Daha önce Exchange Server 2019 Kurulum ve Yapılandırma konulu makalemde sizlere Exchange Server 2019 Kurulumu yapmayı ve kurulum sonrasında temel ayarların yapılandırmasını nasıl yapacağınızdan bahsetmiştim. Bu makalem, Exchange Server 2019 Kurulumu sonrasında Exchange Server'ımızın dış dünyaya e-posta gönderebilmesi ve alabilmesi için Firewall üzerinde yapılmsı gereken NAT ve Policy yapılandırma, oluşturma işlemlerinden bahsediyor olacağım. Exchange Server kurulum işlemi tamamlandıktan sonra Exchange Server'ımızı iç Network içinde e-posta gönderimi ve alımı için kullanabiliriz ancak dış dünyaya e-posta gönderimi ve alımı için DIŞ DNS üzerinde bir takım işlemlerin yapılarak, Firewall üzerinde de bir takım yapılandırmaları yapmanız gerekmektedir. NAT ve Policy yapılandırma işlemlerimi Fortigate Firewall cihazı üzerinden yapıyor olacağım.

1- 25 Port'unun Açılması

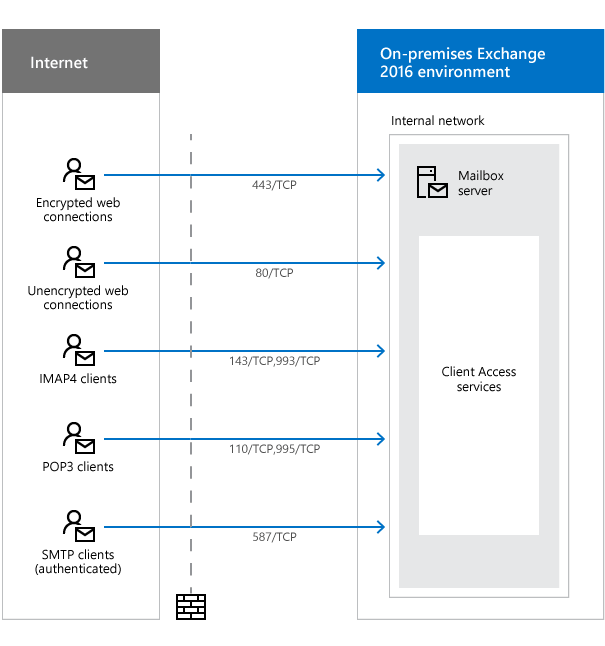

Firewall üzerinde NAT ve Policy yapılandırması işlemini gerçekleştirmeden önce, 25 Port'unuzun açık olduğundan emin olmanız gerekmektedir. 25 nolu Port, Internet servis sağlayıcınız tarafından kapatılmış olacaktır. Öncelikle bu Port'u, Internet servis sağlayınız ile iletişime geçerek açtırmanız gerekecektir. Bu Port açılmadan, dış dünyaya e-posta dönerimi yapamaz, yine aynı şekilde e-posta alamazsınız. Bu Port'u açtırdıktan sonra Telnet komutu ile 25 Port'tunun açık olduğunu kontrol edin. Bunu niçin komut istemi (CMD) üzerinden kendi WAN IP adresiniz ile Ör. Telnet 31.210.76.98.30 komutunu çalıştırdığınızda Port'unuzun açık olup olmadığını test edebilirsiniz. Bu kontrolü Server ya da Client üzerinden yapakcasanız, bunun için Telnet Client'ı yüklemeniz gerekecektir. Exchange Server’ın dış dünyaya e-posta atabilmesi ve yine dış dünyadan e-posta alabilmesi için Firewall üzerinde aşağıda belirttiğim Port'lar için NAT ve Policy yapılandırma işlemleri yapılması gerekmektedir.

● 25 Port'u

● 587 Port'u

● 80 Port'u

● 443 Port'u

● 143 Port'u (SSL/TSL olmayan IMAP)

● 993 Port'u (SSL/TSL IMAP)

● 110 Port'u (SSL/TSL olmayan POP)

● 995 Port'u (SSL/TSL POP)

NOT: Exchange Server üzerinde IMAP ve POP servislerini kullanmayacaksanız, IMAP ve POP Port'ları için Policy yapılandırması içine dahil etmenize gerek yoktur.

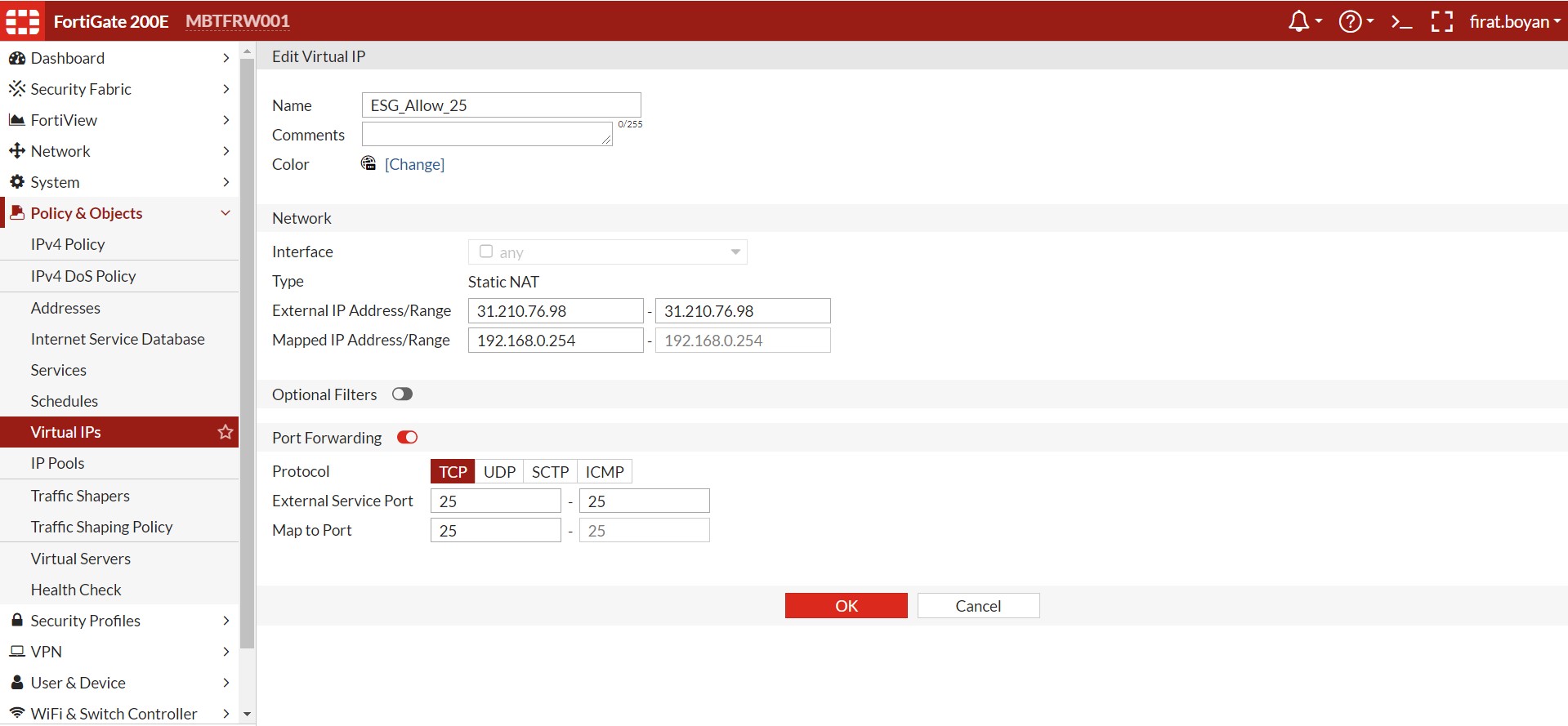

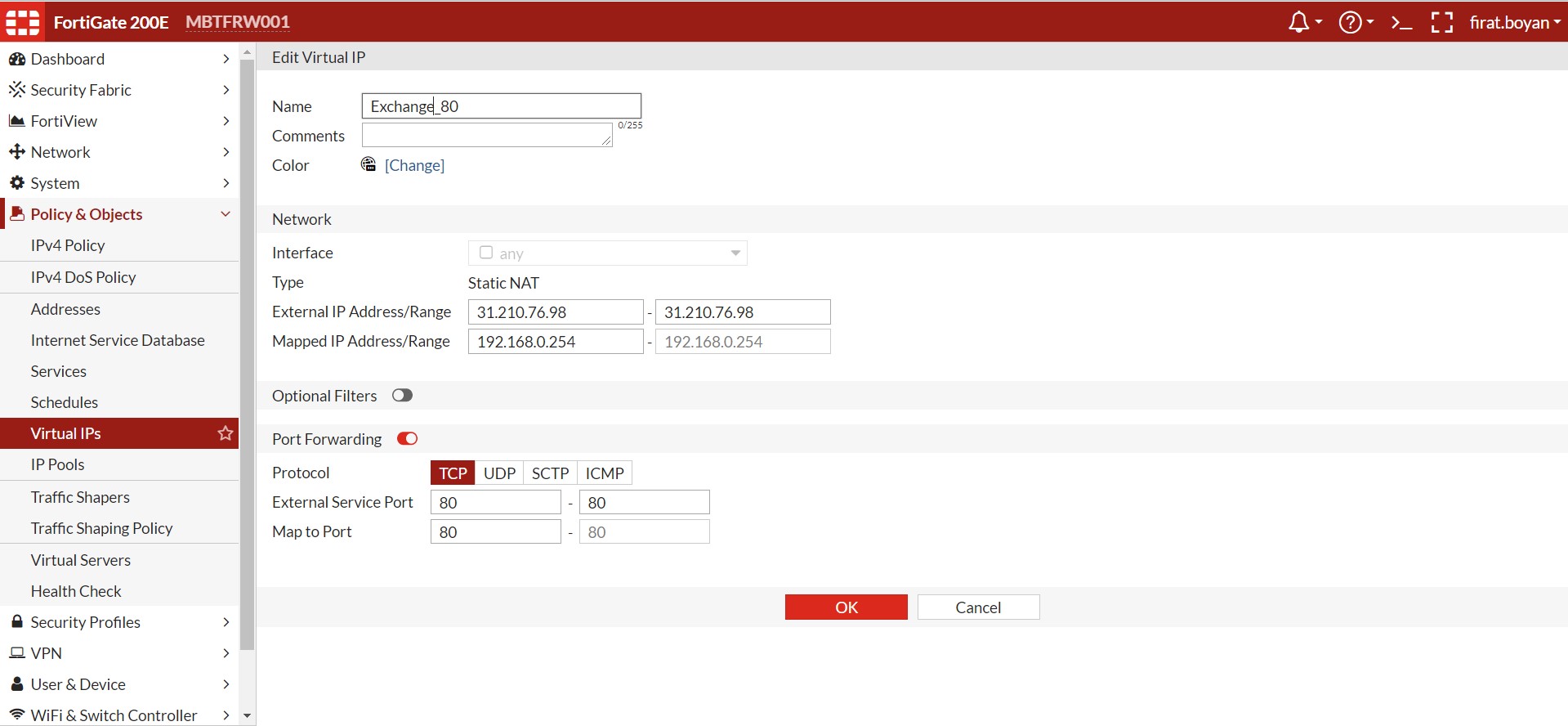

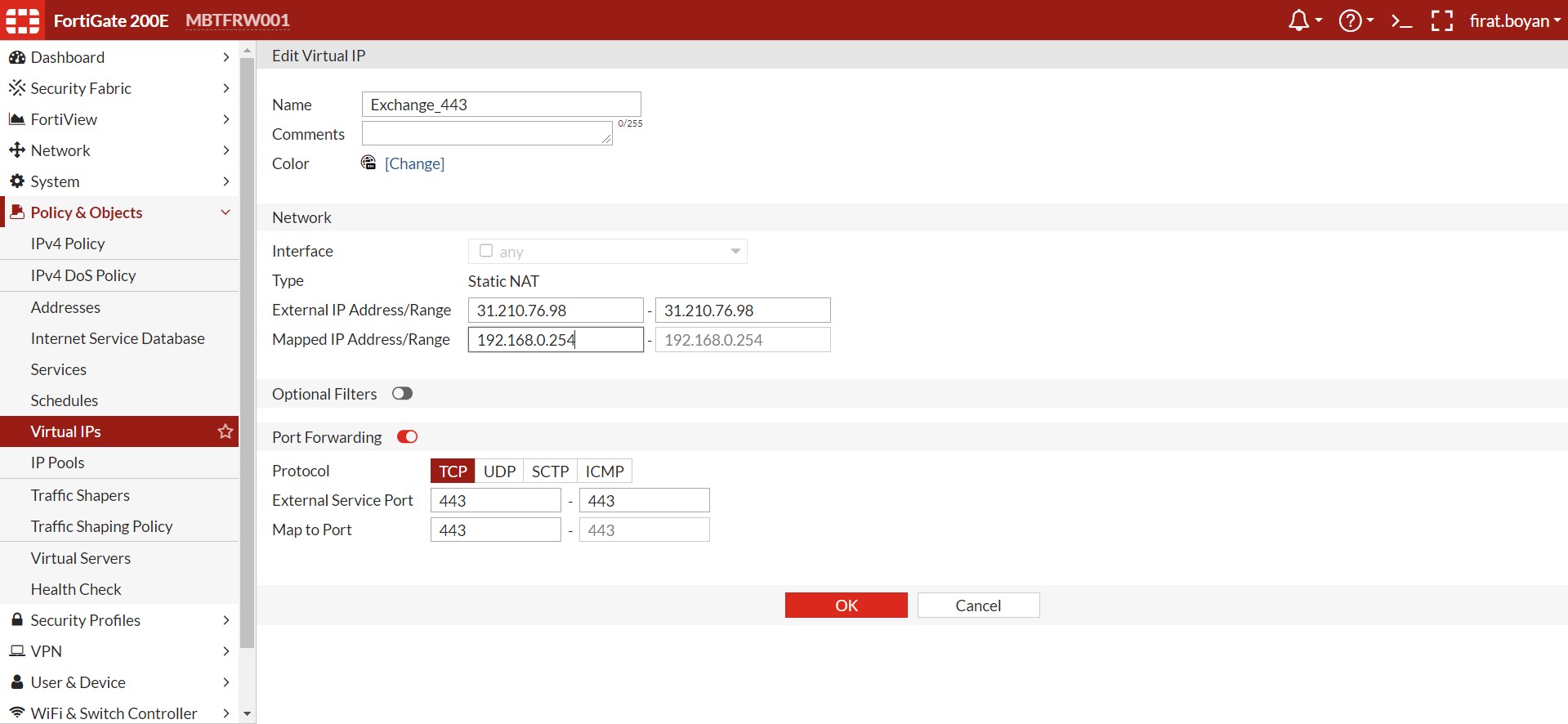

2- NAT yapılandırması

Exchange Server’ın dış dünyaya e-posta atabilmesi ve yine dış dünyadan e-posta alabilmesi için Firewall üzerinde yukarıda belirttiğim Port'lar için öncelikle Inbound-Outbound ve Outbound-Inbound yönünde NAT yapılandırma işlemleri yapılması gerekmektedir. Şunu belirtmek isterim ki, bu NAT ayarlarında tek seferde her iki yönde de açmış oluyorum. Yani, ayrı ayrı hem Inbound-Outbound hem de Outbound-Inbound açmanıza gerek yoktur.

2.1- 25 Port'u için NAT yapılandırması

2.2- 80 Port'u için NAT yapılandırması

2.3- 443 Port'u için NAT yapılandırması

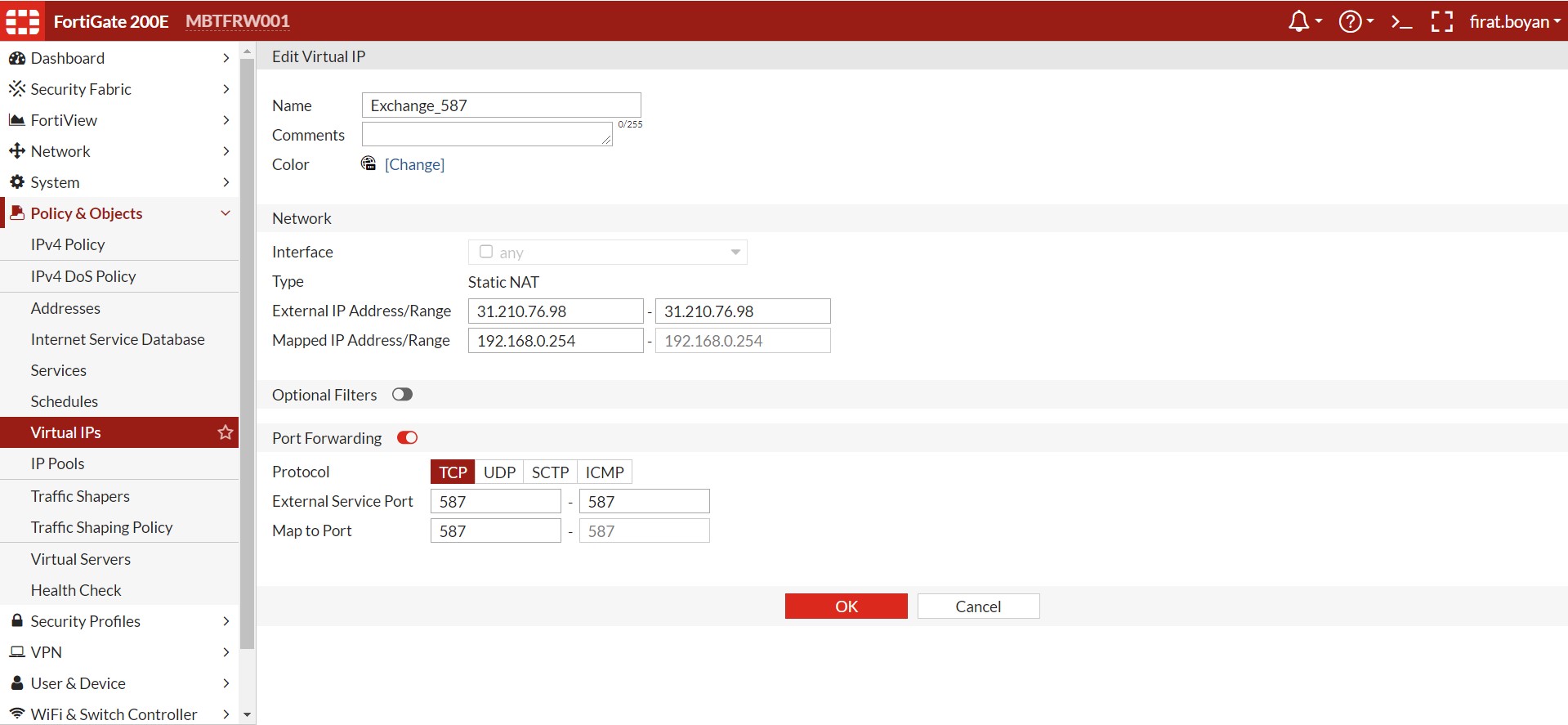

2.4- 587 Port'u için NAT yapılandırması

3- Outbound-Inbound Policy Yapılandırması

Firewall NAT yapılandırma işlemlerimizi tamamladıktan sonra sıra, Policy hazırlama işlemine geldi. Policy hazırlamadan yani sadece NAT yapılandırarak bırakmak olmaz.

İlk olarak dışarıdan, içeriye yani Outbound-Inbound yönünde bir Policy hazırlıyorum.

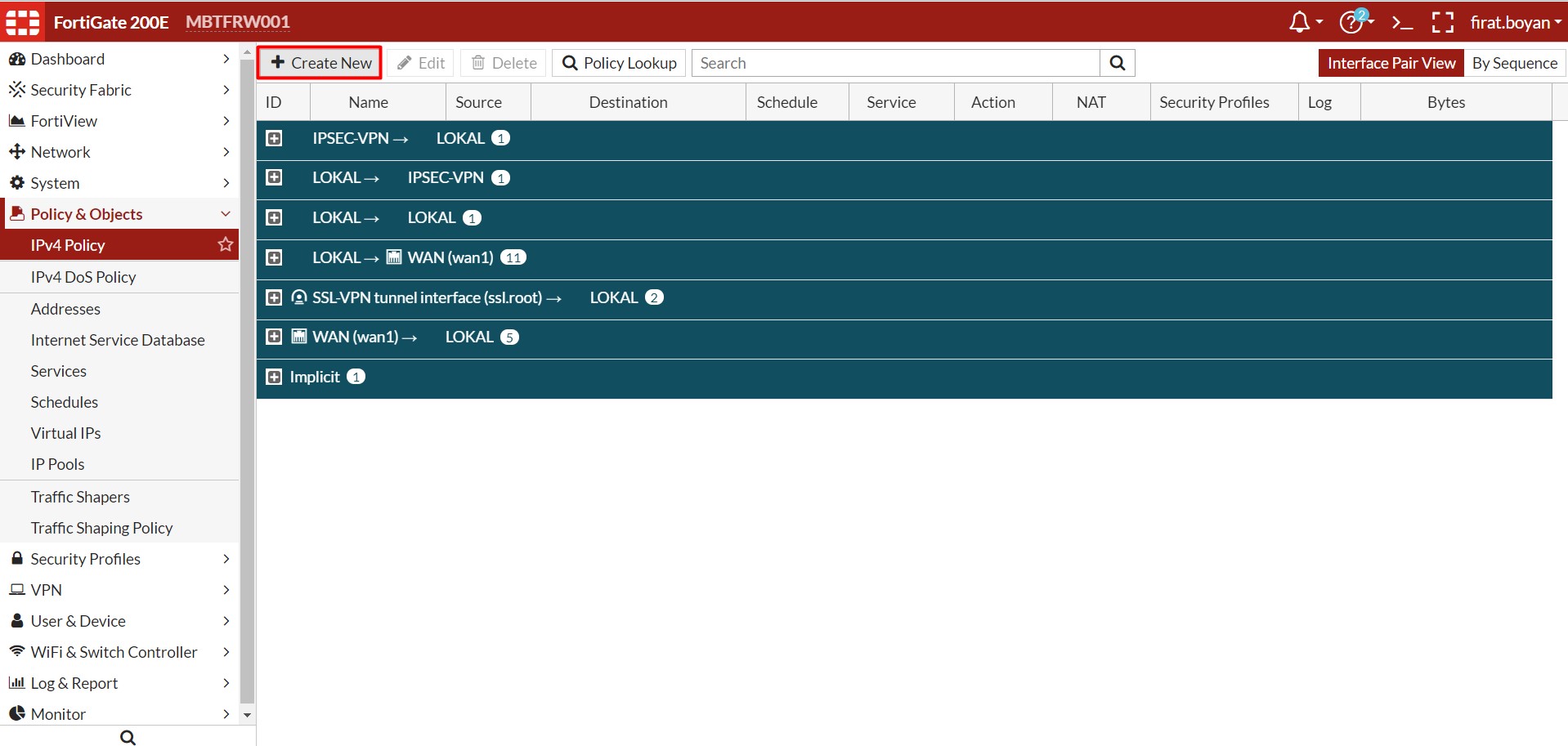

3.1- Policy&Object bölümünde IPv4 içindeyken Create New butonuna tıklıyorum.

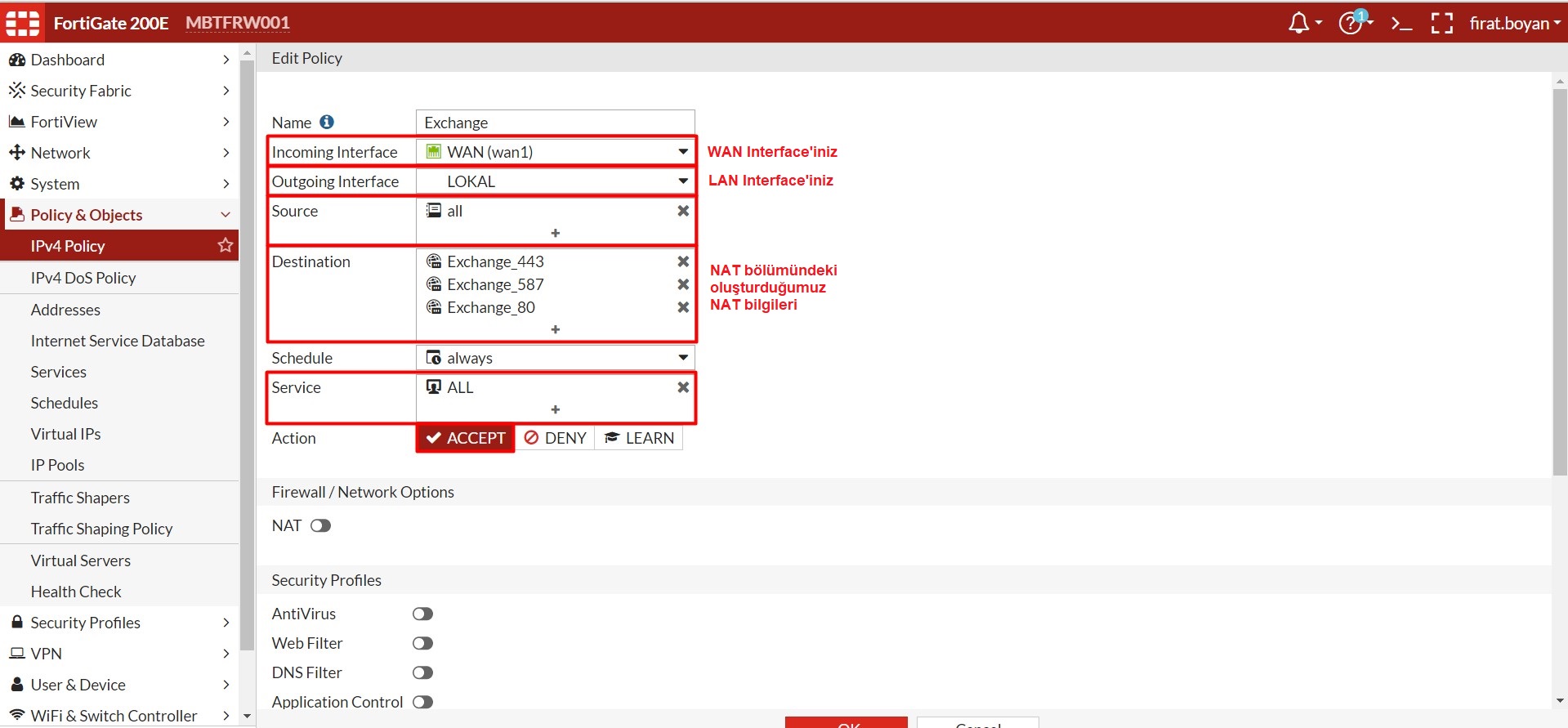

3.2- İlk Policy yapılandırmamı, 80,443 ve 587 Port'ları için yapıyorum. Açılan alanda, ilgili alanlar için aşağıdaki gibi girişleri yapıyorum. Burada;

Incoming Interface: WAN Interface'iniz yani dış dünyaya bakan Firewall Port'umuzu tanımlıyoruz.

Outgoing Interface: LAN Interface'iniz yani iç Local Network'e bakan Firewall Port'umuzu tanımlıyoruz.

Destination: 80, 443 ve 587 Port'ları için NAT yapılandırması yaptığımız grupları tanımlıyoruz. (En önemli bölüm burasıdır.)

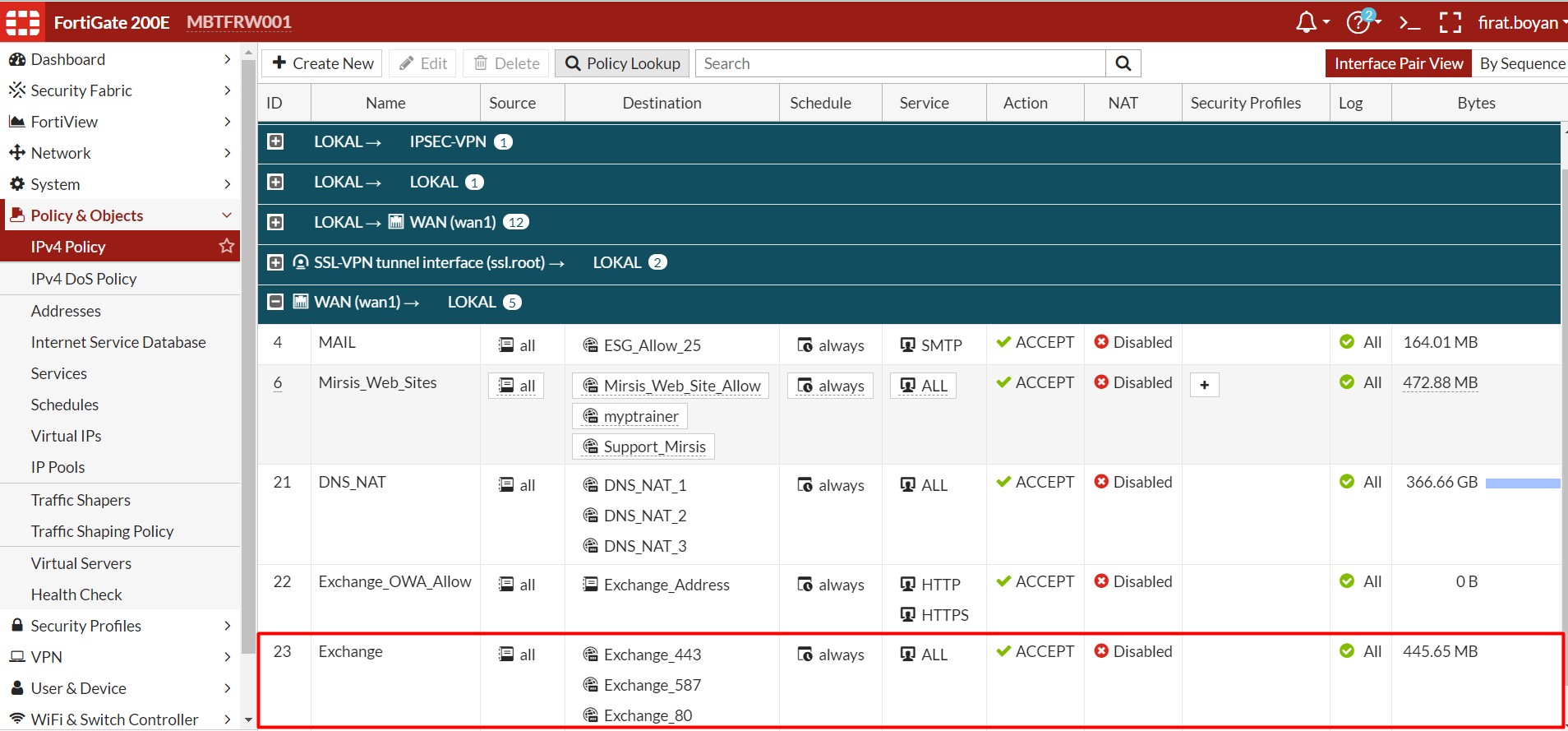

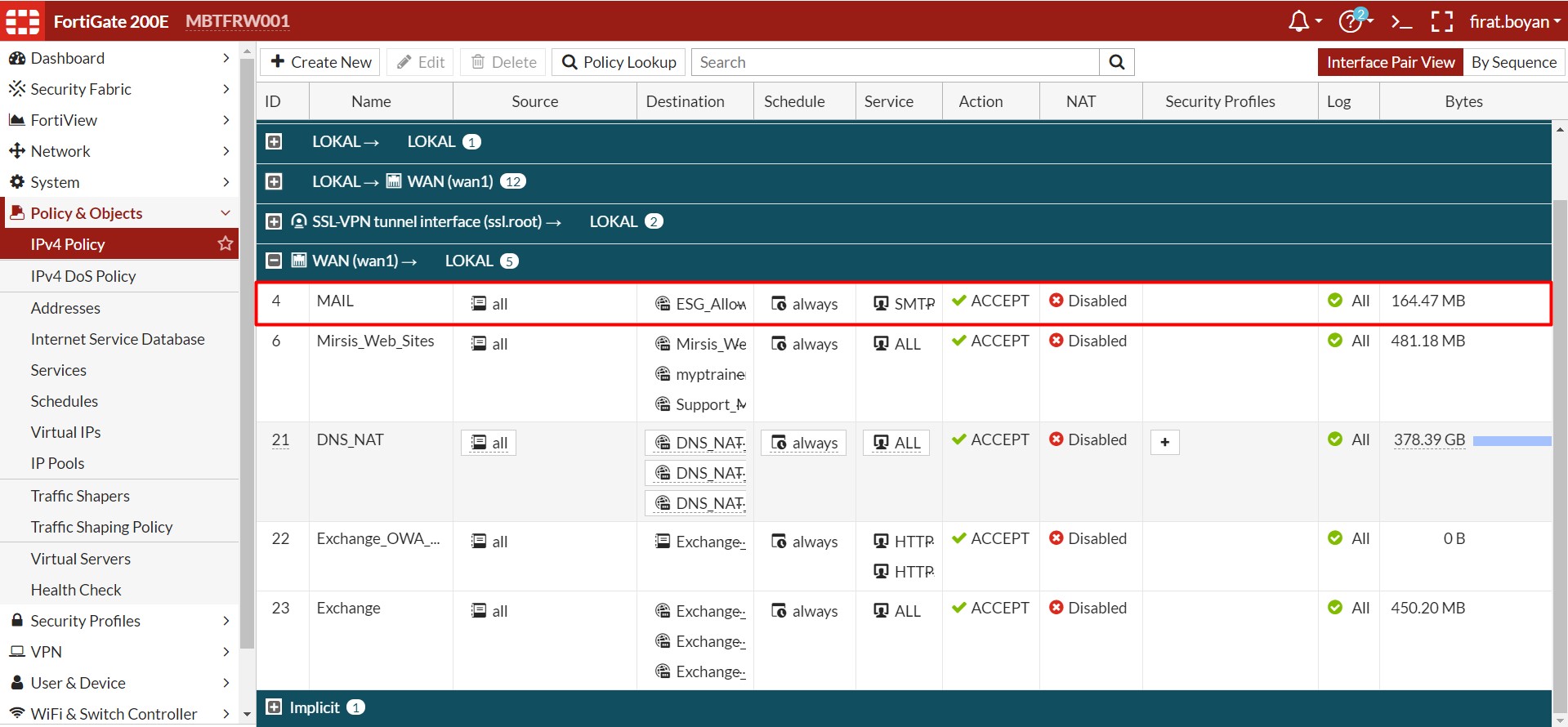

3.3- Policy yapılandırma işlemimiz bittikten sonra, WAN->LOKAL grubu altına oluştuğunu görüyorum.

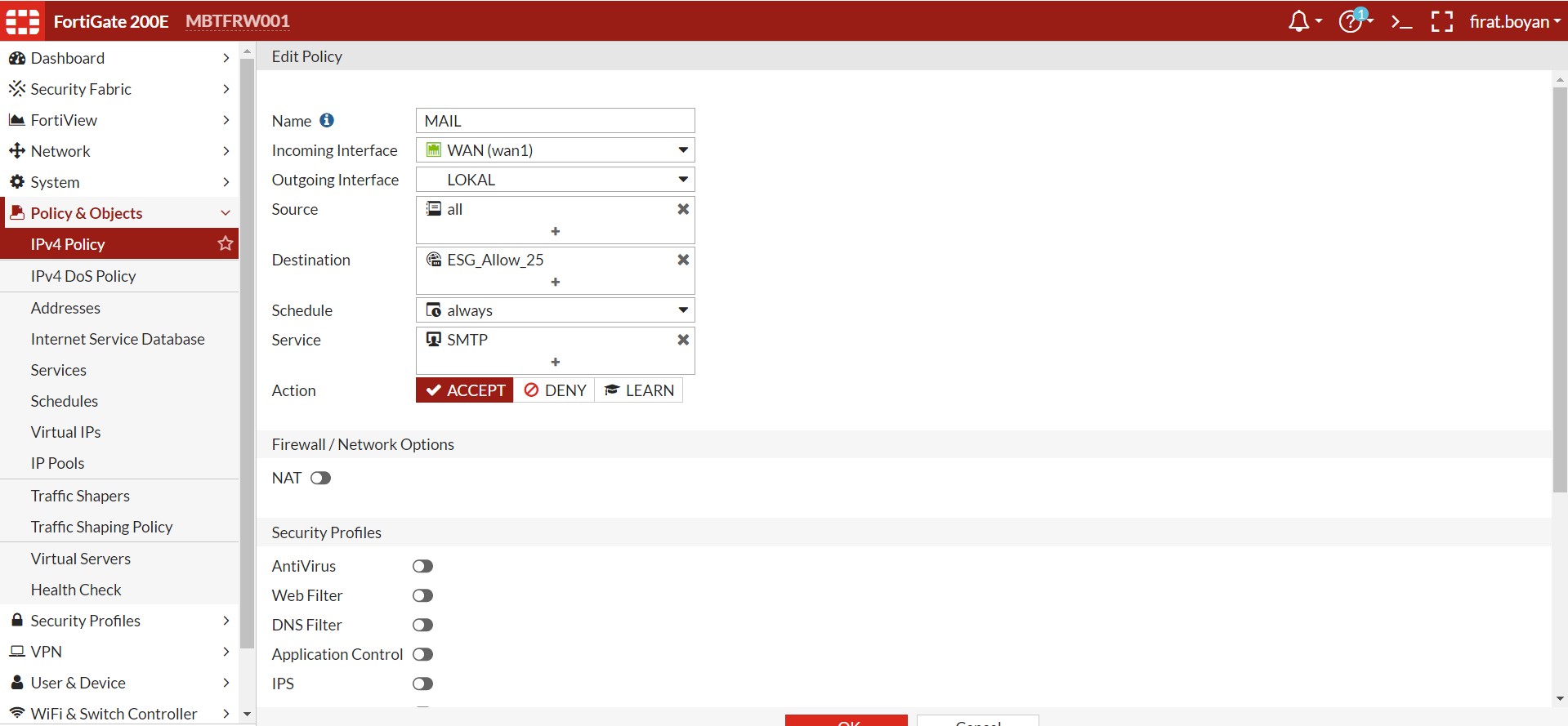

3.4- İkinci Policy yapılandırmamı 25 Port'u için yapıyorum. Açılan alanda, ilgili alanlar için girişleri yapıyorum. Burada;

Incoming Interface: WAN Interface'iniz yani dış dünyaya bakan Firewall Port'umuzu tanımlıyoruz.

Outgoing Interface: LAN Interface'iniz yani iç Local Network'e bakan Firewall Port'umuzu tanımlıyoruz.

Destination: 25 Port'u için NAT yapılandırması yaptığımız grubu tanımlıyoruz. (En önemli bölüm burasıdır.)

3.5- Policy yapılandırma işlemimiz bittikten sonra, WAN->LOKAL grubu altına oluştuğunu görüyorum.

Buraya kadar olan bölümde, iç Network'ten (LAN) dış dünyaya (WAN) e-posta gönderimi için gerekli olan tüm Firewall ayarları yapılandırışmış oldu.

4- Inbound-Outbound Policy Yapılandırması

Outbound-Inbound yönünde gerekli Policy yapılandırmalarımı tamamlandıktan sonra sıra, sadece 25 Port'u için Inbound-Outbound yönünde Policy yapılandırma işlemine geldi.

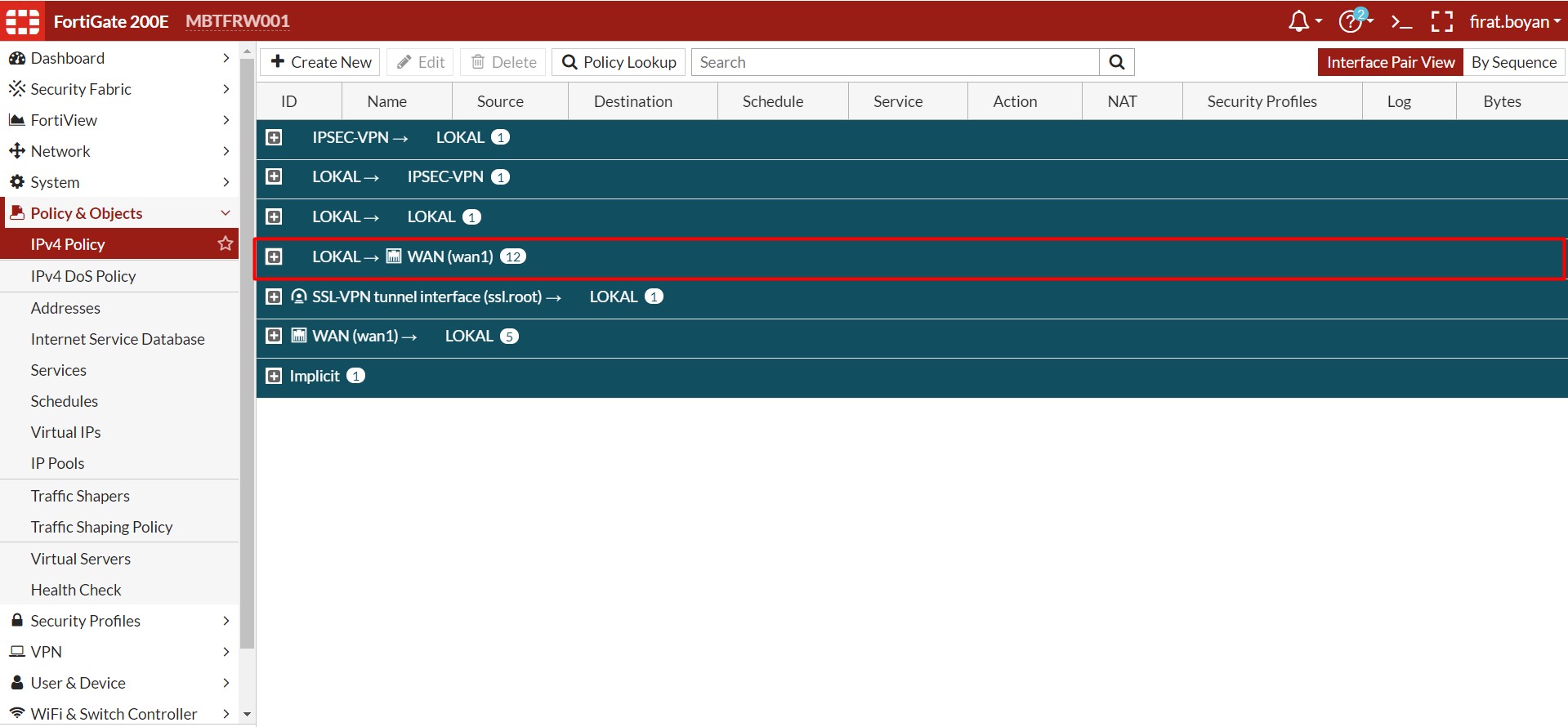

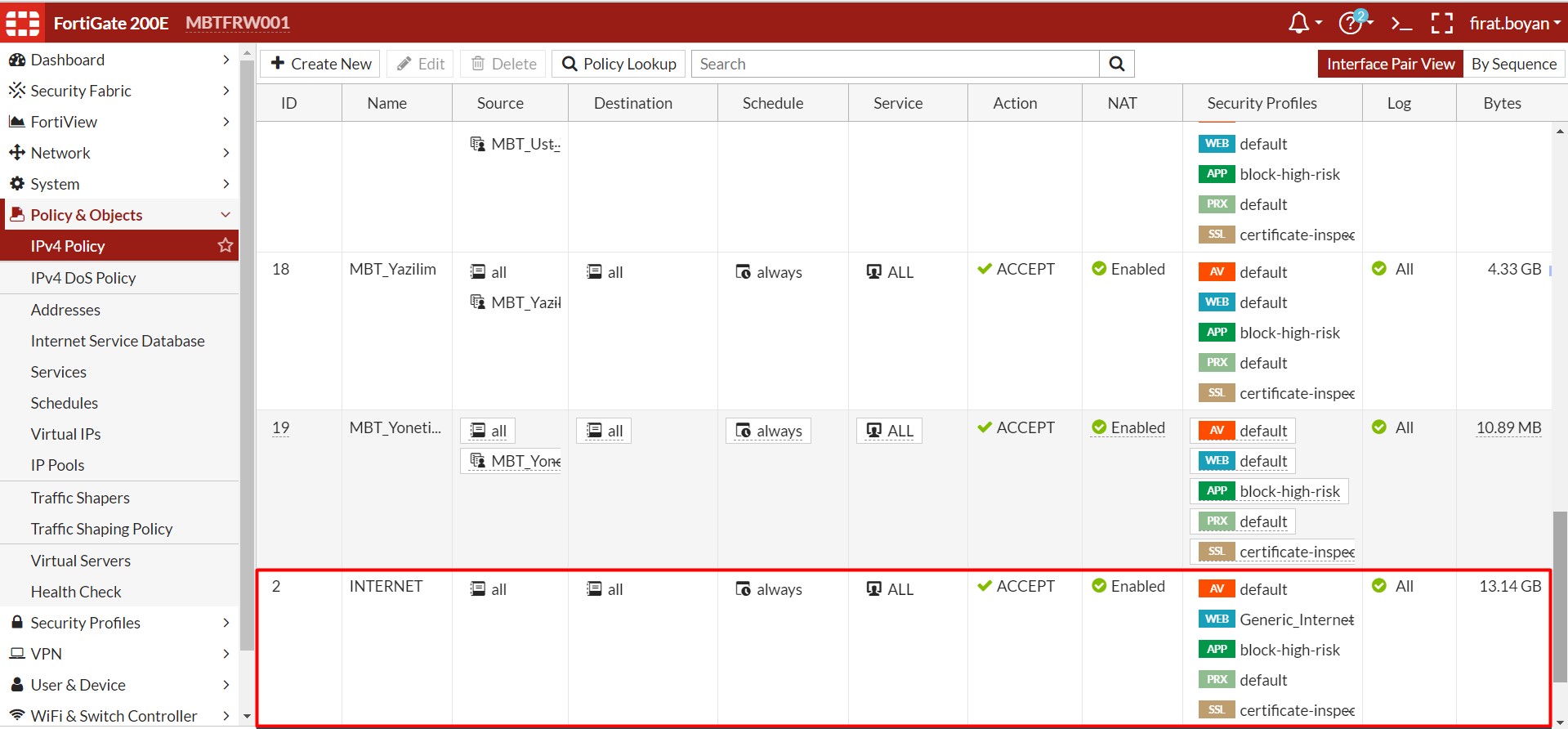

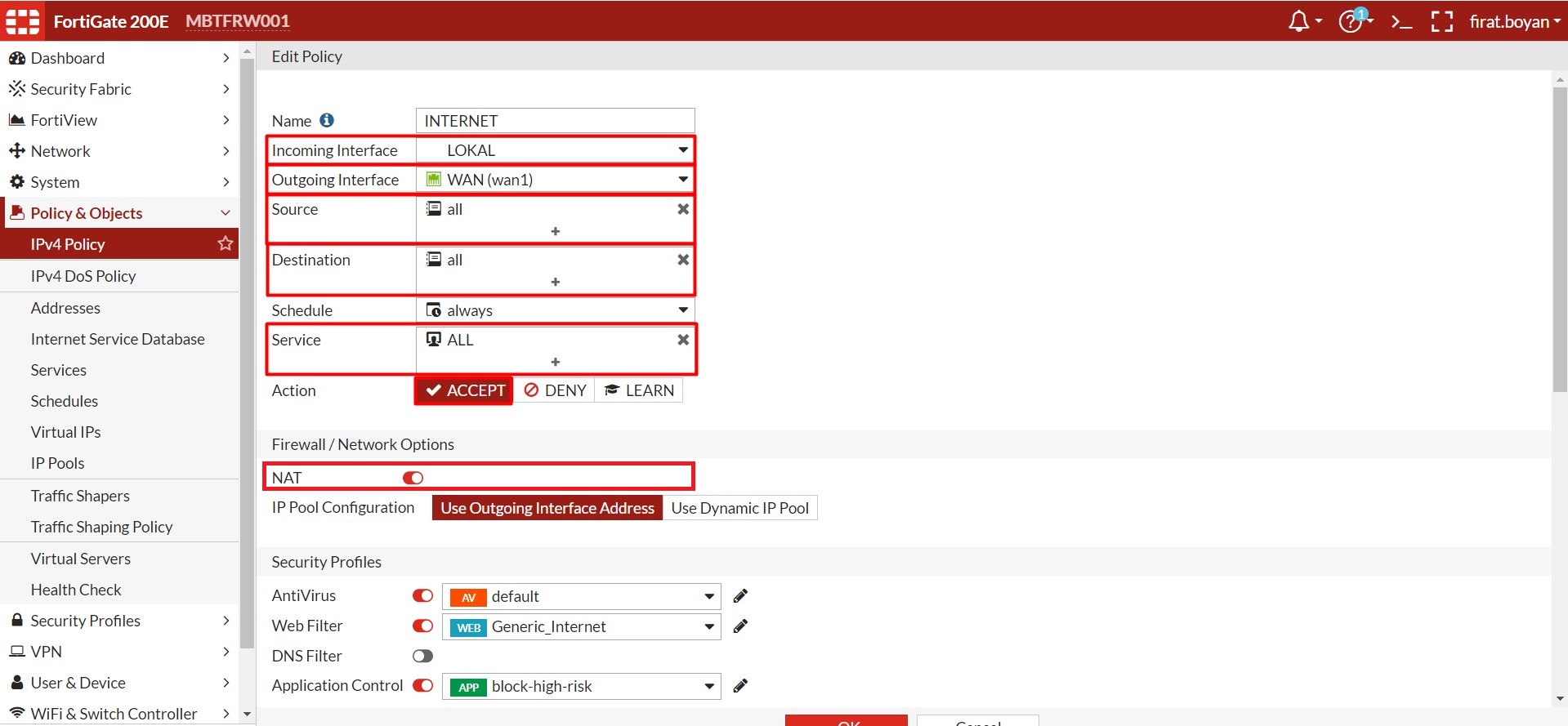

4.1- Policy&Object bölümünde IPv4 içinde Local -> WAN bölümünde daha önceden oluşturmuş olduğum INTERNET adında bir Policy'im bulunuyor.

4.2- Bu Policy'de Destination alanındaki tüm Port'lara all seçeneğini tanımladım. Bu nedenle 25 Port'u da bunun içinde olduğu için, 25 Port'u için ekstra bir Policy tanımlaması yapmadım.

4.3- Bu Policy'de, Local -> WAN yönündeki diğer Policy'ler beraberindeki kısıtlamalar ile Local kullanıcılar için uygulandıktan sonra, en sondaki bu Policy'm uygulanacak.

Burada;

Incoming Interface: LAN Interface'iniz yani iç Local Network'e bakan Firewall Port'umuzu tanımlıyoruz.

Outgoing Interface: WAN Interface'iniz yani dış dünyaya bakan Firewall Port'umuzu tanımlıyoruz.

Destination: all

NAT: Bu Policy'de 25 Port'u için daha önceden oluşturuduğum NAT yapılanmadırma tanımlamadığım için aktif durumda.

Bu şekilde tüm Exchange Server için Firewall NAT ve Policy yapılandırma işlemlerimi tamamlamış oluyorum. Artık Exchange Server'ımız tamamen kullanıma hazır ve dış dünyaya e-posta atabilir, dış dünyadan e-posta alabilir durumda.

Faydalı olması dileğiyle...

Etiketler: Exchange Server, Firewall, 25,80,443, 587 Port'ları, NAT yapılandırması.

Her türlü görüş ve önerilerinizi aşağıdaki yorum panelinden bırakabilir, kafanıza takılanları veya merak ettiklerinizi sorabilirsiniz.

1985 yılında Alanya'da doğdum. İlk, orta ve lise öğrenimimi Alanya'da tamamladım. Liseden mezun olduktan sonra Akdeniz Üniversitesi Bilgisayar Teknolojisi Ön Lisans programına yerleştim ve bu programdan mezun oldum. Ön Lisans programından mezun olduktan bir süre sonra Dikey Geçiş Sınavı (DGS) ile İstanbul Teknik Üniversitesi (İTÜ) Bilgisayar Mühendisliği Lisans programına yerleştim. 2003 yılından beri Bilgi Teknolojileri sektöründe Sistem ve Network alanlarında çalışıyorum. Bir çok firma bünyesinde farklı projelerde yer alarak bu alanda yıllar içinde ciddi bir bilgi birikimi ve deneyimler kazandım. Bilgi Teknolojileri sektöründeki profesyonel çalışma hayatımın uzunca bir dönemini entegratör firma bazında, ağılıklı olarak Microsoft ürünleri üzerine danışman olarak sürdürüyor ve yüksek seviyeli projeler geliştiriyorum. Uzunca bir süredir de Türkiye'nin en önde gelen entegratör firması olan Data Market bünyesinde Senior Cloud Engineer olarak çalışıyorum. Ek olarak, 2015 yılında Network Akademi bünyesinde Sistem ve Network Uzmanlık eğitimleri vermeye başladım ve 2017 yılında da eğitmenlik tecrübemi, Microsft Certified Trainer (MCT) ünvanı ile taçlandırdım. Eğitmenlik serüvenime 2021 yılından beri Bilge Adam bünyesinde MCT ünvanı ile devam etmekteyim.