Exchange Server 2019'un geliştirilme süreci, Microsoft'un kurumsal e-posta sistemlerini daha güvenli, performanslı ve yönetilebilir hale getirme hedefiyle başlamıştır. Microsoft, bu sürümde önceki sürümlere göre önemli yenilikler ve iyileştirmeler yaparak kullanıcı deneyimini ve sistem yönetimini üst seviyeye taşımayı amaçlamıştır. Bu bağlamda, güvenlik, performans ve yönetilebilirlik konularında yapılan geliştirmeler, Exchange Server 2019'u daha etkili ve verimli bir çözüm haline getirmiştir.

Microsoft, Exchange Server 2019'un geliştirilmesi sürecinde, kullanıcıların ihtiyaçlarını ve sektördeki değişen dinamikleri dikkate alarak çeşitli hedefler belirlemiştir. Bu hedefler arasında güvenlik iyileştirmeleri, sistem performansının artırılması ve yönetilebilirliğin kolaylaştırılması gibi önemli başlıklar bulunmaktadır. Exchange Server 2019'un çıkışı, bu hedeflerin başarılı bir şekilde hayata geçirilmesiyle gerçekleşmiştir.

Exchange Server 2019, ilk olarak 22 Ekim 2018 tarihinde duyurulmuştur. İlk olarak piyasaya sürülen versiyonu, Exchange Server 2019 RTM (Release to Manufacturing) olmuştur. Bu sürüm, Microsoft'un yeni nesil kurumsal e-posta sunucusu olarak kullanıcıların beğenisine sunulmuş ve sektörde geniş yankı uyandırmıştır.

Exchange Server 2019'un duyurulması, Microsoft'un güvenlik, performans ve yönetilebilirlik konularında yaptığı önemli geliştirmeleri içermektedir. Bu sürümle birlikte gelen yenilikler, kullanıcıların ve IT yöneticilerinin beklentilerini karşılamak üzere tasarlanmıştır. Exchange Server 2019'un geliştirilme süreci, Microsoft'un müşteri geri bildirimlerini ve sektördeki değişen ihtiyaçları dikkate alarak gerçekleştirilmiştir.

Sonuç olarak, Exchange Server 2019'un geliştirilme süreci, Microsoft'un kurumsal e-posta sistemlerini daha güvenli, performanslı ve yönetilebilir hale getirme hedefiyle başlamış ve bu hedeflerin başarılı bir şekilde hayata geçirilmesiyle sonuçlanmıştır. Exchange Server 2019, kullanıcıların ihtiyaçlarına uygun olarak geliştirilmiş ve piyasaya sürülmüştür. İlk olarak 22 Ekim 2018'de duyurulan ve Release to Manufacturing (RTM) versiyonu ile piyasaya sürülen bu sürüm, Microsoft'un kurumsal e-posta çözümleri konusundaki liderliğini pekiştirmiştir.

Makalem şu aşamalardan oluşacak:

1- Exchange Server 2019 kurulumu için ön gereksinimler.

2- Exchange Server 2019 kurulumu için ön yapılandırma ayarlarının yapılması.

3- Exchange Server 2019 kurulumu.

4- Exchange Server 2019 kurulumu sonrası temel yapılandırma ayarlarının yapılması.

5- Exchange Server DNS yapılandırma ayarlarının yapılması.

6- Exchange Server için Firewall NAT ve Policy yapılandırmaları.

Exchange Server 2019 Yenilikleri

Exchange Server 2019 kurulumu ve detaylı yapılandırmara işlemine geçmeden önce, Exchange Server 2019 ile gelen yeniliklerden bahsetmek istiyorum.

1- Gelişmiş CPU Desteği

Exchange Server 2019, gelişmiş donanım desteği ile performansını artırmaktadır. Önceki sürümlere kıyasla daha fazla CPU çekirdeği desteği sunar. Bu, daha fazla iş parçacığının paralel olarak çalıştırılmasına ve dolayısıyla daha yüksek performans elde edilmesine olanak tanır.

» 48 Çekirdek Desteği: Exchange Server 2019, 48 işlemci çekirdeğine kadar destek sağlar. Bu, Exchange Server 2016'ya kıyasla önemli bir artıştır. Daha fazla çekirdek, daha fazla iş parçacığı anlamına gelir, bu da aynı anda daha fazla işlemin gerçekleştirilmesini sağlar ve sunucunun genel performansını artırır.

» Hyper-Threading Avantajları: Hyper-Threading, aynı fiziksel çekirdek üzerinde iki iş parçacığının paralel olarak çalışmasını sağlar. Bu, işlemci kaynaklarının daha verimli kullanılmasını sağlar ve işlem performansını artırır. Exchange Server 2019, Hyper-Threading destekleyen işlemcilerle çalışarak, yoğun işlem gücü gerektiren iş yüklerinde daha iyi performans sunar.

Bunun yanı sıra aynı fiziksel çekirdek üzerinde iki iş parçacığının paralel olarak çalışmasını sağlar. Bu, işlemci kaynaklarının daha verimli kullanılmasını sağlar ve işlem performansını artırır ve Hyper-Threading destekleyen işlemcilerle çalışarak, yoğun işlem gücü gerektiren iş yüklerinde daha iyi performans sunar.

2- Gelişmiş SSD (Solid State Drives) Desteği

Exchange Server 2019, depolama performansını optimize eden yenilikler sunar. Özellikle SSD'lerin (Solid State Drives) kullanımıyla ilgili iyileştirmeler dikkat çekicidir.

» SSD Desteği: SSD'ler, daha hızlı veri erişimi sağlar ve bu da posta kutusu sunucularının yanıt sürelerini iyileştirir. Exchange Server 2019, SSD'leri veritabanı ve günlük dosyaları için optimize eder, bu da performansı artırır. Yazma İyileştirmeleri: Exchange Server 2019, veritabanı yazma işlemlerinde daha verimli yöntemler kullanır. Bu iyileştirmeler, Disk yazma gecikmelerini azaltır ve genel sistem yanıt süresini artırır.

» SSD-Cache: Son yıllarda Mailbox Database'lerin daha fazla Data barındırması nedeniyle daha fazla Disk alanı ihtiyacını da beraberinde getirdi. Bunun sonucunda da Disk'ledeki Data okuma performansı da doğrudan etkilenmektedir. Tüm SSD üniteleri, yazma ve okuma işlemini düzenleyen ve bilgisayarlarda kullandığımız işlemcilere benzer hesaplama kabiliyetleri olan kontrolörlere sahiptir. Bu kontrolör, SSD ünitesini SSD yapan şeydir ve performansına direkt etki eder. Aynı anda yazılabilecek veri miktarı, yazma hızı, bellek bant genişliği ve bellek verimliliği bunların başında gelir.

İşte tüm bunları yöneten ve performansı belirleyen bellek kontrolörüdür. Dolayısı ile de en çok kullanılan Data'lar, SSD'lerin Cache'lerinde tutulur ve performansın daha üst düzeyde tutulması sağlanır. SSD'lerin Cache özelliğinden yararlanmak için de Exchange Server 2019 ile birlikte SSD-Cache özellik desteği desteği devreye alınmıştır.

3- Gelişmiş Bellek Yönetimi

Exchange Server 2019, bellek yönetimi konusunda önemli iyileştirmeler sunar. Bu iyileştirmeler, bellek kullanımını optimize eder ve performansı artırır ve büyük bellek kapasitesine sahip sunucularda daha verimli çalışır.

» Bellek Desteği: Exchange Server 2019, 256 GB RAM'e kadar bellek desteği sunar. Bu büyük bellek kapasitesi, veritabanı önbelleklemesini artırır ve bu da Disk I/O işlemlerinin azalmasına ve genel performansın iyileşmesine katkıda bulunur.

» Dinamik Bellek Yönetimi: Exchange Server 2019, bellek kullanımını dinamik olarak ayarlar ve optimize eder. Bu, bellek kaynaklarının daha verimli kullanılmasını sağlar ve performansı artırır. Veritabanı Önbelleklemesi: Büyük bellek kapasitesi ile Exchange Server 2019, veritabanı verilerini daha fazla önbelleğe alabilir. Bu, Disk erişimlerini azaltır ve sistem performansını artırır.

4- Son Kullanıcı Deneyimi Yenilikleri

4.1- Gelişmiş Arama İşlevselliği

Exchange Server 2019, arama altyapısında önemli iyileştirmeler sunar. Bu iyileştirmeler, kullanıcıların e-posta ve takvim öğelerini daha hızlı ve doğru bir şekilde bulmalarını sağlar.

» Yeniden Tasarlanan Arama Altyapısı: Arama altyapısı, performansı artırmak ve arama sonuçlarının doğruluğunu iyileştirmek için baştan tasarlanmıştır. Kullanıcılar, e-posta kutularında ve arşivlerde daha hızlı arama yapabilir. Hızlı ve Doğru Arama Sonuçları: Exchange Server 2019, büyük posta kutuları ve yüksek kullanıcı sayıları için optimize edilmiş hızlı arama sonuçları sunar. Bu, kullanıcıların ihtiyaç duydukları bilgilere hızla erişmelerini sağlar.

Exchange Server 2019, yeniden tasarlanan arama altyapısında Bing teknolojilerini kullanır. Bu yenilik, kullanıcıların arama performansını ve doğruluğunu artırmak amacıyla Bing’in güçlü arama algoritmalarından ve altyapısından yararlanır.

Bing Arama Servisi Nedir?

Bing, Microsoft tarafından geliştirilen ve işletilen bir arama motorudur. Bing, Web üzerindeki bilgileri indeksleyerek kullanıcıların hızlı ve doğru arama sonuçları almasını sağlar. Exchange Server 2019, Bing arama motorunun bazı teknolojilerini kullanarak e-posta ve takvim öğeleri üzerinde gelişmiş arama işlevselliği sunar.

» Hızlı İndeksleme: Bing teknolojisi, e-postaların ve diğer öğelerin hızlı bir şekilde indekslenmesini sağlar. Bu, arama sonuçlarının anında sunulmasını mümkün kılar.

» Doğru Sonuçlar: Bing'in gelişmiş algoritmaları, arama terimlerine en uygun sonuçları getirir, bu da kullanıcıların ihtiyaç duydukları bilgileri hızla bulmalarına yardımcı olur.

» Filtreleme: Kullanıcılar, arama sonuçlarını çeşitli kriterlere göre filtreleyebilir. Örneğin, belirli bir tarihten sonraki e-postaları, belirli bir göndericiden gelen mesajları veya belirli anahtar kelimeleri içeren e-postaları arayabilirler. Ayrıca kullanıcılar, arama sonuçlarını tarih, gönderici, anahtar kelime, ekler ve diğer kriterlere göre filtreleyebilir. Bu, arama sonuçlarının daha spesifik olmasını ve istenen bilgilere daha hızlı ulaşılmasını sağlar.

» Arama Kapsamı: Kullanıcılar, arama yapacakları kapsamı belirleyebilirler. Örneğin, yalnızca belirli bir posta kutusunu, klasörü veya tüm posta kutusunu arayabilirler.

» Öneriler: Bing teknolojisi, kullanıcıların arama terimlerine dayalı öneriler sunar. Bu, kullanıcıların aradıkları bilgilere daha kolay erişmelerini sağlar.

Veri İndeksleme

Bing arama teknolojisi, e-posta ve takvim öğelerini indeksler. Bu indeksleme süreci, verilerin hızlı ve etkili bir şekilde aranabilmesini sağlar.

» İndeksleme Süreci: Exchange Server 2019, posta kutularındaki e-postaları, takvim girişlerini ve diğer ilgili verileri düzenli olarak indeksler. Bu süreç, verilerin arama motoru tarafından hızlı bir şekilde işlenmesini ve aranmasını sağlar.

» İndeks Yapısı: İndeksleme, verilerin anahtar kelimeler ve metadata (meta veriler) temelinde organize edilmesini içerir. Bu, belirli terimlerle ilgili sonuçların hızlı bir şekilde bulunmasını mümkün kılar. Arama Algoritmaları Bing'in gelişmiş arama algoritmaları, kullanıcının arama terimlerini analiz eder ve en uygun sonuçları sunar.

» Doğal Dil İşleme (NLP): Bing, doğal dil işleme teknolojilerini kullanarak kullanıcının arama terimlerini daha iyi anlar. Bu, kullanıcıların arama sorgularını doğal bir dilde girmelerine olanak tanır ve arama sonuçlarının doğruluğunu artırır.

» Sıralama Algoritmaları: Bing, arama sonuçlarını sıralamak için çeşitli algoritmalar kullanır. Bu algoritmalar, arama teriminin bağlamını ve kullanıcı davranışlarını dikkate alarak en alakalı sonuçları üst sıralara yerleştirir.

4.2- Modern Outlook Web Experience

» Yeni Arayüz Tasarımı: OWA, modern ve sezgisel bir arayüzle güncellenmiştir. Bu, kullanıcıların e-posta, takvim ve kişiler arasında kolayca gezinmelerini sağlar.

» Karanlık Mod: Kullanıcılar, karanlık mod seçeneği ile göz yorgunluğunu azaltabilir ve düşük ışık koşullarında daha rahat çalışabilirler.

» Mobil Uyumluluk: OWA, mobil cihazlar için optimize edilmiştir. Bu, kullanıcıların hareket halindeyken bile e-postalarına ve takvimlerine kolayca erişmelerini sağlar.

4.3- Gelişmiş Takvim Özellikleri

Takvim yönetimi, kullanıcıların iş ve kişisel zamanlarını organize etmelerine yardımcı olan önemli bir özelliktir. Exchange Server 2019, takvim işlevlerinde önemli iyileştirmeler sunar.

» Gelişmiş Toplantı Planlama: Kullanıcılar, toplantı planlama sürecinde daha fazla seçenek ve esneklik sunan yeni özelliklere erişebilir. Örneğin, toplantı odası rezervasyonları ve katılımcı mevcudiyetini kolayca kontrol edebilirler.

» Takvim Paylaşımı: Kullanıcılar, takvimlerini diğer kullanıcılarla daha kolay ve güvenli bir şekilde paylaşabilir. Bu, ekiplerin koordinasyonunu artırır ve işbirliğini teşvik eder.

5- Unified Messaging (UM) Desteği

Exchange Server 2019, Unified Messaging (UM) desteğini kaldırmıştır. Bu, kullanıcıların sesli mesaj ve faks hizmetleri gibi birleşik mesajlaşma özelliklerinden yararlanamayacağı anlamına gelir. UM işlevselliğinin kaldırılması, kullanıcıların Skype for Business veya üçüncü taraf çözümler kullanarak benzer hizmetleri sağlamalarını gerektirir.

Unified Messaging (UM) Nedir?

Unified Messaging, kullanıcıların sesli mesaj, e-posta ve faks mesajlarını tek bir posta kutusunda toplamasına olanak tanır. UM, kullanıcıların bu mesajlara çeşitli cihazlardan erişmelerini ve yönetmelerini sağlar.

UM Desteğinin Kaldırılması

Exchange Server 2019, Unified Messaging desteğini kaldırarak kullanıcıları alternatif çözümlere yönlendirmiştir. İşte UM desteğinin kaldırılmasının nedenleri ve etkileri:

Neden Kaldırıldı?

» Azalan Kullanım: UM özelliklerinin kullanımında genel bir düşüş gözlemlenmiştir. Birçok kuruluş, UM özelliklerini kullanmak yerine Skype for Business veya diğer iletişim platformlarını tercih etmeye başlamıştır.

» Güvenlik ve Yönetim: UM özelliklerinin yönetimi ve güvenliği, özellikle karmaşık sistemlerde zorlayıcı olabilir. UM'nin kaldırılması, Exchange Server'ın yönetimini ve güvenliğini basitleştirir.

» Modern Çözümler: Microsoft, modern iletişim çözümlerine odaklanmak için UM desteğini kaldırmıştır. Skype for Business ve Teams gibi çözümler, gelişmiş iletişim ve işbirliği özellikleri sunar.

Alternatif Çözümler

Unified Messaging (UM) desteğinin kaldırılmasıyla birlikte, kuruluşlar sesli mesaj ve faks hizmetleri için alternatif çözümler aramalıdır. İşte bazı alternatifler:

1. Skype for Business ve Teams

Microsoft'un Skype for Business ve Teams çözümleri, birleşik iletişim ve işbirliği hizmetleri sunar. Bu platformlar, sesli mesaj ve video konferans gibi çeşitli iletişim özelliklerini entegre eder.

» Sesli Mesaj: Skype for Business ve Teams, kullanıcıların sesli mesajlarını yönetmelerine olanak tanır. İletişim ve İşbirliği: Bu platformlar, anlık mesajlaşma, video konferans ve dosya paylaşımı gibi özellikler sunar.

2. Üçüncü Taraf Çözümler

Birçok üçüncü taraf sağlayıcı, sesli mesaj ve faks hizmetleri sunar. Bu çözümler, Exchange Server 2019 ile entegre edilebilir ve kullanıcıların birleşik mesajlaşma ihtiyaçlarını karşılayabilir.

» Sesli Mesaj Hizmetleri: Üçüncü taraf sağlayıcılar, sesli mesaj hizmetleri sunar ve bu hizmetler genellikle e-posta ile entegre edilebilir.

» Faks Hizmetleri: Üçüncü taraf faks hizmetleri, gelen faksların e-posta yoluyla alınmasını sağlar.

3. Bulut Tabanlı Çözümler

Bulut tabanlı iletişim çözümleri, sesli mesaj ve faks hizmetleri sunar ve genellikle kolayca entegre edilebilir.

» Bulut Telefon Sistemleri: Bulut tabanlı telefon sistemleri, sesli mesaj özelliklerini destekler.

» Bulut Faks Hizmetleri: Bu hizmetler, faks mesajlarını doğrudan e-posta kutusuna iletir.

Exchange Server 2019'un sunduğu yenilikler ve geliştirmeler, kurumsal e-posta altyapısının güvenilirliğini, performansını ve yönetilebilirliğini önemli ölçüde artırmaktadır. Modern iş dünyasının gereksinimlerine yanıt veren bu sürüm, veri güvenliği, hızlı veri erişimi ve kullanıcı dostu yönetim araçları ile ön plana çıkmaktadır. Sunduğu esneklik ve kontrol olanakları, Exchange Server 2019'u kurumsal iletişim için vazgeçilmez bir çözüm haline getirir. Bu sürümün uzun vadede sunduğu avantajlar, işletmelerin verimliliğini ve rekabet gücünü artırırken, kullanıcı memnuniyetini de en üst düzeye çıkarır.

Gereksinimler

Exchange Server 2019 kurulum işlemine geçmeden önce kurulum için gerekli olan sistem gereksinimlerine ve ön kurulumlarına göz atalım. Ancak öncesinde şunu özellikle belirtmeliyim ki bu makaledeki kurulum işlemleri, Cumulative Update 11 (CU11) ile yapılacaktır. Aradan geçen zamanda CU11 üzerine gelen yeni CU versiyonlarına göre gereksinimler ve kurulum yöntemleri noktasında değişiklikler olma ihtimali vardır. Bu sebeple değişiklikler olması durumunda bu makaleyi de olabildiğince güncel tutmaya çalışacağım.

Piyasaya sürülen Exchange Server Cumulative Update'lerini Exchange Server build numbers and release dates sayfasından takip edebilirsiniz.

1- Donanım Gereksimleri

Aşağıdaki bu tablo, Exchange Server 2019 kurulumu için gerekli olan en düşük donanım gereksinimlerini göstermektedir.

|

Donanım |

Gereksinim |

|

RAM Bellek |

» Mailbox Server Role için en az 128 GB.

» Edge Transport Role için en az 64 GB. |

|

Disk |

» Exchange Server'ın kurulacağı Disk alanında en az 30 GB boş alan. |

2- Windows Server Gereksinimleri

Aşağıdaki bu tablo, Exchange Server'ın hangi Cumulative Update (CU) versiyonu ile hangi Windows Server versiyonu üzerinde kurabileceğinizi göstermektedir.

|

Bileşen |

Gereksinim |

|

Windows Server |

» Windows Server 2022 Standart veya Datacenter (CU12 ve üstü)

» Windows Server 2019 Standart veya Datacenter (CU11 ve öncesi) |

3- Active Directory Gereksinimleri

Exchange Organizasyonunuzu ilk defa kuruyorsanız, ortamınızdaki Domain Controller'ların aşağıdaki gereksinimleri karşılıyor olduğundan emin olmalısınız. Aşağıdaki bu tablo, Exchange Server'ın iletişim kuracağı Active Directory Domain Controller için desteklenen Windows Server versiyonlarını, Forest Functional Level gereksinimini ve Exchange Server'ın kurulacağı Cumulative Update (CU) versiyonunun hangi Windows Server versiyonlarını desteklediğini göstermektedir.

DİKKAT!: Mevcut Functional Level'ınız, Exchange Server 2019'un gereksinim duyduğu en düşük seviyeli Functional Level'dan daha düşükse (ör. Windows Server 2008 R2), Functional Level yükseltme işleminden önce mutlaka mevcut Functional Level'ınızın, ortamınızdaki uygulamalarla bir bağımlılığının olup olmadığını kontrol etmelisiniz!

|

Bileşen |

Gereksinim |

|

Domain Controller |

» Windows Server 2022 Standart veya Datacenter (CU12 ve üstü)

» Windows Server 2019 Standart veya Datacenter (CU11 ve öncesi)

» Windows Server 2016 Standart veya Datacenter (Kısıt yok)

» Windows Server 2012 R2 Standart veya Datacenter (Kısıt yok) |

|

Forest Functional Level |

» Windows Server 2012 R2 veya üstü |

4- Mevcut Yapıya Kurulum (Co-Existence) Gereksinimleri

Mevcut Exchange organizasyonunuzda kurulu alt versiyon Exchange Server'lar bulunuyorsa ve örneğin Exchange Server Migration amacı ile mevcut yapınıza ek olarak Exchange Server 2019 kurulumu yapacaksınız, mevcut organizasyondaki Exchange Server versiyon bilgisinin aşağıdaki tabloya göre olduğundan emin olmalısınız.

|

Mevcut Yapı |

Mevcut Yapıya Kurulum |

|

Exchange Server 2010 ve daha öncesi |

Desktenlenmiyor. |

|

Exchange Server 2013 |

Exchange Server 2013 CU21 veya üstü (Edge Transport dahil) |

|

Exchange Server 2016 |

Exchange Server 2016 CU11 veya üstü (Edge Transport dahil) |

|

Exchange Server 2013 ve 2016 karma yapı |

Exchange Server 2016 ve Exchange Server 2013'ün gereksinimleri |

Güncel bilgilere Microsoft'un Exchange Server supportability matrix Sayfasından erişebilirsiniz.

Domain Controller Üzerinde Exchange Server Kurulumu

Danışmanlık verdiğim müşteri ortamlarında nadir de olsa gerek kaynak yetersizliği, gerekse de sunucu lisansından kaçınmak için Exchange Server kurulum işlemlerinin Domain Controller üzerinde yapıldığına şahit oluyorum. Bu, her ne kadar donamım kaynağı ve lisans kazanımları gibi görülüp, değerlendirilse de, çok ciddi sorunları da beraberinde getirmektedir. Bu sebeple, Exchange Server kurulum işleminin Domain Controller (DC) üzerinde gerçekleştirmenin kesinlikle tavsiye edilmediğini belirtmek isterim. Teknik olarak neden önerilmediğini daha detaylı şekilde açıklayayım.

1- Kaynak Yönetimi ve Performans

1.1- CPU ve Bellek Kullanımı

» Domain Controller: Active Directory veritabanını yönetir, LDAP isteklerini işler ve Kerberos kimlik doğrulaması yapar. Bu işlemler yoğun CPU ve bellek kullanımı gerektirir.

» Exchange Server: E-posta aktarımı, posta kutusu veri tabanı yönetimi, içerik indeksleme ve istemci erişim hizmetlerini sağlar. Bu işlemler de yüksek düzeyde CPU ve bellek tüketir. İki uygulamanın aynı sunucuda çalışması, CPU ve bellek için yoğun satürasyona yol açar ve her iki hizmetin de performansını olumsuz etkiler.

1.2- Disk I/O

» Domain Controller: Active Directory veritabanı ve SYSVOL dizini için sürekli disk I/O gerektirir.

» Exchange Server: Posta kutusu Database'ler ve Log dosyaları için de yüksek miktarda disk I/O gerektirir. Her iki uygulamanın aynı fiziksel diski kullanması, disk I/O darboğazlarına neden olabilir. Database'leri barındıracak olan Disklerin ayrılması, I/O performansını artırabilir ve I/O darboğazlarını azaltabilir. Ancak, CPU ve bellek kullanımı açısından iki yoğun kaynak gerektiren hizmetin (Exchange ve DC) aynı sunucuda çalışmasının getirdiği yük devam eder.

2- Güvenlik Riski

2.1- Saldırı Yüzeyi

» Domain Controller: Ağın kalbi olan kimlik doğrulama ve yetkilendirme hizmetlerini sağlar. Exchange Server üzerinde bir güvenlik açığı bulunması durumunda, saldırganların Domain Controller'a erişim kazanma riski vardır. Bu nedenle, Exchange Server'ın bir DC üzerinde çalıştırılması, tüm Active Directory ortamının güvenliğini tehlikeye atar.

» Exchange Server: Genellikle Internet'e açık olan ve Internet'ten gelebilecek tehditlere açık bir sunucudur ve çeşitli saldırı vektörlerine açıktır.

3- Yönetim ve Bakım Zorlukları

» Exchange Server Güncellemeleri: Exchange Server için uygulanan güncellemeler ve yamalar, sunucunun yeniden başlatılmasını gerektirebilir ve bu durum Domain Controller hizmetlerini geçici olarak devre dışı bırakabilir.

» Domain Controller Güncellemeleri: Domain Controller üzerinde yapılan güncellemeler, Active Directory hizmetlerinin geçici olarak durmasına neden olabilir ve bu durum Exchange Server'ın performansını etkileyebilir. Her iki hizmetin aynı sunucuda olması, bakım işlemlerinin daha karmaşık ve riskli hale gelmesine neden olur.

4- Microsoft Desteği

Microsoft, Exchange Server'ın bir Domain Controller üzerinde çalıştırılmasını resmi olarak desteklemez. Desteklenmeyen bir yapılandırmada karşılaşılan sorunlar, Microsoft'un sunduğu destek hizmetlerini sınırlayabilir veya devre dışı bırakabilir.

5- Active Directory Replikasyonu ve Gecikmeleri

5.1- Replikasyonun Önemi

» Veri Tutarlılığı: Active Directory (AD), Network üzerindeki tüm Domain Controller'lar arasında veri tutarlılığını sağlamak için düzenli olarak verileri replikasyon (çoğaltma) yapar. Bu, kullanıcı hesapları, grup üyelikleri, politika ayarları ve diğer kritik verilerin her DC'de güncel kalmasını sağlar.

» Güvenilirlik ve Yedeklilik: Replikasyon, AD'nin güvenilirliğini ve yedekliliğini artırır. Bir DC'nin arızalanması durumunda, diğer DC'ler veri erişimini sürdürebilir.

5.2- Replikasyon Türleri

» Intrasite Replikasyonu: Aynı site içindeki DC'ler arasında gerçekleşir ve genellikle hızlıdır. Kullanıcı ve kaynakların aynı fiziksel ağda bulunması nedeniyle düşük gecikme sürelerine sahiptir.

» Intersite Replikasyonu: Farklı sitelerdeki DC'ler arasında gerçekleşir ve genellikle daha yavaş ve daha az sık yapılır. WAN bağlantıları gibi daha yavaş Network bağlantıları kullanılır ve bu nedenle replikasyon daha fazla gecikmeye neden olabilir.

6- Exchange Server ve Active Directory Etkileşimi

6.1- Exchange Server'ın AD Kullanımı

» Kimlik Doğrulama: Exchange Server, kullanıcıların kimlik doğrulamasını sağlamak için AD'ye sık sık istek gönderir. Kullanıcıların posta kutularına erişimi ve izin denetimleri için kimlik doğrulama gereklidir.

» Adres Book ve Glolbal Address List (GAL): Exchange Server, Global Adres List (GAL) ve diğer Address Book'ları sağlamak için Active Directory verilerini kullanır.

» Organizasyonel Bilgi: Kullanıcıların organizasyonel bilgileri ve grup üyelikleri gibi veriler için Active Directory'e bağımlıdır.

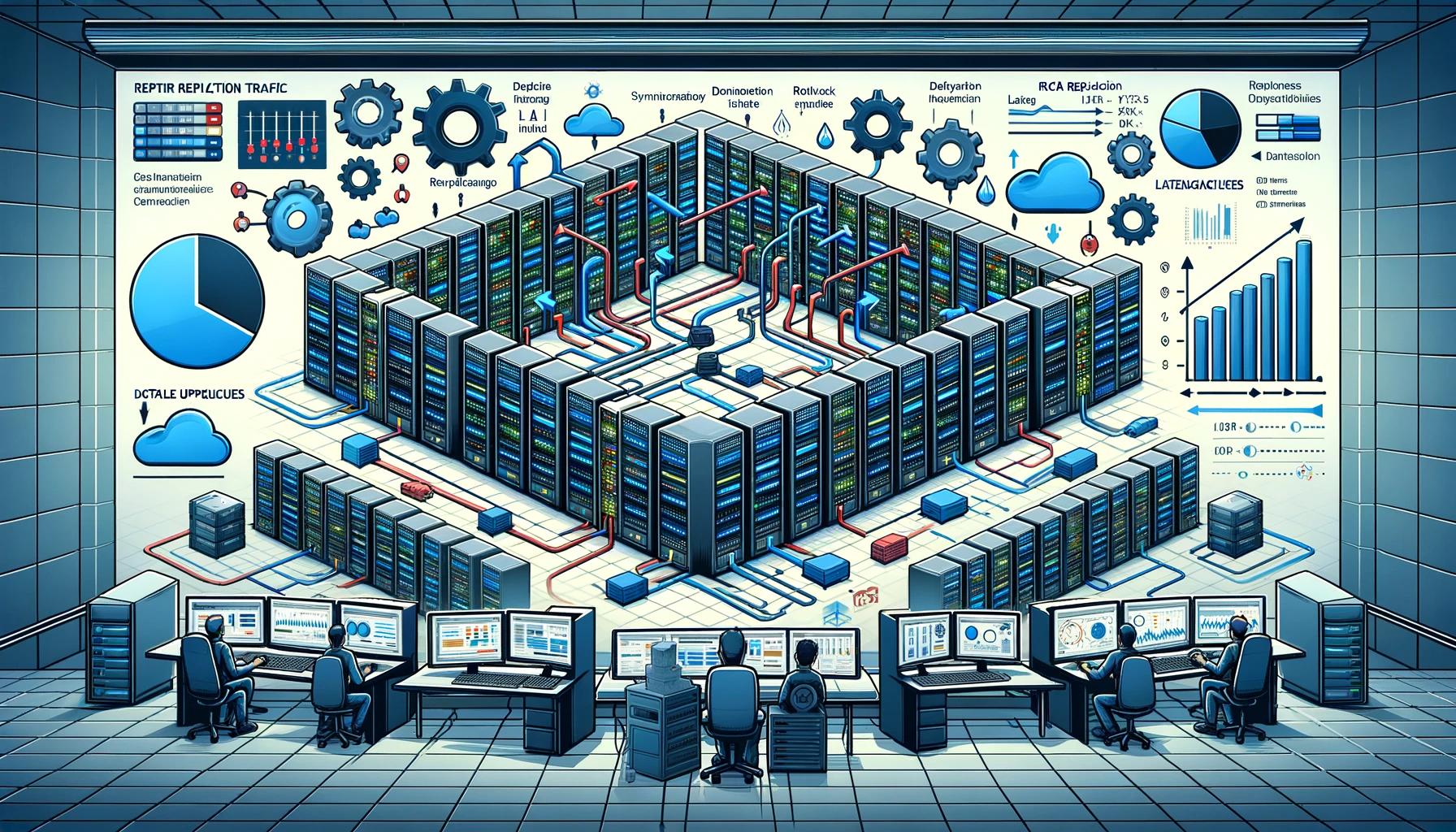

6.2- Replikasyon Trafiği ve Gecikmeler

» Replikasyon Trafiği: DC üzerinde Exchange Server çalıştırıldığında, DC'nin kendi replikasyon trafiği ve Exchange Server'ın AD ile ilgili sorguları birleşir. Bu, DC'nin Network trafiğini ve kaynak kullanımını artırır.

» Gecikmeler: AD replikasyon gecikmeleri, Exchange Server'ın en güncel verilere erişimini etkileyebilir. Özellikle kullanıcı kimlik doğrulama ve izin denetimleri gibi kritik işlemler gecikebilir. Örneğin, bir kullanıcı parolasını değiştirdiğinde, bu değişiklik diğer DC'lere replikasyon yapılana kadar Exchange Server bu değişikliği göremeyebilir.

» Performans Etkisi: Replikasyon trafiği nedeniyle DC'nin CPU ve bellek kaynakları yoğun bir şekilde kullanılır. Exchange Server'ın da aynı kaynaklara ihtiyaç duyması, performansın düşmesine neden olabilir.

Özetle, Exchange Server'ın bir Domain Controller üzerinde kurulması, hem performans hem de güvenlik açısından ciddi riskler taşır. Kaynak rekabeti, güvenlik açıkları ve yönetim zorlukları gibi nedenlerle, Exchange Server'ın ayrı bir üye sunucu (member server) üzerinde çalıştırılması en iyi uygulamalardan biridir. Bu, hizmetlerin daha kararlı ve güvenli olmasını sağlar.

Ön Gereksinimlerin Hazırlanması

Yukarıdaki tüm gereksinimleri yerine getirildikten sonra sıra, Exchange Server 2019 kurulum için gerekli olan diğer ön hazırlıkları yapmaya geldi.

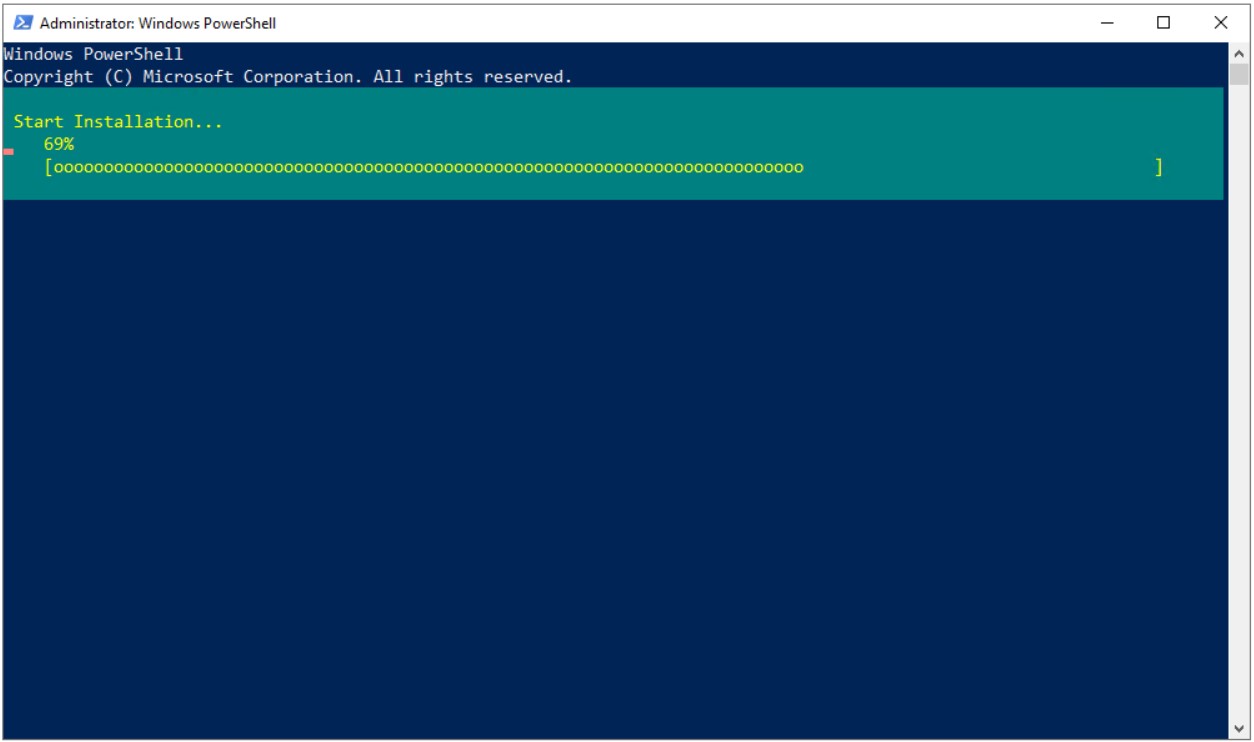

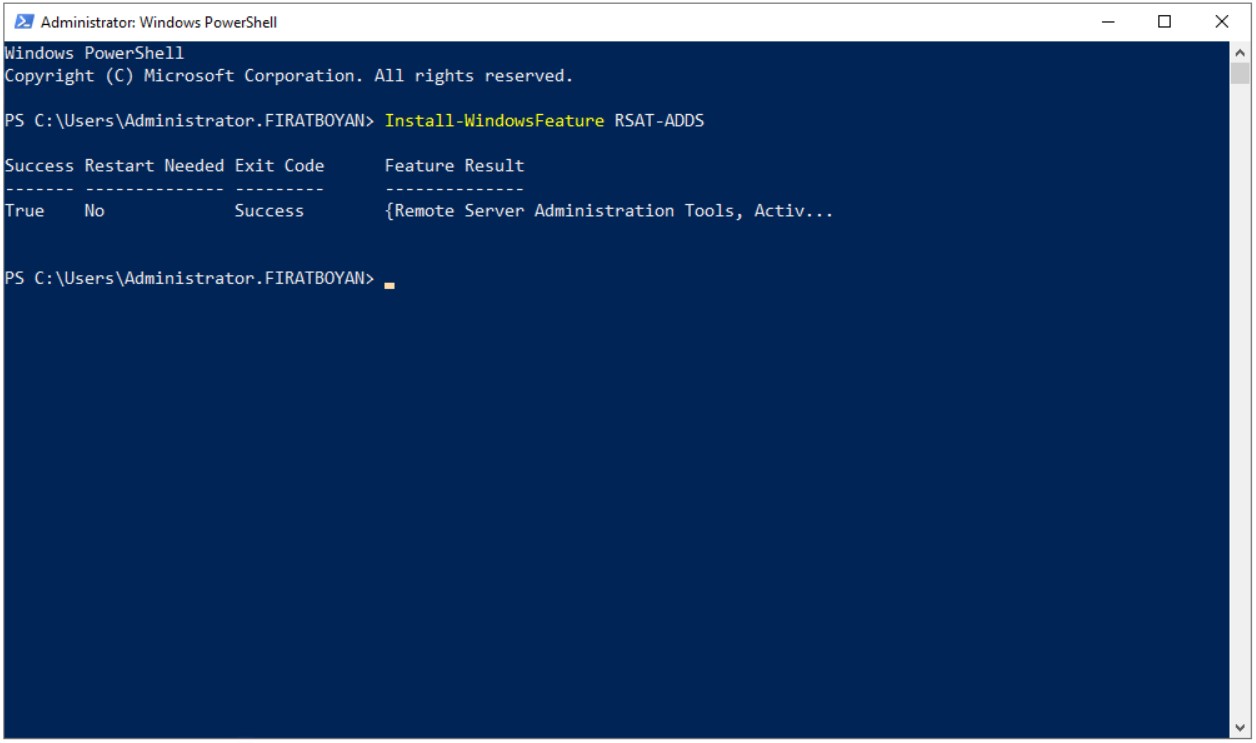

1- İlk etapta Remote Tools Administration Pack kurulumu için PowerShell Console'unu "Run as Administrator" ile açarak, aşağıdaki komut yazıyorum.

Install-windowsFeature RSAT-ADDS

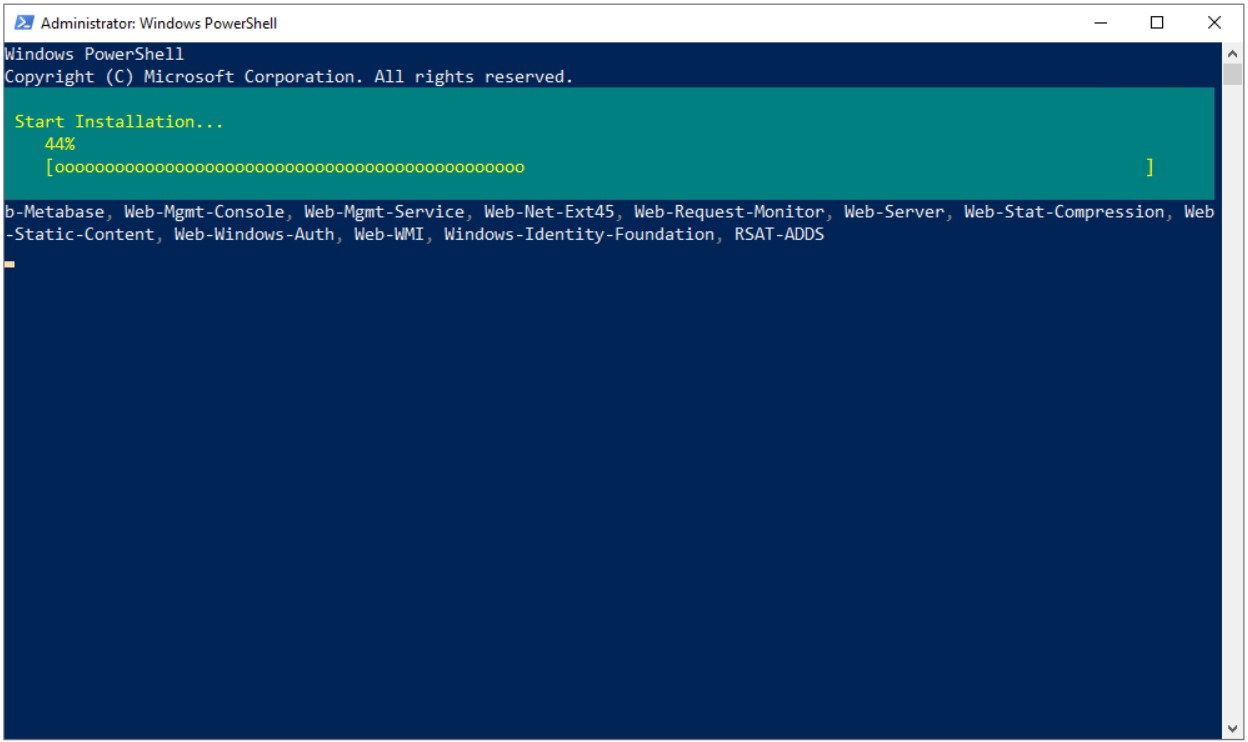

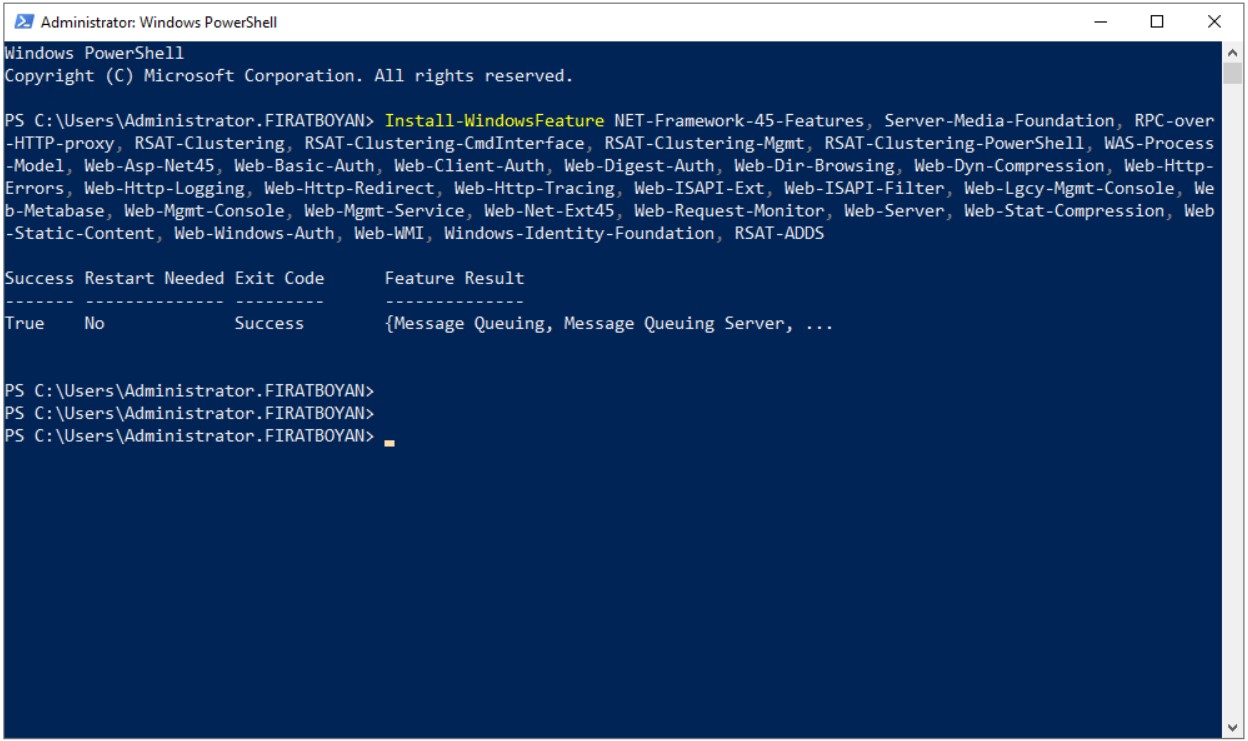

2- Komutu yazılıp çalıştırıldıktan sonra, aynı PowerShell penceresi üzerinden aşağıdaki komutu yazıp, çalıştırıyorum.

NOT: Bu işlem sırasında Inernet bağlantınızı tekrar kontrol etlemenizi öneririm. Çünkü gerekli bazı roller Internet'ten indirilmektedir.

Install-WindowsFeature Server-Media-Foundation, NET-Framework-45-Core, NET-Framework-45-ASPNET, NET-WCF-HTTP-Activation45, NET-WCF-Pipe-Activation45, NET-WCF-TCP-Activation45, NET-WCF-TCP-PortSharing45, RPC-over-HTTP-proxy, RSAT-Clustering, RSAT-Clustering-CmdInterface, RSAT-Clustering-Mgmt, RSAT-Clustering-PowerShell, WAS-Process-Model, Web-Asp-Net45, Web-Basic-Auth, Web-Client-Auth, Web-Digest-Auth, Web-Dir-Browsing, Web-Dyn-Compression, Web-Http-Errors, Web-Http-Logging, Web-Http-Redirect, Web-Http-Tracing, Web-ISAPI-Ext, Web-ISAPI-Filter, Web-Lgcy-Mgmt-Console, Web-Metabase, Web-Mgmt-Console, Web-Mgmt-Service, Web-Net-Ext45, Web-Request-Monitor, Web-Server, Web-Stat-Compression, Web-Static-Content, Web-Windows-Auth, Web-WMI, Windows-Identity-Foundation, RSAT-ADDS

3- Yukarıdaki ön kurulum gereksinimlerini yerine getirdikten sonra, Exchange Server 2019 kurulumu yapılacak Server üzerine kurulması gereken bir takım APP.'ler bulunmaktadır. Bu APP.'ler, Cumulative Update versiyonuna göre değişiklik gösterebileceği için, aşağıda sadece APP.leri Download edebileceğiniz bağlantı adresini paylaşıyorum.

Exchange Server Prerequisites

Exchange Server Prerequisites

Gerekli PowerShell komutlarının ve APP.'lerin kurulum işlemlerini tamamladıktan sonra Exchange Server 2019 kurulumu için aşağıdaki adımlarla devam ediyorum. Aşağıdaki adımlarda, Exchange Server'ın Active Directory ortamında kurulumu ve yapılandırılması için gerekli hazırlıkları yapacağız. Bu hazırlıklar; her biri, Active Directory'de farklı seviyelerde değişiklikler yapan, gerekli komutların kullanımlarıdır. Her bir komut, Exchange Server'ın sorunsuz çalışabilmesi için gerekli olan ortamı hazırlar. Aşağıdaki komutları uygulamak için kullanacağınız Active Directory hesabının mutlaka Schema Admins ve Enterprise Admins gruplarına üye olduğundan emin olun.

Şimdi sıra, Exchange Server 2019’un Active Directory ortamında kurulumu için gerekli yapılandırma işlemlerine geldi. Aşağıdaki adımlarda, Şema Genişletme (PrepareSchema), Active Directory Hazırlama (PrepareAD) ve Domain Hazırlama (PrepareAllDomains) işlemleri detaylandırılacaktır. Bu işlemler, Exchange Server'ın başarılı bir şekilde çalışabilmesi için kritik öneme sahip olup, süreçle ilgili tüm detayları en ince ayrıntısına kadar Exchange Server 2019 Kurulum Öncesi Hazırlıklar (PrepareSchema, PrepareAD ve PrepareAllDomains) isimli makalemde yazdım. Süreçlerle ilgili derinlemesine bilgi edinmek isterseniz, bu makalemi okumanızı tavsiye ederim. Komutların çalıştırılmasını takiben arka planda meydana gelen teknik işlemler çok ayrıntılı olduğu için makalemin bu kısmında sizi bilgiye boğmak istemedim.

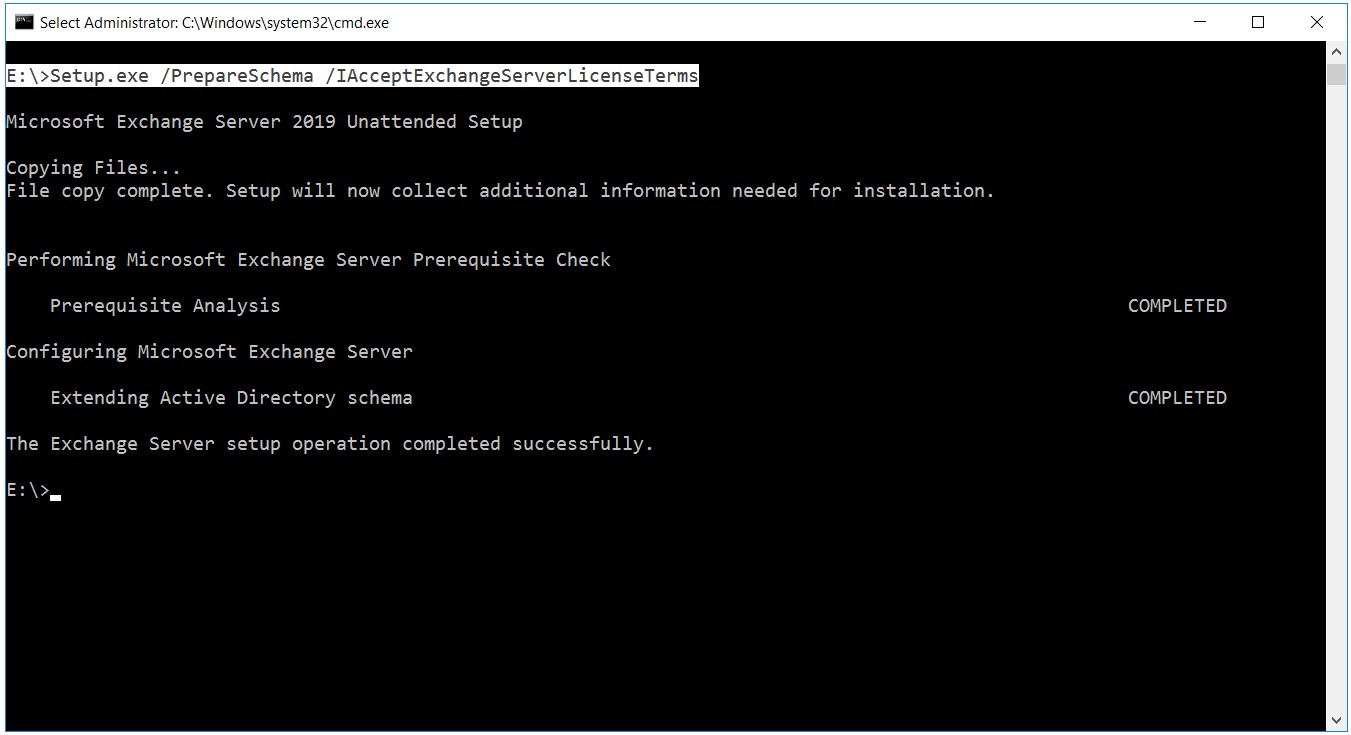

Active Directory Şema Genişletme (PrepareSchema)

Active Directory'nin sağlıklı bir şekilde Exchange Server ortamında kullanılabilmesi için, şema genişletme işlemi hayati bir adımdır. Şema, Active Directory'nin en temel yapı taşıdır ve içinde nesneler ile bu nesnelerin sahip olduğu Attribute'ler tanımlıdır. Exchange Server kurulumu öncesinde yapılan PrepareSchema komutu, mevcut şemaya Exchange Server için gereken Class ve Attribute tanımlarını ekler.

Bu işlem sırasında, Active Directory Forest'ına ait Schema Partition bölgesine yeni Attribute ve Class tanımları yüklenir. Bu değişiklikler, Schema Master FSMO rolüne sahip olan Domain Controller üzerinde gerçekleştirilir. Unutulmaması gereken önemli bir detay, Schema genişletme işleminin geri alınamaz olduğudur. Bu nedenle, işlem öncesinde Schema Master FSMO rolüne sahip sunucunun yedeğinin alınması kritik bir önlem olarak görülür.

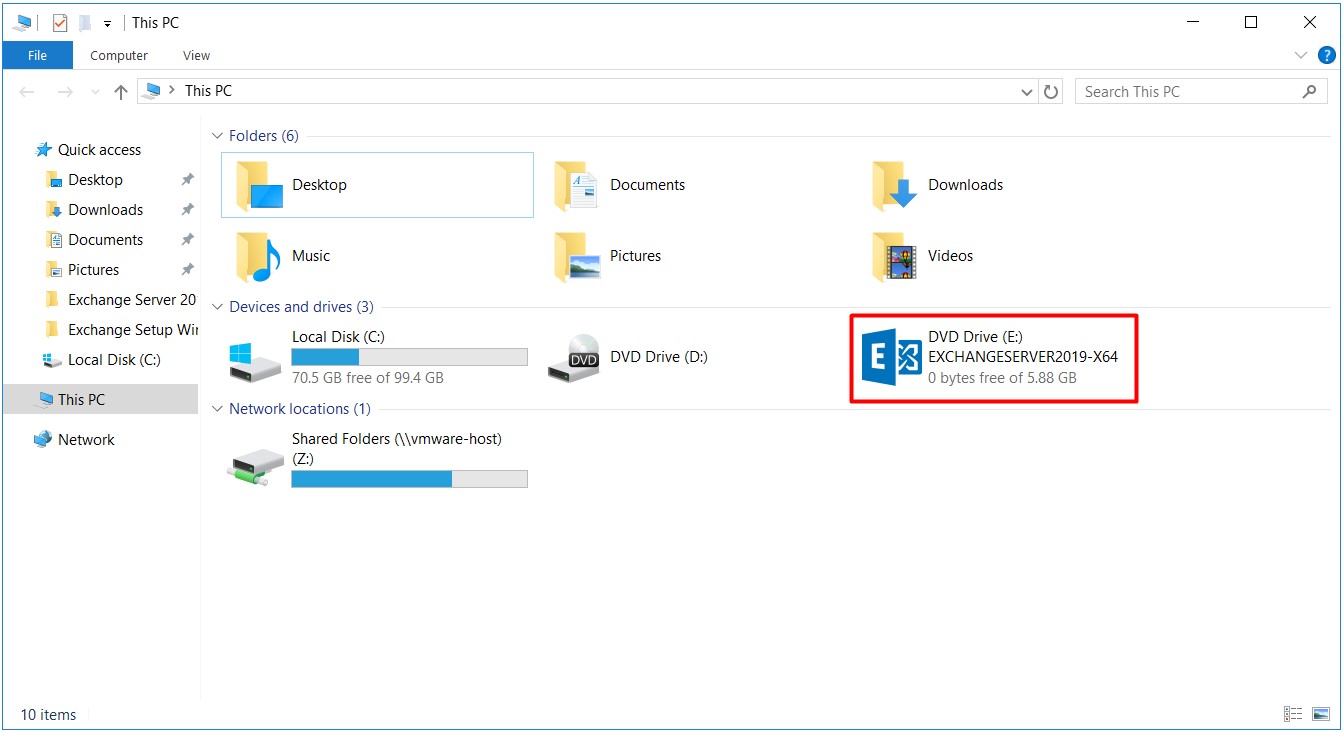

Active Directory Schema Extension işlemine hazırım ve bunun için Exchange Server 2019 ISO dosyasını takıyorum.

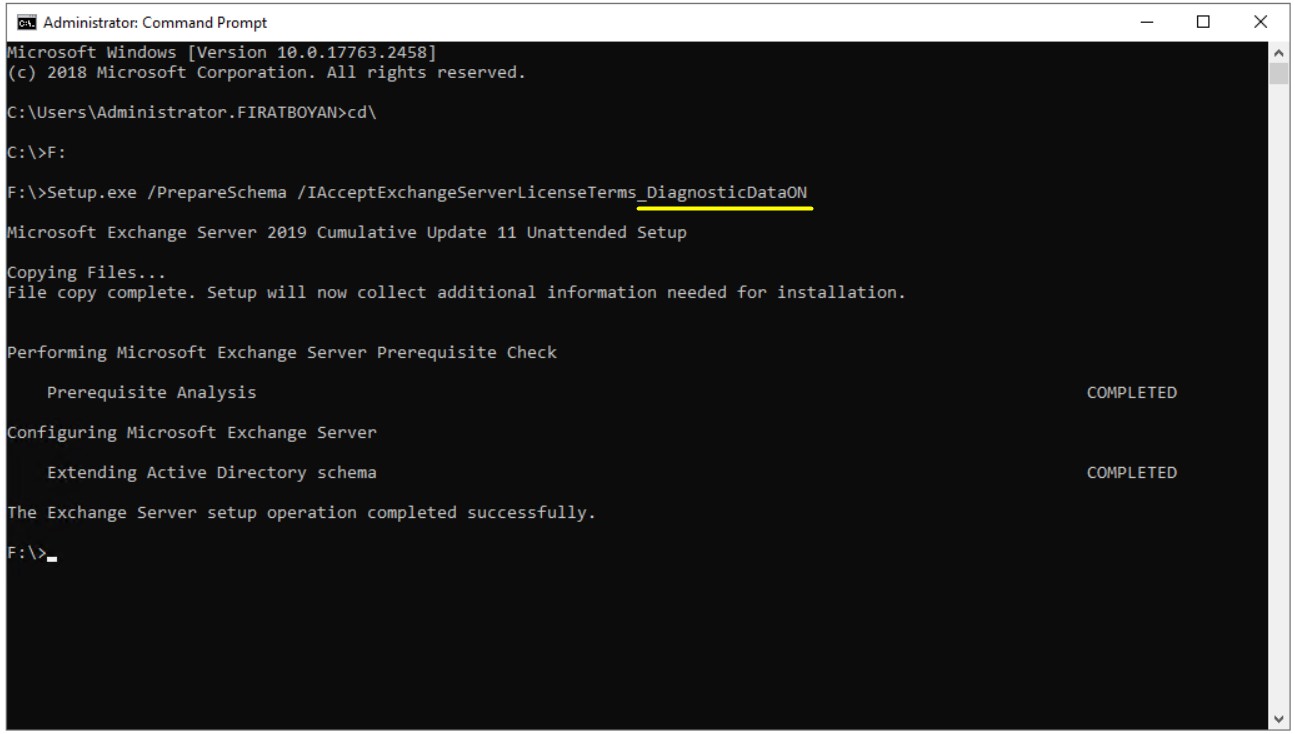

"Run as Administrator" ile CMD (Command Promt) Komut istemcisini açarak komut satırında Exchange Server 2019 kurulum dosyalarının olduğu dizine gidiyor, aşağıdaki komutu yazarak Schema Extension işlemine başlıyorum.

Setup.exe /PrepareSchema /IAcceptExchangeServerLicenseTerms_DiagnosticDataON

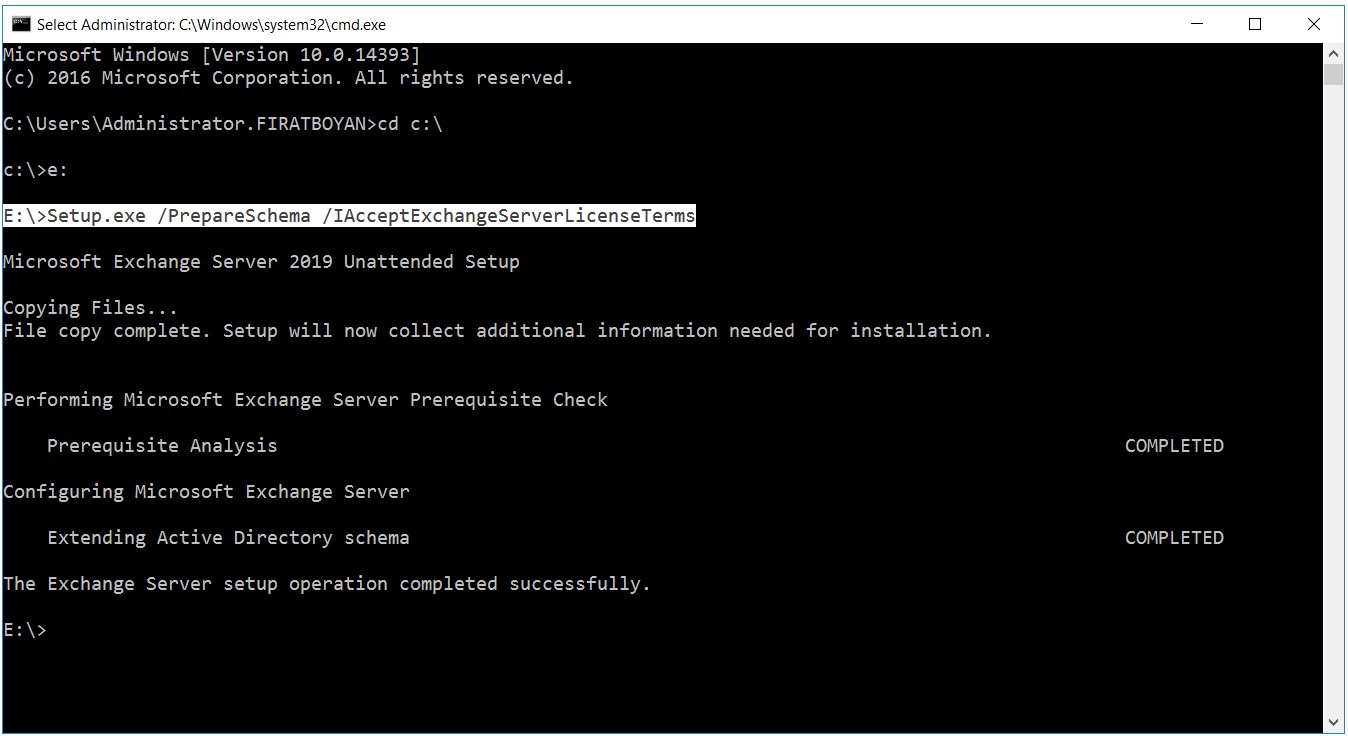

Exchange Server 2019 CU11 öncesi _DiagnosticDataON ya da _DiagnosticDataOFF komut eklentileri olmadan aşağıdaki gibi kullanılıyordu.

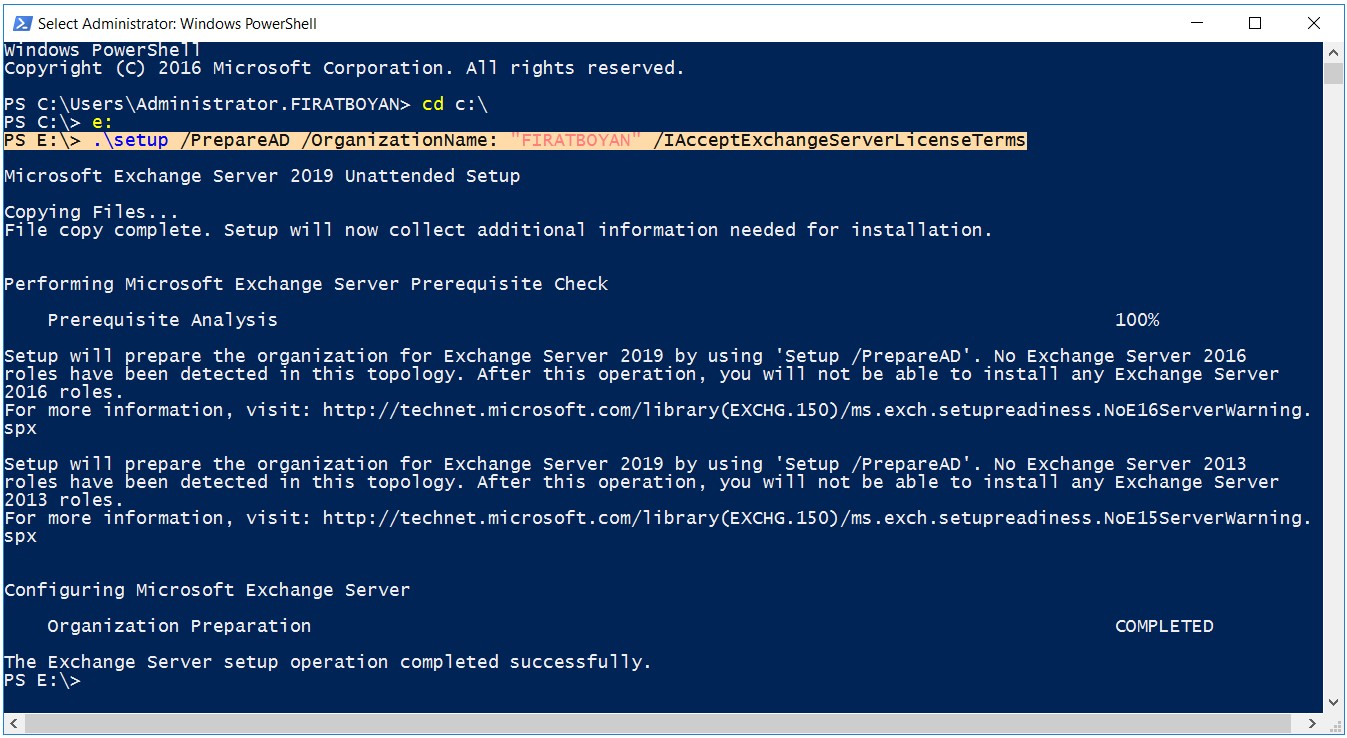

Active Directory Hazırlama (PrepareAD)

/PrepareAD komutu ile Active Directory Hazırlama, Exchange Server’ın Active Directory ile tam uyumlu ve işlevsel bir şekilde çalışabilmesi için kritik bir adımdır. Bu komut, AD şemasını günceller, gerekli yapılandırma verilerini ekler, Domain ve Forest seviyesindeki değişiklikleri gerçekleştirir ve güvenlik izinlerini ayarlar ve Active Directory ile uyumlu bir şekilde çalışabilmesi için gerekli tüm şematik ve konfigürasyon değişikliklerini gerçekleştirir. Bu sayede, Exchange Server'ın sorunsuz bir şekilde kurulumu ve işletimi mümkün hale gelir.

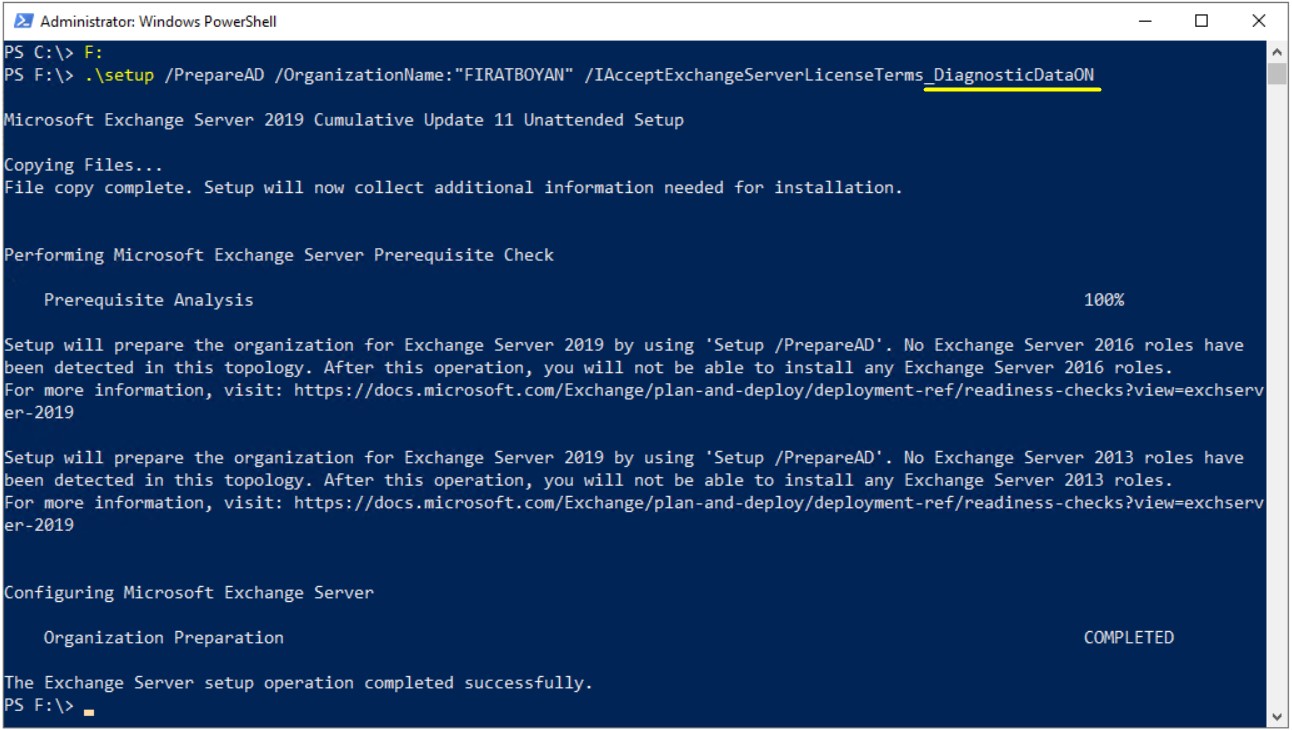

Komutumuzdaki /OrganizationName parametresi, Exchange Server ortamında yeni bir organizasyon oluştururken organizasyonun adını belirtmek için kullanılır ve sadece organizasyon ilke kez oluşturulurken kullanılır. Bu parametre, Active Directory’ye Exchange Server ile ilgili tüm ayarların ve yapılandırmaların yerleştirileceği organizasyonun adını belirler.

Organizasyon adı, Exchange Server’ın Active Directory’deki tüm yapılandırmaları için üst düzey bir tanımlayıcıdır. Bu ad, sistemdeki diğer Exchange sunucularıyla veya bileşenleriyle yapılan işlemler sırasında benzersiz bir tanımlama sağlar.

Eğer daha önce PrepareAD komutu çalıştırılarak bir organizasyon oluşturulmuşsa, bu parametreyi tekrar kullanmak gerekmez. Active Directory zaten mevcut organizasyon adını tanıyacaktır. Ancak, birden fazla organizasyon oluşturulmak istenirse bu parametre yeniden kullanılabilir.

Ben, kendi Exchange Organizaysonum için FIRATBOYAN ismini kulladım. Siz, kendi organizasyonunuza uygun bir isim seçmelisiniz.

.\setup /PrepareAD /OrganizationName:"FIRATBOYAN" /IAcceptExchangeServerLicenseTerms_DiagnosticDataON

OrganizationName için kendi kurumunuza uygun bir organizasyon adı belirtmeyi unutmayın!

Exchange Server 2019 CU11 öncesi _DiagnosticDataON ya da _DiagnosticDataOFF komut eklentileri olmadan aşağıdaki gibi kullanılıyordu.

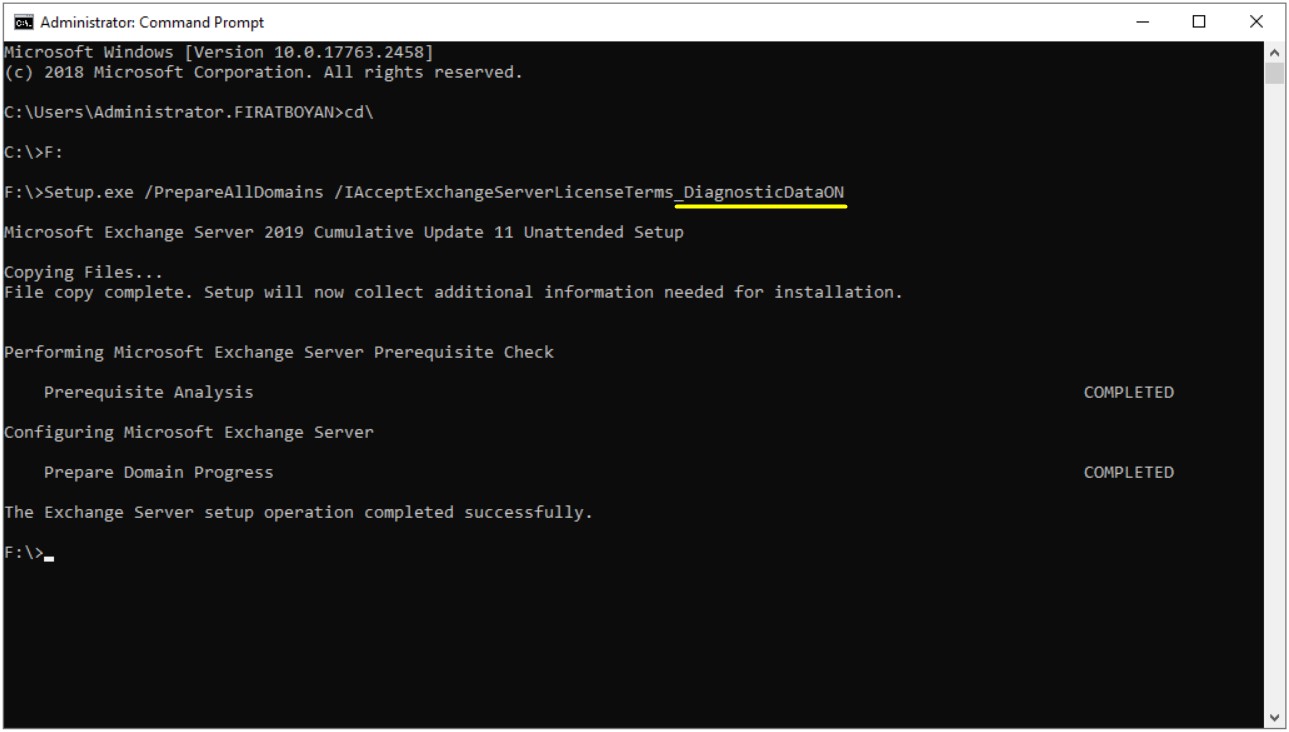

Active Directory Domain Hazırlama (PrepareAllDomains)

Son işlem olarak sıra, Exchange Server'ın kurulacağı Active Directory Domain'in hazırlanması işlemine geldi.

Active Directory Domain Hazırlama işlemi, Exchange Server kurulumu öncesinde ortamın Exchange Server'ın ihtiyaç duyduğu gereksinimlere uygun hale getirilmesi için gerçekleştirilir. PrepareAllDomains komutu, Active Directory Forest'ındaki her bir Domain için gerekli olan değişiklikleri uygular. Bu işlem sırasında aşağıdaki başlıklarda işlemler gerçekleştirilir.

Active Directory Domain Hazırlama işlemi için CMD (Command Promt) komut istemini "Run as Administrator" ile açarak komut satında kurulum dosyalarının olduğu dizine erişiyor, ardından aşağıdaki komutu yazarak Domain Hazırlama işlemine başlıyorum.

Setup.exe /PrepareAllDomains /IAcceptExchangeServerLicenseTerms_DiagnosticDataON

Exchange Server 2019 CU11 öncesi _DiagnosticDataON ya da _DiagnosticDataOFF komut eklentileri olmadan aşağıdaki gibi kullanılıyordu.

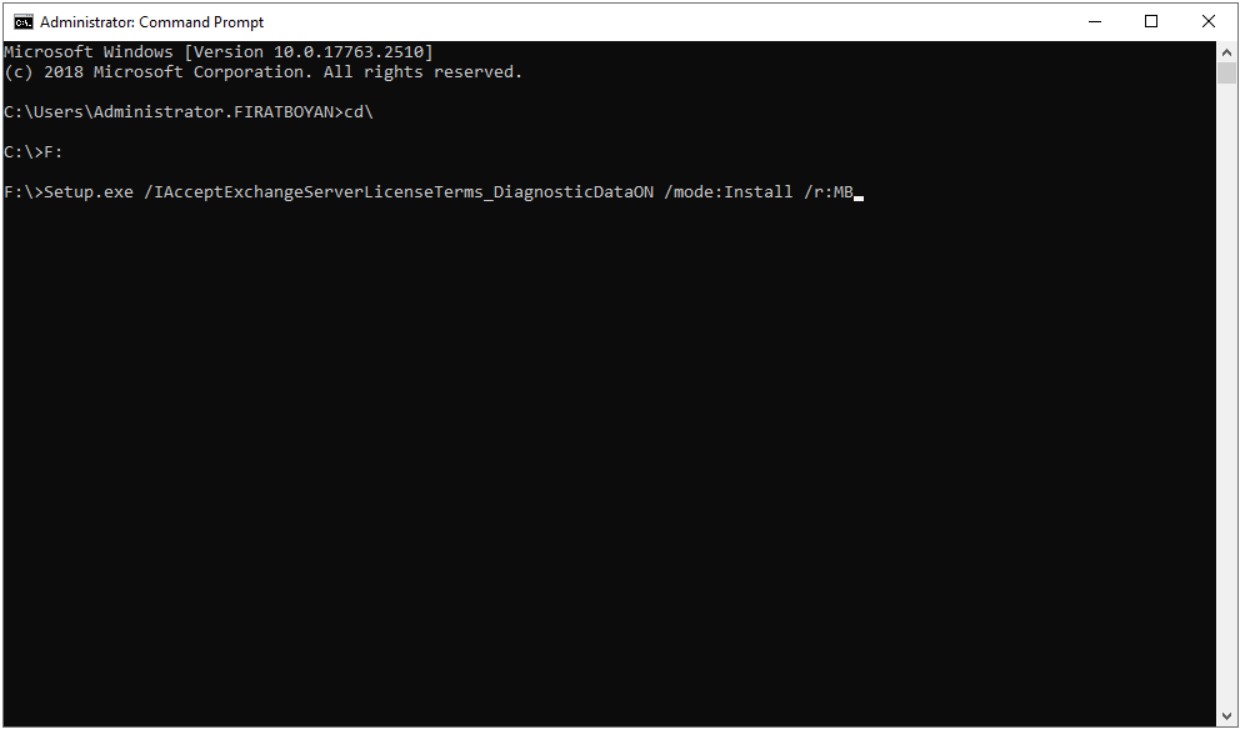

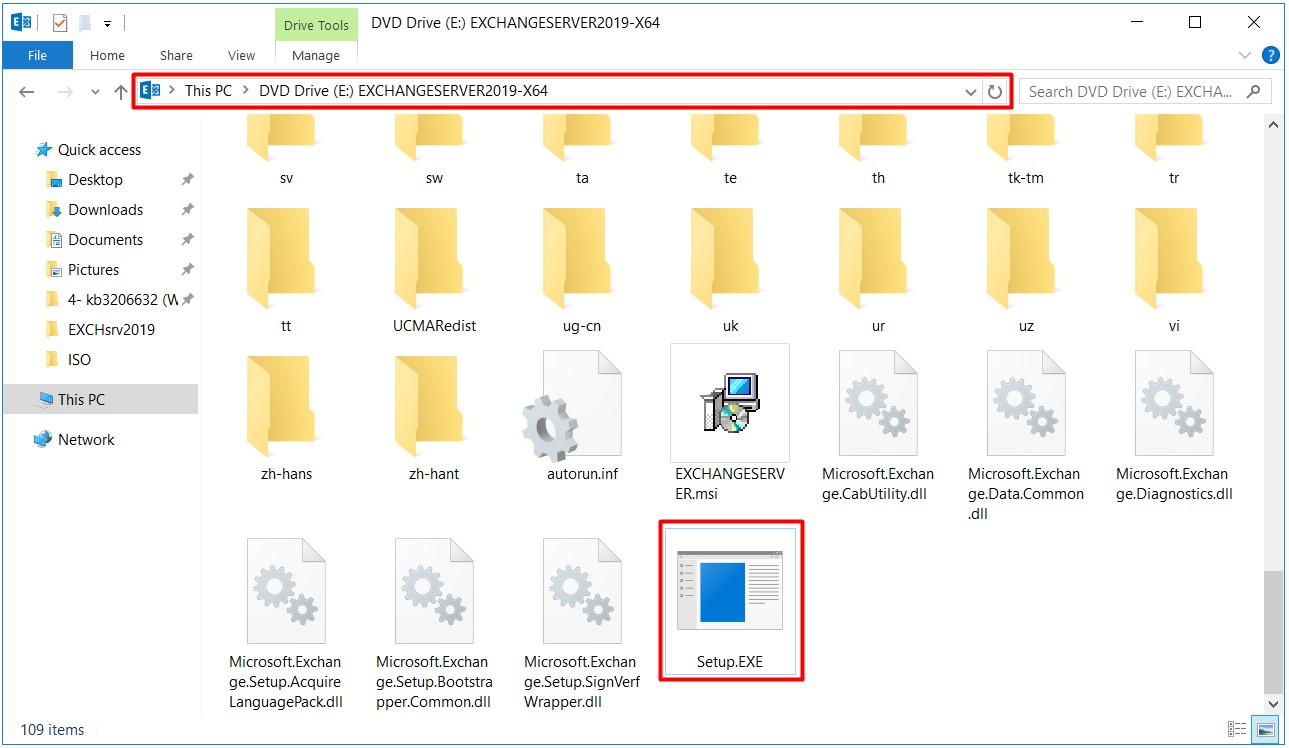

Exchange Server 2019 Kurulumu

Yukarıdaki tüm adımlar başarılı bir şelilde tamamlandıktan sonra sıra, Exchange Server 2019 Kurulumu gerçekleştirme adımına geldi. Exchange Server 2019 kurulum işlemini CMD (Command Promt) üzerinden ya da Exchange Server ISO dosyasındaki setup.exe'den olmak üzere iki farklı yoldan gerçekleştirebilirsiniz. Tercih Sizindir.

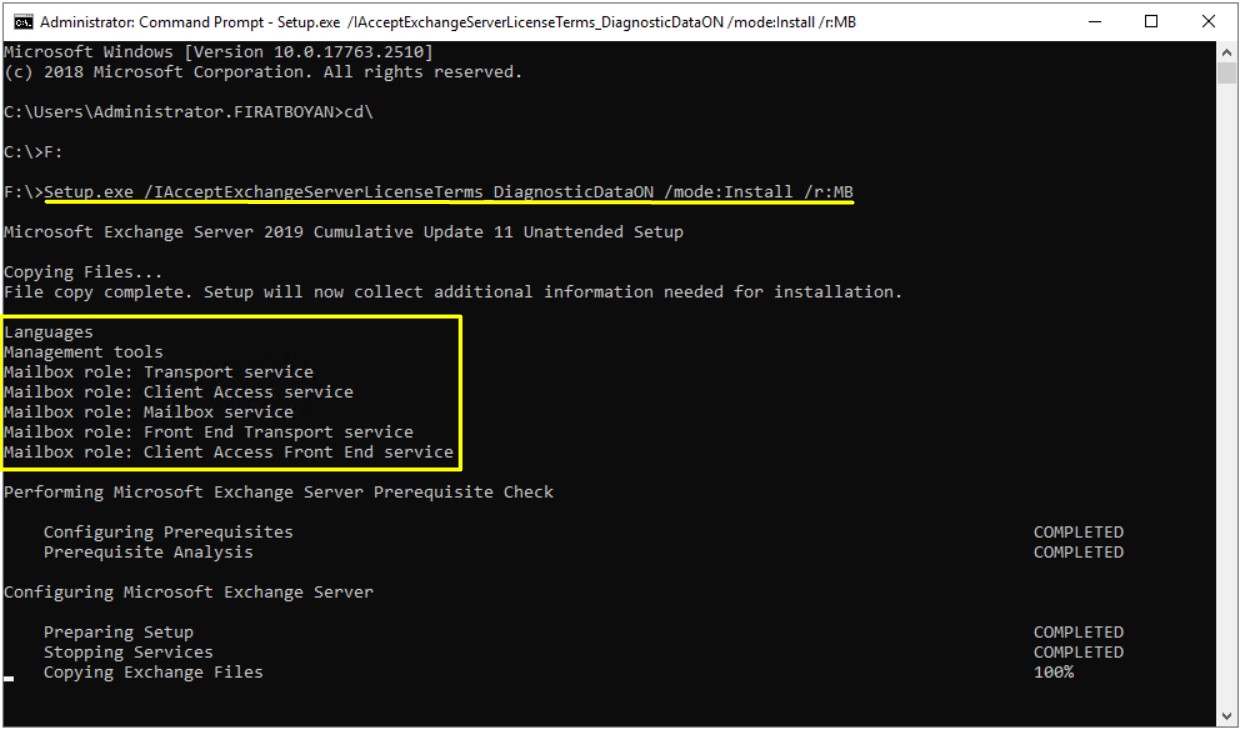

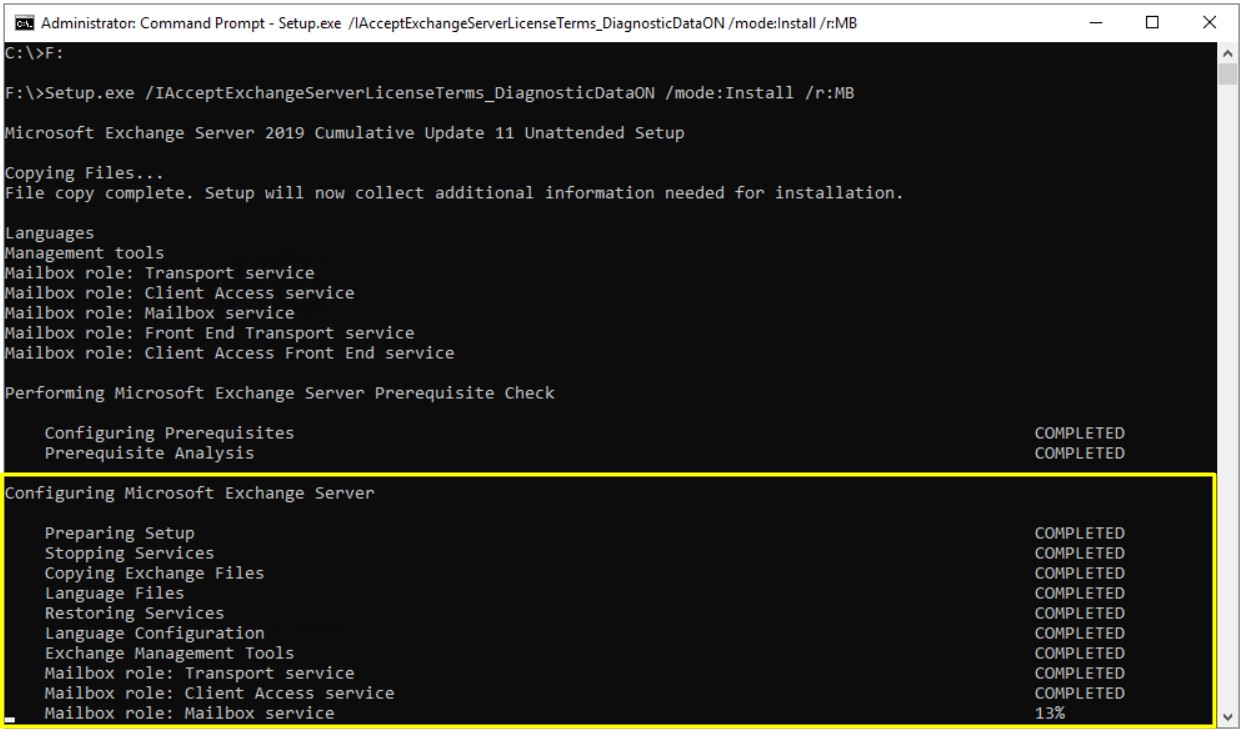

1- Unattended Mode Kurulum

Exchange Server'ı Unattended Mode'da kurmak için CMD parametreleri kullanılır. Bu parametreler, kurulum sırasında hangi ayarların ve lisans şartlarının kabul edileceğini belirtir.

Unattended Mode Kurulum Parametreleri:

|

Parametre |

Açıklama |

|

/Mode:Install |

Kurulum modunu belirtir. |

|

/IAcceptExchangeServerLicenseTerms |

Lisans şartlarının kabul edildiğini belirtir. |

|

/InstallWindowsComponents |

Gerekli Windows bileşenlerinin kurulmasını sağlar. |

|

/Roles |

Kurulacak Exchange Server rollerini belirtir. Ör. MB, Mailbox rolüdür. |

|

/OrganizationName |

Organizasyon adını belirtir. |

Setup.exe /IAcceptExchangeServerLicenseTerms_DiagnosticDataON /mode:Install /r:MB

2- GUI (Graphical User Interface) İle Kurulum

Kurulum işlemini GUI 8Graphical User Interface) üzerinden ISO (yükleme medyası) içindeki Setup.exe üzerinden gerçekleştirmek istersem, Setup.exe'yi Run as administrator ile çalıştıp, yönergeleri takip etmem yeterli olacaktır.

2.1- İlgili ISO dosyasını Mount edip, Setup.exe'yi Run as administrator olacak çalıştırıyorum.

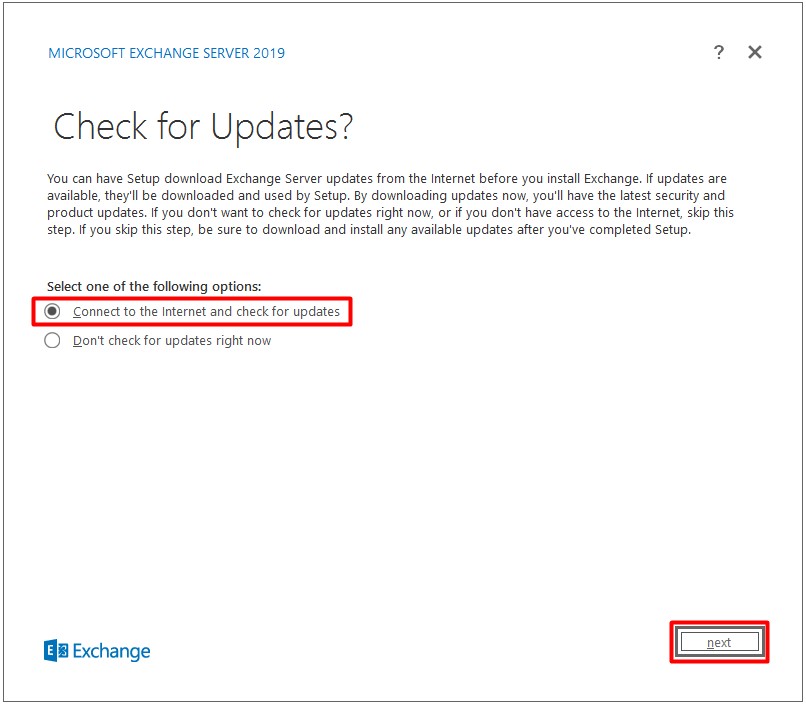

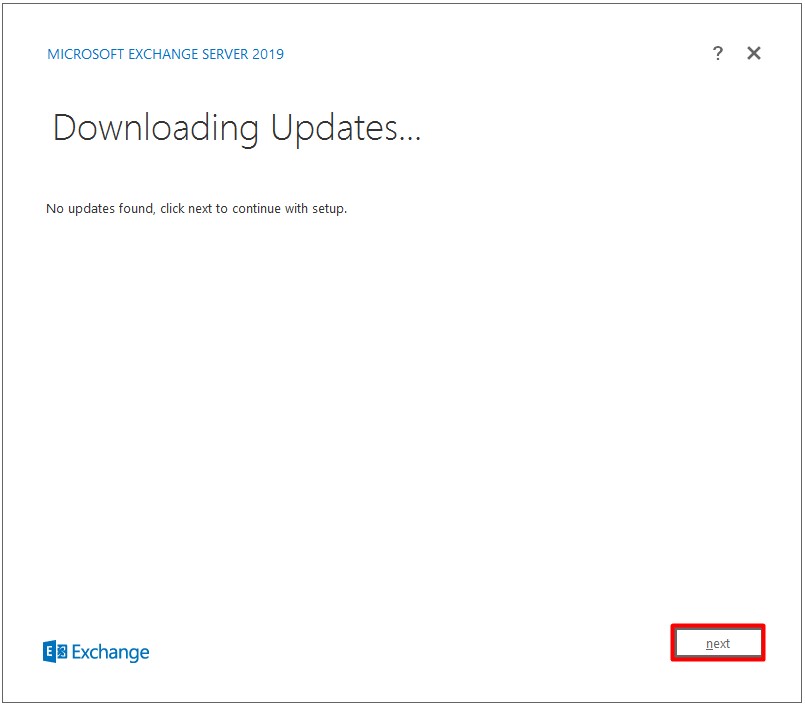

2.2- Check for Updates penceresinde Internet'e bağlanıp güncelleştirmelerin indirilmesi için Connect to the Internet and check for updates seçeneği işaretli haldeyken Next butonuna basıyoruz.

2.3- Kurulum için gerekli dosyalar kopyalanıyor...

2.4- Exchange Server 2019 Kurulumu başlatılıyor...

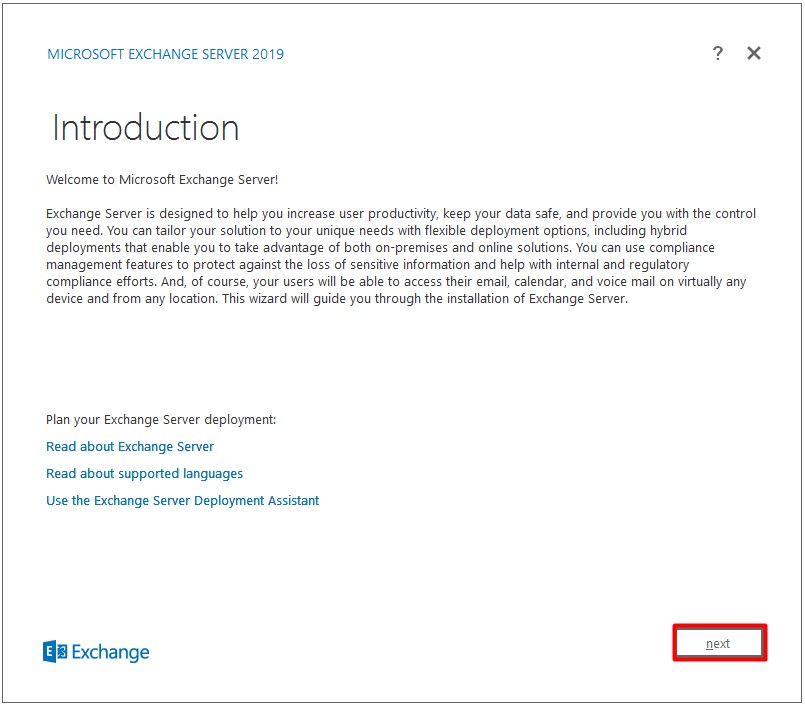

2.5- Exchange Server 2019 Kurulum işlemine geçmek için Next butonuna basıyorum.

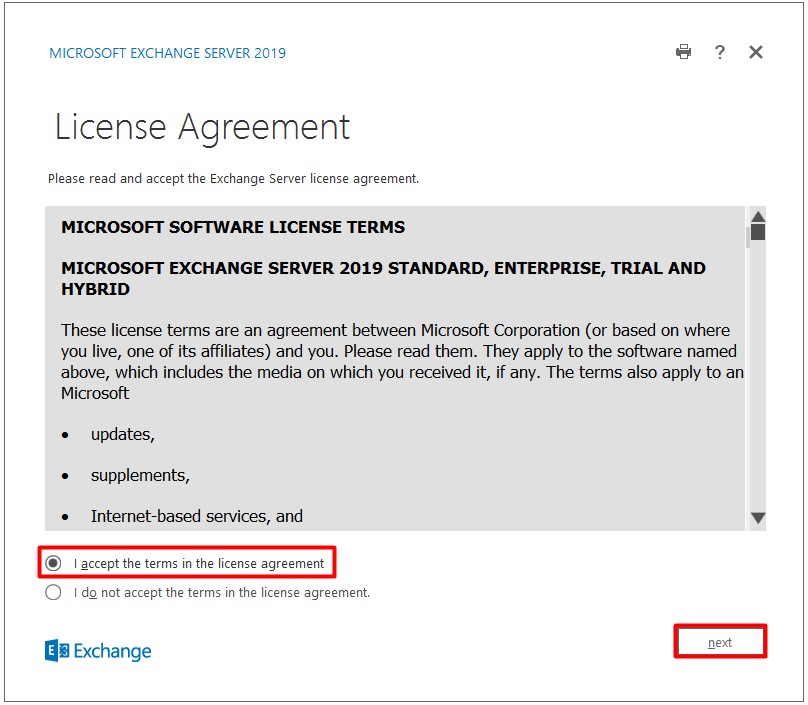

2.6- Lisans sözleşmesini kabul ediyorum.

2.7- Varsayılan ayarları ile kurulmasını istiyorum.

Exchange Server 2019 Rolleri

En önemli kısım olan Exchange Server 2019 rollerin kurulumuna geldik. Server Role Selection penceresinde kurulacak olan rolleri seçiyoruz. İlk bakışta Mailbox role ve Edge role dikkatimizi çekiyor. Kuruluma devam etmeden önce rollerden kısaca bahetmek istiyorum.

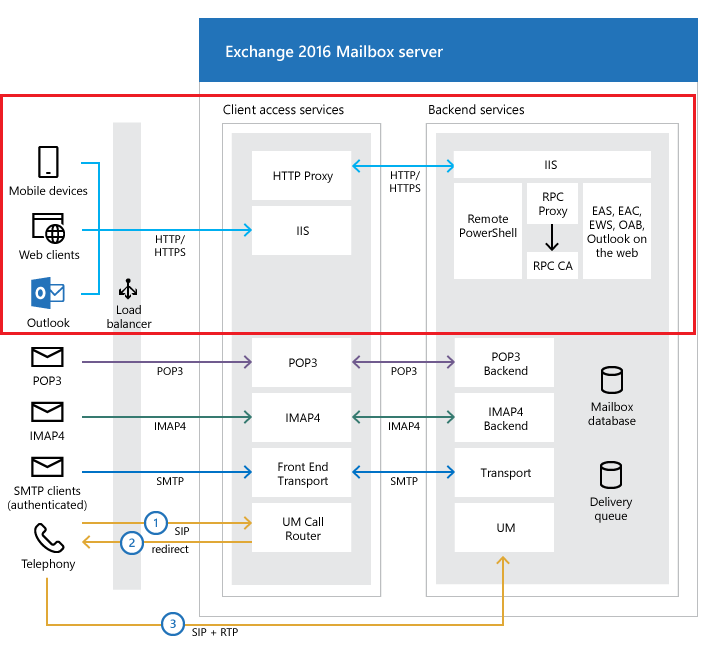

Exchange Server rolleri, Exchange Server 2013'e kadar 3 ayrı rol olarak farklı Exchange Server'lara ya da hepsi tek bir Server'a kurulabiliyordu. Exchange Server 2013 ile birlikte bu 3 ayrı yol yerini, sadece Mailbox Role (MR) bırakmıştır. Bu üç rol, tıpkı Exchange Server 2016'da olduğu gibi, Exchange Server 2019'da da Mailbox Role altında birleşerek karşımıza çıkıyor.

Microsoft, rollerin tek sunucuda çalıştırılmasının performans açısından daha fazla verimlilik sağlayacağı konusuda bilgilendirme yapmıştı.

Mailbox Role seçimi ile birlikte kurulacak olan alt servisler aşağıdaki gibidir;

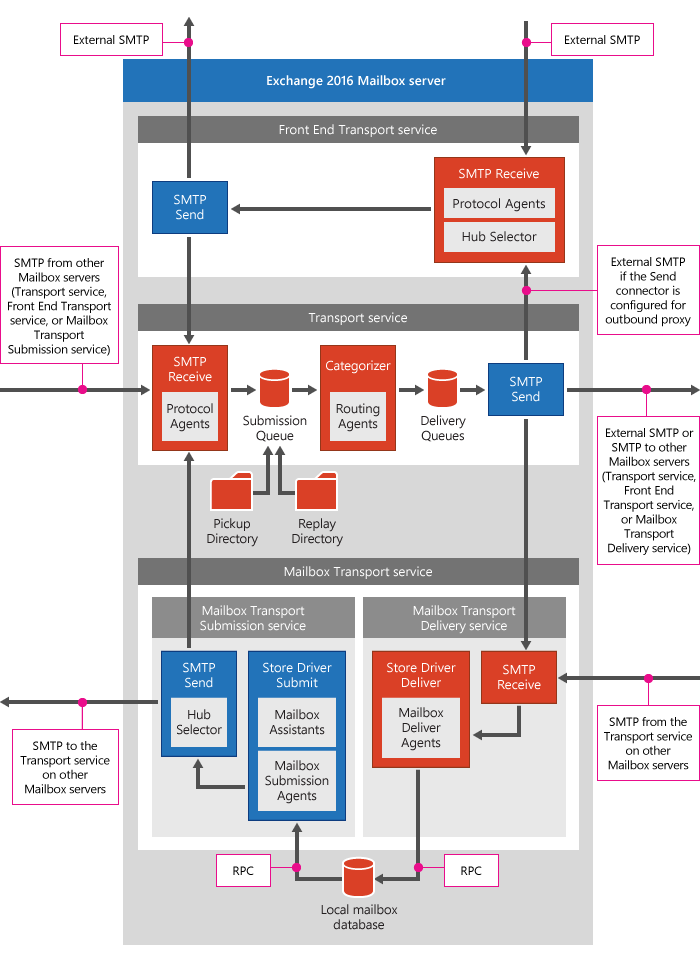

1- Front End Transport Service (eski CAS ROLE)

Front End Transport Service, E-Mail trafiğinin dışarıdan içeriye ve içeriden dışarıya yönlendirilmesinden sorumludur. Bu servis, E-Mail içeriğine bakmaz ve içerik filtrelemesi yapmaz. Görevi, SMTP (Simple Mail Transfer Protocol) kullanarak gelen E-Mail'leri almak ve Transport Service'e yönlendirmektir. Aynı şekilde, dışarıya gönderilecek E-Mail'leri Transport Service'ten alır ve hedef E-Mail sunucusuna iletir. TLS (Transport Layer Security) kullanarak E-Mail iletişiminin güvenliğini sağlar ve E-Mail'lerin şifreli bir şekilde iletilmesini temin eder. Bu sayede, kullanıcıların E-Mail trafiği güvenli ve hızlı bir şekilde yönetilir. Ayrıca, bu servis load balancing (yük dengeleme) işlemlerini de destekler, böylece gelen ve giden E-Mail trafiği birden fazla sunucu arasında dengeli bir şekilde dağıtılabilir. Bu durum, yüksek trafik hacmi olan ortamlar için önemlidir ve sistemin performansını ve güvenilirliğini artırır.

2- Transport Service (eski HUB Transport Server ROLE)

Transport Service, E-Mail'lerin alınması, kategorize edilmesi ve sınıflandırılması işlemlerini gerçekleştirir. Front End Transport Service'ten gelen E-Mail'leri alır ve alıcı adreslerine göre ayırarak doğru Mailbox Transport Servisi'ne iletir. Bu servis, E-Mail yönlendirme politikalarını ve kurallarını uygular. Anti-spam ve anti-malware filtreleme işlemlerini gerçekleştirerek, zararlı içeriklerin sistemden geçmesini engeller. E-Mail'lerin iletim kuralları ve politikalarına uygun olarak yönlendirilmesini sağlar. Transport Service, E-Mail'lerin geçiş sürecinde çeşitli denetimler yapar ve gerekirse E-Mail'leri karantinaya alabilir veya reddedebilir.

Bu servis, E-Mail'lerin doğru kullanıcılara ulaştırılmasını ve güvenli bir şekilde iletilmesini temin eder. İçeriği analiz eder ve E-Mail'lerin hangi kurallara göre işleneceğini belirler. Ayrıca, Transport Service yüksek güvenilirlik ve kullanılabilirlik sağlamak amacıyla DAG (Database Availability Group) gibi yüksek erişilebilirlik yapılarını destekler.

3- Mailbox Transport Service (Mailbox Server ROLE)

Mailbox Transport Service, iki ayrı servis bileşenine ayrılır: Mailbox Transport Delivery ve Mailbox Transport Submission.

3.1- Mailbox Transport Delivery

Transport Service tarafından iletilen E-Mail'leri alır ve Local Mailbox database'lerine RPC (Remote Procedure Call) protokolünü kullanarak teslim eder. Bu süreçte, E-Mail'lerin doğru Mailbox'a ulaştırılmasını sağlar. Mailbox Transport Delivery, E-Mail'leri Mailbox database'ine yazarak kullanıcıların erişimine sunar. E-Mail'lerin güvenli ve hızlı bir şekilde iletilmesi için gerekli olan tüm işlemleri yapar. Ayrıca, E-Mail'lerin iletim sırasında herhangi bir veri kaybı veya hata yaşanmaması için gerekli olan kontrolleri gerçekleştirir. Bu servis, kullanıcıların gelen kutularının güncel ve doğru şekilde olmasını sağlar.

3.2- Mailbox Transport Submission

Local Mailbox hesaplarından çıkan E-Mail'lerin dışarıya iletilmesini sağlar. Kullanıcıların gönderdiği E-Mail'leri alır ve Transport Service'e ileterek, bu E-Mail'lerin dışarıya gönderilmesini temin eder. Mailbox Transport Submission, E-Mail'lerin doğru alıcılara ulaşmasını sağlar ve gönderim sırasında gerekli olan güvenlik ve protokol gereksinimlerini karşılar.

Bu servis, E-Mail'lerin dışarıya gönderilmesi sürecinde gerekli olan tüm işlemleri yapar ve E-Mail'lerin doğru bir şekilde iletilmesini sağlar. Kullanıcıların E-Mail gönderme işlemlerinin güvenli ve verimli bir şekilde gerçekleştirilmesini temin eder. Ayrıca, bu servis MAPI (Messaging Application Programming Interface) üzerinden gelen E-Mail'leri işler ve SMTP üzerinden Transport Service'e gönderir.

Sonuç olarak Front End Transport Service, Transport Service ve Mailbox Transport Service birlikte çalışarak, E-Mail trafiğinin güvenli, hızlı ve verimli bir şekilde yönetilmesini sağlar. Bu servislerin her biri, E-Mail yönlendirme, iletim ve teslim süreçlerinde kritik rol oynar ve kullanıcıların E-Mail deneyimlerinin sorunsuz olmasını temin eder.

Servisler arasındaki ilişkinin nasıl işlediği ve e-posta trafiğinin nasıl çalıştığı ile ilgili daha fazla bilgi edinmek için Exchange Server 2019'da Gelen E-Posta Akış Trafiği (Mail Flow) Nasıl İşler? konulu makalemi okuyabilirsiniz.

4- Edge Transport Role

Edge Transport Role, Exchange Server 2019'un güvenlik mimarisinde kritik bir rol oynar. Organizasyonun dahili ağını dış tehditlere karşı koruyan ve e-posta trafiğini güvenli hale getiren bu rol, Firewall'un dışında, DMZ (Demilitarized Zone) bölgesinde yer alır. Exchange Server 2007 ile tanıtılan ve sonraki sürümlerde de kullanılan Edge Transport Role, e-posta güvenliğini artırmak ve spam ile kötü amaçlı yazılımların engellenmesi gibi önemli işlevleri yerine getirir. Exchange Server 2019'da, bu rol daha da geliştirilmiş ve optimize edilmiştir. Aşağıda, bu rolün işlevselliği, teknik detayları ve diğer Exchange sürümleriyle karşılaştırılması yer almaktadır.

4.1- Genel Bakış

Edge Transport Role, Exchange Server ortamının güvenliğini sağlamak amacıyla tasarlanmış özel bir rolüdür. Bu rol, gelen ve giden e-postaları tarayarak, istenmeyen e-postaların ve kötü amaçlı yazılımların iç ağa girmesini engeller. Edge Transport sunucuları, organizasyonun dahili Exchange sunucuları ile internet arasında bir güvenlik katmanı oluşturur.

4.2- Firewall ve DMZ

Edge Transport Role, organizasyonun Firewall'un dışında, DMZ (Demilitarized Zone) olarak adlandırılan bölgede konumlanır. Bu yerleşim, Edge Transport sunucusunun, iç ağdaki diğer sunuculara doğrudan erişim olmadan dış dünyadan gelen e-posta trafiğini işleyebilmesini sağlar. Bu sayede, iç ağdaki sunucular ve veriler, dış tehditlere karşı daha iyi korunur.

4.3- Spam ve Kötü Amaçlı Yazılım Filtreleme

Edge Transport sunucusu, gelen e-postaları tarayarak spam ve kötü amaçlı yazılımları engeller. Bu işlem, çeşitli filtreleme teknolojileri kullanılarak gerçekleştirilir. Connection Filtering Gelen bağlantıların kaynak IP adreslerini kontrol eder ve istenmeyen bağlantıları engeller.

• Content Filtering: E-postaların içeriğini analiz ederek spam ve kötü amaçlı yazılımları tespit eder.

• Sender Filtering: Belirli göndericilerden gelen e-postaları engeller.

• Recipient Filtering: Belirli alıcılara yönelik e-postaları engeller.

4.4- E-posta Politikaları ve Kuralları

Edge Transport sunucusu, organizasyonun e-posta politikalarını uygulamak için çeşitli kurallar ve politikalar tanımlayabilir. Bu kurallar, e-postaların içeriğini, başlıklarını ve eklerini kontrol ederek uygun olmayan e-postaların iç ağa ulaşmasını engeller. Ayrıca, giden e-postaların da belirli politikalar doğrultusunda işlenmesini sağlar.

4.5- E-posta Akışı ve Yönlendirme

Edge Transport sunucusu, gelen ve giden e-postaların doğru şekilde yönlendirilmesini sağlar. Gelen e-postalar, dahili Exchange sunucularına iletilmeden önce Edge Transport sunucusu tarafından işlenir. Benzer şekilde, giden e-postalar da önce Edge Transport sunucusu tarafından işlenir ve ardından dış dünyaya iletilir. Bu işlem, e-postaların güvenli ve doğru bir şekilde iletilmesini sağlar.

4.6- Exchange Server 2019'daki İyileştirmeler

Exchange Server 2019, önceki sürümlere göre önemli iyileştirmeler ve optimizasyonlar sunar. Edge Transport Role de bu iyileştirmelerden faydalanarak daha güvenli, performanslı ve yönetilebilir hale gelmiştir.

4.7- Gelişmiş Güvenlik Özellikleri

Exchange 2019, daha gelişmiş güvenlik özellikleri ve filtreleme mekanizmaları sunar. Bu, zararlı içeriklerin tespitini ve engellenmesini daha etkili hale getirir. Yeni güvenlik politikaları, sistemin genel güvenliğini artırır ve dış tehditlere karşı daha güçlü bir koruma sağlar.

4.8- Yüksek Performans

Exchange 2019, Edge Transport Role'ün performansını önemli ölçüde artırmıştır. Daha hızlı işlemci kullanımı ve gelişmiş bellek yönetimi, e-posta trafiğinin daha verimli bir şekilde işlenmesini sağlar. Bu iyileştirmeler, özellikle yüksek hacimli e-posta trafiği olan organizasyonlar için performans avantajları sunar.

4.9- Kolay Yönetim ve İzleme

Exchange 2019'da, Edge Transport Role'ün yönetimi ve izlenmesi daha kullanıcı dostu hale getirilmiştir. Yeni yönetim araçları ve izleme mekanizmaları, yöneticilerin rol performansını ve güvenliğini daha iyi izlemesini sağlar. Ayrıca, merkezi yönetim konsolu üzerinden yapılandırma ve izleme işlemleri daha kolay hale getirilmiştir.

4.10- Diğer Exchange Sürümleriyle Karşılaştırma

4.10.1- Exchange Server 2010

Exchange Server 2010'da, Edge Transport Role ilk olarak tanıtıldı ve e-posta güvenliği sağlama konusunda önemli bir rol oynadı. Ancak, bu sürümdeki güvenlik ve performans özellikleri, Exchange 2019'a göre daha sınırlıydı. Exchange 2010, temel filtreleme ve güvenlik özellikleri sunarken, performans ve yönetim açısından bazı sınırlamalar içeriyordu.

4.10.2- Exchange Server 2013 ve 2016

Exchange Server 2013 ve 2016, Edge Transport Role'ün performansını ve güvenlik özelliklerini önemli ölçüde geliştirdi. Bu sürümler, daha gelişmiş filtreleme mekanizmaları ve güvenlik politikaları sunarak e-posta güvenliğini artırdı. Ayrıca, yönetim ve izleme araçları da daha kullanıcı dostu hale getirildi. Ancak, Exchange 2019, bu sürümlere kıyasla daha yüksek performans ve gelişmiş güvenlik özellikleri sunarak önemli bir ilerleme kaydetti.

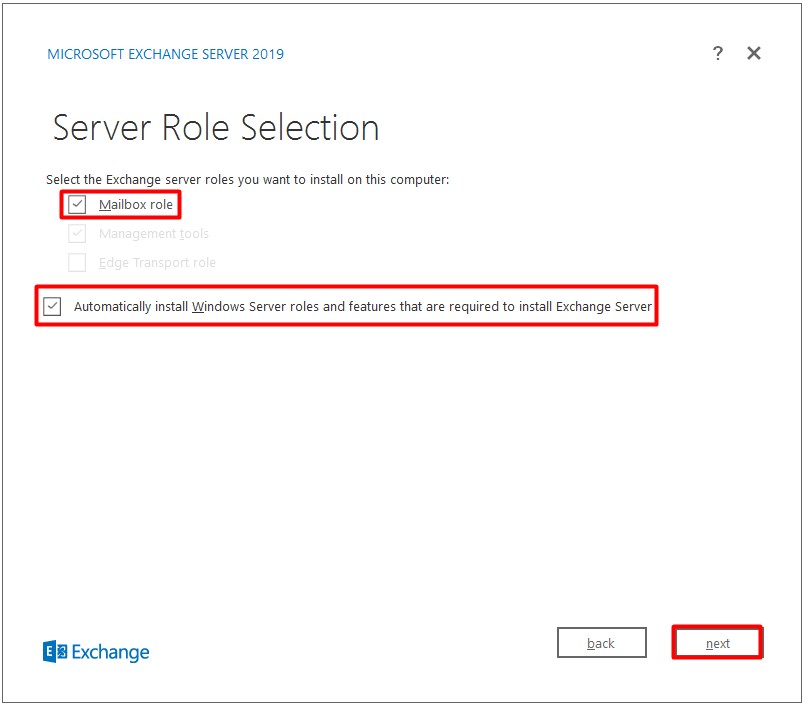

2.8- Mailbox role seçeneğini seçip, kurulum sırasında Exchange Server kurulumu sırasında gerekli rol ve özelliklerin kurulumu için Automatically install Windows Server roles and features that are required to install Exchange Server seçeneğini de seçerek next butonuna basarak kuruluma devam ediyorum.

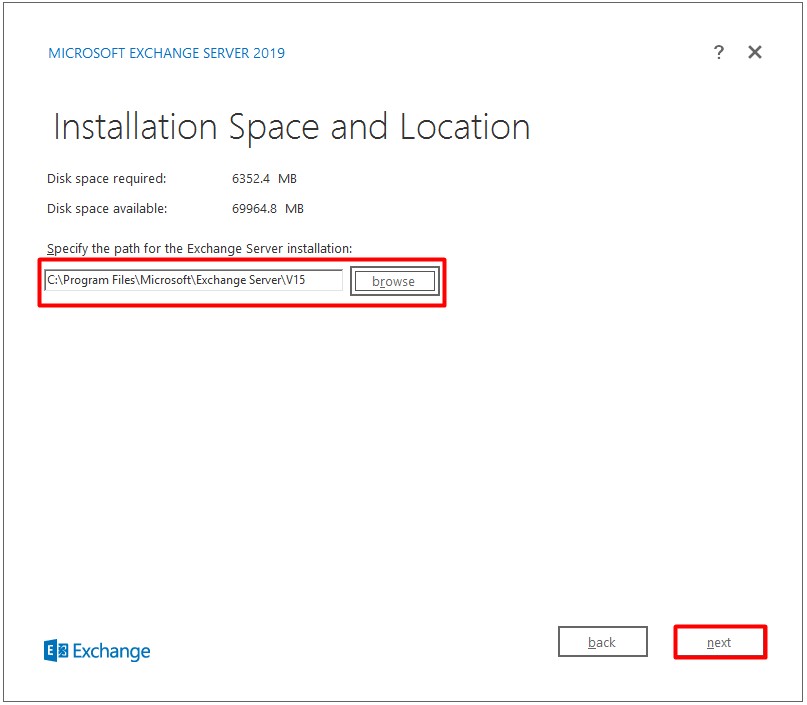

2.9- Installation space and Location penceresinde kurulum yapılacak Disk dizin yolunu gösteriyor. Varsayılan halini bırakıp, next butonuna basarak kuruluma devam ediyorum.

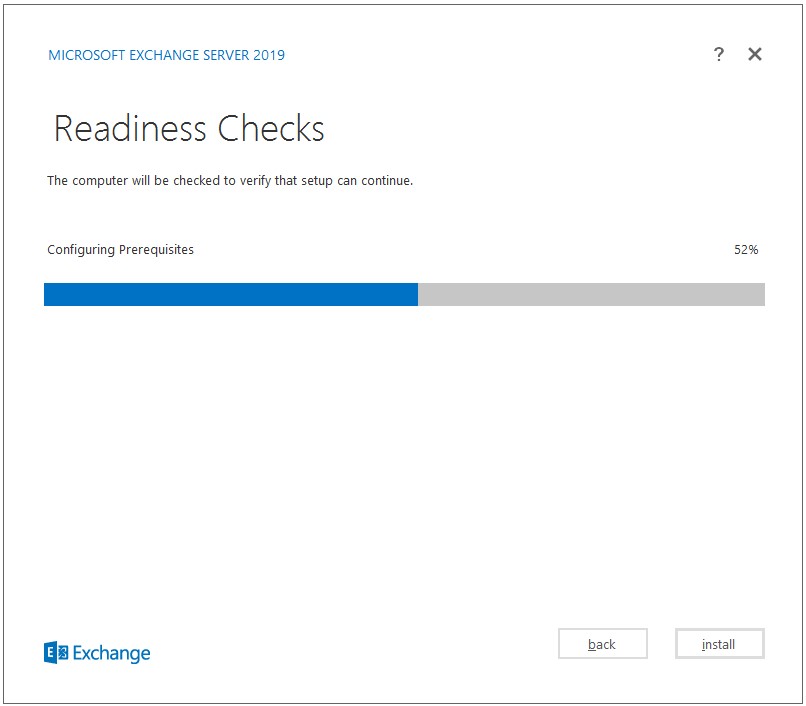

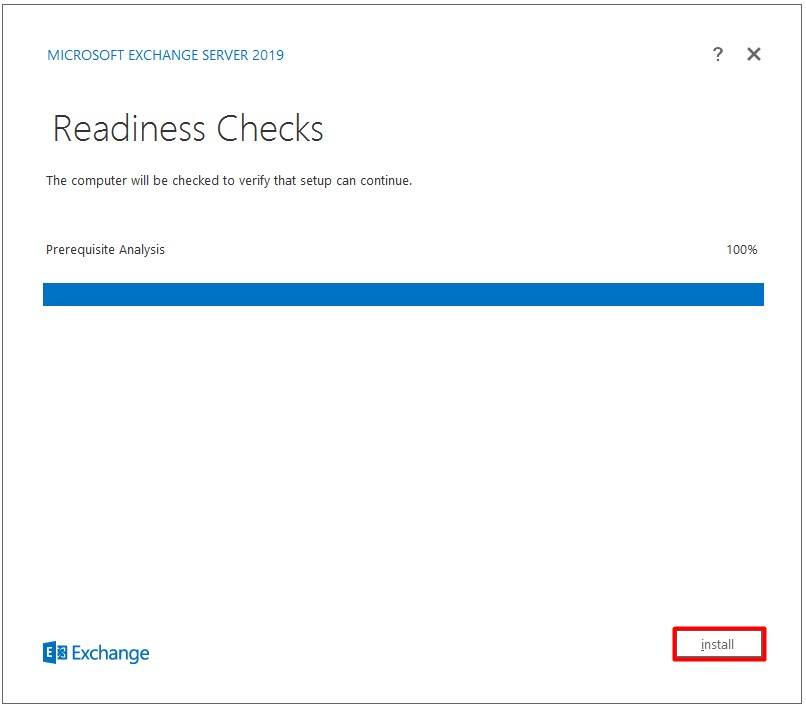

2.10- Gereksinimler kontrol edilir. Eğer sağlanması gereken eksikler tespit edilirse yine bu aşamada listelenir. Sorun yoksa, install butonuna basarak Exchange Server 2019 kurulumuna başlayabiliriz.

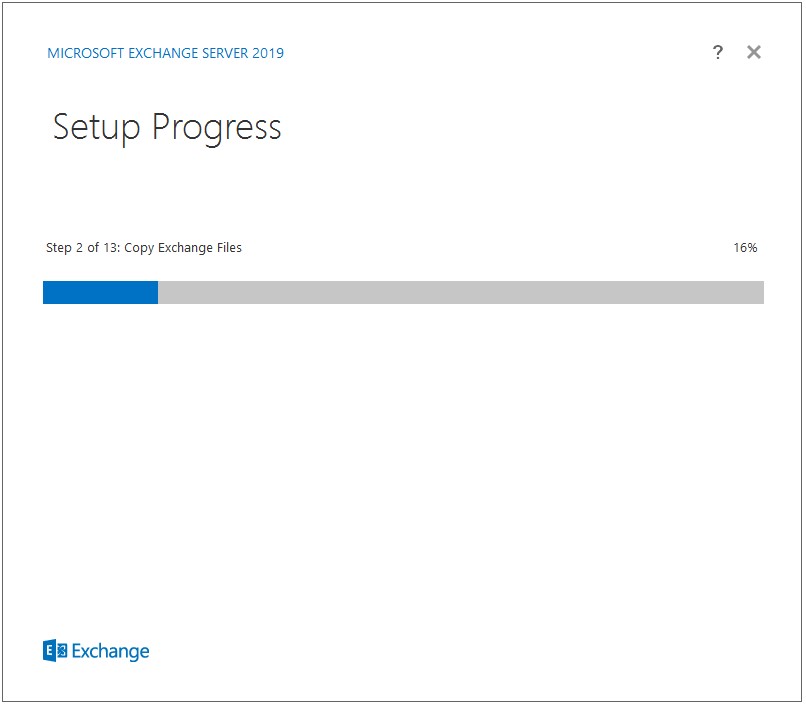

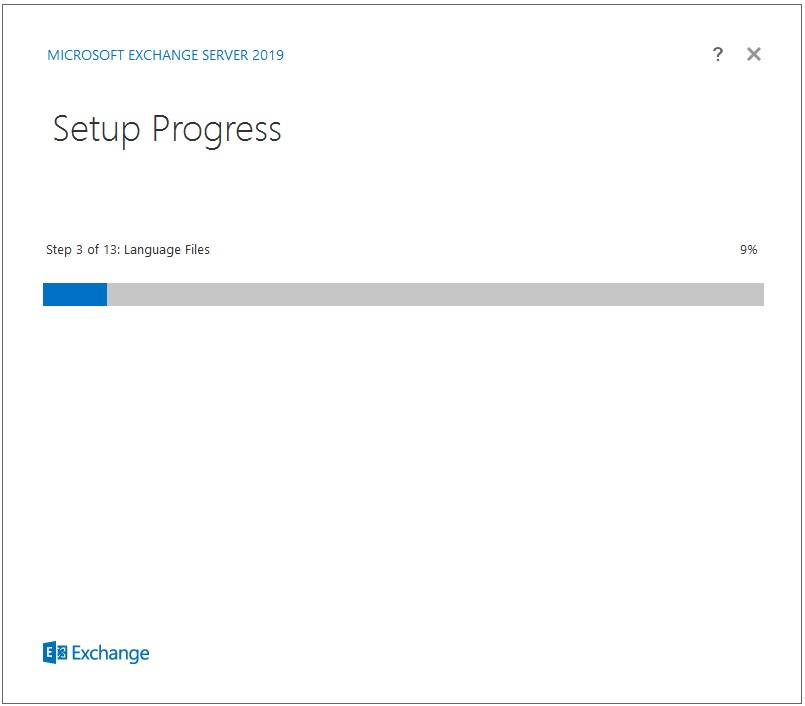

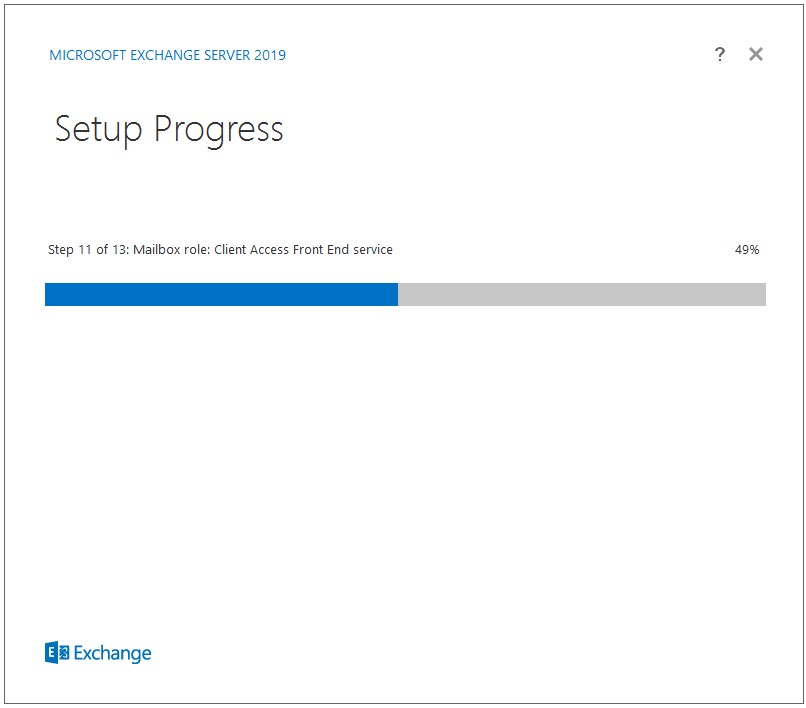

2.11- Exchange Server 2019 Kurulumu başladı...

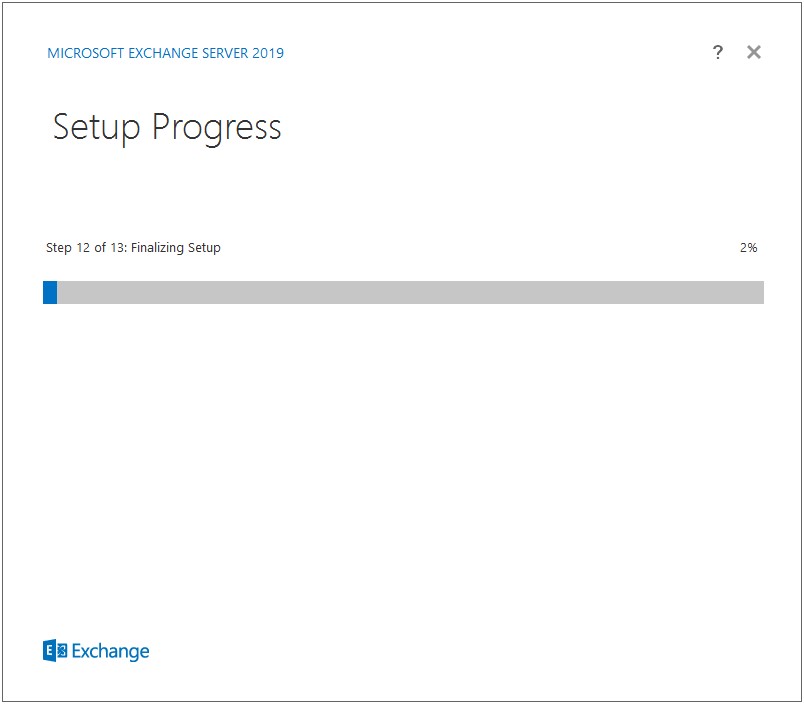

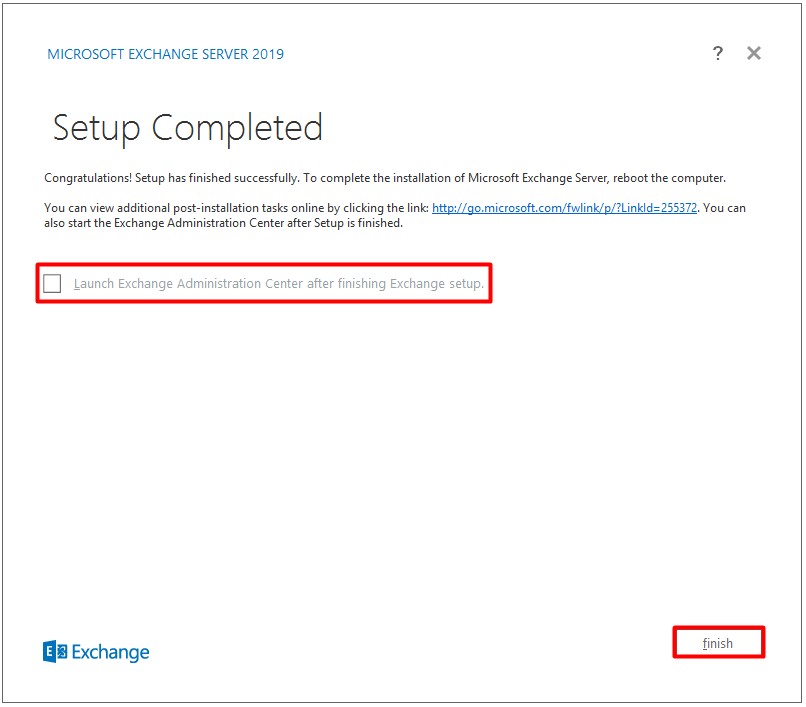

2.12- Uzun bir uğraşın sonunda Exchange Server 2019 kurulumu başarılı bir şekilde tamamlandı. Finish butonuna tıklamadan önce Launch Exchange Administration Center after finishing Exchange setup seçeneğine tıklarsanız, Web Browser içerisinde Web tabanlı yönetim ara yüzü olan Exchange Admin Center (EAC) açılır. Ben, bu noktada bu seçeneği seçmeden Finish butonuna tıklayarak Setup Wizard'ı sonlandırıyorum.

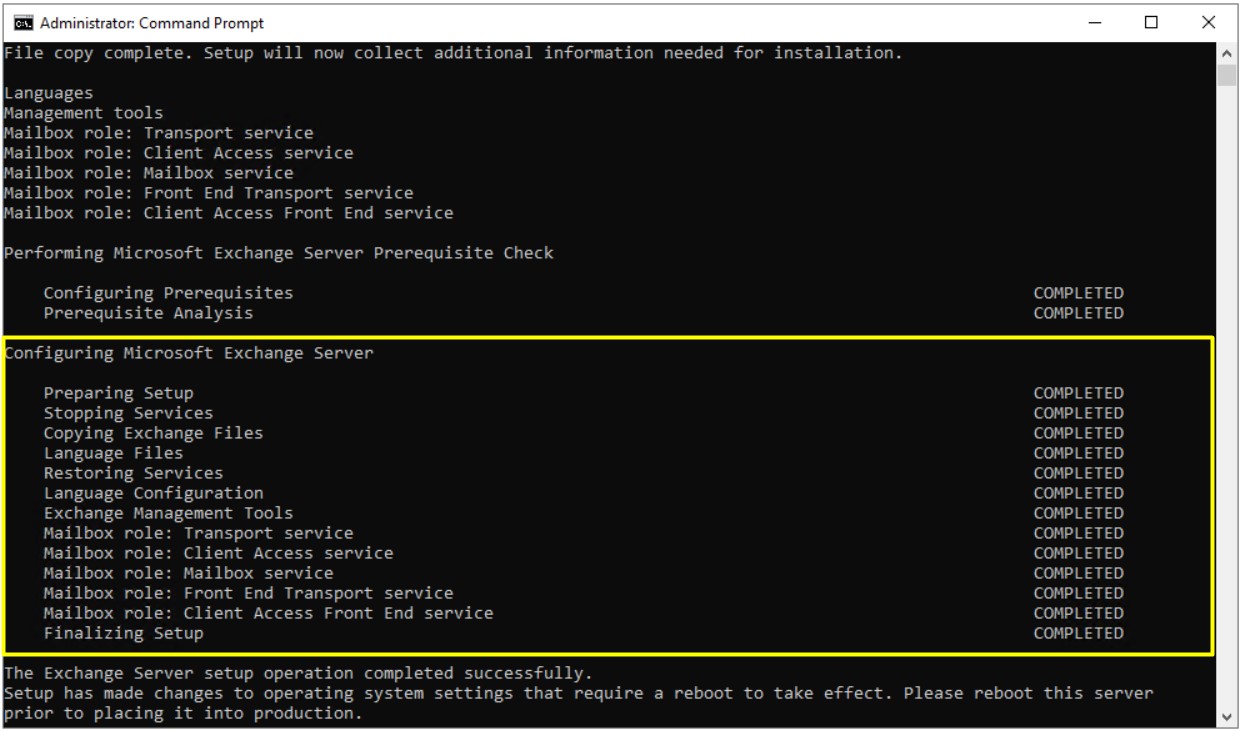

2.13- CMD (Command Promt) Üzerinden Exchange Server 2019 Kurulum başlığı altında komut istemi üzerinden kurulum başlamış olsaydık kurulum, aşağıdaki şekilde tamamlanmış olacaktı.

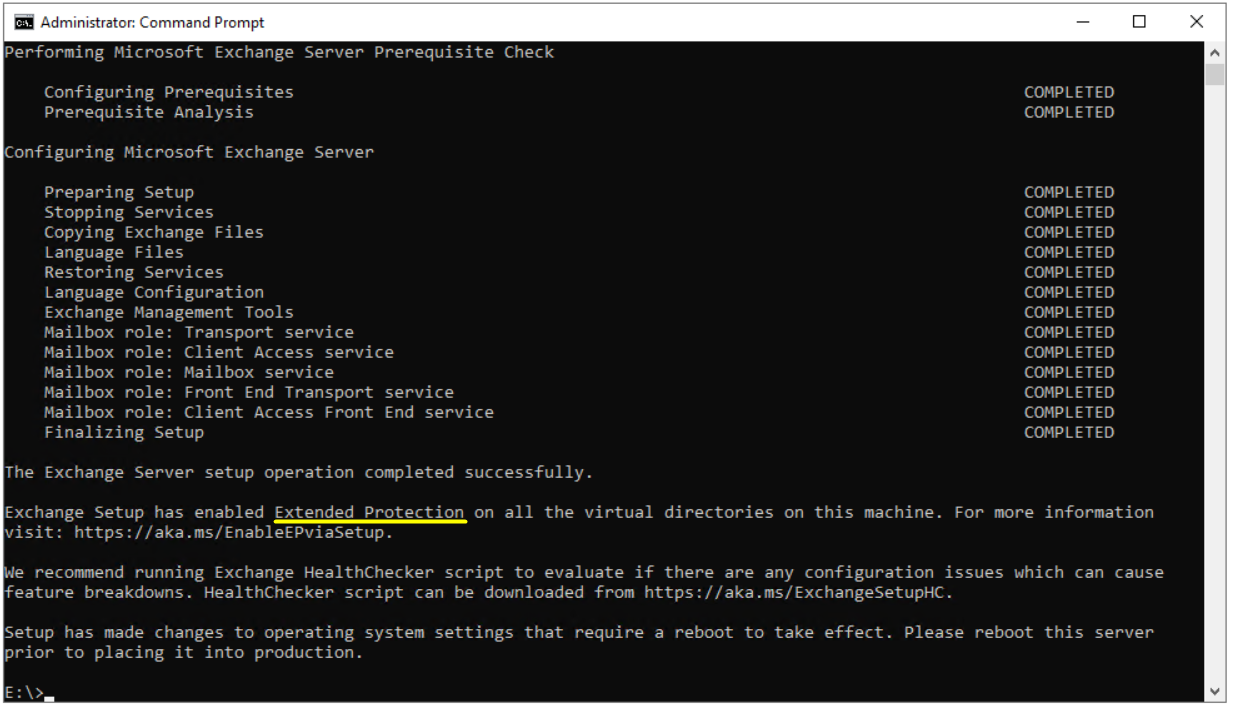

Eğer Exchange Server 2019 kurulum işleminizi CU14 ile yaptıysanız Exchange Server, Extended Protection özelliği varsayılan olarak Enabled olarak yüklenmiş olacaktır.

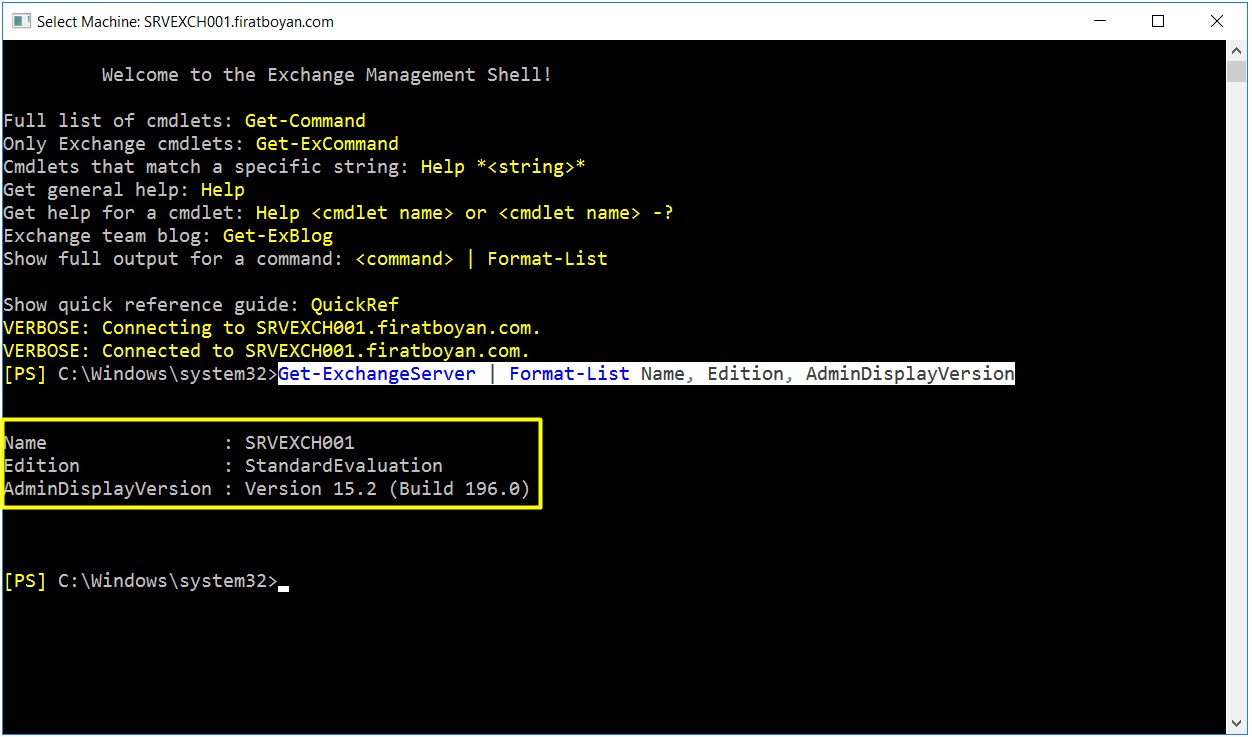

2.14- Exchange Server 2019 Kurulumu tamamlandıktan sonra, Exchange Server versiyon ve sürüm bilgilerini görüntülemek için aşağıdaki cmdlet'i kullanabilirsiniz.

Get-ExchangeServer | Format-List Name, Edition, AdminDisplayVersion

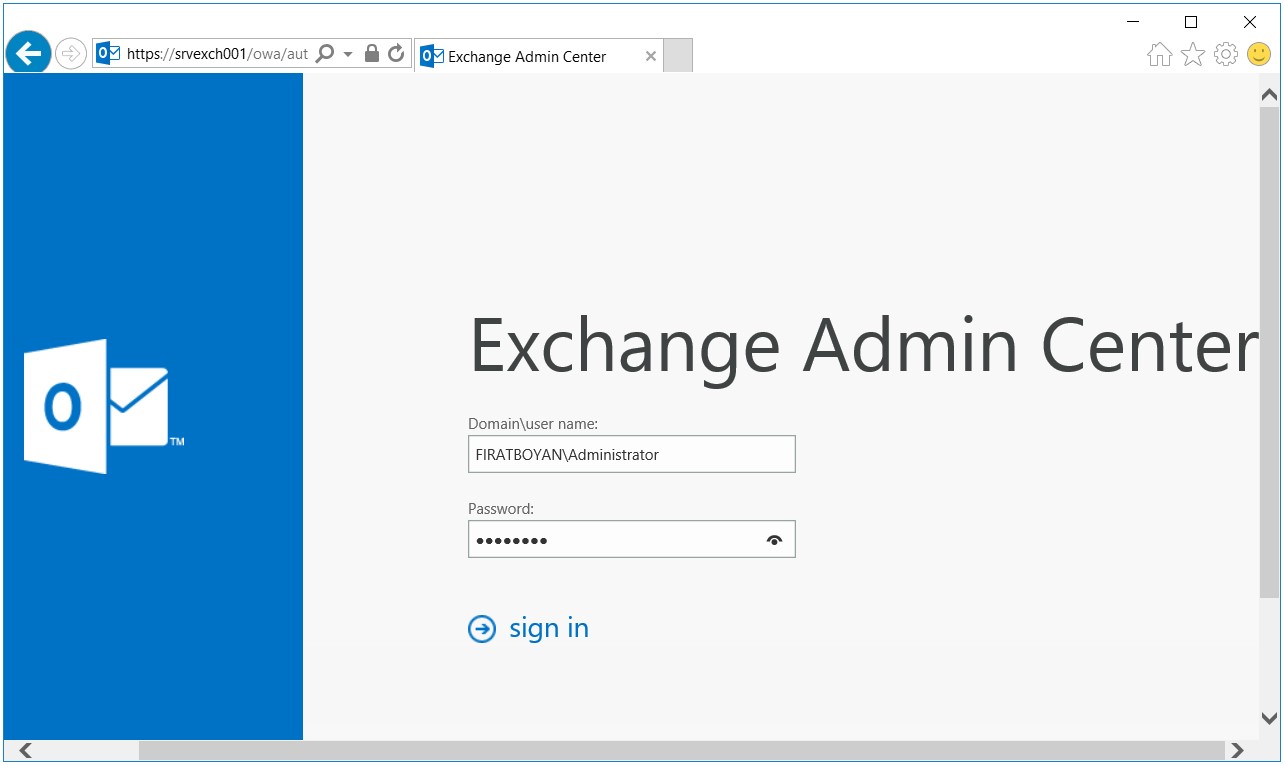

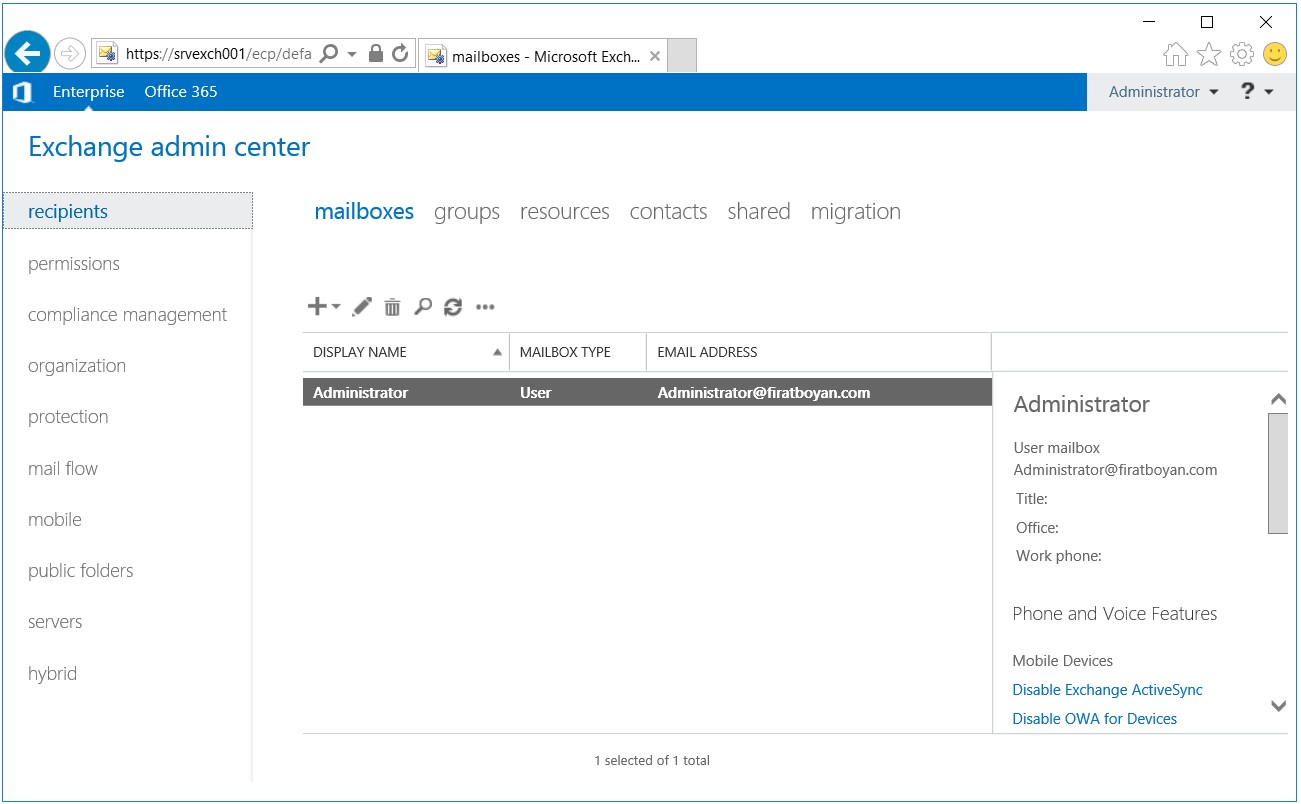

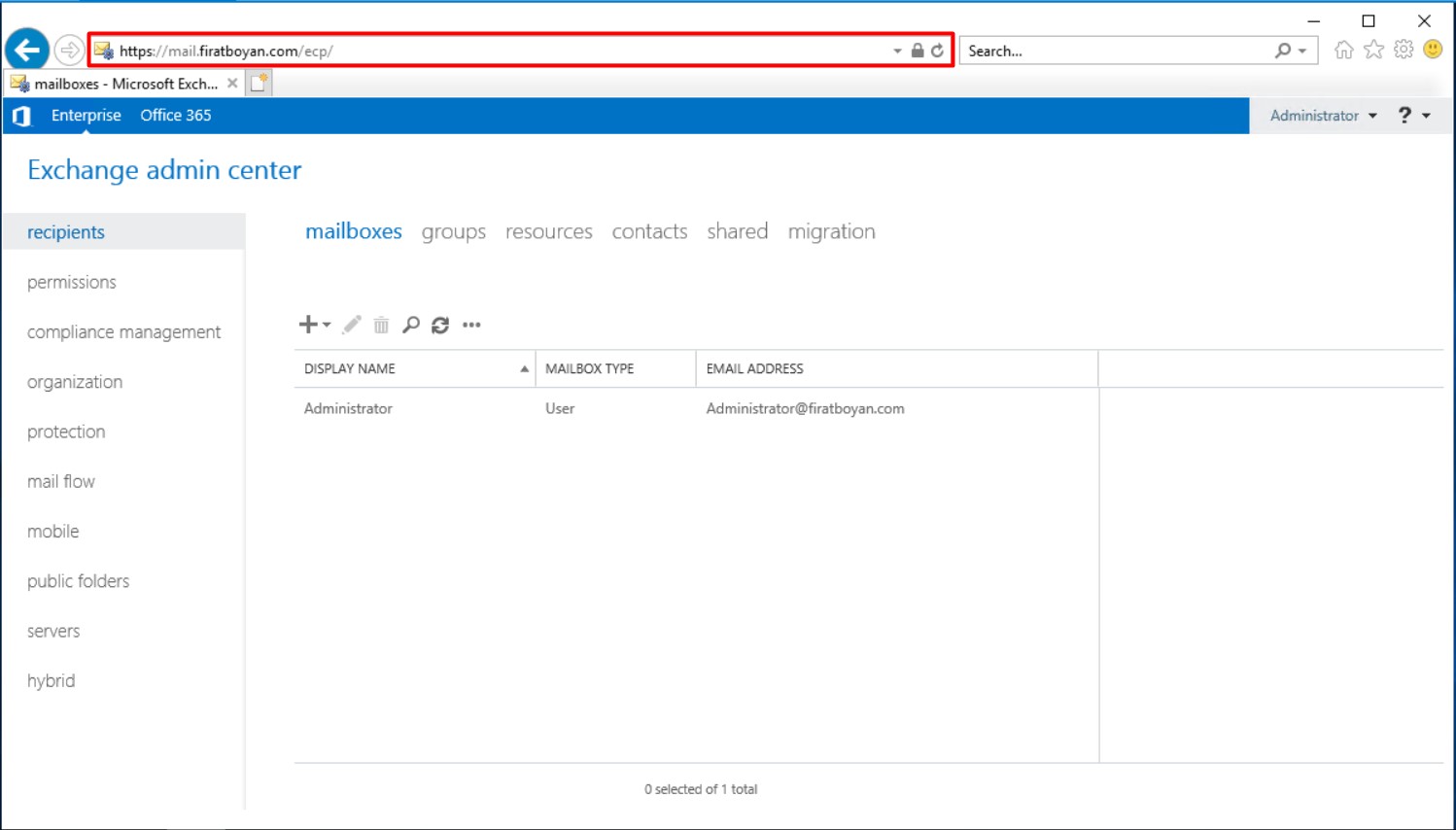

2.15- Ek olarak Exchange Server Sürüm bilgilerini Microsoft'un Exchange Server build number and release dates sayfasından inceleyebilirsiniz. Bu sayda üzerinden çıkan Cumulative Update'leri de rahatlıkla takip edebilirsiniz. Exchange Admin Center (EAC)'a erişmek için Browser'da https://EXCHSRV001/ecp yazmak yeterlidir. SamAccountName giriş yordamı ile FIRATBOYAN\Administrator şeklinde Exchange Admin Center'a giriş yapıyorum.

Exchange Server 2019 Kurulum Sonrası Ayarlar

Exchange Server 2019 kurulum işleminden sonra bazı kurulum sonrası yapılması gereken yapılandırma işlemleri var.

1- Virtual Directory URL Yapılandırma Ayarları

Exchange Server 2019 kurulum işleminden sonra ilk yapmamız gerken işlem End-Point URL adreslerinin yapılandırılması olacak. Virtual Directory URL yapılandırma işlemini Exchange Control Panel (ECP) üzerinden de yapabilirsiniz ancak ben, bu işlemi Script kullanarak kolayca nasıl yapabileceğinizi göstereceğim. Tek bir Exchange Server Node'unuz varsa, ECP üzerinden daha kolay yapılabiliyor olsa da birden fazla Node'unuz varsa, Script kullanmak daha pratik olacaktır.

Bu URL'ler, Microsoft Outlook gibi e-posta uygulamalarının Exchange Server'daki Mapi, Outlook Anywhere, EWS (Exchange Web Services), OAB (Offline Address Book, Autodiscover ve ActiveSync gibi servislerine Network içinden ya da dışından https protokolü üzerinden erişebilmeleri ya da Microsoft Outlook uygulamasının Web karşılığı olan OWA (Outlook Web Access) veya Exchange Server yöneticilerinin yönetim paneli olan ECP (Exchange Control Panel) erişimleri için gerekli olan URL'lerdir.

URL adresleri, Internal ve External olmak üzere ikiye ayrılıyor olup, kurulum sonrasında varsayılan olarak Internal Url adresleri Server FQDN (ör. exchsrv01.firatboyan.Local) olarak ayarlanmış şekilde karşımıza çıkmaktadır. Makelemin Internal DNS Yapılandırma Ayarları bölümünde Local DNS Server'ımda Split DNS yapılandırması yapacağım için, hem Internal hem de External URL adreslerini tek tip (ör. mail.firatboyan.com) olarak yapılandıracağım.

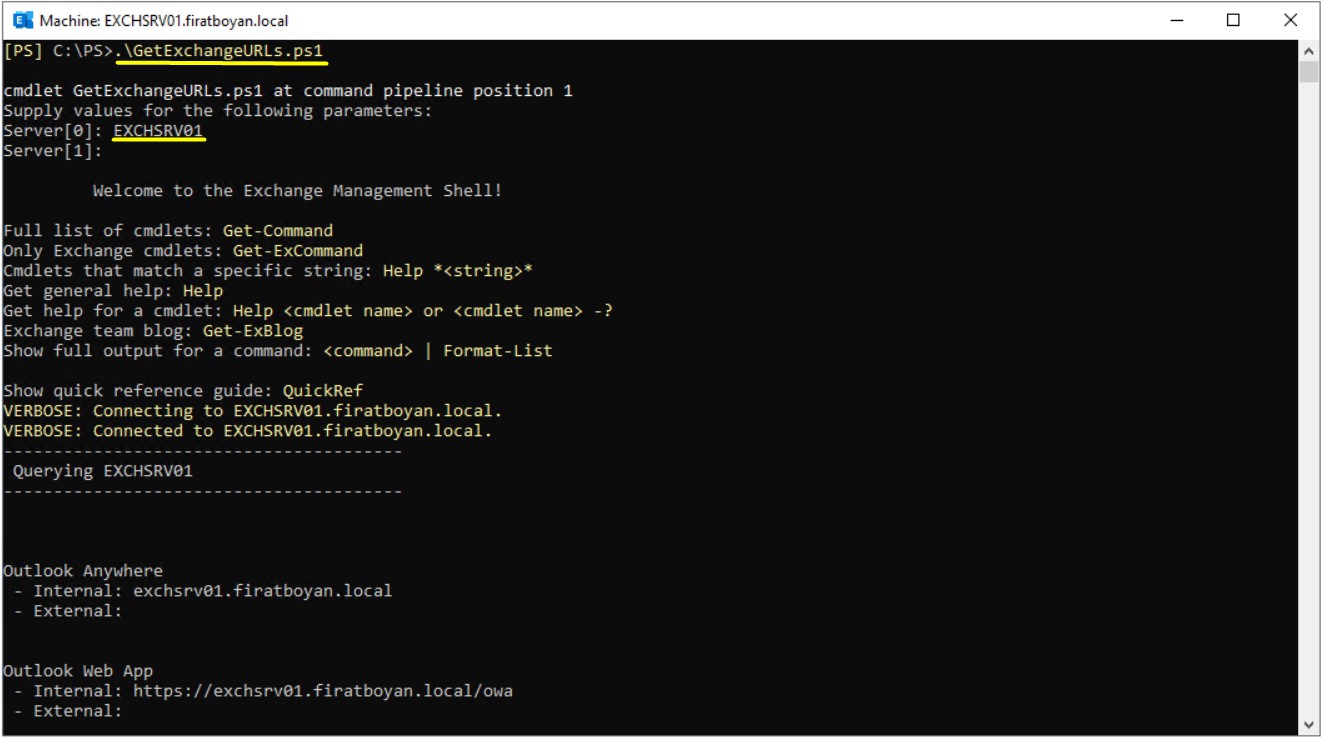

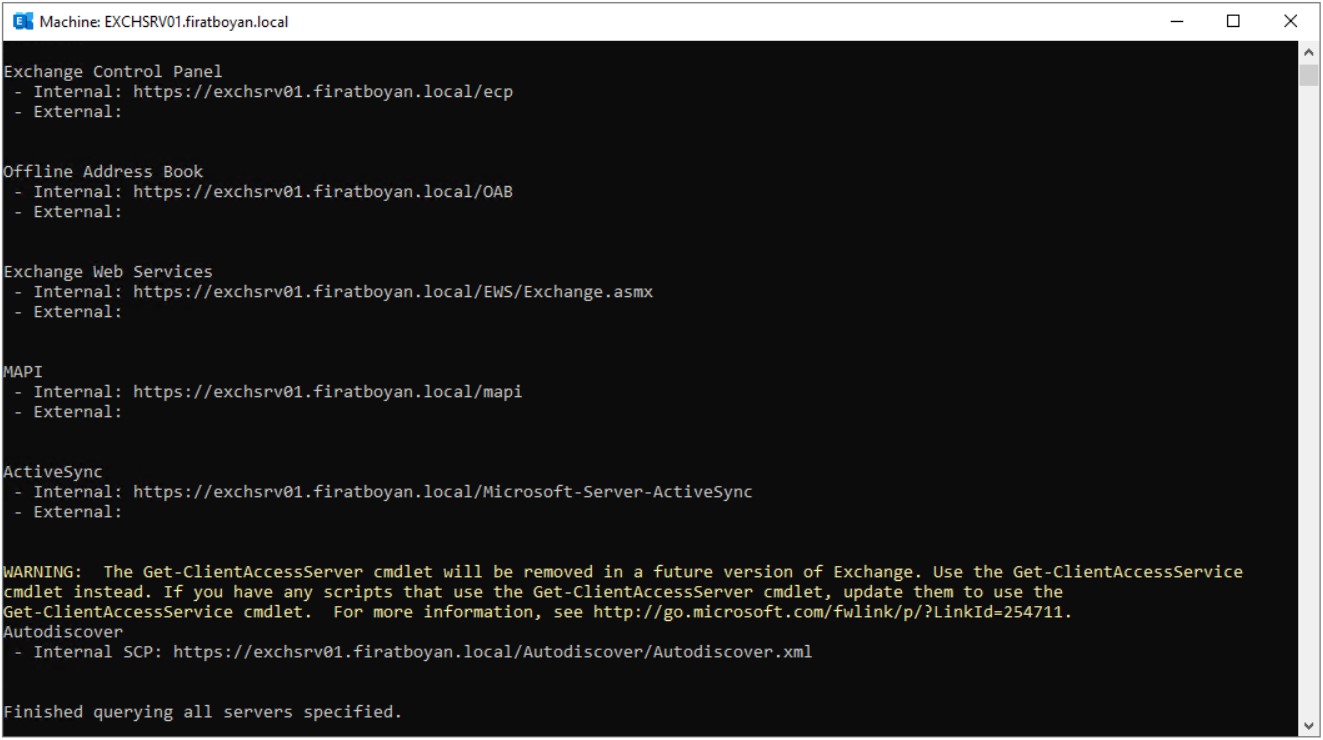

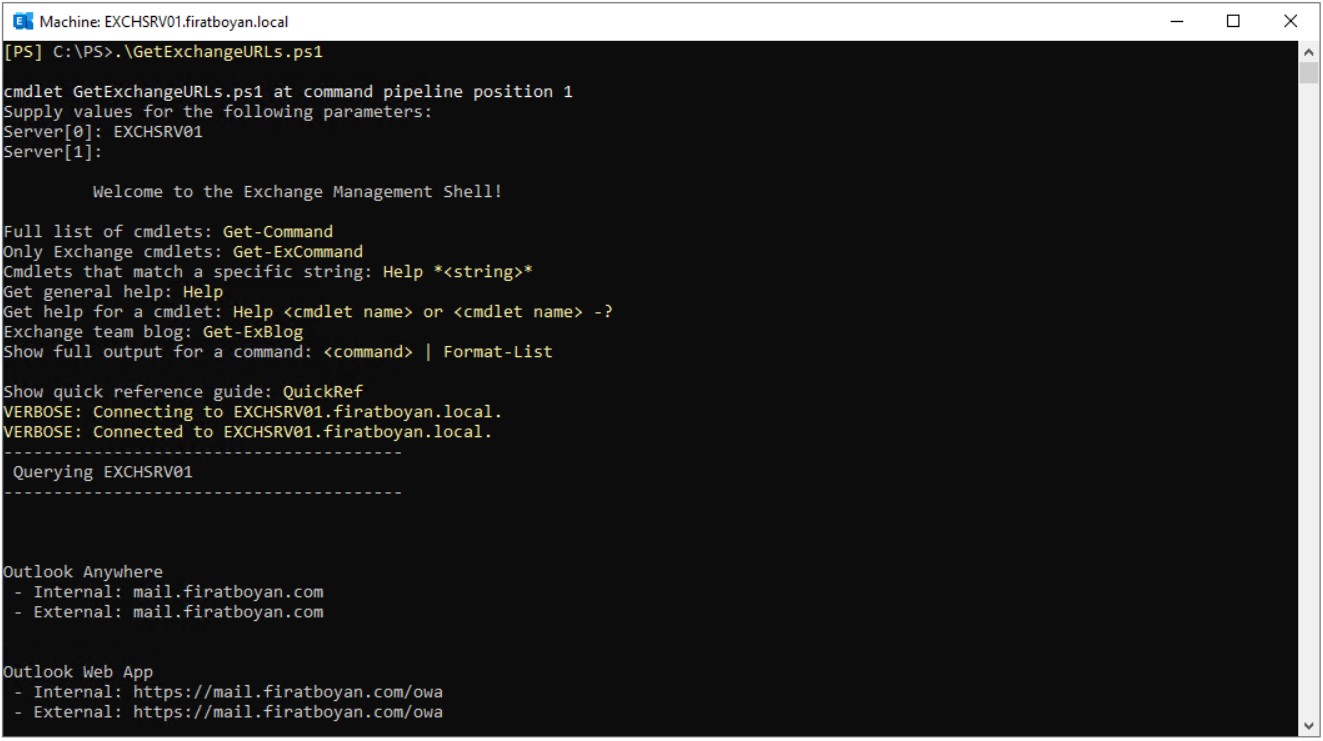

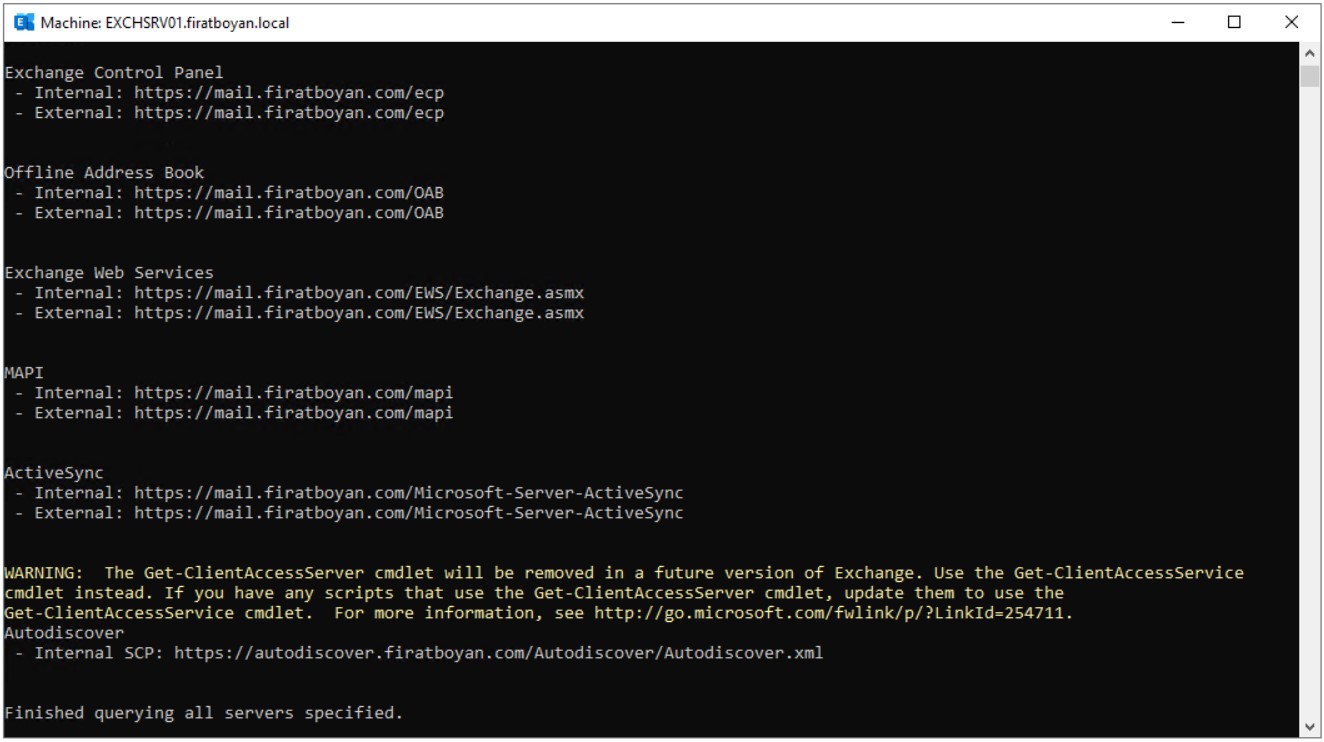

1.1- İlk olarak, GetExchangeURLs.ps1 Script'ini kullanarak, URL'lerimin durumunu kontrol ediyorum. Script'i çalıştırdıktan sonra, Server[0]: yazan alana ortamınızdaki tüm Node'ların Host Name bilgisini yazarak tek seferde hepsini kontrol edebilirsiniz. Benim ortamımda tek Node olduğu için, Server[0]: yazan alana Host Name bilgisini yazıp, Server[1]: alanında Enter tuşuna basıp, Script'i çalıştırıyorum.

Virtual Directory URL'lerinizi ilgili Script yardımıyla kontrol edebileceğiniz gibi, aşağıdaki komutlar yardımıyla tek tek de kontrol edebilme imkanına sahipsiniz.

Get-OutlookAnywhere | Select Server,ExternalHostname,Internalhostname

Get-OwaVirtualDirectory | ft identity,internalurl,externalurl -AutoSize

Get-MapiVirtualDirectory | ft identity,internalurl,externalurl -AutoSize

Get-EcpVirtualDirectory | ft identity,internalurl,externalurl -AutoSize

Get-ActiveSyncVirtualDirectory | ft identity,internalurl,externalurl -AutoSize

Get-WebServicesVirtualDirectory | ft identity,internalurl,externalurl -AutoSize

Get-OabVirtualDirectory | ft identity,internalurl,externalurl -AutoSize

Get-ClientAccessService | fl identity,autodiscoverserviceinternaluri

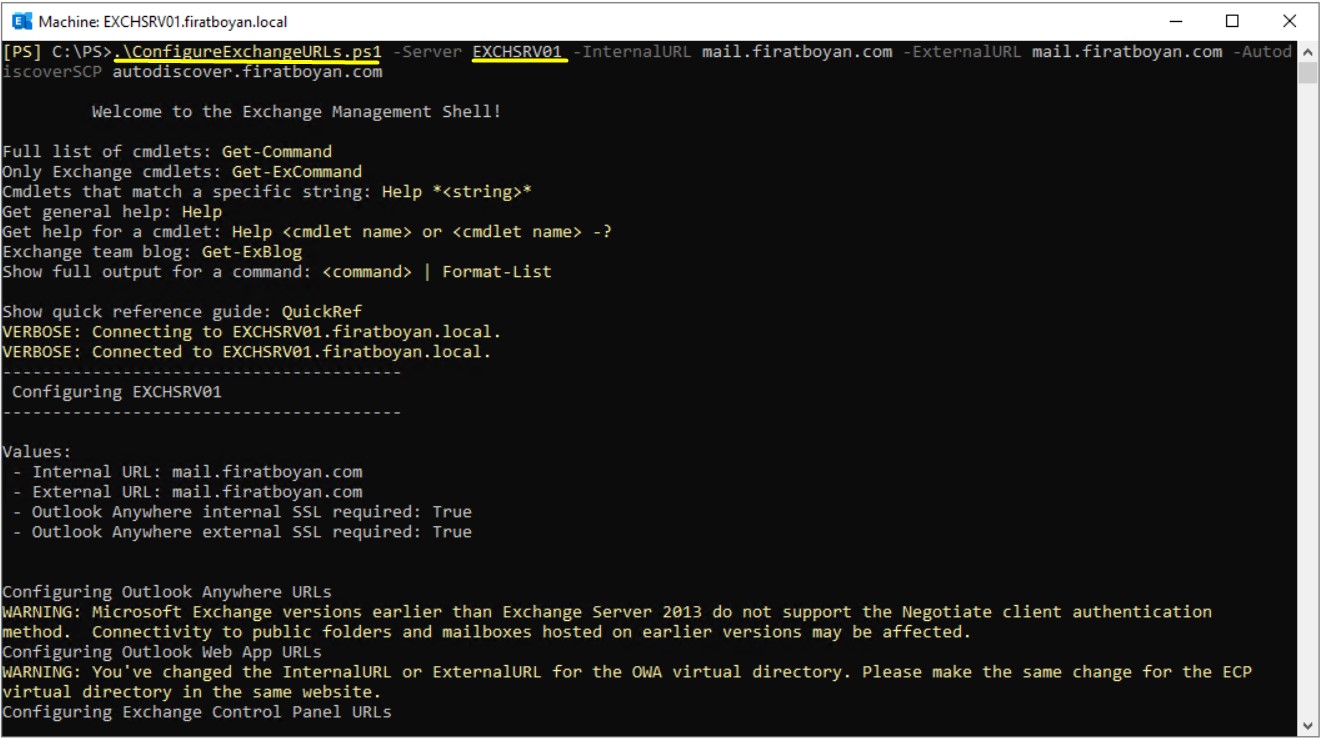

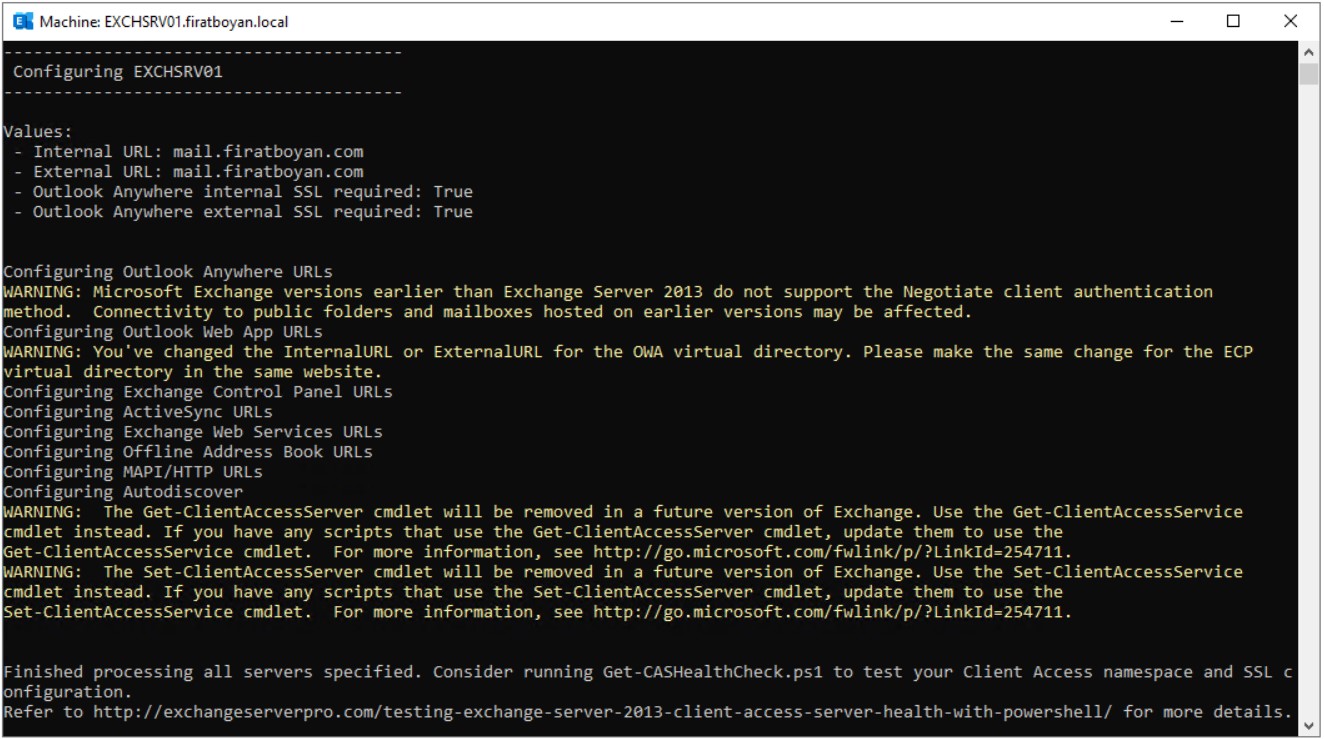

1.2- Sonrasında Internal ve External URL adreslerinin yapılandırmasını ConfigureExchangeURLs.ps1 Script'ini referans göstererek aşağıdaki komutla kolaylıkla tek seferde oluşturuyorum. Ortamınızda birden fazla Exchange Server Node'u varsa, -Server parametresinden sonra virgülle ayırarak Host Name bilgisi yazıp, yine tek seferde hepsinin URL yapılandırma işlemini gerçekleştirebilirsiniz.

.\ConfigureExchangeURLs.ps1 -Server EXCHSRV01 -InternalURL mail.firatboyan.com -ExternalURL mail.firatboyan.com -AutodiscoverSCP autodiscover.firatboyan.com

1.3- Tekrar GetExchangeURLs.ps1 Script'i ile URL değişliklerini kontrol ettiğimde, URL yapılandırma işlemimin başarılı bir şekilde oluşturulduğunu görebiliyorum.

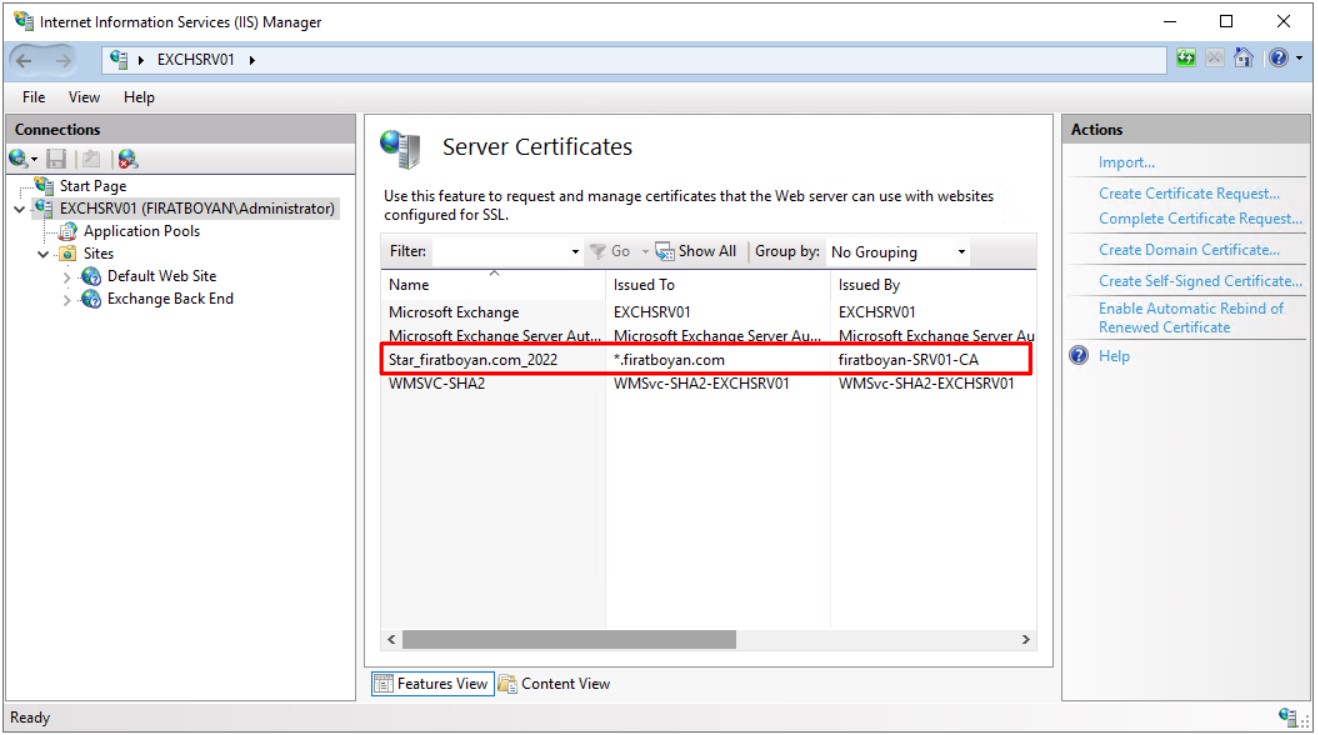

2- SSL (Secure Sockets Layer) Sertifikası Yapılandırma Ayarları

Virtual Directory URL yapılandırma işlemlerinden sonra sıra, SSL sertifikası yapılandırma işlemine geldi. Virtual Directory URL'lerinin bağlantıları, 443 Port numarası üzerinden https protokolünü kullandığı için, kurulan bağlantılarda güvenli bağlantı isteği sağlayabilmek için SSL sertifikası şarttır. Bir çok sertifika türü bulunmaktadır ancak ben, sadece yıldız sertifika (WildCard Certificate) oluşturma işlemlerini yürüteceğim. Wildcard SSL sertifikaları, sayısız Sub Domain'i (alt alan adı) koruma altına alır. Bu koruma, Virtual Directory URL'leri tanımlarken tanımladığımız Domain'e ait DNS kaydı/kayıtları da dahil, Web siteniz ve Web sitenize ait tüm Sub Domain'leri (alt alan adı) de geçerlidir.

Wildcard sertifikamı, firatboyan.com Domain'i için oluşturacak olup, tanımlamamı *.firatboyan.com için yapacağım. Virtual Directory URL tanımlarken OWA, ECP, EWS, OAB, Mapi, Outlook Anywehere ve ActiveSync gibi Exchange Server servislerine mail.firatboyan.com şeklinde bir tanımlama yapmıştık. Ek olarak Autodiscover servisi için de autodiscover.firatboyan.com şeklinde bir tanımlama yapmıştık. Wildcard sertifika kullanımı ile hem Exchange Server hem de Web sitemiz için Domain ile ilişkili sınırsız sayıdaki tüm değişken DNS kayıtlarını kullabilir hale geliyoruz.

Wildcard sertifika ile örnek URL kullanımları:

Wildcard sertifikada tanımladığınız Domain için aşağıdaki şekilde sınırsız sayıda DNS kaydını sertifika için tanımladığınız firatboyan.com Domain'inde *.firatboyan.com için kullanabilme imkanına sahip olursunuz. Yukarıda verdiğim bilgilerin daha açıklayıcı olması için aşağıda bazı örnek kullanımları sıraladım.

mail.firatboyan.com (owa, ecp, ews, oab, mapi, outlook anywhere);

owa.firatboyan.com (owa)

posta.firatboyan.com (owa)

autodiscover.firatboyan.com

www.firatboyan.com (Web)

ftp.firatboyan.com (Web)

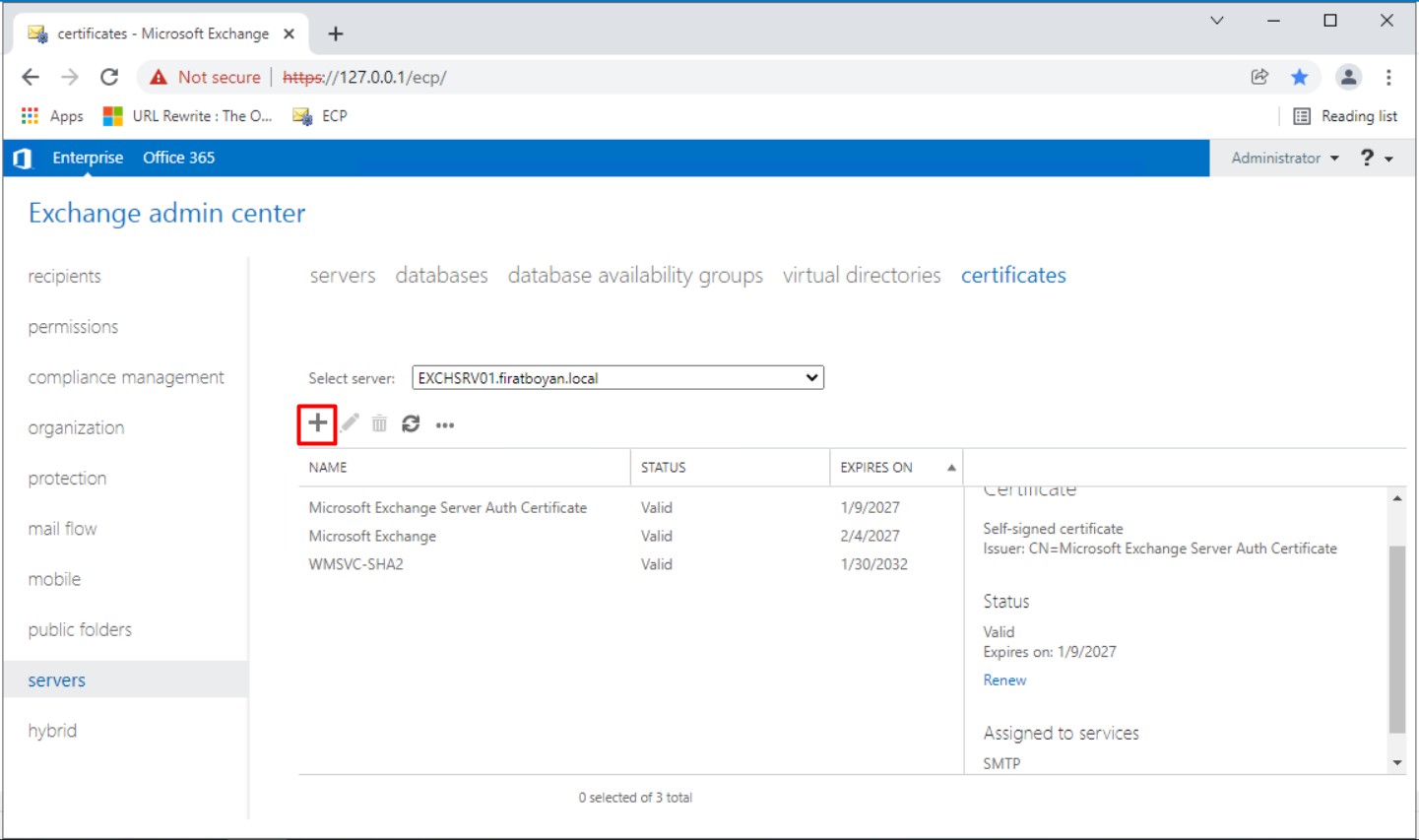

2.1- SSL sertifikası yapılandırma için öncelikle bir sertifika isteği (CSR-Certificate Signing Request) oluşturmamız gerekmektedir. CSR oluşturmak için servers > certificates altında Select server kısmında CSR oluşturulacak Exchange Server Node'unu seçtikten sonra artı (+) simgesine tıklıyorum.

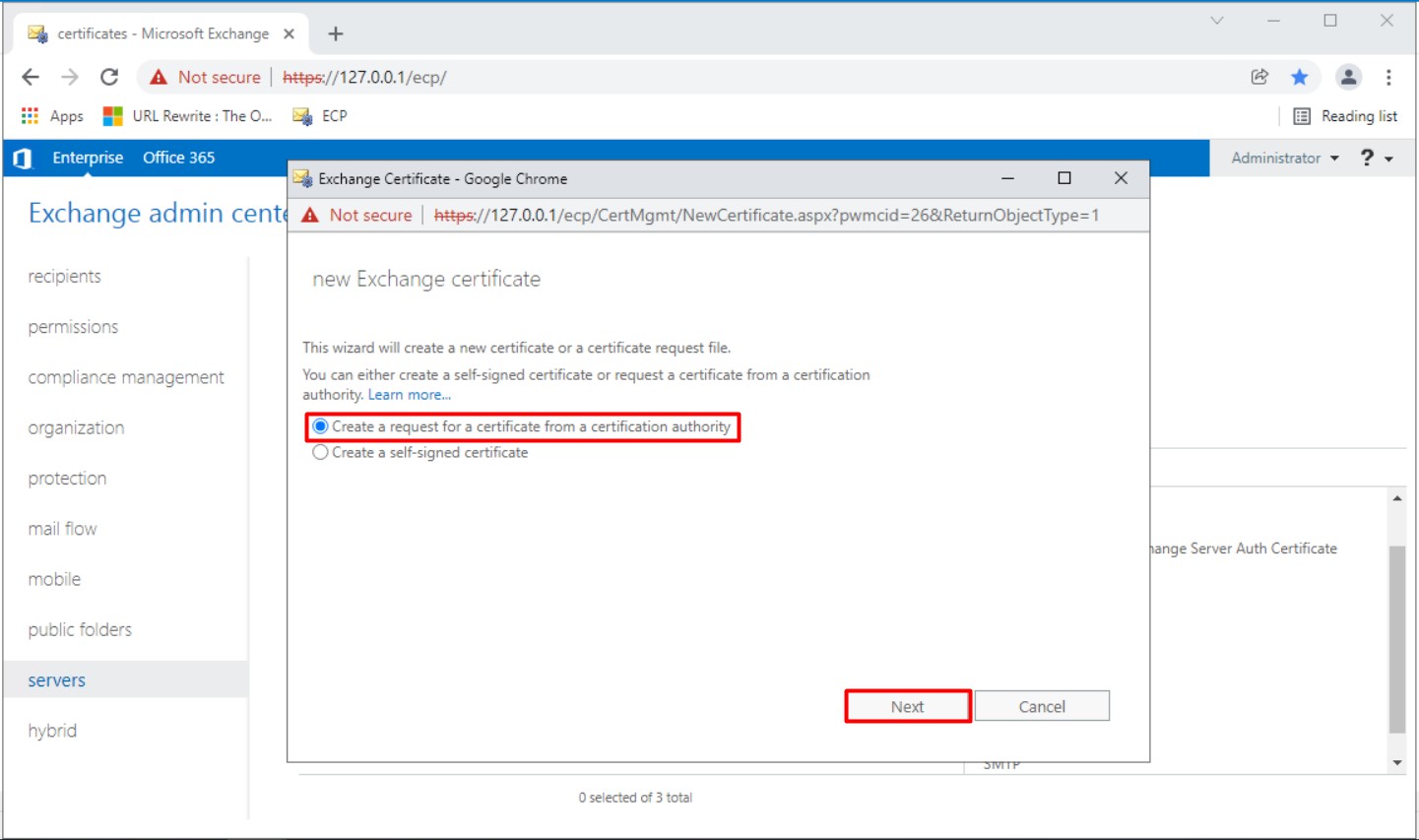

2.2- Karşıma çıkan pencerede Create a request from a certificate authority seçeneğini seçiyor, Next butonuna basarak devam ediyorum.

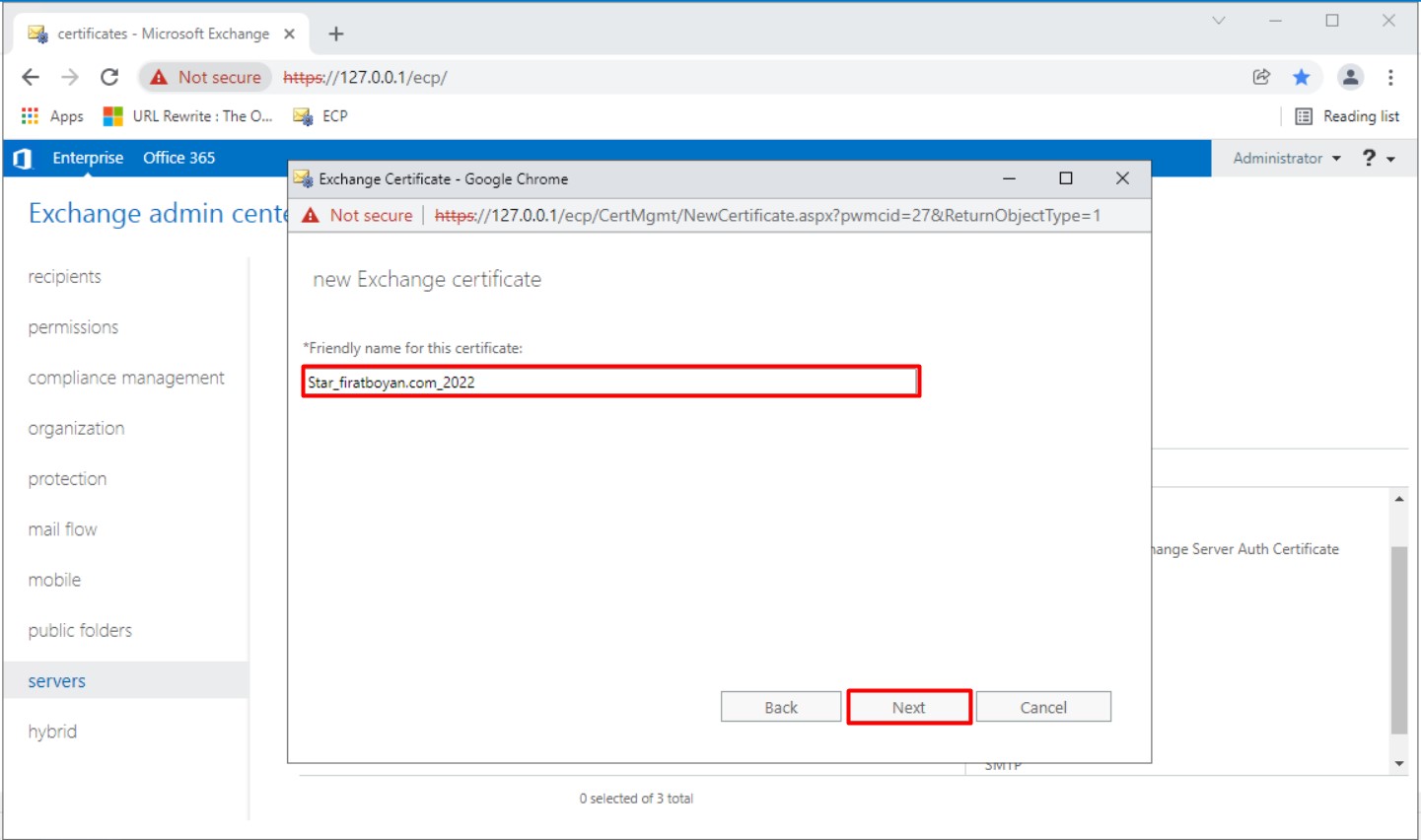

2.3- *Friendly name for this certificate alanında SSL sertifikam için bana anlamlı gelen bir görünen isim giriyor, Next butonuna basarak işlemime devam ediyorum.

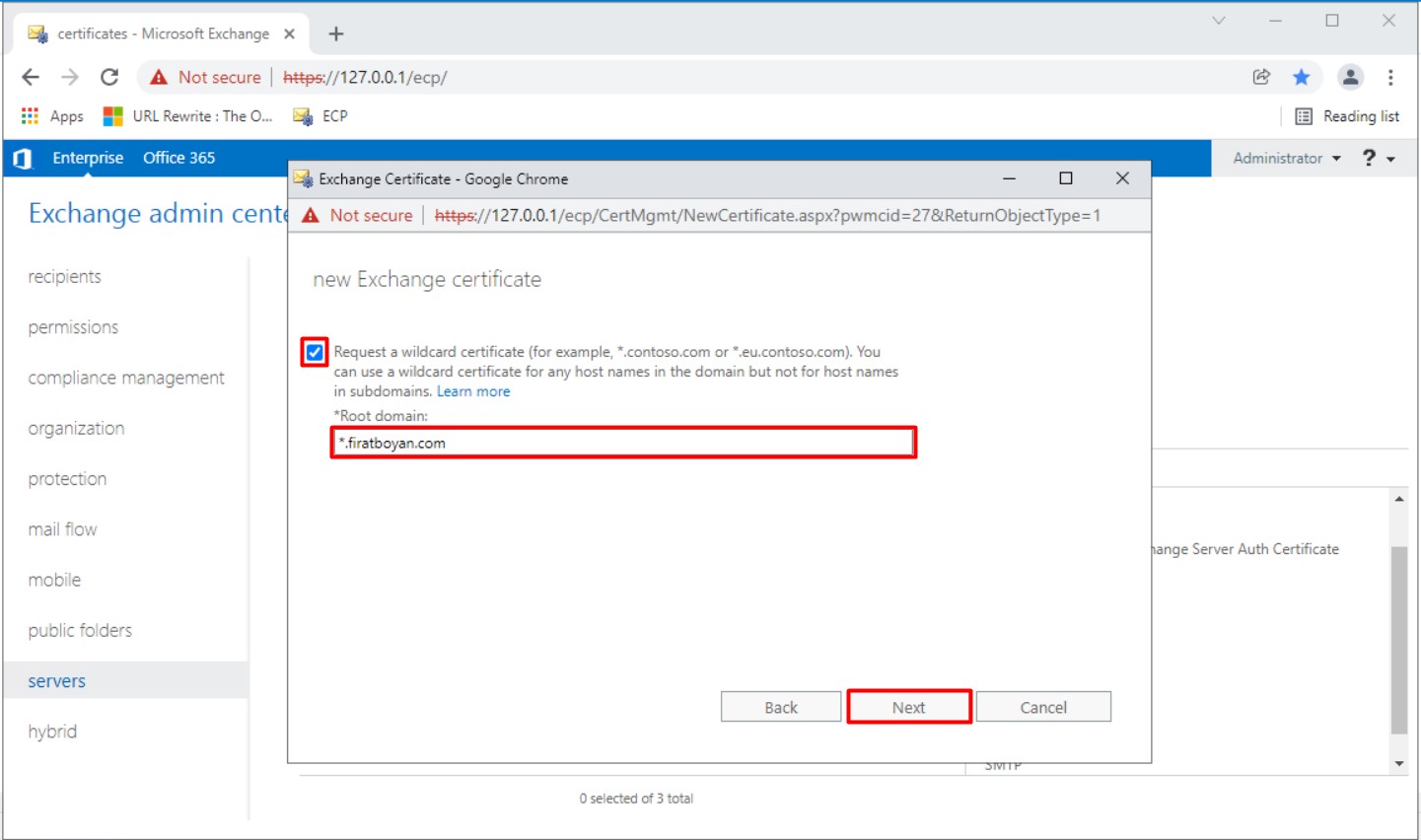

2.4- Bu kısımda Request a wildcard certificate... seçeneğini işaretleyip, aşağıda açılan Text alanına *.firatboyan.com şeklinde Accepted Domain'de tanımlı olan E-mail adresleri için kullanılacak Domain adını yazıyorum.

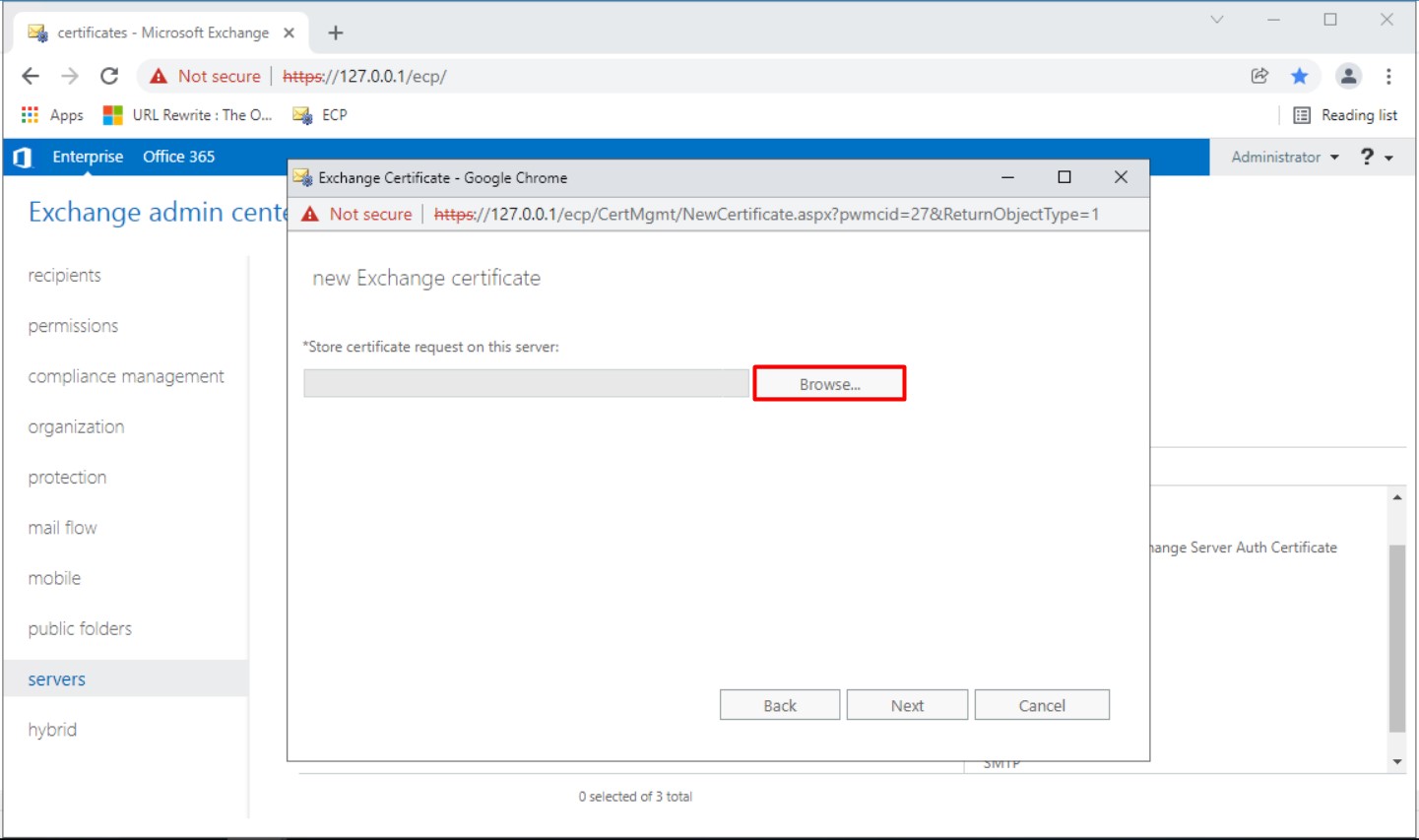

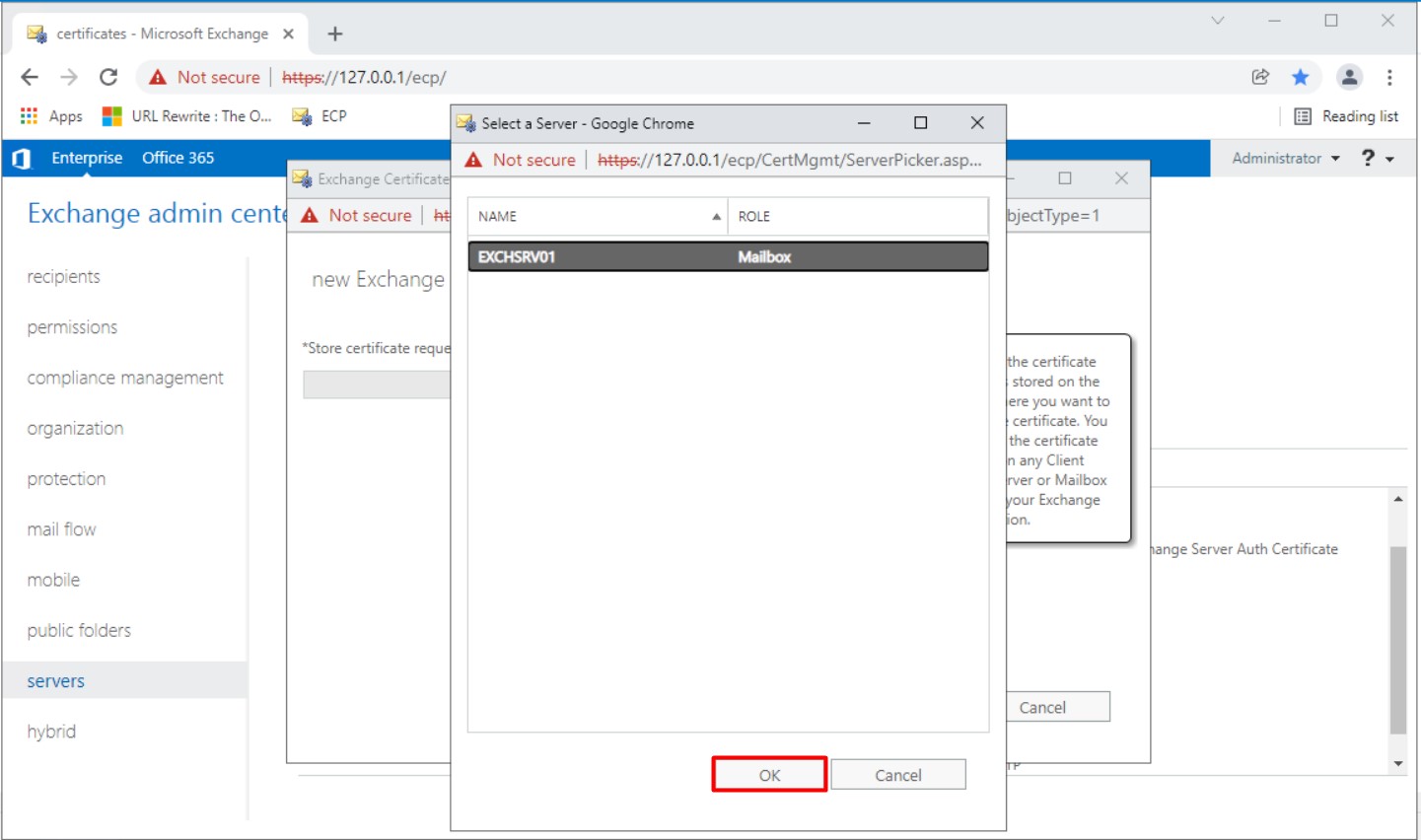

2.5- Bu kısımda *Store certificate request on this server alanında sertifika isteğinin (CSR) tutulacağı sunucuyu seçmem gerekiyor. Sertifika isteği (CSR), hangi sunucuda oluşturulmuşsa, sertifika tanımlamasının da o sunucu üzerinde yapılması gerekmektedir. CSR oluşturmak için Browse... butonuna tıklıyorum.

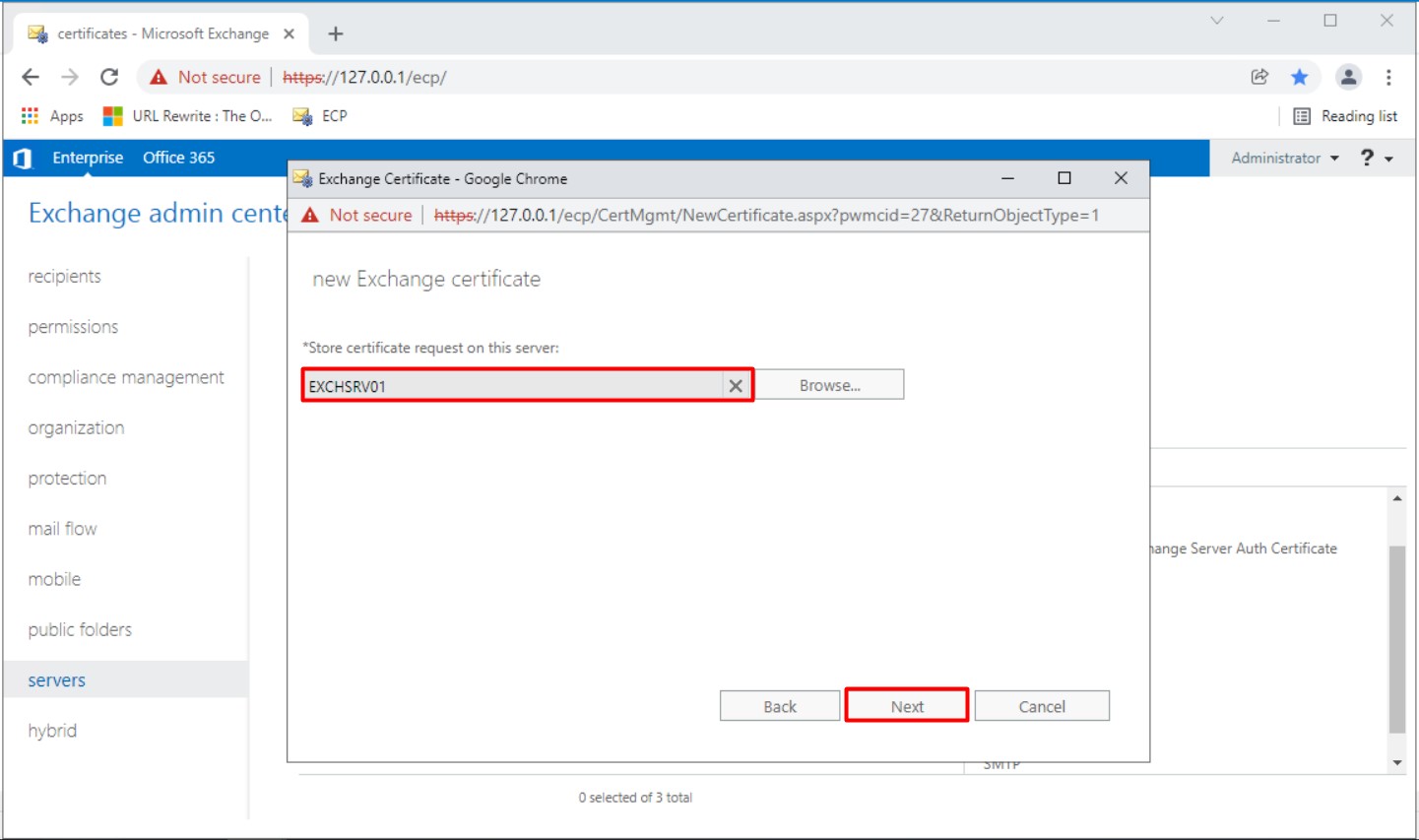

2.6- Ortamımda bulunan EXCHSRV01 Host Name'li sunucuyu seçiyor, OK butonuna basıyorum.

2.7- SSL sertifika Request'ini üzerinde tutacağım sunucuyu seçtikten sonra Next botonuna basarak devam ediyorum.

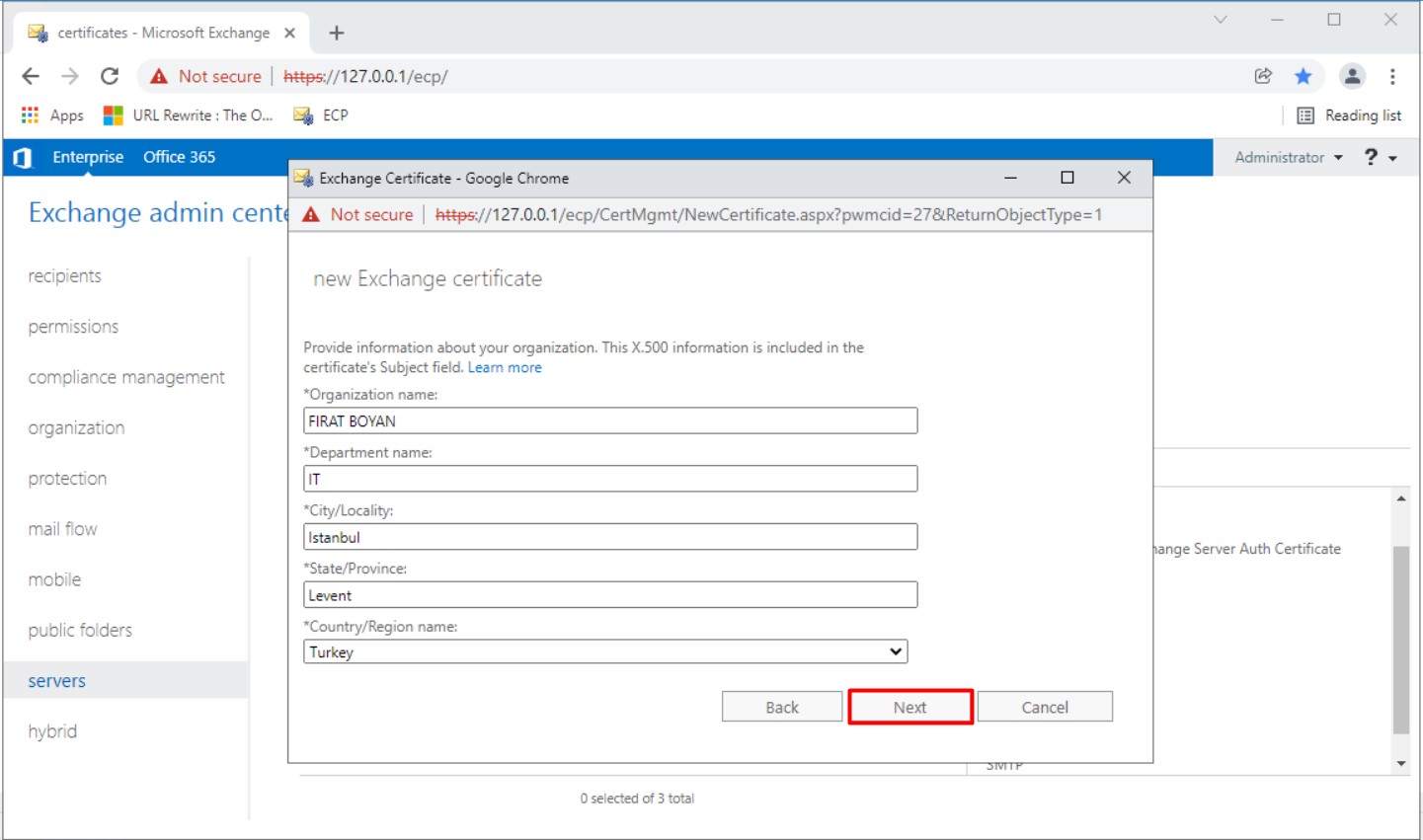

2.8- Bu kısımda şirketiniz ile ilgili şirket adı, il, ilçe, ülke gibi bilgiler girmemiz gerekiyor. Bilgileri girdikten sonra Next butonuna basıp, işlemime devam ediyorum.

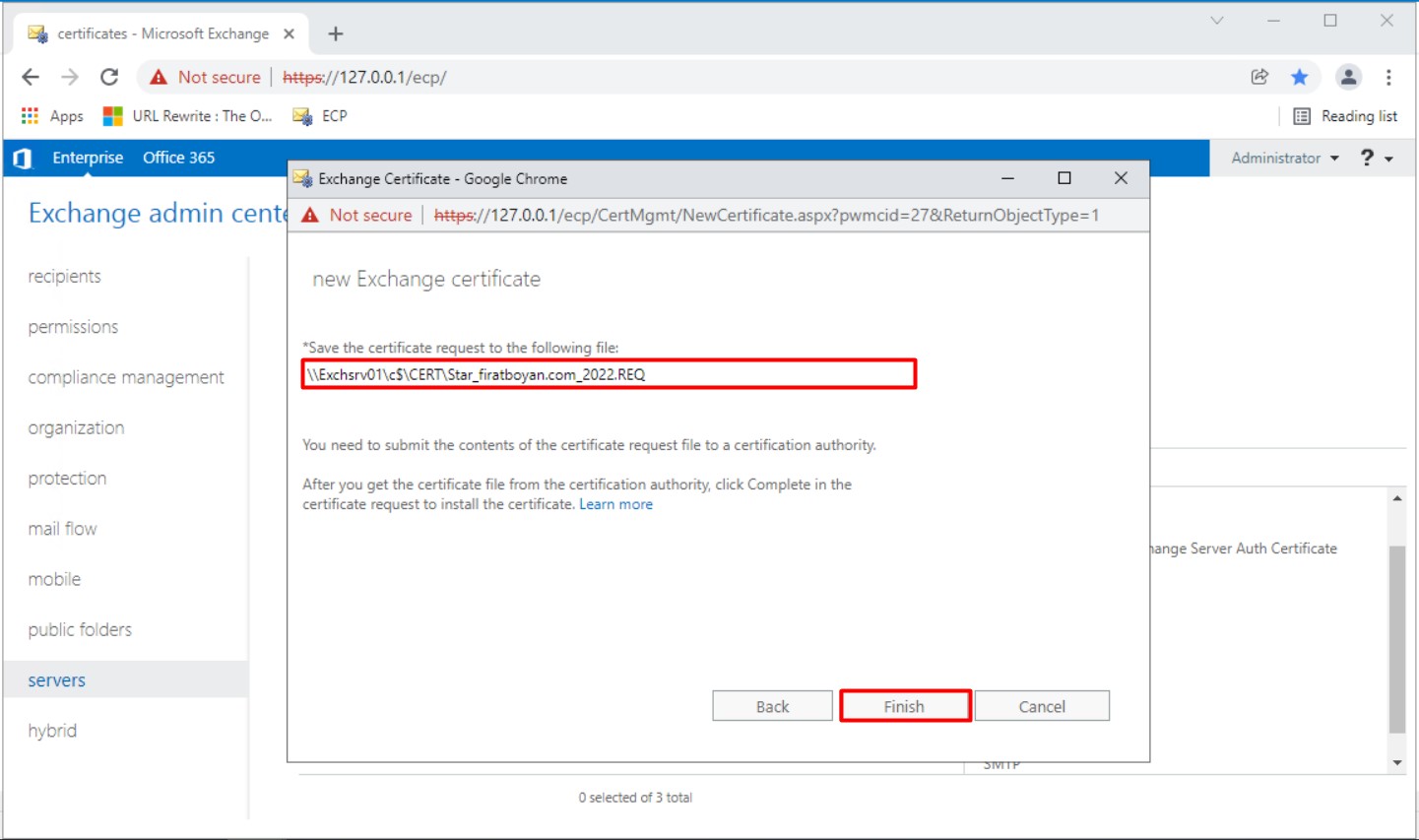

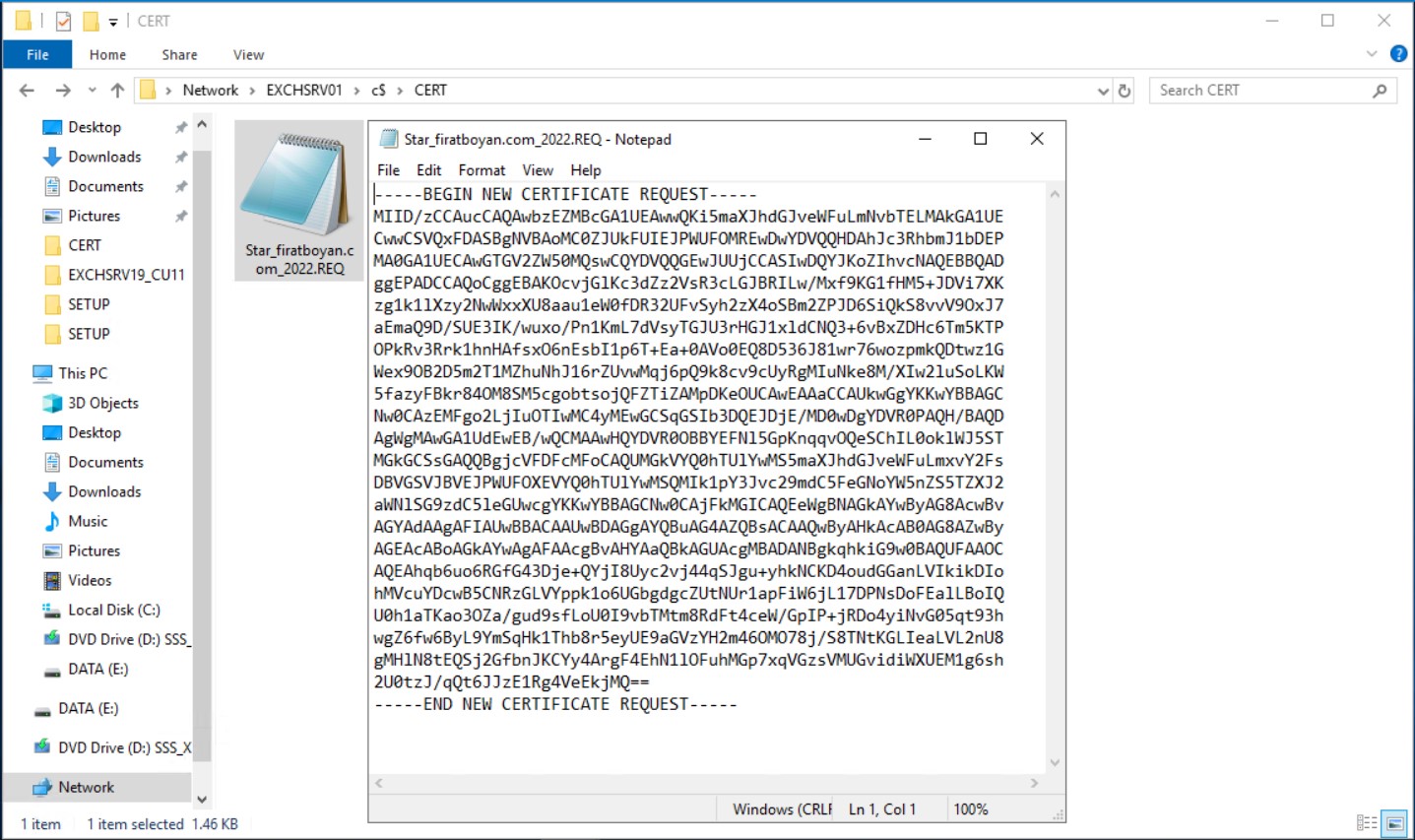

2.9- Sonraki adımda SSL sertifika Request'imi Exchange Server'ımın C$ altında oluşmuş olduğum paylaşım klasörünün UNC (Universal Naming Convention) Path bilgisini SSL sertifika Request'ime uzantısı .REQ olacak şekilde isim yazıyor, Finish botonuna basarak SSL Sertifikası Request oluşturma işlemimi sonlandırıyorum.

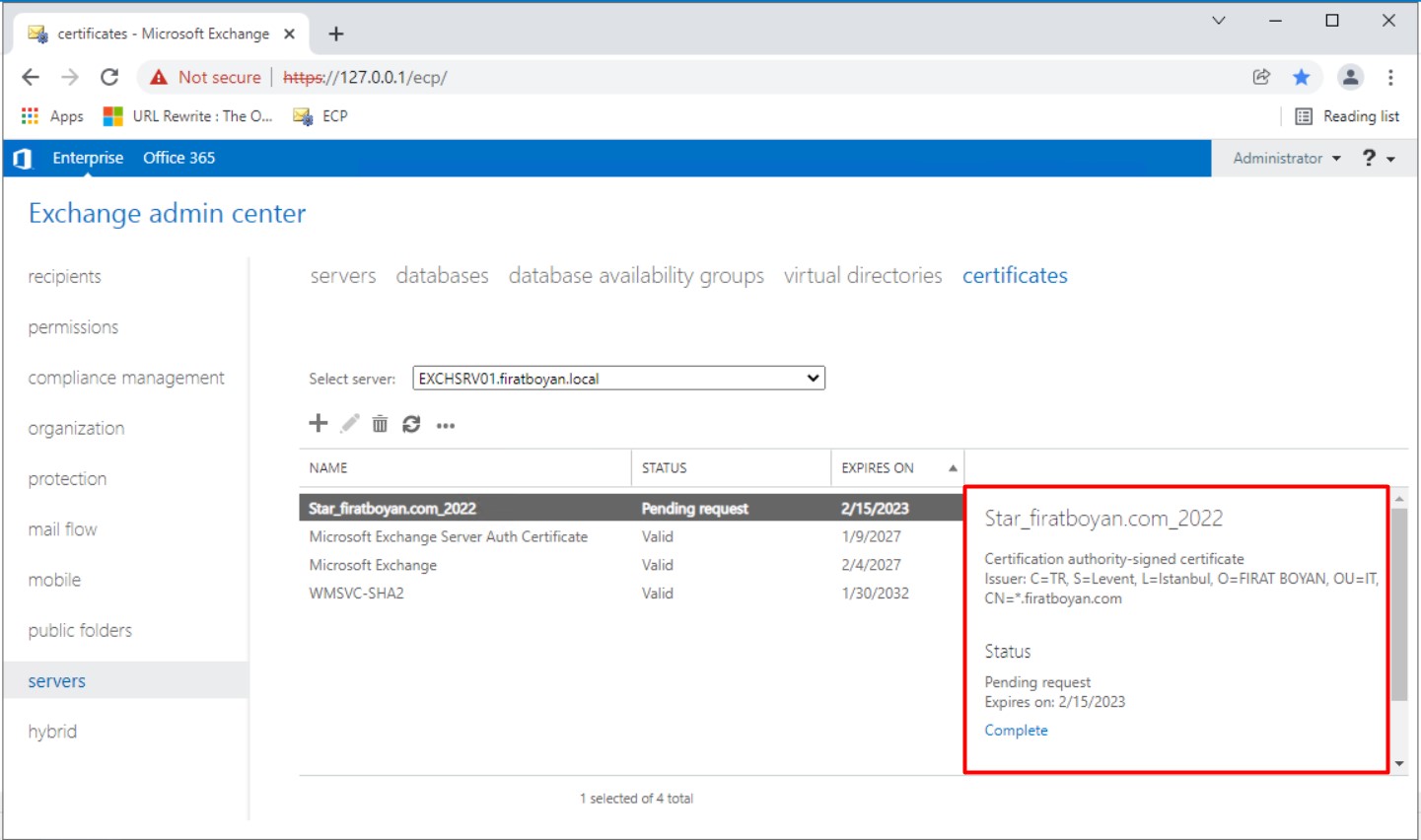

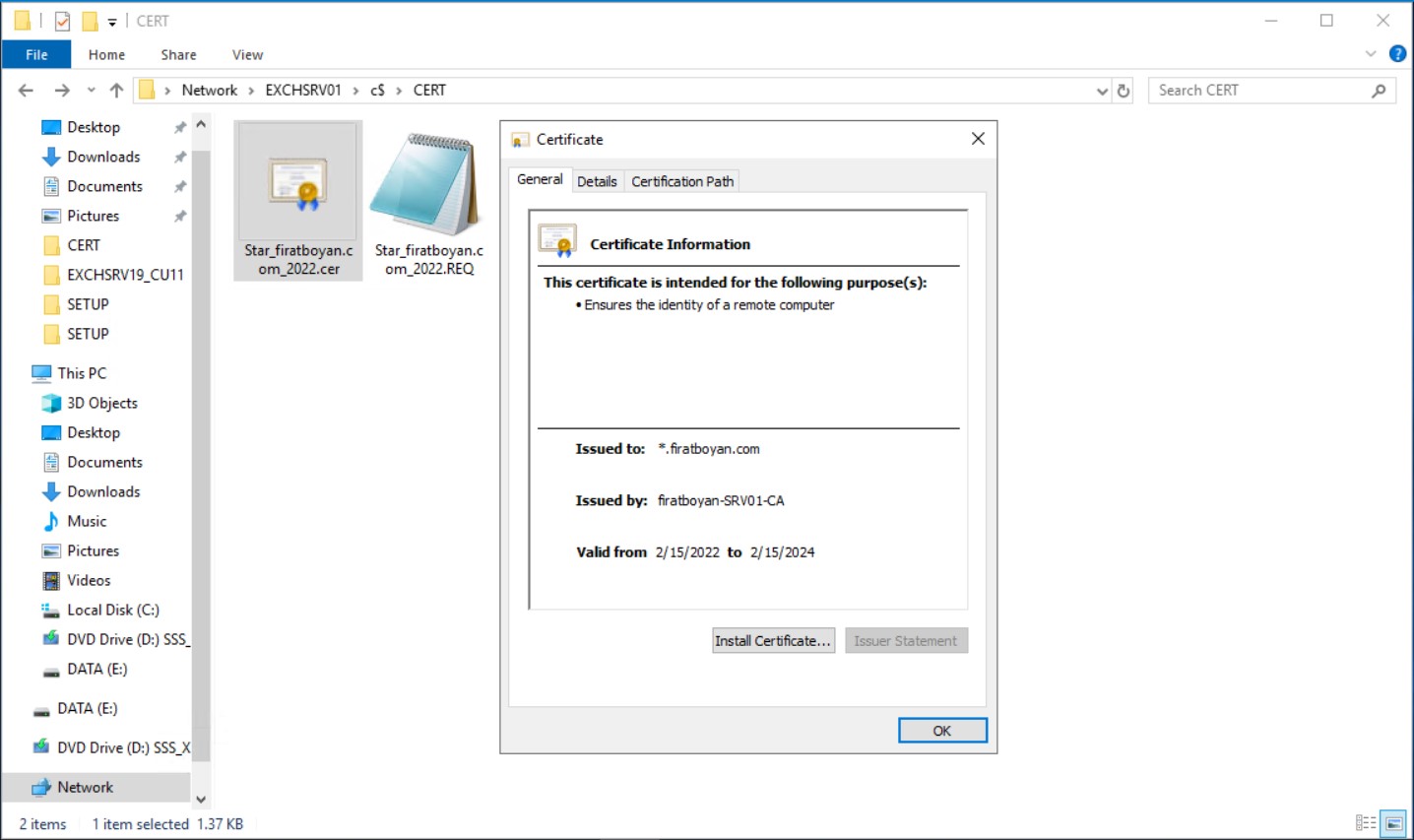

2.10- Sertifika isteğimi başarılı bir şekilde oluşturdum. STATUS alanındaki durum bilgisi Pending request olarak görünüyor. Bu işlemle sadece Request oluşturma admını tamamlamış oldum. Request'i oluşturulan sertifikalar, oluşturulduğu Server'da Private Key bilgisi ile tutulur. Private Key, SSL sertifikalarının oluşturma talebinde kullanılan sertifikanın doğruluğunu kontrol etmek için üretilen özel bir anahtardır.

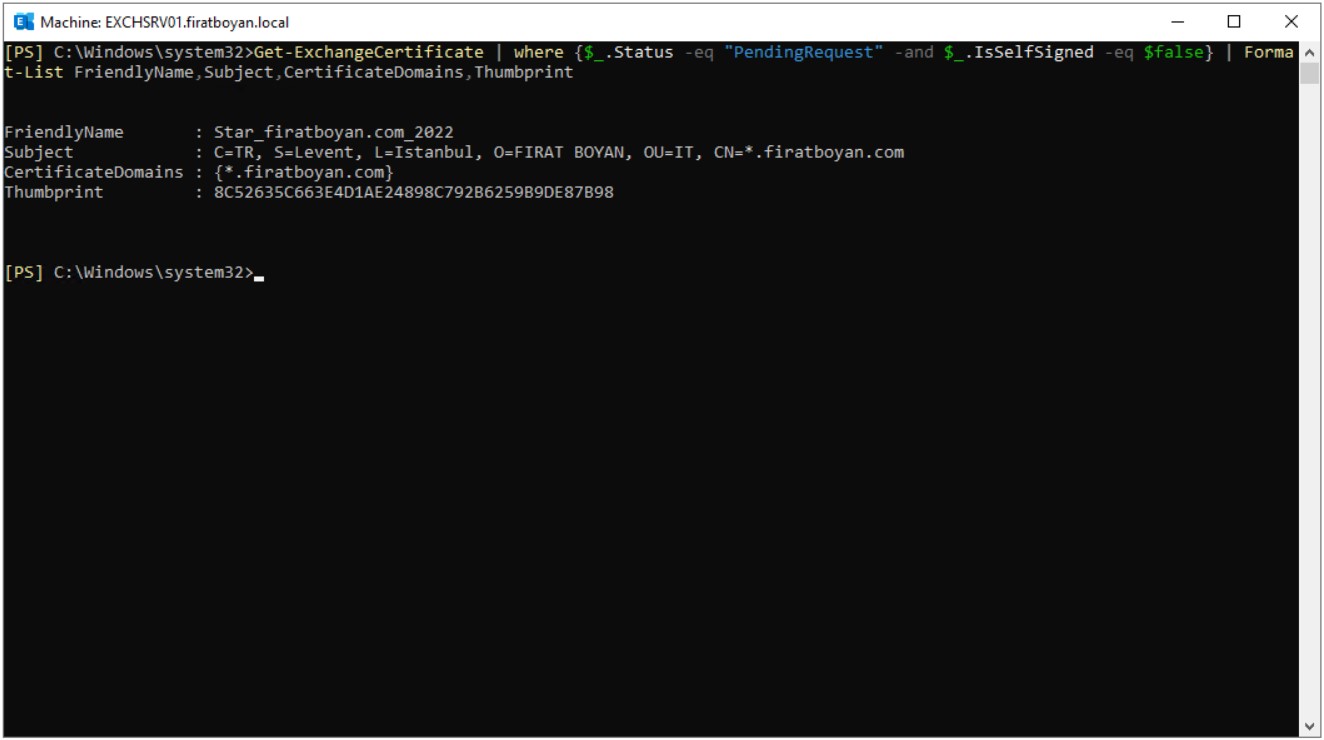

2.11- Exchange Management Shell (EMS) üzerinden de Pending Request durumdaki sertifikamı aşağıdaki cmdlet yardımıyla detaylı bir şekilde görüntüleyebiliriz.

Get-ExchangeCertificate | where {$_.Status -eq "PendingRequest" -and $_.IsSelfSigned -eq $false} | Format-List FriendlyName,Subject,CertificateDomains,Thumbprint

2.12- SSL sertifika Request'imi Exchange Server'ımın C$ altında oluşmuş olduğum paylaşım klasörünün UNC (Universal Naming Convention) Path üzerinde kaydetmiştim. .REQ uzantılı bu Text dosyasında Hash'lenmiş bir şekilde SSL sertifika Request'imin bilgileri yer alıyor. Bu .REQ uzantılı dosyayı GlobalSign, VeriSign, Digicert, Comodo vb. gibi bir sertifika sağlayıcısına yollayıp, SSL sertifikanızı satın almanız gerekiyor.

2.13- Satın aldığımız SSL sertifikamız elimize ulaştıktan sonra yapılamsı gereken, Reuqest'in Complete edilmesi, yani sertifkanın tanımlanmasıdır.

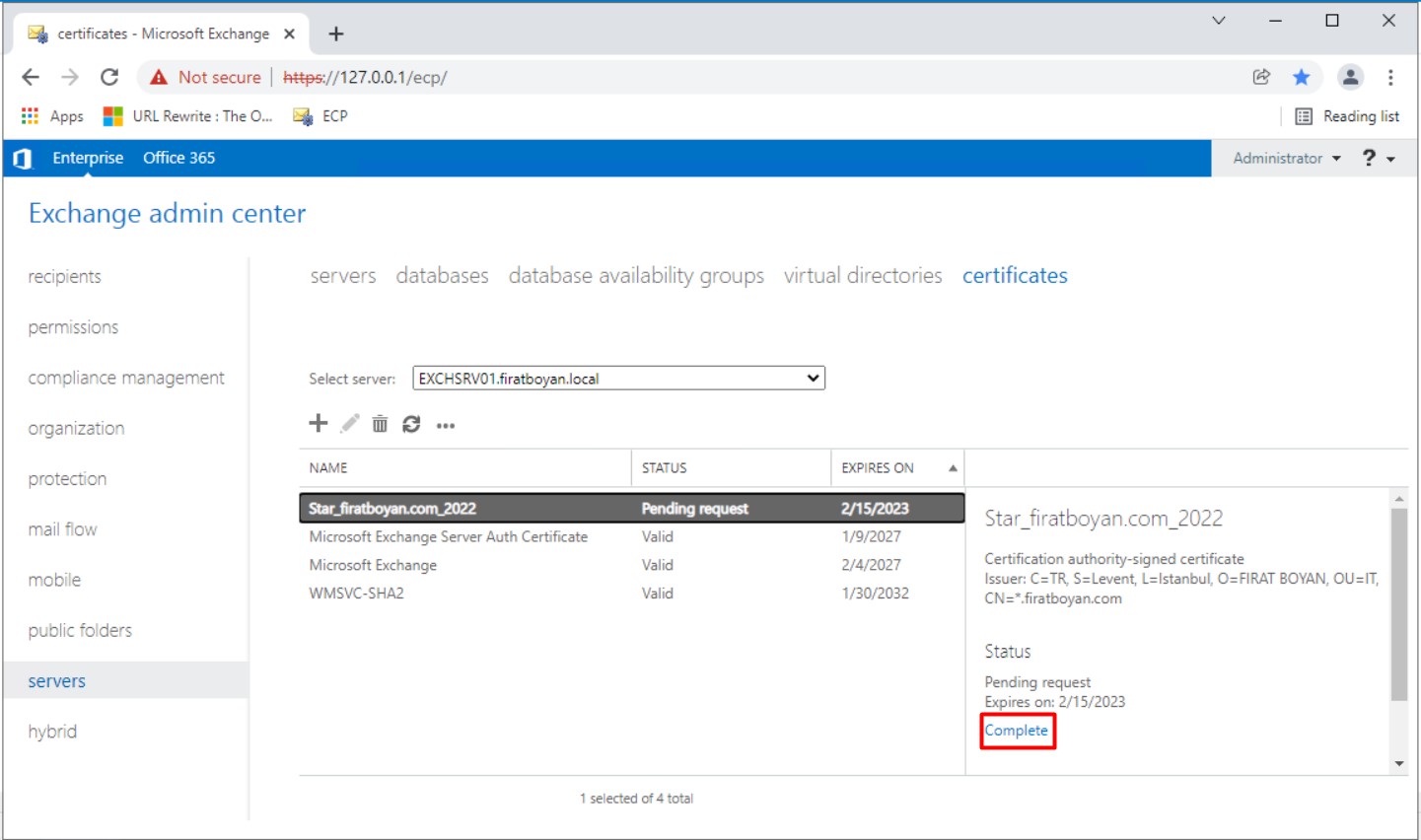

2.14- SSL sertifika Request'imi Complete etme yani sertifkanın tanımlanması işlemi için servers > certificates altında Pending request durumda bekleyen sertifka isteğine tıklayıp, sağ bölümde bulunan Complete Link'ine tıklıyorum.

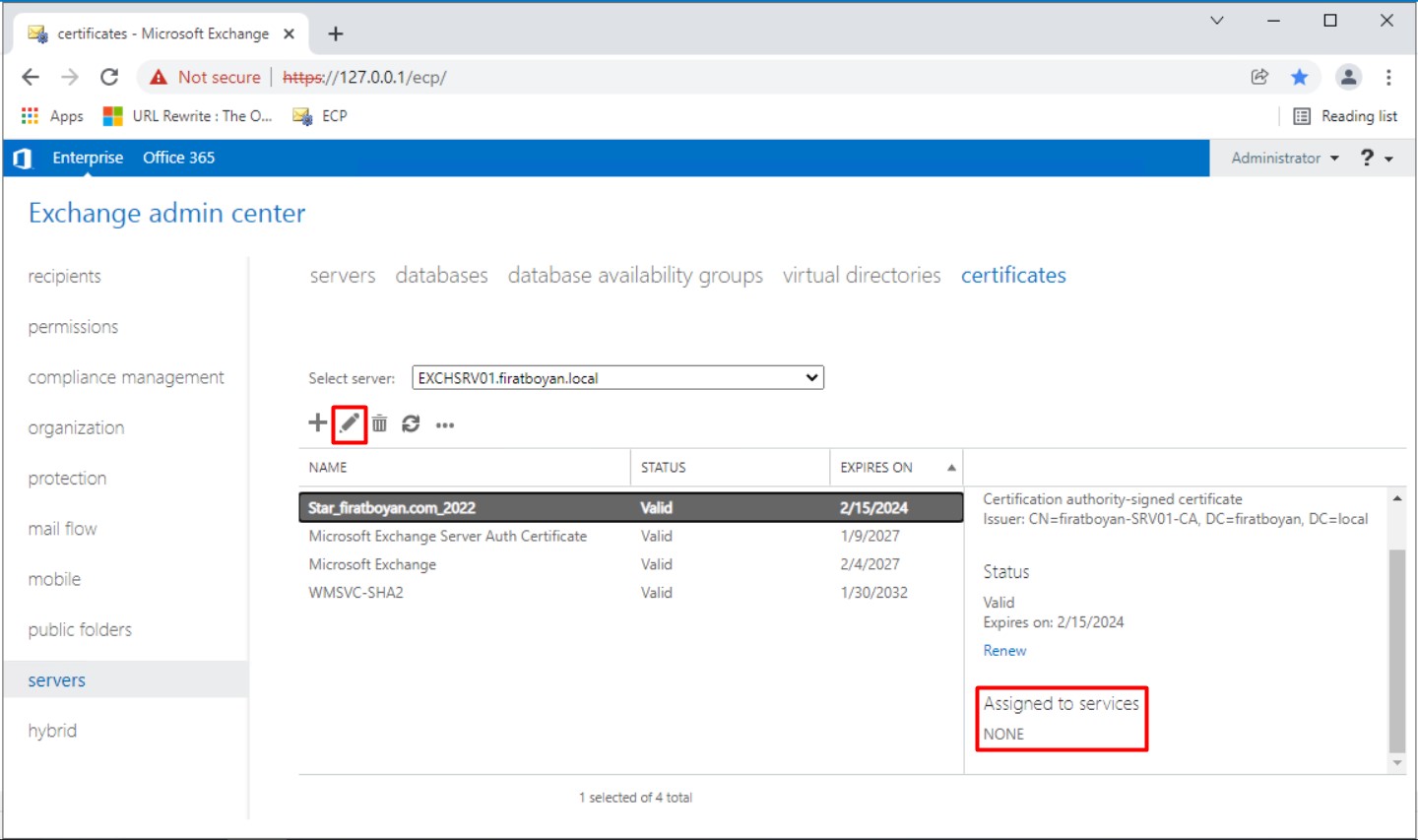

2.15- Açılan pencere satın aldığım sertifikamı paylaşımlı bir klasör içine tutup, bu klasörün UNC (Universal Naming Convention) Path bilgisini *File to import from altındaki alana yazıyor, OK butonuna basıyorum.

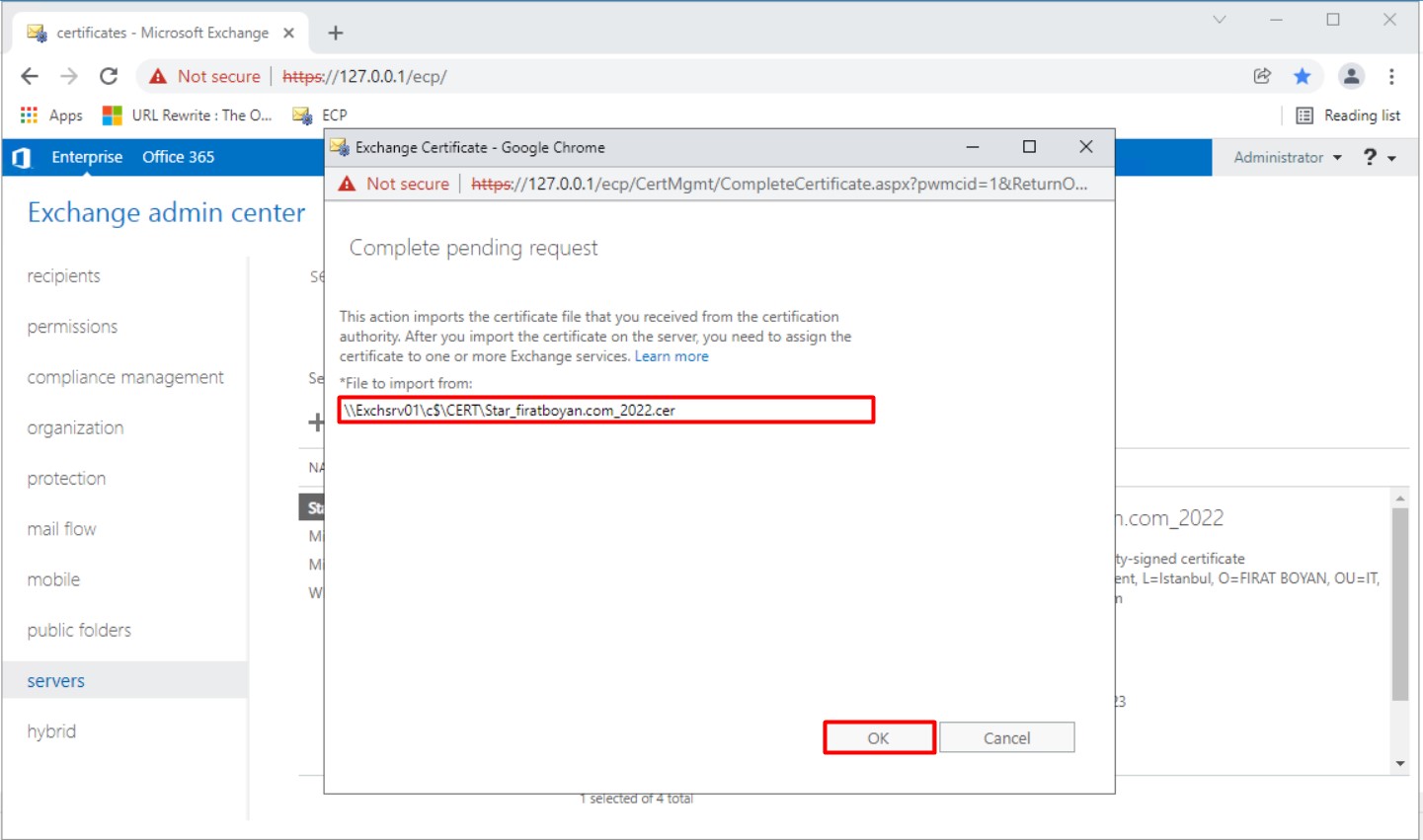

2.16- Pending request durumda bekleyen sertifkamın Valid durumda olduğunu görebiliyorum. Sıra, sertifikam için ilgili servislerin ataması işlemine geldi. ilgili servislerin ataması işlemini yapmadan, sertifika kullanımı sağlanayacaktır. Bunun için üst bölümde bulunan kalem simgesine tıklıyorum.

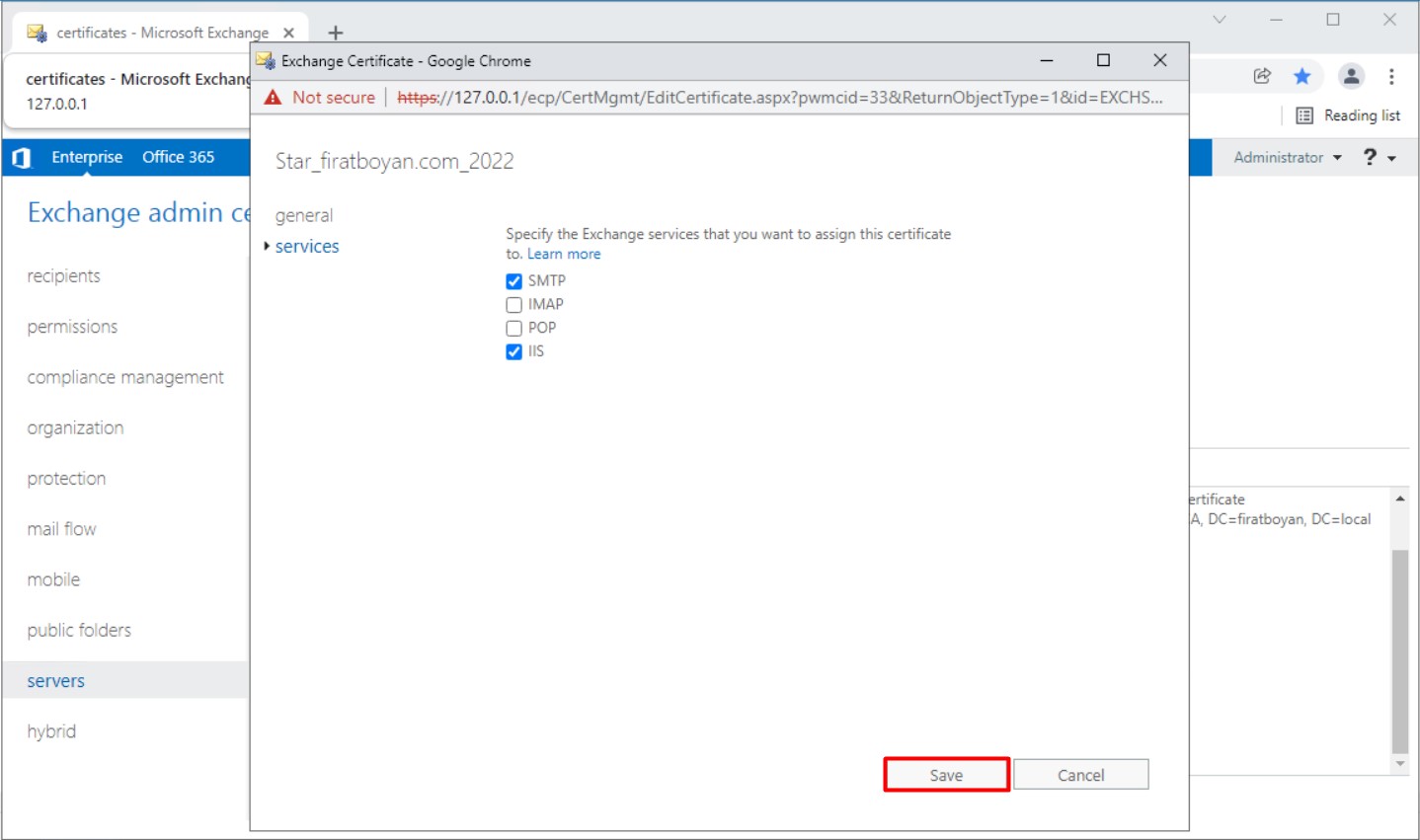

2.17- Açılan pencerede services altında SMTP ve IIS servislerini seçip, Save butonuna basıyorum.

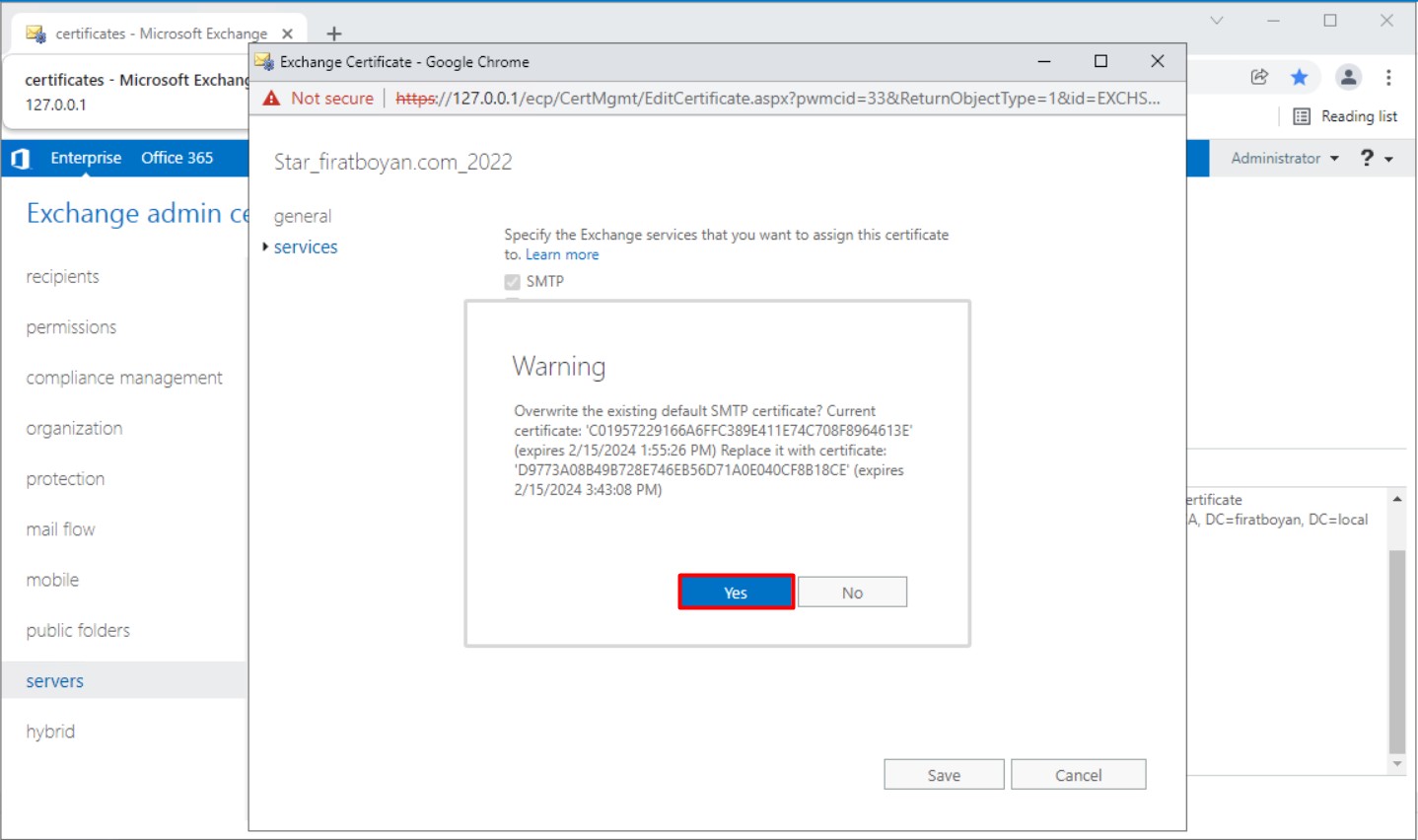

2.18- Save butonuna bastıktan sonra karşıma çıkan Warning penceresinde Overwrite the existing default SMTP certificate? sorusunu Yes butonuna basarak onayladıktan sonra kapatıyorum.

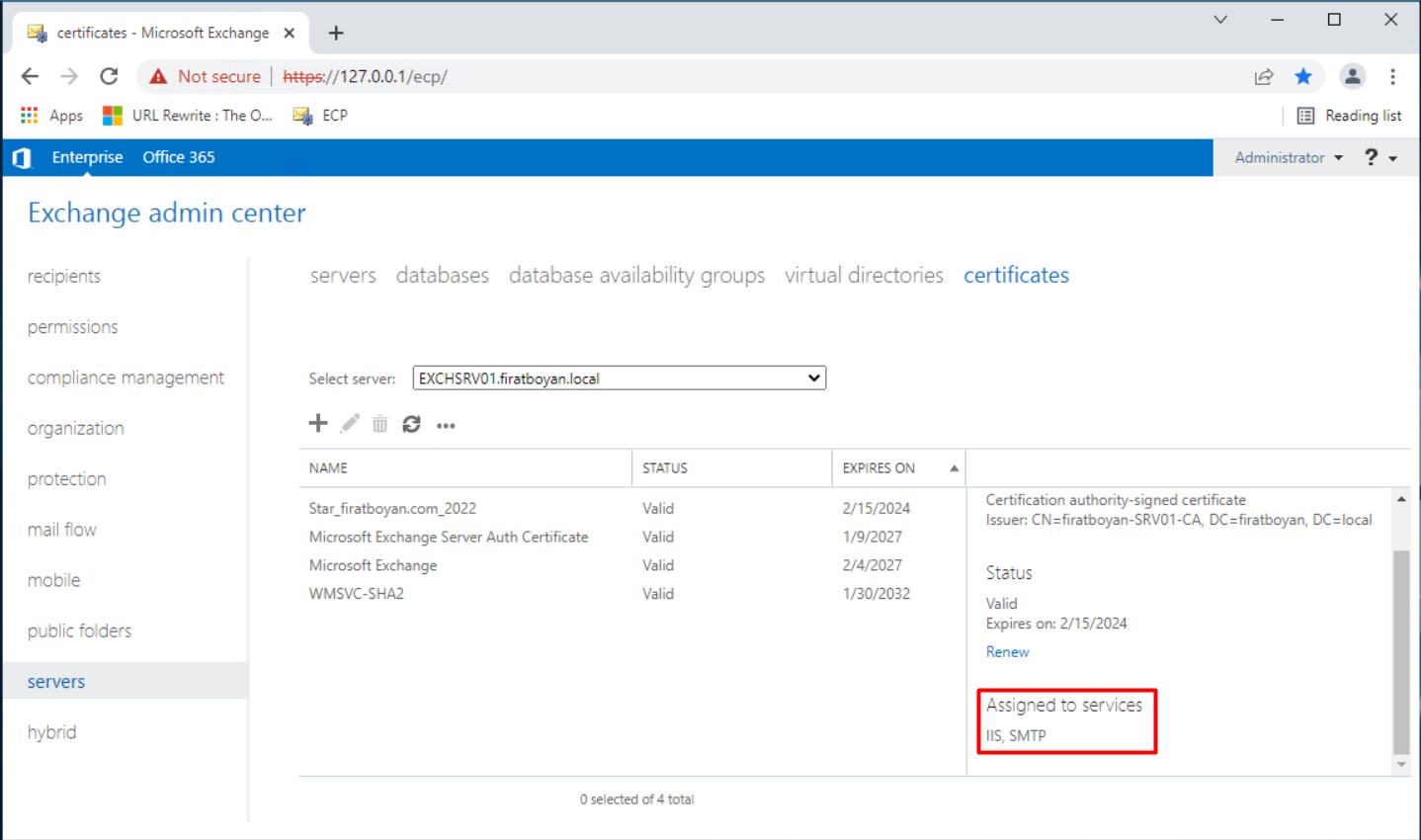

2.19- İlgili servislerin tanımladığımız sertifikaya atandığını, sertifikamızın durumunun da Valid yani geçerli olduğunu görebiliyorum.

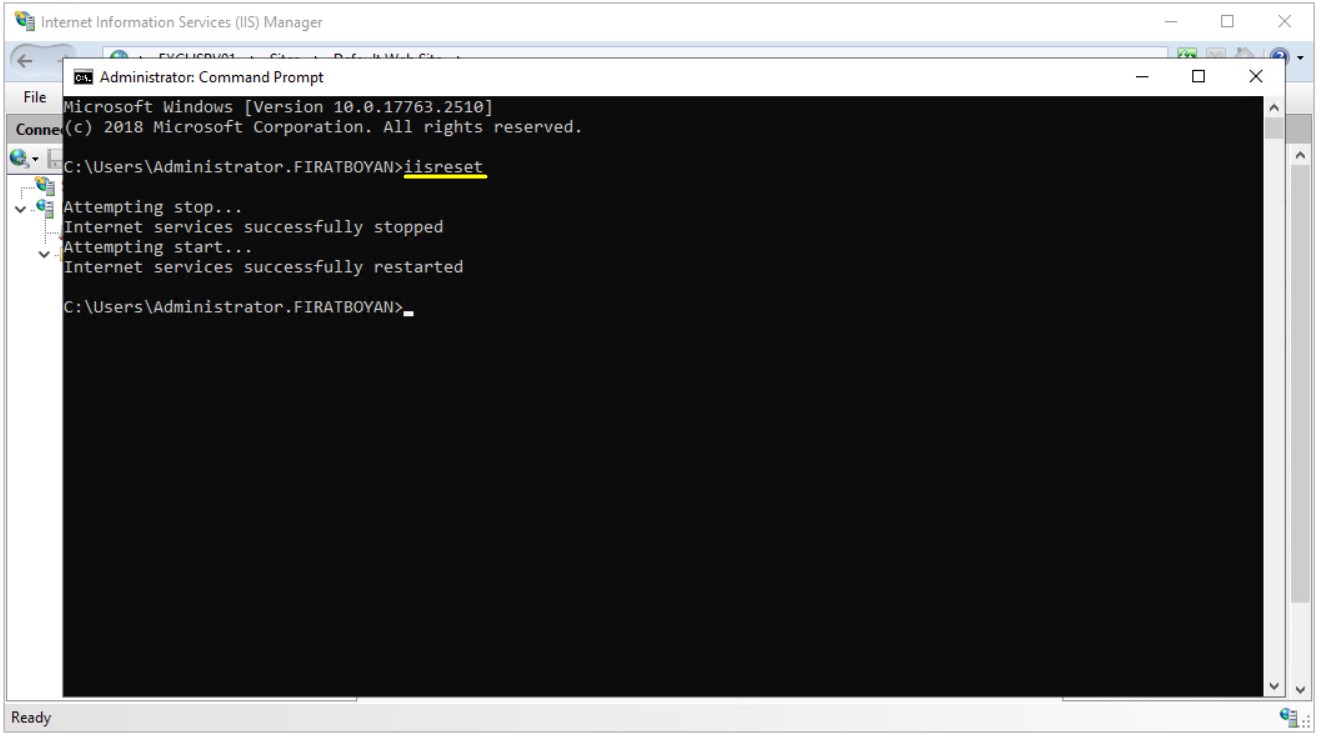

NOT: Bu işlemlerden sonra mutlaka CMD ya da PowerShell konsolunu Run as administrator olarak çalıştrırıp, konsolunu IISRESET komutu ile IIS servislerini Restart etmeyi unutmayın!

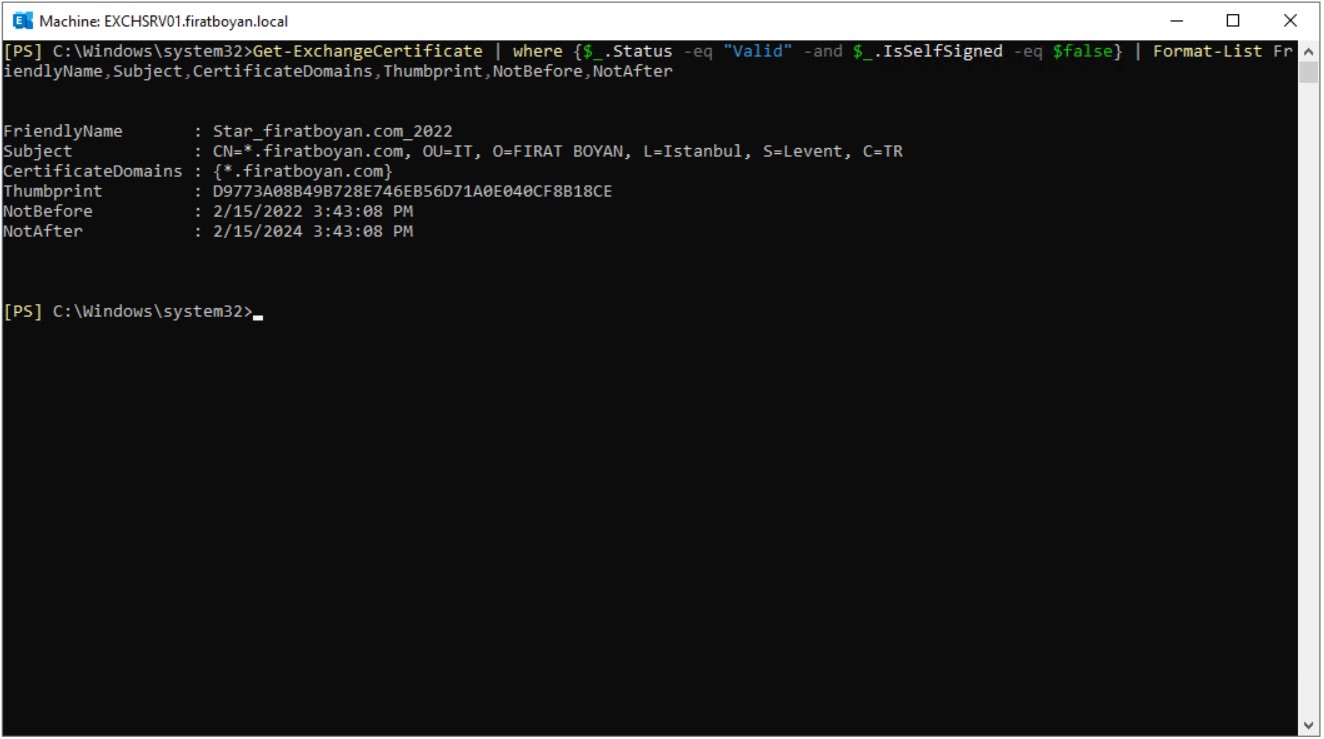

2.20- Sertifikamızın geçerlilik durumunu ve detaylı bilgilerini aşağıdaki cmdlet aracılığıyla görüntüleyebiliriz.

Get-ExchangeCertificate | where {$_.Status -eq "Valid" -and $_.IsSelfSigned -eq $false} | Format-List FriendlyName,Subject,CertificateDomains,Thumbprint,NotBefore,NotAfter

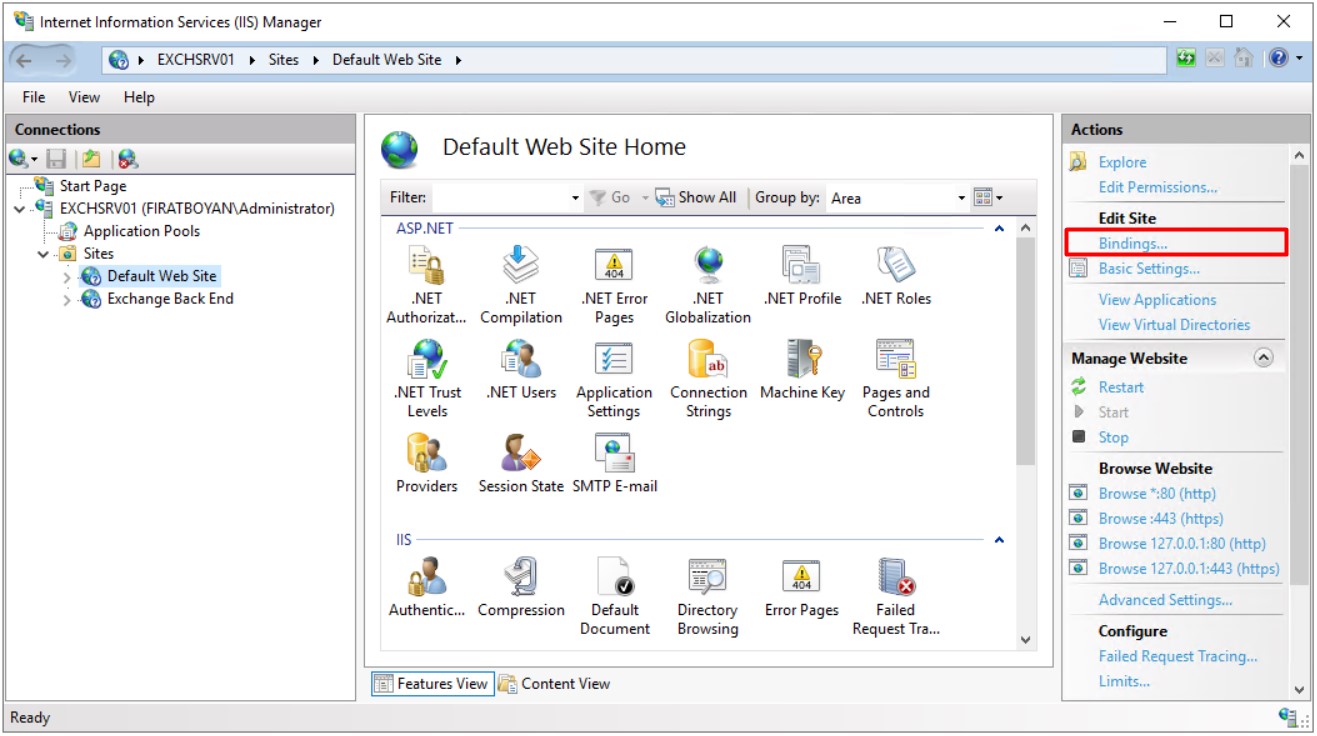

2.21- Sıra, tanımlanan SSL sertifikasının Client Access Service (CAS), başka bir ifade ile Front End Transpot Service, tanımlamasını yapmaya geldi. Client'lar, Transport Service (Exchange Back End) hizmetlerine doğrudan bağlanmazlar. Https protokolü üzerinden gelen Client bağlantı istekleri ilk önce Client Access Service (CAS) tarafından karşılanır. Client Access Service (CAS), tüm Client bağlantı isteklerini kabul etmekten sorumludur ve gelen bu bağlantıları Exchange Mailbox Server'daki Transport Service (Exchange Back End) hizmetlerine yönlendirir. Bu nedenle gelen Client bağlantı istekleri ilk önce Client Access Service (CAS) tarafından karşılanğı için, SSL sertifikasının Transport Service (Exchange Back End) Binding'lerinde tanımlanması gerekmektedir.

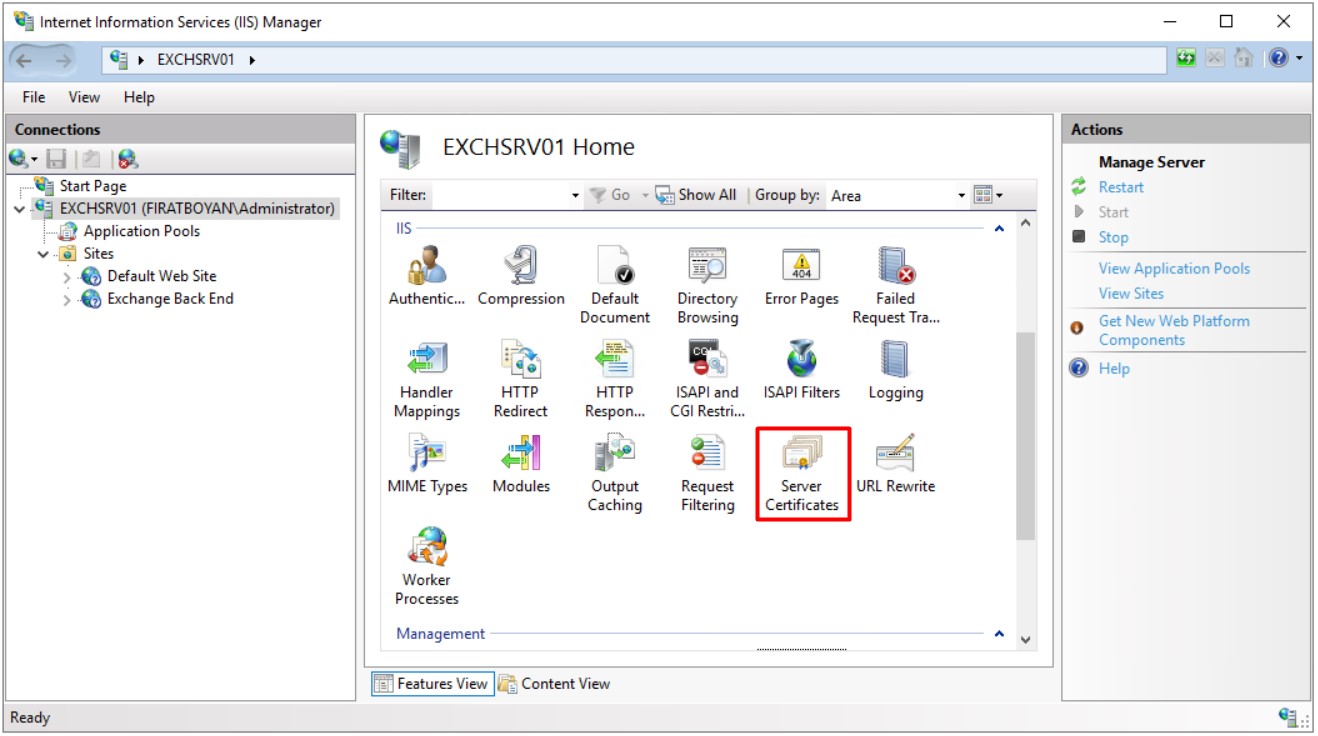

Bunun için öncelikle IIS Manager'ı açıyor, Server Certificates altında sertifikamın oluştuğunu görüyorum.

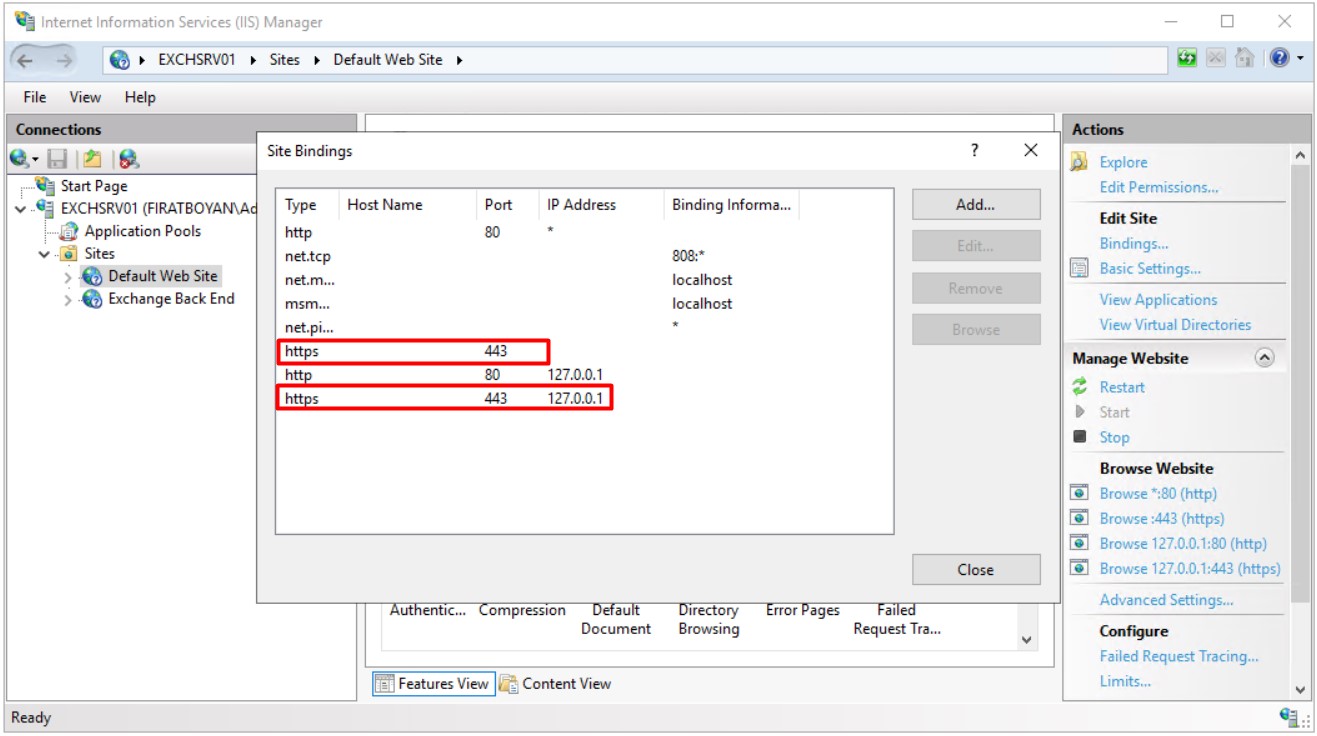

2.22- Default Web Site (Front End Transport-CAS) üzerine tıklayıp, sağ bölümde Bindings... Link'ine tıklıyorum.

2.23- https için oluşturulmuş olan Site Bindig'leri alaşağıdaki gibidir.

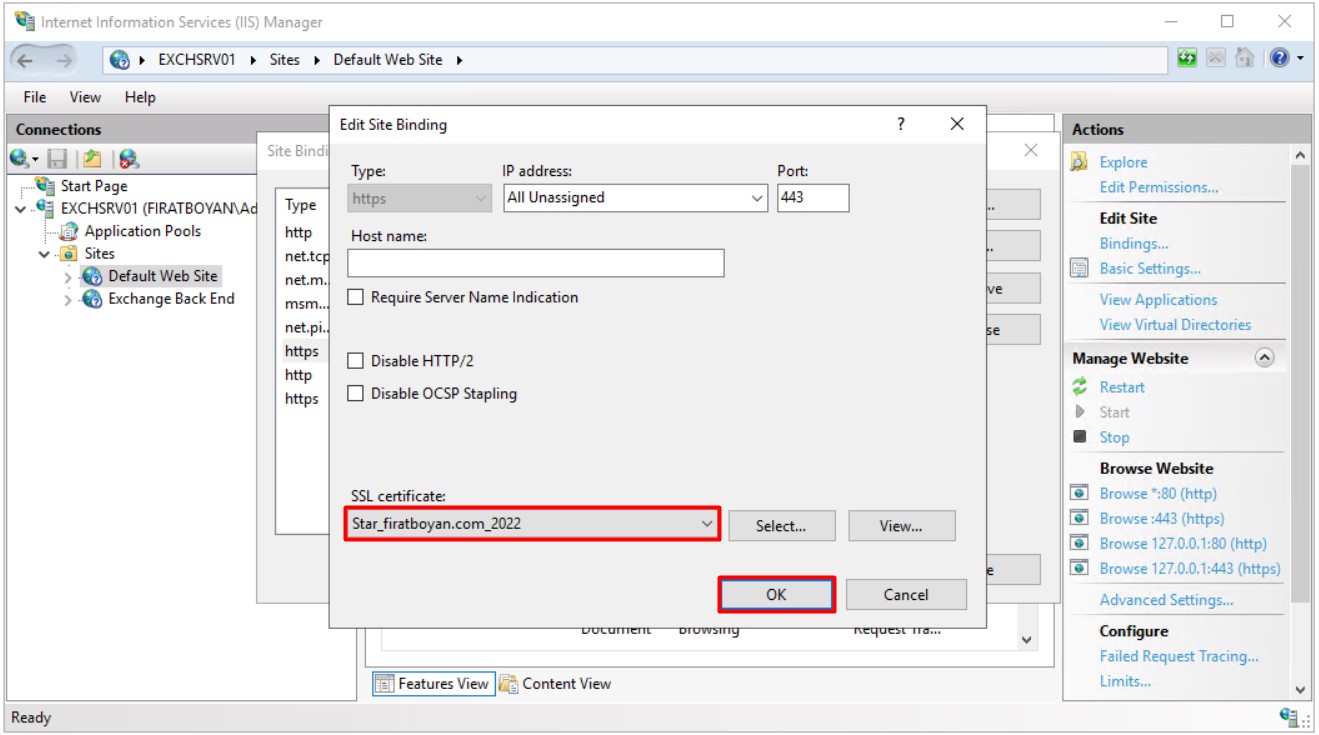

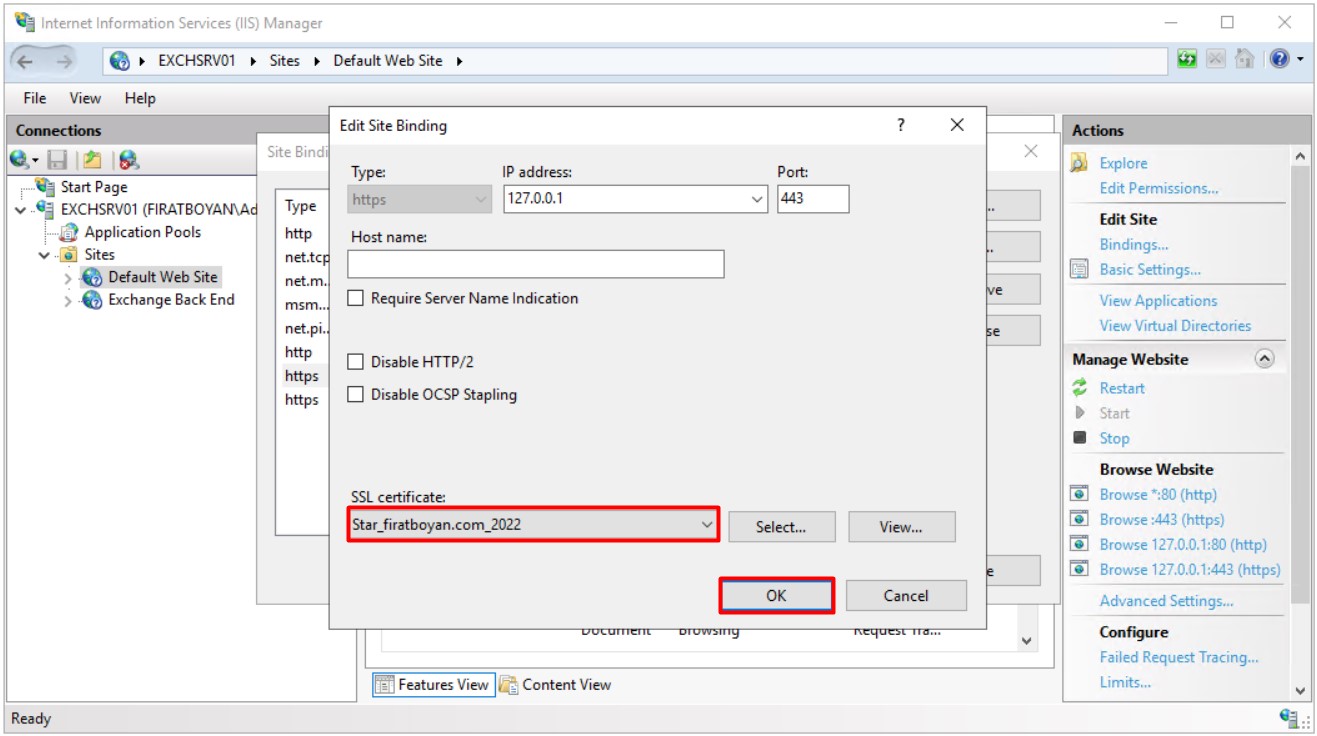

2.24- Her iki Site Binding'e tek tek tıklayıp açtıktan sonra SSL certificate menüsünden oluşturduğum SSL sertifikasını seçip, OK butonuna basıyorum.

2.25- Bu işlemlerden sonra CMD ya da PowerShell konsolunu Run as administrator olarak çalıştrırıp, konsolunu IISRESET komutu ile IIS servislerini Restart ediyorum.

2.26- Browser üzerinden daha önce tanımladığım Virtual Directory URL bilgisi ile ECP'ye (Exchange Control Panel) erişim sağlatığımda, sertifikamın başarılı bir şekilde tanımlandığını görebiliyorum.

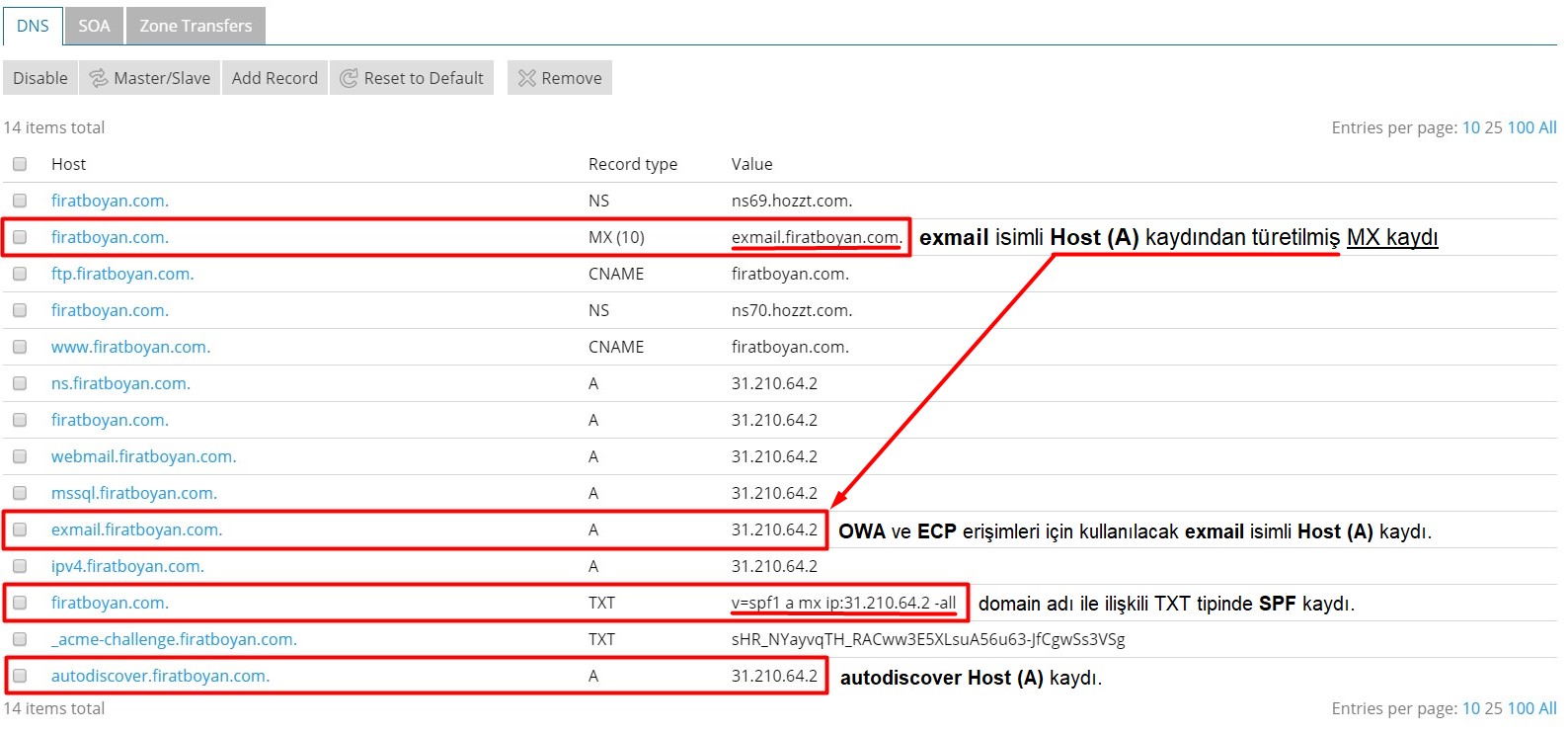

3- External DNS Yapılandırma Ayarları

Exchange Server DNS kayıtları, Local ortamınızda bir DNS hizmeti verip, bunu da Firewall'dan dışarıya açmadıysanız, hizmet sağlayıcınız üzerinden yönetilmektedir. İlgili DNS kayıtlarını, servis sağlayıcınızın size sunduğu DNS panel yönetim konsolu üzerinden oluşturmalısınız. Bu kayıtlar aşağıdaki gibidir.

✔ Host (A)

◉ Exchange Control Panel (ECP)

◉ Outlook Web App (OWA)

◉ Outlook Anywhere (RPC over HTTP)

◉ MAPI (Mapi over HTTP)

◉ Offline Address Book (OAB)

◉ Exchange Web Services (EWS)

◉ POP3

◉ IMAP4

gibi servislerin kullanımı için gerekli Host (A) kaydıdır.

✔ MX (Mail exchanger)

✔ PTR (Pointer)

✔ SPF (Sender Policy Framework)

✔ Autodiscover

3.1- MX (Mail Exchanger) Kaydı

MX kayıtları; bir e-posta hesabına gelen e-postaları, kullanıcının e-posta hesaplarını barındırdığı SMTP Server'a yönlendirilmesini sağlayan alan adınız ile ilişkilendirilmiş DNS kayıtlarıdır. Başka bir ifade ile; Şirket içerisinde ve dışarısındaki SMTP Server'lar, bir birlerini DNS’te yer alan MX (Mail Exchanger) kayıtlarından bulurlar. Sorgulama yapılırken ilgili Domain ismine gidilir ve o Domain'e SMTP Server'ın nerede olduğu sorulur. Eğer MX kayıtlarınızı girmezseniz, dış dünyadan e-posta alamazsınız. Çünkü size atılan e-postaların hangi IP'de sonlanacağı, gönderen tarafından bilinemez.

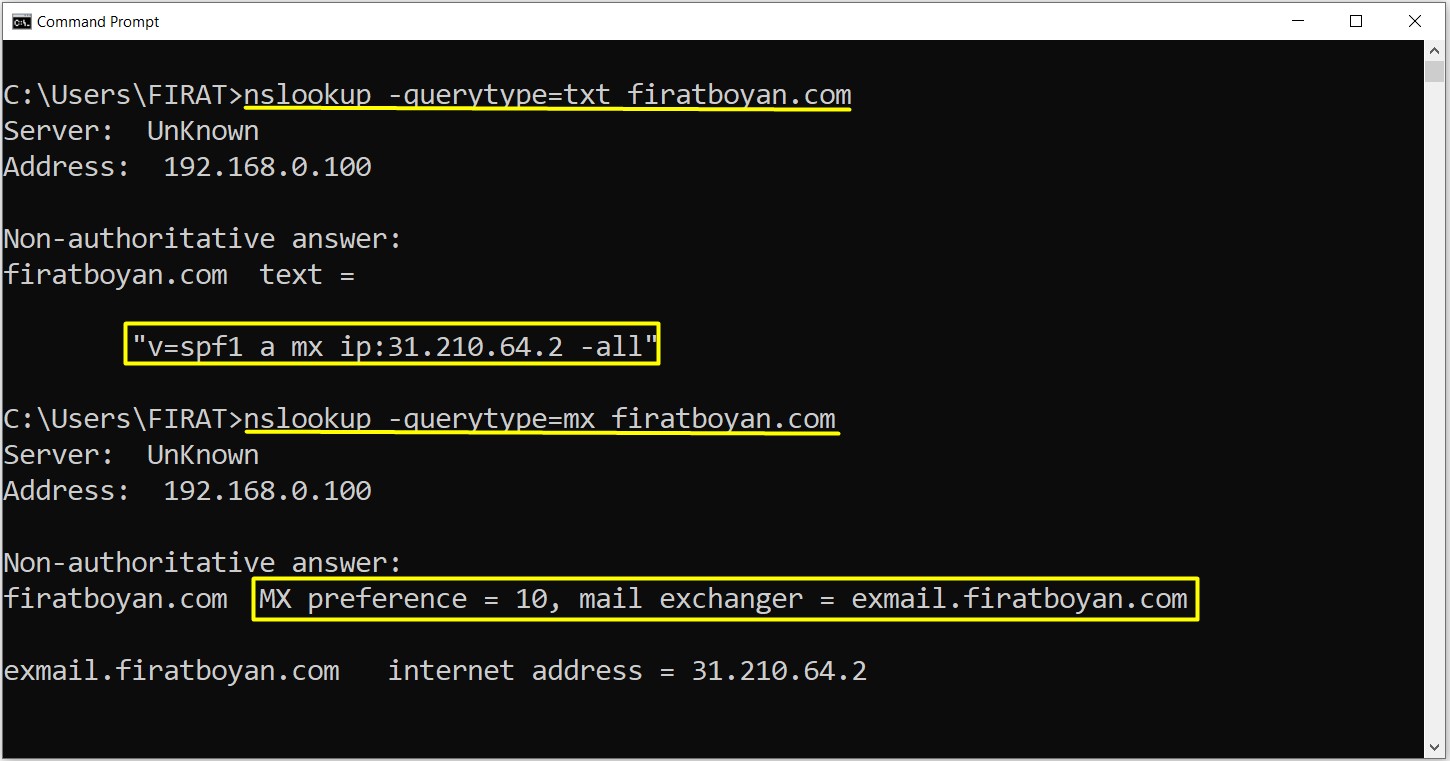

DNS'in MX kaydını sorgulayabiliyor olduğunu CMD üzerinden nslookup -querytype=mx firatboyan.com komutu ile kontrol edebilirsiniz.

3.2- SPF (Sender Policy Framework) Kaydı

Sender Policy Framework (SPF) kaydının amacı, SPAM iletilerin engellenmesidir. Bir çok SMTP Server, üzerinde SPF kaydı olmayan alan adlarına ait e-posta hesaplarından e-posta kabul edilmemekte veya önemsiz klasörüne düşmektedir.

Bu nedenle; SMTP Server'ınızdan farklı bir SMTP Server'a e-posta iletirken, iletimi gerçekleştirmek istediğiniz taraf, sizi doğrulamak için SPF kaydınızı sorguluyor olabilir.

Bundan dolayı Sender Policy Framework (SPF) kaydı, alan adınızın (Domain) hangi SMTP Server üzerinden e-posta gönderme iznine sahip olduğunu tanımlamanız gerekmektedir. Böyle bir durumda sorunlarla karşılaşmamak için aynı DNS Zone altında MX kaydına ek olarak SPF kaydı da oluşturun.

NOT: Sender Policy Framework (SPF) kayıtları TXT kaydı olarak eklenmektedir.

SPF'yi örnek vererek biraz daha net hale getireyim:

ör. mail@firatboyan.com mail hesabımın bulunduğu Exchange Server üzerinden mailin çıkış IP Adresi 31.210.64.2 olsun. mail@firatboyan.com e-posta hesabımdan Google'ın mail hizmeti olan gmail.com uzantılı bir e-posta adresine mail gönderimi gerçekleştirdiğimde, üzerindeki SPF kayıtlarını kontrol eden Server, SPF kaydı içinde 31.210.64.2 IP adresini doğrulayamazsa gönderilen Mail'i reddeder. SPF kayıtlarını yapılandırırsak, SPF kaydı içerisinde 31.210.64.2 IP adresi olacağı için Server tarafından kabul edilecektir.

Text alanına, v=spf1 a mx ip4:31.210.64.2 -all yazıyorum.

Bu, 31.210.64.2 IP adresindeki tüm Host (A) kayıtları ile ilişkili olan MX kayıtları demektir.

İlgili SPF kaydı girilten sonra, CMD (Command Promt) üzerinden;

nslookup -querytype=txt firatboyan.com komutu ile kontrol edilebilir.

3.3- PTR (Pointer) Kaydı

PTR kaydı, sizin DIŞ DNS hizmetinizi aldığınız alandan eklenebilecek bir kayıt türü değildir. Bu kayıt türü, ISP'niz tarafından açılıp, devreye alınmaktadır. Bu kaydı açtırmak için, ISP'nize PTR kaydı açtırma talebi iletmeniz gerekmektedir. Eğer bu kayıt oluşturulmazsa, göndermiş olduğunuz e-posta, SPAM olarak etiketlenecektir.

3.4- Autodiscover Kaydı

İlk kez Exchange Server 2007’de gelen Autodiscover servisi, Client'ın Outlook ayarlarının otomatik olarak gerçekleştirilmesi için kullanılan bir servistir. Biraz daha netleştirecek olursak;

Bir e-posta kullanıcısı, genelde iki bilgiye sahip olur. Bu bilgiler, E-posta adresi ve parola bilgileridir. Ancak aynı kullanıcı; Exchange Server adresi (hangi Exchange Server'a erişeği), bu Exchange Server'ın SSL/TLS isteyip istemediği, hangi Port üzerinden yayın yapıldığı gibi bilgilere sahip değildir. İşte Autodiscover servisinin çıkış noktası tam da burasıdır. Özetle Autodiscover servisi, bir e-posta istemcisinin, erişim ve hizmet ayarları için ihtiyaç duyduğu gerekli ayarları otomatik olarak sağlayan servistir.

Temel çalışma mantığı şu şekildedir:

1- Client, Autodiscover URL adresine "Autodiscover Request" gönderir.

2- IIS (Internet Information Services) üzerinden sunulan Autodiscover servisi (Client Access Service-CAS), isteği işler. Kimlik doğrulama yapar ve o kullanıcı için doğru ayarları bulur.

3- Client'a cevap olarak bir Autodiscover.xml dosyası gönderir.

4- Client, bu dosya içindeki bilgilere göre e-posta profilini oluşturup gerekli ayarlarını yapılandırır.

Desktop tabanlı Mail Client’lar Autodiscover URL‘e ulaşmak için sırasıyla 4 bulma yöntemi denerler. Eğer Autodiscover URL’i bulmak için denenen ilk yöntem başarısız olursa sonraki ve gerekli ise daha sonraki bulma yöntemlerine geçilir. Eğer yöntemlerden biri ile URL’e ulaşılırsa sonraki bulma yöntemleri denenmez.

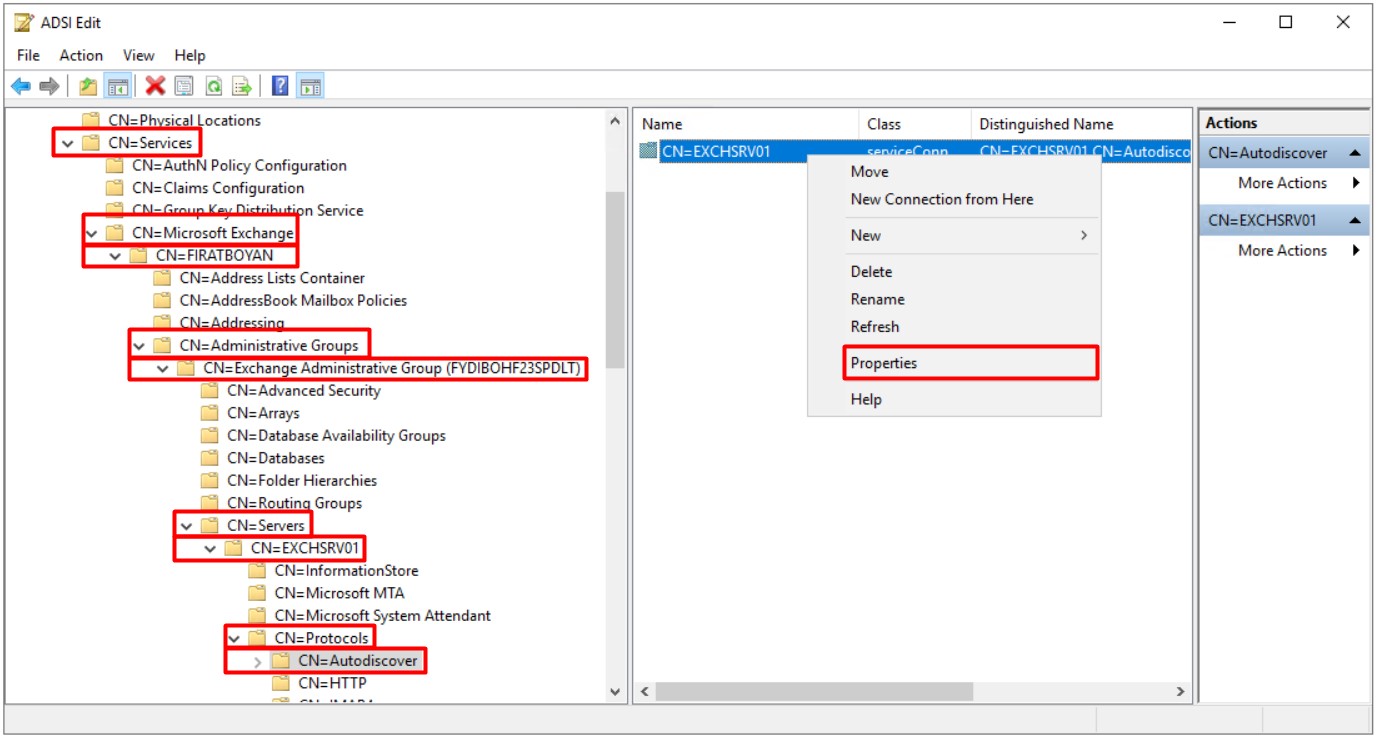

3.4.1- Service Connection Point (SCP) URL

Domain-Member bir bilgisayar, Autodiscover için Active Directory Configuration Partition’da bulunan Service Connection Point-SCP (Servis Bağlantı Noktası) nesnesini sorgular. SCP kaydını oraya yazan ise setup/config sırasında Exchange Server’dır ve içerisinde Internal Autodiscover URL bilgisi yer alır.

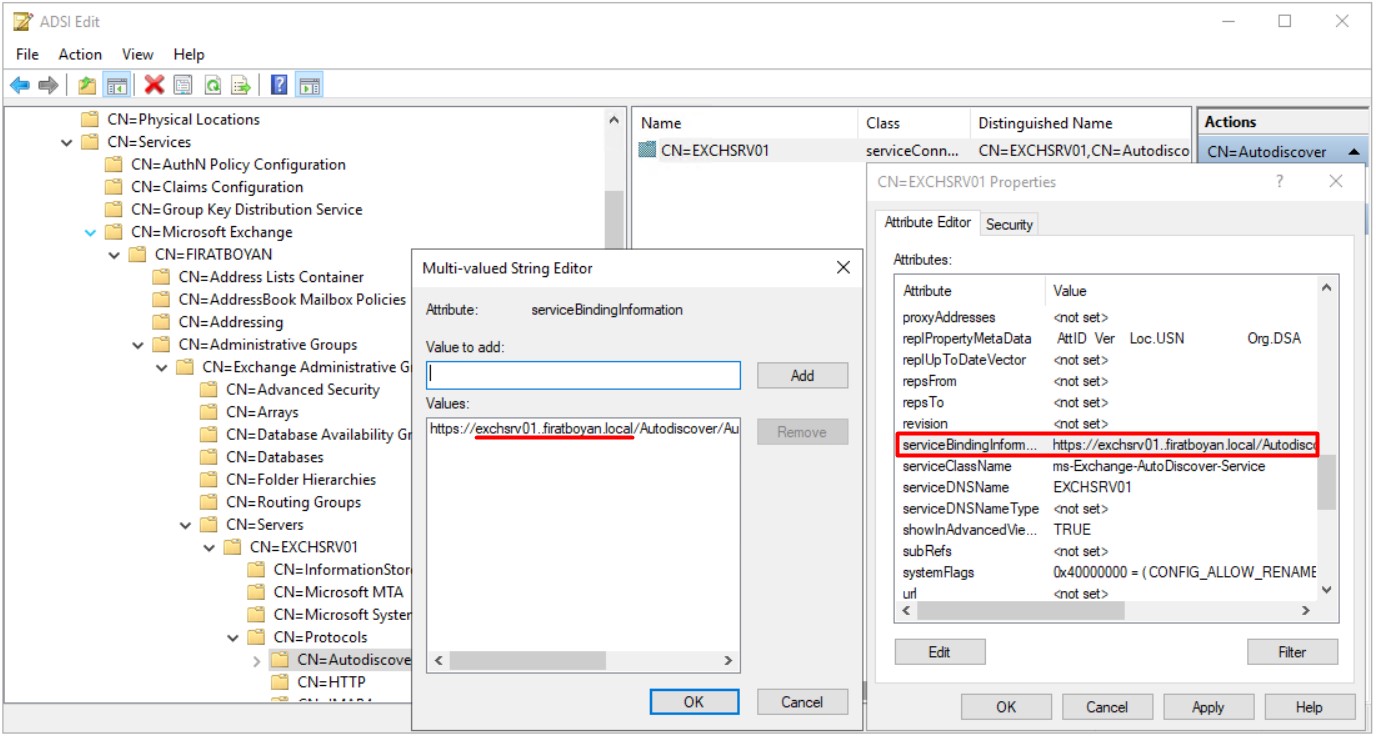

SCP bilgisi, ADSI Edit üzerinde Configuration > Services > Microsoft Exchange > Organization Adı (FIRATBOYAN) > Administrative Groups > Exchange Administrative Group (FYDIBOHF23SPDLT) > Servers > Host Name (EXCHSRV01) > Protocols > Autodiscover altındaki serviceBindingInformation Attribute değerinde yer almaktadır.

Eğer Domain-Member Client, SCP’den Autodiscover URL bilgisini okuyabilirse, bunu alır ve servise ulaşmak için kullanır. Bu bulma yönteminde SCP’den dönen URL bilgisi, Client Access Service'in (Exchange Server) iç erişim adreslerini işaret eder.

|

https://EXCHSRV01.firatboyan.Local/autodiscover/autodiscover.xml |

Yukarıdaki bu Internal URL yordamı, SCP erişimi için kullanılmaktadır ve bu ilk Autodiscover URL bulma yöntemi, Workgroup Client'lar için geçerli değildir. Çünkü Workgroup Client'lar, mimari gereği Autodiscover URL bilgisini SCP’den sorgulamazlar ancak şunu özellikle belirtmek gerekir ki bir Domain-Member Client, fiziksel bağlantı ya da VPN erişimi anlamında Exchange Server'ın bulunduğu Network içinde değilse, SCP sorgulaması yapılamayacaktır. Her iki durumda da Client'lar, sıradaki diğer bulma yöntemlerini kullanarak ileyeceklerdir.

NOT: Bu Internal URL genellikle, Virtual Directory URL Yapılandırma makalemde bahsetmiş olduğum gibi, dijital sertifika içinde e-posta adresiniz için kullandığınız Domain tarafında bir sorun yaşamamanız için External URL yapısına dönüştülür.

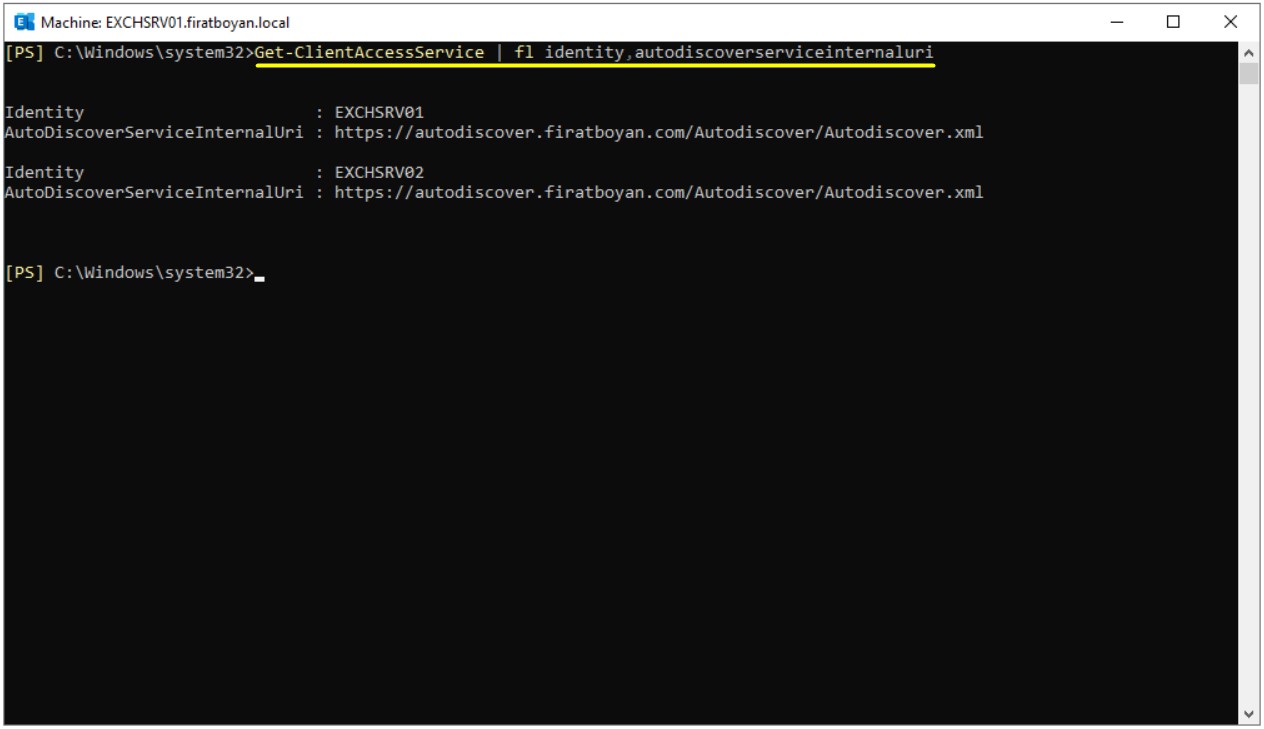

SCP'deki Autodiscover URL bilgisini, Exchange Management Shell (EMS) üzerinden aşağıdaki cmdlet yardımıyla sorgulayabiliriz.

Get-ClientAccessService | fl identity,autodiscoverserviceinternaluri

3.4.2- Hard-coded URLs

Eğer bir Client, Domain-Member değil ise, yani bir Workgroup Client ise, Mail Account’un Domain Suffix’ini (ör. firatboyan.com) referans alıp birkaç Hard-Coded Autodiscover URL kombinasyonunu türetir ve yine belirli bir sırada DNS servisinden IP adreslerini sorgular.

Eğer bir Client, Domain-Member olduğu halde, ör. VPN iletişimi olmaması gibi bir nedenden ötürü, SCP kaydını okuyamazsa, yine aynı şelilde Mail Account’un Domain Suffix’ini referans alıp aşağıdaki gibi Hard-Coded Autodiscover URL kombinasyonlarını türetir ve yine belirli bir sırada DNS servisinden IP adreslerini sorgular.

Buna göre ör. mail@firatboyan.com olan bir-posta hesabı için türetilen URL, ilk etapta aşağıdaki gibi türetilecektir. Client, bu ilk URL'den doğru bir yanıt alamazsa, ki çoğunlukla alamaz. Bunun nedeni, e-posta Domain'i için dış DNS hizmetinize erişildiğinde firatboyan.com Domain'indeki Web sitesine bağlı autodiscover Virtual Directory'sine erişip, buradan da bu Virtual Directory içindeki autodiscover.xml dosyasını okumaya çalışacaktır. Sizin Domain'inizde de autodiscover adında bir Virtual Directory ve bu Virtual Directory içinde de ilgili XML dosyası olmayacağı için, buradaki Autodiscover Request işlemi başarısız olacaktır.

|

https://firatboyan.com/autodiscover/autodiscover.xml |

Aşağıdaki URL yordamı, External URL'ler için, DIŞ DNS'teki Autodiscover Host (A) kaydına karşılık gelen Public IP adresinin sorgulanması için kullanılmaktadır. Dikkat ederseniz, her iki URL de HTTPS’tir. Çünkü Mail Client’ın Autodiscover servisinden bilgileri alabilmesi için öncelikle User Name ve Password bilgilerini göndererek kimlik doğrulaması (Authentication) gerçekleştirmesi gerekir. Yine HTTPS sayesinde hassas bilgilerin gönderileceği sunucunun da gerçekten gitmek istediği sunucu olup olmadığını doğrulama şansına sahip olur. Bu yüzden URL’ler Secure ve dijital sertifika tabanlıdır.

Secure HTTP sayesinde;

• İletişim öncesinde Server tarafından Client'a gönderilen dijital sertifika vasıtasıyla Client'ın User Name ve Password ile Credential bilgisi göndereceği Server'ı doğrulama şansı olur.

• Client’ın kimlik doğrulama için Server'a gönderdiği Credential bilgisinin transferi sırasında Man-in-the-middle gibi araya girme ataklarına karşı güvenliği artırır.

|

https://autodiscover.firatboyan.com/autodiscover/autodiscover.xml |

Eğer URL’lerden birinde doğru Exchange Server Autodiscover servisiyle karşılaşırsa Client, HTTP POST ile Credential (User Name ve Password) bilgisi gönderir ve kendini tanıtarak süreci ilerletir.

3.4.3- HTTP Redirection

Eğer Mail Client, bu aşamaya kadar geldiyse, bir önceki yöntemde doğru HTTPS URL’lere ulaşamamış demektir. Bu durumda yine Mail Account’un Domain Suffix’ini (ör. firatboyan.com) referans alarak aşağıdaki gibi Secure olmayan bir HTTP URL türetir.

|

http://autodiscover.firatboyan.com/autodiscover/autodiscover.xml |

Türetilen bu HTTP URL ile bu sefer GET işlemi yapar ve GET metoduyla çağırılan istek (Request), HTTPS olmadığı ve dijital sertifika gereksinimi olmadığı için sunucu kimlik doğrulaması yapılmaz. Ek olarak HTTP Redirection için istemci kimlik doğrulaması (Client Authentication) gerekmediği için Credential (User Name ve Password) bilgisi gönderilmez. Buradan tam olarak doğru Autodiscover servisine ait Secure HTTP URL’e yönlendirilip yönlendirilmediğine bakar, yani aslında bu HTTP servise herhangi bir bilgi göndermez. Yani POST işlemi yapmaz ve herhangi bir yapılandırma ayarı beklemez. Sadece HTTP Redirection (yeniden yönlendirme) için 301 veya 302 yanıtı bekler. Eğer bir yanıt alırsa, bu durumda HTTP URL ile işi biter ve yönlendirme mesajıyla öğrendiği HTTPS URL’e gidip, tıpkı 2. adımdaki gibi sunucu kimlik doğrulama sonrası POST yaparak Credential bilgisi gönderme ve servis ayarlarını alma sürecini ilerletir.

3.4.4- DNS SRV Kaydı

Eğer önceki bulma yöntemlerinden hiçbiri Client’ı bir Autodiscover servisine ulaştıramazsa Client, son olarak firatboyan.com’un DNS Zone’una aşağıdaki SRV kaydının karşılığını sorar.

|

_autodiscover._tcp.firatboyan.com |

Bu kaydın karışılığı, aşağıdaki gibi bir HTTPS URL olmalıdır.

|

https://autodiscover.firatboyan.com/autodiscover/autodiscover.xml |

Client, bu URL’i alabilirse, Autodiscover iletişimini başlatmayı dener. Eğer bu aşamada da doğru bir URL alamazsa, Client için Autodiscover macerasının sonu demektir ve kullanıcıdan gerekli e-posta servis bilgilerini Manual olarak girmesi istenir. Giremez ise e-posta hesabı ekleme işlemi başarısız bir şekilde sonlanır.

5- Exchange Server için NAT ve Firewall Policy Yapılandırması

NAT ve Policy ayarlarının yapılması oldukça önemlidir. Bu ayarlar, Exchange Server'ın güvenli ve düzgün çalışmasını sağlamak için gereklidir. Firewall ayarları, sunucunun yalnızca yetkili trafiği kabul etmesini ve yetkisiz erişimlere karşı korunmasını sağlar.

NAT (Network Address Translation) ayarları, Exchange Server'ın dış dünya ile iletişimini düzenler. Sunucunun iç IP adreslerinin gizlenmesi ve dış IP adresleri ile iletişim kurulması, güvenlik açısından kritik bir rol oynar. Bu, özellikle Exchange Server'ın internet üzerinden erişilebilir olduğu durumlarda önemlidir. NAT ayarlarının doğru yapılması, hem güvenliği artırır hem de iletişimdeki olası sorunları en aza indirir.

Policy ayarları, Exchange Server'ın güvenlik politikalarını ve kullanıcı erişimlerini yönetir. Bu ayarlar, kullanıcıların hangi hizmetlere erişebileceğini ve hangi işlemleri gerçekleştirebileceğini belirler. Güvenlik politikalarının doğru yapılandırılması, Exchange Server'ın saldırılara karşı korunmasına ve veri güvenliğinin sağlanmasına yardımcı olur. Özellikle, e-posta trafiğinin güvenliğini sağlamak ve spam ile zararlı içeriklerin filtrelenmesi için bu ayarlar hayati öneme sahiptir.

Firewall, NAT ve Policy ayarlarını yaparken dikkat edilmesi gereken bazı temel noktalar vardır. İlk olarak, yalnızca gerekli olan Port'ların açılması ve diğer tüm Port'ların kapalı tutulması gerekir. Bu, saldırı yüzeyini minimize eder ve Exchange Server'ın güvenliğini artırır. Ayrıca, NAT ayarlarında doğru IP eşlemelerinin yapılması, iç ve dış Network trafiğinin doğru bir şekilde yönlendirilmesini sağlar. Policy ayarlarında ise kullanıcı gruplarına özel erişim izinleri tanımlanarak, gereksiz erişimlerin önüne geçilir.

5.1- 25 Port'unun Açılması

25 Port'unun açılması, Exchange Server üzerinde e-posta trafiğini yönetmek için kritik bir adımdır. Port 25, SMTP (Simple Mail Transfer Protocol) için standart Port olup, e-posta sunucuları arasında mesajların iletilmesi için kullanılır. Bu Port'un doğru bir şekilde yapılandırılması, Exchange Server'ın diğer e-posta sunucuları ile sorunsuz iletişim kurmasını sağlar.

Port 25'i açmak için, Firewall ayarlarında ilgili kuralların eklenmesi gerekir. Bu işlem, yalnızca yetkili trafiğin geçmesine izin verir ve yetkisiz erişimlere karşı koruma sağlar. Ayrıca, dış dünyadan gelen SMTP trafiğinin Exchange Server'a yönlendirilmesi için NAT ayarlarının yapılması önemlidir. NAT ayarları, gelen trafiği iç Network üzerindeki doğru sunucuya yönlendirir.

Doğru yapılandırılmış bir Port 25, e-posta iletiminin güvenli ve kesintisiz olmasını sağlar. Ancak, bu Port'un açık olması, spam ve diğer kötü amaçlı trafiğin de sunucuya ulaşma riskini artırır. Bu nedenle, ek güvenlik önlemleri almak, örneğin, spam filtreleme ve kimlik doğrulama mekanizmalarını etkinleştirmek önemlidir. Bu nedenle Port 25'in açılması, Exchange Server'ın e-posta trafiğini yönetebilmesi için temel bir gereksinimdir ve bu adımın dikkatlice yapılması, güvenli ve verimli bir e-posta iletişimi sağlar.

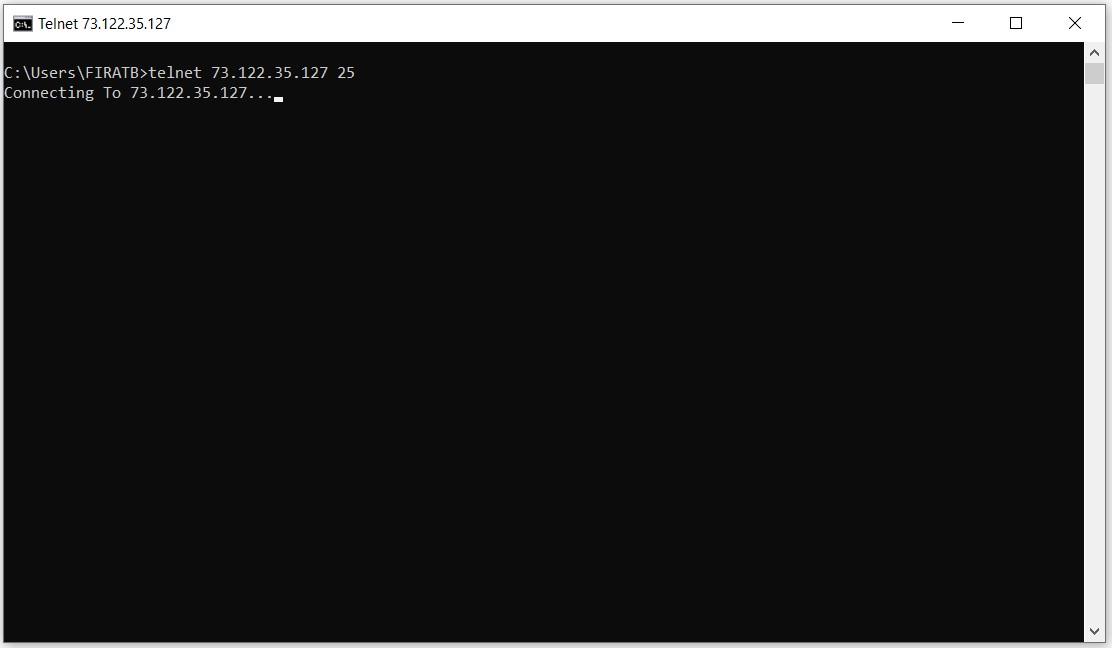

Firewall üzerinde NAT ve Policy yapılandırması işlemini gerçekleştirmeden önce, 25 numaralı Port'un Internet hizmeti aldığınız Internet Service Provider (ISP) tarafından açık olduğundan emin olmanız gerekmektedir. Bu Port'un kontrolünü TELNET komutu ile kontrol edebilirsiniz. Komut istemcisi (CMD) üzerinde ör. Telnet 73.122.35.127 25 komutunu çalıştırdığınızda Port'unuzun açık olup olmadığını test edebilirsiniz. Bu kontrolü Server ya da client üzerinden yapakcasanız, bunun için Telnet Client'ı yüklemeniz gerekecektir.

25 numaralı Port kapalı ise, ISP'niz ile iletişime geçerek açtırmanız gerekecektir. Bu Port açılmadan dış dünya ile e-posta gönerim ve alım işlemleri yapamazsınız!

5.2- Firewall Port Bilgileri

Exchange Server’ın dış dünyaya e-posta atabilmesi ve yine dış dünyadan e-posta alabilmesi için Firewall üzerinde aşağıda belirttiğim Port'lar için NAT ve policy yapılandırma işlemleri yapılması gerekmektedir.

|

Amaç |

Port |

Kaynak |

Hedef |

• Autodiscover

• ActiveSync

• Exchange Web Services (EWS)

• Offline address book (OAB)

• Outlook Anywhere (RPC over HTTP)

• Outlook MAPI over HTTP

• Exchange Control Panel (ECP)

• Outlook on the Web (Outlook Web App) |

• 443/TCP (HTTPS) |

• WAN (Any) |

• LAN (Load Balancer) |

• Tavim paylaşımı

• Outlook on the Web (443/TCP Redirection)

• Autodiscover (443/TCP erişim kontrolü) |

• 80/TCP (HTTP) |

• WAN (Any) |

• LAN (Load Balancer) |

|

• İç yöne e-posta akışı |

• 25/TCP (SMTP) |

• WAN (Any) |

• LAN (Antispam Mail Gateway) |

|

• Dış yöne e-posta akışı |

• 25/TCP (SMTP) |

• LAN (Antispam Mail Gateway) |

• WAN (Any) |

Exchange Server üzerinde IMAP ve POP yapılandırması yapmayacaksanız, IMAP ve POP Port'ları için Firewall üzerinde NAT oluşturmanıza gerek yoktur.

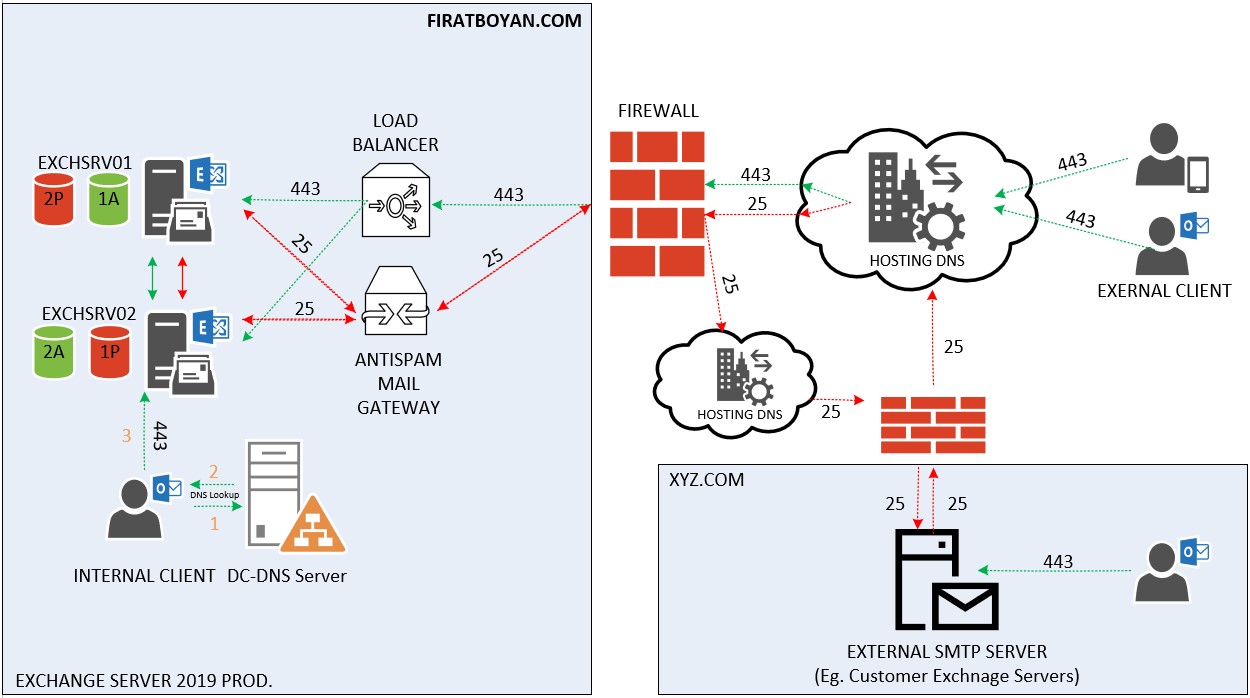

Aşağıdaki diyagramda LAN ya da WAN ortamındaki Outlook Client, Outlook'tan e-posta gönderimi yaparken ilk etapta 443 Port'u üzerinden MAPI over HTTP ya da RPC over HTTP (Outlook Anywhere) ile Exchange Server'daki posta kutusuna bağlanacak; e-posta, Exchange Server tarafından 25 Port'u üzerinden Internet'e gönderilecek olup, tam tersi işlemde ise yine Internet ortamından 25 Port'u üzerinden gelen e-posta, Exchange Server'a iletilecektir.

Outlook Client, bağlantısını sürdürdüğü sürece e-postalarına erişebilcektir. Exchange Server üzerine IMAP ya da POP hizmetleri verecekseniz Outlook Client, burada belirleyeceğiniz Port üzerinden e-posta gönderimi yapacaktır. Bu Port numarası da genellikle 587'dir. Bu durumda ise 587 Port'u için WAN to LAN yönünde NAT tanımlaması yapmanız gerecektir.

NOT: Yukarıdaki görsel, klasik bir mimari için örnek teşkil etmesi için hazırlanmıştır.

Firewall üzerinde gerekli Port'lar için NAT yapılandırma işlemlerinizi tamamladıktan sonra mutlaka PowerShell üzerinden aşağıdaki komutlar yardımıyla Test işlemleri gerçekleştirmenizi öneririm.

5.2.1- Aşağıdaki komut yardımıyla ortamımdaki Public IP (Wan IP) bilgisin çekiyorum.

(Invoke-WebRequest -Uri "http://ifconfig.me/ip").Content

5.2.2- Aşağıdaki komut yardımıyla Public IP (WAN IP) üzerinden 443 TCP bağlantı kontrolümü sağlıyorum.

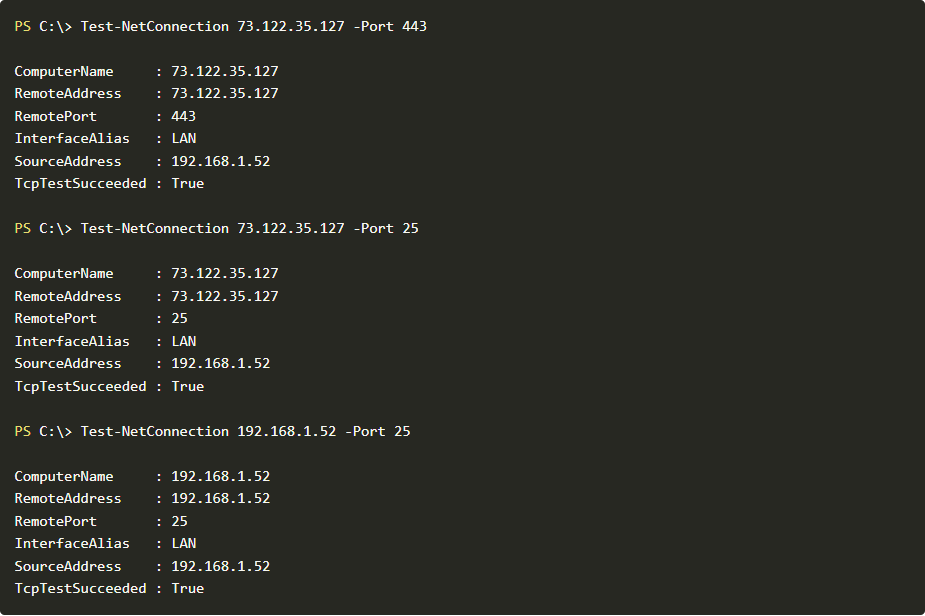

Test-NetConnection 73.122.35.127 -Port 443

5.2.3- Aşağıdaki komut yardımıyla Public IP (WAN IP) üzerinden 25 SMTP bağlantı kontrolümü sağlıyorum.

Test-NetConnection 73.122.35.127 -Port 25

5.2.4-Aşağıdaki komut yardımıyla Private IP (Lan IP) üzerinden 25 SMTP bağlantı kontrolümü sağlıyorum.

Test-NetConnection 10.10.10.200 -Port 25

Bu makalede, Exchange Server 2019'da ilk kurulumdan yapılandırma adımlarına kadar olan süreci, sade ama tüm teknik detaylarıyla ele aldım. Domain'e join edilmeden önce yapılan temel hazırlıklardan başlayıp, gerekli Windows Features kurulumlarına, ardından Exchange Server’ın kurulum parametrelerine ve kurulum sonrası yapılandırmalara kadar uzanan net bir çizgide ilerledim. Özellikle Send Connector ve Receive Connector yapılandırmaları, dış dünya ile olan mail iletişimini doğrudan etkilediği için ayrı bir özenle ele alındı.

Kurulum sonrasında DNS kayıtları, Autodiscover erişimi, SSL sertifika yapılandırmaları ve Port Forwarding (Port yönlendirmeleri) gibi alanlarda dikkat edilmesi gereken teknik başlıklar üzerinden geçildi. Ayrıca, Exchange Server’ın düzgün şekilde hizmet verebilmesi için gereken Firewall NAT ve Firewall Policy kurallarına değinmeden geçmedim.

Bütün bu anlatım, sadece kurmak için değil; sürdürülebilir ve sağlıklı çalışan bir Exchange altyapısı inşa etmek için gerekli temel noktaları barındırıyor. Gözden kaçabilecek detayların her biri, ileride karşılaşılabilecek problemlerin önüne geçebilmek adına yerli yerinde anlatıldı. Baştan sona uygulamalı şekilde ilerlersen, karmaşık gibi görünen bu yapı senin için kontrol edilebilir ve yönetilebilir bir düzene dönüşür.

Faydalı olması dileğiyle...

Makale ile ilgili düşüncelerinizi ve sorularınızı aşağıdaki yorum kısmında paylaşmaktan çekinmeyin. Her katkı, içeriğin daha fazla kişiye ulaşmasını ve daha faydalı bir tartışma ortamı oluşmasını sağlar.