Active Directory altyapısında Trust ilişkileri, farklı Domain veya Forest sınırları arasında güvenli kimlik doğrulaması akışını mümkün kılan en gelişmiş mekanizmalardan biridir. Bu yapı, organizasyonel ayrımların teknik sınırlarını kaldırarak, kullanıcı kimliklerinin başka Domain veya Forest içindeki kaynaklarda da doğrulanabilmesini sağlar. Özellikle çok katmanlı ve geniş Active Directory topolojilerinde, Forest’lar arası iletişimin nasıl gerçekleşeceği, Authentication (kimlik doğrulama) süreçlerinin hangi düzeyde paylaşılacağı ve bu iletişimin ne kadar yayılacağı gibi konular Trust modelinin doğru kurgulanmasına bağlıdır. İşte bu noktada, Forest Trust ve External Trust arasındaki fark, mimarinin güvenlik ve erişim dengesi üzerinde belirleyici hale gelir.

Forest Trust, iki ayrı Forest’ın Root Domain’leri arasında kurulan ve kimlik doğrulama isteklerinin Forest genelinde Transitive (geçişli) yayılmasını sağlayan bir güven ilişkisidir. Yapısal olarak Forest düzeyinde tanımlanır ve her iki Forest’taki tüm Domain’lerin birbirine güvenebilmesini mümkün kılar. Bu, özellikle organizasyon birleşmeleri, kurumsal entegrasyonlar veya çoklu Forest yapılarında merkezi yönetim gereksinimi olan senaryolarda tercih edilir. Kerberos protokolünün Referral mantığı üzerinden çalışan bu modelde, bir Forest’tan gelen Authentication (kimlik doğrulama) isteği diğer Forest’a yönlendirilebilir ve bu süreçte kullanıcı kimliği, güven ilişkisinin izin verdiği tüm Domain zinciri boyunca geçerliliğini korur. Böylece bir defa kurulan Forest Trust, iki Forest arasında köprü işlevi görerek kaynaklara erişimin yönetimini ve kimlik doğrulama sürekliliğini sağlar.

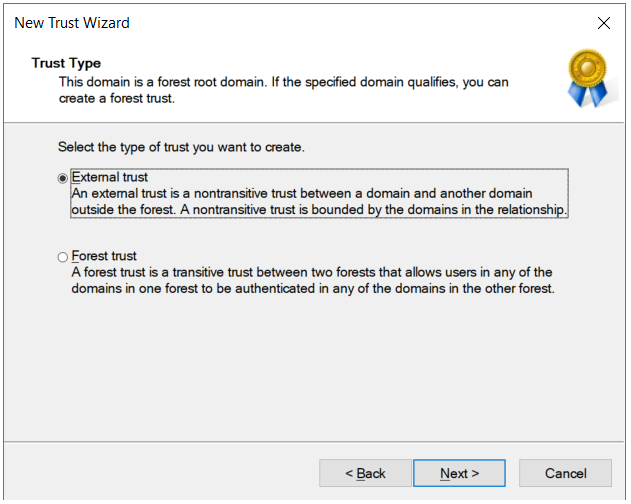

External Trust ise farklı Forest’larda yer alan iki Domain arasında kurulan, yalnızca bu Domain çiftleri arasında geçerli olan Non-Transitive (geçişsiz) bir güven modelidir. Bu yapı, Trust’ın belirli bir alanla sınırlı kalmasını sağlar ve güvenin Forest düzeyinde yayılmasını engeller. Genellikle kurumlar arası iş birlikleri, geçici bağlantılar veya migration dönemlerinde tercih edilir. External Trust, geniş bir Forest bütünlüğü yerine yalnızca belirlenmiş Domain’ler arasında güvenli bir iletişim hattı oluşturur ve böylece erişim kontrolü çok daha sıkı biçimde yönetilebilir.

Her iki Trust türü de aynı temel hedefi taşır: kimliklerin merkezi güven modelinde doğrulanabilmesini sağlamak. Ancak biri bu güveni Forest düzeyine kadar genişletirken diğeri Domain düzeyinde sınırlandırır. Bu fark, yalnızca teknik kapsam açısından değil, aynı zamanda erişim stratejisinin nasıl şekilleneceğini belirleyen mimari bir tercihtir. Forest Trust, büyük ve entegre yapılarda yönetimsel bütünlük sunarken, External Trust daha dar kapsamlı ama kontrollü bir erişim sağlar. Bir Active Directory ortamında hangi Trust tipinin kullanılacağı, yalnızca topolojinin büyüklüğüne değil, güvenin ne kadar yayılmasına izin verileceğine dair stratejik bir karara dayanır.

Şimdi bu yapının nasıl çalıştığını, güven ilişkisinin hangi aşamalarda devreye girdiğini ve Authentication (kimlik doğrulama) kapsamının ne şekilde belirlendiğini teknik ayrıntılarıyla inceleyelim.

1- Forest Trust (Transitive - Forest to Forest)

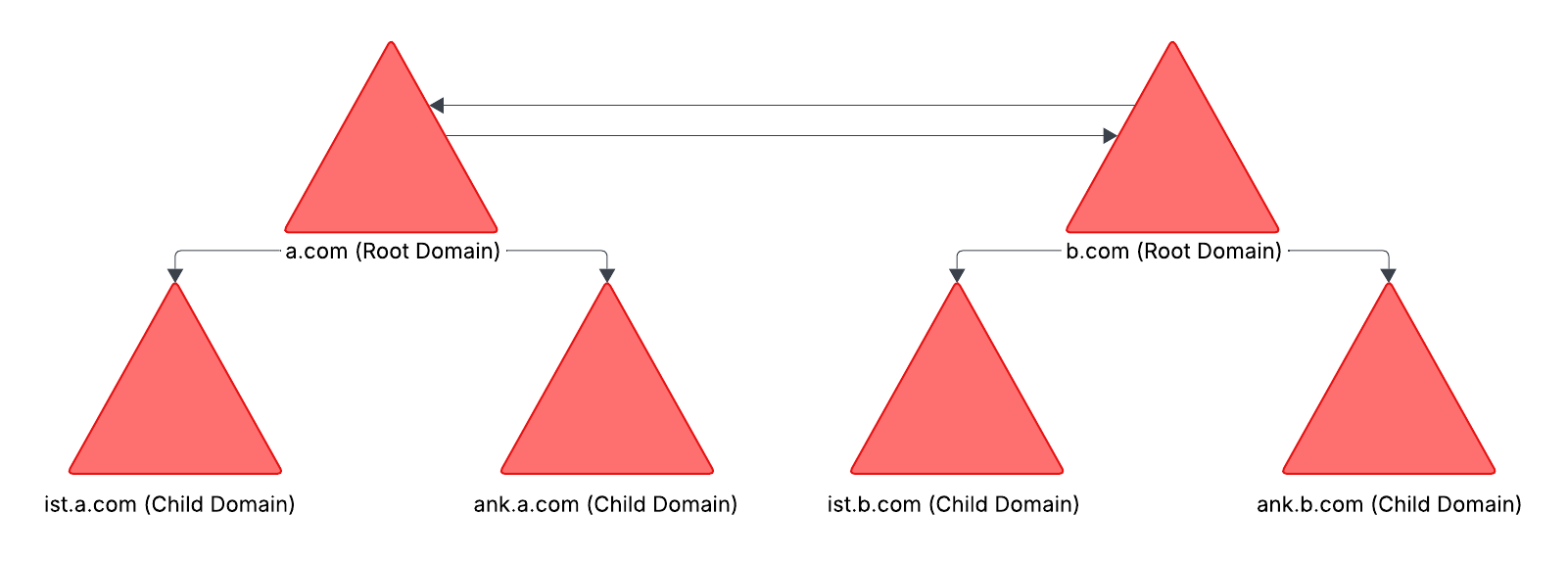

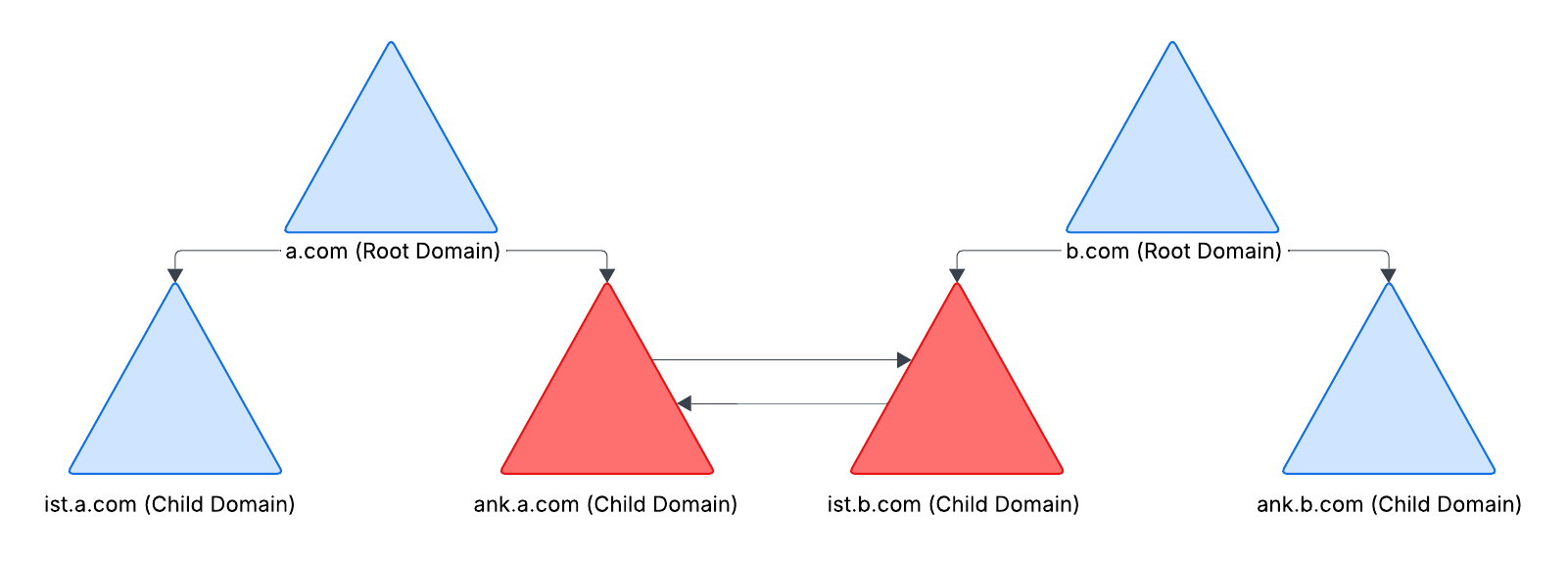

Forest Trust, iki ayrı Forest arasında kurulan ve kimlik doğrulama trafiğinin her iki yapının tüm Domain’leri arasında Transitively (geçişli) yayılmasını sağlayan en kapsamlı güven ilişkisidir. Bu modelde Trust, yalnızca Root Domain’ler arasında tanımlansa da etki alanı Forest’ın tamamına genişler. Yani a.com ve b.com arasında kurulan bir Forest Trust, aynı zamanda ist.a.com, ank.a.com, ist.b.com ve ank.b.com gibi tüm Child Domain’leri de otomatik olarak kapsar. Bu yayılım, Kerberos protokolü üzerindeki Referral Ticket mekanizmasıyla gerçekleşir; bir Forest’tan gelen Authentication (kimlik doğrulama) isteği diğer Forest’a yönlendirildiğinde, TGT (Ticket Granting Ticket) zinciri üzerinden kimlik doğrulaması geçerliliğini korur.

Bu yapı, özellikle büyük organizasyonlarda ya da birden fazla Forest’ın merkezi bir güven yapısı altında çalışması gereken senaryolarda tercih edilir. Çünkü Forest düzeyinde kurulan Transitive Trust, yönetimsel olarak her Domain arasında ayrı ayrı Trust tanımlama gerekliliğini ortadan kaldırır. Ayrıca erişim politikaları, authorization kararları ve Group Policy kapsamları bu güven zinciri içinde merkezi biçimde değerlendirilebilir.

Forest Trust’ın en önemli özelliği, Transitivity (geçişkenlik) özelliği sayesinde iki Forest arasındaki tüm Domain’lerin Authentication (kimlik doğrulama) yönlendirmelerini doğrudan yapabilmesidir. Böylece bir kullanıcı, kendi Forest’ı içindeki Domain’de oturum açtığında, karşı Forest’taki kaynaklara erişim talebinde bulunduğunda ek bir Trust tanımı ya da manuel yönlendirme gerekmeden Authentication (kimlik doğrulama) süreci tamamlanabilir. Bu durum, hem yönetimsel yükü azaltır hem de Kerberos güven modeliyle tam uyumlu bir erişim mimarisi oluşturur.

Diyagramdaki kırmızı renkler, Transitive Trust kapsamındaki Domain’leri temsil eder. Forest Trust yapısında güven ilişkisi yalnızca Root Domain’ler arasında tanımlanmasına rağmen, Transitive özelliği sayesinde bu güven ilişkisi, otomatik olarak tüm Child Domain’lere yayılır.

⚙️ Kurulum:

➜ Trust yönü: a.com ↔ b.com (Forest Trust)

➜ Authentication tipi: Forest-wide veya Selective

✅ Sonuç:

✔ Güven ilişkisi Forest düzeyinde kurulmuştur ve hem Root Domain’ler hem de tüm Child Domain’ler (ist.a.com, ank.a.com, ist.b.com, ank.b.com) bu güven alanının içindedir.

✔ Trust yapısı Transitive olduğundan, Authentication (kimlik doğrulama) süreci her iki Forest’taki tüm Domain’ler arasında otomatik olarak geçerlidir.

2- External Trust (Non-Transitive - Root to Root)

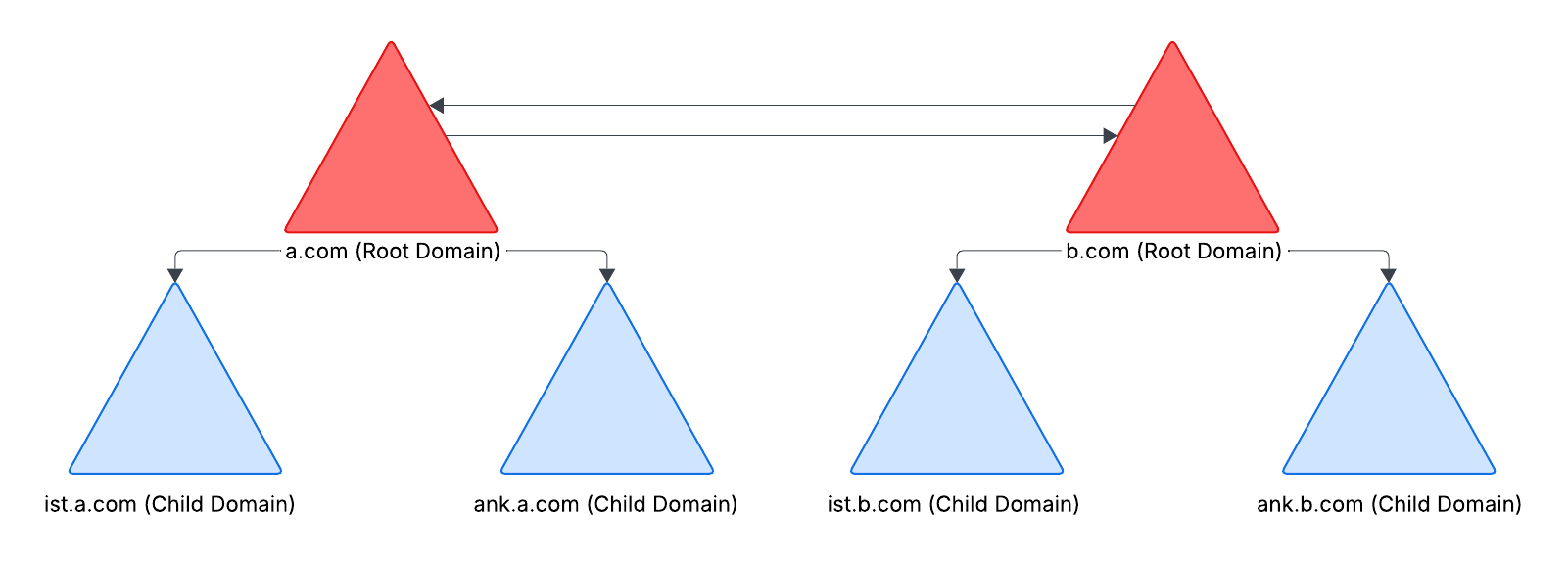

External Trust, iki farklı Forest içinde yer alan Domain’ler arasında kurulan ve yalnızca bu Domain çiftleri arasında geçerli olan Non-Transitive bir güven ilişkisidir. Bu modelde Trust, Forest düzeyine yayılmaz; yalnızca belirtilen Domain’ler arasında kimlik doğrulaması yapılabilir. a.com ve b.com örneğinde olduğu gibi Root Domain’ler arasında kurulduğunda Trust, yalnızca bu iki Domain arasında aktif olur ve her iki Forest’ın altındaki diğer Domain’ler (örneğin ist.a.com veya ank.a.com) bu ilişkiden otomatik olarak etkilenmez.

Bu yapı, genellikle iki farklı organizasyon arasında sınırlı erişim gerektiren senaryolarda kullanılır. Örneğin bir şirket, başka bir kurumun belirli kaynaklarına erişmesi için yalnızca Root Domain’ler arasında güven ilişkisi kurabilir. Böylece kimlik doğrulama süreci yalnızca izin verilen Domain sınırlarında gerçekleşir ve Forest genelinde yayılma riski ortadan kalkar. External Trust, Kerberos veya NTLM kimlik doğrulamasını destekler, ancak Transitivity (geçişkenlik) özelliği bulunmadığı için Referral Ticket yönlendirmesi yapılamaz. Yani bir kullanıcı, kendi Domain’indeki kimlik bilgileriyle yalnızca karşı Trust edilen Domain’deki kaynaklara erişebilir, o Domain’in Child Domain’lerine ulaşamaz.

Bu davranış, güvenliğin granüler biçimde kontrol edilmesini sağlar. Forest Trust’ın aksine External Trust, Domain düzeyinde sınırlandırıldığı için yönetici, hangi Domain’ler arasında erişim kurulacağını açıkça belirleyebilir. Bu, özellikle Migration dönemlerinde, geçici erişim kurgularında veya farklı kurumların Active Directory yapılarının birbirine tam olarak entegre edilmesinin istenmediği durumlarda tercih edilir. Sonuç olarak, External Trust Domain düzeyinde izole, kontrollü ve öngörülebilir bir güven modeli sunar.

Diyagramdaki mavi renkler ise Non-Transitive Trust kapsamındaki Domain'leri temsil eder. Bu yapı, güven ilişkisinin sadece kırmızı Domain’ler arasında geçerli olduğunu ve mavi Domain’lere otomatik olarak yayılmadığını gösterir.

⚙️ Kurulum:

➜ Trust yönü: a.com ↔ b.com (External Trust)

➜ Authentication tipi: Domain-wide veya Selective

✅ Sonuç:

✔ Güven ilişkisi yalnızca a.com ve b.com Domain’leri arasında geçerlidir.

✔ ist.a.com, ank.a.com, ist.b.com ve ank.b.com gibi alt Domain’ler bu güven ilişkisine dahil değildir.

✔ Trust, yalnızca bu iki Root Domain arasında tanımlanır ve Non-Transitive olduğu için hiçbir şekilde alt Domain’lere yayılmaz.

3- External Trust (Non-Transitive - Child to Root)

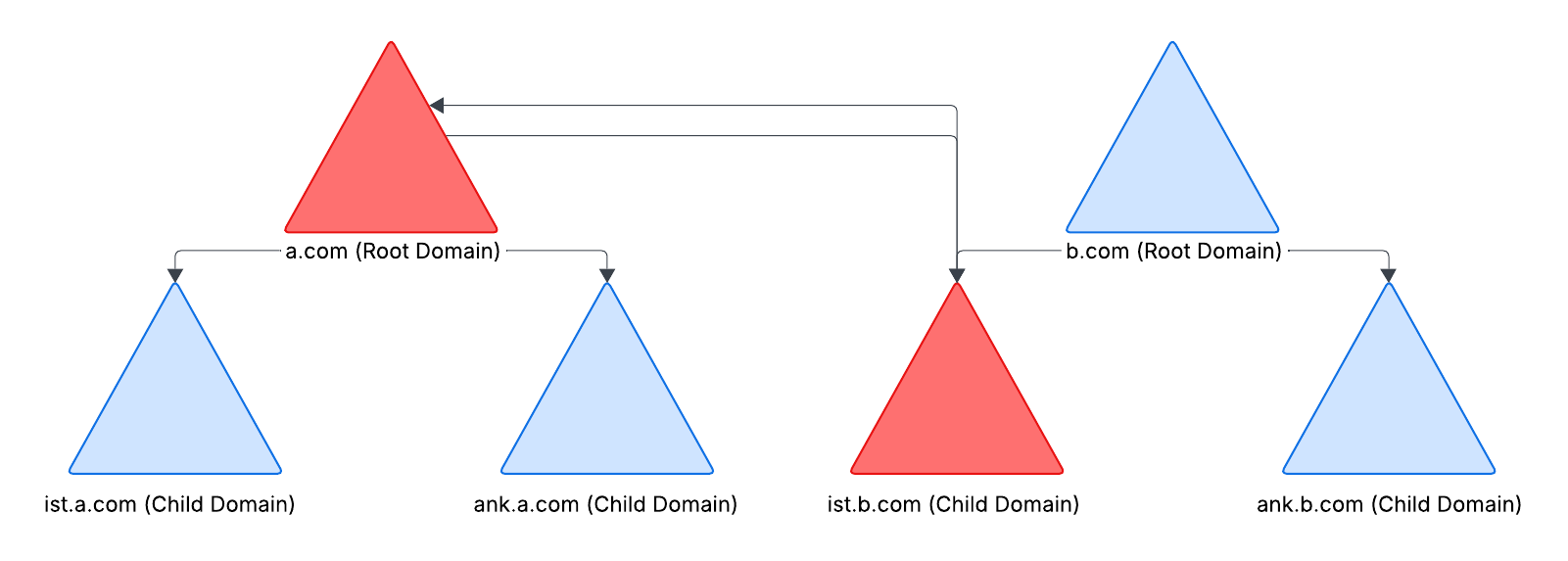

Parent-to-Child senaryosunda kurulan External Trust, farklı Forest’larda yer alan bir Root Domain ile diğer Forest’taki Child Domain arasında oluşturulan Non-Transitive bir güven ilişkisidir. Bu yapı, güvenin yalnızca belirlenen iki Domain arasında geçerli olmasını sağlar ve Forest düzeyinde yayılım göstermez. Örneğin a.com ile tr.b.com arasında kurulan External Trust, sadece bu iki Domain arasında kimlik doğrulaması yapılmasına izin verir. Ancak aynı Forest içinde yer alan b.com veya eu.b.com gibi diğer Domain’ler bu ilişkiden etkilenmez. Böylece güven modeli Domain bazında sınırlandırılmış olur ve erişim yalnızca açıkça tanımlanmış iki Domain arasında gerçekleşir.

Bu yaklaşım, genellikle bir organizasyonun alt yapısındaki belirli Child Domain’lerin harici bir yapıya erişim ihtiyacı olduğunda tercih edilir. Forest düzeyinde bir Trust yapılandırması istemediğinde, yalnızca belirli Domain’ler arasında kısıtlı güven ilişkisi kurmak daha güvenli bir yöntemdir. External Trust, bu noktada yöneticilere erişim kapsamını tam olarak kontrol etme olanağı sunar. Kerberos ve NTLM kimlik doğrulama süreçleri, sadece Trust tanımlanan Domain çiftleri arasında geçerlidir; Child Domain dışındaki hiçbir Domain bu kimlik doğrulama zincirine dahil edilmez.

Bu model, izolasyonun önemli olduğu ortamlarda etkili bir çözüm sağlar. Örneğin bir Forest’ın Child Domain’ine, başka bir Forest’tan gelen kullanıcıların yalnızca belirli kaynaklara erişmesi gerekiyorsa, bu erişim External Trust üzerinden yönetilebilir. Böylece hem güvenliğin kapsamı dar tutulur hem de Forest’lar arası kontrolsüz kimlik yayılımı engellenmiş olur. External Trust’ın bu tür kullanımı, özellikle birleşik olmayan yapılar veya geçici entegrasyonlar için en uygun senaryolardan biridir.

⚙️ Kurulum:

➜ Trust yönü: a.com ↔ ist.b.com (External Trust)

➜ Authentication tipi: Domain-wide veya Selective

✅ Sonuç:

✔ Güven ilişkisi yalnızca a.com ve ist.b.com Domain’leri arasında geçerlidir.

✔ b.com, ank.b.com veya diğer Domain’ler bu güven ilişkisine dahil değildir.

✔ Trust, yalnızca bu iki Domain arasında tanımlanmıştır ve Non-Transitive olduğu için üst veya alt Domain’lere yayılmaz.

4- External Trust (Non-Transitive - Child to Child)

Child-to-Child senaryosunda kurulan External Trust, farklı Forest’larda yer alan iki Child Domain arasında oluşturulan, kapsamı yalnızca bu Domain’lerle sınırlı olan Non-Transitive bir güven ilişkisidir. Bu modelde güven, üst Domain’lere ya da aynı Forest içindeki diğer Child Domain’lere aktarılmaz. Yani a.com Forest’ındaki ank.a.com ile b.com Forest’ındaki ist.b.com arasında tanımlanan bir External Trust, sadece bu iki Domain arasında kimlik doğrulaması yapılmasını sağlar. a.com, b.com veya diğer Child Domain’ler (örneğin ist.a.com ve ank.b.com) bu güven zincirine dahil edilmez.

Bu yaklaşım genellikle belirli alt Domain’lerin kendi aralarında doğrudan kimlik doğrulama yapması gerektiği ancak Forest veya Root Domain düzeyinde güven tanımlamasının istenmediği durumlarda tercih edilir. Böylece iki Child Domain arasında güvenli bir bağlantı kurulur, ancak bu güven ilişkisi hiçbir şekilde Forest veya diğer Domain’lere yayılmaz. Trust, yapısal olarak Non-Transitive olduğu için Authentication (kimlik doğrulama), yalnızca açıkça tanımlanmış Domain çiftleri arasında gerçekleşir.

Bu senaryoda Kerberos ve NTLM kimlik doğrulama süreçleri yalnızca ank.a.com ve ist.b.com arasında geçerlidir. Her iki Forest’taki Root Domain’ler ve diğer Child Domain’ler bu kimlik doğrulama trafiğine dahil edilmez. Bu yapı, erişimin belirli iş birimi Domain’leri arasında sınırlandırılması gereken durumlarda hem güvenlik hem de yönetimsel denge açısından en uygun yöntemdir.

⚙️ Kurulum:

➜ Trust yönü: ank.a.com ↔ ist.b.com (External Trust)

➜ Authentication tipi: Domain-wide veya Selective

✅ Sonuç:

✔ Güven ilişkisi yalnızca ank.a.com ve ist.b.com Child Domain’leri arasında geçerlidir.

✔ a.com, b.com veya diğer Child Domain’ler (ist.a.com, ank.b.com) bu güven ilişkisine dahil değildir.

✔ Trust, yalnızca bu iki Domain arasında tanımlanmıştır ve Non-Transitive olduğu için üst veya alt Domain’lere yayılmaz.

Bu makalede, Active Directory ortamlarında Forest Trust ve External Trust yapılarını birbirinden ayıran teknik detaylar, kavramsal tanımların ötesinde, replikasyon sınırları ve güven ilişkileri perspektifinden incelendi. Trust yönü, Transitive olup olmaması ve Authentication (kimlik doğrulama) türleri gibi temel parametrelerin, yapı üzerindeki etkileri örnek domain senaryoları üzerinden açıklandı. Trust tipi seçiminin yalnızca bağlantı kurmakla sınırlı kalmadığı, aynı zamanda erişim kapsamı, güvenlik sınırı ve DNS yapılandırması gibi bileşenlerle doğrudan ilişkili olduğu net biçimde ortaya kondu.

External Trust, çoğunlukla belirli iki Domain arasında yapılandırılırken, bu ilişkinin Non-Transitive olması nedeniyle güven ilişkisi sadece doğrudan tanımlanan Domain'ler arasında geçerli olur. Bu yapı, genellikle farklı Forest'lar arasında minimum erişim gereksinimi olduğunda tercih edilir. Forest Trust ise Transitive bir ilişki kurarak yalnızca Root Domain'leri değil, tüm alt Domain'leri kapsayan bir güven zinciri oluşturur. Bu da, genişletilmiş erişim gerektiren senaryolarda daha işlevsel hale gelir.

Authentication tipi olarak Forest-wide veya Selective seçeneklerinin, kullanıcı ve grup nesnelerinin hedef Forest kaynaklarına erişim düzeyini nasıl etkilediği de detaylı biçimde analiz edildi. Özellikle Selective Authentication tercih edildiğinde, Trust ilişkisi kurulsa bile erişim kontrolünün obje bazlı kalması, güvenlik açısından daha granüler bir denetim sunar. Bununla birlikte, SID Filtering özelliğinin varsayılan olarak etkin olması, dış kaynaklardan gelen kimliklerin beklenmeyen etkiler oluşturmasının önüne geçer ve bu da Trust yapılandırmasının sadece kurulumdan ibaret olmadığını, güvenlik bağlamında da dikkatle ele alınması gerektiğini gösterir.

Trust yapılandırmalarının DNS çözümlemesi, yönlü ilişki türü (Inbound, Outbound, Bidirectional) ve kullanıcı görünürlüğü gibi konularla birleştiğinde, yapılandırmanın doğru işlemesi için sadece Trust ekranından ayar yapılmasının yeterli olmayacağı açıkça anlaşılır. Trust, Active Directory mimarisinde sadece bir köprü değil, aynı zamanda erişim, denetim ve görünürlük politikalarının uzandığı kontrollü bir geçiş kapısıdır. Bu bağlamda, Forest ve External Trust farkını anlamak, sadece yapı kurarken değil, Domain'ler arası etkileşimi güvenli ve tutarlı şekilde yönetebilmek için de temel bir gerekliliktir.

Faydalı olması dileğiyle...