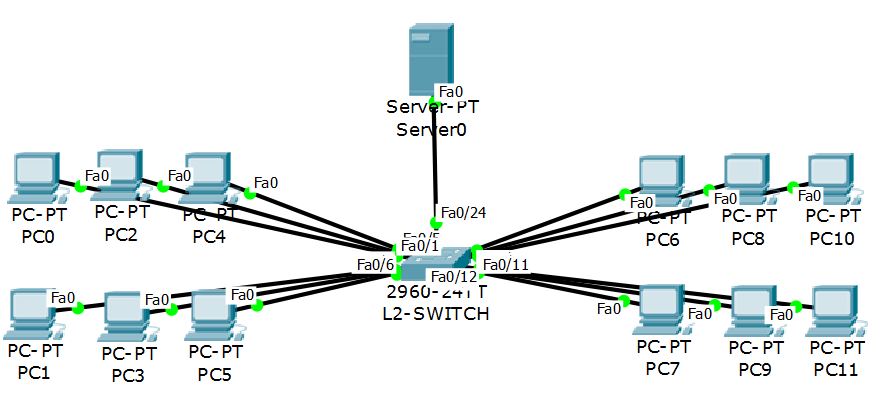

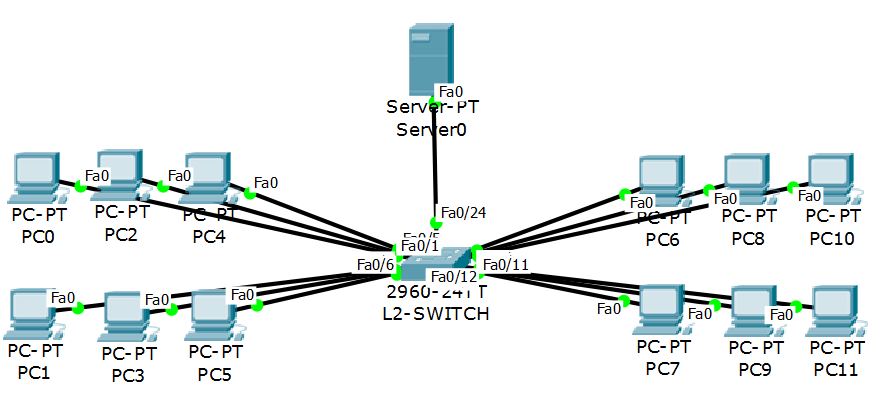

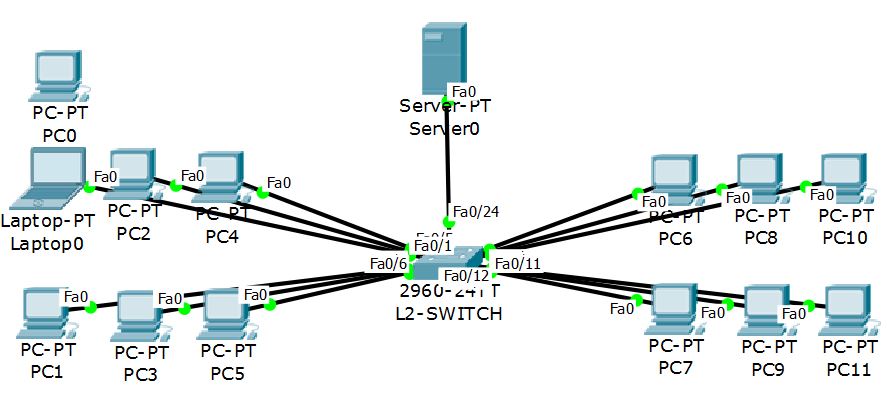

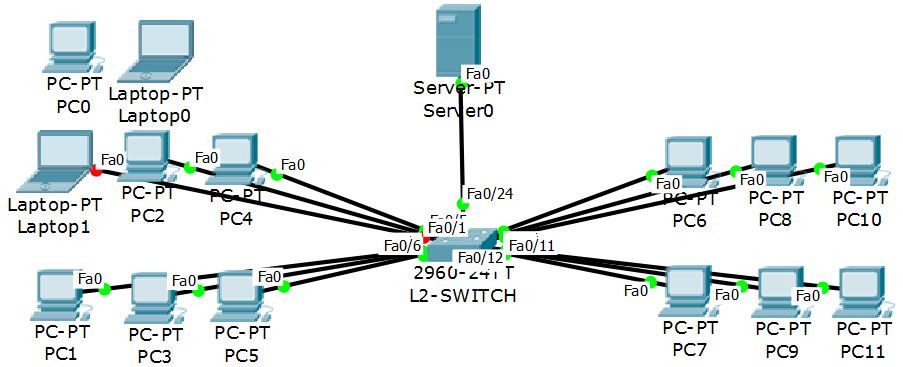

Switch Port Security, Çok kullanıcılı Network'lerde Network güvenliğini sağlamak amacıyla MAC Adresi düzeyinde koruma sağlama olanağı sağlayan fiziksel Port bazlı bir yapılandırmadır. Bir Switch'in herhangi bir Port'una bağlanmasını izin verdiğiniz bilgisayar sayısını, MAC adresi temelinde, bilgilerini Port üzerinde belirtebilir, belirlediğiniz bilgisayarların dışında hiçbir bilgisayarın Switch Port'una bağlanmamasını sağlayabilirsiniz. Aslında bunu, Switch üzerinde Layer 2 bazlı bir güvenlik önlemi diye de düşünebiliriz. Bildiğiniz gibi, Switch'lerinizden uzanan Network kabloları, kullanıcıların masalarındaki Keystone Jack'lere Patch'li durumdadır. Hal böyle olunca, her gelenin Keystone Jack Port'una kablosunu takıp, Switch Port'unuza erişmesini istemezsiniz. Malum, kullanıcıya güven olmaz. Bunun önlemini almak için, Port Security uygulamanız gerekmektedir.

Port-Security uygulanırken, bir veya birden fazla bilgisayarın MAC Adresini'ini statik olarak belirleyebilir veya ilk takılan bir veya birden fazla cihazın MAC adresi tutulsun diyebilirsiniz. Ben de bu senaryomda, ortamda kullanıcılar tarafından kullanılan asıl bilgisayarlar ve buna ek olarak bu kullanıcıların birer de Laptop'ları olabileceğini düşünerek, MAC adresi bazında Port Security güvenliğimi en fazla 2 bilgisayar olarak belirliyorum. Biraz daha netleştirecek olursam; her kullanıcı, çalıştığı masadaki bilgisayarı haricinde, masasındaki Network Port'una bir tane de Laptop bağlayabilecek. Bağlanan bu 2 bilgisayarın MAC adresleri, Switch tarafından hafızaya alınacak ve 2 bilgisayar dışında başka bir bilgisayar bağlanması durumunda, Switch Port'u otomatik olarak kendini kapatacak, yani Down durumuna geçecektir.

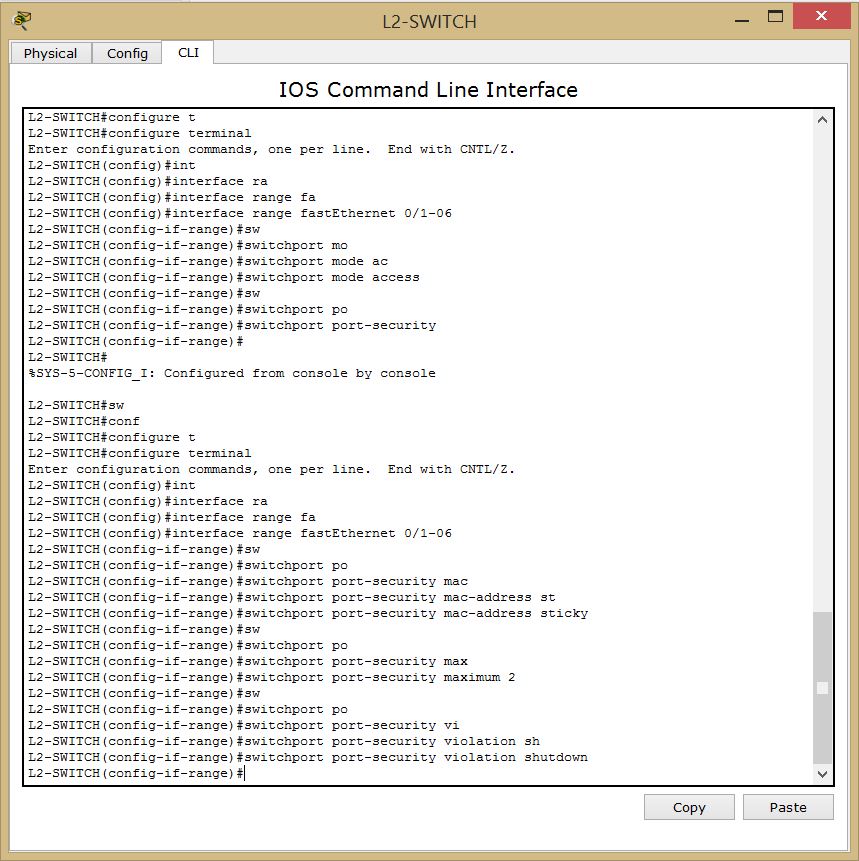

Switch Port Security Yapılandırma

L2-Switch(config)#interface range fastEthernet 0/1-06

L2-Switch(config-if-range)#SwitchPort mode access

L2-Switch(config-if-range)#SwitchPort Port-Security

L2-Switch(config-if-range)#SwitchPort Port-Security mac-address sticky

veya

L2-Switch(config-if-range)#SwitchPort Port-Security mac-address sticky FE80::20C:85FF:FE6E:1E88

L2-Switch(config-if-range)#SwitchPort Port-Security maximum 2

L2-Switch(config-if-range)#SwitchPort Port-Security Violation shutdown

Komutların detaylarına değinelim;

L2-Switch(config)#interface range fastEthernet 0/1-06

fastEthernet 0/1 - 06 arasındaki Port'lara giriş yaptık.

L2-Switch(config-if-range)#SwitchPort mode access

Switch Port mode access komutu ile ilgili Switch Port'larının Access Port (erişim Port'ları) olduğu bilgisini vermiş olduk.

Bilgi!: Bu komutu girmezseniz, Port-Security Enabled olmayacaktır.

L2-Switch(config-if-range)#SwitchPort Port-Security

Bilgi!: Switch Port Port-Security komutu ile ilgili Switch Port'larının erişim Port'ları olduğu bilgisini verdikten sonra, Port Security Enabled duruma getirildi.

L2-Switch(config-if-range)#Switchport Port-Security mac-address sticky

Bu komutla, ilgili Port'a bağlanacak olan MAC adres(ler)i otomatik olarak hafızaya alacaktır. Bu komuta alternatif olarak;

L2-Switch(config-if-range)#Switchport Port-Security mac-address sticky FE80::20C:85FF:FE6E:1E88

Bu komut ile Switch Port'una bağlanan bilgisayarların MAC adresi bilgileri özellikle belirtilerek hafızaya alınması sağlanır ve bu belirtilen MAC adres(ler)i dışında Port'a bağlanan hiçbir MAC adresi hafızaya alınmaz ve zaten Violation sebebidir.

L2-Switch(config-if-range)#Switchport Port-Security maximum 2

Bu komut, hafızada en fazla 2 tane MAC Address bilgisinin tutulabileceğini belirtmiş olur. Sayı, isteğe göre artırılabilir ya da azaltılabilir.

L2-Switch(config-if-range)#Switchport Port-Security Violation shutdown

Bu komut, hafızaya alınan MAC adresinin belirtilen sayılar aşıldığı durumda, yani senaryomuza göre 3. bir MAC adresi algılandığında, ilgili Switch Port'un ne yapacağını belirtir. Burada üç seçeneğimiz var;

1- ShutDown: Violation meydana geldiğinde, ilgili Port'u tamamen kapatır ve error-disabled hatası verir. Meydana gelen her Violation durumunda, Violation sayacı bir artar.

2- Restrict: Violation meydana geldiğinde ilgili Port'u tamamen kapatmaz ancak Data paketleri Drop edilir. Böyle bir durumda da SNMP - Trap göndererek Network yöneticisini uyaracaktır. Meydana gelen her Violation durumunda, Violation sayacı bir artar.

2.1- SNPM (Simple Network Management Protocol): Adında da anlaşılacağı gibi; Network'ü yönetilmesinde, Network yöneticisine yardımcı olan basit bir uygulama katmanı protokolüdür. Temel anlamda, geniş ağlarda cihazların yönetimini ve denetimini kolaylaştırmak için tasarlanmıştır. SNMP kullanılarak; Network'te bulunan Router, Switch, Access Server, ve bilgisayar gibi cihazların sıcaklık, cihaza bağlı kullanıcılar, Internet bağlantı hızı, cihaz çalışma süresi gibi temel bilgiler elde edilebilir.

2.2- TRAP: SNMP'nin çalıştırdığı 4 komuttan birisidir ve Trap komutu, cihazda meydana gelecek olan değişiklikleri Network (ağ) yönetim sistemine bildirmeye yarar. Trap mesajları, UDP 162. Port üzerinden gönderilir.

3- Protect: Violation meydana geldiğinde ilgili Port'u tamamen kapatmaz ancak Data paketleri Drop edilir. Böyle bir durumda da Restrict'te olduğu gibi SNMP Trap gönderimi yaparak Network yöneticisi bilgilendirilmez. Meydana gelen Violation durumunda Violation sayacı, Restrict'te olduğu gibi artmaz.

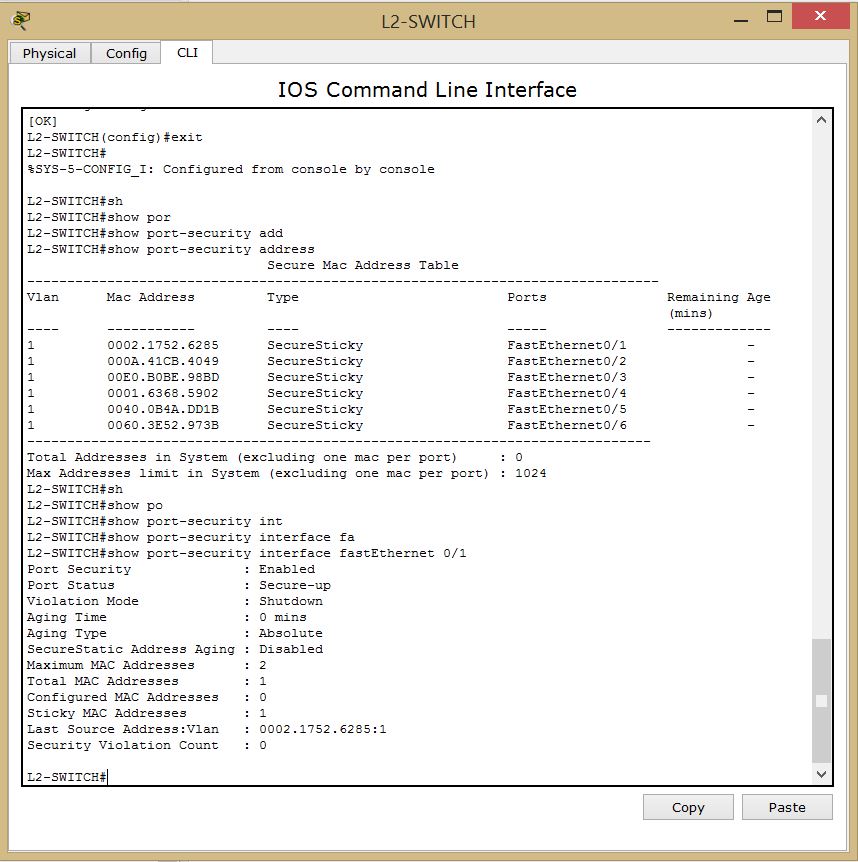

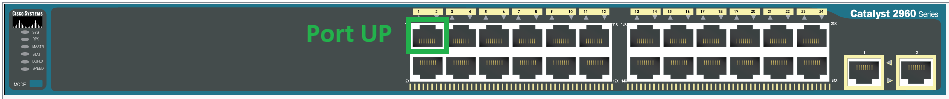

Switch üzerinde Port Security ayarlarını yapılandırdık.

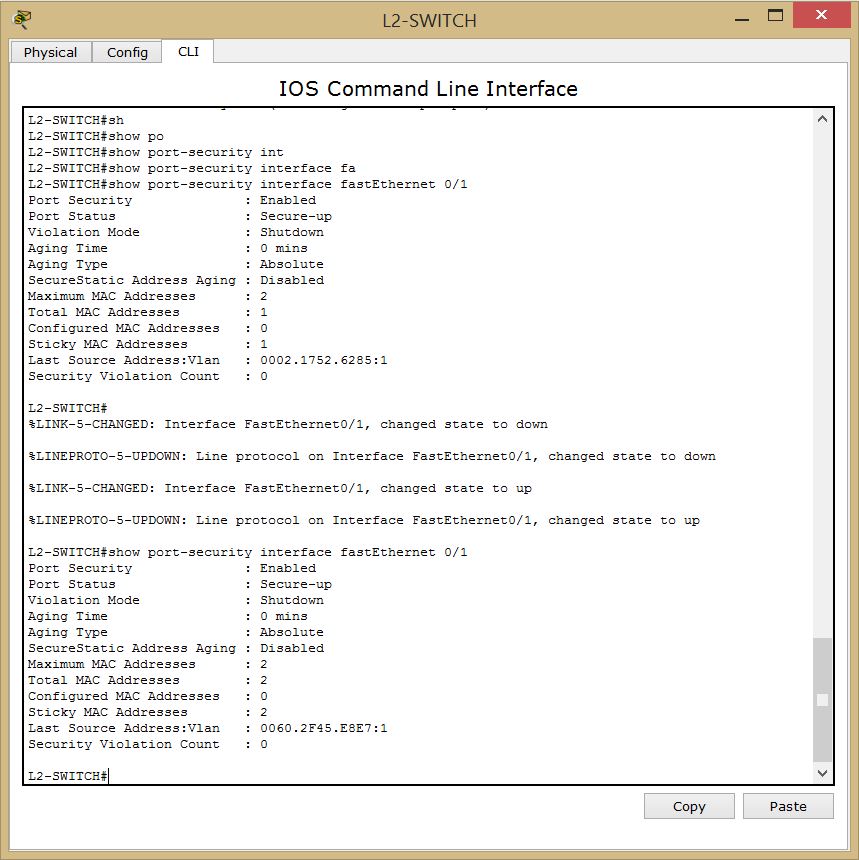

show port-security interface fastEthernet 0/1 komutu ile fastEthernet 0/1'in durumunu aşağıdaki gibi olacaktır.

L2-Switch#show port-security interface fastEthernet 0/1

Port Security : Enabled

Port Status : Secure-up

Violation Mode : Shutdown

Aging Time : 0 mins

Aging Type : Absolute

SecureStatic Address Aging : Disabled

Maximum MAC Addresses : 2

-- Hafızasına alabileceği toplam MAC Adres sayısı 2

Total MAC Addresses : 1

-- Hafızasına aldığı toplam MAC Adress sayısı 1

Configured MAC Addresses : 0

Sticky MAC Addresses : 1

-- fastEthernet 0/1 Port'una bağlı olan 1. cihaz ilk cihaz olduğu için, hafızaya alınan MAC Adress sayısı 1

Last Source Address:Vlan : 0002.1752.6285:1

Security Violation Count : 0

-- Maximum MAC Adress sınırını aşmadığımız için, Violation Count 0

show port-security interface fastEthernet 0/1 komutu ile fastEthernet 0/1'in durumunu aşağıdaki gibi olacaktır.

L2-Switch#show port-security interface fastEthernet 0/1

Port Security : Enabled

Port Status : Secure-up

Violation Mode : Shutdown

Aging Time : 0 mins

Aging Type : Absolute

SecureStatic Address Aging : Disabled

Maximum MAC Addresses : 2

-- Hafızasına alabileceği toplam MAC Adress sayısı 2

Total MAC Addresses : 2

-- Hafızasına aldığı toplam MAC Adress sayısı 2

Configured MAC Addresses : 0

Sticky MAC Addresses : 2

-- 2. cihazı fastEthernet 0/1 Port'una bağladıktan sonra MAC Adres sayısı 2

Last Source Address:Vlan : 0060.2F45.E8E7:1

Security Violation Count : 0

-- Maximum MAC Adress sınırını aşmadığımız için Violation count sayısı 0

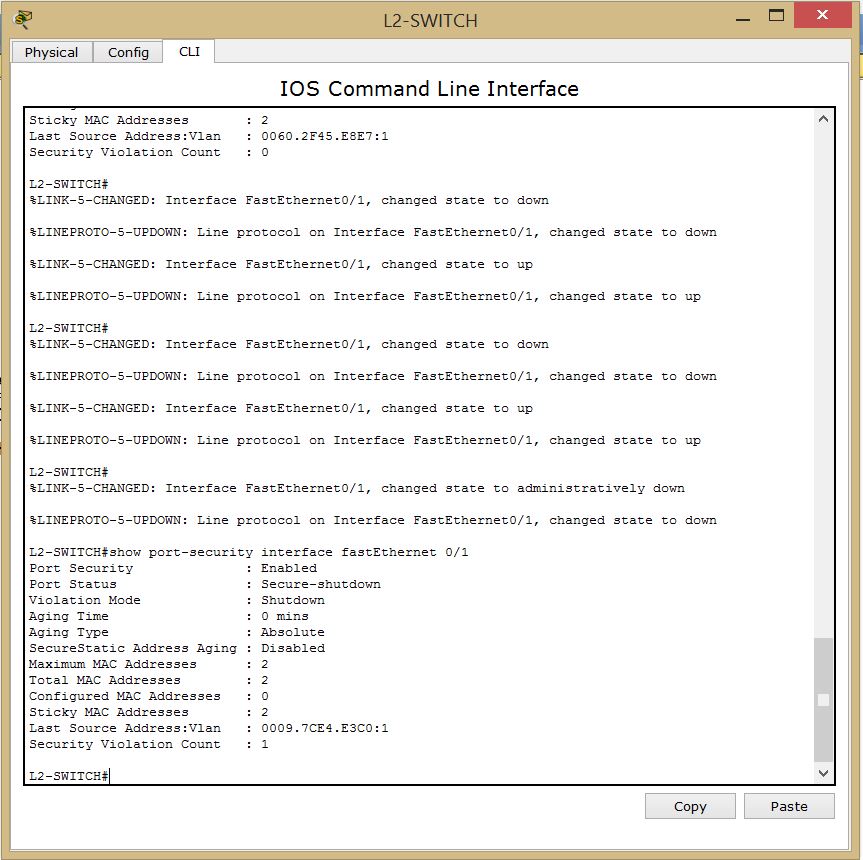

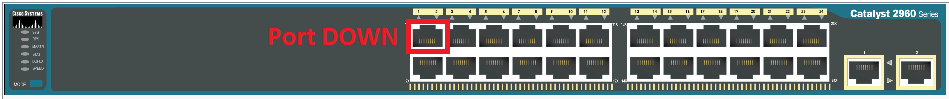

show port-security interface fastEthernet 0/1 komutu ile fastEthernet 0/1'in durumunu aşağıdaki gibi olacaktır.

L2-Switch#show port-security interface fastEthernet 0/1

Port Security : Enabled

Port Status : Secure-shutdown

Violation Mode : Shutdown

Aging Time : 0 mins

Aging Type : Absolute

SecureStatic Address Aging : Disabled

Maximum MAC Addresses : 2

-- Hafızasına alabileceği toplam MAC Adress sayısı 2

Total MAC Addresses : 2

-- Hafızasına aldığı toplam MAC Adress sayısı 2

Configured MAC Addresses : 0

Sticky MAC Addresses : 2

-- 3. bilgisayarı fastEthernet 0/1 Port'una bağladıktan sonra MAC Adress sayısı 2

Last Source Address:Vlan : 0009.7CE4.E3C0:1

Security Violation Count : 1

-- Maximum MAC Adress 2 sınırını aştığımız için Violation count 1 oldu ve ilgili Port kapandı, yani Shutdown edildi.

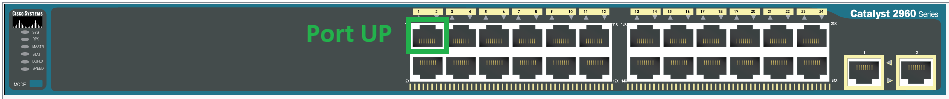

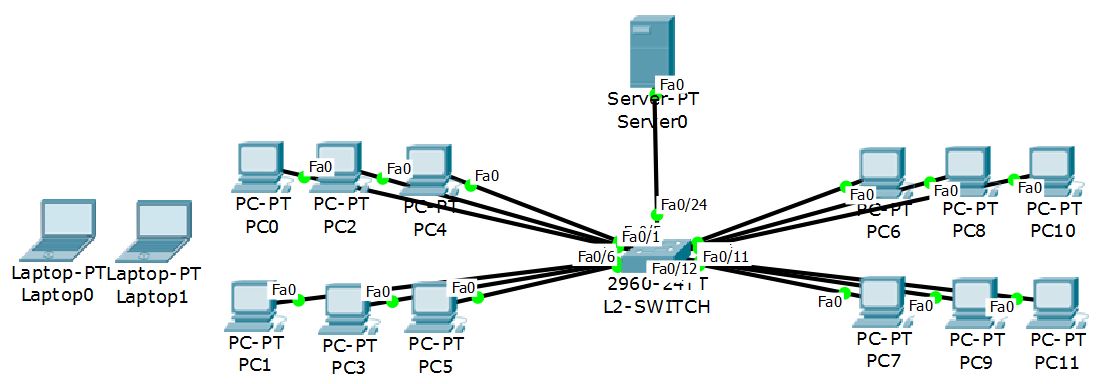

Kapanan Port'u tekrar açabilmek için;

L2-Switch(config)#interface range fastEthernet 0/1

L2-Switch(config)#no shutdown

Komutunu yazmanız yeterli olacaktır.

Faydalı olması dileğiyle...

Her türlü görüş ve önerilerinizi aşağıdaki yorum panelinden bırakabilir, kafanıza takılanları veya merak ettiklerinizi sorabilirsiniz.

1985 yılında Alanya'da doğdum. İlk, orta ve lise öğrenimimi Alanya'da tamamladım. Liseden mezun olduktan sonra Akdeniz Üniversitesi Bilgisayar Teknolojisi Ön Lisans programına yerleştim ve bu programdan mezun oldum. Ön Lisans programından mezun olduktan bir süre sonra Dikey Geçiş Sınavı (DGS) ile İstanbul Teknik Üniversitesi (İTÜ) Bilgisayar Mühendisliği Lisans programına yerleştim. 2003 yılından beri Bilgi Teknolojileri sektöründe Sistem ve Network alanlarında çalışıyorum. Bir çok firma bünyesinde farklı projelerde yer alarak bu alanda yıllar içinde ciddi bir bilgi birikimi ve deneyimler kazandım. Bilgi Teknolojileri sektöründeki profesyonel çalışma hayatımın uzunca bir dönemini entegratör firma bazında, ağılıklı olarak Microsoft ürünleri üzerine danışman olarak sürdürüyor ve yüksek seviyeli projeler geliştiriyorum. Uzunca bir süredir de Türkiye'nin en önde gelen entegratör firması olan Data Market bünyesinde Senior Cloud Engineer olarak çalışıyorum. Ek olarak, 2015 yılında Network Akademi bünyesinde Sistem ve Network Uzmanlık eğitimleri vermeye başladım ve 2017 yılında da eğitmenlik tecrübemi, Microsft Certified Trainer (MCT) ünvanı ile taçlandırdım. Eğitmenlik serüvenime 2021 yılından beri Bilge Adam bünyesinde MCT ünvanı ile devam etmekteyim.