Cisco Router'larda güvenli erişim sağlamak, cihazın kontrolünün yetkisiz kişiler tarafından ele geçirilmesini önlemek için kritik bir adımdır. Router'ların farklı erişim noktalarına sahip olması, her bir erişim noktasının güvenliğinin sağlanmasını zorunlu kılar. Enable, Console, Telnet ve Aux bağlantıları üzerinden yapılan yönetimsel erişimler, cihazın yapılandırılmasında ve yönetiminde önemli roller üstlenir. Bu sebeple, bu erişimlerin her biri için güçlü parolaların belirlenmesi, yetkisiz erişimleri engellemek için en temel güvenlik önlemlerinden biridir.

Cihazlara fiziksel veya uzak erişim sağlayan herkes, Enable, Console, Telnet veya Aux bağlantılarıyla yönetimsel işlemler gerçekleştirebilir. Bu bağlantılar üzerinden yapılan her erişim, cihazın yönetimsel işlevlerine tam yetki ile müdahale edebilme potansiyeline sahiptir. Özellikle Telnet, verileri şifrelemeden ilettiği için güvenlik zafiyetlerine açık bir protokoldür ve bu nedenle güçlü parola politikalarının yanı sıra alternatif güvenli protokollerle desteklenmelidir. Console ve Aux Port'lar, fiziksel erişim sağlanan alanlarda kritik öneme sahip olup, cihazın başında bulunan herhangi bir kişinin yetkisiz değişiklikler yapmasını engellemek için parola koruması altına alınmalıdır.

Cihazlara yapılan erişimlerin denetim altına alınması, yalnızca parolalarla sınırlı kalmamalıdır. Parolaların yanı sıra, bu parolaların cihazın yapılandırma dosyasında şifrelenmiş bir formatta saklanması da büyük önem taşır. service password-encryption komutu kullanılarak, cihazda tanımlanmış olan tüm parolalar şifrelenir ve düz metin olarak görünmez. Böylece, yapılandırma dosyasına yetkisiz erişim sağlansa dahi, parolaların okunması zorlaşır ve cihazın genel güvenliği artırılır.

Fiziksel erişimlerde kullanılan Console Port, genellikle cihazın başında oturan kişiler tarafından kullanılırken, uzak bağlantılar için kullanılan Telnet ve Aux, uzaktan yapılan işlemlerde kritik bir role sahiptir. Telnet'in güvenlik açıkları göz önünde bulundurularak, şifrelenmemiş veri iletimini engellemek adına SSH gibi daha güvenli protokoller tercih edilmelidir. Ancak, Telnet kullanılması zorunlu olduğunda, parola ve ek güvenlik politikalarıyla bu protokolün güvenliği sağlanabilir.

Her bir erişim noktasına parola atarken, parolaların karmaşık, tahmin edilmesi zor ve yeterince güçlü olduğundan emin olunmalıdır. Parolaların düzenli aralıklarla değiştirilmesi ve yetkisiz kişilerin bu bilgilere ulaşmasının önlenmesi, cihazın güvenlik seviyesini artırmak için önemli adımlardır. Ayrıca, cihazın yapılandırma dosyasında yer alan parolaların şifrelenmesi, cihazın güvenliğine ek bir katman sağlayarak yetkisiz erişimlerin önüne geçer.

1- Enable Mode Parolası Belirleme

Enable Mode parolası, Cisco cihazlarında yetkisiz erişimi engellemek ve cihazın güvenliğini artırmak için kritik bir güvenlik önlemidir. Cisco Router veya Switch'lerde, cihazın yönetim moduna erişim sağlamak için kullanılan Enable Mode, temel kullanıcı komutlarının ötesine geçerek cihaz üzerinde daha fazla kontrol ve yapılandırma yetkisi sunar. Bu nedenle, Enable Mode'a geçiş sırasında bir parola belirlemek, hem cihazın korunması hem de yetkisiz kişilerin kritik yönetim komutlarına erişimini engellemek açısından büyük bir öneme sahiptir.

Enable Mode'a geçen bir kullanıcı, cihazın tüm yapılandırma ve yönetim komutlarına erişebilir. Cihazın genel ayarlarını değiştirmek, Network bağlantılarını yeniden yapılandırmak veya güvenlik politikalarını güncellemek gibi işlemler bu modda gerçekleştirilir. Bu yüzden, Enable Mode parolasının güçlü ve şifrelenmiş olması, cihaz güvenliği açısından kritik bir gerekliliktir. Cisco cihazlarında Enable Password ve Enable Secret olmak üzere iki seviyeli erişim güvenliği bulunmaktadır. Ancak, Enable Secret komutu, parolayı şifrelenmiş bir şekilde saklar ve daha güvenli bir şifreleme algoritması kullandığı için her zaman tercih edilmelidir.

Enable Password komutuyla belirlenen parolalar, düz metin olarak saklanır, bu da potansiyel güvenlik risklerine yol açabilir. Bu nedenle, Network üzerindeki kritik cihazların yönetimsel erişimlerinde şifrelenmiş parolaların kullanılması şarttır. Enable Secret kullanıldığında, daha karmaşık ve güçlü bir şifreleme algoritması devreye girer ve cihazın yönetimsel güvenliğini artırır. Böylece, potansiyel bir güvenlik ihlali durumunda parolanın ele geçirilmesi zorlaşır.

Her ne kadar Cisco cihazlarında birçok güvenlik katmanı uygulanabiliyor olsa da Enable Mode parolası, cihazın ilk savunma hattıdır. Network cihazlarına erişimi olan kişilerin yalnızca yetkili kişiler olduğundan emin olmak ve yönetim yetkilerini bu kişilerle sınırlamak, güçlü bir parola politikası gerektirir. Parolaların periyodik olarak değiştirilmesi ve karmaşık yapıda oluşturulması bu güvenliği daha da pekiştirir. Böylece, cihazlar üzerindeki yetkisiz erişim riski minimuma indirgenmiş olur ve kritik Network altyapısı korunur.

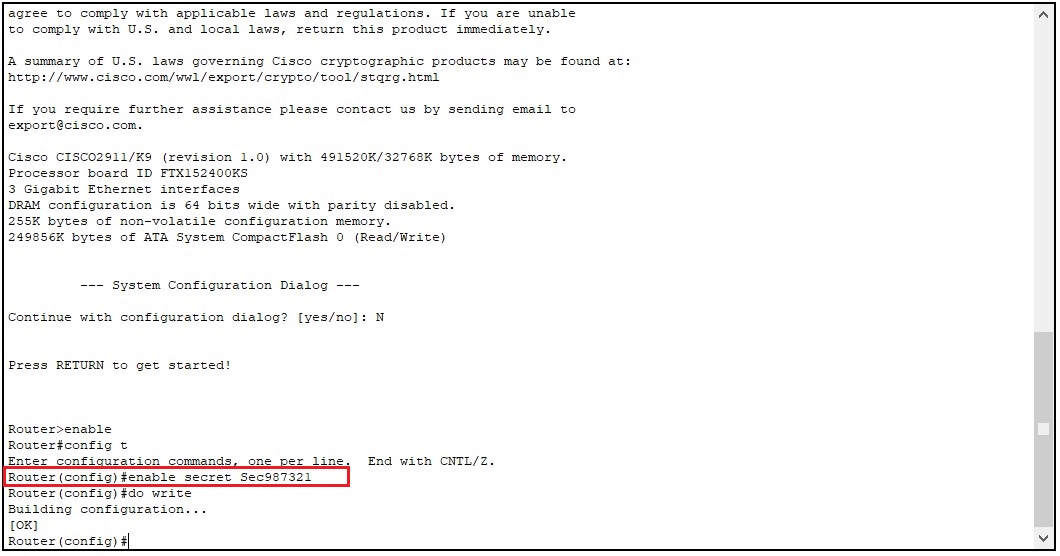

1.1- Cisco Router için Enable Secret parolası koyma

Router(config)#enable secret Sec987321

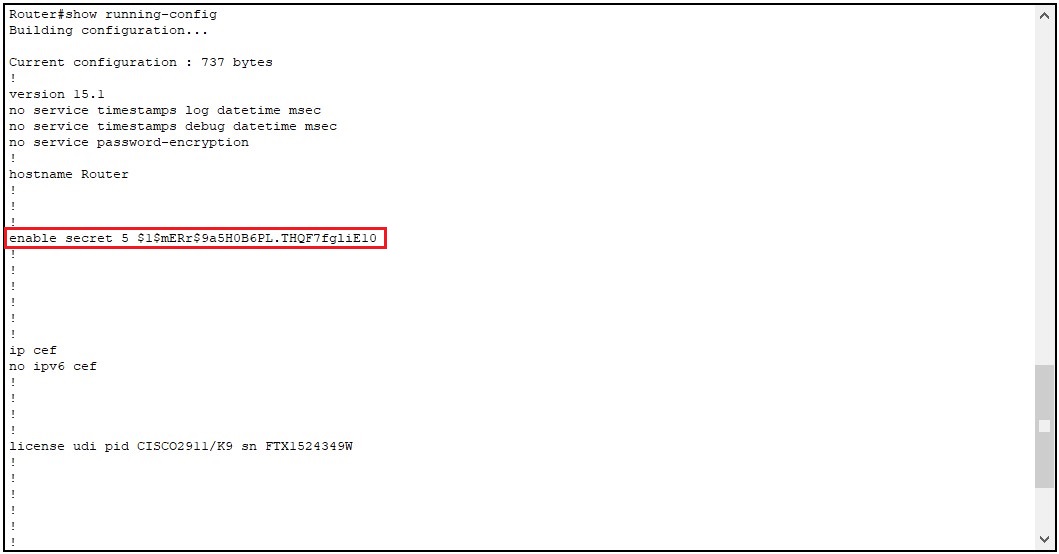

1.2- show running-config komutu ile parolanın Encrypt edildiğini yani maskelendiğini görüyoruz.

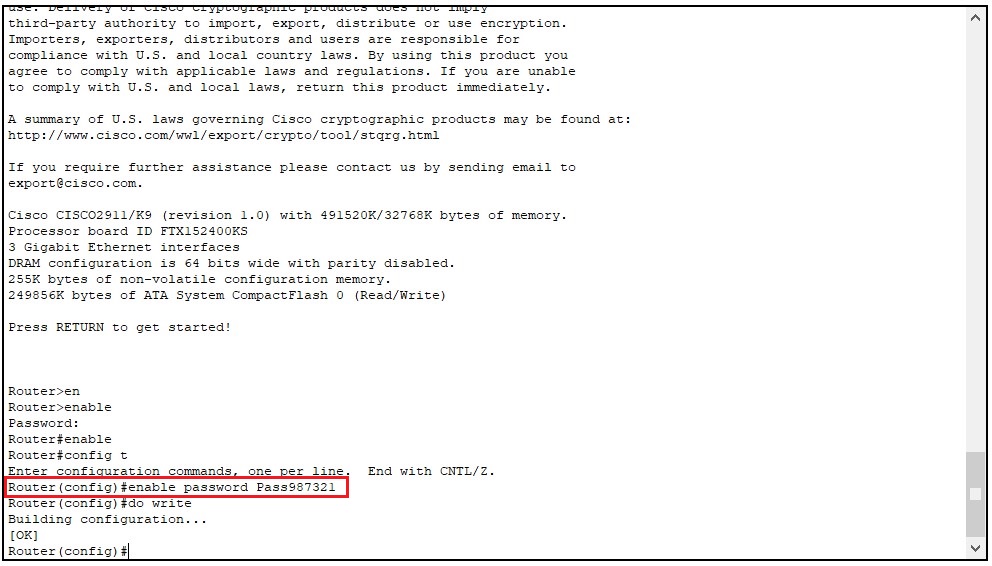

1.3- Cisco Router için Enable Password prolası koyma

Router(config)#enable password Pass987321

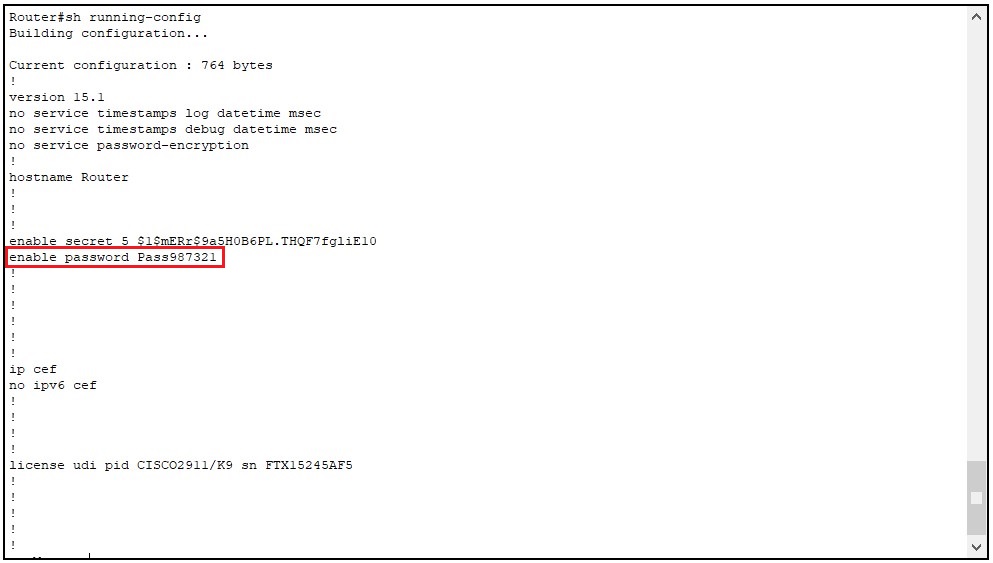

1.4- show running-config komutu ile parolanın Clear Text olarak oluşturulduğunu, yani parolanın Encrypt edilmediğini görüyoruz.

NOT: Enable Password komutu ile parola belirledikten sonra bunu Enable Secret komutuna dönüştürmek isterseniz, Enable Password komutu ile belirlediğiniz parola geçersiz kalacaktır.

2- Telnet Erişim Parolası Belirleme

Telnet, Cisco Router ve Switch gibi cihazlarda uzak yönetim sağlamak için kullanılan bir protokoldür. Ancak, veri iletimini şifrelemediği için güvenlik açısından zayıf kabul edilir. Bu nedenle, Telnet kullanılırken güvenlik önlemlerinin alınması kritik bir öneme sahiptir. Özellikle uzaktan erişim sağlanan cihazlarda güçlü bir parola belirlemek, yetkisiz kullanıcıların erişimini engelleyerek cihaz güvenliğini sağlamanın önemli bir adımıdır. Cisco cihazlarında Telnet erişimini koruma altına almak, Network altyapısının güvenliğini sağlamak açısından kritik bir adımdır.

Telnet bağlantıları, Virtual Terminal Lines (VTY) üzerinden gerçekleştirilir. Bu VTY hatları, cihazlara uzaktan erişimi kontrol eden sanal terminallerdir. Her bir VTY hattı için parola belirlenmesi, uzaktan erişimi yönetmek için gerekli ilk güvenlik katmanını oluşturur. Telnet'in şifrelenmemiş bir protokol olduğu düşünüldüğünde, bu parolaların şifrelenmesi ve düzenli olarak güncellenmesi büyük önem taşır.

Cisco cihazlarında Telnet erişimini güvence altına almak için, VTY hatlarına güçlü parolalar atanır ve bu parolaların yalnızca yetkili kullanıcılar tarafından bilindiğinden emin olunur. Telnet bağlantısı ile cihaz üzerinde işlem yapabilmek için bu parolayı girmek zorunlu hale getirilir. Güçlü bir parola politikası, sadece yetkisiz erişimi engellemekle kalmaz, aynı zamanda potansiyel saldırılara karşı cihazın ilk savunma hattını oluşturur. Parola belirlerken, yeterince karmaşık karakterler kullanmak ve tahmin edilmesi zor kombinasyonlar oluşturmak gereklidir.

Telnet erişimi sırasında cihazda saklanan parolaların şifrelenmesi de ek bir güvenlik katmanı sağlar. Parolaların şifrelenmesi, cihaz üzerinde depolanan parolaların düz metin olarak görülmesini engeller ve bu parolaların ele geçirilmesini zorlaştırır. Güçlü bir parola belirlemek ve bu parolayı şifreleyerek depolamak, Telnet ile yapılan uzaktan bağlantılarda temel güvenlik önlemleridir. Ancak, Telnet veri iletimini şifrelemediği için güvenlik açıklarına daha yatkındır. Bu sebeple, Telnet'in kullanımı yerine Secure Shell (SSH) gibi güvenli protokollerin tercih edilmesi her zaman önerilir. SSH, tüm veri trafiğini şifreleyerek güvenli bir bağlantı sağlar ve ağdaki potansiyel tehditlere karşı daha etkili bir koruma sunar.

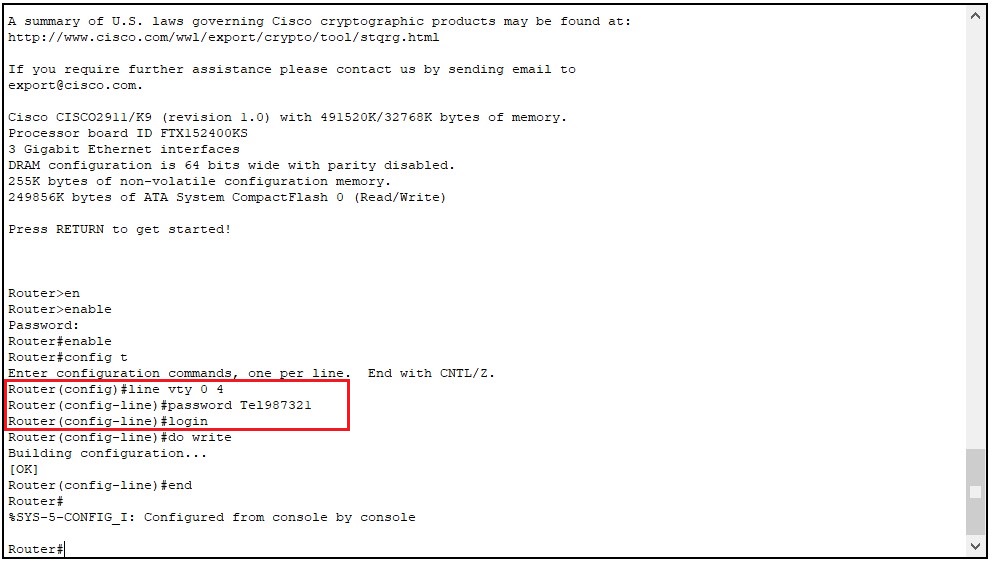

2.1- Cisco Router için Telnet parolası koyma

Router(config)#line vty 0 4

Router(config-line)#Password Tel987321

Router(config-line)#login

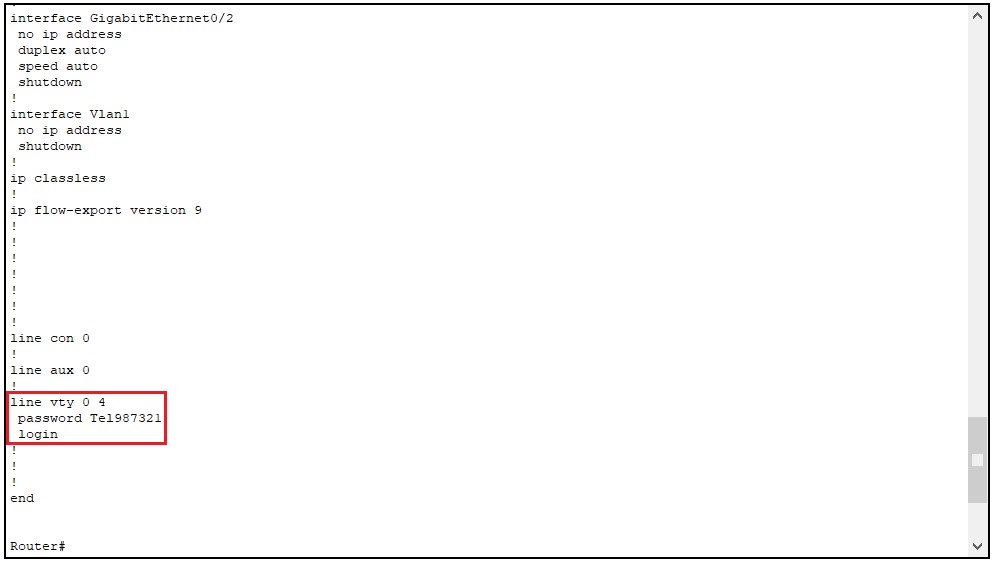

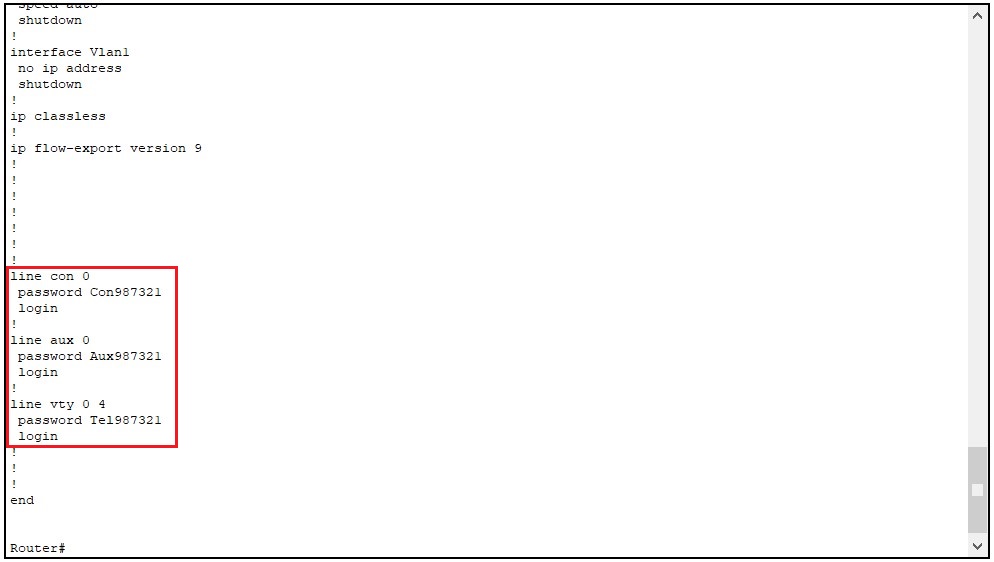

2.2- show running-config komutu ile parolanın Clear Text olarak oluşturulduğunu, yani parolanın Encrypt edilmediğini görüyoruz.

3- Console Port Erişim Parolası Belirleme

Console Port, Cisco Router ve Switch gibi Network cihazlarına fiziksel olarak doğrudan erişim sağlamak için kullanılır. Bu Port, cihazın başında oturan bir kullanıcının komut satırına erişmesini mümkün kılar. Console erişimi, cihazın ilk yapılandırmasının yapılması ya da uzak bağlantı sorunları olduğunda yönetimsel müdahaleler gerçekleştirilmesi gibi durumlar için kritik bir öneme sahiptir. Ancak, fiziksel erişim sağlandığı için, yetkisiz kişilerin cihaz üzerinde işlem yapmasını engellemek amacıyla bu Port'a güçlü bir parola koruması uygulanmalıdır.

Console erişimi, bir Network cihazına fiziksel olarak bağlanan herhangi bir kişinin tüm cihaz komutlarına erişmesini sağladığından, bu Port'un parola ile korunması ilk savunma hattını oluşturur. Parola belirlenmediğinde, cihazın başında olan herhangi biri, cihazın tüm yönetimsel komutlarına erişebilir, ayarları değiştirebilir ve kritik yapılandırmaları bozabilir. Bu tür risklerin önüne geçebilmek için Console Port'a parola atamak zorunludur. Güçlü bir parola belirleyerek, yalnızca yetkili kişilerin cihaz yönetimine erişmesi sağlanmalıdır.

Console Port için parola belirlerken, cihazın Privileged Exec Mode ve Global Configuration Mode gibi ileri yönetim seviyelerine geçişi de kontrol altına alınmalıdır. Console bağlantısının ardından kullanıcıların komut satırına erişmesine izin verilmeden önce, cihaz parola isteyerek kimlik doğrulaması gerçekleştirmelidir. Bu parola, yalnızca yetkilendirilmiş kişilerin cihazın yönetimsel işlevlerine erişim sağlayabilmesi için gereklidir.

Parolanın cihaz üzerinde düz metin olarak saklanmaması için ek güvenlik önlemleri alınmalıdır. Cisco cihazlarında, bu parolaların şifrelenmesi ve daha güvenli bir formatta saklanması için şifreleme komutları kullanılabilir. Parolanın şifrelenmesi, cihaz üzerinde fiziksel erişim sağlayan kişilerin parolayı görmesini zorlaştırır ve cihazın genel güvenlik seviyesini artırır. Bununla birlikte, Console Port erişimi sırasında, güçlü ve tahmin edilmesi zor parolalar tercih edilmelidir. Parolanın karmaşık karakterler, rakamlar ve büyük/küçük harflerden oluşması, cihazın güvenliğini sağlamanın önemli bir adımıdır.

Console bağlantısı, çoğunlukla Network yöneticilerinin cihazı doğrudan yönetmesi için kullanılır. Ancak, acil durumlarda, cihazın başında bulunan herhangi bir kişi de bu bağlantıyı kullanarak cihaza erişim sağlayabilir. Bu nedenle, Console Port'a parola eklemek, cihazın yetkisiz kişiler tarafından erişilmesini ve üzerinde kritik yapılandırma değişikliklerinin yapılmasını engeller. Güvenli bir Console erişimi sağlamak için parola politikasının yanında, cihaz üzerinde yapılan erişimlerin kayıt altına alınması da önerilir. Bu sayede, kimlerin cihaz üzerinde işlem yaptığını izlemek ve olası yetkisiz erişim girişimlerini tespit etmek daha kolay hale gelir.

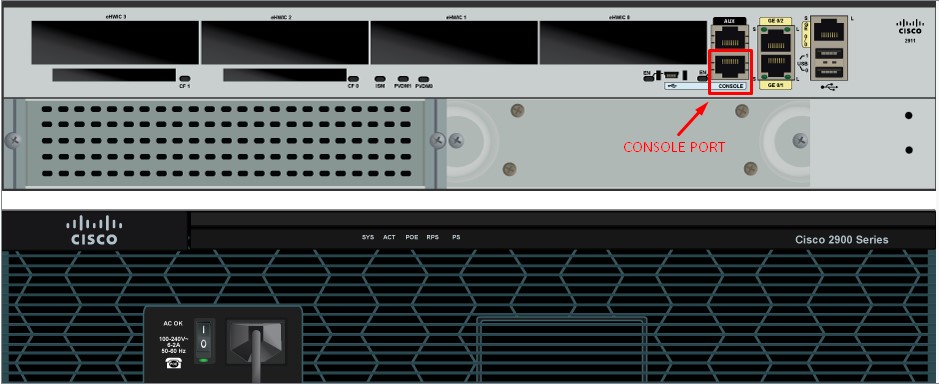

Router cihazınızın yapılandırması için, PC ile Router arasında bir konsol kablosu ile bağlantı kurularak, yapılandırma için Putty yazılımı ile erişim sağlanır. Bu nedenle Console Port'u üzerinden yapılacak erişimlerde de cihazınız için yetkili olmayan kullanıcılar için güvenlik önlemini almak zorundasınız.

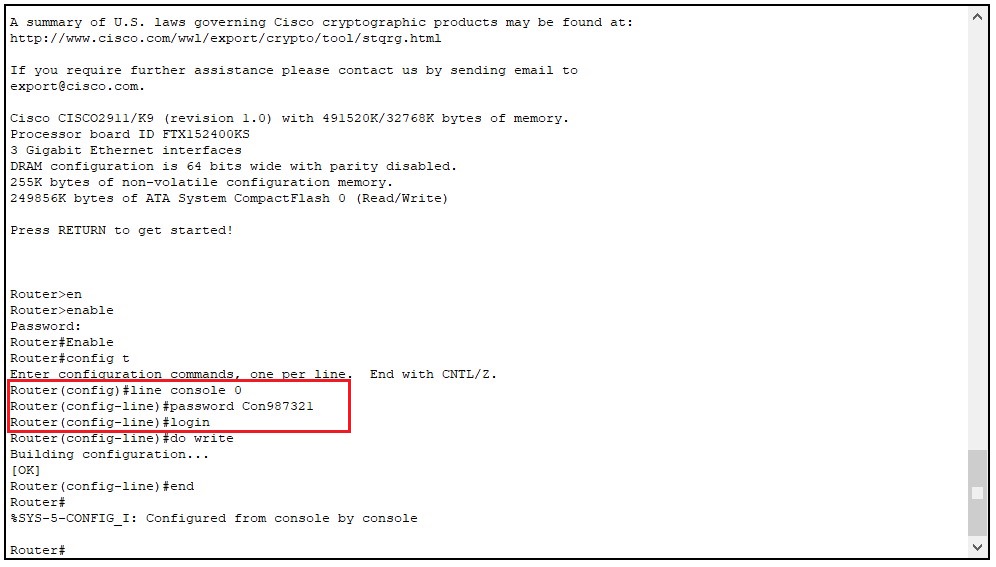

3.1- Cisco Router için Console parolası koyma

Router(config)#line Console 0

Router(config-line)#Password Con987321

Router(config-line)#login

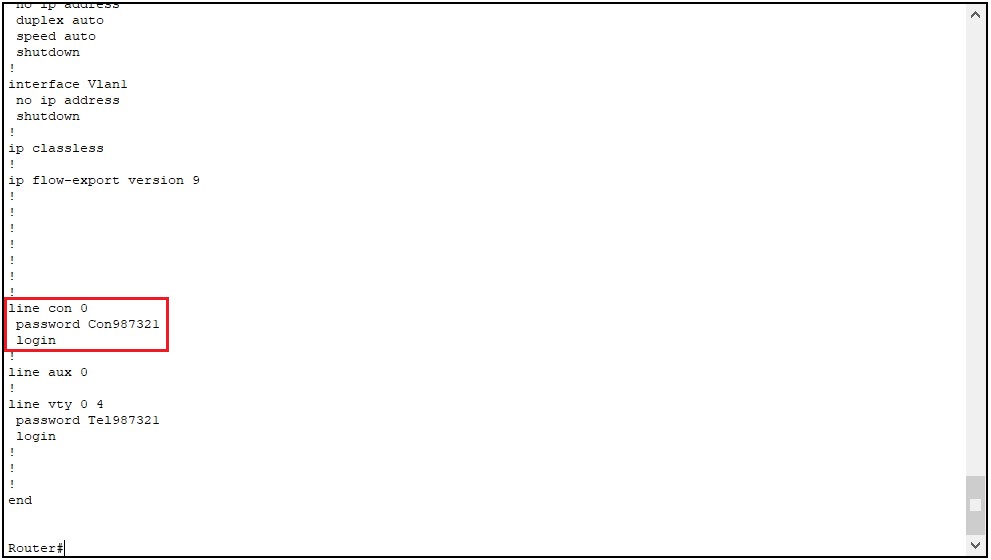

3.2- show running-config komutu ile parolanın Clear Text olarak oluşturulduğunu, yani parolanın Encrypt edilmediğini görüyoruz.

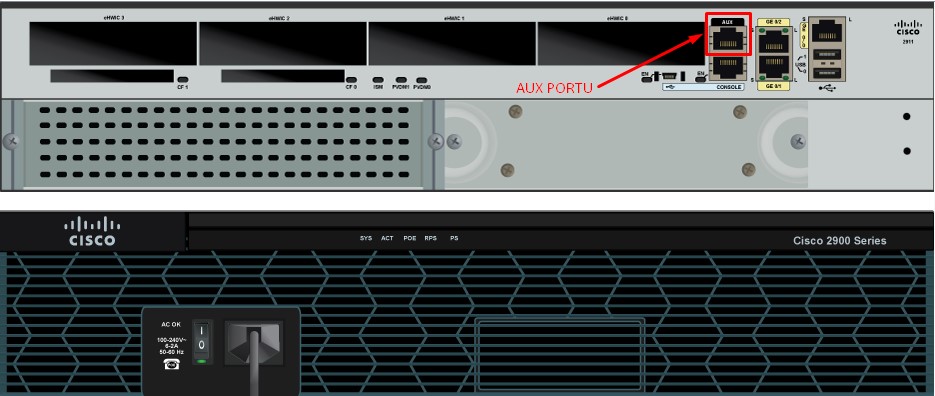

4- Aux Port Erişim Parolası Belirleme

Aux Port, Cisco Router ve Switch cihazlarına uzaktan yönetim sağlamak amacıyla modem bağlantıları gibi senaryolarda kullanılan bir Port'tur. Bu Port, cihazların yerel Network bağlantısının kesilmesi durumunda ya da uzaktan erişim gereken durumlarda, bir modem aracılığıyla yönetimsel erişim sağlanmasına olanak tanır. Aux Port erişimi genellikle alternatif bir erişim yolu olarak kullanılır ve bu yüzden güvenlik açısından kritik öneme sahiptir. Bu Port üzerinden yapılacak yönetimsel müdahalelerin yalnızca yetkilendirilmiş kişiler tarafından gerçekleştirilmesini sağlamak amacıyla güçlü bir parola koruması uygulanmalıdır.

Aux Port'un sağladığı fiziksel ve uzak erişim yetenekleri, cihazın her koşulda yönetilmesini sağlar. Ancak, bu erişimin parola koruması olmadan bırakılması, cihazın yönetimsel işlevlerine yetkisiz erişim anlamına gelebilir. Bu da potansiyel güvenlik risklerini beraberinde getirir. Aux Port'un parola ile korunması, yetkisiz kişilerin modeme bağlanarak cihaz üzerinde işlem yapmasını engelleyen önemli bir güvenlik katmanıdır. Ayrıca, belirlenen parolanın karmaşık ve güçlü bir yapıda olması, cihazın güvenlik seviyesi açısından oldukça kritiktir.

Aux Port için parola belirlerken, fiziksel olarak cihazın bulunduğu yerdeki güvenlik risklerinin yanı sıra, uzaktan erişim sağlanan ortamlarda karşılaşılabilecek tehditler de göz önünde bulundurulmalıdır. Aux Port, genellikle modemler aracılığıyla kullanılan bir bağlantı olduğu için, bu tür erişimlerin izinsiz kişiler tarafından ele geçirilmemesi adına parola korumasının yanı sıra diğer güvenlik önlemleri de devreye alınmalıdır. Örneğin, modem bağlantısının yalnızca belirli IP adreslerinden yapılması gibi ek güvenlik önlemleri uygulanabilir.

Aux Port parolasının güvenliği artırmak için şifrelenmesi de oldukça önemlidir. Cisco cihazlarında, parola belirledikten sonra bu parolaların şifrelenmesi ve düz metin olarak görünmemesi sağlanmalıdır. Şifrelenmiş parolalar, yetkisiz kişilerin cihaz üzerindeki parolalara ulaşmasını engeller. Aux Port erişimi sırasında şifrelenmiş parolaların kullanılması, cihazın güvenlik katmanlarını güçlendirir ve saldırılara karşı daha dayanıklı hale getirir.

Güçlü bir Aux Port parolası oluşturulması, cihazın uzak bağlantılar sırasında güvenliğini sağlar. Parolanın yalnızca yetkilendirilmiş kullanıcılar tarafından bilindiğinden emin olunmalı ve bu parolaların belirli aralıklarla değiştirilmesi gerekmektedir. Aynı zamanda, modeme veya Aux Port üzerinden gerçekleştirilen tüm erişimlerin izlenmesi ve loglanması, olası güvenlik ihlallerini erken tespit etme açısından önem taşır. Parola ile korunan Aux Port erişimi, cihazın yönetimsel işlevlerinin güvenli bir şekilde yerine getirilmesini sağlar ve Network güvenliğinin korunmasına katkı sunar.

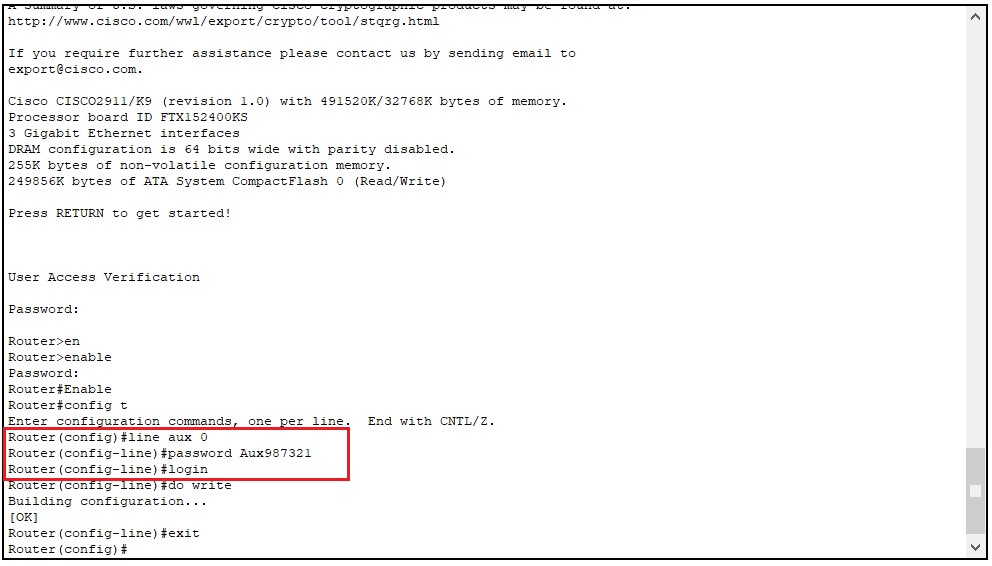

4.1- Cisco Router için Aux parolası koyma

Router(config)#line aux 0

Router(config-line)#Password Aux987321

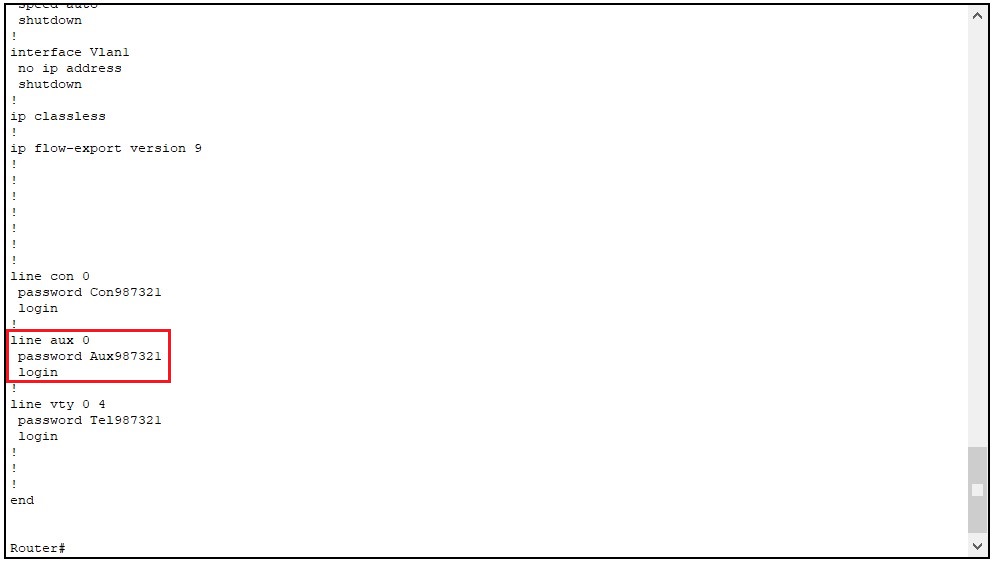

4.2- show running-config komutu ile parolanın Clear Text olarak oluşturulduğunu, yani parolanın Encrypt edilmediğini görüyoruz.

5- service password-encryption Kullanımı

service password-encryption komutu, Cisco Router ve Switch cihazlarında kullanılan tüm parolaların, cihazın yapılandırma dosyasında düz metin olarak görünmesini engellemek için kullanılan bir güvenlik önlemidir. Bu komut, cihazda tanımlanan parolaları şifreleyerek yapılandırma dosyasında gizler ve böylece parolaların cihaz üzerinde yetkisiz kişiler tarafından görülmesini zorlaştırır. Ancak, bu şifreleme yöntemi temel düzeyde bir koruma sağlar ve tam anlamıyla güçlü bir güvenlik çözümü olarak kabul edilmez; daha gelişmiş güvenlik önlemleriyle birlikte kullanılmalıdır.

Cihaz üzerinde belirlenen parolalar, varsayılan olarak düz metin formatında yapılandırma dosyasında saklanır. Özellikle Telnet, Console Port, Aux Port ve VTY hatları için belirlenen parolalar gibi kritik güvenlik bilgileri, yetkisiz erişim riski taşır. service password-encryption komutu devreye alındığında, bu parolalar şifrelenir ve düz metin olarak görünmez. Bu şifreleme işlemi, Type 7 adı verilen basit bir şifreleme algoritması ile yapılır ve yapılandırma dosyasında parolalar karmaşık bir formatta görüntülenir.

Komut kullanıldığında, cihaz üzerinde tanımlı olan tüm parolalar hemen şifrelenir ve daha önce düz metin olarak görünen parolalar yapılandırma dosyasında gizlenir. Bu sayede, yetkisiz kişilerin cihaz yapılandırmasına erişim sağladığında parolaları okuyup kullanma riski en aza indirilmiş olur. Ancak, Type 7 şifrelemesi, günümüz güvenlik standartlarına göre nispeten zayıf kabul edilir. Şifrelenmiş parolaların çözülmesi mümkün olabildiğinden, bu yöntemin kritik sistemlerde tek başına yeterli olmadığı bilinmelidir.

service password-encryption komutunun etkinleştirilmesi, özellikle fiziksel erişime sahip olabilecek kişilere karşı cihaz güvenliğini artırır. Örneğin, bir Network cihazının yapılandırma dosyasına erişim sağlanmış olsa bile, password-encryption etkinleştirildiğinde parolaların şifresi doğrudan okunamaz. Bu, cihazın genel güvenlik seviyesi için önemli bir artıdır. Ancak, daha hassas veriler ve güçlü güvenlik gerektiren sistemler için enable secret gibi daha güvenli parola yönetim yöntemlerinin kullanılması önerilir.

Bu komutun kullanımı, Network cihazlarının temel güvenlik katmanını oluştururken, cihaz yapılandırmasında yer alan parolaların güvende tutulmasına yardımcı olur. Parola güvenliği açısından bir başka önemli nokta da, şifrelenmiş parolaların düzenli olarak değiştirilmesidir. Zayıf şifreleme algoritmalarına karşı koruma sağlamak için parolaların sık sık yenilenmesi ve karmaşık, tahmin edilmesi zor parolaların tercih edilmesi önerilir.

show running-config komutu ile Console ve Aux Port'ları ile Telnet erişimi için kullanılan parola bilgilerinin Clear Text olarak oluşturulduğunu, yani parolanın Encrypt edilmediğini görüyoruz. Bunu engellemek için service password-encryption komutunu kullanabiliriz.

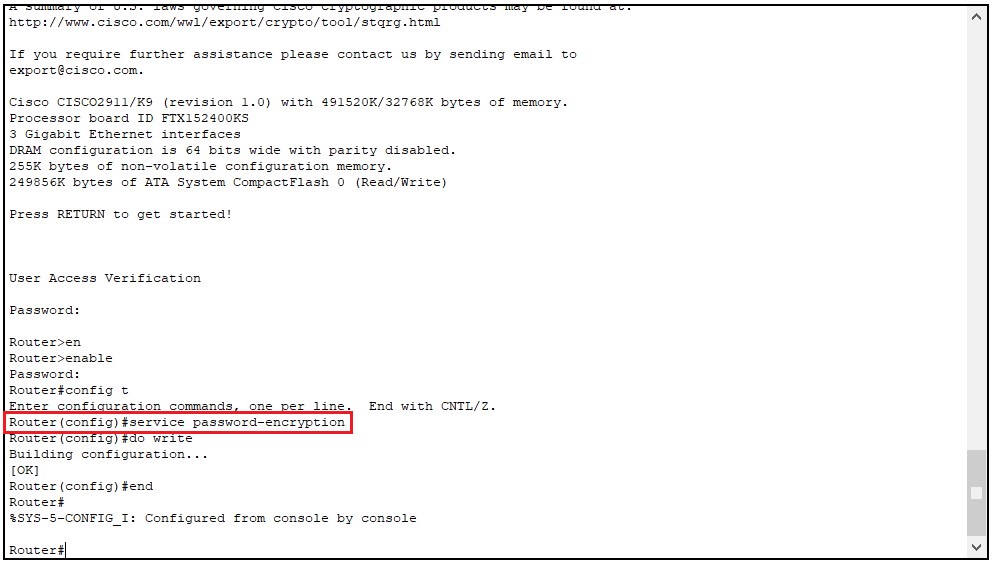

5.1- Console ve Aux Port'ları ile Telnet erişim parola bilgilerini service password-encrytion ile Encrypt etme.

Router(config)#service password-encryption

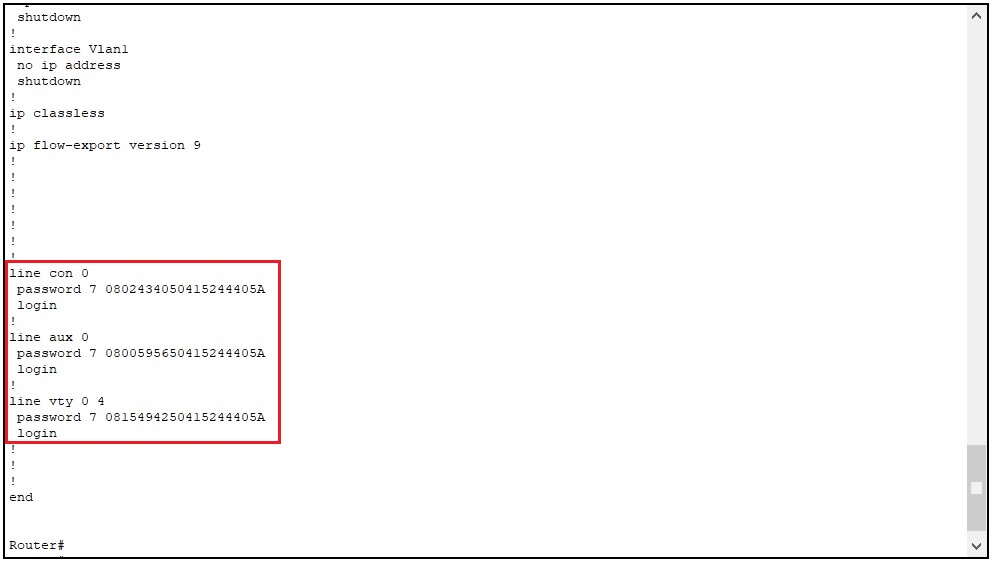

5.2- show running-config komutu Console ve Aux Port'ları ile Telnet erişim parola bilgilerinin Encrypt edildiğini yani maskelendiğini görüyoruz.

Cisco Router'larda Console, Telnet ve AUX Port'ları üzerinden yapılan erişimlerin nasıl güvenli hale getirileceği, hem fiziksel hem de uzak bağlantı senaryoları için ayrı ayrı değerlendirilmesi gereken bir konudur. Router'ın yönetim seviyeleri için belirlenen parola yapısı ve bu parolaların şifrelenme biçimi, doğrudan erişim güvenliğini etkiler. Parolaların sadece gizlenmiş olması yeterli değildir; hangi şifreleme algoritmasının kullanıldığı da önemlidir. Temel gizleme yöntemleri ile güçlü şifreleme mekanizmaları arasında ciddi farklar bulunur.

Uzaktan erişim senaryolarında Telnet gibi şifrelenmemiş protokoller tercih edildiğinde, iletilen veriler Network trafiğinde düz metin olarak görülebilir ve bu da ciddi bir güvenlik açığı oluşturur. Bu yüzden yapılandırma sırasında hangi protokollerin kabul edileceği, hangi seviyede kimlik doğrulama isteneceği gibi parametrelerin doğru tanımlanması gerekir. Console bağlantısı yerel müdahaleler için tercih edilirken, AUX Port'u daha çok modem destekli bağlantılar için kullanılır ve yapılandırılmadığında potansiyel bir açık haline gelir.

Her bir Port'tan erişimin hangi kullanıcıya, hangi seviyede sağlanacağı detaylı şekilde belirlenmeli ve gereksiz açıklar ortadan kaldırılmalıdır. Tanımlanan her parametre, sistemin bir sonraki oturum davranışını doğrudan etkiler. Bu yüzden yapılandırma işlemi bittikten sonra yalnızca fonksiyonellik değil, güvenlik açısından da denetlenmiş bir yapı elde edilmesi gerekir. Baştan sona düşünülmüş bir erişim kontrol planı, Router üzerindeki en küçük ayrıntının bile güvenlik politikasına uyumlu şekilde ayarlanmasını sağlar.

Faydalı olması dileğiyle...

Makale ile ilgili düşüncelerinizi ve sorularınızı aşağıdaki yorum kısmında paylaşmaktan çekinmeyin. Her katkı, içeriğin daha fazla kişiye ulaşmasını ve daha faydalı bir tartışma ortamı oluşmasını sağlar.