Öncelikle, Microsoft Entra ID Connect Kurulumu – Bölüm 1: Temel Yükleme ve Hazırlık başlıklı makalemin içeriğinde Microsoft Entra ID Connect Tool’un ne olduğunu ve hangi senaryolarda kullanıldığını detaylıca anlatmıştım. On-Premises Active Directory (AD) ile Entra ID arasında Synchronization işlemlerini sağlamak için kullanılan bu aracın, Single Sign-On (SSO), Password Hash Synchronization (PHS) ve Pass-Through Authentication (PTA) gibi yeteneklerinden bahsetmiştim.

Devamında, Microsoft Entra ID Connect Tool’un çalışabilmesi için sistemde hangi gereksinimlerin karşılanması gerektiğini ele almıştım. Windows Server sürümü, .NET Framework, PowerShell modülleri ve SQL Server gereksinimleri gibi teknik detayları paylaşmıştım. Ayrıca, Synchronization işleminin sorunsuz ilerleyebilmesi için UPN Suffix ayarlarının doğru yapılandırılması gerektiğini vurgulamıştım.

Bunlara ek olarak, Active Directory (AD) ve Entra ID yapısının senkronizasyon için uygun olup olmadığını değerlendirmek adına yapılması gereken ön kontrolleri açıklamıştım. Son olarak, kurulum öncesi dikkate alınması gereken noktaları listelemiş ve olası hataları en aza indirmek için hangi adımların uygulanması gerektiğini anlatmıştım. Şimdi, ikinci bölümdeki bu makalemde Microsoft Entra ID Connect Tool’un kurulumuna geçeceğim.

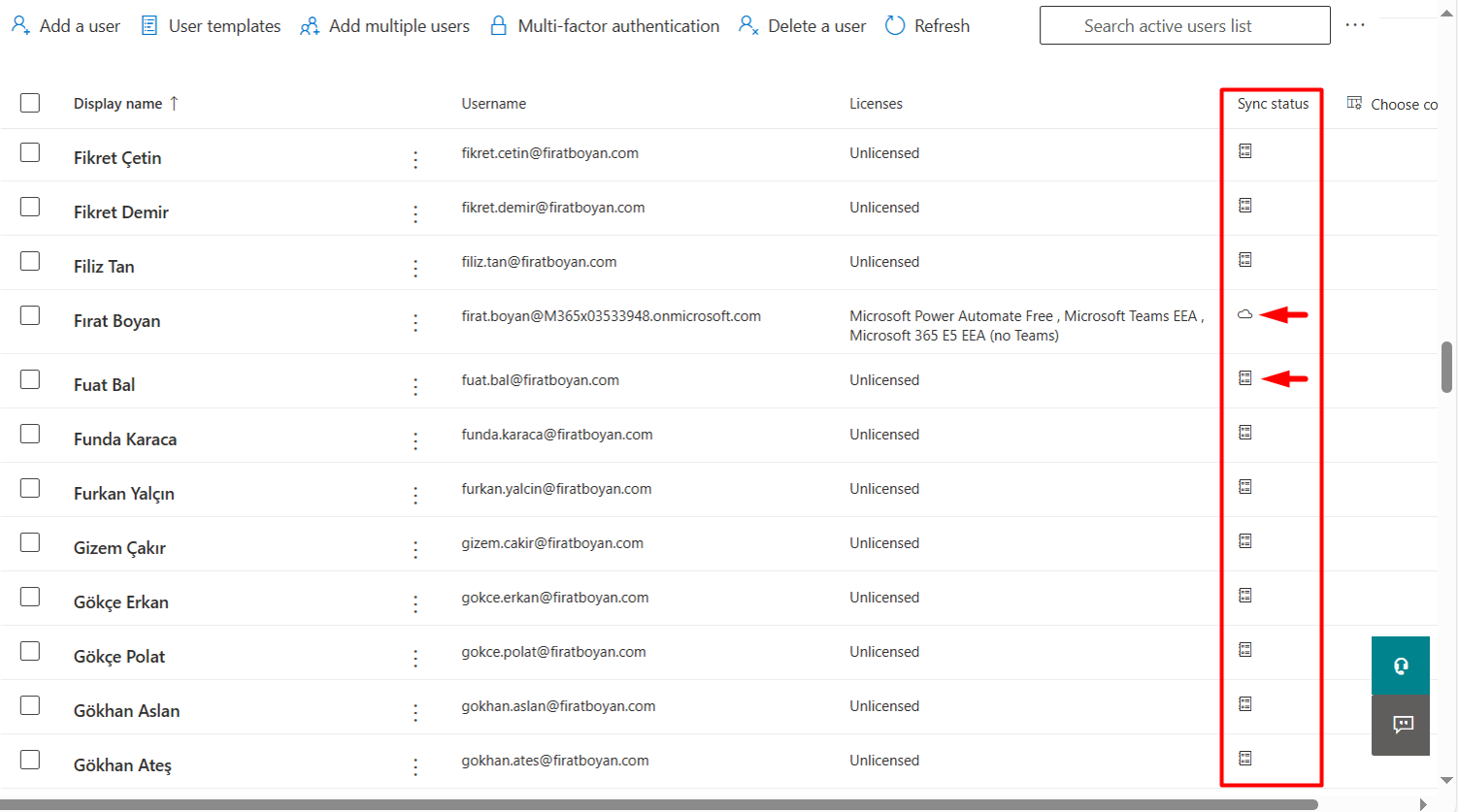

Microsoft Entra Connect Tool Download Etme

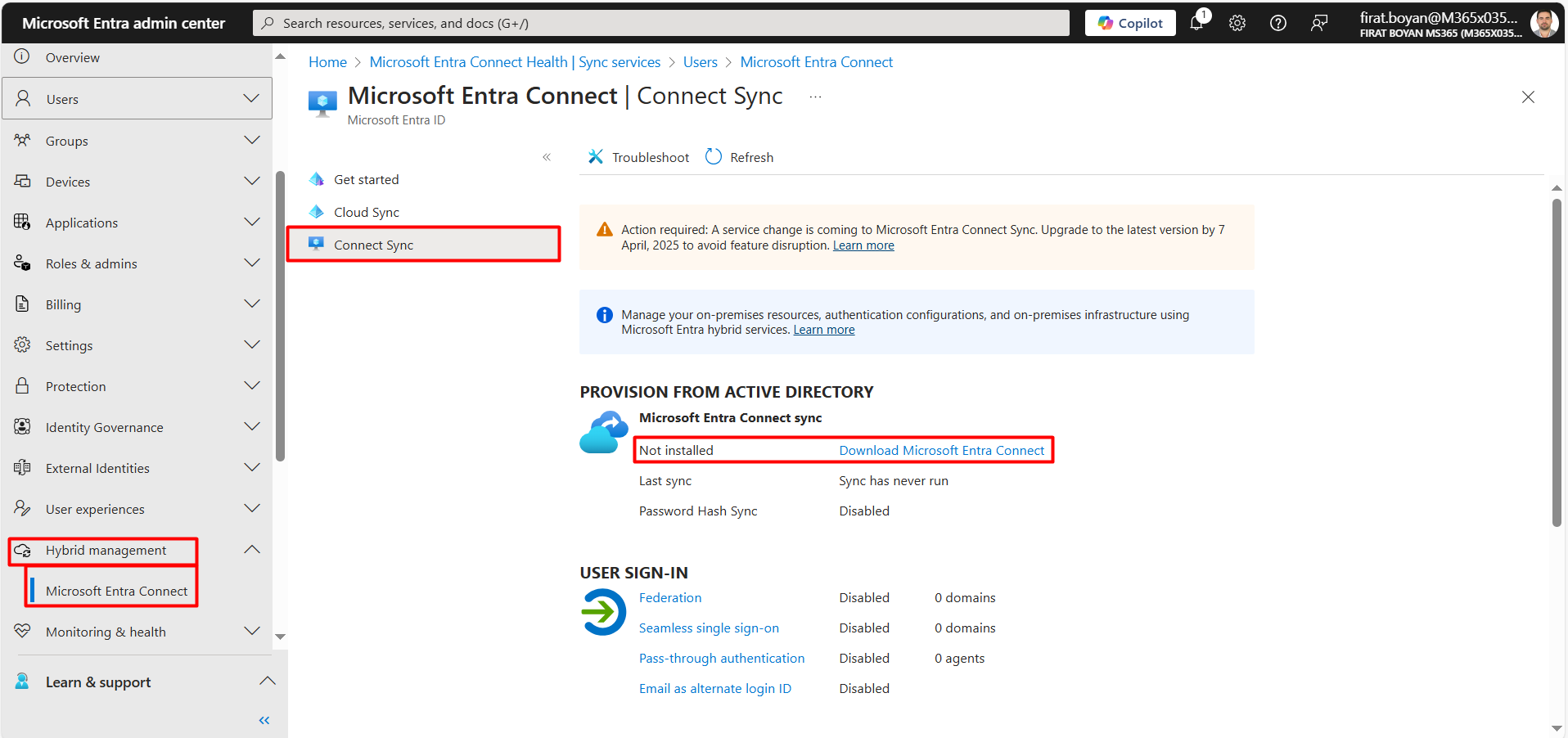

1- Microsoft Entra ID Connect Tool kurulumu için öncelikle entra.microsoft.com URL'i üzerinden Hybrid management altındaki Microsoft Entra Connect sekmesi altında bulunan Connect Sync içindeki Download Microsoft Entra Connect URL'ine tıklıyorum.

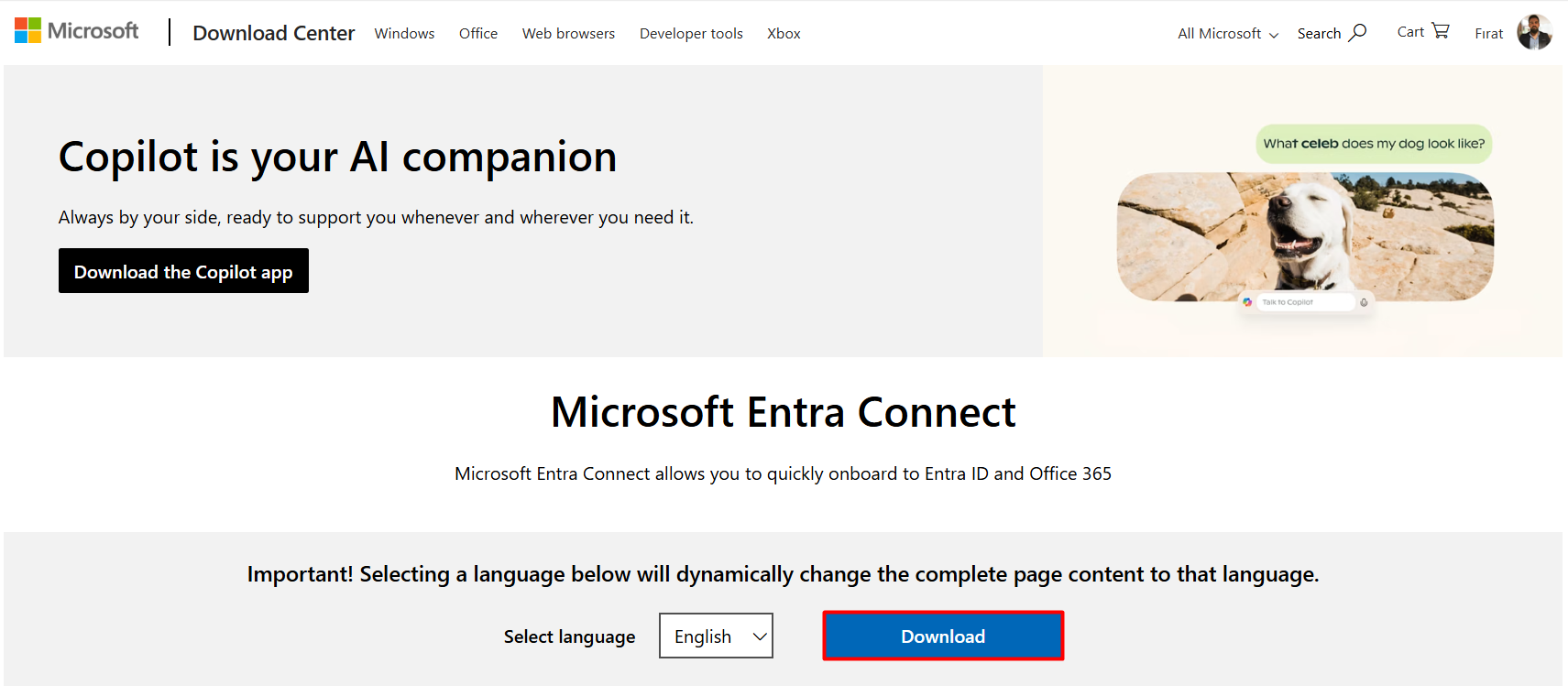

2- İlgili sayfada Download butonuna tıklıyor, Microsoft Entra Connect Tool'u indiriyorum.

Microsoft Entra Connect Sync Kurulumu

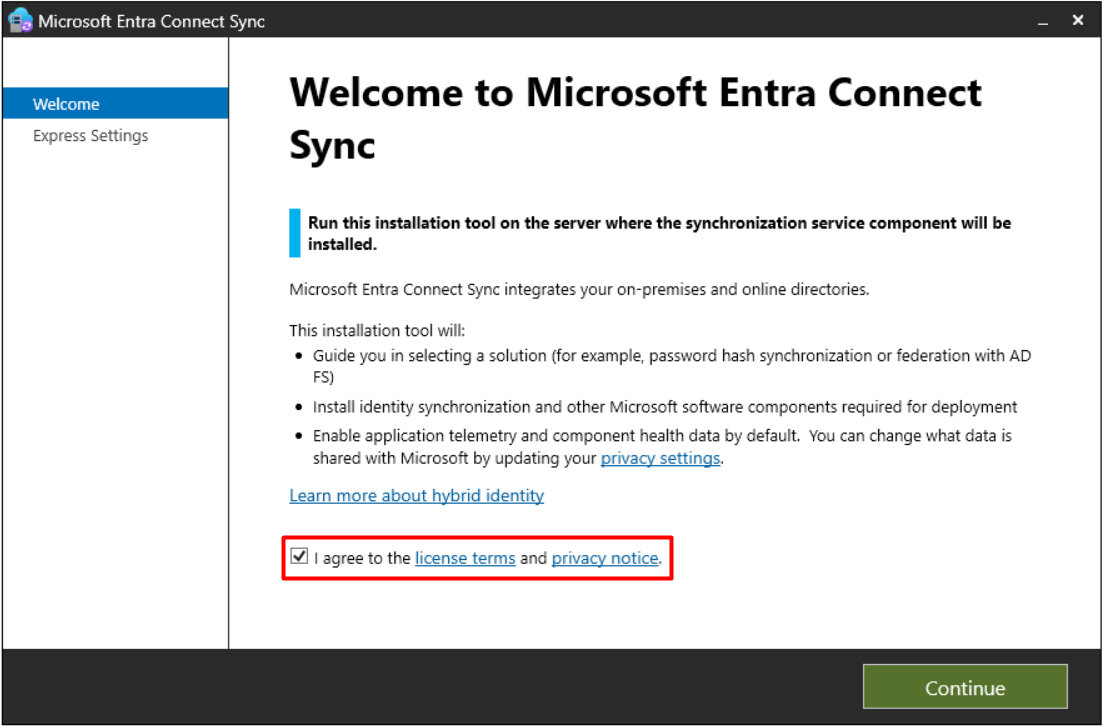

3- Microsoft Entra Connect Sync kurulumu için lisans sözleşmesini kabul ediyor, Continue butonuna tıklayarak devam ediyorum.

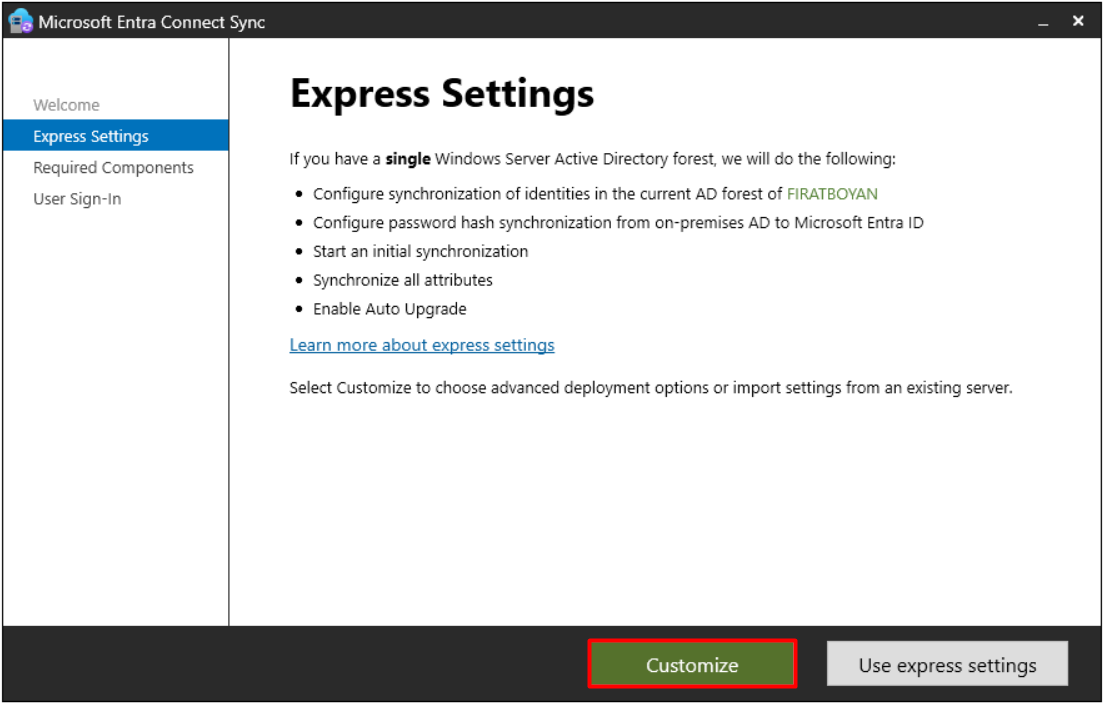

Express Settings

4- Express Settings, Microsoft Entra Connect Sync kurulum sürecinde kullanıcıya iki farklı yapılandırma seçeneği sunan bir başlıktır. Burada amaç, senkronizasyon işlemini varsayılan ayarlarla hızla tamamlamak veya özelleştirilmiş bir yapılandırma ile ilerlemek arasında seçim yapabilmektir.

Bu başlık altında sunulan Use Express Settings ve Customize seçenekleri, senkronizasyonun nasıl yönetileceğini belirler. Use Express Settings, varsayılan yapılandırma ayarlarını kullanarak, minimum kullanıcı müdahalesiyle Entra ID ile On-Premises Active Directory arasında temel senkronizasyonun tamamlanmasını sağlar. Customize ise daha esnek ve detaylı ayarlar yapmayı mümkün kılar.

Bu adımda karşıma, Customize ve Use Express settings olmak üzere iki seçenek çıkıyor.

1- Use Express Settings

Bu seçenek, Entra ID (Azure AD) ile Active Directory arasında senkronizasyonu hızlı ve varsayılan ayarlarla devreye almak için kullanılır. Express yapılandırmayı seçtiğinde, sistem tüm gerekli bağlantıları arka planda otomatik olarak kurar ve senkronizasyon sürecini başlatır. Kurulum süreciyle uğraşmadan, doğrudan temel yapılandırmalar üzerinden ilerlemek mümkün olur. Bu sayede kullanıcılar, gruplar ve diğer Active Directory nesneleri senkronize edilmeye hazır hale gelir. Ekstra bir özelleştirme ihtiyacı yoksa, süreci basitçe başlatmak için ideal bir başlangıç sağlar.

Bu yapılandırma tercih edildiğinde, arka planda gerçekleşen adımlara birlikte bakalım.

✔ Mevcut Active Directory Forest ile kimlik senkronizasyonu otomatik olarak etkinleştirilir. Yapılandırma, tek bir Forest üzerinden doğrudan bağlantı kuracak şekilde başlatılır.

✔ Password Hash Synchronization devreye alınır. Bu özellik sayesinde, Active Directory'deki kullanıcı parolaları Hash'lenmiş biçimde Entra ID'ye güvenli şekilde aktarılır.

✔ İlk senkronizasyon işlemi hemen başlatılır. Active Directory'deki kullanıcılar, gruplar ve diğer nesneler otomatik olarak Entra ID'ye gönderilir.

✔ Directory üzerindeki tüm Attribute'ler senkronize edilir. Varsayılan olarak tüm kullanıcı ve grup verileri eksiksiz biçimde Entra ID tarafına taşınır.

✔ Auto Upgrade özelliği aktif hale gelir. Entra Connect bileşeni, ileride yayınlanacak güncellemeleri otomatik olarak alacak şekilde yapılandırılmış olur.

Express ayarları, tek bir AD Forest için temel senkronizasyon ihtiyacı olan standart kurulumlar için idealdir. Eğer herhangi bir özelleştirme yapmaya gerek yoksa, Use Express Settings seçeneği ile ilerleyebilirsin.

2- Customize

Daha gelişmiş yapılandırmalara ihtiyaç duyduğunda ya da senkronizasyon süreci üzerinde ayrıntılı denetim sağlamak istiyorsan, Customize seçeneği devreye girer. Bu yapılandırma modu, yalnızca varsayılan ayarlarla ilerlemek istemeyenler için daha esnek ve kontrollü bir kurulum deneyimi sunar.

Senkronizasyon kaynaklarının kapsamından, kullanılacak kimlik doğrulama yöntemlerine ve özel senaryo ihtiyaçlarına kadar pek çok teknik detay, bu seçenekle birlikte manuel olarak tanımlanabilir hale gelir. Özellikle birden fazla AD Forest gibi bağımsız Active Directory yapılandırmalarının bulunduğu ya da standart senaryoların ötesinde özel entegrasyonların gerektiği ortamlarda, Customize seçeneği sistemin ihtiyaçlara göre esnek biçimde uyarlanmasını sağlar.

Bu yapılandırma tercih edildiğinde, arka planda gerçekleşen adımlara birlikte bakalım.

✔ Birden fazla AD Forest’ı aynı anda senkronize edebilirsin. Ortamında birden fazla bağımsız Active Directory yapısı varsa, bunların tamamını tek bir Entra ID Tenant'ına entegre etmek için özelleştirilmiş ayarlar yapman gerekir.

✔ Senkronize edilecek nesneleri filtreleyebilirsin. Hangi kullanıcıların, grupların ya da belirli Organizational Unit’lerin (OU) senkronizasyona dahil edileceğini ayrıntılı kurallarla belirleyebilirsin.

✔ Kullanılacak authentication yöntemini manuel olarak seçebilirsin. Password Hash Sync (PHS), Pass-through Authentication (PTA) veya Federation (AD FS) gibi Authentication (kimlik doğrulama) mekanizmaları arasından senaryona uygun olanı yapılandırman mümkün olur.

✔ Gelişmiş entegrasyonları devreye alabilirsin. Group Writeback, Device Writeback, Hybrid Exchange ve Exchange Mailbox Migration gibi Additional Features kapsamında yer alan bileşenlerle, Entra ID ile On-Prem ortamı arasındaki bağlantıları ihtiyacına göre özelleştirebilirsin.

✔ Daha önce yapılandırılmış bir sunucudan ayarları içe aktarabilirsin. Eğer ortamda kullanılan eski bir Entra Connect yapılandırması varsa, bu ayarları yeni sunucuya taşımak için Import Configuration seçeneğini kullanman yeterlidir. Böylece aynı yapılandırmayı yeniden oluşturmak yerine doğrudan var olan ayarlar üzerinden devam edebilirsin.

Kısacası Customize seçeneği, daha kompleks senaryolar ve ileri düzey yapılandırmalar için tercih edilmesi gereken seçenektir. Eğer kurulumun sadece tek bir AD Forest’ı kapsıyorsa ve ekstra ayarlara ihtiyacın yoksa Use Express Settings işini görecektir. Ama farklı bir Authentication (kimlik doğrulama) metodu, belirli kullanıcıları filtreleme veya Hybrid Exchange gibi gelişmiş konfigürasyonlara ihtiyacın varsa, Customize seçeneği ile devam etmelisin.

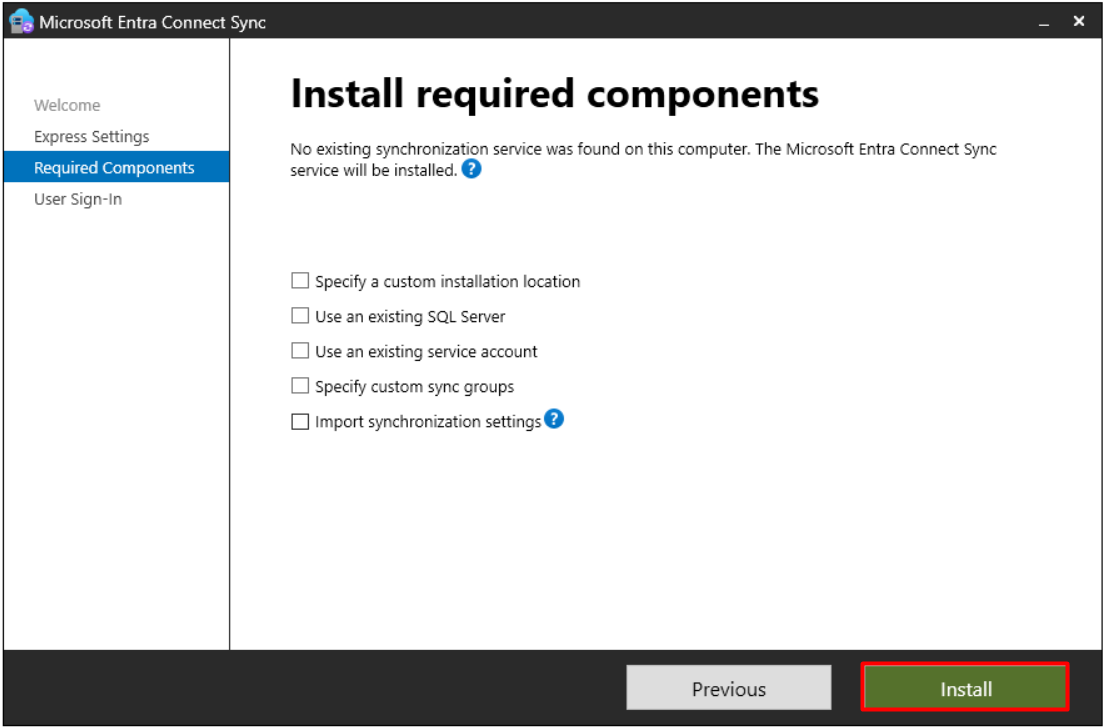

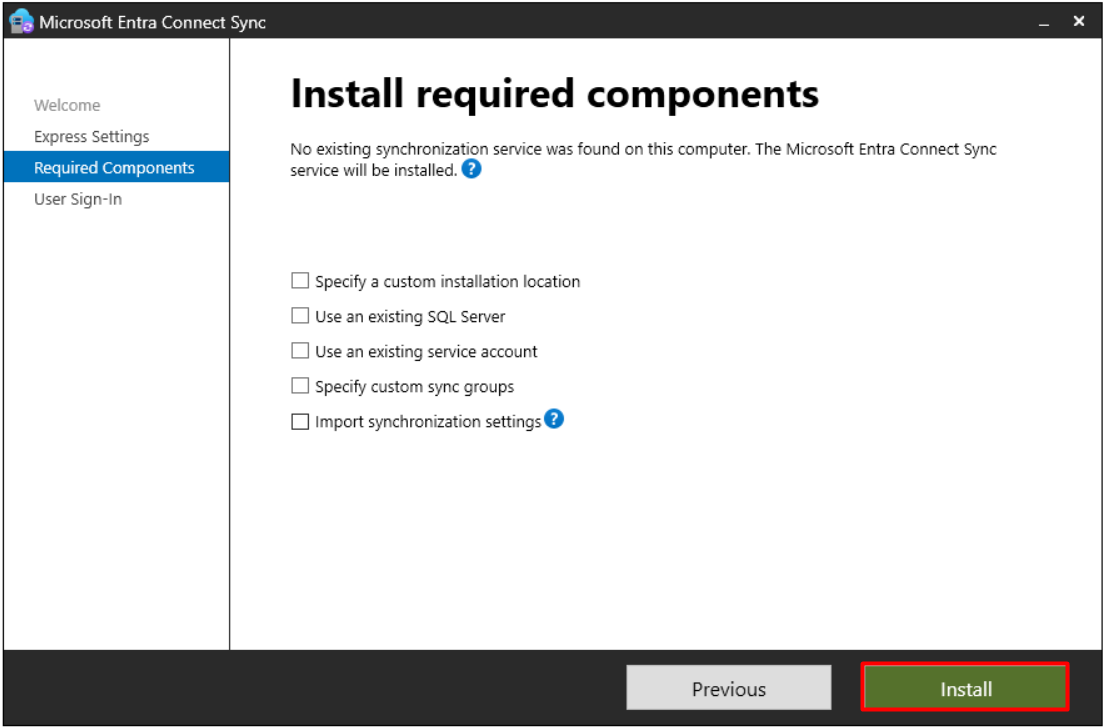

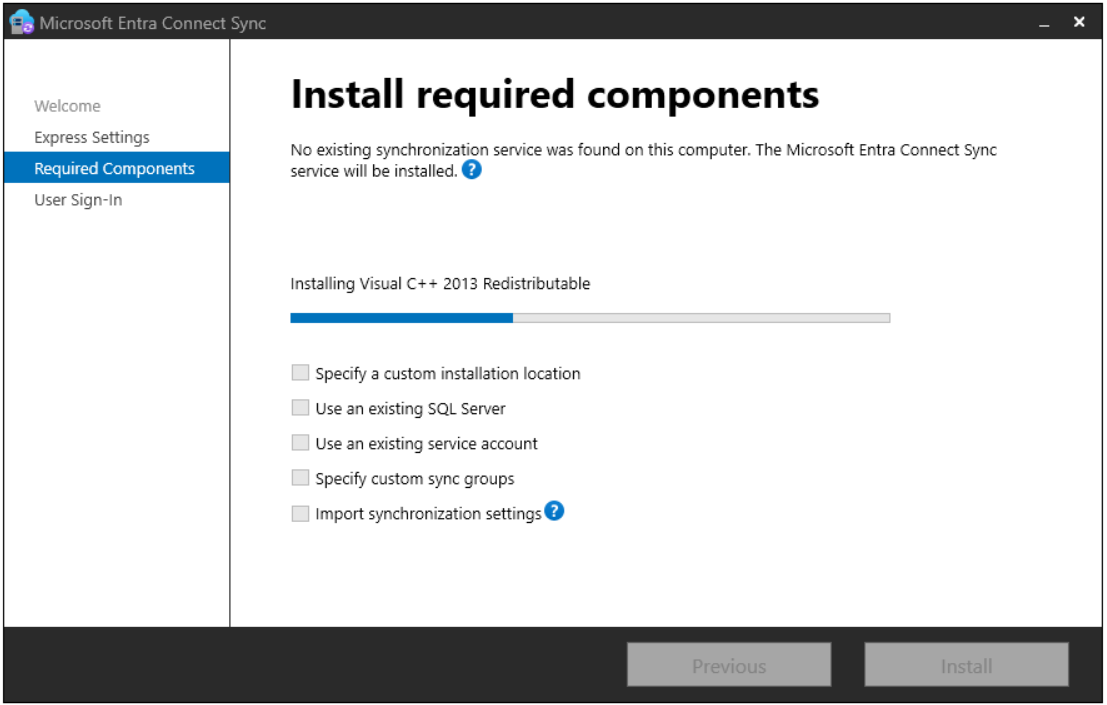

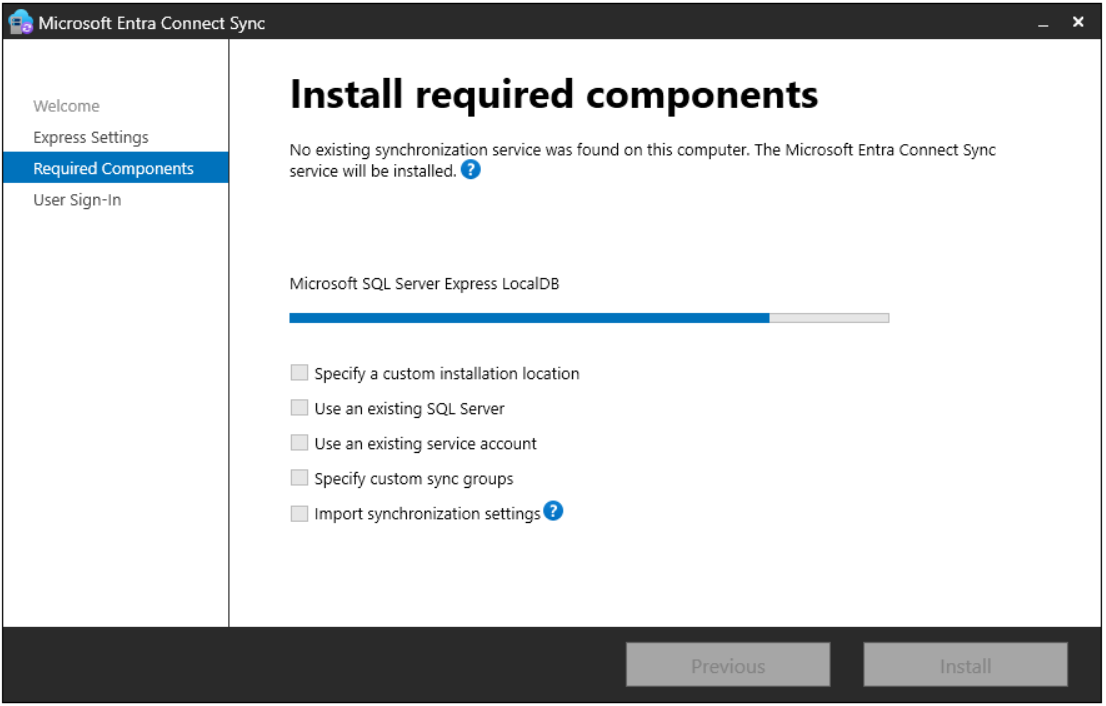

Install required components

5- Install Required Components adımı, Microsoft Entra Connect Sync kurulumunun temel bileşenlerini belirler ve yapılandırma esnasında opsiyonel ayarların özelleştirilmesine olanak tanır. Bu adımda herhangi bir seçenek işaretlenmezse, kurulum varsayılan ayarlarla tamamlanır ve Microsoft Entra Connect Sync, yerel sistem hesabı ile SQL Express Instance kullanarak çalışır. Ancak belirli ihtiyaçlara göre bazı bileşenlerin değiştirilmesi mümkündür.

Özel bir dizine kurulum yapılması gerektiğinde, Specify a custom installation location seçeneği kullanılarak yükleme yolu manuel olarak tanımlanabilir. Bu, özellikle belirli güvenlik politikaları gereği farklı bir disk veya dizin yapısında çalıştırılması gereken senaryolarda önemlidir. Varsayılan olarak C:\Program Files\Microsoft Entra Connect Sync dizini kullanılır.

Veritabanı yönetimi için sistem, otomatik olarak SQL Express Instance kurar ve kullanır. Ancak büyük ölçekli veya merkezi yönetim gerektiren ortamlar için Use an existing SQL Server seçeneği ile var olan bir SQL Server ortamına bağlanılabilir. Bu, performans açısından avantaj sağladığı gibi, veri yönetiminin merkezi bir veritabanı üzerinden yapılmasına olanak tanır.

Senkronizasyon işlemlerini yönetecek hesap varsayılan olarak Local System Account üzerinden çalışır. Ancak Use an existing service account seçeneği işaretlenirse, belirli bir Domain Account kullanılabilir. Bu, Least Privilege Principle gereği daha güvenli bir yapı sunar ve servis hesabının gereksiz yetkilerle çalışmasını önler.

Varsayılan kurulumda, senkronizasyon yönetimini sağlayan MSEntraConnectAdmins, MSEntraConnectOperators, MSEntraConnectBrowse, MSEntraConnectReporters gibi Local Security grupları oluşturulur. Ancak organizasyonun güvenlik gereksinimlerine uygun özelleştirilmiş grup adları kullanılması istenirse, Specify custom sync groups seçeneği ile bu yapı değiştirilebilir.

Peki, bu seçenekler ne anlama geliyor?

✅ Specify a custom installation location

Specify a Custom Installation Location, Microsoft Entra Connect Sync kurulumunun hangi dizine yapılacağını belirleme seçeneğidir. Varsayılan olarak, kurulum C:\Program Files\Microsoft Entra Connect Sync dizinine gerçekleştirilir. Ancak sistem gereksinimleri, organizasyon politikaları veya güvenlik gereklilikleri doğrultusunda farklı bir dizin tercih edilebileceği için bu seçenekle özel bir yol belirlemek mümkündür.

Özellikle büyük ölçekli dağıtımlarda veya High Availability (HA) gereksinimi olan ortamlarda, senkronizasyon hizmetinin belirli bir disk bölümü veya paylaşılan bir Network dizini üzerinde çalıştırılması gerekebilir. Bu durumda, sistem yöneticileri Specify a Custom Installation Location seçeneğini kullanarak Entra Connect Sync için alternatif bir kurulum dizini tanımlayabilir.

Bunun yanında, bazı güvenlik politikaları gereği Program Files dizinine yazma izinleri kısıtlanmış olabilir veya Volume Encryption ve Backup Strategy doğrultusunda belirli disk bölümlerinin kullanılması zorunlu hale getirilmiş olabilir. Böyle bir senaryoda, kurulumun sistemi yönetenler tarafından kontrol edilen farklı bir dizine yönlendirilmesi yönetilebilirliği artırır ve veri güvenliğini sağlar.

✅ Use an existing SQL Server

Use an Existing SQL Server seçeneği, Microsoft Entra Connect Sync tarafından kullanılan veritabanı altyapısının nasıl yönetileceğini belirler. Varsayılan yapılandırmada, kurulum sırasında SQL Express Instance otomatik olarak yüklenir ve tüm senkronizasyon verileri bu yerel veritabanında tutulur. Ancak büyük ölçekli ortamlarda, SQL Express yerine mevcut bir SQL Server altyapısının kullanılması hem performans hem de yönetilebilirlik açısından avantaj sağlar.

Bu seçenek etkinleştirildiğinde Entra Connect, senkronizasyon için var olan bir SQL Server Instance'a bağlanır ve tüm verileri burada saklar. Bu yapı, veritabanı yönetimini merkezi hale getirerek Backup, High Availability ve Disaster Recovery süreçleriyle entegre edilmesini kolaylaştırır. Ayrıca, büyük organizasyonlarda yüksek veri hacmi nedeniyle SQL Express’in sunduğu 10 GB depolama sınırı gibi kısıtlamalar, kurumsal SQL Server versiyonlarında bulunmadığından, bu seçenek uzun vadeli ölçeklenebilirlik sağlar.

Mevcut SQL Server kullanımı için, sunucu adı, bağlantı kimlik bilgileri ve yetkilendirme yöntemi gibi bilgiler kurulum sırasında manuel olarak belirtilmelidir. Yetkilendirme için Windows Authentication veya SQL Authentication seçeneklerinden biri tercih edilebilir. Eğer Always On Availability Groups, Failover Clustering gibi yüksek erişilebilirlik çözümleri kullanılıyorsa, veritabanı bağlantı noktaları ve erişim izinleri dikkatlice yapılandırılmalıdır.

✅ Use an existing service account

Use an existing service account seçeneği, Microsoft Entra Connect Sync'in çalıştırılacağı servis hesabını belirlemeye olanak tanır. Varsayılan yapılandırmada, senkronizasyon işlemleri Local System Account kullanılarak yürütülür. Ancak bu hesap, Domain kaynaklarına erişim konusunda sınırlı yetkilere sahip olduğu için genişletilmiş senkronizasyon senaryolarında yetersiz kalabilir.

Özelleştirilmiş bir Domain Account tanımlamak, senkronizasyon hizmetinin daha kontrollü ve güvenli çalışmasını sağlar. Least Privilege Principle yaklaşımına uygun olarak, bu hesap yalnızca senkronizasyon görevlerini yerine getirmek için gerekli minimum yetkilerle yapılandırılmalıdır. Gereksiz hakların verilmesi, istemeden yetkisiz erişime veya hesap ele geçirme riskine neden olabilir.

Özellikle büyük ölçekli ortamlarda, servis hesapları için Group Managed Service Account (gMSA) veya düzenli parola döngüsü uygulanabilen özel bir hesap tercih edilmelidir. Böylece, parolaların manuel yönetilmesine gerek kalmadan otomatik olarak döndürülmesi sağlanır ve hesap güvenliği artırılır. Senkronizasyon işlemlerinin kesintisiz sürdürülebilmesi için belirlenen Domain Account, Log on as a service, Replicating Directory Changes ve Replicating Directory Changes All yetkilerine sahip olmalıdır.

✅ Specify custom sync groups

Specify Custom Sync Groups seçeneği, Microsoft Entra Connect Sync tarafından otomatik olarak oluşturulan yerel güvenlik gruplarının özelleştirilmesine olanak tanır. Varsayılan olarak, senkronizasyon işlemlerinin yönetimi için MSEntraConnectAdmins, MSEntraConnectOperators, MSEntraConnectBrowse ve MSEntraConnectReporters gibi Local Security grupları oluşturulur. Bu gruplar, farklı erişim seviyelerine sahip kullanıcıları yönetmek ve senkronizasyon işlemlerini denetlemek için kullanılır.

Varsayılan grup isimleri, standart bir yapı sunar ancak organizasyonel politikalar veya özel erişim kontrol gereksinimleri doğrultusunda özelleştirilmesi gerekebilir. Specify Custom Sync Groups seçeneği etkinleştirildiğinde, bu grupların adları değiştirilerek organizasyona özgü bir yapı oluşturulabilir. Bu sayede, mevcut Active Directory grup yapıları ile uyumlu isimlendirme yapılabilir veya belirli güvenlik politikalarına uygun özel gruplar tanımlanabilir.

Özelleştirilmiş grup isimleri, yalnızca adlandırma seviyesinde değil, erişim yetkilendirmesi açısından da önemlidir. Varsayılan yapı, Local Security gruplarına dayalı olduğundan, sistem içindeki belirli hesaplara erişim izinleri atanırken bu gruplar kullanılır. Eğer özelleştirilmiş bir grup ismi belirlenirse, ilgili kullanıcı hesaplarının ve hizmetlerin bu yeni grup yapısı üzerinden yetkilendirilmesi gerekir. Bu, özellikle Role-Based Access Control (RBAC) modeline göre yetkilendirme yapılan ortamlarda kritik bir fark yaratır.

Bu seçeneğin kullanılmaması durumunda, sistem varsayılan grup isimlerini atar ve senkronizasyon işlemleri bu gruplar üzerinden yönetilir. Ancak özelleştirilmiş erişim kontrolü veya belirli grup isimlendirme standartlarına uyum sağlanması gereken senaryolarda, bu ayarın değiştirilmesi gereklidir.

✅ Import synchronization settings

Import Synchronization Settings seçeneği, daha önce yapılandırılmış bir Microsoft Entra Connect Sync kurulumundan alınan ayarların yeni bir sunucuya taşınmasını sağlar. Bu işlem, özellikle mevcut bir yapılandırmanın aynısını koruyarak yeni bir sistemde çalıştırmak veya donanım değişikliği sonrası yeniden kurulum yapmak gerektiğinde büyük bir avantaj sunar.

Bu özellik kullanıldığında, önceki sunucudan alınan konfigürasyon dosyası içe aktarılır ve tüm Synchronization Rules, Filtering Options, OU Selections, Attribute Mappings gibi kritik yapılandırmalar yeni kurulumda yeniden tanımlanmış olur. Böylece aynı senkronizasyon politikalarının korunması sağlanır ve manuel ayarlarla zaman kaybetmeden yapılandırma tamamlanabilir.

Özellikle Disaster Recovery veya Migration senaryolarında, bu seçenek sayesinde eski sunucuda yapılan özelleştirmeler birebir korunur. Eğer Custom Synchronization Rules tanımlandıysa veya belirli Filtering Options uygulandıysa, bunların manuel olarak tekrar oluşturulmasına gerek kalmaz. İçeri aktarma işlemi, konfigürasyonun önceki sunucudaki gibi çalışmasını sağlar ve senkronizasyon işlemlerinin tutarlılığını korur.

Ne Yapmalısın?

Eğer standart bir kurulum yapıyorsan, hiçbirini seçmeden Install butonuna basabilirsin. Eğer SQL Server kullanımı, özel bir servis hesabı veya önceden belirlenmiş senkronizasyon ayarları gibi özel gereksinimlerin varsa, ilgili kutuları işaretleyerek kurulum sürecini özelleştirebilirsin.

Ben, bu adımda Microsoft Entra Connect Sync kurulumu sırasında bazı isteğe bağlı (optional) yapılandırma seçeneklerini seçmeden Install butonuna basarak, kurulum adımına geçiyorum.

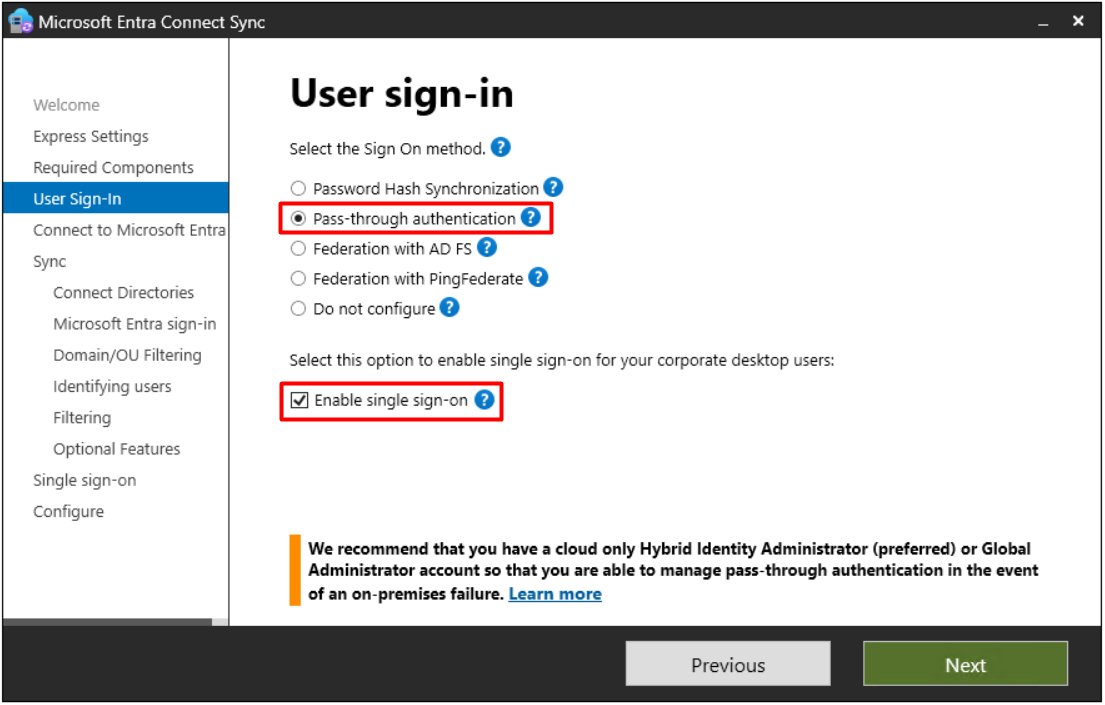

User sign-in

6- User sign-in ekranında, Microsoft Entra Connect Sync aracında User Sign-In yöntemi ve kimlik doğrulama sürecinin nasıl yönetileceği belirleniyor. Seçilen yönteme bağlı olarak, kullanıcıların Entra ID’ye nasıl oturum açacağı, kimlik bilgilerinin nerede ve nasıl doğrulanacağı ve kimlik doğrulamanın On-Prem AD’de mi yoksa bulutta mı yönetileceği gibi kritik kararlar alınıyor.

Bu süreçte kullanılan farklı kimlik doğrulama yöntemleri, şirketin altyapısına, güvenlik gereksinimlerine ve kullanıcı deneyimine göre şekilleniyor. Eğer kimlik doğrulamanın tamamen On-Prem AD üzerinden yönetilmesi isteniyorsa Pass-through Authentication ya da Federation seçenekleri öne çıkıyor. Bulut tabanlı bir doğrulama yöntemi düşünülüyorsa Password Hash Synchronization tercih edilebiliyor. Kullanıcıların ekstra kimlik doğrulaması yapmadan Entra ID’ye erişebilmesi için Enable Single Sign-On gibi seçenekler de bu aşamada yapılandırılıyor.

Bu ekran, yalnızca hangi yöntemin kullanılacağını seçmekle kalmayıp, aynı zamanda kimlik doğrulamanın işleyiş biçimini ve kullanıcı deneyimini nasıl etkileyeceğini de belirleyen en önemli yapılandırma adımlarından biridir.

✅ Password Hash Synchronization (PHS)

Password Hash Synchronization, On-Premises Active Directory (AD) ortamında tutulan kullanıcı parolalarının, Hash'lenmiş haliyle Microsoft Entra ID ile eşitlenmesini sağlar. Parolanın kendisi asla doğrudan buluta aktarılmaz, bunun yerine Active Directory üzerinde bulunan NTLM veya Kerberos Hash değeri, ek güvenlik katmanlarıyla tekrar Hash'lenerek Entra ID'ye gönderilir. Bu işlem, parolanın şifrelenmiş bir özetinin Microsoft Entra ID üzerinde saklanmasına olanak tanır.

Kullanıcı, Entra ID ile kimlik doğrulaması gerçekleştirdiğinde, girdiği parola aynı algoritmalar kullanılarak Hash'lenir ve daha önce senkronize edilmiş Hash değeriyle karşılaştırılır. Eşleşme sağlanırsa oturum açılır. Bu modelde, kullanıcı kimlik doğrulama süreçlerinde On-Premises AD'ye doğrudan bağlı kalmaz, böylece AD ortamına erişim olmasa bile oturum açma işlemi bulut üzerinden tamamlanabilir. Ancak, parola değişikliği yapıldığında senkronizasyon tamamlanana kadar Entra ID tarafında eski parola geçerli kalır.

Bu yöntem, On-Premises AD ile sürekli bağlantı gerektirmeyen bir kimlik doğrulama mekanizması sunarken, güvenliği artırmak için ek Hash işlemleriyle güçlendirilmiştir. Aynı zamanda, kullanıcıların On-Premises ortamına bağlı olmadan bulut tabanlı hizmetlere erişmesine olanak tanır ve Multi-Factor Authentication (MFA) gibi Entra ID özellikleriyle birlikte çalışabilir.

✅ Pass-through Authentication (PTA)

Pass-through Authentication, kullanıcı oturum açma taleplerinin doğrudan On-Premises Active Directory (AD) üzerinde doğrulanmasını sağlayan bir kimlik doğrulama mekanizmasıdır. Kullanıcı giriş yaptığında kimlik bilgileri, Microsoft Entra ID tarafından alınıp herhangi bir parola Hash’i buluta taşınmadan doğrudan On-Premises AD’de doğrulanır. Bu işlem sırasında, Authentication Agent devreye girerek Entra ID’den gelen kimlik doğrulama isteğini On-Premises AD’ye iletir ve yanıtı geri döndürür.

Bu yöntem, kimlik doğrulama sürecini tamamen On-Prem AD üzerinde tuttuğu için, parola bilgileri buluta kopyalanmaz ve doğrulama işlemi her oturum açma denemesinde gerçek zamanlı olarak gerçekleştirilir. Authentication Agent, Domain içinde çalışan ve oturum açma isteklerini yöneten bir bileşendir. High Availability (yüksek erişilebilirlik) sağlamak için birden fazla Authentication Agent dağıtılabilir ve yük dengeleme mekanizması sayesinde istekler bu ajanlar arasında paylaştırılır. Entra ID, kullanıcının oturum açma isteğini aldıktan sonra, mevcut Authentication Agent’lardan birine ileterek, On-Premises AD’de doğrulama yapılmasını sağlar ve oturum açma süreci tamamlanır.

Pass-through Authentication, özellikle parola Hash’lerini buluta taşımak istemeyen organizasyonlar için ideal bir çözümdür. Aynı zamanda Multi-Factor Authentication (MFA) gibi ek güvenlik katmanlarıyla da entegre edilebilir. Entra ID, oturum açma sürecini takip ederken, kullanıcıyı yetkilendirme ve erişim kontrolü politikalarına uygun şekilde yönlendirir. Authentication Agent, yalnızca oturum açma isteklerini işlediği için, kullanıcı parolalarını depolamaz veya AD dışında iletmez.

Avantajları:

✔ Parolalar buluta taşınmaz, bu da güvenlik açısından avantaj sağlar.

✔ Gerçek zamanlı kimlik doğrulama sağlanır, parola değişikliği anında geçerli olur.

✔ On-Prem AD'de yetkilendirme süreçleri aynen devam eder, ek yapılandırmalara gerek kalmaz.

✔ Hybrid yapılar için uygundur, On-Prem AD'nin ana otorite olduğu ortamlarda sorunsuz çalışır.

Kurulum işlemimde kimlik doğrulamanın öncelikli olarak On-Prem AD üzerinden yapılmasını ancak aynı zamanda yedekleme mekanizması olarak Password Hash Synchronization’ın da kullanılmasını istiyorum. Bu sayede güvenliği elden bırakmadan hem yönetim kolaylığı hem de kesintisiz erişim amaçlanmaktadır.

Bu sayede Pass-through Authentication'ın çalışamaz hale gelmesi durumunda Password Hash Synchronization sayesinde kullanıcıların Entra ID üzerinden oturum açabilmesini garanti altına alınır.

Bu adımda Pass-through Authentication seçilmiş olmasına rağmen, ilerleyen adımlarda Password Hash Synchronization da aktif edeceğim. Bunun nedeni, Pass-through Authentication’ın ana kimlik doğrulama yöntemi olması ancak yedekleme amaçlı Password Hash Synchronization’ın da etkinleştirilecek olmasıdır.

Eğer Pass-through Authentication kullanılırken On-Prem AD erişilemez hale gelirse Password Hash Synchronization sayesinde kullanıcılar, Entra ID üzerinden oturum açmaya devam edebilir. Bu kombinasyon, kesintisiz erişim sağlamak için hibrit bir yaklaşım sunar.

✅ Federation with AD FS

Federation with AD FS, kimlik doğrulama sürecinin tamamen On-Premises Active Directory Federation Services (AD FS) altyapısı üzerinden yönetilmesini sağlar. Bu modelde, Microsoft Entra ID’ye yönlendirilen kimlik doğrulama istekleri doğrudan AD FS’e iletilir ve kullanıcı oturum açma süreci tamamen Local altyapı üzerinde gerçekleşir. Böylece, kullanıcı kimlik bilgileri Microsoft Entra ID tarafında depolanmaz, doğrulama işlemi AD FS üzerinden yürütülür.

Bu yöntemde, Single Sign-On (SSO) desteği sayesinde kullanıcılar, AD FS’in belirlediği güvenlik politikaları doğrultusunda kimlik doğrulama yaparak Microsoft 365 gibi bulut tabanlı servislere erişebilir. Ancak, bu modelin uygulanabilmesi için AD FS Farm ve Web Application Proxy (WAP) gibi bileşenlerin eksiksiz yapılandırılmış olması gerekir. Ayrıca, AD FS’in erişilebilir olması gerektiğinden, sistemin yüksek süreklilik sağlaması adına yük dengeleme ve felaket kurtarma mekanizmaları planlanmalıdır.

Microsoft’un AD FS için Multi-Factor Authentication (MFA) desteğini kaldırmasıyla birlikte, MFA gereksinimi olan senaryolarda alternatif çözümler kullanılması gerekir. Eğer MFA Entra ID üzerinde konumlandırılacaksa, Passthrough Authentication veya Password Hash Synchronization gibi modellerle geçiş yapmak daha uygun olabilir. AD FS’in Microsoft Entra ID ortamında modern kimlik doğrulama mekanizmalarıyla entegrasyonu giderek azalırken, doğrudan bulut tabanlı kimlik doğrulama yöntemlerine yönelim artmaktadır.

✅ Federation with PingFederate

Federation with PingFederate, kimlik doğrulama sürecini Ping Identity altyapısı üzerinden yönetmek isteyen organizasyonlar için bir entegrasyon mekanizması sağlar. Active Directory Federation Services (AD FS) ile benzer bir işleyiş sunmakla birlikte, farklı bir federasyon yapısı kullanmayı tercih eden ortamlar için alternatif bir çözüm sunar. Kullanıcı kimlik bilgileri On-Premises Active Directory (AD) içinde tutulmaya devam eder, ancak kimlik doğrulama işlemi Microsoft Entra ID yerine PingFederate Server tarafından gerçekleştirilir.

Ping Identity, Identity and Access Management - IAM (kimlik ve erişim yönetimi) çözümleri sunan bir platformdur ve kimlik doğrulama, yetkilendirme ve erişim kontrol süreçlerini merkezi bir yapı altında yönetmek için tasarlanmıştır. Zero Trust, Single Sign-On (SSO), Multi-Factor Authentication (MFA) ve API Security gibi güvenlik katmanlarını destekleyen bir ekosistem sunar. Modern kimlik doğrulama standartları olan SAML, OAuth 2.0, OpenID Connect ve WS-Federation gibi protokollerle uyumlu çalışarak, hem On-Premises hem de bulut tabanlı sistemlerde federasyon mekanizmalarını uygular.

Bu altyapı, kullanıcı kimliklerini güvenli bir şekilde yönetmek için merkezi bir Identity Provider - IdP (kimlik sağlayıcısı) olarak işlev görür ve hem kurumsal kullanıcılar hem de dış kullanıcılar için kimlik doğrulama süreçlerini yönlendirir. Ping Identity, Active Directory, LDAP ve diğer dizin hizmetleriyle entegre olabilir, böylece organizasyonların mevcut kimlik yönetim sistemleriyle sorunsuz çalışmasını sağlar.

Kimlik doğrulama sürecinde, kullanıcının erişmek istediği uygulama veya hizmet, PingFederate veya PingOne gibi çözümler üzerinden kimlik doğrulama isteği gönderir. Kullanıcının kimlik bilgileri doğrulandıktan sonra, Token üretir ve ilgili servise erişim sağlanır. Bu süreçte, kimlik doğrulama isteği belirlenen güvenlik politikalarına, cihaz güvenlik durumuna, coğrafi konuma ve kullanıcı davranış analizine göre değerlendirilebilir. Ayrıca, Adaptive Authentication yetenekleri sayesinde, sistem şüpheli oturum açma girişimlerini algılayarak MFA talep edebilir veya erişimi engelleyebilir.

API Security tarafında, Ping Identity'nin PingAccess ve PingAuthorize gibi bileşenleri, API'lerin güvenliğini sağlamak için OAuth ve JWT gibi teknolojileri kullanır. API isteklerini doğrulamak ve belirli yetkilendirme politikaları uygulamak için dinamik kurallar belirlenebilir. Böylece mikro hizmet mimarileri ve modern uygulama altyapıları için güvenlik açıkları en aza indirilmiş olur.

Ping Identity, büyük ölçekli organizasyonlar için merkezi kimlik ve erişim yönetimi sağlayarak hem çalışanların hem de müşterilerin güvenli bir şekilde uygulamalara erişimini mümkün kılar. Özellikle Hybrid ortamlarda, hem On-Premises dizin hizmetlerini hem de bulut tabanlı SaaS uygulamalarını entegre eden çözümleri ile geniş çaplı bir güvenlik modeli sunar.

Bu modelde, kullanıcı oturum açma talepleri doğrudan PingFederate Server'a yönlendirilir ve kimlik doğrulama burada tamamlandıktan sonra Token, Microsoft Entra ID'ye iletilir. Böylece, organizasyonun mevcut Authentication Policy'ler (kimlik doğrulama politikaları), Conditional Access kuralları veya Multi-Factor Authentication (MFA) gibi güvenlik katmanları PingFederate üzerinden uygulanabilir. AD FS altyapısından farklı olarak, PingFederate üçüncü taraf entegrasyonlar ve özel kimlik sağlayıcıları (IdP) ile daha geniş çapta destek sunar.

✅ Do not configure

Do not configure seçeneği etkinleştirildiğinde, Microsoft Entra ID ile kimlik doğrulama sürecine yönelik herhangi bir yapılandırma gerçekleştirilmez. Bu, On-Premises Active Directory (AD) ortamındaki nesnelerin yalnızca senkronize edilmesini sağlar ancak kimlik doğrulama işlemlerini değiştirmez. Yani, kullanıcılar Microsoft Entra ID’ye yönlendirilmeden mevcut kimlik doğrulama mekanizmasını kullanmaya devam eder.

Bu senaryo genellikle yalnızca nesne senkronizasyonu yapmak isteyen ve kimlik doğrulama tarafında herhangi bir değişiklik yapmayı planlamayan ortamlar için uygundur. Örneğin, kullanıcıların oturum açma süreçlerinin tamamen On-Premises AD üzerinde kalmasını isteyen organizasyonlar, Do not configure seçeneğini kullanarak mevcut Authentication mekanizmalarını değiştirmeden devam edebilir. Bunun anlamı, Password Hash Synchronization, Pass-Through Authentication veya Federation yapılandırmalarının hiçbirinin devreye alınmayacağıdır.

Eğer ilerleyen süreçte kimlik doğrulama ile ilgili bir entegrasyon yapılmak istenirse, Microsoft Entra Connect Sync yeniden yapılandırılarak farklı bir Authentication yöntemi tercih edilebilir. Ancak, başlangıç aşamasında sadece nesne senkronizasyonu hedefleniyorsa, Do not configure seçeneği bu amaca yönelik en uygun tercihtir.

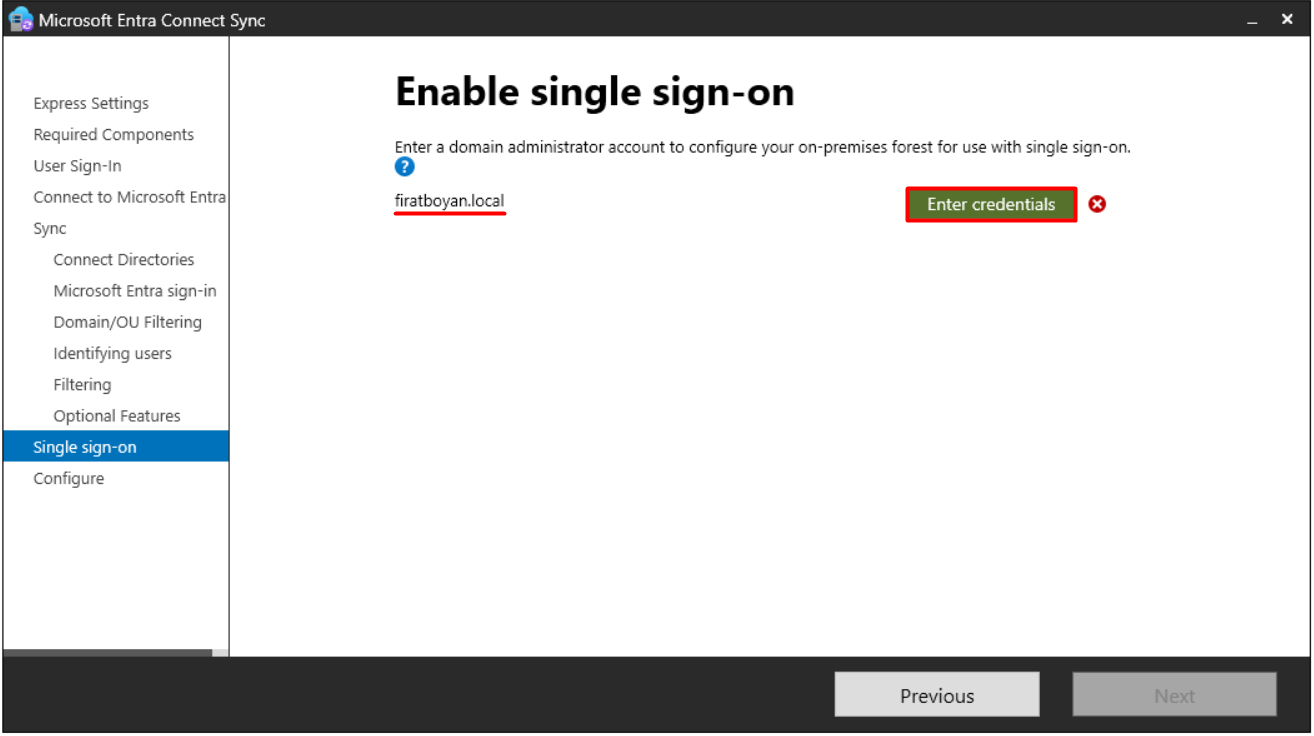

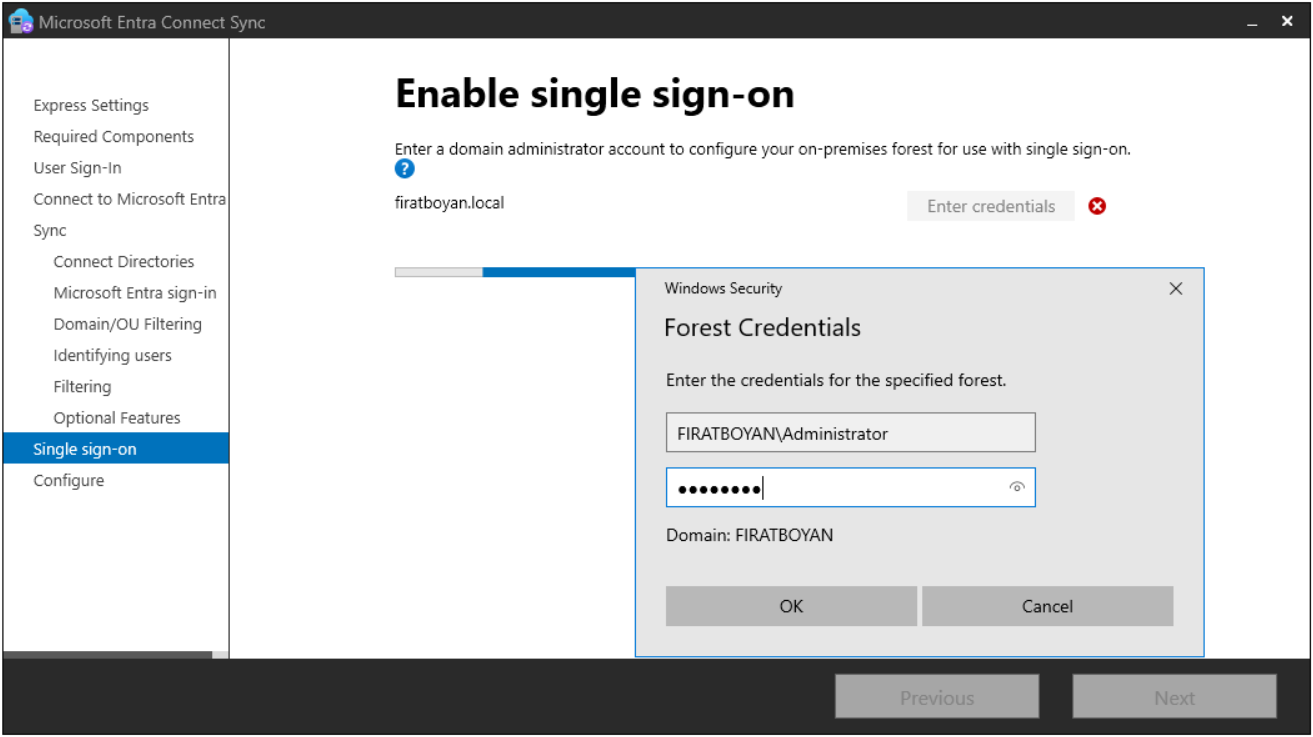

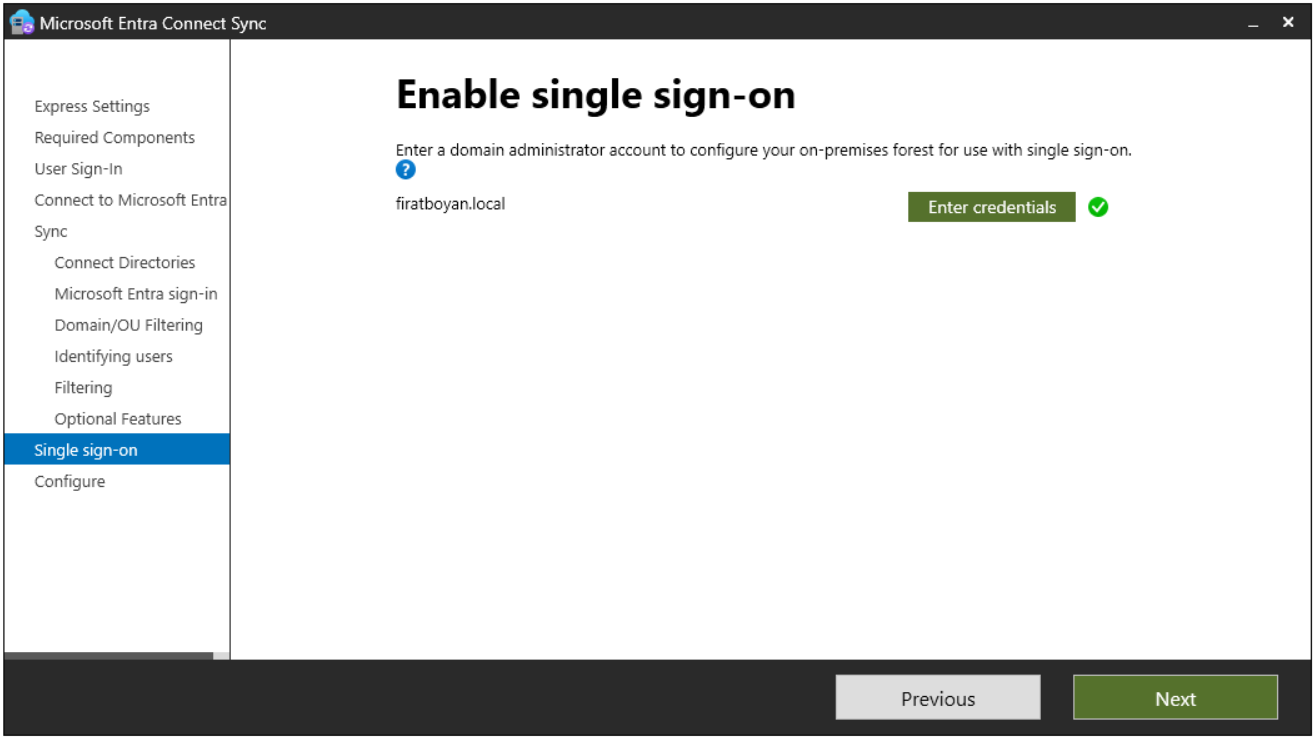

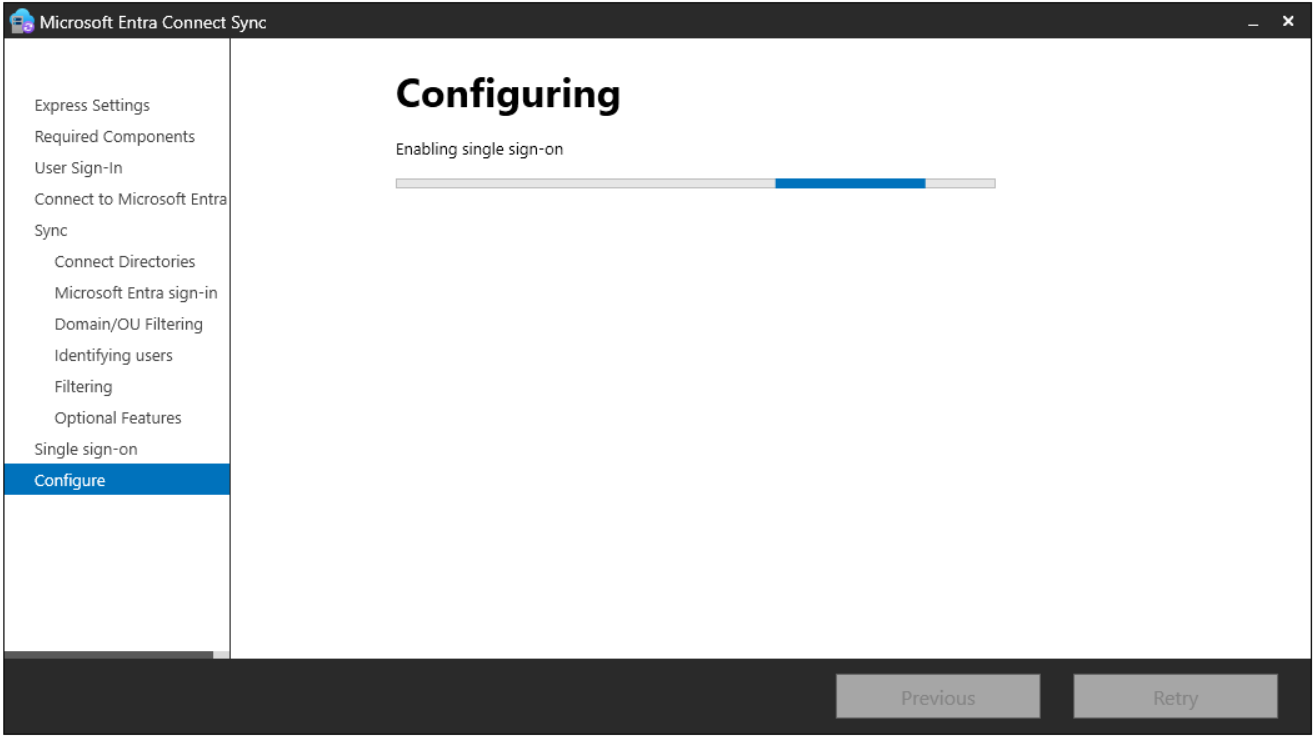

✅ Enable single sign-on

Enable Single Sign-On, On-Premises AD ile entegre çalışan cihazlardan oturum açan kullanıcıların, Microsoft Entra ID tabanlı servislerde tekrar kimlik doğrulaması yapmadan erişim sağlamasına olanak tanır. Bu mekanizma, Kerberos tabanlı kimlik doğrulama protokolünü kullanarak istemcinin mevcut oturum kimlik bilgilerini Microsoft Entra ID ile doğrular ve ek bir parola girişi gerektirmeden erişimi tamamlar.

Bu yapılandırma etkinleştirildiğinde, kullanıcıların cihazları Windows oturum açma işlemi sırasında elde ettikleri Kerberos Ticket'larını kullanarak Entra ID’ye bağlı hizmetlere doğrudan erişmesini sağlar. Bu süreçte, Local Security Authority (LSA) ve Web Application Proxy bileşenleri devreye girerek, istemcinin kimliğini doğrulamak için uygun Token'ları oluşturur. Single Sign-On deneyimi, özellikle Entra ID (Azure AD) Hybrid Join veya Seamless SSO ile birleştiğinde, hem bulut hem de On-Premises kaynaklara kesintisiz erişim imkanı sunar.

Kimlik doğrulama akışında, kullanıcı tarayıcı veya uygulama üzerinden bir Entra ID kaynağına erişmeye çalıştığında, Windows Integrated Authentication devreye girer ve otomatik olarak bir kimlik doğrulama isteği gönderilir. Kullanıcının kimlik bilgileri, mevcut On-Premises AD oturumu üzerinden doğrulandığı için ek giriş gereksinimi ortadan kalkar. Eğer cihaz Hybrid Entra ID (Azure AD) Join durumundaysa, bu kimlik doğrulama süreci Entra ID tarafından da desteklenerek genişletilmiş erişim yetenekleri sunar.

Bu yapılandırma, kullanıcı deneyimini iyileştirirken aynı zamanda kimlik doğrulama süreçlerini merkezi hale getirerek yönetimi kolaylaştırır. Oturum açma işlemlerinde gereksiz parola girişlerini azaltarak, güvenliği etkilemeden oturum sürekliliği sağlar.

Bu özellik etkinleştirildiğinde:

✔ Kullanıcılar On-Prem AD kimlik bilgileriyle oturum açtıktan sonra, Entra ID ile entegre olan uygulamalara parola girmeden erişebilir.

✔ Giriş süreci sessizce gerçekleşir, kullanıcılar fark etmeden Entra ID oturumlarını başlatmış olur.

✔ Domain-Joined veya Hybrid Entra ID (Azure AD)-Joined cihazlar bu özelliği destekler.

✔ Authentication (kimlik doğrulama) süreci, On-Prem AD tarafından yönetilmeye devam eder ancak kullanıcı deneyimi iyileştirilir.

Ben, Pass-through Authentication (PTA) seçimimde kimlik doğrulamanın gerçek zamanlı olarak AD'den yönetilmesini sağlarken, Enable Single Sign-On ile kullanıcı deneyimini iyileştirmeyi hedefliyorum.

Bu nedenle bu seçenek, Pass-through Authentication veya Password Hash Synchronization gibi yöntemlerle birlikte kullanılarak daha sorunsuz bir oturum açma deneyimi sağlar. Ayrıca Pass-through Authentication ve Enable Single Sign-On birlikte seçildiğinde, kimlik doğrulama süreci On-Prem AD üzerinden yönetilir, ancak kullanıcıların tekrar oturum açmasına gerek kalmadan Entra ID hizmetlerine erişmesi sağlanır.

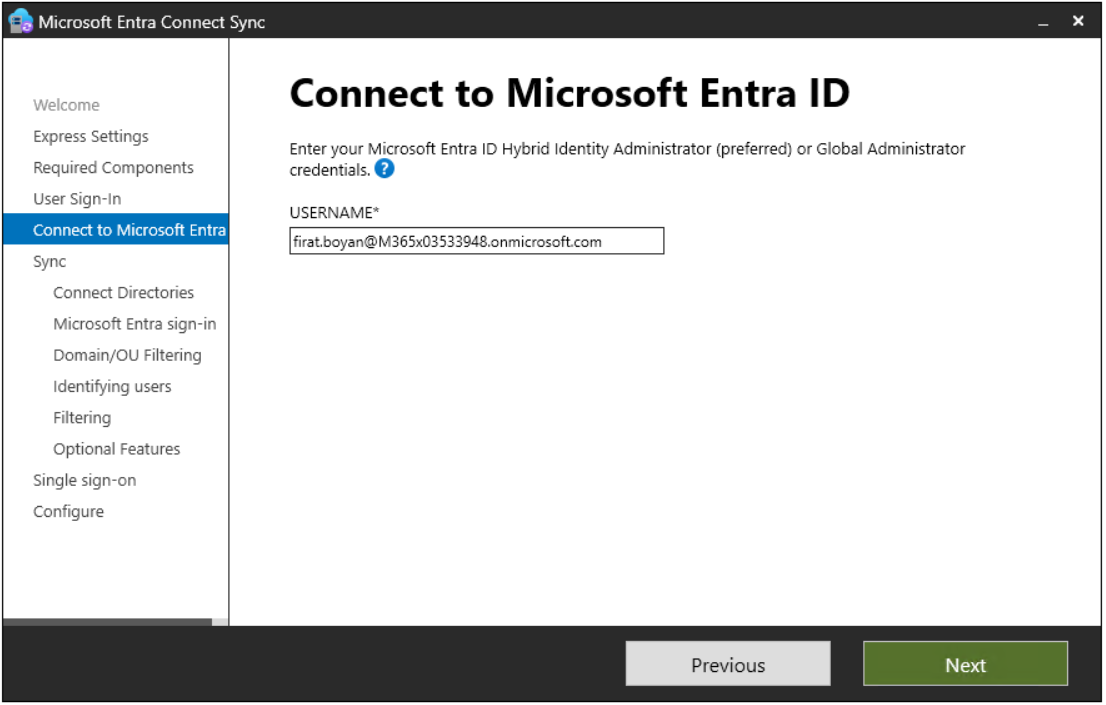

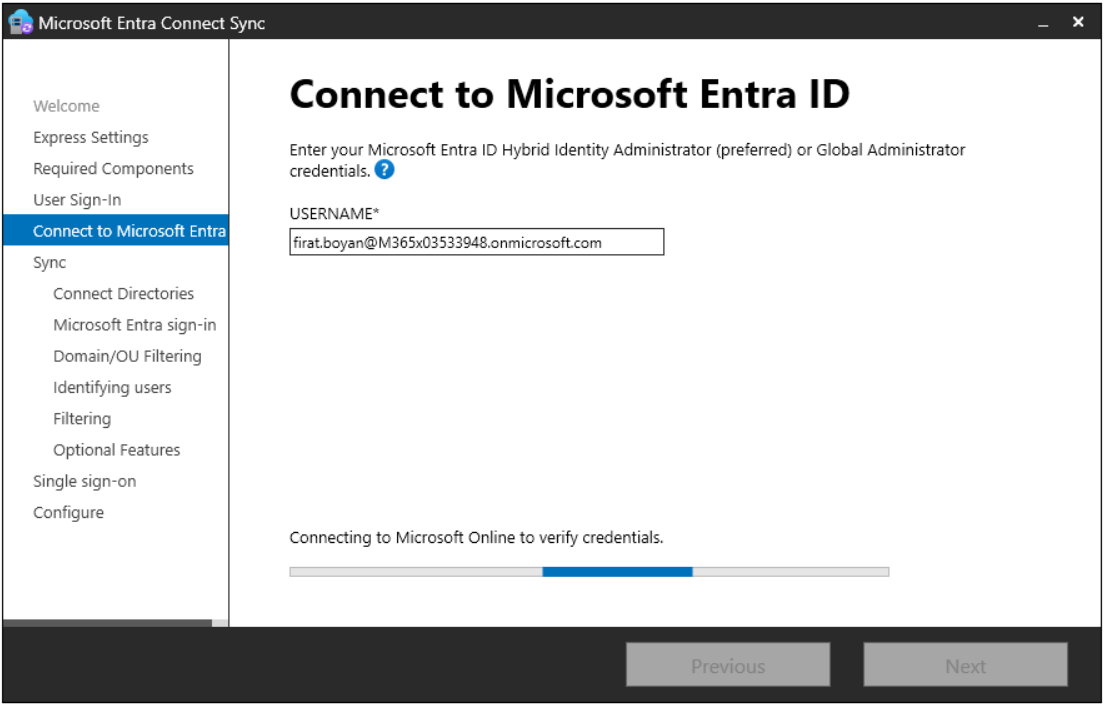

Connec to Microsoft Entra ID

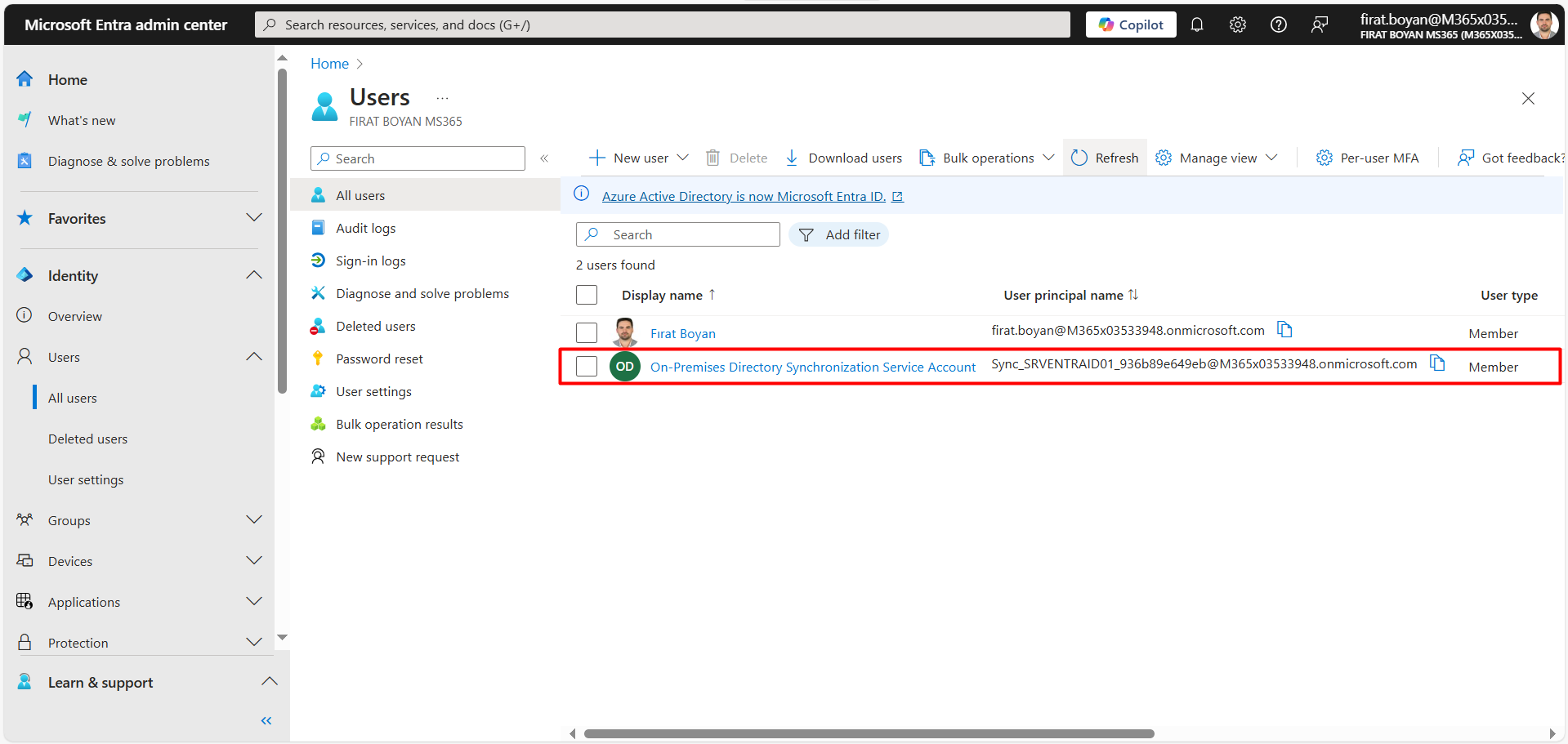

7- Connect to Microsoft Entra ID adımında, Microsoft Entra Connect Sync, Entra ID ile bağlantı kurulması için yetkili bir hesapla oturum açılmasını istiyor. Hybrid Identity Administrator veya Global Administrator yetkilerine sahip bir hesap gereklidir.

Bu Adımda Neler Oluyor?

✔ Microsoft Entra Connect Sync, Entra ID Tenant'ı ile bağlantı kurmak üzere kimlik doğrulama işlemini başlatır. Bu bağlantının sağlanabilmesi için, kullanıcıdan Entra ID'deki rol yetkisi uygun bir yönetici hesabı bilgisi istenir

✔ Username alanına girilen hesap, Entra ID üzerinde Global Administrator veya Hybrid Identity Administrator rolüne sahip olmalıdır. Bu hesap üzerinden, dizin erişimi, uygulama yetkilendirme ve senkronizasyon konfigürasyonlarına izin verilmiş olur.

✔ Sağlanan yönetici hesabı, Entra Connect kurulumunun ilerleyen adımlarında kullanılacak olan işlemleri yetkili biçimde gerçekleştirebilmelidir. Bu işlemler arasında Directory Binding, Service Principal kayıtları, Consent işlemleri, Sync Engine kurulumu ve Exchange Hybrid yapılandırması gibi adımlar bulunur. Bu nedenle rol yetkisi yetersiz olan bir hesapla bağlantı kurulamaz.

Neden Global Administrator veya Hybrid Identity Administrator?

🔍 Global Administrator rolü, Tenant üzerindeki tüm kaynaklara erişim ve yönetim iznine sahip en üst düzey roldür. Bu rol sayesinde, yalnızca senkronizasyon değil, aynı zamanda Application Registrations, Conditional Access Policy, Hybrid Deployment gibi geniş kapsamlı işlemler de sorunsuz biçimde yönetilebilir. Özellikle karmaşık kurulumlarda, tüm izinlere sahip olması nedeniyle tercih edilir.

🔍 Hybrid Identity Administrator rolü, özellikle Entra Connect Synchronization süreçlerinde ihtiyaç duyulan görevler için oluşturulmuş sınırlı ama hedef odaklı bir rol modelidir. Bu rol; Directory yazma izinleri, Service Principal oluşturma, Connector yapılandırmaları gibi görevler için yeterli yetkilere sahiptir ancak Tenant genelinde tam yönetim izni vermez. Güvenlik açısından önerilen rol budur.

Eğer bu ekranda yanlış bir hesap kullanılırsa Entra Connect, gerekli izinleri alamaz ve senkronizasyon yapılandırılamaz. Doğru hesap girildikten sonra Next butonuna basarak bir sonraki adıma geçebiliriz.

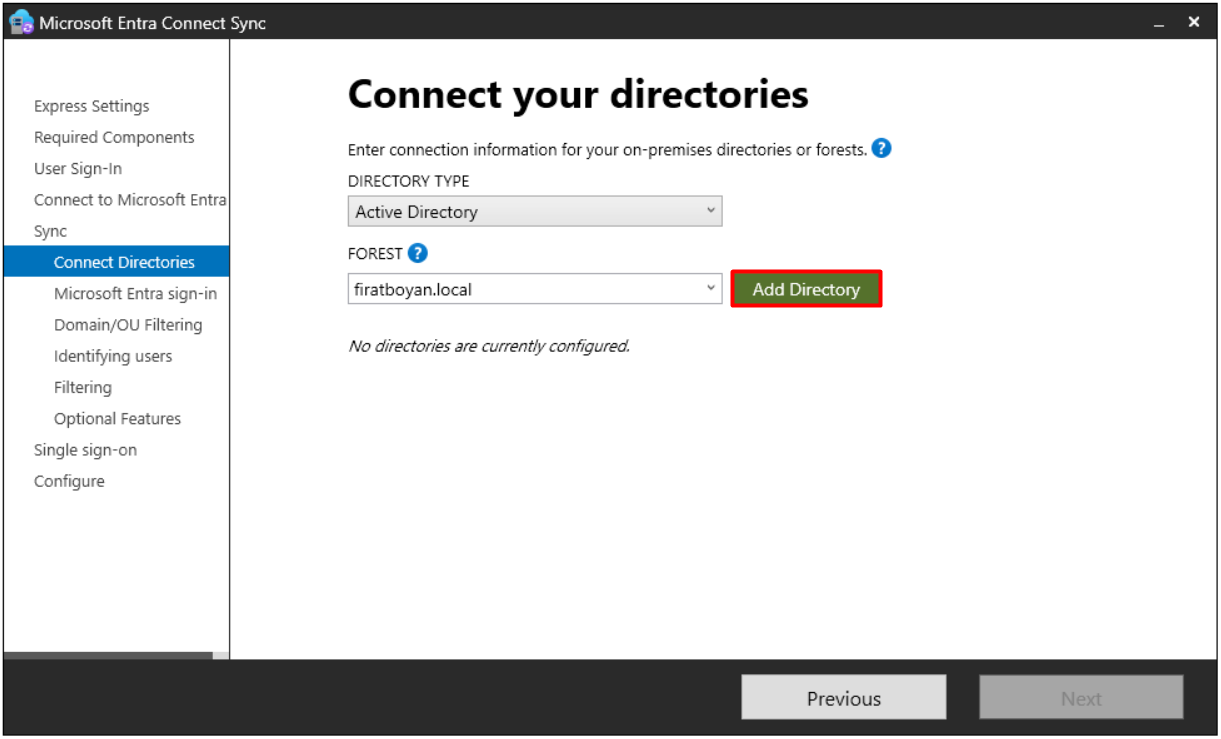

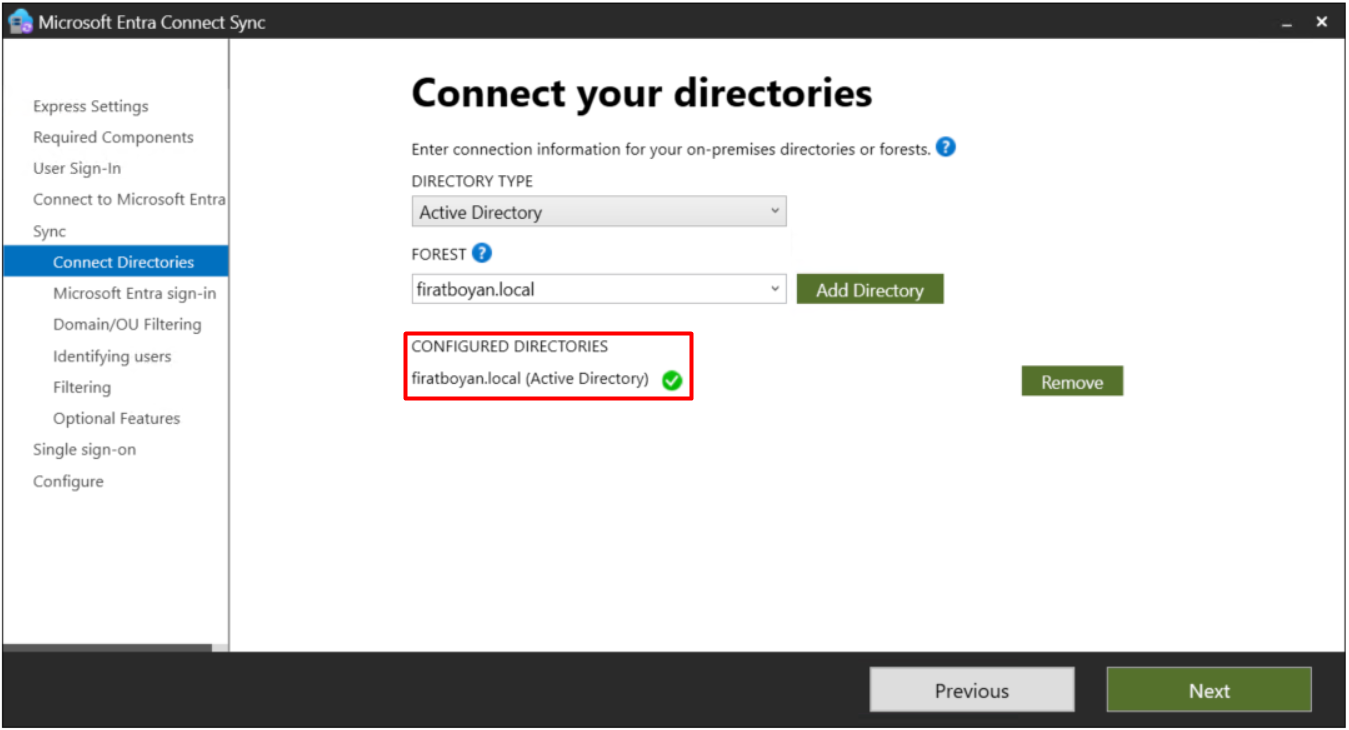

Connect your directories

8- Connect your directories adımında, Microsoft Entra Connect Sync, On-Prem Active Directory ile Entra ID arasındaki bağlantıyı yapılandırmak için bir Directory (dizin) eklenmesi gerekiyor. Add Directory butonuna basarak dizin ekleme işlemine geçiyorum.

Bu Adımda Neler Yapılıyor?

✔ Directory Type olarak Active Directory seçilmiş durumda. Bu, On-Prem AD'nin Entra ID ile eşitleneceğini gösteriyor.

✔ Forest kısmında firatboyan.local yazıyor. Bu, senkronize edilecek AD Forest'ının ismini ifade eder. Add Directory butonuna basarak belirtilen AD Forest eklenmeli.

Bu Adımın Önemi Nedir?

✔ Entra Connect'in hangi AD Forest ile bağlantı kuracağını belirler.

✔ Birden fazla AD Forest varsa, burada eklenerek yönetilebilir.

✔ Add Directory butonuna basıldıktan sonra, Entra Connect On-Prem AD ile bağlantıyı doğrular ve bir sonraki adıma geçmek mümkün hale gelir.

Eğer burada herhangi bir hata olursa, AD Forest erişim izinleri veya Network bağlantısı ile ilgili sorunlar olabilir. Bu yüzden doğru AD Forest'ının seçildiğinden ve gerekli yetkilere sahip bir hesapla oturum açıldığından emin olmak gerekir.

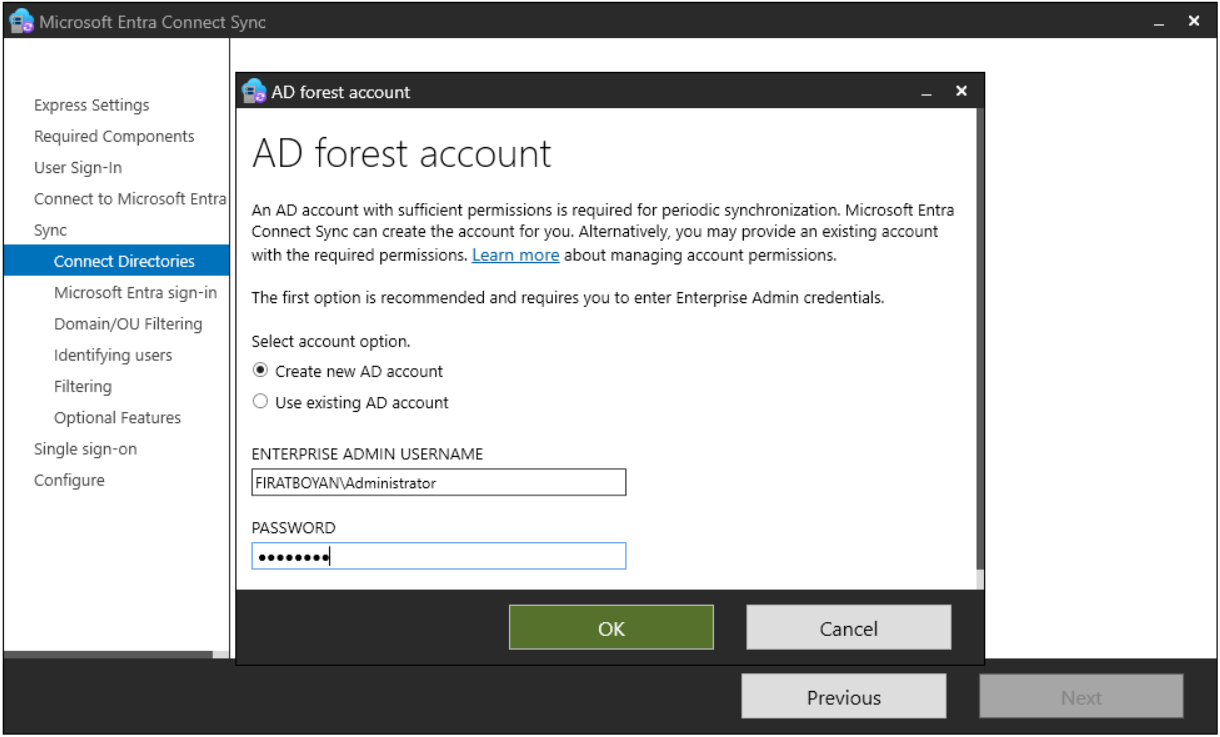

AD forest account

9- AD forest account adımında, makalemin 1. bölümünde de kısaca değindiğim gibi, Microsoft Entra Connect Sync, On-Prem Active Directory ile senkronizasyonu yönetmek için gerekli izinlere sahip bir hesap belirlenmesi gerekiyor.

Bu Adımda Neler Yapılıyor?

✔ Microsoft Entra Connect Sync’in On-Prem AD ile senkronizasyon işlemlerini gerçekleştirebilmesi için uygun yetkilere sahip bir hesap tanımlanıyor.

Bu alanda Create new AD account ve Use existing AD account olmak üzere iki seçenek karşımıza çıkıyor.

1️⃣ Create new AD account

Bu seçenek seçildiğinde, Microsoft Entra Connect senkronizasyon işlemlerini yürütecek özel bir hizmet hesabını Active Directory üzerinde otomatik olarak oluşturur. Hesaba gerekli izinler otomatik olarak atanır. Bunlar arasında replication, read/write access ve object resolution gibi izinler bulunur. Bu işlemin başarıyla tamamlanabilmesi için Active Directory üzerinde yeni hesap oluşturma ve yetki atama yetkisine sahip bir Enterprise Admin hesabı kullanılması gerekir. Yöntem hem güvenli hem de manuel yetkilendirme gerektirmediği için önerilen kurulum senaryosudur.

Enterprise Admin Hesabı Neden Gerekli?

✔ Yeni bir hizmet hesabı oluşturulabilmesi veya mevcut bir hesabın gerekli haklara sahip olup olmadığının denetlenebilmesi için Active Directory yapısına tam erişim gerekir. Bu işlem yalnızca Enterprise Admin yetkisine sahip bir kullanıcı hesabı ile gerçekleştirilebilir.

✔ Girilen Enterprise Admin hesabı, sadece kurulum sırasında geçici olarak kullanılır. Yapılandırma tamamlandıktan sonra bu yetkili hesap, işlem dışında kalır ve senkronizasyon görevlerini yeni oluşturulan Service Account (hizmet hesabı) devralır. Böylece sürekli yüksek yetkili hesap kullanımı engellenmiş olur.

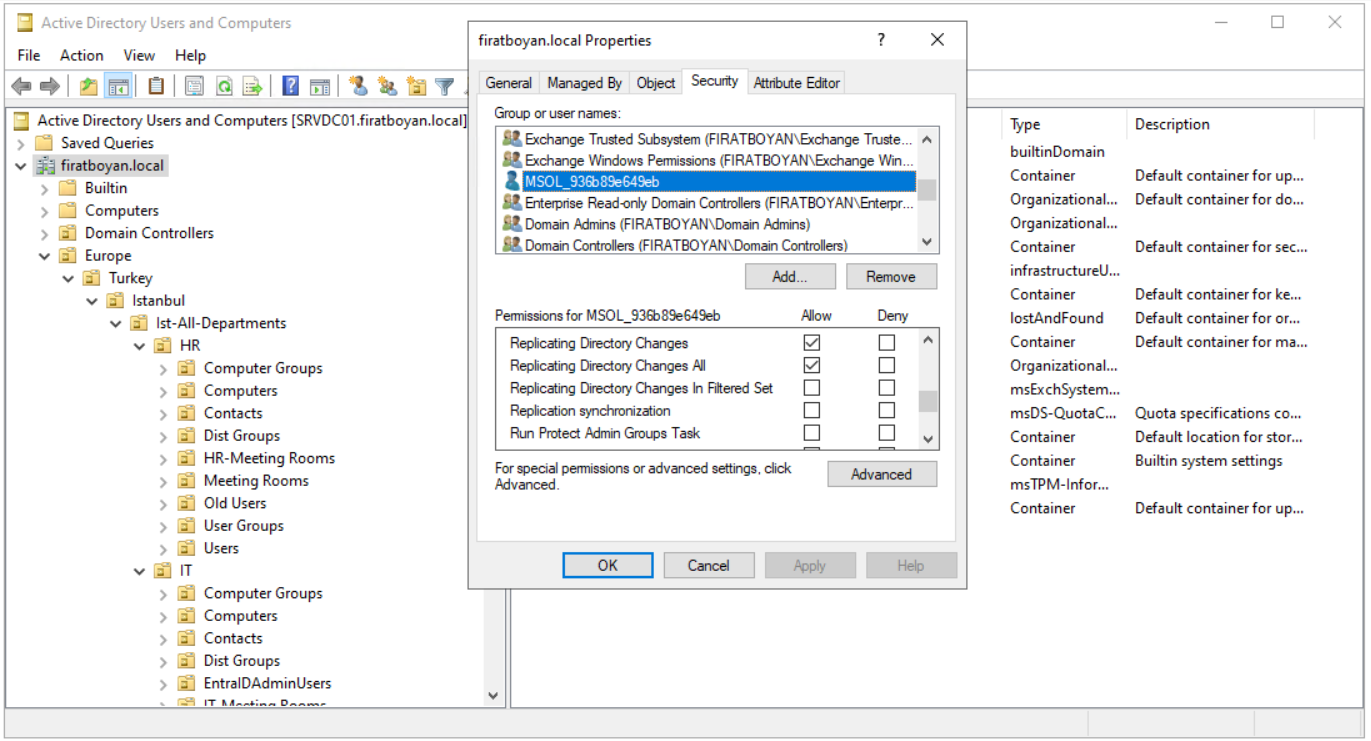

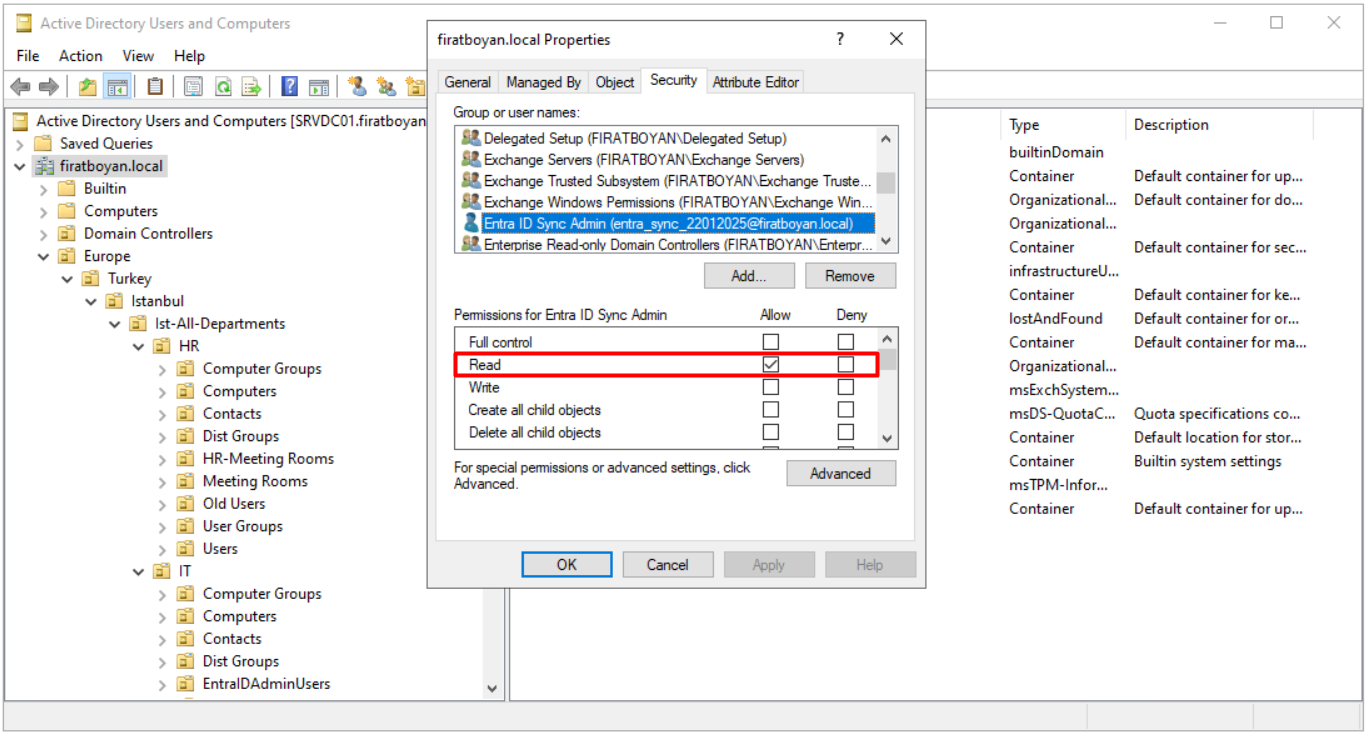

Bu seçenekte, Domain seviyesindeki Properties alanında yer alan Security sekme altında kullanıcı hesabı için temel düzeyde Read, Replicating Directory Changes ve Replicating Directory Changes All izinleri otomatik olarak tanımlanır. Bu izinler, Microsoft Entra Connect senkronizasyonunun çalışabilmesi için gereken asgari düzey izinlerdir.

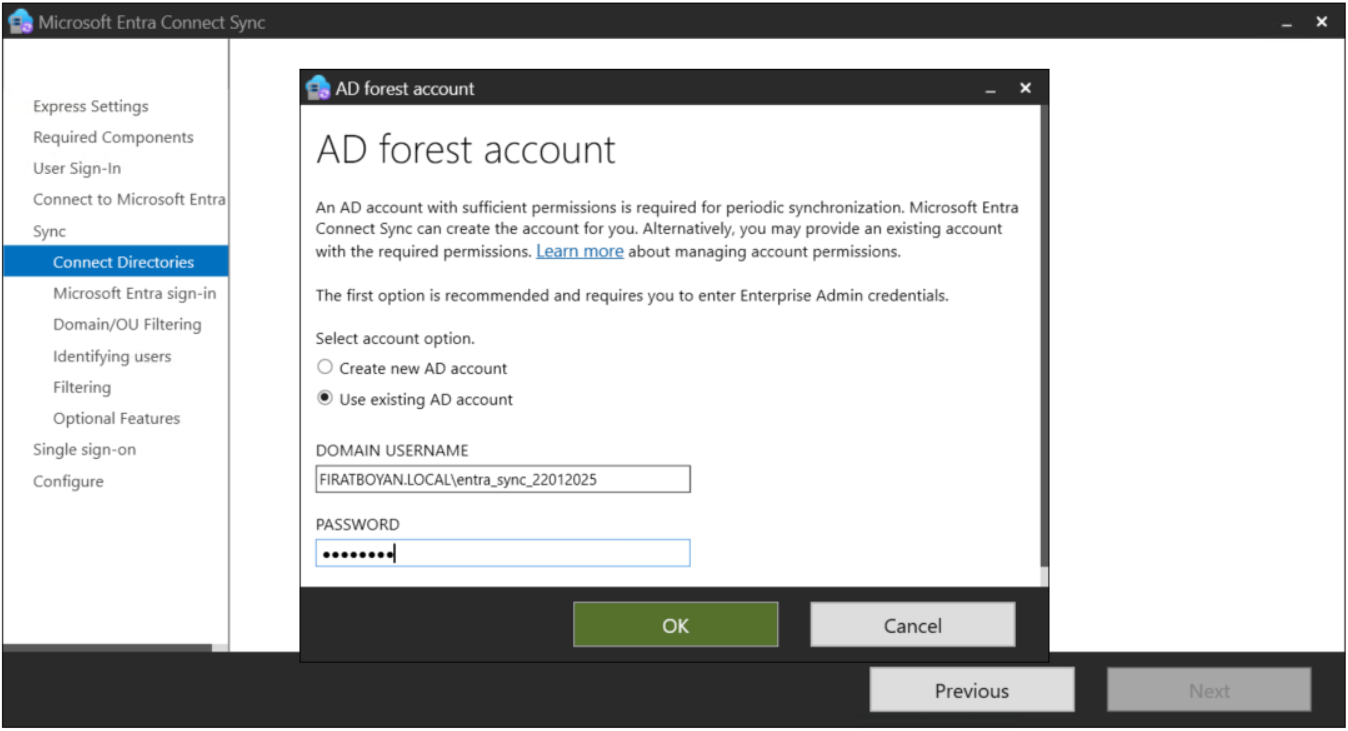

2️⃣ Use existing AD account

Ortamda daha önce Microsoft Entra Connect kurulumu sırasında senkronizasyon işlemleri için yapılandırılmış ve yetkilendirilmiş bir Service Account (hizmet hesabı) varsa, bu seçenek aracılığıyla aynı hesap yeniden kullanılabilir. Bu senaryoda Microsoft Entra Connect Sync Wizard, hesap üzerinde herhangi bir izin ataması yapmaz. Yani Create new AD account seçeneğinde olduğu gibi sistem tarafından otomatik yetki verilmez. Eğer kullanılan hesap, daha önce bu amaçla yapılandırıldıysa, ihtiyaç duyulan tüm izinlerin zaten atanmış olması beklenir.

Ancak zaman içinde yapılan değişikliklerle bu izinler kaldırılmış ya da hesap farklı bir ortama taşınmış olabilir. Bu nedenle, senkronizasyon başlamadan önce ilgili yetkilerin hala geçerli ve eksiksiz olduğundan emin olunmalıdır. Aksi halde bağlantı sorunları ya da senkronizasyon hatalarıyla karşılaşılabilir.

Ancak zaman içinde Service Account'un (hizmet hesabı) yetkileri geçersiz hale gelmiş veya hesap aktif olarak kullanılamaz duruma gelmiş olabilir. Örneğin, aynı Service Account (hizmet hesabı), farklı bir Entra Connect sunucusunda yeniden kullanılmak istenebilir; ancak bu süreçte hesap silinip yeniden oluşturulmuş ya da ilgili hesap, örneğin AADConnectSyncAdmins adında bir gruba eklenmiş ve yetkiler bu grup üzerinden atanmışsa, ancak sonradan grup üyeliği kaldırılmış olabilir. Ayrıca hesap, Disabled durumda bırakılmışsa, yetkileri korunuyor olsa bile senkronizasyon işlemleri başarısız olabilir. Bu nedenle, mevcut ortamda kullanılacak hesabın senkronizasyon için gereken tüm izinleri hala taşıyıp taşımadığını kontrol etmek önemlidir. Aksi takdirde bağlantı sorunları veya senkronizasyon hatalarıyla karşılaşılabilir.

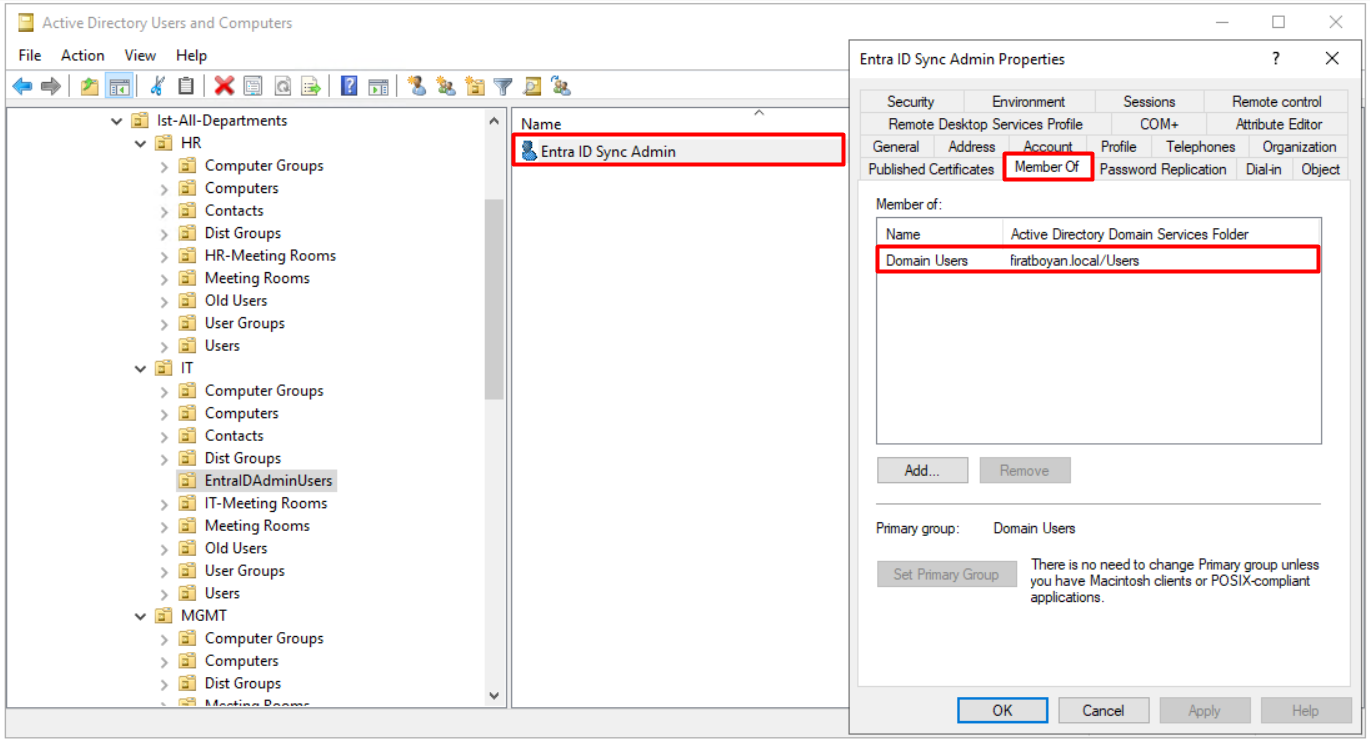

9.1- Microsoft Entra Connect kurulum için Active Directory ortamımda bir Service Account (servis hesabı) bulunmadığı için manuel olarak Entra ID Sync Admin adında bir hesap oluşturdum.

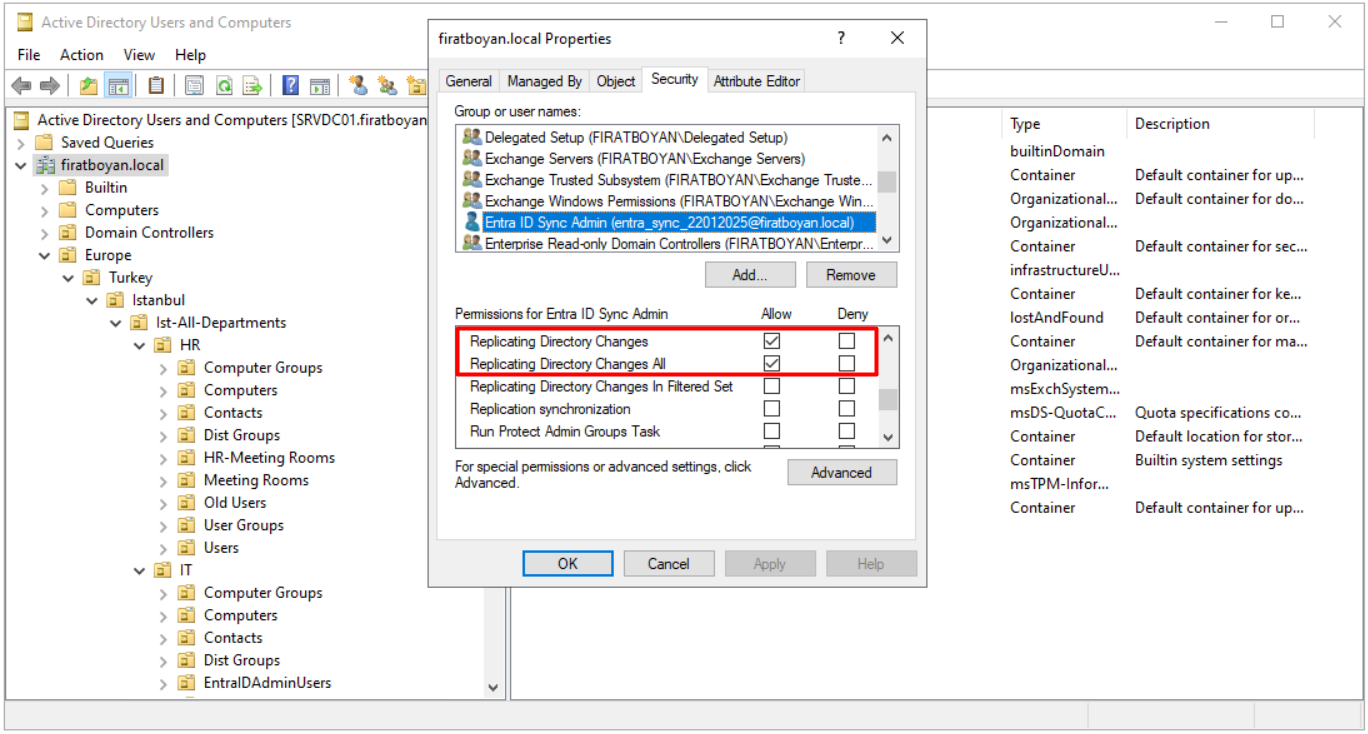

Aşağıda, Domain seviyesindeki Properties alanında yer alan Security sekmesi altında manuel olarak oluşturmuş olduğum kullanıcı hesabı için temel düzeyde tanımladığım Read, Replicating Directory Changes ve Replicating Directory Changes All izinlerini görüntülüyorum. Üst kısımda bahsettiğim gibi bu izinler, Microsoft Entra Connect senkronizasyonunun çalışabilmesi için gereken asgari düzey izinlerdir.

🔐 Active Directory Güvenlik İzinleri Tablosu

Aşağıdaki tablo, bir Active Directory nesnesi üzerinde tanımlanabilecek güvenlik izinlerini ve erişim haklarını listelemektedir. Bu izinler, Active Directory içerisindeki Domain, Organizational Unit (OU) veya kullanıcı, grup ve bilgisayar gibi diğer dizin nesnelerine erişen kullanıcı ya da hizmet hesaplarının gerçekleştirebileceği işlemleri belirler.

|

İzinler |

|

1. Full Control |

|

2. Read |

|

3. Write |

|

4. Create all child objects |

|

5. Delete all child objects |

|

6. Add GUID |

|

7. Add/remove replica in Domain |

|

8. Allow a DC to create a clone of itself |

|

9. Change PDC |

|

10. Create inbound forest trust |

|

11. Enable per user reversibly encrypted password |

|

12. Generate resultant set of policy (logging) |

|

13. Generate resultant set of policy (planning) |

|

14. Manage replication topology |

|

15. Migrate SID history |

|

16. Monitor active Directory replication |

|

17. Read only replication secret synchronization |

|

18. Reanimate tombstones |

|

19. Replicating Directory Changes |

|

20. Replicating Directory Changes All |

|

21. Replicating Directory Changes In Filtered Set |

|

22. Replication synchronization |

|

23. Run Protect Admin Groups Task |

|

24. Unexpire password |

|

25. Update password not required bit |

|

26. Read Domain password & lockout policies |

|

27. Write Domain password & lockout policies |

|

28. Read Other Domain parameters (for use by system) |

|

29. Write Other Domain parameters (for use by system) |

|

30. Special permissions |

9.2- Use existing AD account seçeneğini seçerek, oluşturmuş olduğum ve gerekli izinlerini manuel olarak vermiş olduğum hesapla dizin ekleme işlemimi tamamlıyorum.

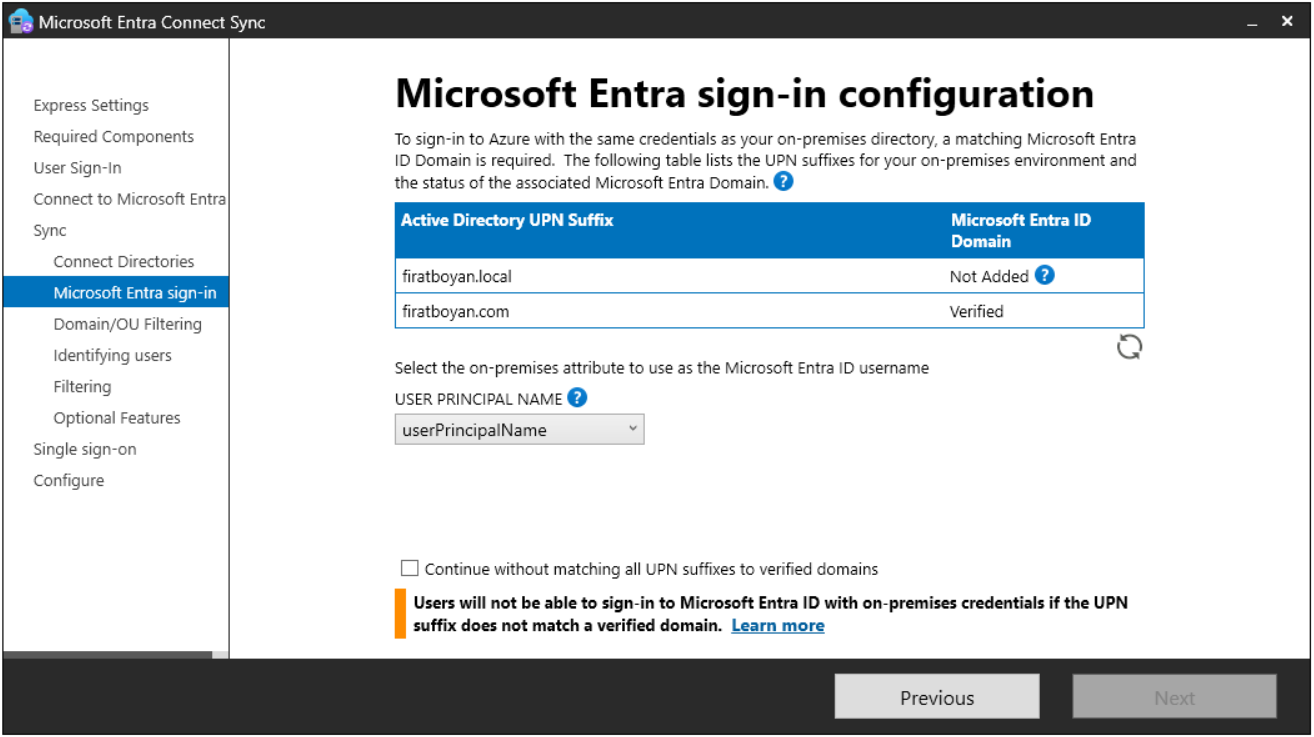

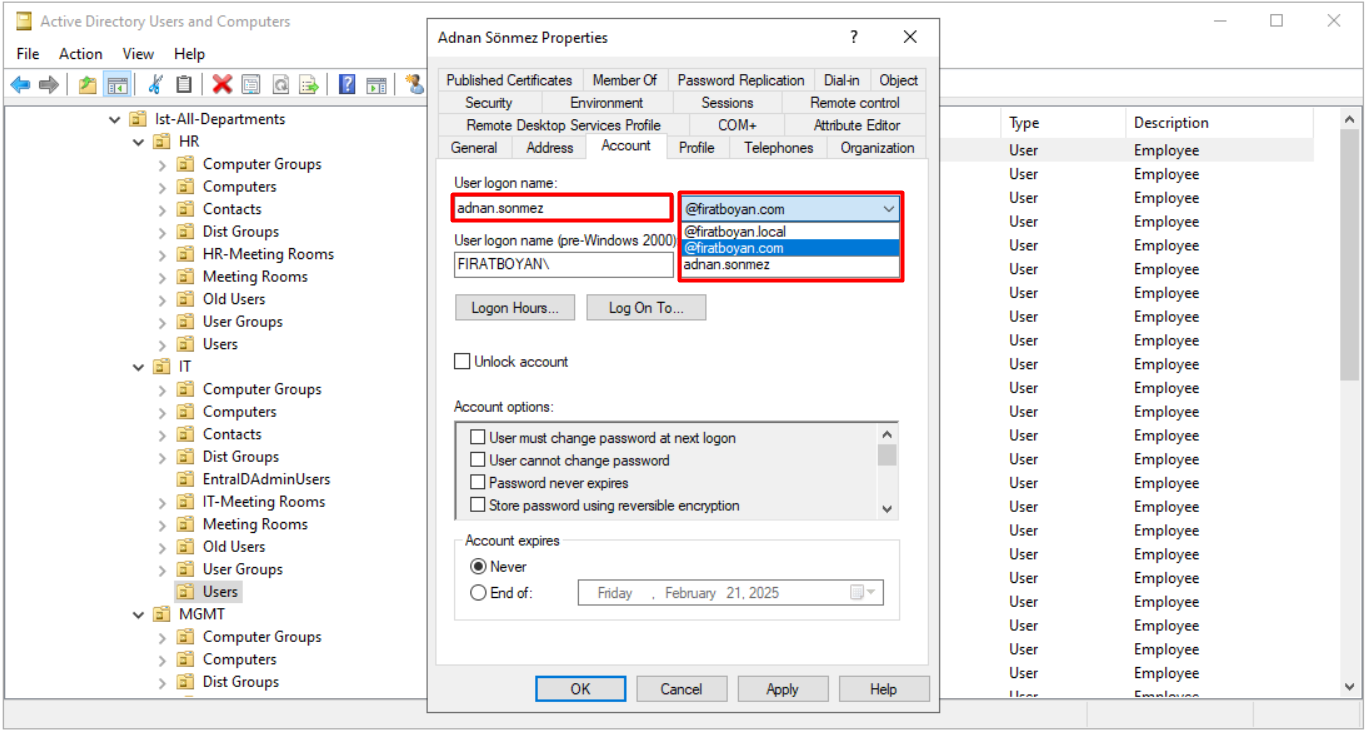

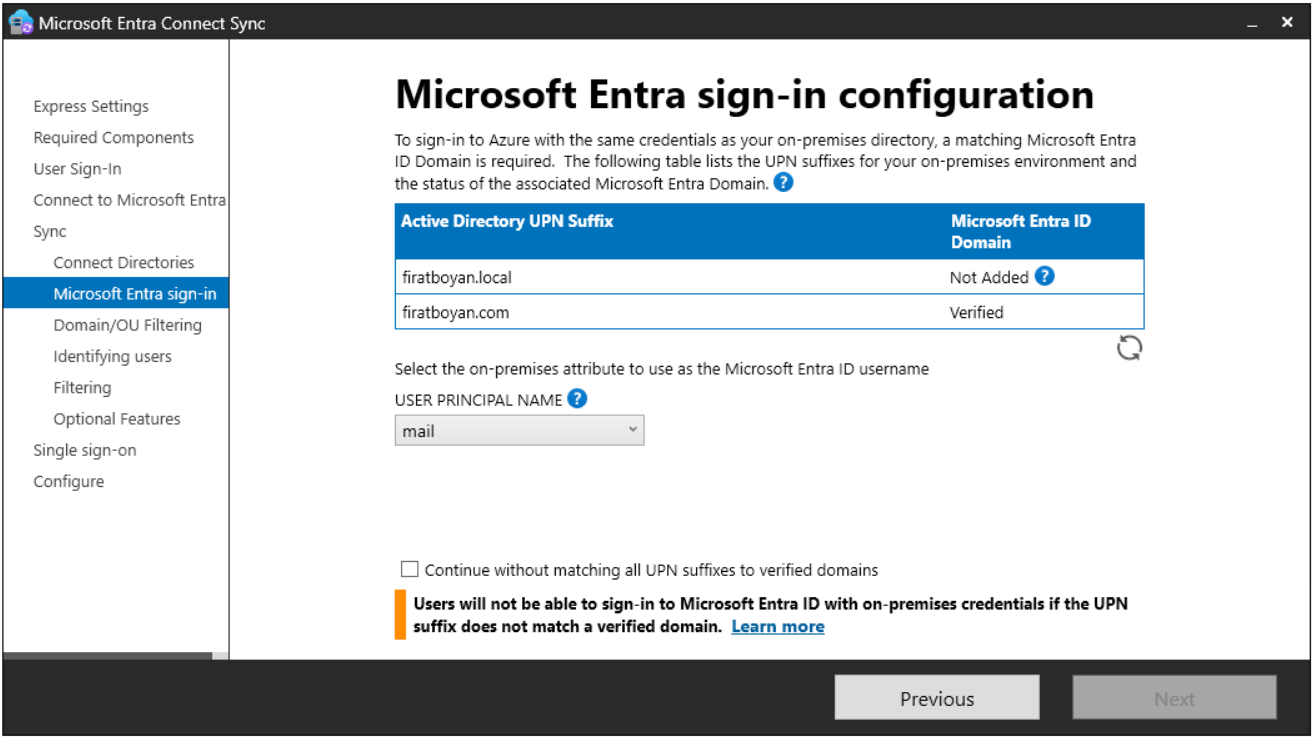

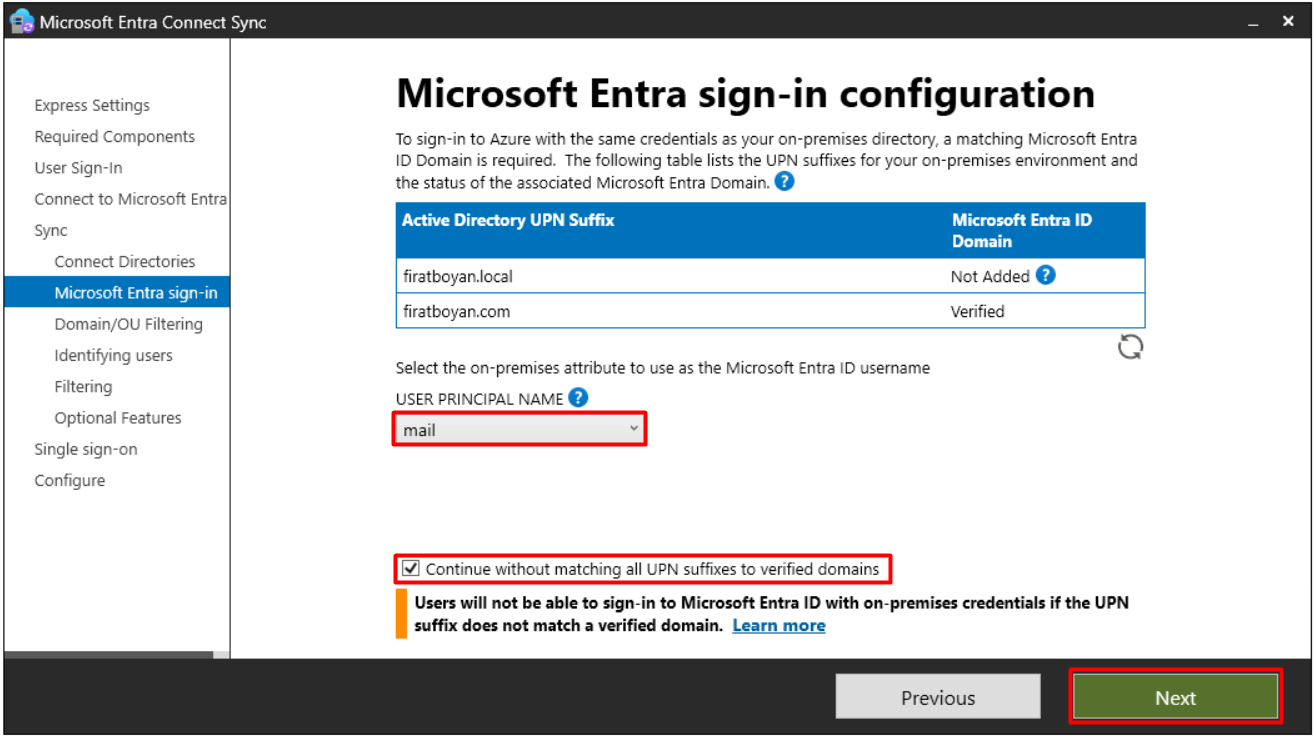

Microsoft Entra sign-in configuration

10- Microsoft Entra sign-in configuration adımında, Microsoft Entra Connect Sync, On-Prem AD kullanıcılarının Microsoft Entra ID’de kimlik doğrulama işlemlerini gerçekleştirebilmesi için User Principal Name (UPN) Attribute’unun doğrulanmış bir Microsoft Entra ID Domain ’i ile eşleşip eşleşmediğini kontrol ediyor. UPN Suffix’i, kullanıcıların Microsoft Entra ID’ye oturum açarken kullanacakları kimlik doğrulama mekanizmasını belirlediği için, bu adım senkronizasyon sürecinde kritik bir yapılandırma bileşenidir.

Active Directory UPN Suffix bölümünde, AD'de kullanılan firatboyan.local ve firatboyan.com olarak iki UPN görülebiliyor. On-Prem AD kullanıcılarının Microsoft Entra ID’de oturum açabilmesi için, UPN Suffix’in doğrulanmış bir Domain ile eşleşmesi gerekiyor ve Microsoft Entra ID Domain bölümünde, yalnızca firatboyan.com Verify edilmiş (doğrulanmış) durumdadır. userPrincipalName seçeneği, varsayılan olarak seçili durumdadır. Bu, kullanıcıların AD’de UserPrincipalName (UPN) özelliğini kullanarak Entra ID’ye oturum açmasını sağlar.

Eğer bir kullanıcının UPN Suffix’i firatboyan.local ise, bu kullanıcılar Microsoft Entra ID’ye oturum açamaz. UPN Suffix'i yalnızca firatboyan.com Suffix’i gibi Entra ID'de doğrulanmış bir Domain 'i olan kullanıcılar Entra ID ile giriş yapabilir.

Continue without matching all UPN suffixes to Verified Domains seçeneği ne anlama gelir?

Microsoft Entra Connect Sync yapılandırmasında karşımıza çıkan Continue without matching all UPN Suffixes to verified Domains seçeneği, genellikle On-Premises ortamda kullanılan UPN Suffix'lerin Microsoft Entra ID üzerinde doğrulanmamış olması durumunda dikkate alınır. Varsayılan davranış gereği, bir kullanıcı hesabının userPrincipalName değeri ile Microsoft Entra ID üzerindeki doğrulanmış Domain'ler eşleşmiyorsa bu kullanıcı, senkronize edilebilse bile Entra ID'ye oturum açamaz. Çünkü Entra ID (Azure AD) tarafı, yalnızca Verified Domain'ler üzerinden gelen UPN'lere güvenerek oturum açılmasına izin verir.

firatboyan.local gibi sadece On-Premises Active Directory içinde kullanılan ama Public DNS ortamında karşılığı bulunmayan bir Domain Suffix'i, Microsoft Entra ID tarafından doğrulanamaz. Bu tür Suffix'ler kullanıcıların userPrincipalName içinde yer alıyorsa, bu kullanıcılar buluta senkronize edilseler bile sign-in işlemi gerçekleştiremez. Çünkü Entra ID, kimlik doğrulama sürecinde UPN'in Domain kısmını kontrol eder ve bu Domain Verified değilse oturum açma isteğini reddeder. Burada sorun, senkronizasyonun kendisinde değil; senkronize edilen kullanıcının kimlik doğrulama için kullandığı UPN'in, bulut ortamında geçerli bir Domain'e ait olmamasıdır.

İşte bu gibi durumlarda ekranda görünen bu kutucuk devreye girer. Bu seçenek işaretlenirse, senkronizasyon işlemi sırasında Verified olmayan UPN Suffix'leri göz ardı edilir ve eşleşmeyen Domain'ler de dahil olmak üzere tüm kullanıcılar buluta gönderilir. Ancak bu, kullanıcıların Microsoft Entra ID üzerinden oturum açabilecekleri anlamına gelmez. Kullanıcı objesi bulutta oluşur, Directory içinde görünür hale gelir ama sign-in denemeleri, Domain eşleşmediği için başarısız olur.

Bu ayar genellikle senkronizasyon sürecini bölmemek, ileride yapılacak Domain değişikliklerine ya da Staged Migration senaryolarına zemin hazırlamak için kullanılır. Yine de bilinmesi gerekir ki bu kutunun işaretlenmesi, ilgili Domain'in Verified hale gelmesini gereksiz kılmaz. Gerçek bir sign-in deneyimi sağlanmak isteniyorsa, kullanılan tüm UPN Suffix'lerin Microsoft Entra ID'de doğrulanmış olması temel şarttır.

En pratik çözüm, local ortamda kullanılan ve Public ortamda geçerli olmayan .local gibi Suffix'leri Active Directory üzerinde .com gibi Verified bir Suffix ile değiştirmektir. Bu işlem, senkronize edilen objelerin Microsoft Entra ID'de hem görünür hem de oturum açılabilir hale gelmesini sağlar. Aksi durumda kutucuk işaretlense bile, sadece objelerin buluta taşındığı ancak kullanılamadığı bir yapı ortaya çıkar.

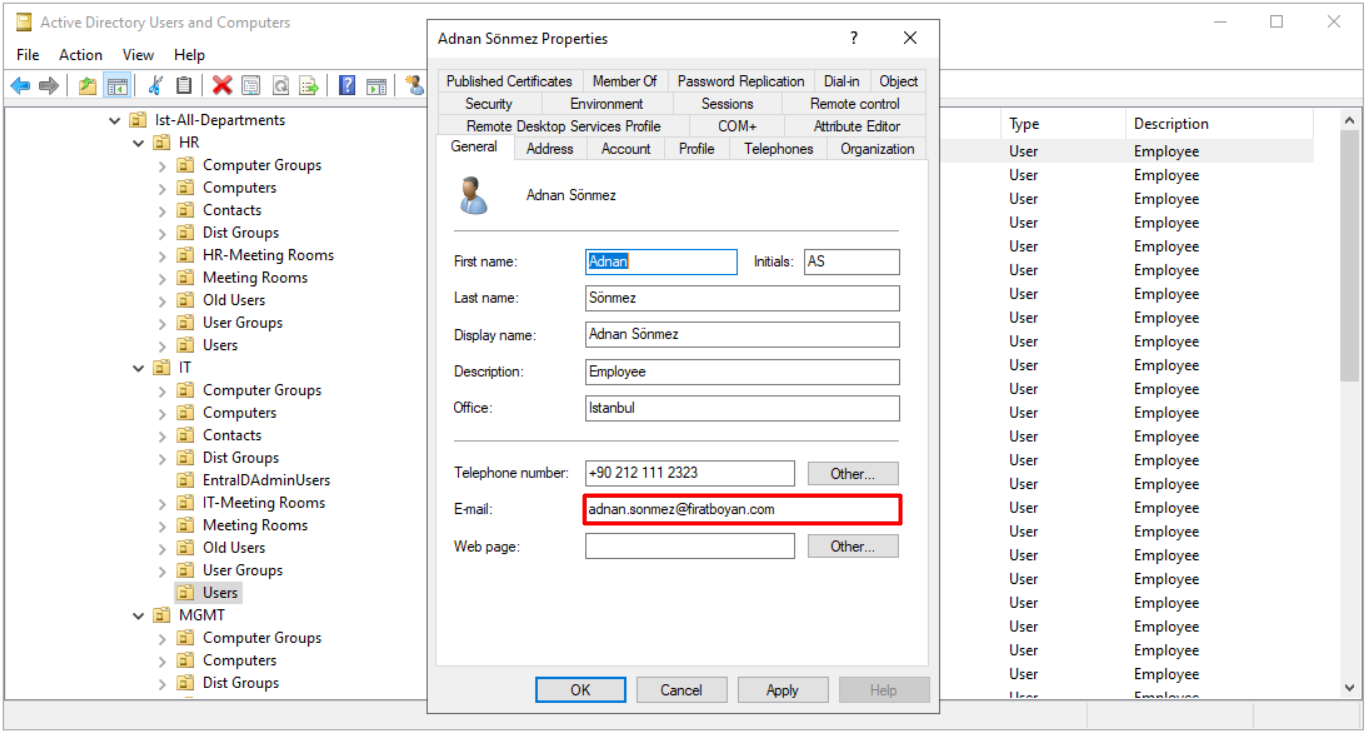

Kullanıcının userPrincipalName değeri doğrulanmamış bir Domain ile tanımlıysa, senkronizasyon sonrası oturum açamaz. @firatboyan.local gibi Suffix'ler Microsoft Entra ID tarafından kabul edilmediği için UPN değeri, Verified bir Domain olan @firatboyan.com ile güncellenmelidir. Bu işlem manuel olarak yapılabilir ya da toplu şekilde PowerShell active directory kullanıcılarının UPN bilgilerini değiştirme işlemi uygulanabilir. Değişiklik öncesinde yeni Suffix'in AD ortamına tanıtılmış olması gerekir.

Microsoft Entra Connect Sync, varsayılan olarak userPrincipalName Attribute'ünü kullanarak On-Premises Active Directory kullanıcılarını Microsoft Entra ID ortamına senkronize eder. Bu yapı, kimlik doğrulama süreçlerinin UPN tabanlı ilerlediği sistemlerde sorunsuz çalışır. Ancak bazı senaryolarda userPrincipalName değeri, doğrulanmamış bir Domain içerebilir veya kullanıcıların kimlik bilgileri ile Microsoft Entra ID üzerindeki e-posta adresleri farklılık gösterebilir. Böyle durumlarda userPrincipalName yerine mail Attribute'ü kullanılarak senkronizasyon yapılması daha sağlıklı bir yapı sunar.

Özellikle UPN değeri @Domain.local gibi Entra ID tarafından tanınmayan bir uzantı içeriyorsa ya da kullanıcılar bulutta e-posta adresleriyle oturum açacak şekilde planlandıysa, senkronizasyonun mail Attribute'u üzerinden yapılması gereklidir. Bu sayede doğrulanmış bir e-posta adresi Entra ID'ye aktarılmış olur ve kullanıcılar doğrudan bu adresle oturum açabilir hale gelir.

Bu yöntem, hem Domain uyumsuzluklarını aşmak hem de Hybrid Exchange yapılarda Mailbox erişimi gibi senaryolarda tutarlılık sağlamak açısından önemlidir. Ancak mail Attribute'u kullanılacaksa, bu alandaki verinin doğruluğu ve Domain kısmının Microsoft Entra ID üzerinde Verified durumda olması temel şarttır. Aksi takdirde senkronizasyon başarılı olsa bile kimlik doğrulama süreci beklenildiği gibi işlemez.

Mail Attribute ile Senkronizasyon Neden Tercih Edilir?

✔ UPN ve e-posta adresleri farklıysa, kullanıcıların Microsoft Entra ID’ye giriş yaparken UPN yerine e-posta adreslerini kullanmalarını sağlamak için.

✔ Hybrid Exchange kullanan ortamlarda, kullanıcıların e-posta adreslerini (Mail Attribute) Microsoft Entra ID ile eşleştirerek tutarlı bir oturum açma deneyimi sağlamak için.

✔ UPN’in doğrulanmamış bir Domain ile yapılandırıldığı senaryolarda, Microsoft Entra ID’ye oturum açılmasını mümkün kılmak için.

Eğer mevcut kullanıcıların mail Attribute’unda uygun bir değer olup olmadığını kontrol etmek istiyorsan, aşağıdaki PowerShell komutunu çalıştırabilirsin:

Get-ADUser -Filter * -Properties mail | Select-Object SamAccountName, mail

Mail Attribute ile Senkronizasyon Yapıldığında Dikkat Edilmesi Gerekenler

✔ mail Attribute’unda mutlaka bir e-posta adresi olmalı ve bu adres, doğrulanmış bir Entra ID Domain ’ine sahip olmalıdır.

✔ Mevcut kullanıcıların e-posta adresleri ile Microsoft Entra ID’de kullanılan kimlik doğrulama mekanizmasının uyumlu olması gerekir.

✔ Hybrid Exchange ortamlarında bu yöntem genellikle en doğru senaryodur çünkü e-posta adresleri zaten kullanıcının asıl kimlik doğrulama mekanizması olarak kullanılır.

Bu yapılandırma tamamlandığında, On-Prem AD kullanıcıları Microsoft Entra ID’ye e-posta adresleriyle giriş yapabilir ve senkronizasyon işlemleri sorunsuz şekilde çalışır.

Ben, Microsoft Entra sign-in configuration adımında mail Attribute değerini seçerek devam edeceğim.

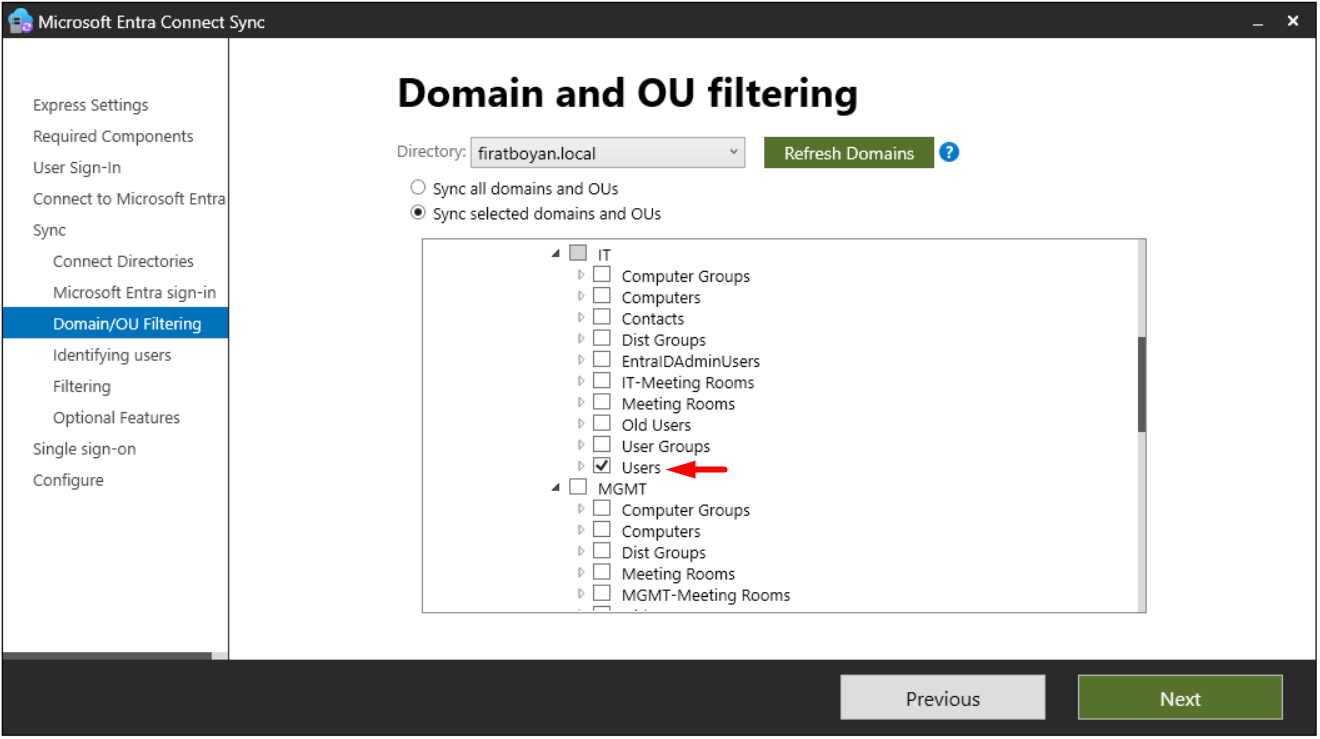

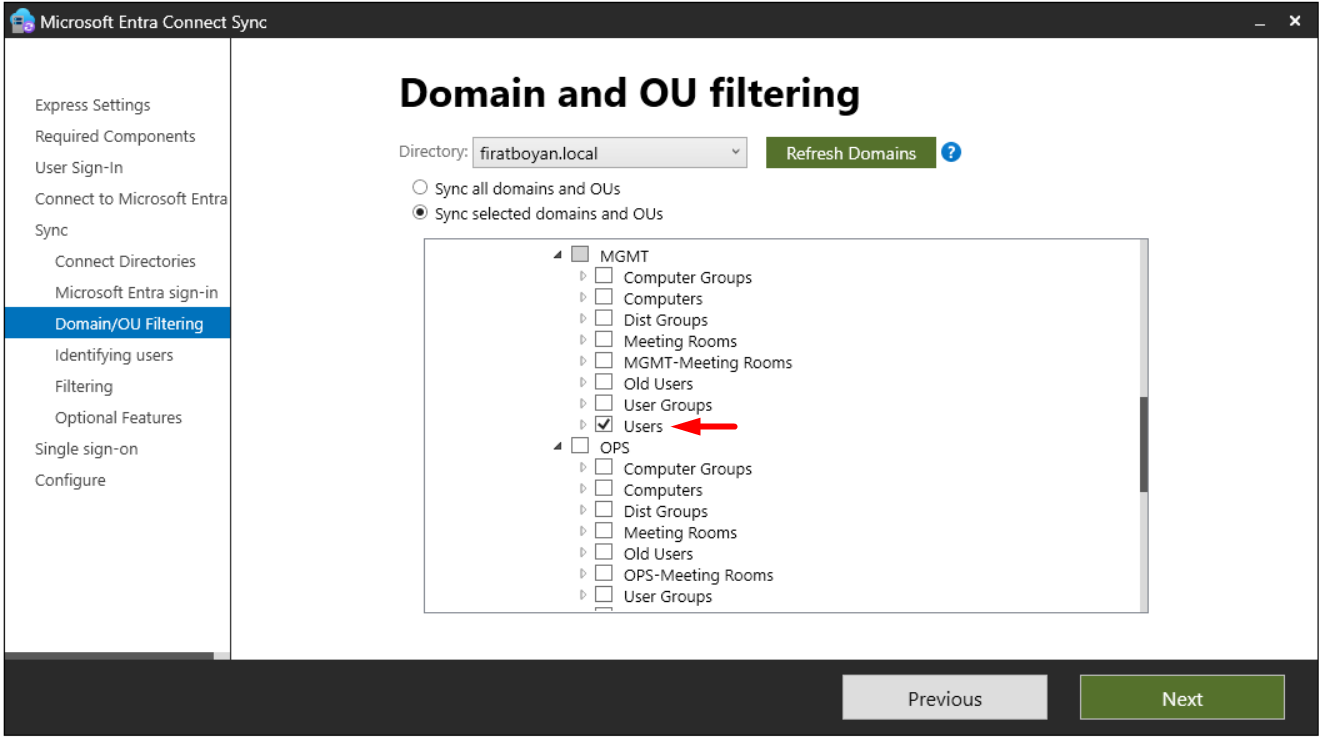

Domain and OU filtering

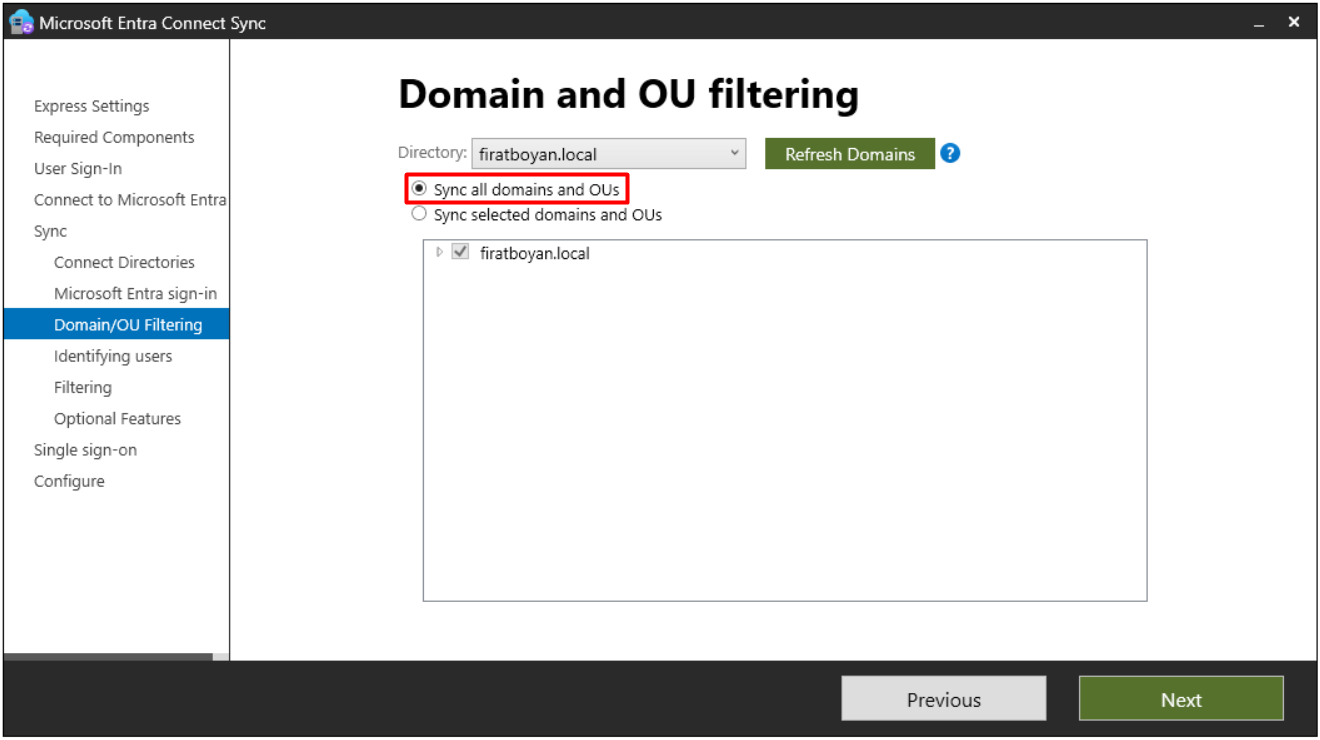

11- Domain and OU filtering adımında, Microsoft Entra Connect Sync, hangi Domain ’lerin altındaki hangi Organizational Unit'lerin (OU) Microsoft Entra ID ile senkronize edileceğini belirlemek için bir yapılandırma sunar.

11.1- Varsayılan olarak Sync all Domain s and OUs seçeneği işaretlenmiş durumdadır. Bu seçenek seçildiğinde, AD'deki tüm Domain ve OU’lar Microsoft Entra ID’ye senkronize edilir. Buna bağlı olarak da tüm kullanıcılar, gruplar ve diğer AD nesneleri Entra ID’ye aktarılır. Genellikle küçük ölçekli ortamlarda veya belirli bir filtreleme ihtiyacı olmayan senaryolarda kullanılır.

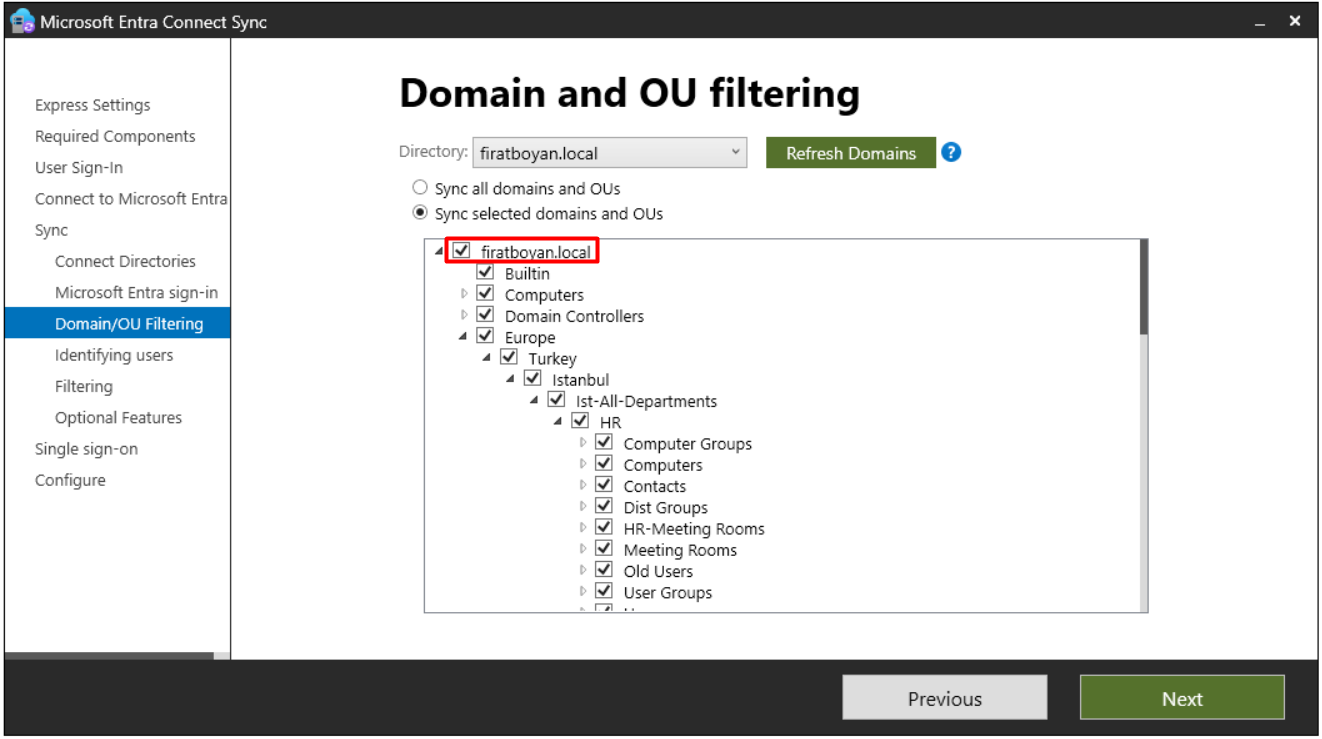

11.2- Sync selected Domain s and OUs seçeneği işaretlendiğinde tüm Domain ve OU’lar yerine sadece belirlenen OU’lar senkronize edilir. Bu yöntem, sadece belirli kullanıcı gruplarını veya nesneleri senkronize etmek isteyen büyük ölçekli organizasyonlar için daha verimli bir çözümdür.

Bu yapılandırma, gereksiz kullanıcıları veya nesneleri senkronizasyon dışı bırakarak Entra ID’ye yalnızca belirli kullanıcıların aktarılmasını sağlar.

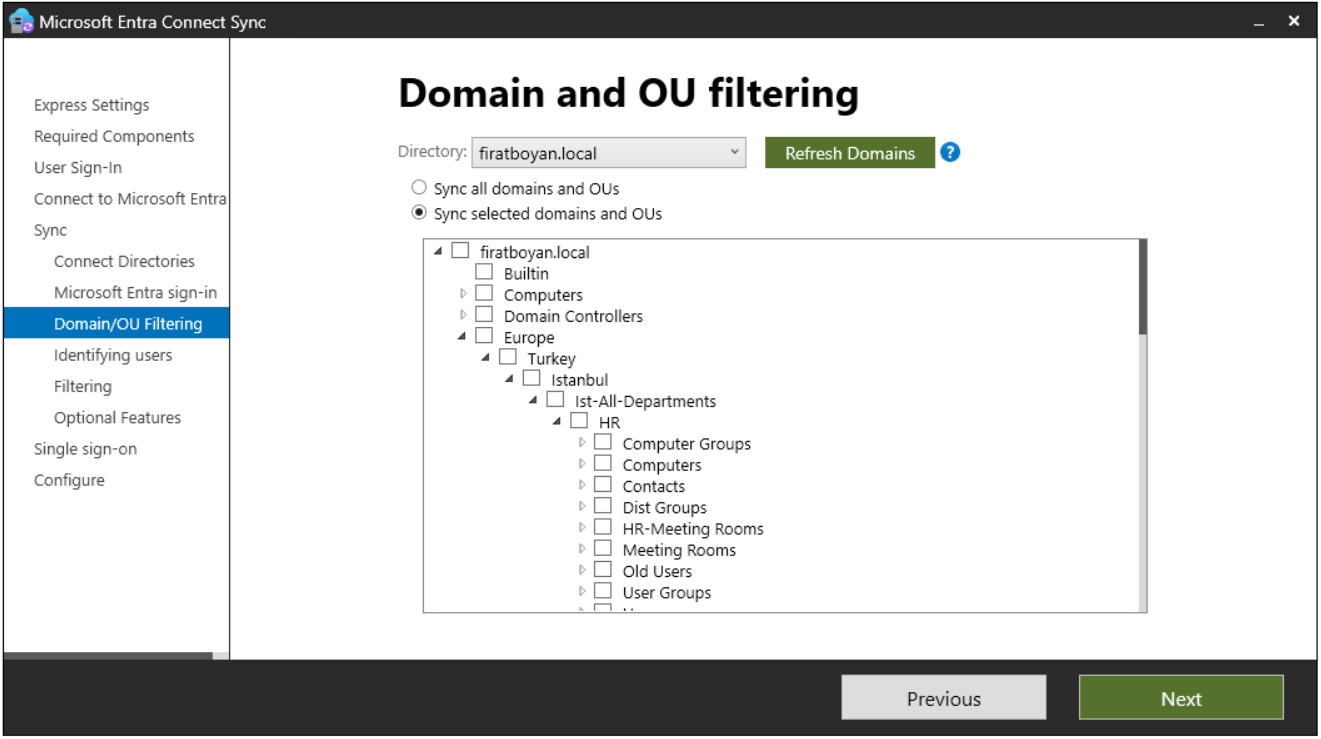

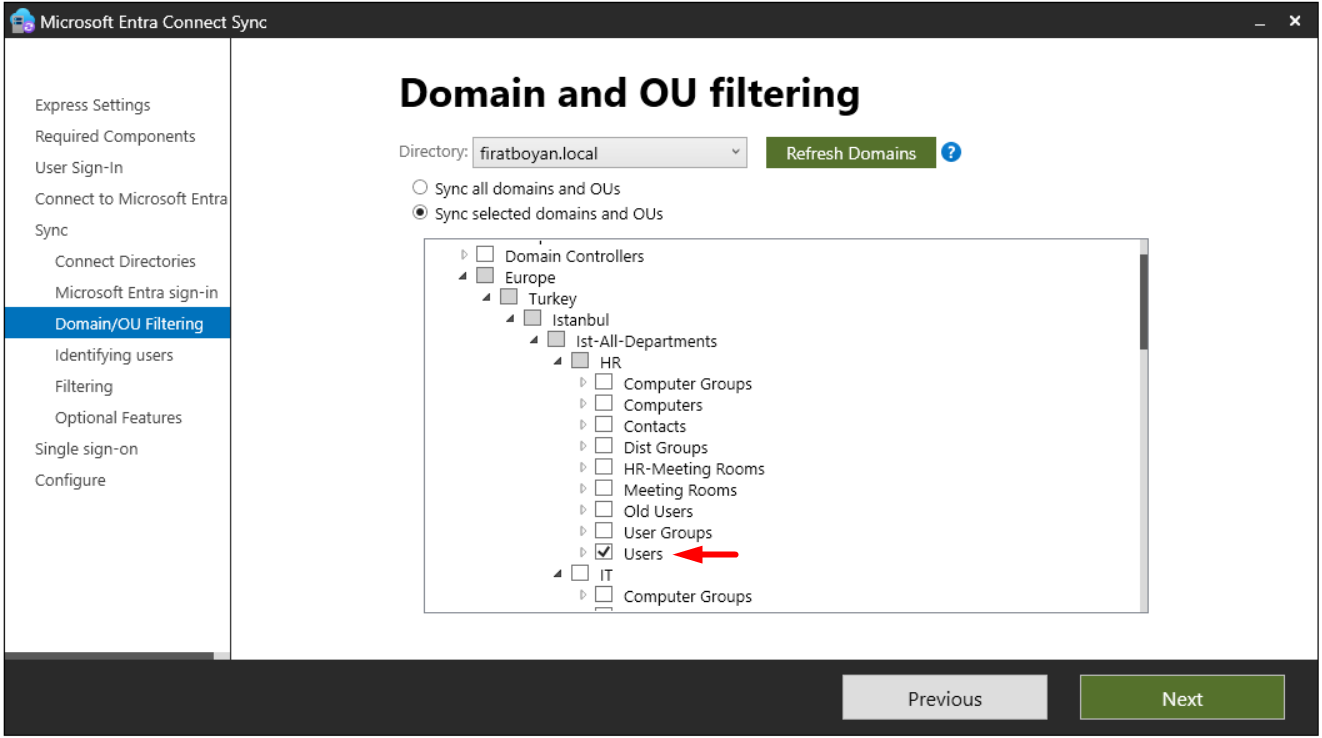

11.3- Bu adımda tüm seçimleri kaldırmak için Domain (firatboyan.local) seviyesindeki seçimi kaldırarak, sadece istediğimiz OU'ların seçilmesini sağlayabiliriz.

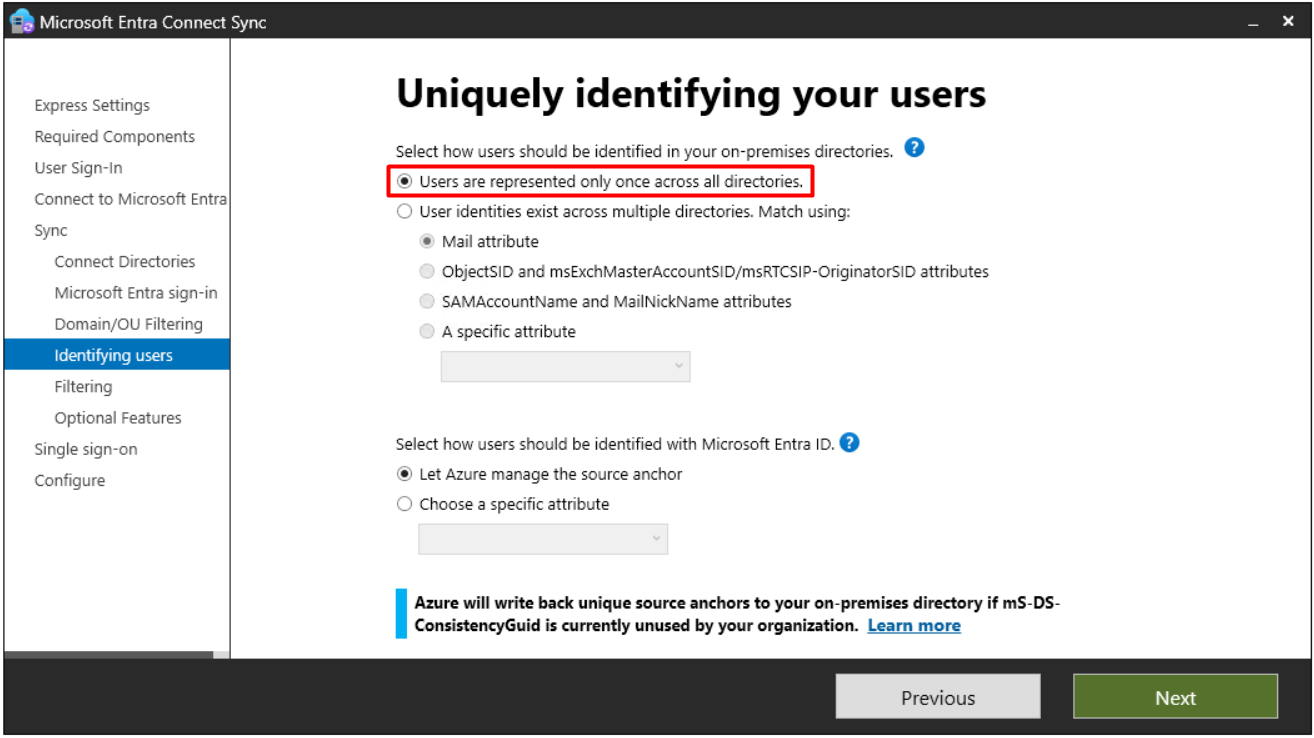

12- Uniquely idenfity your users adımında, Microsoft Entra Connect Sync, On-Prem AD'deki kullanıcıların Microsoft Entra ID ile nasıl eşleştirileceğini belirlemek için bir yapılandırma sunmaktadır.

Uniquely identifiying your users

✅ Users are represented only once across all directories

13- Microsoft Entra Connect Sync, On-Prem AD ortamında bulunan her kullanıcıyı Microsoft Entra ID içinde benzersiz bir nesne olarak eşlemek için belirli yöntemler kullanır. Bu senkronizasyon sürecinde, kullanıcıların AD içinde tek bir dizinde mi, yoksa birden fazla dizinde mi bulunduğu dikkate alınmalıdır.

Eğer kullanıcılar yalnızca tek bir AD Forest içinde bulunuyorsa ve her kullanıcının yalnızca tek bir hesabı varsa, senkronizasyon sürecinde herhangi bir Attribute eşleme gerektirmeden doğrudan eşlenebilirler. Bu durumda, Microsoft Entra Connect Sync kullanıcının ObjectGUID veya mS-DS-ConsistencyGuid Attribute’unu temel alarak On-Prem AD ile Microsoft Entra ID arasında birebir eşleme yapar.

Bu yöntem, Hybrid Identity Management (hibrit kimlik yönetimi) yapılandırmalarında en sık kullanılan modeldir ve en az yönetim gerektiren senaryodur. Çünkü:

✔ Kullanıcı hesapları birden fazla AD Forest veya Domain içinde çoğaltılmamıştır.

✔ Tek bir dizin kaynağından yönetildiği için Attribute çakışmaları veya kimlik doğrulama sorunları oluşmaz.

✔ Entra ID üzerinde Duplicate hesap oluşma riskini minimize eder.

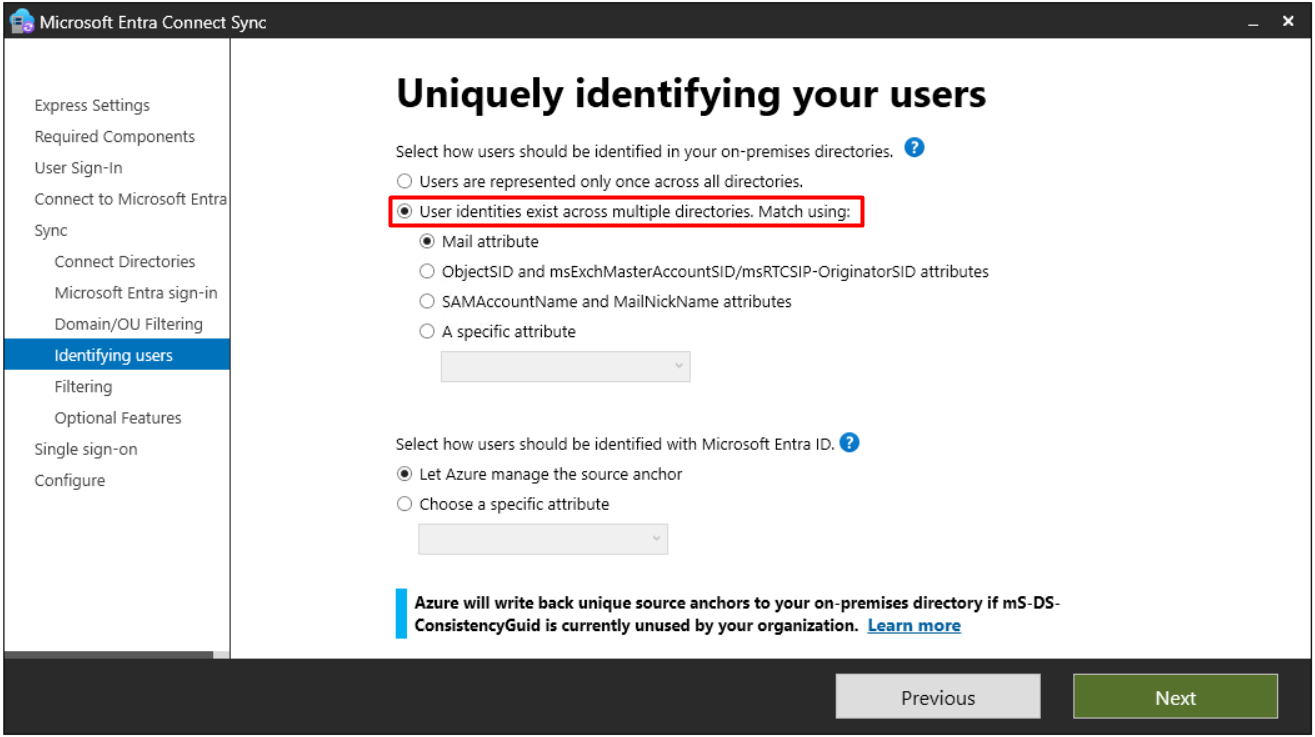

✅ User identities exist across multiple directories. Match Using:

14- Eğer birden fazla AD Forest veya Domain yapısında kullanıcı hesapları birden fazla dizinde tekrar ediyorsa, senkronizasyon sürecinde hangi eşleşme yönteminin kullanılacağı manuel olarak belirlenmelidir. Bu durumda, kullanıcılar arasındaki bağlantıyı kurmak için aşağıdaki yöntemlerden biri seçilmelidir.

✔ Mail Attribute

Active Directory'de Mail Attribute’u, kullanıcının e-posta adresini tanımlayan ve genellikle UserPrincipalName yerine kimlik doğrulama senaryolarında kullanılan bir değerdir. Özellikle Exchange Hybrid ortamlarında, Mail Attribute’u, hem On-Prem hem de Entra ID üzerindeki hesapları eşleştirmek için kullanılır. Kullanıcıların kimlik doğrulama işlemleri sırasında On-Prem Active Directory'deki Mail Attribute’u ile Entra ID üzerindeki Mail bilgisi karşılaştırılarak senkronizasyon sağlanır. Bu yöntem, UPN Suffix'lerinin farklı olduğu ya da UserPrincipalName yerine Mail Attribute’unun tek ve tutarlı olduğu sistemlerde tercih edilir.

Mail Attribute’u, kullanıcının e-posta adresinin birincil tanımlayıcı olarak kabul edildiği sistemlerde, Entra ID senkronizasyon sürecinde eşleşme sağlamak için kullanılır. Ancak, Mail Attribute’unun ProxyAddresses Attribute’u ile karıştırılmaması gerekir. Mail Attribute’u, kullanıcının Primary SMTP Address değerini içerirken, ProxyAddresses Attribute'u, farklı e-posta adreslerini saklar ve çoklu SMTP adreslerini barındırır. Entra ID senkronizasyonu sırasında Mail Attribute’unun On-Prem ortamda benzersiz olması gereklidir, aksi takdirde hesap çakışmaları yaşanır.

Bu yöntem, özellikle Exchange Hybrid senaryolarında, kullanıcıların hem On-Prem Exchange hem de Entra ID üzerinde doğru hesapla eşleşmesini sağlamak için yaygın olarak kullanılır. Eğer Mail Attribute’u eksikse veya yanlış yapılandırılmışsa, Entra ID üzerindeki kimlik doğrulama işlemleri sırasında hatalar oluşabilir ve kullanıcılar doğru hesap ile eşleşmeyebilir.

✔ ObjectSID ve msExchMasterAccountSID/msRTCSIP-OriginatorSID Attributes

Active Directory içinde her nesneye sistem tarafından atanan ObjectSID, kullanıcı hesaplarının kimlik doğrulama ve yetkilendirme süreçlerinde kullanılan benzersiz bir kimlik değeridir. Domain içindeki her nesneye atanan bu değer, kullanıcı veya grup oluşturulduğunda otomatik olarak üretilir ve nesne silinip yeniden oluşturulmadığı sürece değişmez. Ancak, bir hesap farklı bir Domain 'e taşındığında, ObjectSID değişir. Bu noktada, sIDHistory Attribute’u devreye girerek, önceki Domain ’e ait ObjectSID bilgisini saklar ve hesap taşıma işlemlerinde eski erişim izinlerinin korunmasını sağlar.

Exchange Server ortamında, msExchMasterAccountSID Attribute’u, posta kutusunun hangi hesap tarafından yönetildiğini belirlemek için kullanılır. Özellikle Resource Forest modelinde, kullanıcı kimlik doğrulama işlemleri bir Account Forest içinde gerçekleşirken, posta kutuları farklı bir Exchange Forest içinde barındırılıyorsa, bu Attribute kullanıcının ilişkili olduğu hesabı tanımlar. Kullanıcı, kendi hesap bilgileriyle kimlik doğrulaması gerçekleştirdiğinde Exchange Server, msExchMasterAccountSID Attribute’unu kullanarak posta kutusunun yönlendirilmesi gereken asıl hesapla eşleştirir. Bu sayede, hesapların farklı Forest'lar arasında çalışmasına rağmen, posta kutularına erişim sağlanır.

Skype for Business ve Lync Server gibi Unified Communications platformlarında, msRTCSIP-OriginatorSID Attribute’u, kullanıcı hesaplarının kimlik doğrulama ve oturum yönetimi süreçlerinde kullanılır. Bu Attribute, özellikle birden fazla Domain veya Forest içeren yapılarda, kullanıcının orijinal SID bilgisini saklar ve kimlik doğrulama işlemlerinde doğru hesap eşleşmesini sağlar. Kullanıcıların hesap taşımaları veya Hybrid geçişlerde kimlik doğrulama kesintisi yaşamaması için, msRTCSIP-OriginatorSID Attribute’u, hesapların doğru şekilde eşleştirilmesine yardımcı olur. Özellikle Cross-Forest geçişlerinde ve birleşik iletişim senaryolarında, kullanıcıların oturum açma süreçlerinde hata almadan devam edebilmesi için kritik bir rol oynar.

✔ SAMAccountName ve MailNickName Attributes--

Active Directory'de SAMAccountName Attribute’u, NTLM kimlik doğrulaması gibi eski sistemlerde kullanılan, 20 karakterle sınırlı, kullanıcıların benzersiz oturum açma adıdır. MailNickName Attribute’u ise Exchange ortamında Alias olarak kullanılan, posta kutusu eşleşmelerinde rol oynayan bir değerdir. Entra ID senkronizasyonunda, UserPrincipalName değerlerinin tutarsız olduğu veya Mail Attribute’unun güvenilir olmadığı durumlarda, SAMAccountName ve MailNickName Attribute’ları eşleşme için alternatif olarak kullanılabilir.

Bu eşleşme yöntemi, özellikle UPN Suffix'leri farklı olan veya farklı Domain 'lerden gelen kullanıcıları tek bir hesapla senkronize etmek gerektiğinde devreye girer. SAMAccountName, On-Prem ortamda genellikle Domain \kullanici.adi formatında olduğu için doğrudan Entra ID ile eşleşmesi zor olabilir. Ancak, aynı ortamda benzersiz olması gerekliliği nedeniyle manuel eşleme süreçlerinde güvenilir bir referans noktasıdır.

MailNickName Attribute’u ise, Exchange Online ve On-Prem Exchange arasında senkronizasyon sağlamak için kullanılır ve Primary SMTP Address’ten bağımsız olarak her kullanıcı için benzersiz olmalıdır.

Bu yöntem, genellikle Hybrid geçişler, kullanıcı taşıma senaryoları veya UPN Rewriting ihtiyacı olan ortamlarda kullanılır. Ancak, manuel eşleme gerektirdiği için yapılandırmanın dikkatlice kontrol edilmesi gerekir. Kullanıcıların SAMAccountName veya MailNickName değerlerinde herhangi bir çakışma olmaması şarttır, aksi takdirde yanlış eşleşmeler oluşabilir ve kimlik doğrulama sorunlarına yol açabilir.

✔ A specified Attribute

Active Directory senkronizasyon süreçlerinde, varsayılan eşleşme mekanizmalarının yetersiz kaldığı senaryolarda, organizasyonun belirlediği özel bir Attribute kullanılabilir. Bu yöntem, özellikle Multi-Forest yapılarında veya Hybrid ortamda Identity Management (kimlik yönetimi) için özelleştirilmiş eşleşme mantığı gerektiren durumlarda tercih edilir. EmployeeID, CustomID veya organizasyona özel bir HR Identifier gibi benzersiz bir değer, Active Directory ve Entra ID arasındaki hesapların doğru eşleşmesini sağlamak için kullanılabilir.

Bu yaklaşım, özellikle birden fazla Active Directory Forest kullanılan yapılarda ve buna bağlı olarak Linked Mailbox senaryolarında kritik bir rol oynar. Böyle ortamlarda aynı kullanıcı, hem Authentication (kimlik doğrulama) işleminin yapıldığı Account Forest’ta User Object olarak, hem de Exchange hizmetlerinin çalıştığı Resource Forest’ta Linked Mailbox olarak ayrı bir obje ile temsil edilir. Kullanıcı, Domain'e Account Forest üzerinden oturum açarken aynı kullanıcının Mailbox’ı, Resource Forest’taki Exchange Server üzerinde barındırılır. Bu durum, aynı kişiye ait iki farklı objenin iki ayrı Forest’ta bulunmasına neden olur.

Microsoft Entra Connect Sync’in bu objeleri karıştırmadan doğru şekilde eşleştirebilmesi için, arka planda özel Attribute’ler üzerinden yapılandırma yapılması gerekir. Bu eşleştirme, genellikle Account Forest içindeki objectSID ile Resource Forest içindeki msExchMasterAccountSID arasında kurulur. Böylece sistem, aynı kullanıcıya ait farklı objeleri tek bir kullanıcı olarak tanımlayabilir ve senkronizasyon sürecinde çakışma yaşanmaz.

Bu senaryoda Wizard üzerinde ObjectSID and msExchMasterAccountSID/msRTCSIP-OriginatorSID Attributes seçeneğini işaretlediğin anda, bu eşleştirme mantığı otomatik olarak devreye girer ve ilgili Attribute'ler, Sync motoru tarafından doğru biçimde ilişkilendirilir. User Object, Account Forest'taki Security Identitifier (SID) bilgisine, Linked Mailbox ise Resource Forest'taki msExchMasterAccountSID değerine göre tanınır.

Alternatif olarak, bazı yapılarda mail, employeeID ya da msDS-ConsistencyGuid gibi Attribute’ler de kullanılabilir. Ancak yapı doğru kurgulanmazsa Duplicate objeler oluşabilir veya eşleşme hataları ortaya çıkabilir. Bu yüzden Attribute’lerin her iki Forest’ta da tutarlı, benzersiz ve eksiksiz olması senkronizasyonun sağlıklı çalışabilmesi açısından zorunludur.

Bu yöntemin uygulanabilmesi için, seçilen Attribute'un hem On-Prem Active Directory hem de Entra ID üzerinde tutarlı ve benzersiz olması gerekir. Ayrıca, Active Directory senkronizasyon politikalarında (yani Microsoft Entra Connect Sync altyapısında, verilerin hangi sırayla taşınacağını, hangi kullanıcılarla eşleştirileceğini ve senkronizasyon sırasında nasıl işleneceğini belirleyen arka plan kurallarında), özel Attribute Mapping yapılandırması gerektirir.

Yanlış yapılandırıldığında aynı Attribute değerine sahip birden fazla kullanıcı olması durumunda çakışmalar yaşanabilir ve beklenmeyen kimlik eşleşmeleri ortaya çıkabilir.

Ben, bu yapılandırma adımında User identities exist across multiple directories Match using bölümünde Mail Attribute seçeneği ile devam ediyorum. Bu seçim, birden fazla Forest içeren ortamlarda aynı kullanıcıyı farklı dizinlerde mail Attribute’ü üzerinden eşleştirmek için kullanılır.

Özellikle hem Account Forest hem Resource Forest içinde aynı kişiye ait objeler varsa ve her ikisinde de mail Attribute bilgisi aynı değeri taşıyorsa, bu eşleştirme mantığı düzgün şekilde çalışır. Ancak mail Attribute değeri her iki dizinde de tutarlı değilse, Duplicate ya da eşleşme hatası riski oluşabilir.

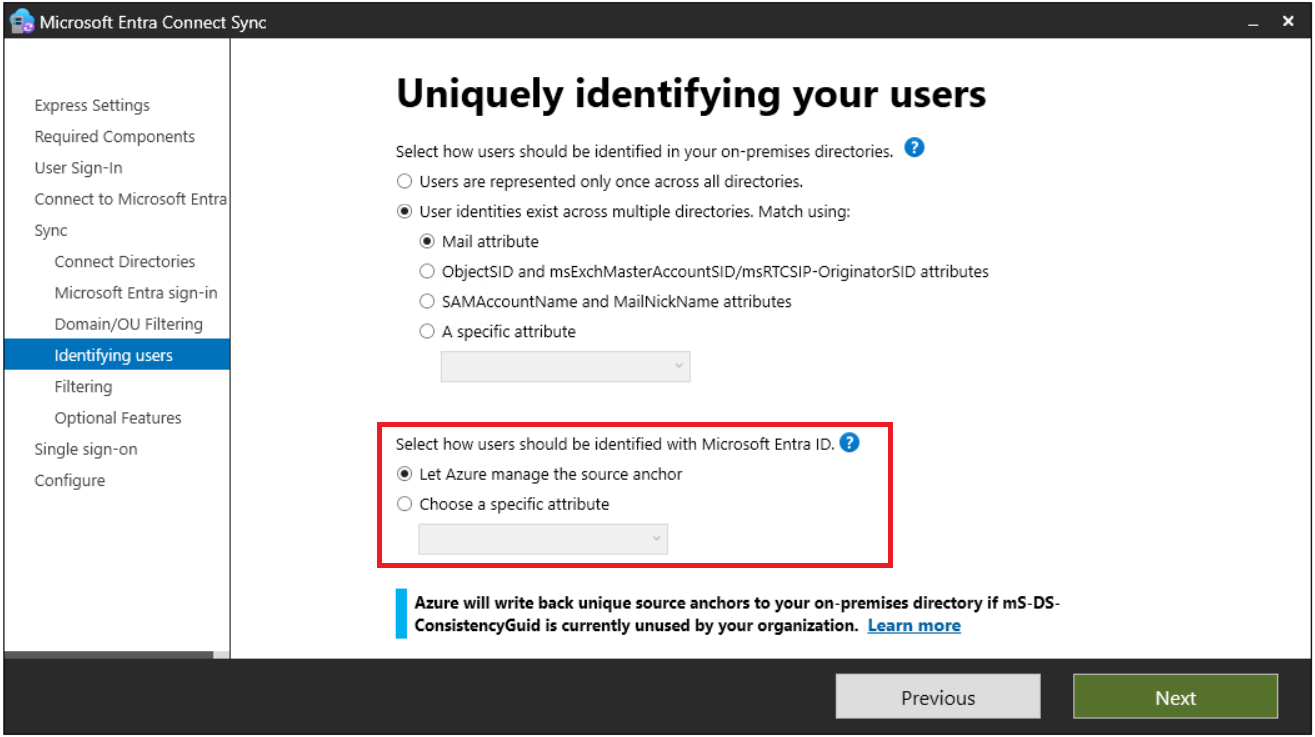

✅ Select how users should ve identified with Microsoft Entra ID

15- Son olarak Select how users should ve identified with Microsoft Entra ID. altındaki seçekleri de inceleyecek olursak, bölümü, On-Prem Active Directory'deki kullanıcı hesaplarının Entra ID üzerinde nasıl eşleştirileceğini belirler. Bu seçim, Source Anchor adı verilen, her kullanıcının benzersiz ve değişmez bir kimlik tanımlayıcısının nasıl belirleneceğini yönetir. Source Anchor, Entra ID ile senkronize edilen her kullanıcı için Immutable ID görevi görür ve ileride yapılacak yeniden senkronizasyon, geri yükleme veya hesap taşıma işlemlerinde aynı kullanıcıyı yeniden tanımlamak için kullanılır.

Burada iki seçenek sunuluyor:

✔ Let Azure manage the source anchor

Source Anchor, bir kullanıcının On-Prem Active Directory ile Microsoft Entra ID arasında değişmez ve benzersiz bir kimlik ile eşleştirilmesini sağlayan bir Attribute’tur.

Let Azure Manage the Source Anchor seçeneği etkinleştirildiğinde, varsayılan olarak mS-DS-ConsistencyGuid kullanılır. Eğer mS-DS-ConsistencyGuid boşsa Entra Connect, ObjectGUID değerini alır ve bunu mS-DS-ConsistencyGuid içine yazar. Ancak mS-DS-ConsistencyGuid zaten bir değer içeriyorsa, bu değeri olduğu gibi kullanır ve değiştirmez.

Bu seçenek, On-Prem Active Directory ile Entra ID arasındaki kimlik eşlemesini yönetmek için mS-DS-ConsistencyGuid Attribute’unu Source Anchor olarak kullanır. Eğer bu Attribute zaten doluysa, Entra Connect bunu değişmeden kullanır. Ancak boşsa, ObjectGUID değerini alır ve bu değeri mS-DS-ConsistencyGuid olarak Active Directory'ye geri yazar. Böylece, kimliklerin tutarlılığı korunur ve kullanıcının Active Directory üzerindeki hesabı silinip yeniden oluşturulsa bile, Entra ID'deki kimliğiyle eşleşmesi sağlanır.

Eğer bu Attribute zaten doluysa Entra Connect, bunu değişmeden kullanır. cümlesinin anlamı şudur:

✔ mS-DS-ConsistencyGuid Attribute’u zaten geçerli ve GUID formatında bir değer içeriyorsa, Entra Connect bu değeri olduğu gibi kullanır.

✔ Yani, ObjectGUID değerini alıp buraya yazmaz çünkü zaten bir değer vardır.

✔ Source Anchor olarak mevcut değeri kabul eder ve değiştirme yapmaz.

Ancak, mS-DS-ConsistencyGuid içindeki değer, GUID formatında değilse veya bozulmuşsa Entra Connect, bunu otomatik olarak düzeltmez. Hata verir ve manuel müdahale ister.

Bu yöntem, özellikle Hybrid Identity senaryolarında Source Anchor olarak ObjectGUID yerine mS-DS-ConsistencyGuid kullanarak, kullanıcı hesaplarının değişmez ve kalıcı bir kimlik ile yönetilmesini sağlar. ObjectGUID, bir hesap silindiğinde veya yeniden oluşturulduğunda değiştiğinden, doğrudan Source Anchor olarak kullanılması halinde kimlik tutarsızlıklarına neden olabilir. Ancak mS-DS-ConsistencyGuid, bu riski ortadan kaldırarak aynı kullanıcının her senkronizasyonda tutarlı bir şekilde tanınmasını sağlar.

Microsoft’un önerdiği varsayılan yöntem budur çünkü mS-DS-ConsistencyGuid, Entra ID ile Active Directory arasında değişmez bir köprü kurarak senkronizasyon süreçlerini daha güvenilir hale getirir. Bu yöntem, kullanıcı taşıma, replikasyon ve geri yükleme işlemlerinde herhangi bir kesinti yaşanmadan kimlik yönetimini sürdürülebilir hale getirir.

✔ Choose a specific Attribute

Bu seçenek işaretlendiğinde ise, organizasyonun belirlediği farklı bir Attribute'ün Source Anchor olarak kullanılmasını sağlar. Örneğin, bazı şirketler objectGUID, EmployeeID veya CustomID gibi farklı Attribute’leri kullanmayı tercih edebilir. Ancak, objectGUID gibi değişken Attribute'lerin kullanılması, kullanıcı hesabı silinip yeniden oluşturulduğunda kimlik değişikliğine yol açabileceği için önerilmez.

Bu ayar, On-Prem Active Directory ile Entra ID arasında kimlik sürekliliğini sağlamak için kritik bir yapılandırmadır. mS-DS-ConsistencyGuid kullanımı, özellikle Hybrid Identity senaryolarında kullanıcıların yeniden oluşturulmadan veya tekrar atanmasına gerek kalmadan kesintisiz şekilde senkronize edilmesini sağlar.

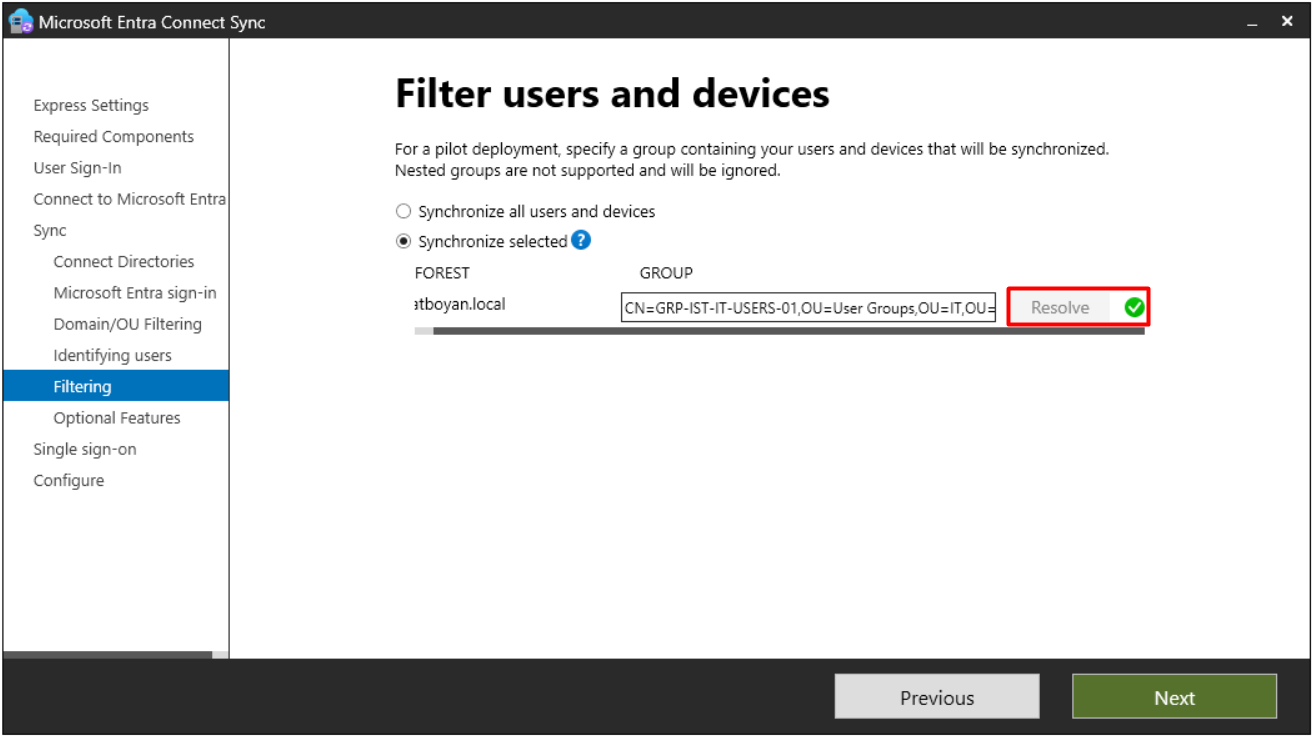

Filter users and devices

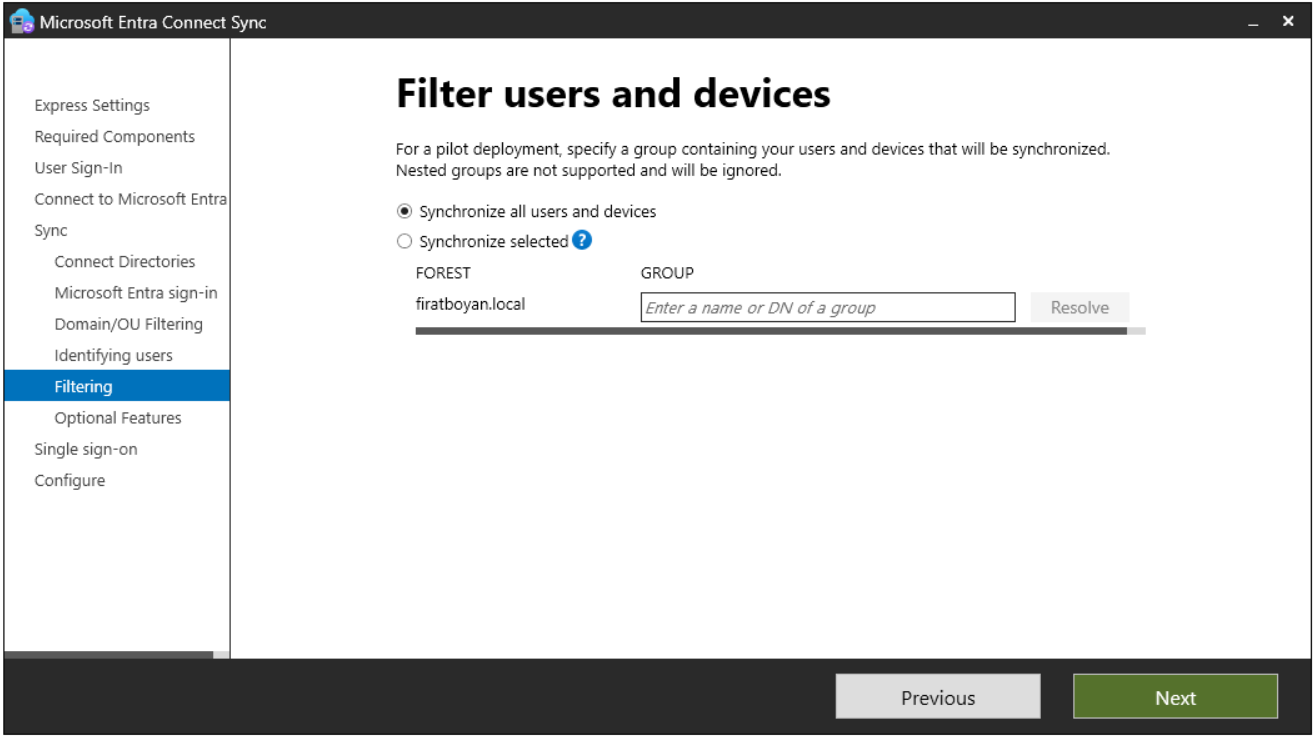

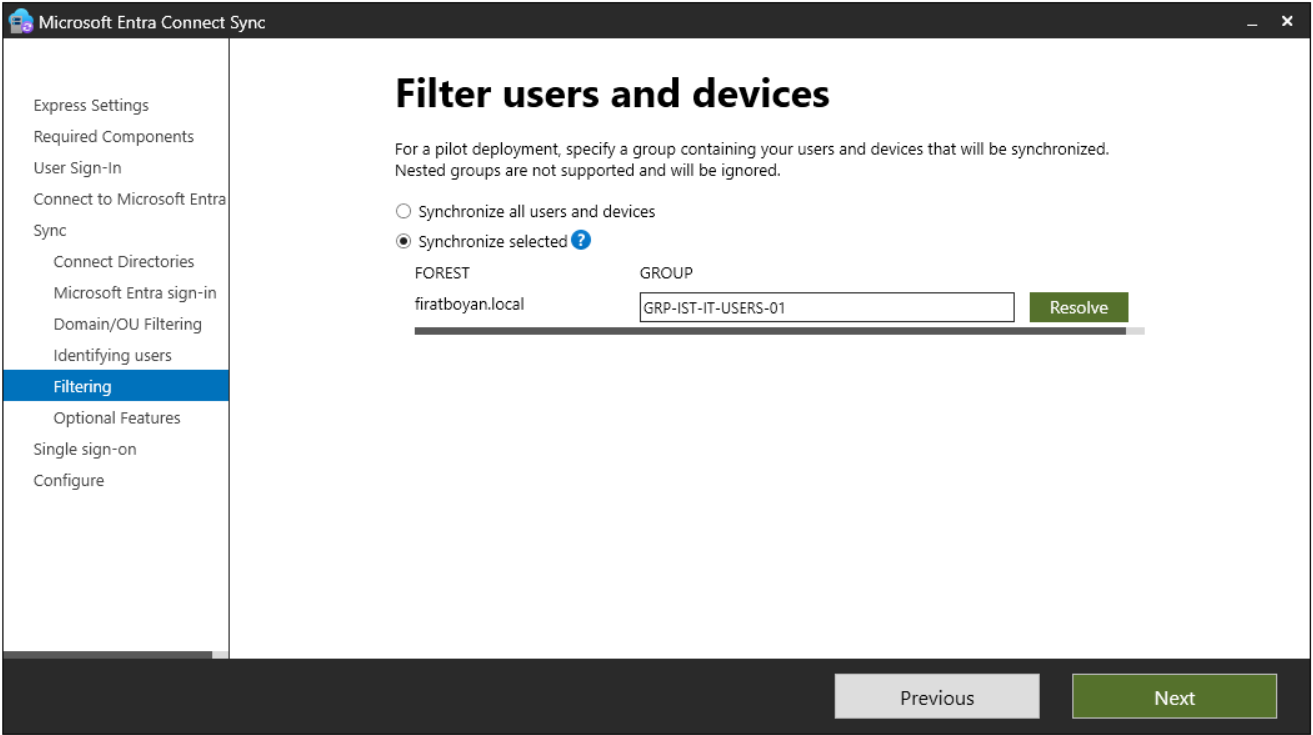

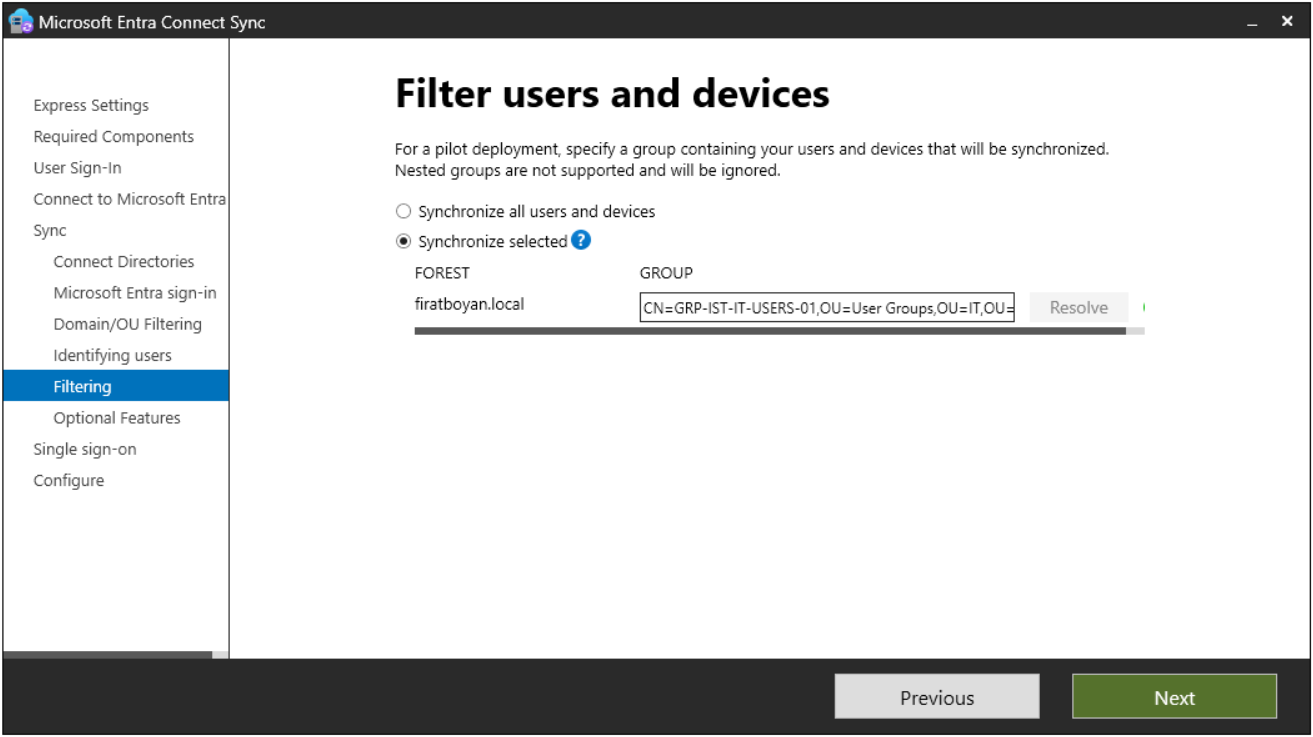

16- Filter users and devices adımında, Microsoft Entra Connect Sync, On-Prem Active Directory nesnelerinin Entra ID ile senkronizasyon sürecinde hangi kullanıcıların ve cihazların dahil edileceğini belirlemek için bir kapsam filtresi uygular. Senkronizasyon işlemi, belirlenen politikalar ve gereksinimlere bağlı olarak ya tüm dizindeki nesneleri içerecek şekilde geniş çaplı bir kapsama sahip olabilir ya da belirli bir kullanıcı veya cihaz grubuyla sınırlandırılabilir.

Bu aşamada yapılan seçim, senkronizasyon işleminin kapsamını belirleyerek yalnızca belirlenen grup veya OU içindeki kullanıcı ve cihaz nesnelerinin Entra ID'ye aktarılmasını sağlar. Böylece, gereksiz tüm dizin nesnelerinin taşınması yerine sadece belirlenen kullanıcıların ve cihazların bulut kimlik yönetimi süreçlerine dahil edilmesi sağlanır. Özellikle büyük ve kompleks dizin yapılarında, tüm kullanıcı ve cihaz hesaplarını senkronize etmek hem yönetimsel yükü artırabilir hem de gereksiz lisans tüketimine yol açabilir. Filtreleme işlemi, yalnızca belirli bölümler, ekipler veya test kullanıcıları gibi spesifik grupların Entra ID ile eşitlenmesini sağlayarak daha kontrollü bir geçiş süreci oluşturur.

Senkronizasyon sürecinde hangi kullanıcıların dahil edilip edilmeyeceği, organizasyonel yapı, güvenlik gereksinimleri ve mevcut altyapıdaki dizin organizasyonuna göre belirlenmelidir. Rastgele bir senkronizasyon yerine belirli nesneleri filtreleyerek, gereksiz veri transferini en aza indirerek Entra ID üzerinde daha verimli bir kimlik yönetimi sağlanabilir. Özellikle hibrit senaryolar, pilot projeler veya belirli iş birimleri ile sınırlı test ortamları gibi kademeli geçişlerde, kapsam belirleme seçeneği daha da kritik hale gelir.

Bu yapılandırma, On-Prem Active Directory ve Entra ID arasındaki veri bütünlüğünü sağlarken, yalnızca gerekli olan kullanıcıların, cihazların veya diğer dizin nesnelerinin buluta taşınmasına izin verir. Böylece, senkronizasyon işlemi optimize edilerek, gereksiz hesapların Entra ID üzerine aktarılmasının ve yönetilmesinin önüne geçilmiş olur.

✅ Synchronize all users and devices

Bu seçenek, On-Prem Active Directory ortamındaki tüm kullanıcı ve cihaz nesnelerinin Microsoft Entra ID ile senkronize edilmesini sağlar. Herhangi bir filtreleme uygulanmaz, yani dizindeki tüm kullanıcı hesapları, güvenlik grupları, dağıtım listeleri ve cihaz nesneleri doğrudan Entra ID'ye taşınır.

Hybrid Identity mimarisinde, On-Prem Active Directory ile Entra ID arasındaki uyumluluğun korunması için varsayılan olarak kullanılan senkronizasyon modelidir. Dizin bütünlüğünün korunmasını ve tüm kullanıcıların merkezi bir kimlik yönetimi altında toplanmasını sağlar. Özellikle büyük ölçekli organizasyonlarda, tüm kullanıcıların ve cihazların Entra ID ortamına eksiksiz şekilde dahil edilmesi gerekiyorsa bu yöntem tercih edilir.

Pilot geçişler, belirli kullanıcı grupları veya aşamalı senkronizasyon gibi özel durumlar gerekmiyorsa, kurumsal ortamın tamamını bulut kimlik yönetimi süreçlerine dahil etmek için en uygun senaryodur. Senaryoya göre, gereksiz nesnelerin taşınmasını önlemek amacıyla ek filtreleme yapılması önerilir.

✅ Synchronize selected

Bu seçenek, yalnızca belirli bir Security Group içindeki kullanıcıları ve cihazları eşitlemek için kullanılır. Yalnızca bu grup içinde doğrudan bulunan nesneler Entra ID'ye aktarılır, Nested Groups desteklenmez. Yani, belirtilen grup başka bir grup içinde bulunuyorsa veya grup üyeleri farklı bir grup üzerinden eklenmişse, bu nesneler senkronizasyona dahil edilmez. Group alanına doğrudan grup adı girildiğinde Resolve butonu ile sistemdeki karşılığı doğrulanır ve otomatik olarak Distinguished Name (DN) formatına dönüştürülür. Eğer belirtilen isim yanlışsa veya böyle bir grup yoksa, çözümleme başarısız olur ve senkronizasyon gerçekleşmez.

Bu yöntem, özellikle pilot dağıtımlarda, test ortamlarında veya aşamalı geçiş senaryolarında belirli kullanıcı gruplarını eşitlemek için tercih edilir. Böylece yalnızca tanımlı kullanıcılar ve cihazlar Entra ID ile senkronize edilirken, geri kalan nesneler kapsam dışında tutulur.

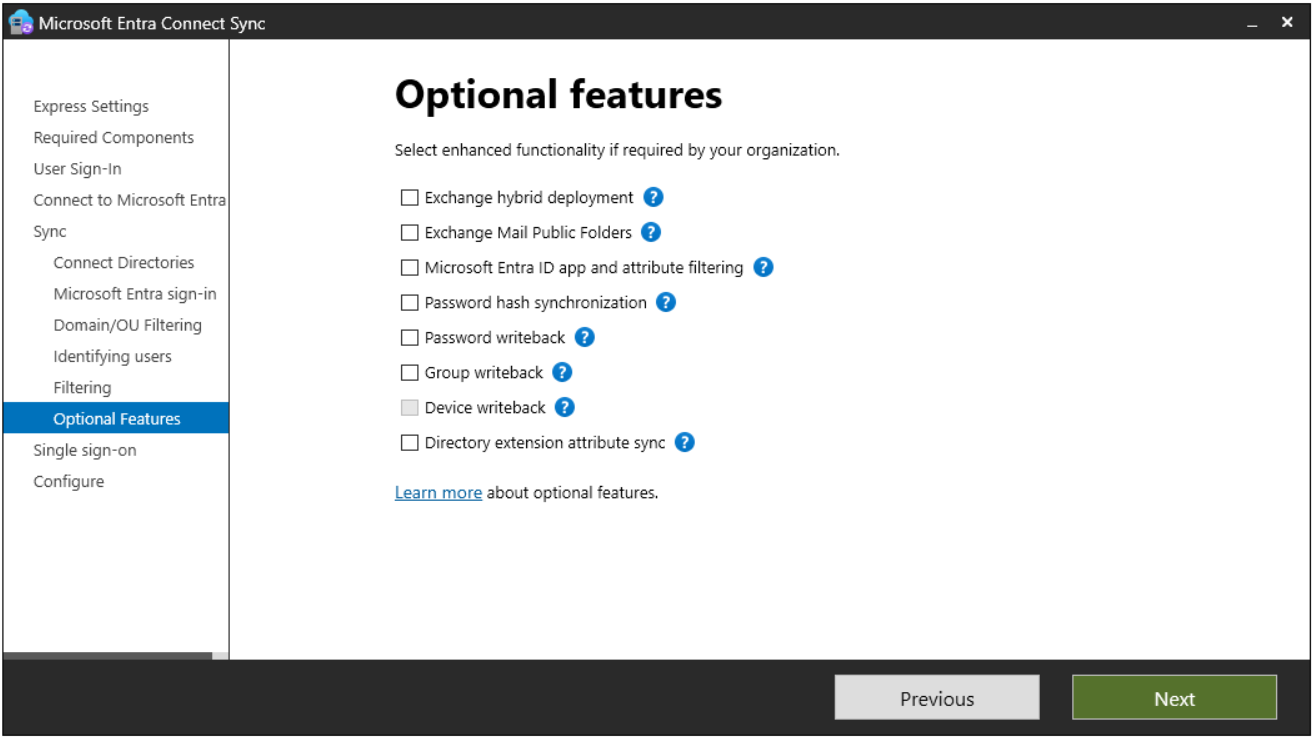

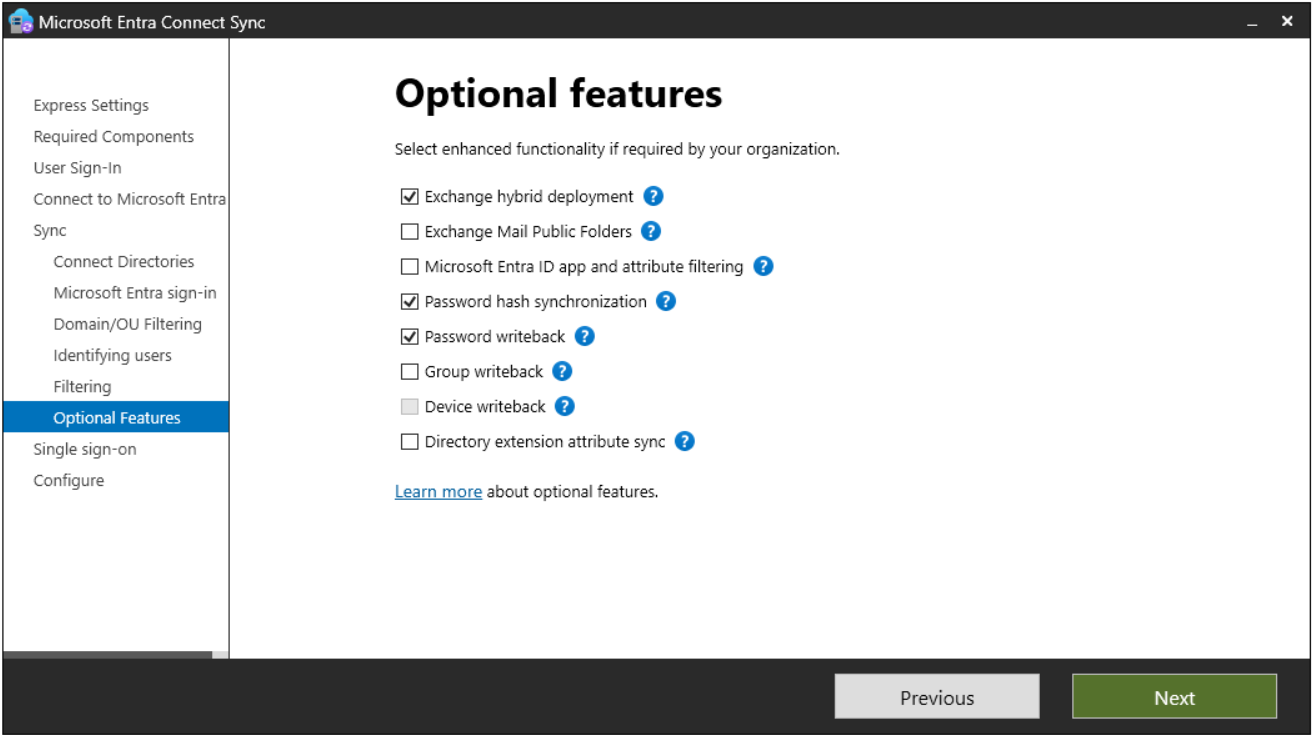

Optional features

Optional Features, Entra Connect kurulumunu ihtiyaçlara göre şekillendirmek için kullanabileceğin ek özellikler bölümüdür. Varsayılan kurulumda sadece temel kullanıcı ve grup nesneleri senkronize edilir. Bu bölümde yer alan seçenekler ise senkronizasyon davranışını genişletir ve daha özel senaryolara uyum sağlar.

Her seçeneğin aktif hale getirilmesi, arkada farklı veri akışları ve senkronizasyon yönleri anlamına gelir. Bazı özellikler sadece tek yönlü çalışırken, bazıları çift yönlü veri hareketini mümkün kılar. Örneğin Password Hash Synchronization, veriyi sadece Entra ID'ye taşırken, Password Writeback seçeneği ile Entra ID'deki parola değişiklikleri On-Prem Active Directory'ye geri yazılabilir.

Exchange Hybrid, Group Writeback ya da Device Writeback gibi özellikler de Hybrid ortamlarda işleri oldukça kolaylaştırır. Ama burada önemli olan, gerçekten ihtiyacın olan seçenekleri işaretlemek. Gereksiz şeyleri aktif etmek hem senkronizasyonu gereksiz yere uzatabilir, hem de ortamda fazladan karmaşa ya da güvenlik riski yaratabilir. Bu yüzden her seçeneğin ne işe yaradığını bilerek ilerlemek en sağlıklısı olur.

✅ Exchange Hybrid Deployment

Exchange Hybrid Deployment, On-Prem Exchange ile Exchange Online arasında senkronize bir yapı kurarak, her iki ortamın da uyum içinde çalışmasını sağlar. Mailbox yönetimi, Free/Busy bilgisi, Mail Flow ve Hybrid Modern Authentication gibi bileşenler bu entegrasyon sayesinde ortak bir mimari altında çalışabilir. Kullanıcıların On-Prem Exchange’deki Mailbox'larını Exchange Online’a taşımadan bulut servislerini kullanabilmesini sağlayarak, posta kutularının farklı ortamlarda sorunsuz çalışmasına olanak tanır.

Bu yapılandırma aktif hale getirildiğinde, Entra Connect kullanıcı nesnelerinin senkronizasyonunu gerçekleştirirken, On-Prem Exchange ile ilgili belirli Attribute’leri de Entra ID'ye taşır. Bunlar arasında mail, proxyAddresses, msExchRecipientTypeDetails gibi birçok önemli veri bulunur. Bu senkronizasyon, ortamın tamamen buluta taşınmasına gerek kalmadan Microsoft 365 servislerinden yararlanmayı mümkün kılar. Ayrıca, Hybrid Configuration Wizard (HCW) aracılığıyla On-Prem Exchange ile Exchange Online arasında güvenli bir Mail Flow sağlanır ve yönlendirme kuralları belirlenir.

Hibrit model, On-Prem Exchange’in yeteneklerini koruyarak yönetim ve denetim süreçlerini yerel altyapıda tutmaya devam etmek isteyen yapılar için idealdir. Aynı zamanda, Posta Kutusu Migration işlemleri için gerekli bağlantıları kurarak kesintisiz geçişler yapılmasını sağlar. DirSync ve OAuth tabanlı Hybrid Modern Authentication, güvenli erişimi sağlarken, Hybrid Agent gibi bileşenler iç Network üzerinde ilave yapılandırmalar gerektirmeden hibrit entegrasyonun kurulmasını kolaylaştırır.

Bu özellik etkinleştirildiğinde, Active Directory üzerindeki kullanıcı nesneleri Exchange Online ile entegre olacak şekilde hazırlanır ve Mailbox taşıma işlemleri için gereken Remote Routing Address (RRA) gibi eklemeler otomatik olarak gerçekleştirilir. Entegrasyon sayesinde, kurum içi kullanıcılar On-Prem Exchange veya Exchange Online'da barınan posta kutularına erişirken herhangi bir fark hissetmeden iletişimi sürdürebilir.

✅ Exchange Mail Public Folders

Exchange Mail Public Folders, On-Prem Exchange üzerindeki Public Folder nesnelerinin Entra ID ile senkronize edilmesini sağlayarak, hibrit bir yapıda her iki ortamın da tutarlı kalmasını mümkün kılar. Özellikle Hybrid Deployment senaryolarında, On-Prem Exchange ve Exchange Online kullanıcılarının ortak bir Public Folder yapısını kullanabilmesini sağlamak için gereklidir.

Bu seçenek etkinleştirildiğinde, Public Folder nesneleri Active Directory üzerinden Entra ID'ye taşınır ve Exchange Online ortamında On-Prem Exchange'de barındırılan Public Folder’lara erişimi yönetmek için gerekli yapılandırmalar gerçekleştirilir. Mail-Enabled Public Folder nesneleri Entra ID üzerinde tanımlandığında, kullanıcılar Exchange Online veya On-Prem Exchange'de olmalarına bakılmaksızın bu klasörleri kullanmaya devam edebilir.

Hybrid yapıdaki en büyük avantajlardan biri, geçiş sırasında On-Prem Exchange üzerinde barınan Public Folder’ların Exchange Online tarafına taşınmadan senkronize edilerek kullanıcılara kesintisiz erişim sağlamasıdır. Bu süreçte proxyAddresses, mailNickname, legacyExchangeDN gibi Public Folder'larla ilgili kritik Attribute’ler Entra ID ile eşleştirilir. Ayrıca, Mail Flow ve Permission Mapping süreçleri sayesinde, Public Folder’lar Exchange Online kullanıcıları için erişilebilir hale gelirken, mevcut izinler korunur ve yeniden yapılandırma gereksinimi en aza indirilir.

Bu özellik, özellikle On-Prem Exchange'den tam bir geçiş yapmayı planlamayan ancak Public Folder’ların entegrasyonunu sağlamak isteyen ortamlar için kullanışlıdır. Senkronizasyon tamamlandıktan sonra, kullanıcılar Outlook veya OWA (Outlook on the Web) üzerinden herhangi bir fark hissetmeden Public Folder'lara erişebilir.

✅ Microsoft Entra ID App and Attribute Filtering

Microsoft Entra ID App and Attribute Filtering, belirli uygulamalar için hangi Attribute’lerin Entra ID ile senkronize edileceğini kontrol etmeye yarar. Varsayılan yapılandırmada, On-Prem Active Directory’den Entra ID’ye taşınan nesnelerin tüm desteklenen Attribute’leri senkronize edilir. Ancak her uygulamanın tüm bu verilere ihtiyacı olmayabilir veya güvenlik gereksinimlerine bağlı olarak belirli Attribute’lerin dışarıya çıkmaması istenebilir.

Bu seçenek etkinleştirildiğinde, belirli uygulamalar için yalnızca gerekli olan Attribute’ler senkronize edilir ve gereksiz olanlar dışarıda bırakılır. Örneğin, belirli bir SaaS uygulaması sadece UserPrincipalName, mail ve displayName gibi temel Attribute’lere ihtiyaç duyuyorsa, yalnızca bu veriler senkronize edilir ve gereksiz olan extensionAttribute, telephoneNumber, streetAddress gibi bilgilerin bulut tarafına taşınması engellenebilir.

En önemli avantajlarından biri, gereksiz veri senkronizasyonunu önleyerek Entra ID üzerindeki veri hacmini optimize etmesidir. Bu durum hem senkronizasyon süreçlerini hızlandırır hem de gereksiz veri işlenmesini engelleyerek performans iyileştirmesi sağlar. Aynı zamanda, hassas verilerin gereksiz yere buluta taşınmasını önleyerek veri güvenliği açısından da ek bir kontrol mekanizması sunar.

Uygulama bazlı Attribute filtrelemesi, özellikle HR sistemleri, finansal uygulamalar veya belirli SaaS platformları gibi hassas kullanıcı verileri içeren servisler için oldukça kullanışlıdır. Gereksiz veri senkronizasyonunu önlemek, aynı zamanda API çağrıları sırasında gereksiz yük oluşturmadan hedef uygulamaların sadece ihtiyaç duyduğu verileri işlemesini sağlayarak entegrasyon süreçlerini de kolaylaştırır.

✅ Password Hash Synchronization

Password Hash Synchronization, On-Prem Active Directory'de bulunan kullanıcıların şifrelerinin Hash’lenmiş versiyonunu Entra ID'ye senkronize ederek, bulut tabanlı kimlik doğrulama süreçlerinde kullanılmasını sağlar. Ancak bu işlem doğrudan kullanıcı şifrelerini değil, tek yönlü bir Hash değerini Entra ID'ye gönderir. Hash değeri, ekstra bir güvenlik katmanı olarak ek bir dönüşüm sürecinden geçirilir ve bu sayede orijinal şifreyi doğrudan elde etmek mümkün olmaz.

Salt okunur bir yöntem olduğu için, Entra ID tarafında bir parola değişikliği yapılırsa, bu değişiklik On-Prem Active Directory'ye geri yazılmaz. Kullanıcı şifresinin değişmesi gerekiyorsa, bu işlem On-Prem Active Directory’de yapılmalı ve değişiklik yeniden senkronize edilmelidir. Bununla birlikte, Password Hash Synchronization’ın temel avantajı, ek bir altyapı gerektirmeden Entra ID’ye oturum açmayı mümkün kılmasıdır. Kullanıcı, On-Prem Active Directory kimlik bilgilerini kullanarak doğrudan bulut tabanlı servislerde kimlik doğrulama yapabilir.

Pass-Through Authentication seçilmiş olmasına rağmen Password Hash Synchronization seçeneğinin hala listelenmesi, bu özelliğin tamamen devre dışı kalmadığını gösterir. Password Hash Synchronization, Pass-Through Authentication ile birlikte opsiyonel bir yedekleme mekanizması olarak yapılandırılabilir. Normalde, Pass-Through Authentication etkin olduğunda kimlik doğrulama talepleri doğrudan On-Prem Active Directory üzerinden geçer. Ancak, On-Prem ortamında bir erişim sorunu yaşanırsa ve Pass-Through Authentication yanıt veremez hale gelirse, Password Hash Synchronization etkinleştirilmişse Entra ID devreye girerek oturum açma işlemini Hash’lenmiş şifreler üzerinden gerçekleştirir. Bu sayede, On-Prem altyapısındaki geçici kesintiler, kullanıcı oturum açma deneyimini tamamen engellemez.

✅ Password Writeback

Password Writeback, Entra ID üzerinde gerçekleştirilen şifre değişikliklerinin On-Prem Active Directory'ye geri yazılmasını sağlayarak çift yönlü senkronizasyon oluşturur. Kullanıcılar, Entra ID Self-Service Password Reset (SSPR) veya diğer bulut tabanlı mekanizmalar aracılığıyla şifrelerini güncellediğinde, bu değişiklik anında On-Prem Active Directory'ye iletilir. Böylece, bulut ortamında yapılan şifre değişiklikleri, On-Prem kaynaklara erişimi kesintiye uğratmadan güncellenmiş olur.

Bu özellik etkinleştirildiğinde, Entra Connect yazılımı şifre değişikliklerini yakalar ve güvenli bir kanal üzerinden On-Prem Active Directory’ye iletir. Şifre değişiklikleri, On-Prem ortamındaki mevcut Group Policy veya Fine-Grained Password Policy kurallarına uygunluk açısından denetlenir. Eğer politika ihlali söz konusuysa, yazma işlemi başarısız olur ve kullanıcı bilgilendirilir.

Özellikle Hybrid senaryolarda, kullanıcının hem On-Prem hem de Entra ID üzerinde tutarlı bir kimlik yönetimi deneyimi yaşamasını sağlar. Böylece, Entra ID tarafında şifre değiştirildiğinde, VPN bağlantısına ihtiyaç duymadan veya bir IT ekibine başvurmadan On-Prem oturum açma işlemleri için aynı kimlik bilgileri kullanılabilir.

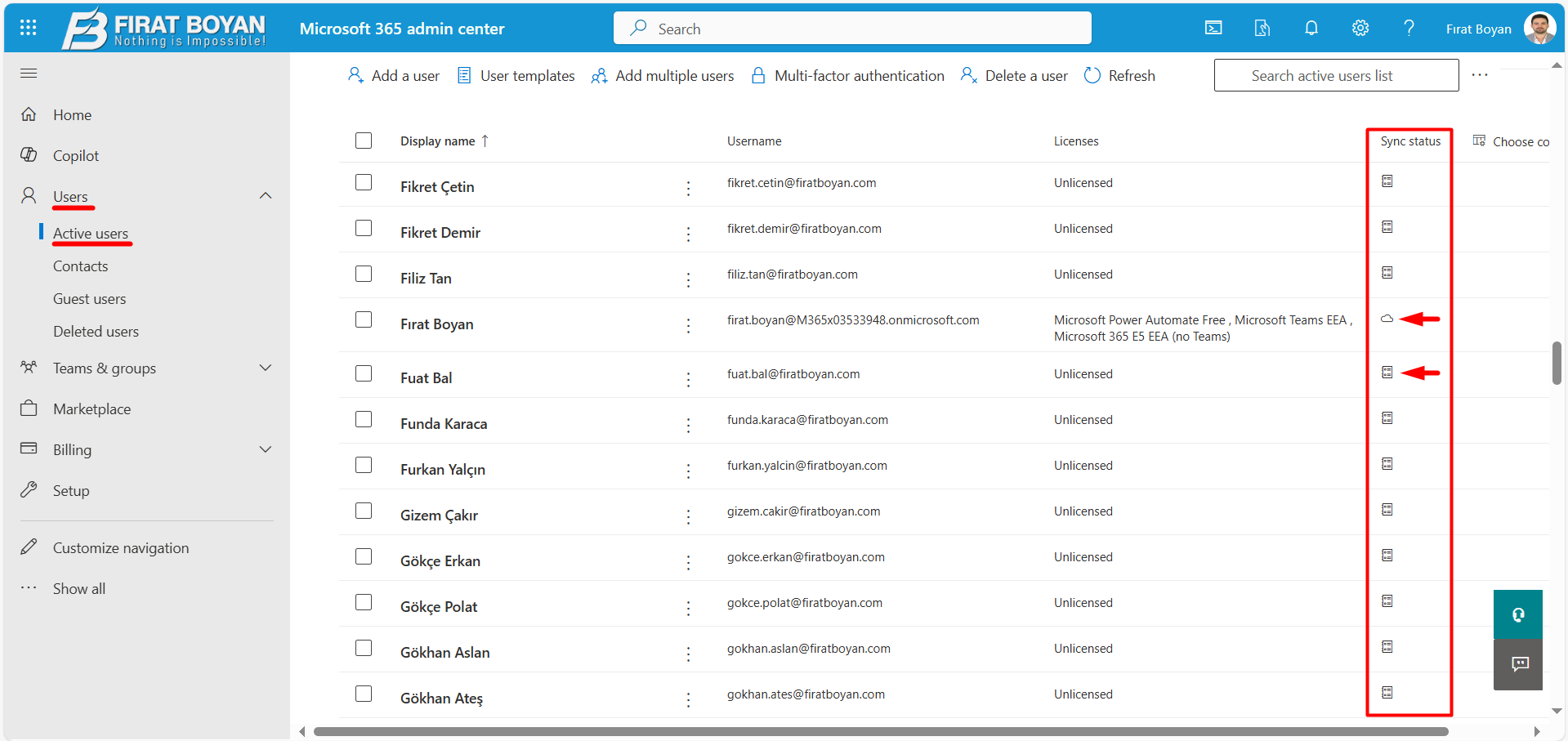

✅ Group Writeback