ADSI Edit kullanarak ms-DS-MachineAccountQuota Attribute'ünün değiştirilmesi, Active Directory (AD) ortamlarında güvenliği artırmak ve yönetimsel kontrol sağlamak için kritik bir öneme sahiptir. ms-DS-MachineAccountQuota Attribute, bir kullanıcının veya grubun oluşturabileceği maksimum bilgisayar hesabı sayısını belirler ve bu sayede AD'nin güvenliği ve performansı üzerinde doğrudan etkisi vardır.

Güvenlik perspektifinden bakıldığında, bu Attribute'ün doğru bir şekilde yapılandırılması, çeşitli güvenlik tehditlerine karşı önleyici bir tedbir olarak işlev görür. Örneğin, bir saldırgan, bir kullanıcı hesabının kimlik bilgilerini ele geçirirse, ms-DS-MachineAccountQuota değeri düşük tutulmuşsa, saldırganın oluşturabileceği bilgisayar hesabı sayısı sınırlı olur. Bu sınırlama, saldırganın yetkisiz cihazları AD'ye kaydetme ve kötü amaçlı yazılımlar yayma kabiliyetini kısıtlar. Böylece, AD'nin bütünlüğü ve güvenliği korunur.

Ek olarak, ms-DS-MachineAccountQuota Attribute'ünün yüksek tutulması, yetkisiz erişimlerin ve potansiyel iç tehditlerin artmasına neden olabilir. Yüksek bir kota, kullanıcıların veya grupların çok sayıda bilgisayar hesabı oluşturmasına izin verir, bu da kontrolsüz bir ortam yaratır. Bu durum, AD'deki cihazların izlenmesini zorlaştırır ve güvenlik açıklarının tespit edilmesini engeller. Bu nedenle, bu değerin düşük tutulması, AD'nin güvenlik duruşunu güçlendirir.

ms-DS-MachineAccountQuota Attribute'ünün doğru yönetilmesi, aynı zamanda kaynak yönetimini de iyileştirir. AD ortamında fazla sayıda bilgisayar hesabı oluşturulması, yönetimsel yükü artırır ve sistem performansını olumsuz etkiler. Fazla hesaplar, Active Directory NTDS.dit veritabanının büyümesine ve replikasyon süreçlerinin uzamasına yol açar. Bu durum, özellikle büyük ve karmaşık AD ortamlarında performans sorunlarına neden olabilir. Bu Attribute sayesinde, yalnızca gerekli sayıda bilgisayar hesabının oluşturulması sağlanarak, sistem kaynaklarının verimli kullanımı sağlanır.

Güvenlik ve kaynak yönetimi dışında, ms-DS-MachineAccountQuota Attribute'ünün doğru yapılandırılması, uyumluluk ve denetim süreçlerinde de önemlidir. Çeşitli güvenlik standartları ve uyumluluk gereksinimleri, AD'deki hesapların ve cihazların yönetimini düzenler. Bu Attribute, kullanıcıların veya grupların oluşturabileceği hesap sayısını sınırlayarak, bu gereksinimlerin karşılanmasına yardımcı olur. Denetim süreçlerinde, hesapların ve cihazların izlenmesi daha kolay hale gelir ve potansiyel uyumsuzluklar hızlıca tespit edilir.

Sonuç olarak, ADSI Edit kullanarak ms-DS-MachineAccountQuota Attribute'ünü değiştirmek, AD ortamlarında güvenliği artırmak, kaynakları verimli kullanmak ve uyumluluk gereksinimlerini karşılamak için kritik bir adımdır. Bu Attribute'ün dikkatli bir şekilde yönetilmesi, AD'nin güvenlik duruşunu güçlendirir, performansını artırır ve yönetimsel kontrol sağlar. Active Directory yöneticilerinin bu Attribute'ü düzenli olarak gözden geçirmeleri ve gerektiğinde güncellemeleri, sistemin genel sağlığı ve güvenliği açısından büyük önem taşır.

Bu makalemde sizlere Windows Server 2019'da standart bir Active Directory kullanıcısının varsayılan olarak 10 tane bilgisayarı Domain'e Join edebilme hakkını kısıtlamak ya da artırmak için ms-DS-MachineAccountQuota Attribute değerini nasıl değiştirebileğinize değiniyor olacağım. ms-DS-MachineAccountQuota Attribute değerine, ADSI.Edit ve PowerShell olmak üzere iki noktadan müdahale edebiliyoruz.

1- ADSI Edit ile ms-DS-MachineAccountQuota Attribute Değişirme

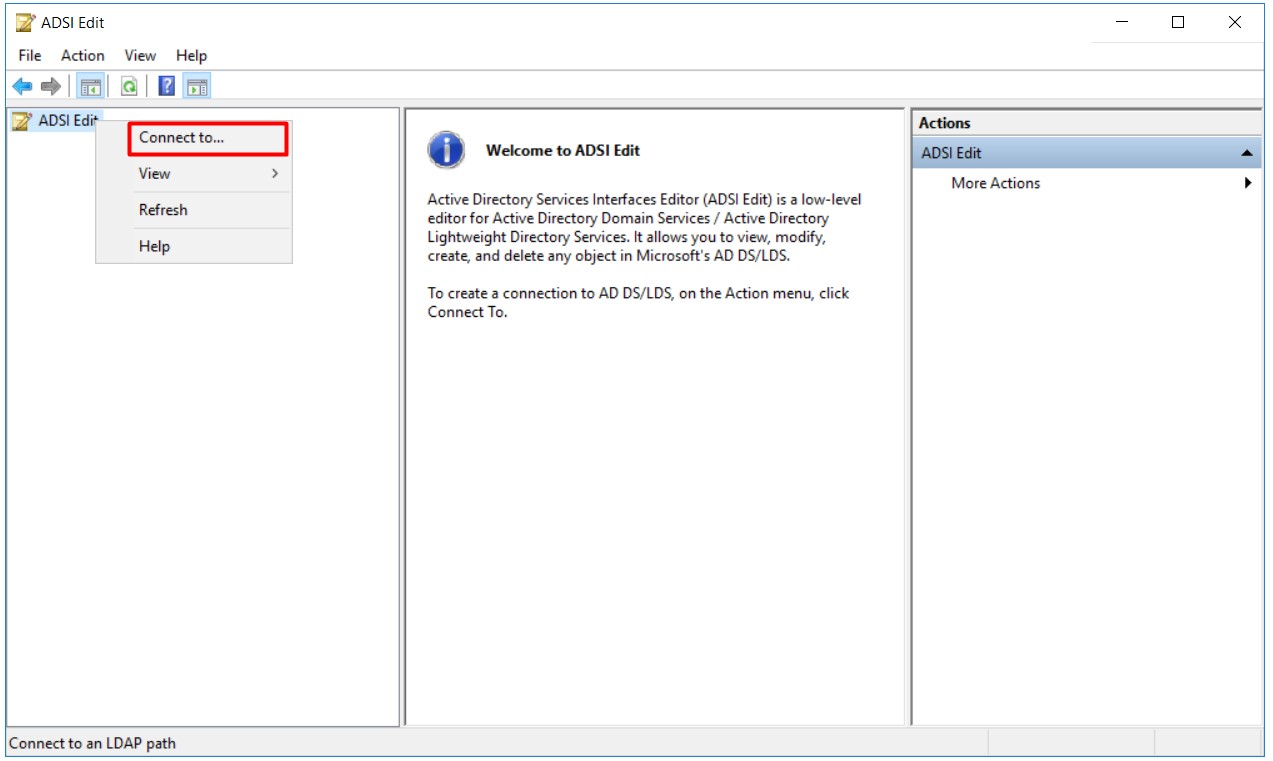

1.1- ms-DS-MachineAccountQuota Attribute'un ADSI Edit üzerinden değiştirebilmek için ADSI Edit üzerinde sağ tıklıyor, Connect to... seçeneğine tıklıyorum.

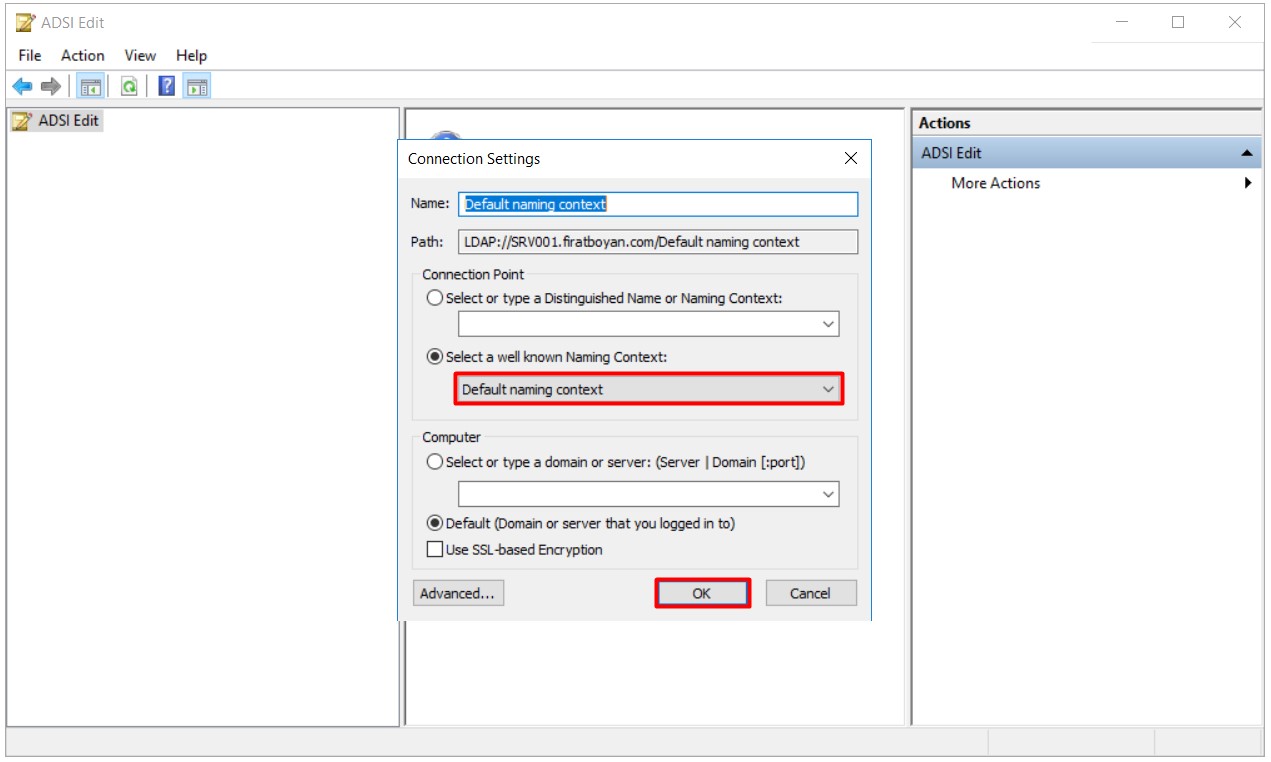

1.2- Connection Settings penceresinde Default naming context seçeneğini seçip, OK butonuna basıyorum.

Default Naming Context seçeneği, Active Directory ortamında sistemin temel veritabanını temsil eder. Bu seçeneği seçmek, Domain'inizin User, Group, Computer gibi tüm nesnelerini içeren hiyerarşik yapıya doğrudan erişim sağlar. Active Directory yönetiminde, genellikle Domain içindeki nesneler üzerinde işlem yapmak gerektiğinden, bu seçenek varsayılan bir başlangıç noktasıdır ve yapılandırma değişikliklerinde ihtiyaç duyulan veriye hızlı bir şekilde ulaşmayı sağlar.

Default Naming Context'in kullanılmasının bir diğer önemli sebebi, LDAP (Lightweight Directory Access Protocol) ile yapılan bağlantılarda genellikle temel Directory bilgilerine erişim ihtiyacıdır. Bu seçenek, RootDSE (Root Directory Service Entry) tarafından belirlenen varsayılan veri kümesini işaret ettiğinden, bağlantı sırasında belirli bir Distinguished Name (DN) yazmanıza gerek kalmadan doğru veritabanını seçmenizi sağlar. Böylece, hatalı veya eksik bağlantı bilgileri kullanma riskini minimize eder.

RootDSE (Root Directory Service Entry) tarafından belirlenen varsayılan veri kümesi, Active Directory'nin o Domain'e ait ana veri tabanı içeriğini ifade eder. Yani, Default Naming Context seçeneği seçildiğinde sistem, sizi doğrudan Domain'in User, Group, Computer gibi tüm nesnelerini barındıran ana veri tabanına yönlendirir. Bu, belirli bir Distinguished Name (DN) yazmadan, ilgili Domain içindeki tüm nesnelere erişebilmenizi sağlar. Bu nedenle, varsayılan veri kümesini işaret etmek, Active Directory'nin temel ve en kapsamlı veri setine doğrudan erişim anlamına gelir.

Default Naming Context, Active Directory yönetiminde veri bütünlüğünü korumak, işlemleri kolaylaştırmak ve veritabanı erişimini standart bir şekilde sağlamak için tercih edilir. Bu basit ancak etkili seçim, özellikle karmaşık altyapılarda işlerinizi kolaylaştırır ve güvenilir bir bağlantı noktası sunar.

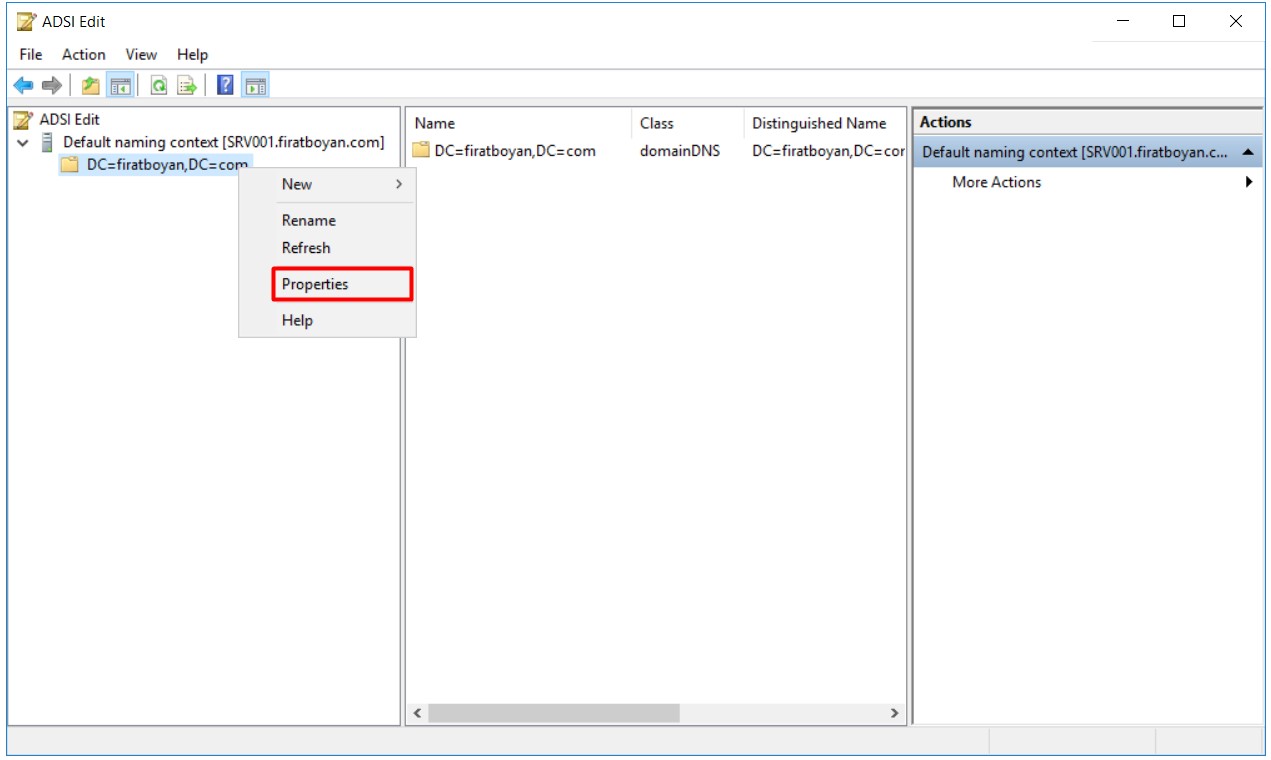

1.3- firatboyan.com Distinguished Name'i üzerinde sağ tıklayarak Properties seçeneğini seneçiyorum.

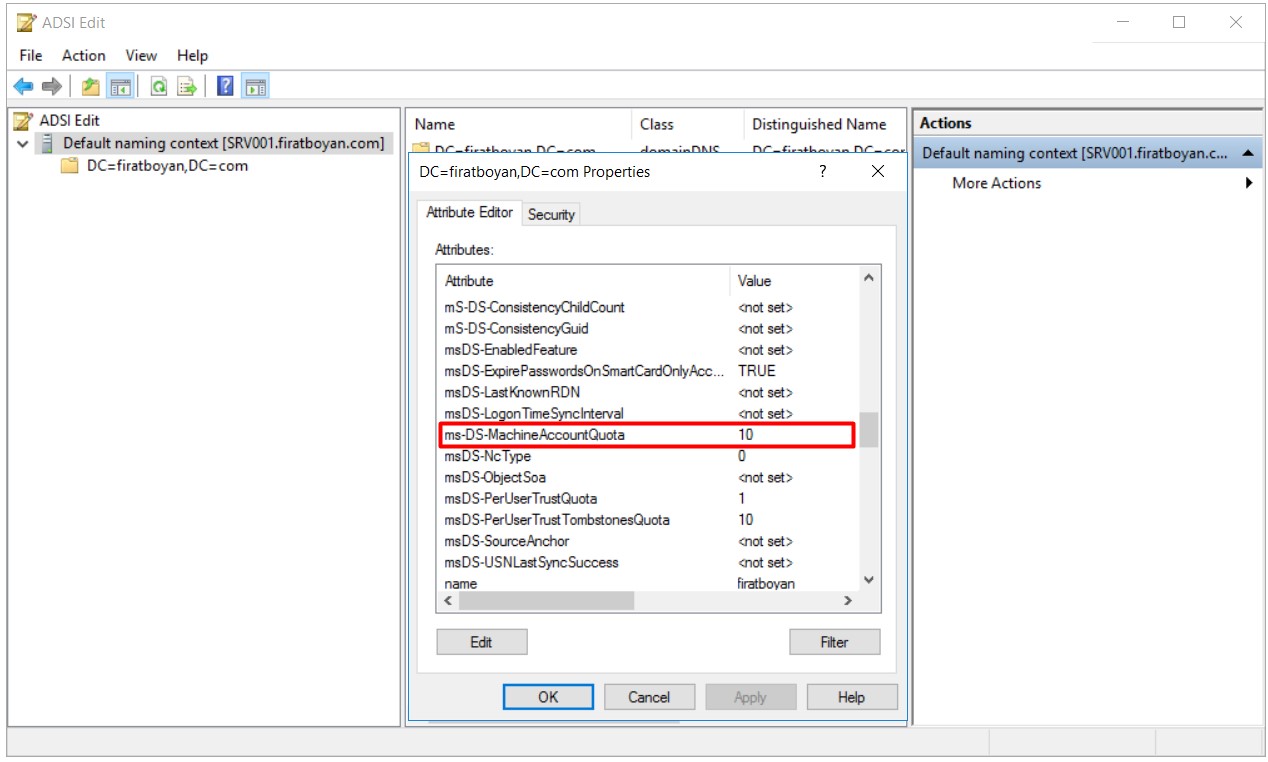

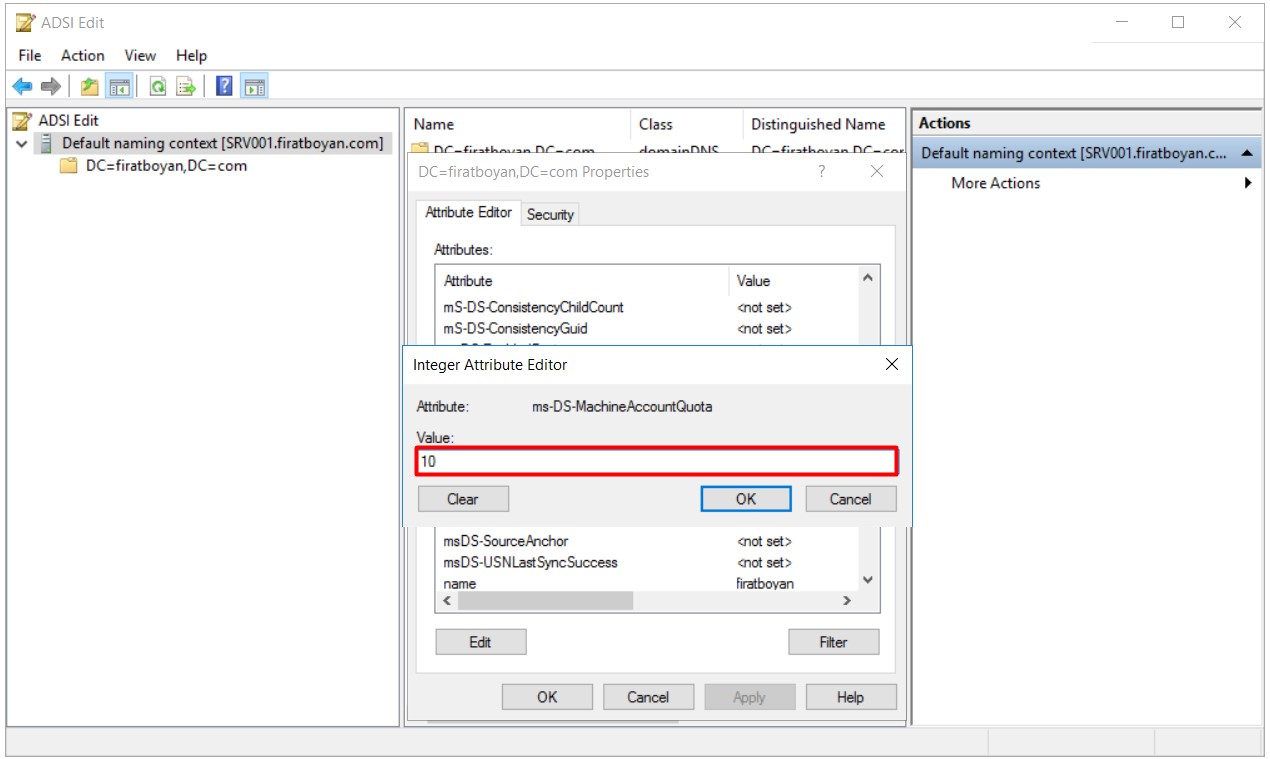

1.4- Açılan pencerede Attribute Editor altındaki ms-DS-MachineAccountQuota Attribute'una ulaşıp, üzerinde çift tıklıyorum.

1.5- MachineAccountQuota Attribute'u üzerinde çift tıkladığımızda, Value değerini değiştirebilir duruma geliyoruz. Buradaki 10 rakamı, standart bir Active Directory kullanıcı hesabına sahip bir kullanıcının varsayılan olarak 10 tane bilgisayarı Domain'e Join etme hakkının tutulduğu değer bilgisidir. Bu değer bilgisi; bu alandan artırılıp, azaltılabilir.

2- PowerShell ile ms-DS-MachineAccountQuota Attribute Değişirme

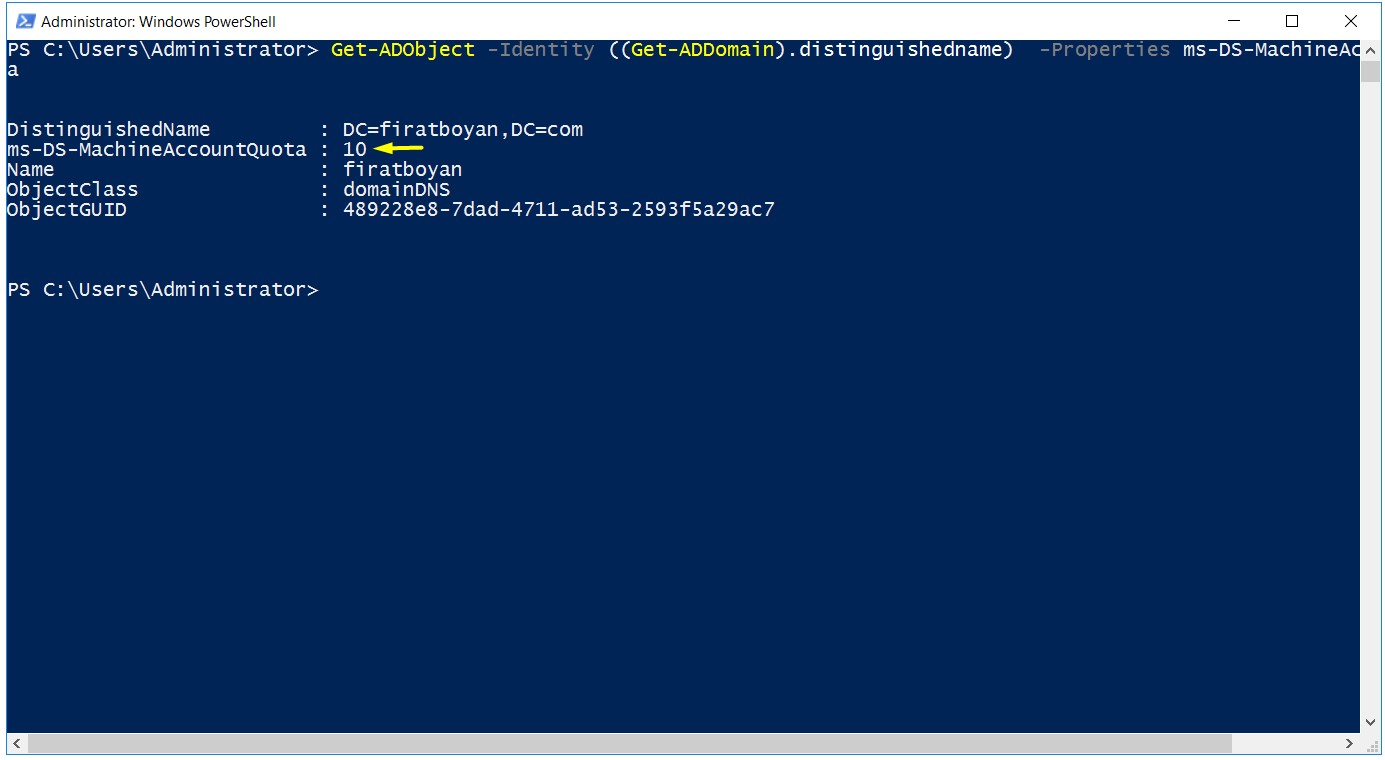

1- ms-DS-MachineAccountQuota Attribute'unu PowerShell üzerinden değiştirebilmek için aşağıdaki komutu yazıyorum.

|

Get-ADObject -Identity ((Get-ADDomain).distinguishedname) -Properties ms-DS-MachineAccountQuota |

1.1- Çıkan sonuçta; ms-DS-MachineAccountQuota bilgisinde standart bir Active Directory kullanıcı hesabına sahip bir kullanıcının varsayılan olarak 10 tane bilgisayarı Domain'e Join edebilme hakkının tutulduğu değer bilgisidir.

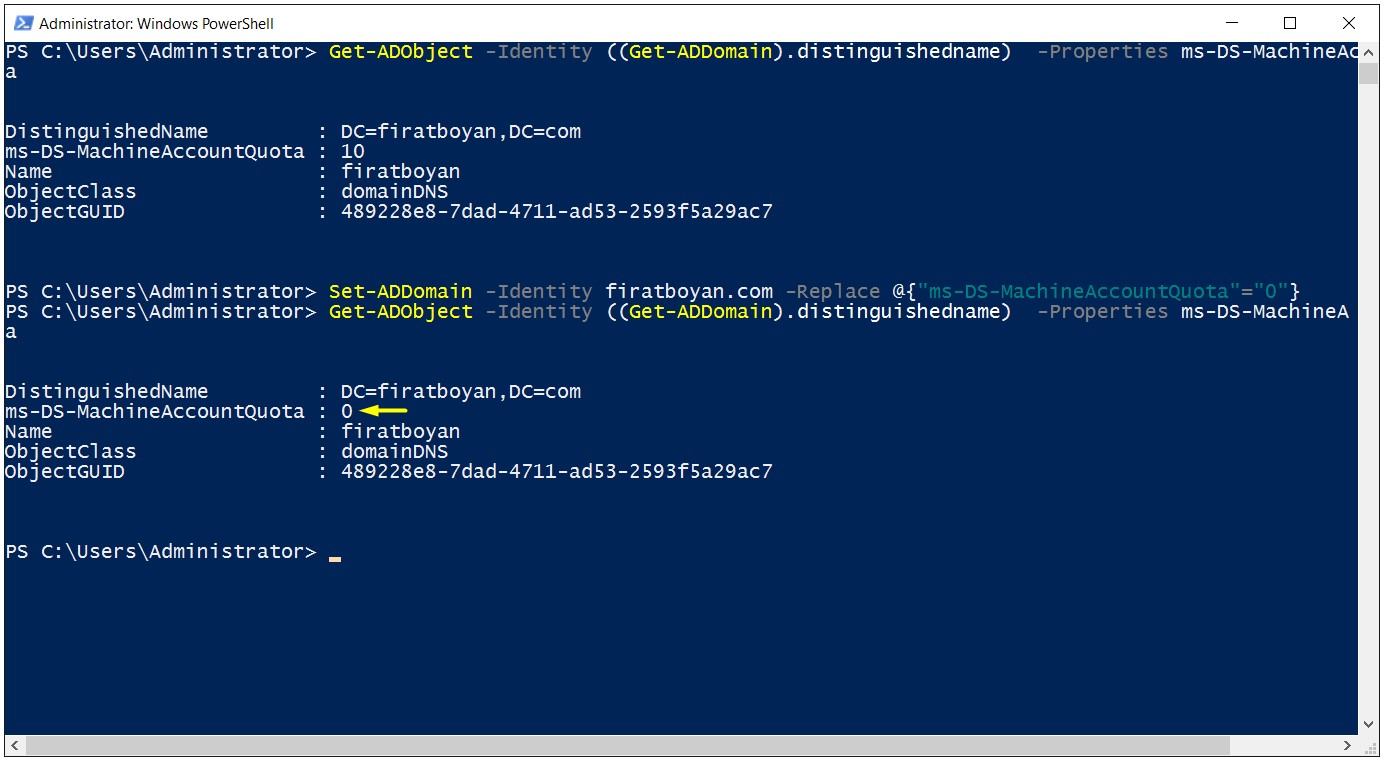

1.2- Varsayılan değer olan 10 sayısını değiştirmek için Set-ADDomain PowerShell komutunu aşağıdaki gibi PowerShell konsoluna yazıyorum. Ben, örneğimde 10 değerini 0 (sıfır) olarak değiştiriyorum.

|

Set-ADDomain -Identity firatboyan.com -Replace @{"ms-DS-MachineAccountQuota"="0"} |

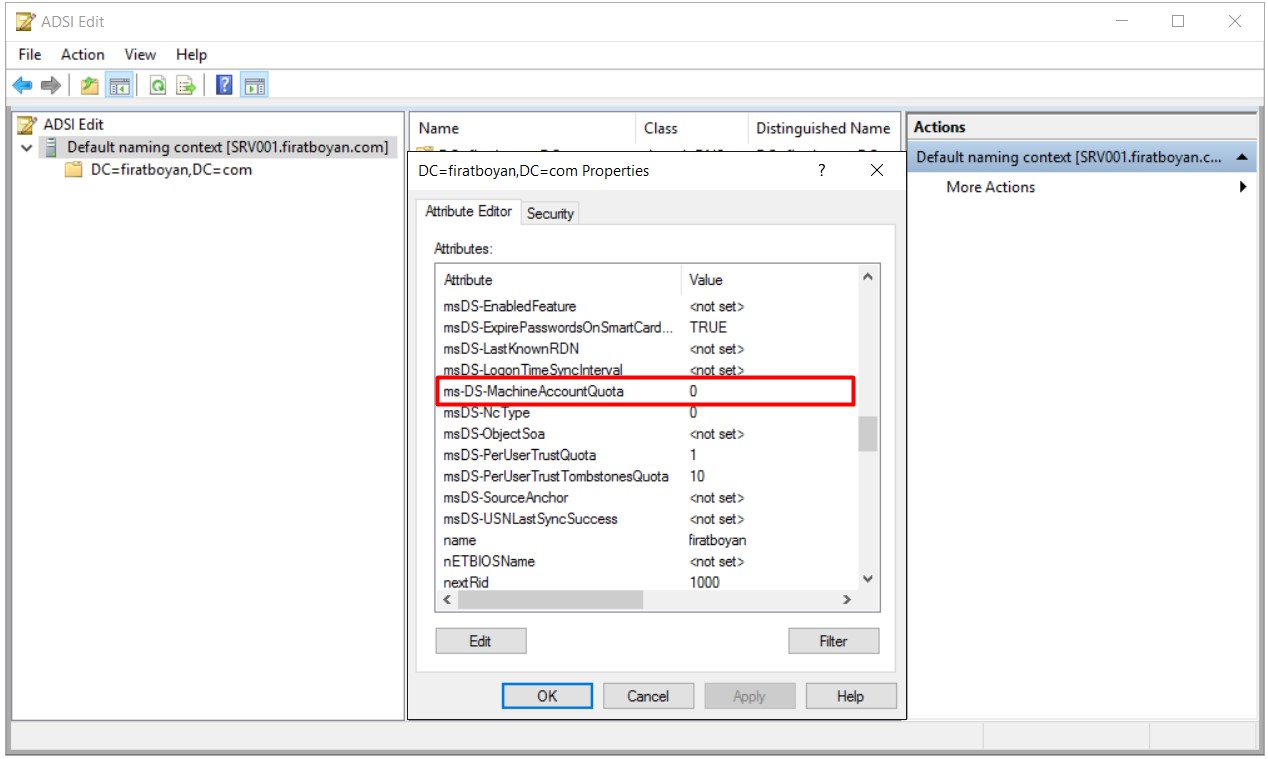

3- PowerShell konsolundan ms-DS-MachineAccountQuota Attribute'unu değişirtirdikten sonra ADSI Edit üzerinde ms-DS-MachineAccountQuota Attribute'una ulaştığımda, PowerShell üzerinden değiştirdiğim değerin bu alanda da değiştiğini görebiliyoruz.

Makalenin ana konusunu toparlamak gerekirse, MS-DS-MachineAccountQuota, bir Active Directory ortamında yeni Computer Account'ların oluşturulmasıyla ilgili önemli bir parametredir. Varsayılan olarak tanımlanan bu değer, çevresel ihtiyaçlara uygun şekilde optimize edilmediğinde beklenmedik güvenlik veya yönetim problemleri doğurabilir.

Bu makalede, varsayılan olarak her kullanıcıya tanımlı olan ve çoğu zaman fark edilmeden duran Ms-DS-MachineAccountQuota değeri üzerinde duruluyor. Active Directory ortamında bir kullanıcının kaç adet Computer nesnesi oluşturabileceğini belirleyen bu değer, aslında organizasyonun kontrolsüz büyümesine zemin hazırlayabilecek bir boşluk yaratabiliyor. Özellikle siber güvenlik perspektifinden bakıldığında, bu limitin gereksiz esnek bırakılması, dışarıdan ya da içeriden gelebilecek tehditlere zemin oluşturabilir.

Burada anlatılan adımlarla, söz konusu limitin nasıl kontrol altına alınabileceği ve bu değerin organizasyon ihtiyaçlarına uygun şekilde nasıl değiştirilebileceği detaylıca gösterildi. ADSIEdit arayüzü veya PowerShell üzerinden yapılabilecek değişikliklerin etkileri, sistemin davranışı üzerinde doğrudan ve anında gözlemlenebilir. Dolayısıyla yapılacak her değişikliğin, mevcut Delegation yapısı ve kullanıcı hakları ile uyumlu olması gerektiği unutulmamalı.

Anlatılan yapı bir güvenlik önlemi gibi görünse de aslında daha fazlası. İzinlerin, hakların ve nesne oluşturma süreçlerinin denetim altına alınması, ortamın istikrarı açısından doğrudan etkili. Böylece sadece teknik bir sınır değil, aynı zamanda merkezi bir kontrol mekanizması inşa edilmiş oluyor. Yapının işleyişine dair farkındalık oluşturan bu tür parametreler, günlük hayatta göz ardı edilse de uzun vadede en çok sorun çıkaran noktaların başında geliyor.

Faydalı olması dileğiyle...

Makale ile ilgili düşüncelerinizi ve sorularınızı aşağıdaki yorum kısmında paylaşmaktan çekinmeyin. Her katkı, içeriğin daha fazla kişiye ulaşmasını ve daha faydalı bir tartışma ortamı oluşmasını sağlar.