Remote Desktop Protocol (RDP), Microsoft tarafından geliştirilen ve Client-Server mimarisi üzerine kurulu bir protokoldür. Kullanıcıların uzak bir sistemde oturum açarak grafiksel arayüz üzerinden işlem yapmasını sağlar. Varsayılan olarak TCP 3389 Port'u üzerinden çalışır. Ancak, bu varsayılan yapılandırma saldırganlar için kolay bir hedef haline gelir ve sistemin sürekli olarak otomatik tarama araçlarıyla tespit edilmesine neden olur.

1. Varsayılan RDP Port'unun Tehlikeleri

RDP'nin standart Port'u olan 3389, Shodan, Nmap, Masscan gibi tarama araçlarıyla kolayca tespit edilebilir. Özellikle internet'e açık sunucularda bu Port açık bırakıldığında:

✔ Brute-Force saldırılarıyla kullanıcı parolaları denenebilir,

✔ BlueKeep - CVE-2019-0708 gibi Bilinen RDP Exploit'leri uygulanabilir,

✔ Man-in-the-Middle (MITM) saldırıları daha kolay gerçekleştirilebilir.

Dolayısıyla, sistemin doğrudan hedef alınmasını engellemek ve taramalar sırasında gizlenmesini sağlamak adına, varsayılan Port'un değiştirilmesi önemli bir adımdır. Ancak bu tek başına yeterli bir güvenlik önlemi değildir.

2. RDP Port Değişikliği: Yöntem ve Dikkat Edilmesi Gerekenler

RDP bağlantı noktasını değiştirmek için Windows Registry'de aşağıdaki anahtar kullanılır:

HKEY_LOCAL_MACHINE\System\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp

Bu değişiklik, sadece RDS bileşeninin dinlediği Port'u değiştirir. Client tarafında da bu yeni Port'la bağlantı kurulmasını sağlamak için yapılandırma yapılması gerekir.

Port değişikliği sonrası yapılması gerekenler:

✔ Yeni Port numarası, hem Inbound hem de Outbound olarak Windows Defender Firewall'a eklenmelidir.

✔ GPO üzerinden istemcilerin yeni Port'la bağlantı kurmasına izin verilmelidir.

✔ Remote Desktop Services yeniden başlatılmalı, bağlantı testleri yapılmalıdır.

✔ netstat -an | findstr komutu ile Port'un gerçekten dinlenip dinlenmediği kontrol edilmelidir.

Eğer Port dinlenmiyor, yani LISTENING görünmüyorsa, aşağıdaki kontroller yapılmalıdır:

✔ RDS servisi aktif mi?

✔ Event Viewer'da TerminalServices-RemoteConnectionManager Log'ları hata veriyor mu?

✔ Başka bir uygulama aynı Port'u kullanıyor olabilir mi? Yani Port Conflict durumu var mı?

✔ Firewall, Port'u engelliyor olabilir mi?

✔ GPO üzerinden kısıtlama mı var?

3. RDP Erişiminde TLS ve Network Level Authentication (NLA)

RDP bağlantılarında kullanılan şifreleme katmanı da kritik öneme sahiptir. Varsayılan durumda, sistemde SSL/TLS 1.0 gibi güvenli olmayan protokoller açık olabilir. Bu da:

✔ MITM saldırılarına açık hale gelmeye,

✔ Zayıf şifreleme kullanımı nedeniyle veri sızıntılarına yol açar.

Bunu önlemek için:

✔ TLS 1.2 kullanılmalı, eski protokoller devre dışı bırakılmalıdır.

✔ Network Level Authentication (NLA) etkinleştirilmelidir. NLA sayesinde kullanıcı, RDP oturumuna tam bağlanmadan önce kimliğini doğrulamak zorundadır. Bu, Brute-Force saldırılarını büyük ölçüde sınırlar ve kaynak tüketimini azaltır.

4. Kullanıcı Hakları ve Erişim Kontrolleri

RDP erişiminin başarılı bir şekilde sağlanabilmesi için, kullanıcıya aşağıdaki izinlerin verilmiş olması gerekir:

✔ secpol.msc üzerinden Allow Log on through Remote Desktop Services hakkı doğru kullanıcı veya grup için tanımlı olmalıdır.

✔ Kullanıcının hesabı Disabled edilmiş, parola süresi dolmamış veya RDP erişimi engellenmiş olmamalıdır.

5. Çok Katmanlı Güvenlik: Yalnızca Port Değiştirmek Yetmez

Port değişikliği, saldırganın sisteminizi otomatik olarak tararken tespit etmesini zorlaştırabilir. Ancak, sistem üzerinde Port taraması yapan bilinçli bir saldırgan, yeni Port'u yine de bulabilir. Bu nedenle aşağıdaki ek güvenlik önlemleri uygulanmalıdır:

✔ Firewall Kuralları: RDP Port'unu yalnızca belirli IP adreslerine açmak.

✔ VPN Zorunluluğu: RDP erişimini yalnızca şirket içi VPN Network'ü üzerinden gerçekleştirmek.

✔ Jump Server / Bastion Host: Tüm RDP bağlantılarını merkezi bir erişim noktası üzerinden kontrol etmek.

✔ Multi-Factor Authentication (MFA): Kullanıcı girişine ikinci bir doğrulama adımı eklemek.

✔ Account Lockout Policy: Belirli sayıda başarısız deneme sonrası hesabı kilitlemek.

✔ Brute-Force Protection yazılımları: RDP'yi hedef alan kaba kuvvet saldırılarını gerçek zamanlı engellemek.

6. Güvenli RDP Mimarisine Yönelik En İyi Uygulamalar

✔ RDP bağlantılarını doğrudan internet üzerinden değil, VPN + Bastion Host gibi kontrollü ortamlar üzerinden gerçekleştirin.

✔ Privileged Access Workstation (PAW) yaklaşımıyla, yüksek yetkili kullanıcıların ayrı sistemler üzerinden oturum açmasını sağlayın.

✔ Kullanılmayan zamanlarda RDP servisini durdurun veya Port'u geçici olarak devre dışı bırakın.

✔ Her oturum için oturum kayıtlarını alın ve Event Viewer’dan denetleyin.

RDP Port'unun değiştirilmesi, sisteminizi rastgele saldırılara karşı daha az görünür hale getirebilir. Ancak tek başına güvenliği garanti etmez. Çok katmanlı bir güvenlik mimarisi, doğru erişim kontrol mekanizmaları, kullanıcı hakları yönetimi ve modern kimlik doğrulama yöntemleri ile desteklenmediği sürece, sistem hâlâ tehlikeye açık olabilir. RDP kullanımı kaçınılmazsa, bu kullanım şekli kurumun genel güvenlik politikası ve risk değerlendirmesi ile uyumlu olacak şekilde yapılandırılmalıdır.

Toplam 65.535 adet Port numarası içinden istediğiniz bir Port numarası belirleyerak Registry üzerinde Port değişikliği yapmak yetiyor. Registry üzerinde Port değişikliği yapmak için:

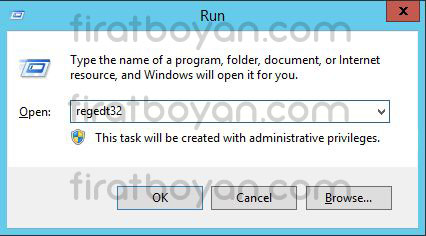

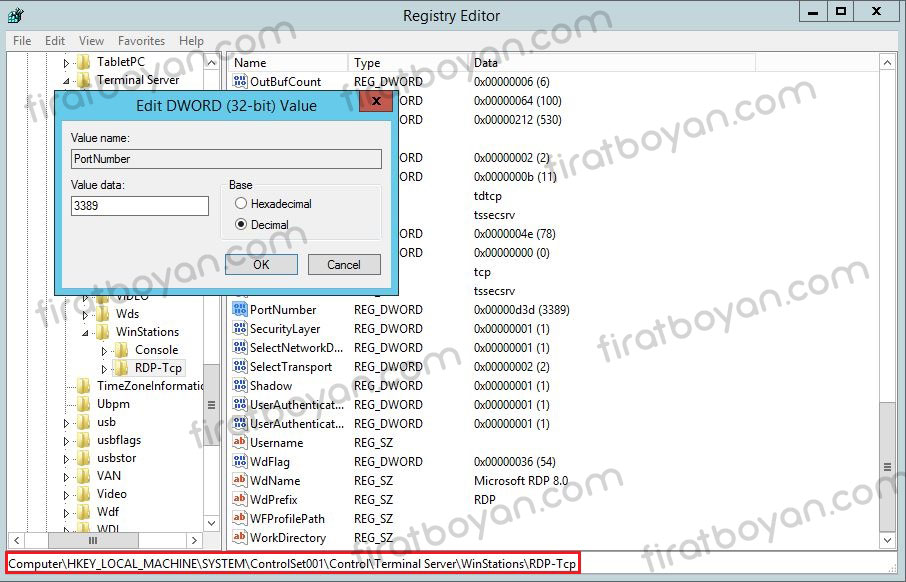

1- Çalıştır (Run) ekranında ve regedt32 yazıyorum. regedt32, regedit'ten daha çok özellik barındırmaktadır.

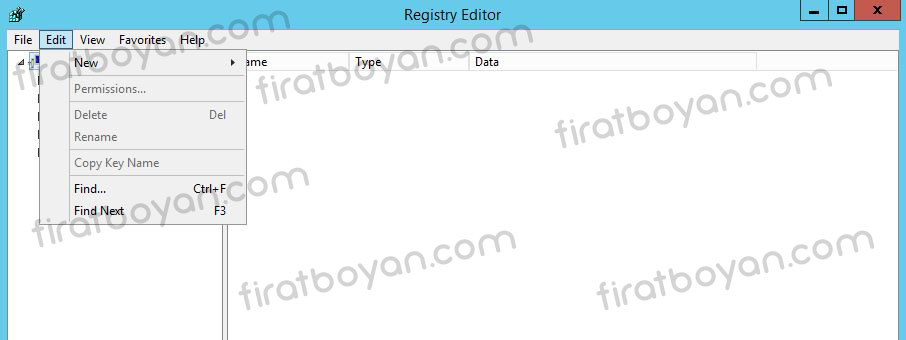

2- Registy Editor açıldığında, Menu üzerinde Edit'e tıklatıp Find...'a tıklıyorum.

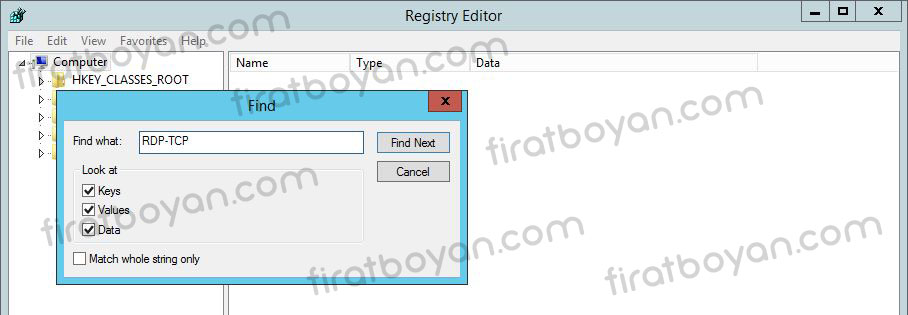

3- Find ekranında RDP-TCP yazıp Find Next'e tıklıyorum.

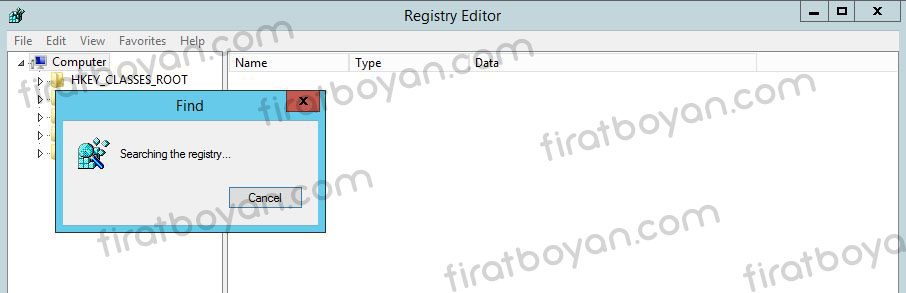

4- Aradığım RDP-TCP klasörünü Registy içinde tarıyor.

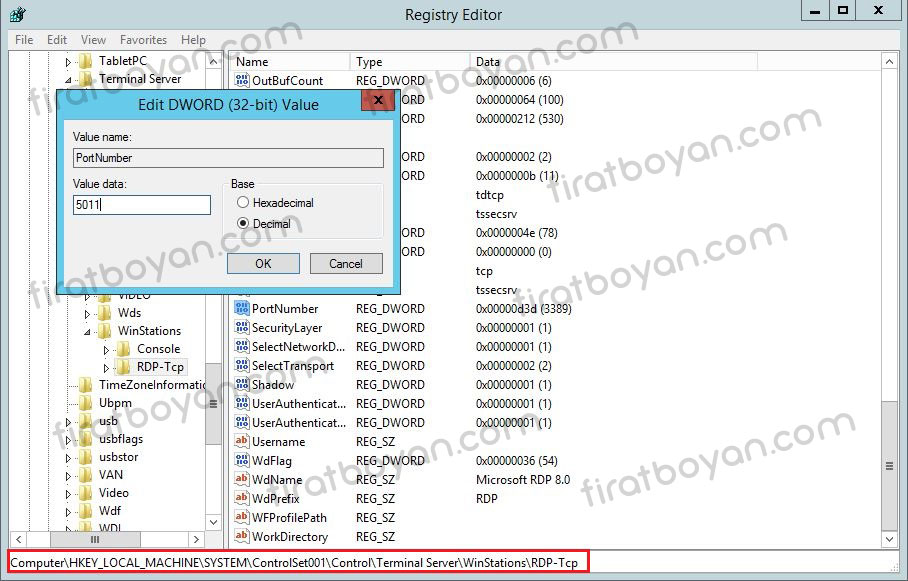

6- Kayda çift tıkladığımda gelen kutucukta Hexadecimal'i Decimal'e çevirerek 3389 Port'unu kendi belirlediğim 5011 ile değiştiriyorum.

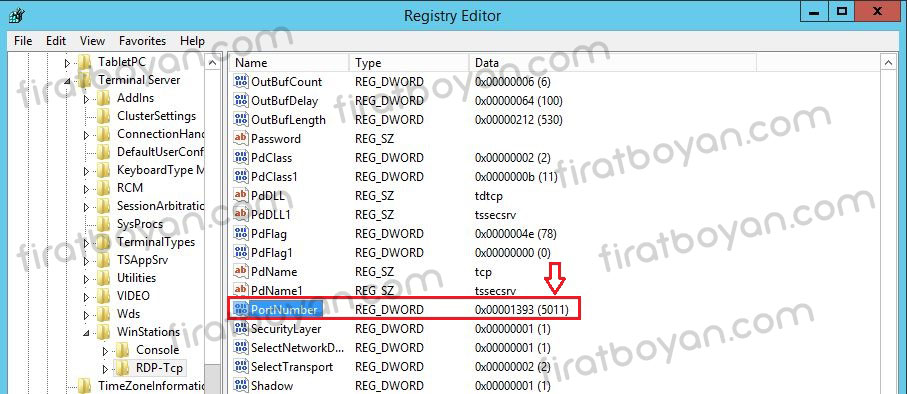

7- Görüldüğü gibi RPD Port Numarasını değiştirdim.

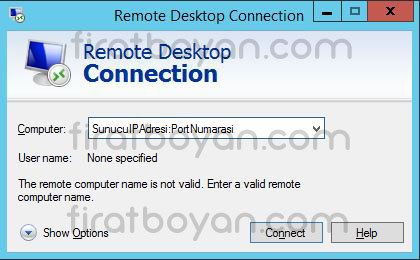

Artık bundan sonraki adımda Uzak Msaüstü Bağlantısı (Remote Desktop Connection) kurarken yeni RDP Port'u ile güvenle bağlanabiliriz. Yukarıda da belirttiğim gibi, varsayılan Port numarası 3389 ise, bunu yazmanıza gerek yoktur ama farklı bir Port kullanılıyor ise, bu Port yazılmalıdır.

Ör: 88.101.98.45:5011 (Public IP-Dışarıdan erişimler için)

Ör: 10.26.5.100:5011 (Private IP-Local erişimler için)

RDP bağlantılarında varsayılan olarak kullanılan Port'u değiştirmek, güvenlik açısından etkili bir adım olabilir. Özellikle Internet'e açık sistemlerde, varsayılan 3389'un değiştirilmesi, otomatik tarama yapan kötü niyetli bot'ların erişim şansını büyük ölçüde azaltır. Ancak bu değişiklik tek başına bir güvenlik önlemi olarak düşünülmemeli. Firewall kuralları, Network Level Authentication (NLA) ve güçlü kimlik doğrulama yöntemleriyle desteklenmediğinde, sadece Port değiştirmek saldırılara karşı yeterli koruma sağlamaz.

Bu tür değişiklikler yapılırken, tüm sistem bileşenleriyle uyumlu olması gerekir. Özellikle Group Policy Object (GPO) veya Remote Desktop Gateway gibi bileşenlerin bu yeni Port'u tanıyıp tanımadığını kontrol etmek gerekir. Ayrıca, belirlenen yeni Port’un herhangi bir servis tarafından kullanılmadığından emin olmak, ileride yaşanabilecek bağlantı problemlerini önlemek için kritik bir adımdır. Yanlış yapılandırmalar, uzaktan erişim kesintilerine ve yönetim süreçlerinde aksaklıklara yol açabilir.

Yapılan değişikliklerin başarılı olup olmadığını test etmek, yanlış yapılandırma riskini minimize eder. Registry’de değişiklik yaptıktan sonra sistemin yeniden başlatılması gerektiği unutulmamalı. Yeni Port'un doğru bir şekilde dinlendiğini görmek için netstat -an veya Test-NetConnection gibi komutlarla kontrol sağlanmalı. Firewall üzerinde uygun izinlerin tanımlanmadığı bir senaryoda, bağlantının tamamen engellenebileceği unutulmamalı.

Bu tür işlemler, sistemin genel güvenlik politikalarıyla uyumlu olacak şekilde planlanmalı. Rastgele bir Port seçmek yerine, kullanılmayan ve belirli bir düzen içinde tanımlanan aralıktaki bir değer tercih edilirse, yönetilebilirlik açısından daha sağlıklı bir yapı oluşturulabilir. Network altyapısını ve organizasyonel ihtiyaçları dikkate almadan yapılan değişiklikler, güvenlik sağlamaktan çok erişilebilirliği zorlaştıran bir faktöre dönüşebilir.

Faydalı olması dileğiyle...