USB cihazlarının kullanımını denetlemek, özellikle kurumsal ortamlarda veri güvenliği açısından kritik bir öneme sahiptir. Gelişen teknolojiyle birlikte USB belleklerin yaygın kullanımı, veri taşınabilirliğini kolaylaştırırken aynı zamanda güvenlik açıklarını da beraberinde getirir. Bu nedenle, sistemlerde yalnızca belirli USB belleklerin kullanımına izin vermek, diğerlerini engellemek gereklidir. Group Policy Object (GPO) kullanarak belirli USB belleklerin tanınmasına izin vermek, sistemlerin güvenliğini artırmak ve izinsiz veri transferlerini önlemek adına etkili bir yöntemdir.

GPO üzerinden yapılan bu tür yapılandırmalar, cihazların kimlik bilgilerinin kullanılmasıyla gerçekleştirilir. USB belleklerin Vendor ID (VID) ve Product ID (PID) bilgileri, cihazları tanımlamak için kullanılır. Bu bilgiler, Device Manager veya PowerShell komutları ile kolayca elde edilebilir. Belirli bir USB belleğin tanınmasına izin vermek için, bu kimlik bilgileri GPO'ya eklenir ve yalnızca belirtilen cihazların sisteme erişimine izin verilir. Diğer tüm USB cihazları, GPO tarafından otomatik olarak engellenir. Bu yapılandırma, organizasyon genelinde uygulanarak, tüm Client makinelerde aynı güvenlik politikası etkin hale getirilir.

Sistemde uygulanacak GPO politikası, hem kullanıcı hem de bilgisayar düzeyinde tanımlanabilir. Kullanıcı düzeyinde tanımlanan politikalar, belirli kullanıcıların bu cihazlara erişimini kısıtlarken, bilgisayar düzeyinde tanımlanan politikalar, tüm bilgisayarlarda geçerli olur. Bu esneklik, sistem yöneticilerine belirli durumlar için özelleştirilmiş çözümler geliştirme imkanı verir. Özellikle güvenliğin ön planda olduğu ortamlarda, sadece tanımlanmış USB cihazlarının kullanılmasına izin verilmesi, veri sızıntısı riskini büyük ölçüde azaltır.

Bu tür politikaların etkinleştirilmesi, geniş çaplı bir Network ortamında merkezi yönetimi de kolaylaştırır. Tek bir GPO politikası ile, yüzlerce hatta binlerce bilgisayarda aynı güvenlik standardı sağlanır. Yapılan bu yapılandırma, sadece verilerin korunmasını sağlamakla kalmaz, aynı zamanda sistemlerin izinsiz müdahalelerden korunmasına da yardımcı olur. Ayrıca, bu tür bir politika değişikliğinin GPO Force yöntemiyle uzaktan anında uygulanabilmesi, acil güvenlik güncellemeleri sırasında zaman kazandırır.

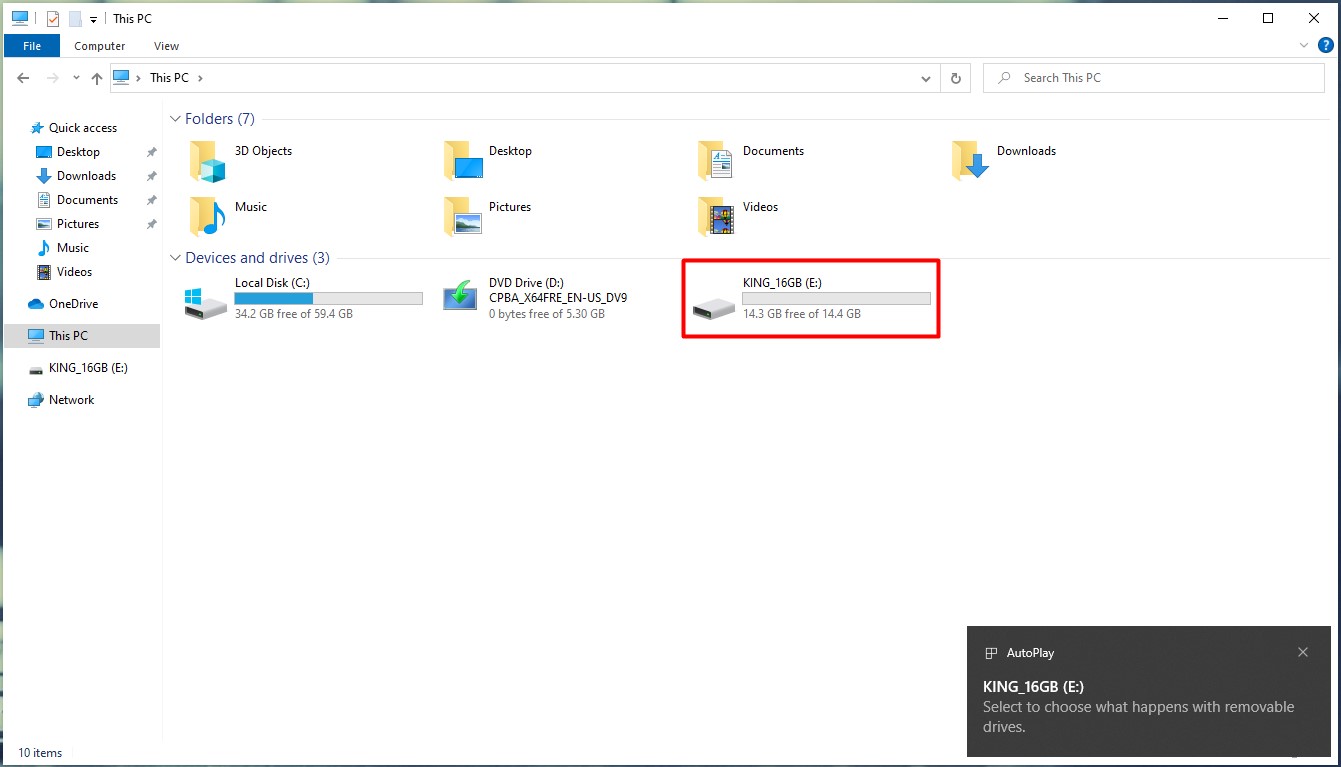

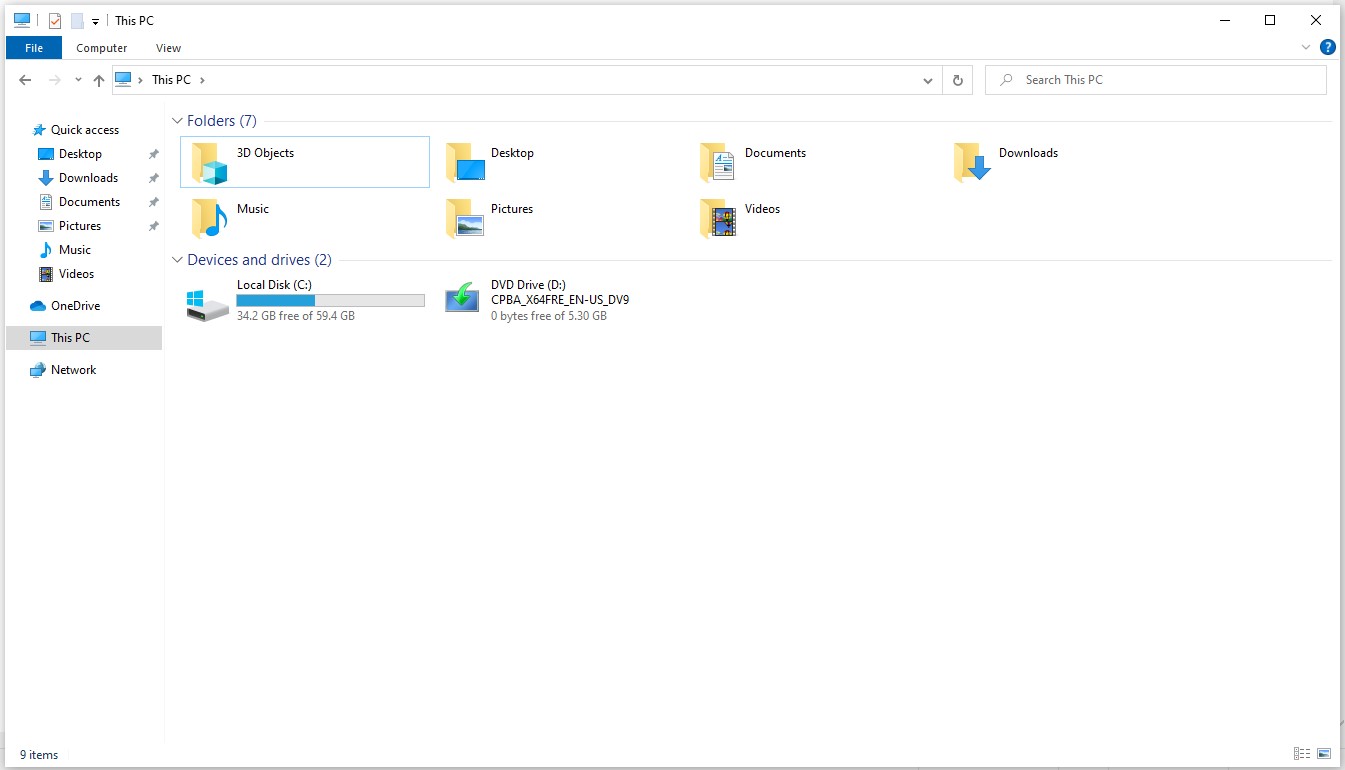

1- This PC'ye tıkladığımda kullanmak istediğim USB belleği görebiliyorum.

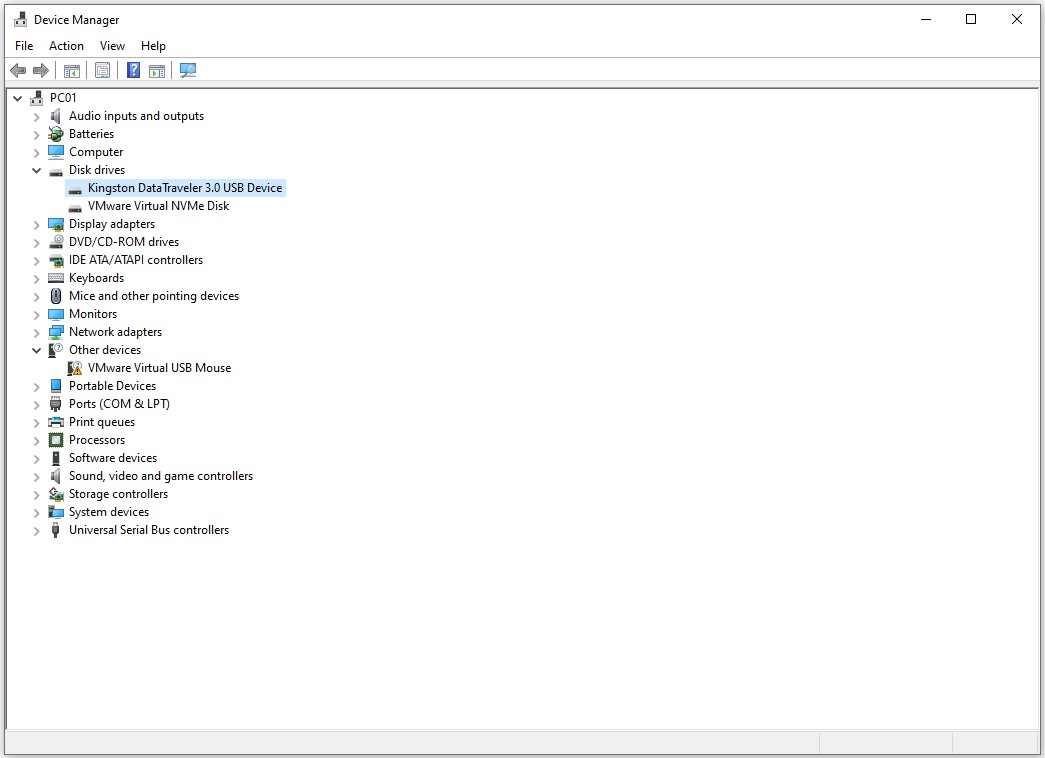

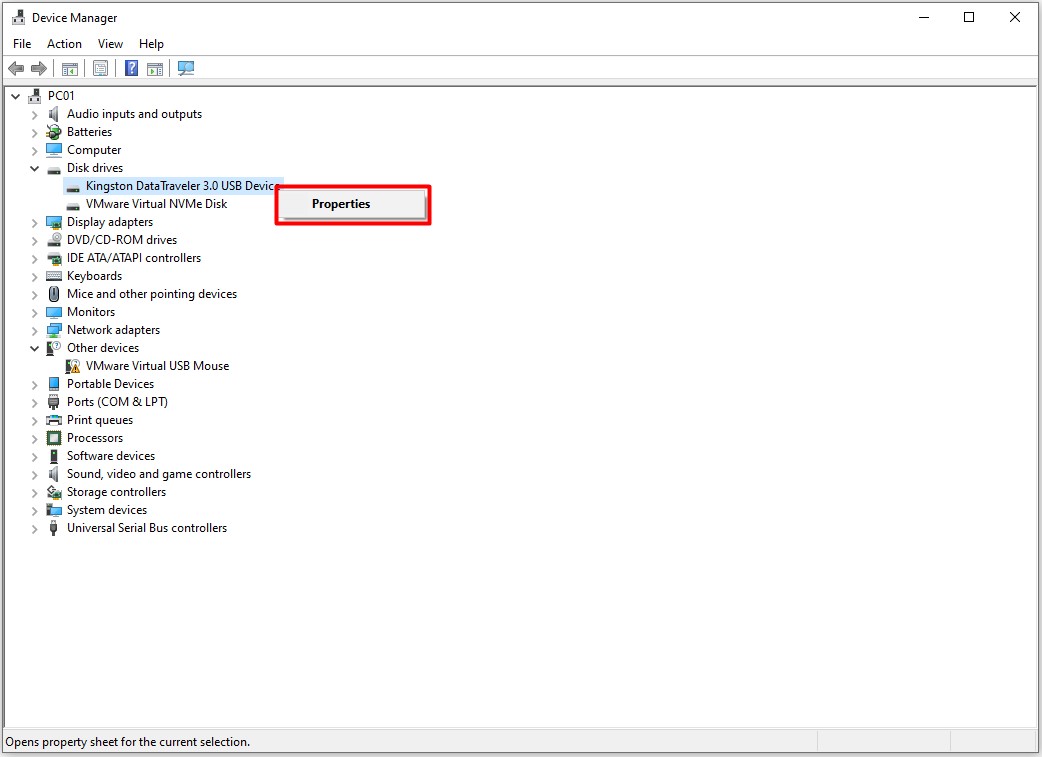

2- İlk adım olarak, kullanmak istediğim bu USB belleğin Hardware ID'sini (donanım kimliği) öğrenmek olacak. Bunun için Computer Management altındaki Device Manager'ı tıkladığımda, yüklü olan tüm donanımlarımı görebiliyorum. Buradan Disk Drives altında USB belleğimi seçerek sağ tıklıyor, Properties seçeğini seçerek donanım özelliklerini açıyorum.

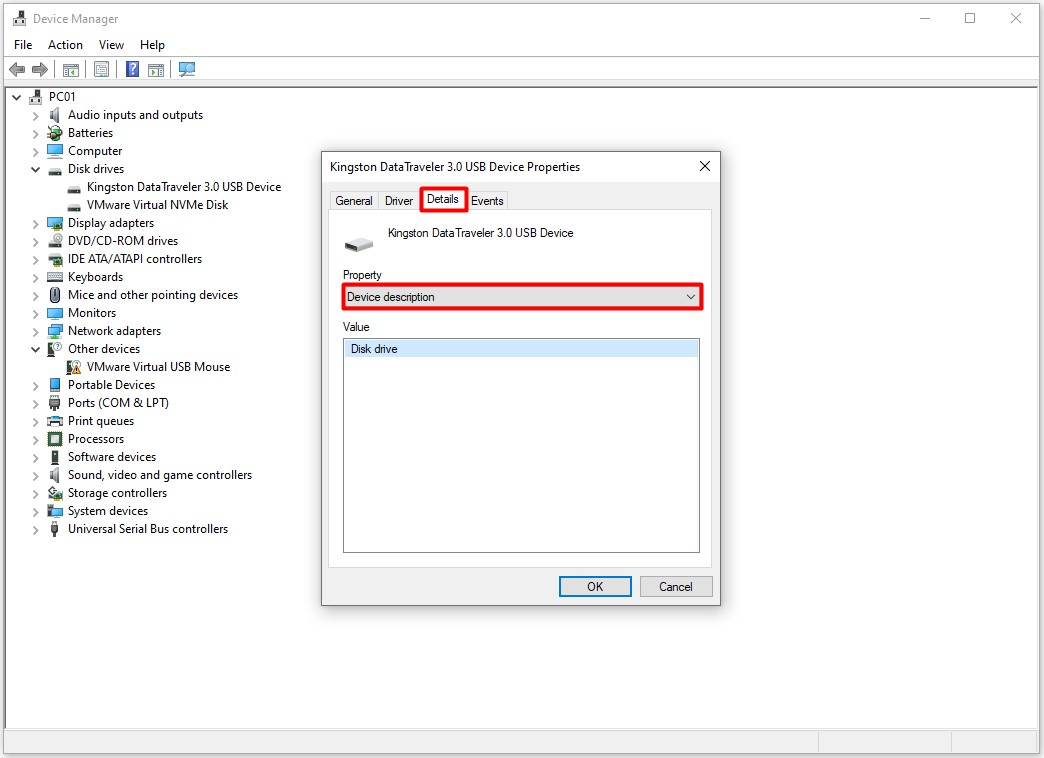

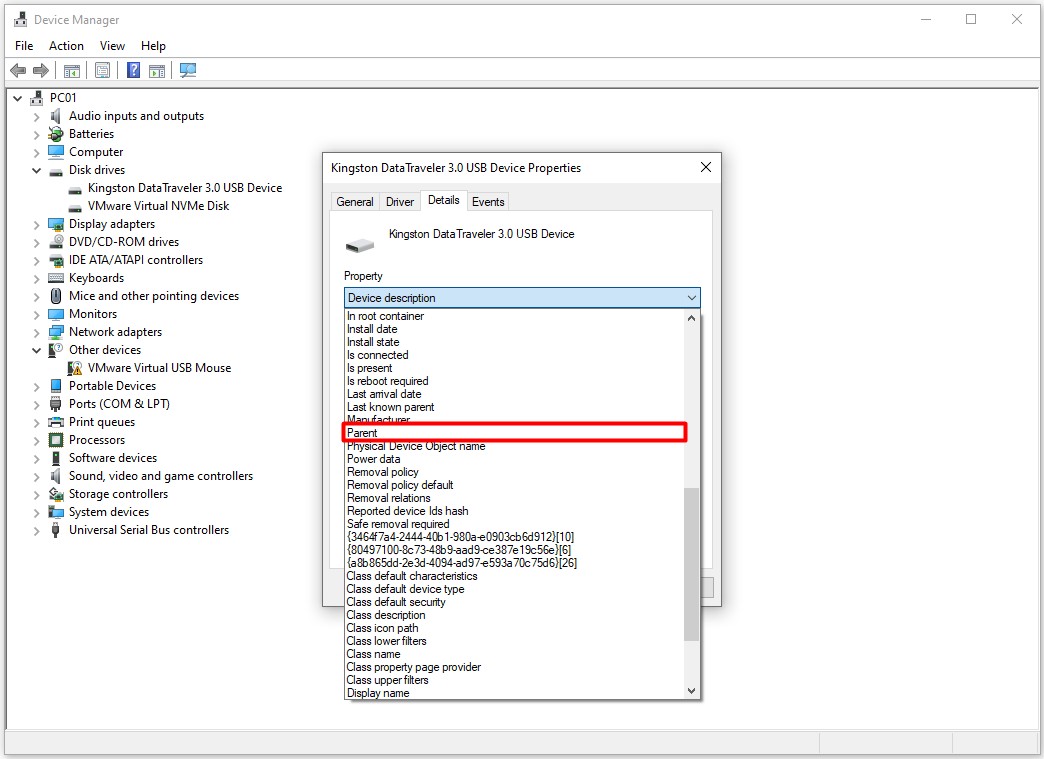

3- Donanım özelliklerinde Details sekmesi altında Property alanındaki listeden Parent seçeneğini seçiyorum.

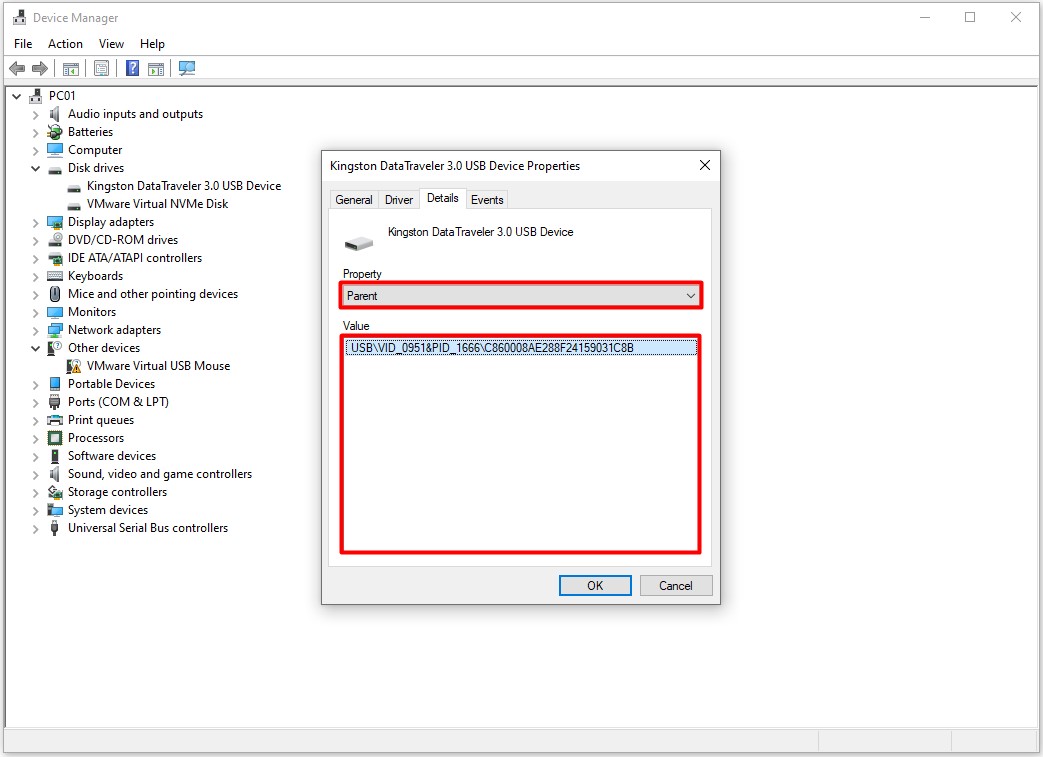

3.1- Seçimle birlikte Value bölümü altında görülen

|

USB\VID_0951&PID_1666\C860008AE2888F2415903C8B |

bilgisi, USB belleğime ait olan, öğrenmek istediğim Hardware ID (donanım kimliği) bilgisidir.

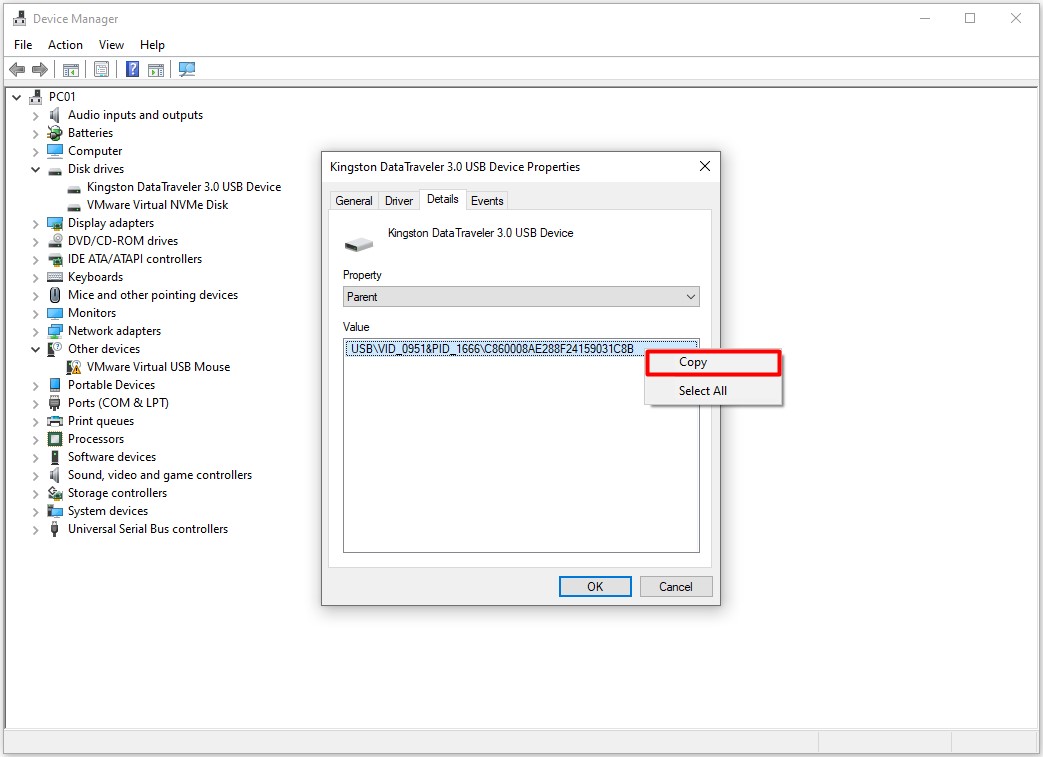

3.2- Bunun üzerinde de sağ tıklayarak Copy seçeneğini seçerek, belleğe alıyorum.

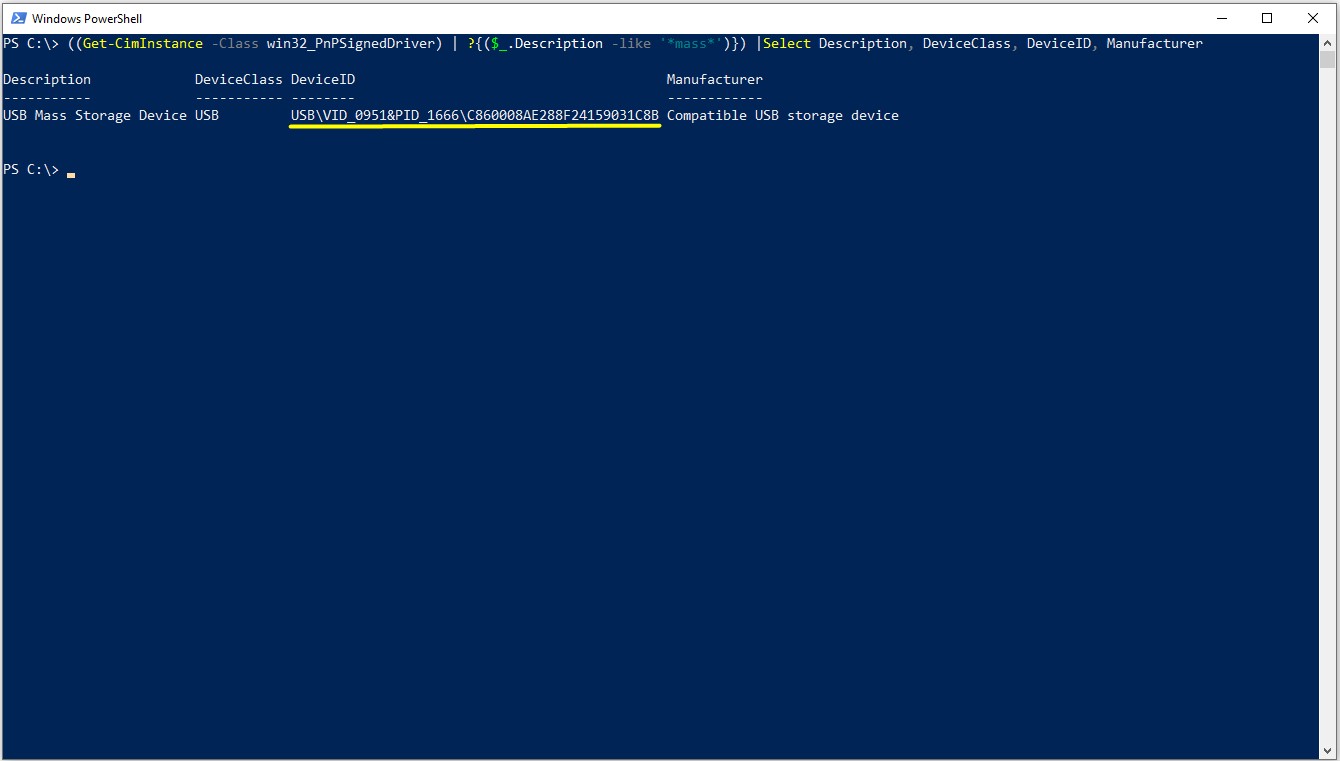

3.3- Aynı işlemi, PowerShell üzerinden aşağıdaki komut yardımıyla da kolayca ve daha hızlı bir şekilde yapabiliriz.

|

((Get-CimInstance -Class win32_PnPSignedDriver) | ?{($_.Description -like '*mass*')}) |Select Description, DeviceClass, DeviceID, Manufacturer |

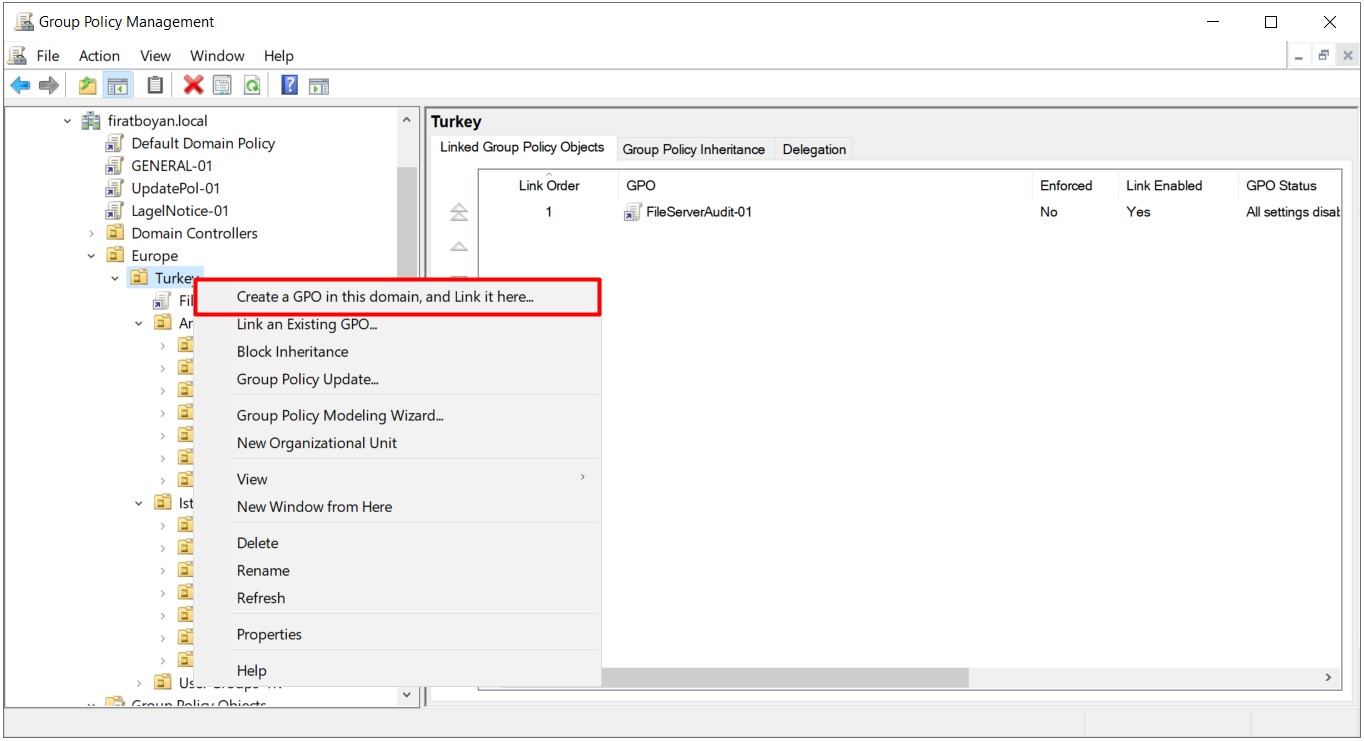

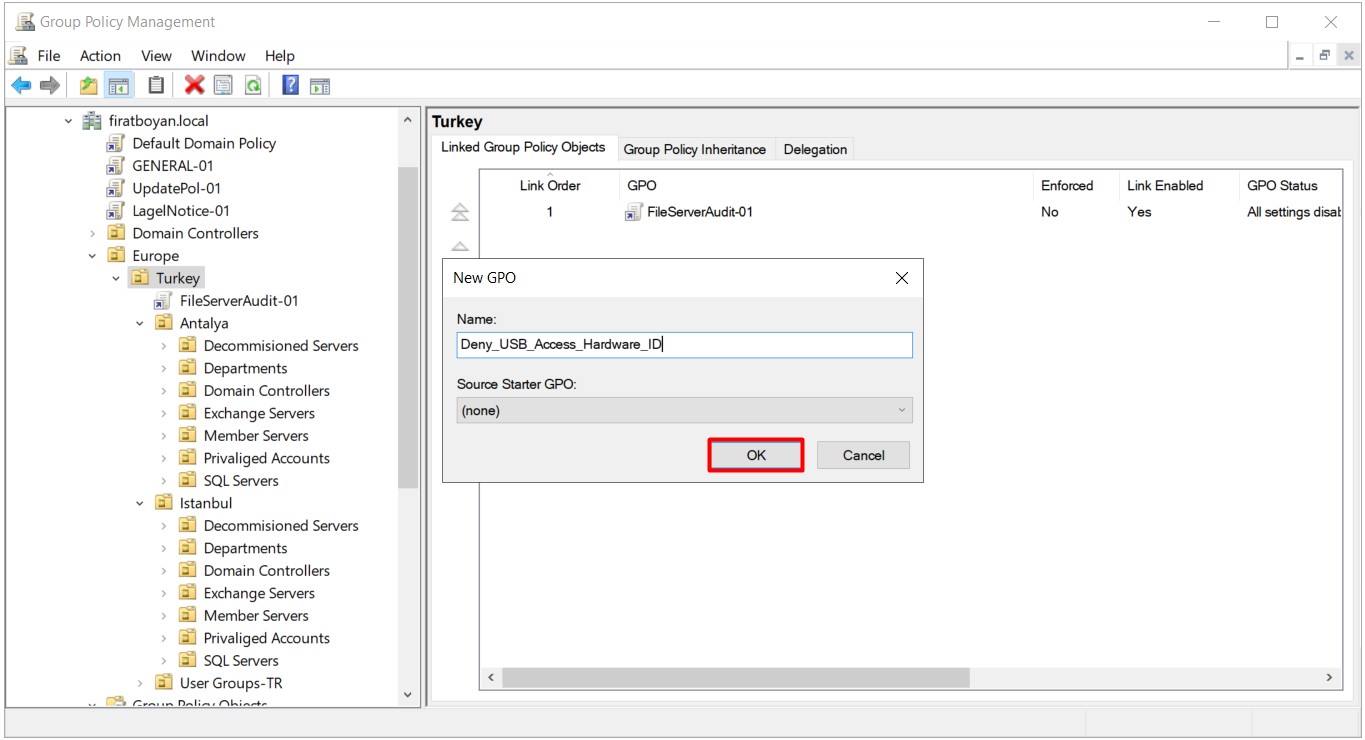

4- Domain Controller'da Group Policy Management'ı açıyor, ilgili Organization Unit üzerinde bir GPO-Group Policy Object oluşturuyorum.

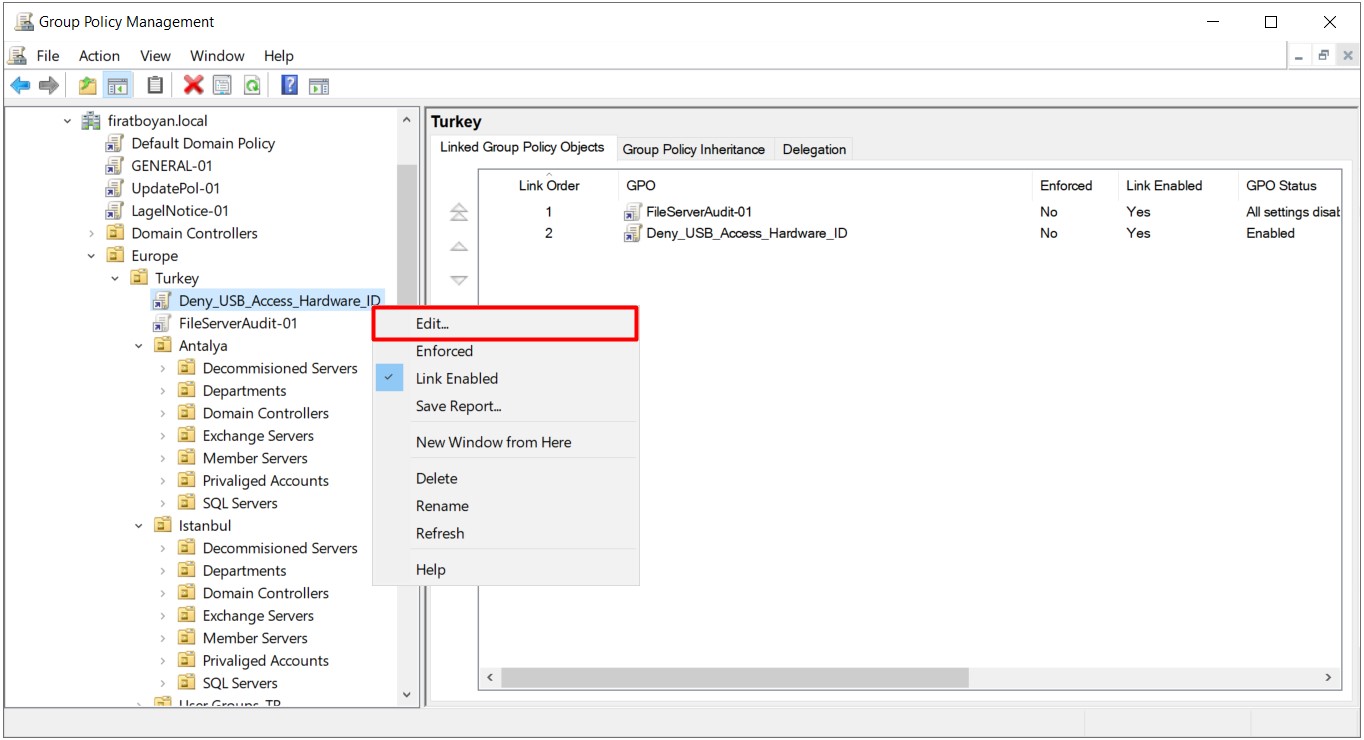

5- Oluşturduğum GPO-Group Policy Object üzerinde sağ tıklayarak Edit... seçeneğini seçiyor ve yapılandırmaya başlıyorum.

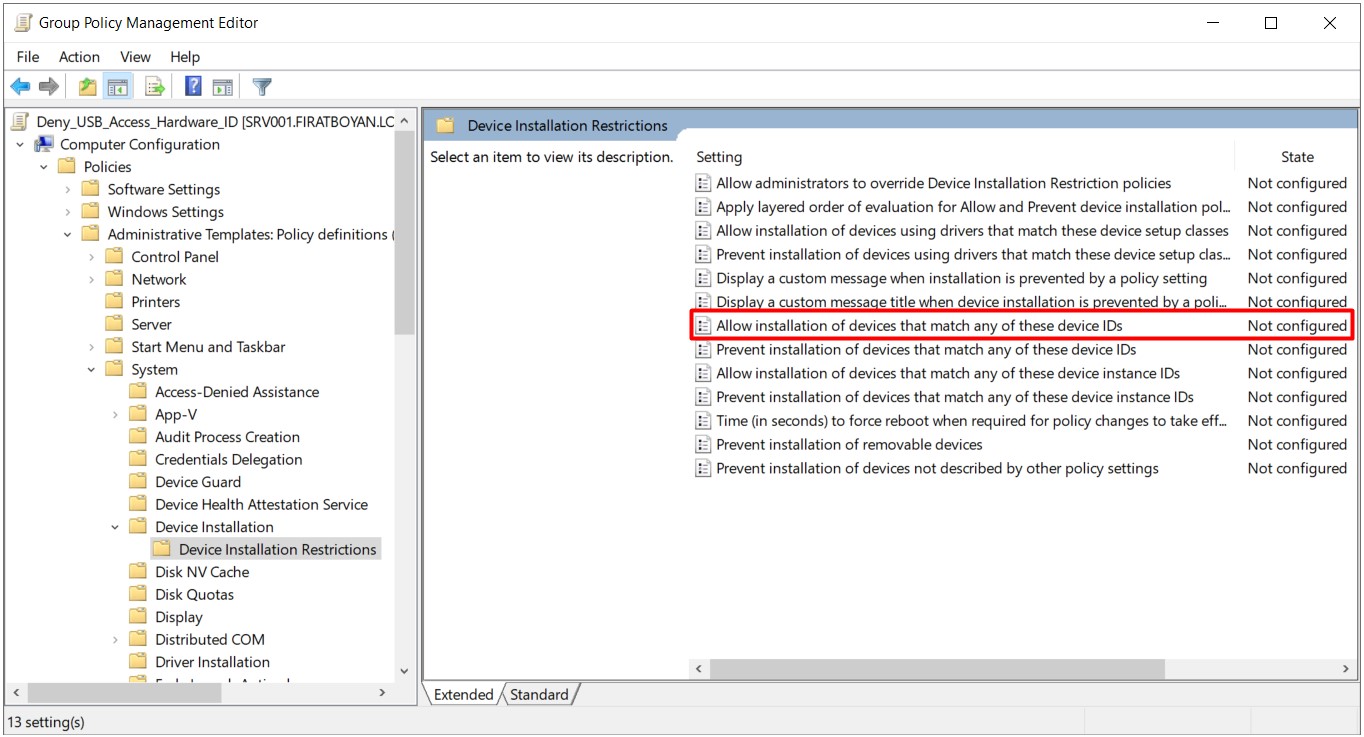

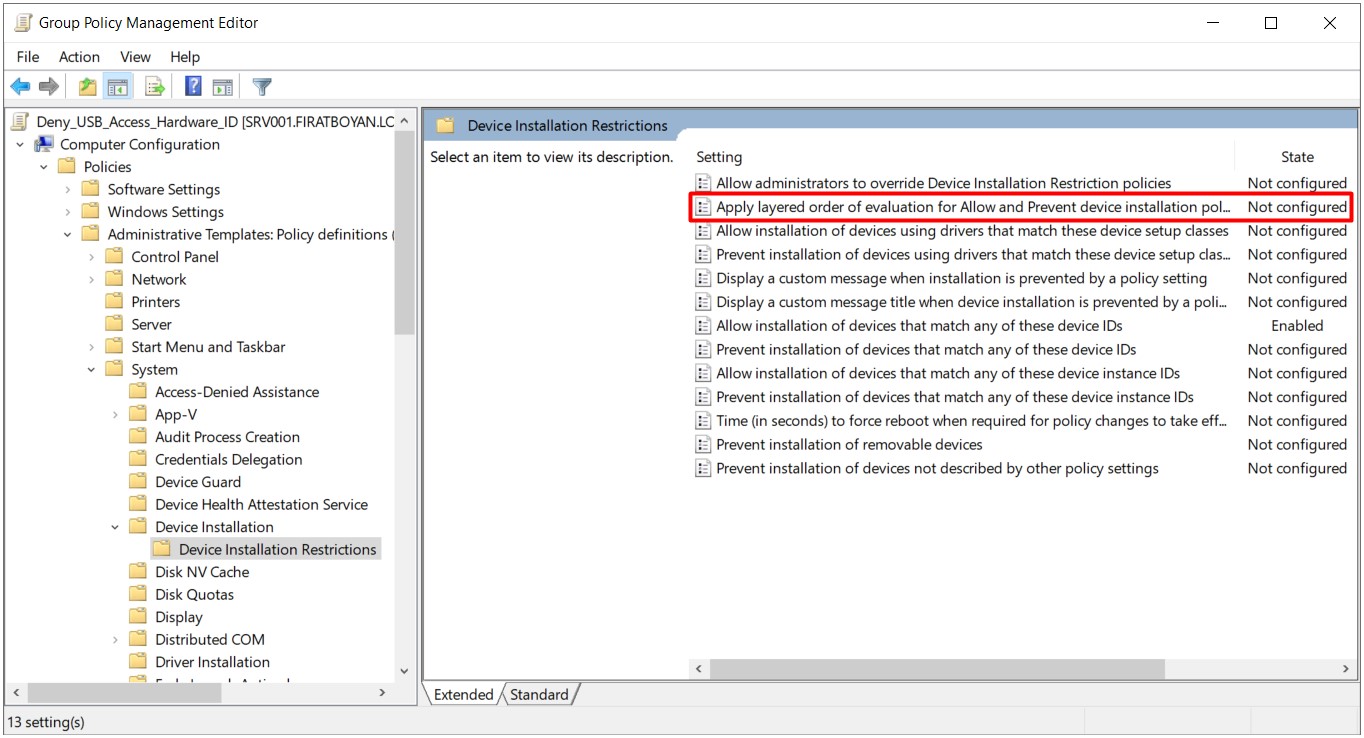

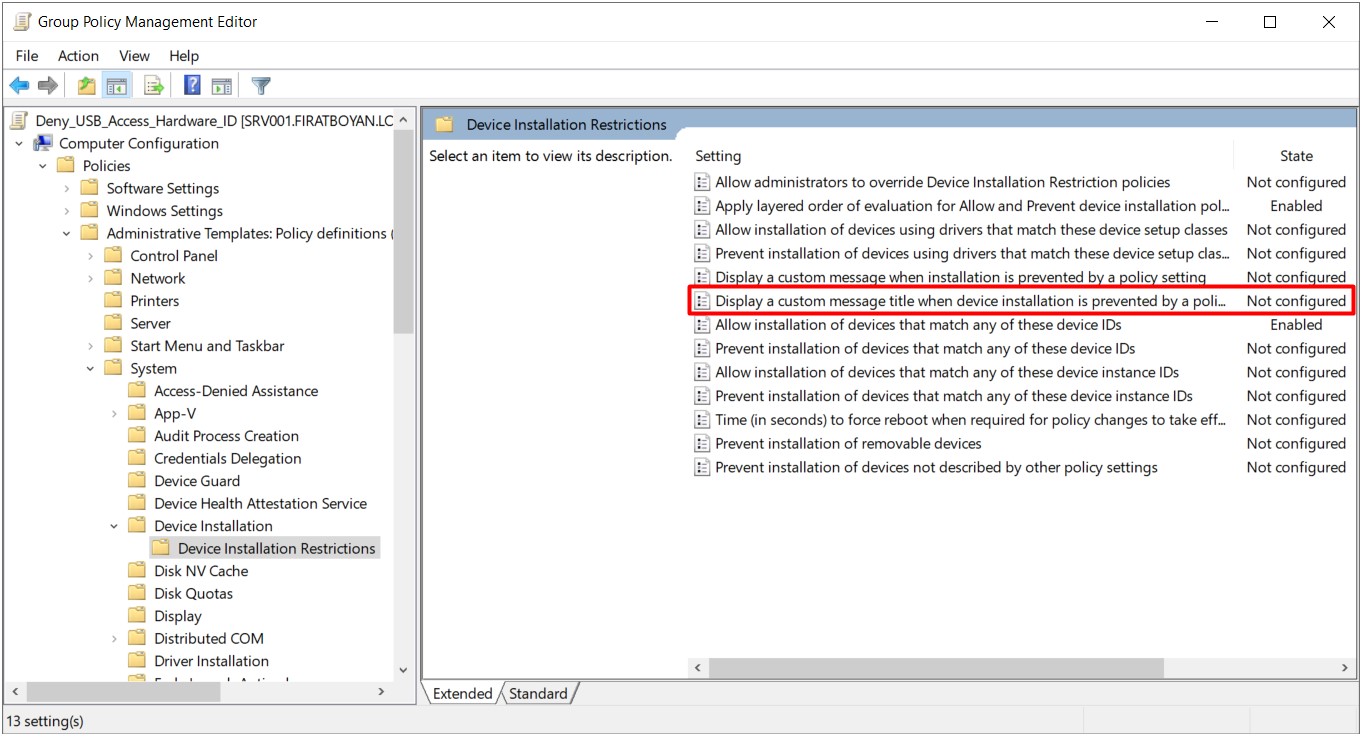

6- İlk olarak Computer Configuration > Policies > Administrative Templates > System > Device Installation > Device Installation Restrictions yolunu izleyerek;

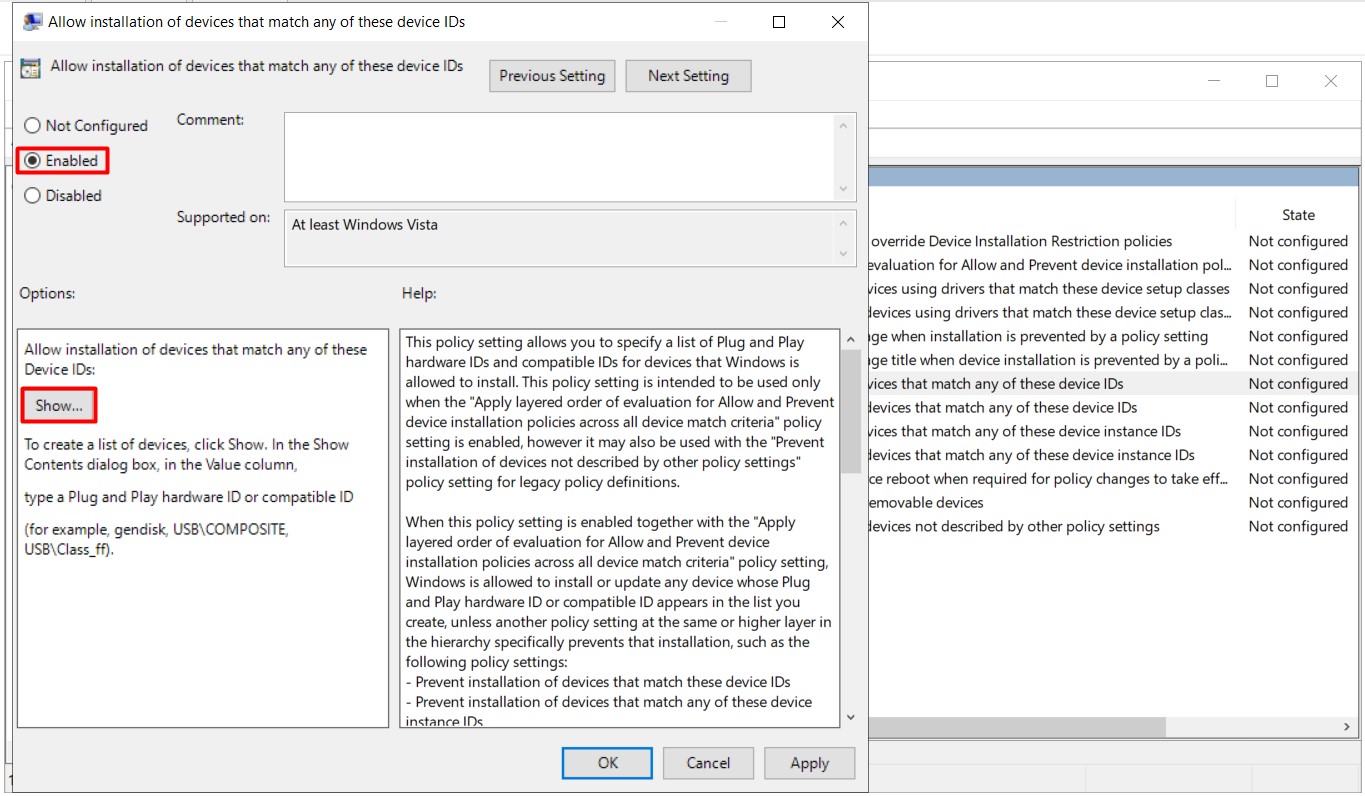

6.1- Allow installation of devices that match the device IDs üzerine çift tıklayarak açıyorum. Bu yapılandırma seçeneğinde elde ettiğim USB bellek Hardware ID'sini tanımlayacağım.

6.2- Yapılandırma seçeneğimi Enabled duruma getirdikten sonra, Options altında Show... butonuna tıklıyorum.

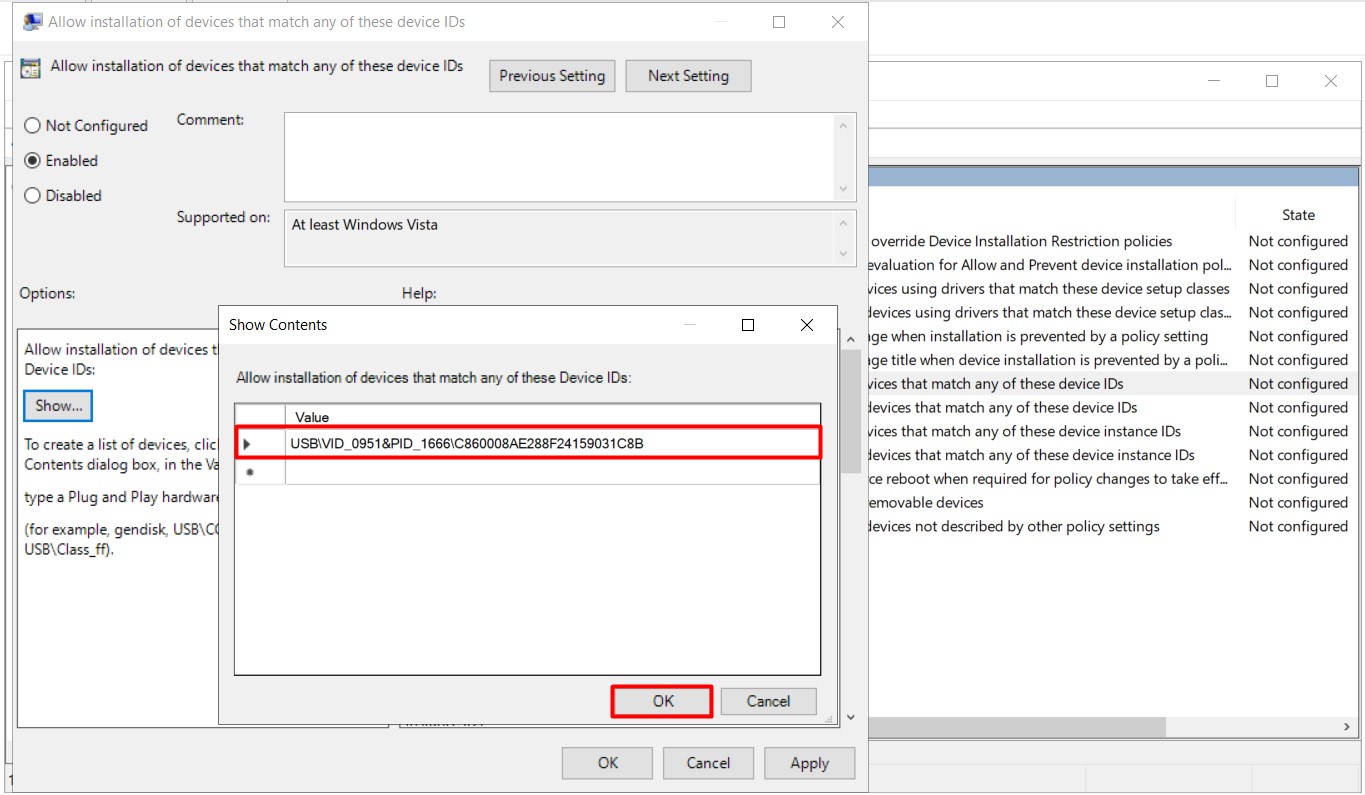

6.3- Açılan penceredeki Vlue alanına elde ettiğim ve kopyalayarak belleğe altığım USB bellek Hardware ID'sini buraya yapıştırıyor, OK butonuna basarak işlemimi sonlandırıyorum.

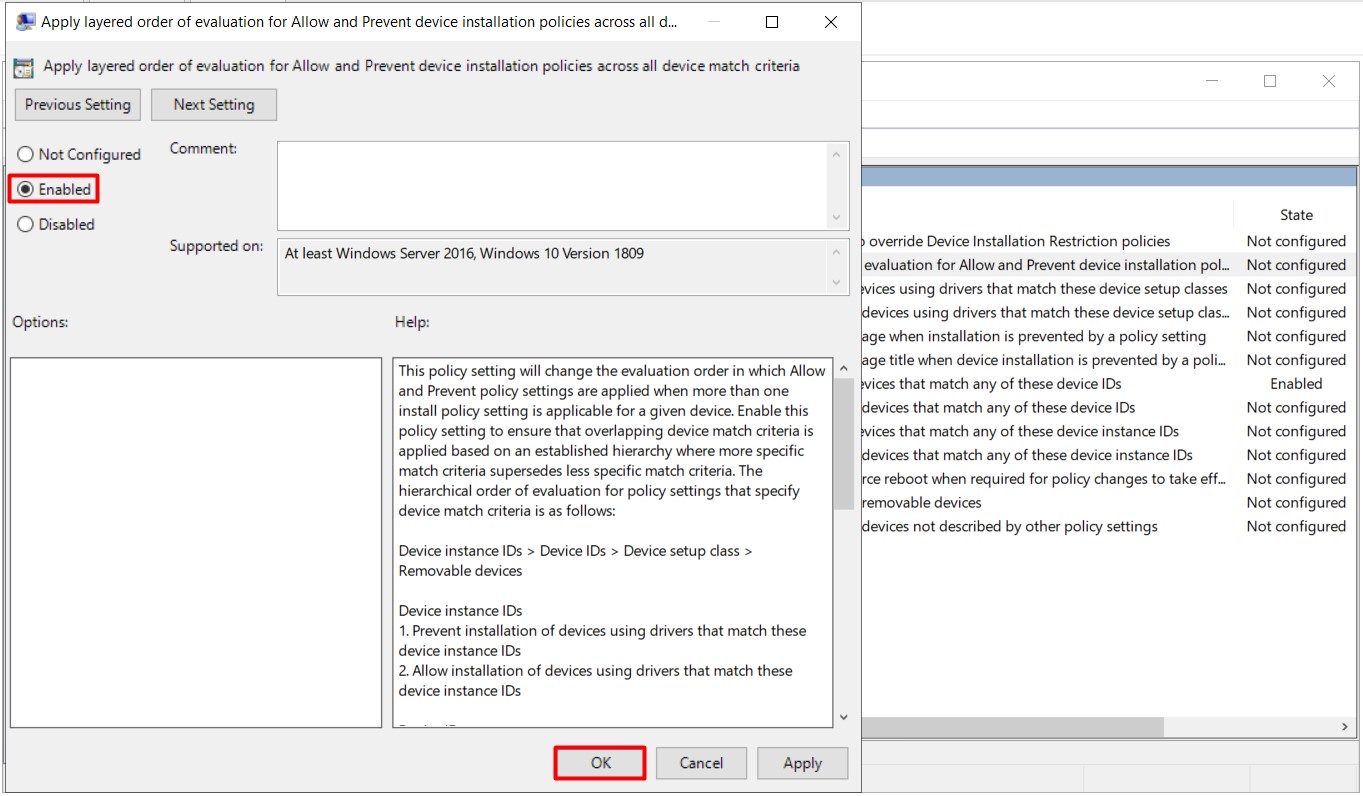

6.4- İkinci adımda da Apply layered order of evaluation for Allow and Prevent device installation policies accross all device match criteria üzerine çift tıklayarak açıyorum. Bu adım çok önemli. Burada, Hardware ID (donanım kimliği) ile kullanıma açtığım USB bellek dışında hiçbir USB belleğin kullanılmamasına yönelik yasaklama işlemi uyguluyorum. Yapılandırma seçeneğimi Enabled duruma getirdikten sonra OK butonuna basarak işlemimi sonlandırıyorum.

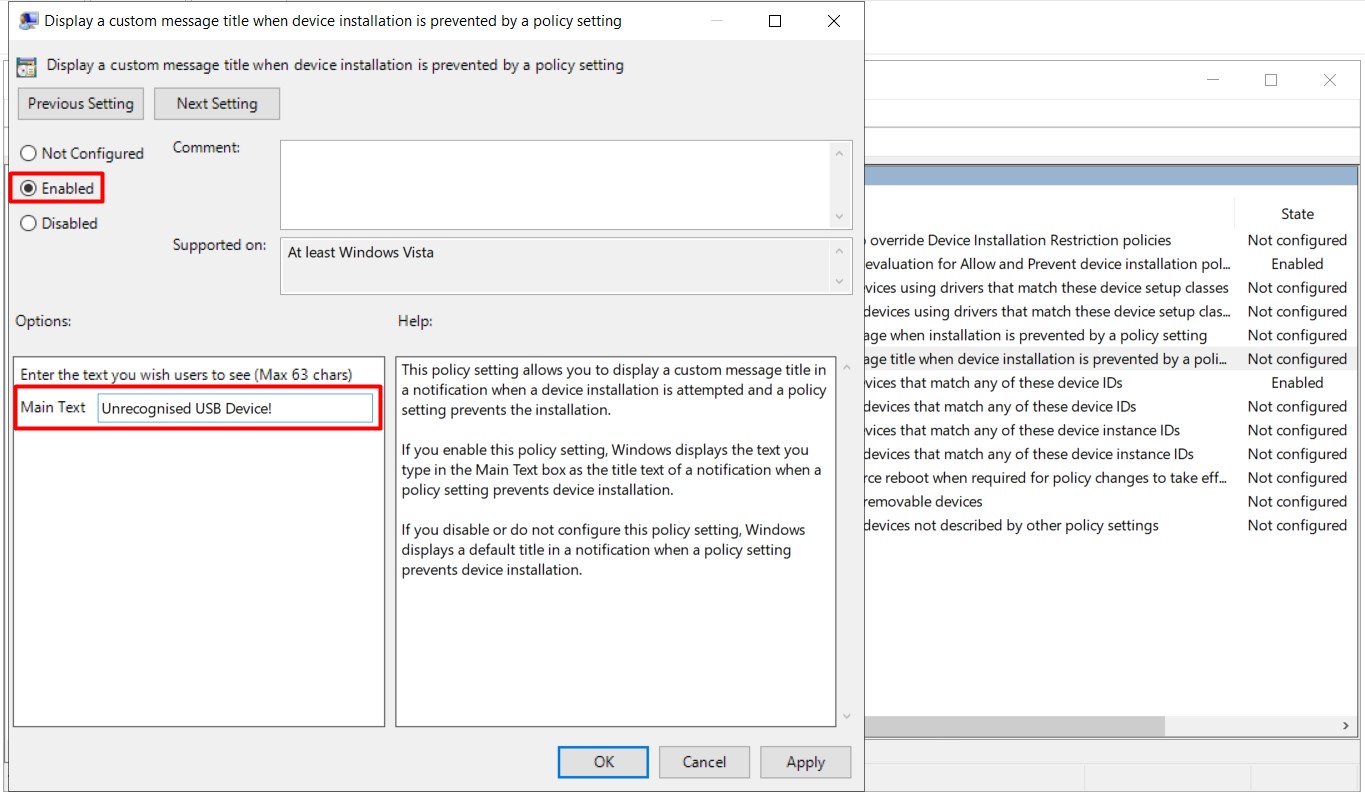

6.5- Üçüncü ancak zorunlu olmayan bir diğer ayar da, Display a custom message title when device installation is prevented... olcak ki bu ayar ile, Hardware ID (donanım kimliği) ile kullanıma açtığım USB bellek dışında başka herhangi bir USB bellek bilgisayarların USB Port'larına takıldığında, kullanıcıya sizin belirleyeceğiniz bir bilgi/uyarı mesajı verdirmek içindir. Bu seçeneği de Enabled duruma getiriyor, Policy dışında bir USB bellek kullanımı durumunda görünmesini istediğim bir uyarısı yazısı giriyorum.

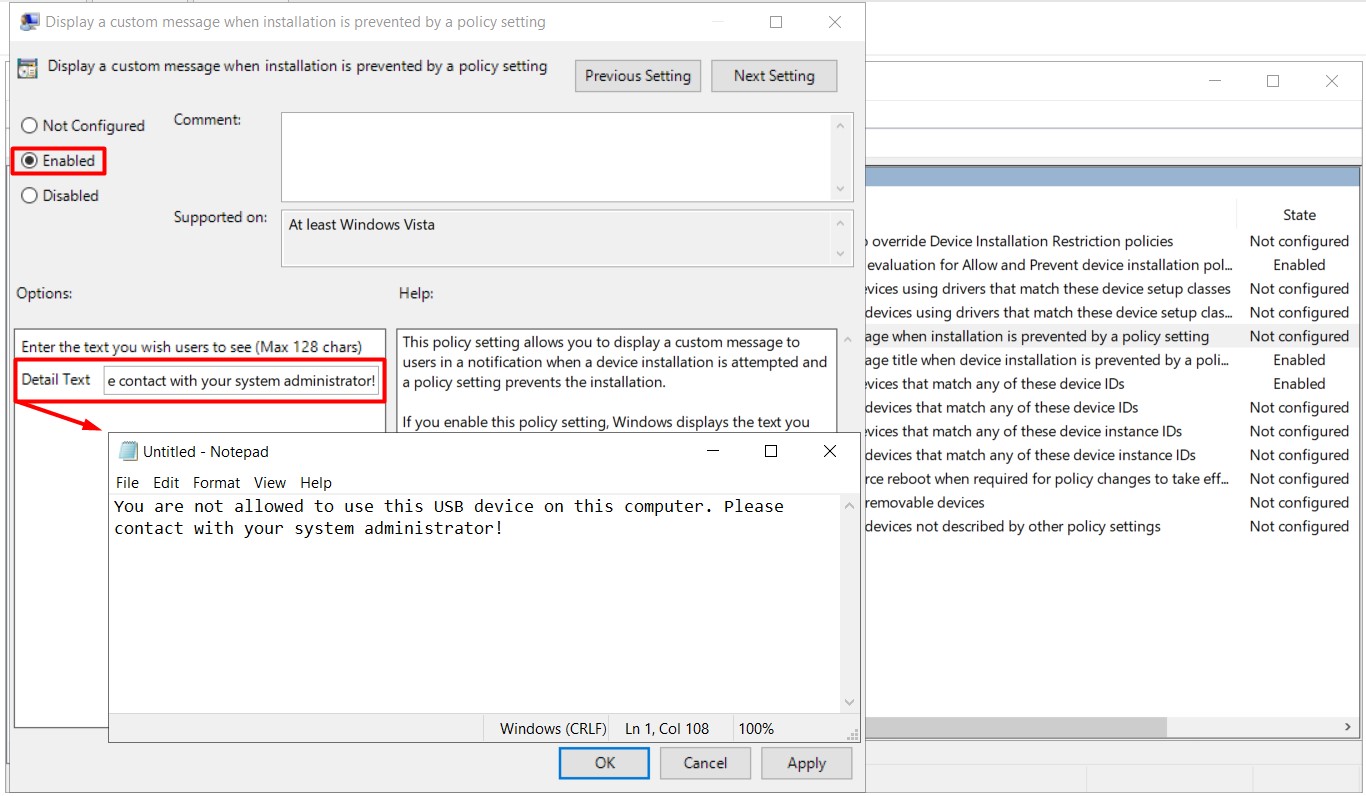

6.6- İsteğe bağlı olarak, Policy dışındaki bir USB bellek kullanımı ile birlikte göstermek istediğiniz uyarı mesajını detaylandırmak isterseniz, Display a custom message when installation is prevented by a policy setting ayarını Enabled duruma getirerek, uyarı mesajınızı detaylandırabilirsiniz.

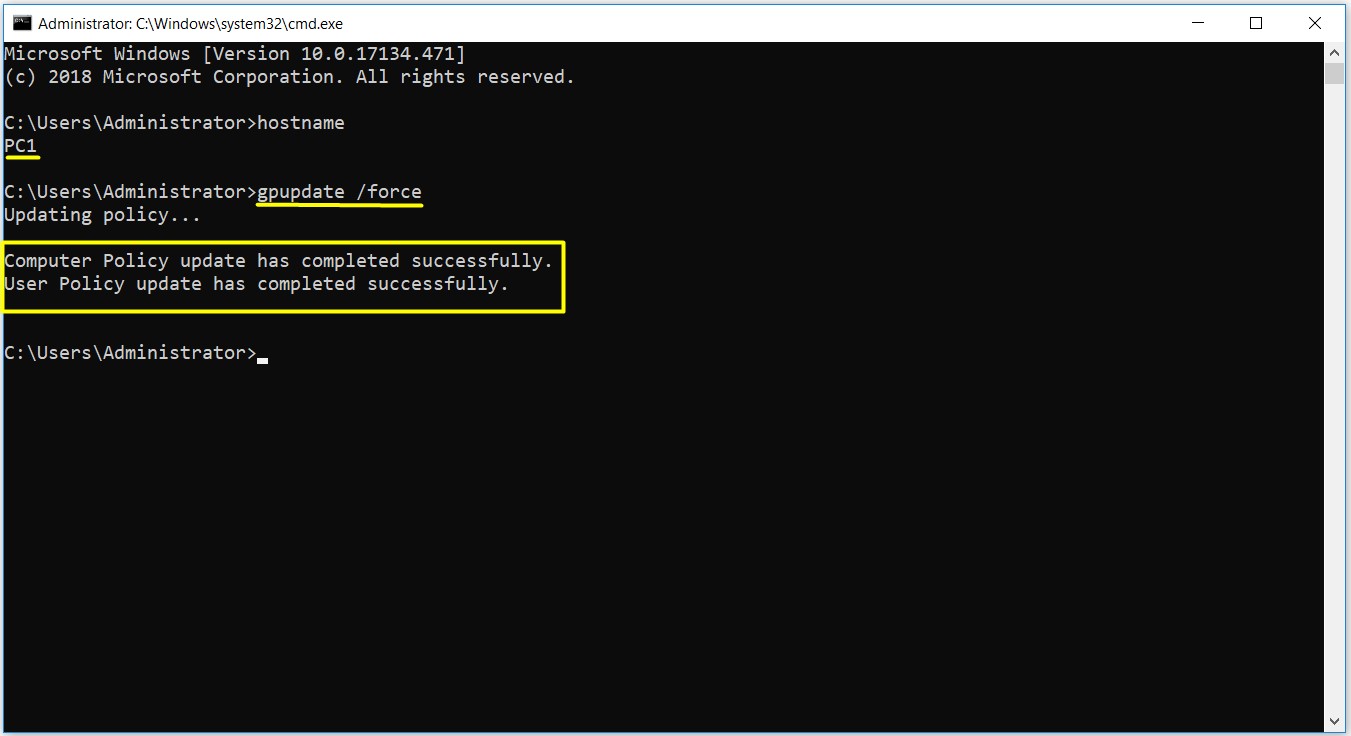

7- Oluşturmuş olduğuğum ilgili Group Policy Object (GPO) üzerindeki tüm ilgili ayarları yapılandırdım. Farklı amaçlar doğrultusunda diğer ayarları da inceleyebilir, bunları da kullanabilirsiniz ancak bizim ihtiyacımızı gidermesi açısından bu ayarlar yeterlidir. Client PC'de CMD (Command Promt) açarak, gpupdate /force komutunu uygulayarak, GPO ayarlarımın Client PC'de tanımlanmasını sağlıyorum.

7.1- gpupdate /force komutuna ek olarak, aşağıdaki PowerShell komutu ile, Domain'deki hostname bilgisi verilmiş olan belli bir bilgisayara direkt olarak uzaktan Group Policy ayarlarının uygulatılmasını sağlayabiliriz.

|

Get-ADComputer –Filter 'Name -like "PC1"' -Searchbase "DC=FIRATBOYAN,DC=COM" | foreach{ Invoke-GPUpdate –Computer $_.name -Force -RandomDelayInMinutes 0} |

Yine aynı PowerShell komutu ile Domain'deki hostname bilgisi belli bir isimle başlayan bilgisayarlara (ör. PC*) uygulatılmasını sağlayabilirsiniz.

|

Get-ADComputer –Filter 'Name -like "PC*"' -Searchbase "DC=FIRATBOYAN,DC=COM" | foreach{Invoke-GPUpdate –Computer $_.name -Force -RandomDelayInMinutes 0} |

Ya da Domain'deki sadece [*] işareti ile direkt olarak Domain'deki tüm bilgisayalara uzaktan Group Policy ayarlarının uygulatılmasını sağlayabiliriz.

|

Get-ADComputer –Filter 'Name -like "*"' -Searchbase "DC=FIRATBOYAN,DC=COM" | foreach{Invoke-GPUpdate –Computer $_.name -Force -RandomDelayInMinutes 0} |

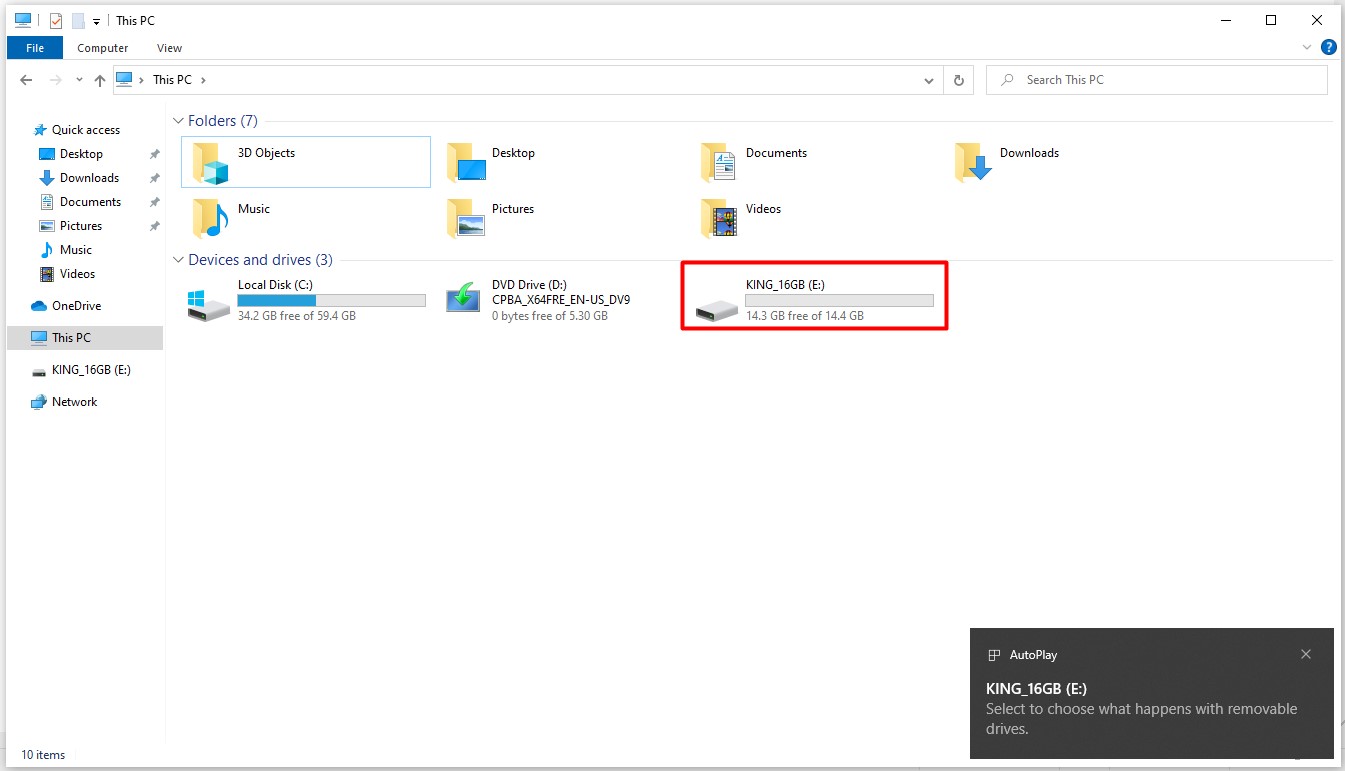

8- Sıra geldi, yaptığımız GPO-Group Policy Object ayarlarının çalışıp çalışmadığını kontrol etmeye. Client PC'deki USB Port'una izin verdiğim USB belleği takıyor, This PC üzerinden sistemin USB belleğimi tanıdığını görüyorum.

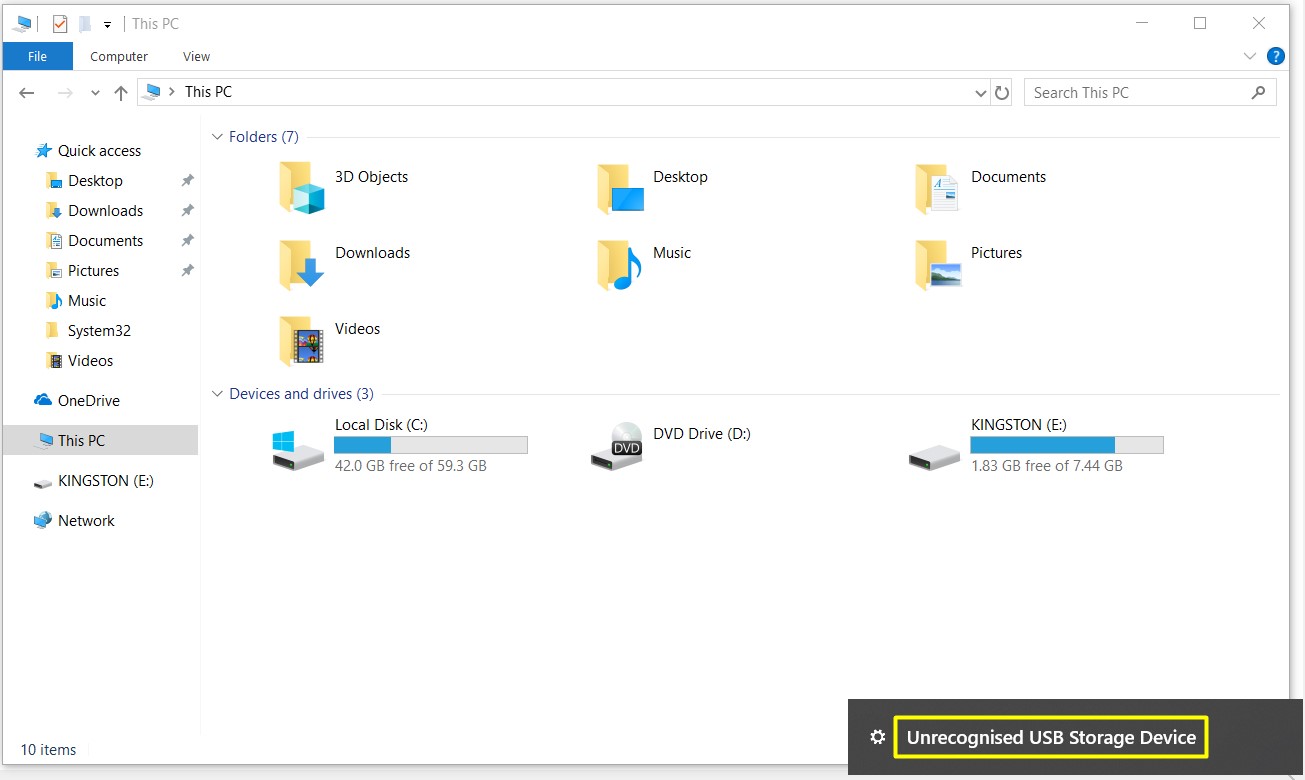

9- Sağlamasını yapmak ve Group Policy Object (GPO) ayarlarımızın gerçekten tam anlamıyla, bizim istediğimiz yapılandırma ayarları ile çalışıp, çalışmadığını anlamak için de Hardware ID (donanım kimliği) ile kullanıma açtığım USB bellek dışındaki başla bir USB belleği Client PC'deki USB Port'una takıyorum ve GPO'da donanım kimlik bilgisini tanımlamış olduğum USB bellek dışındaki bir USB belleğin kullanımına izin vermemiş oldum. Bu GPO ayarı ile sadece şirket içindeki USB belleklerin kullanımına izin verip, diğer tüm USB bellekleri kullanıma kapatabilirsiniz.

Kurumsal Ortamlarda USB Bellek Erişimi için Fiziksel ve Donanımsal Güvenlik Modelleri

USB belleklerin sadece belirli cihazlara erişebilecek şekilde sınırlandırılması, özellikle veri sızıntısının önüne geçilmek istendiği durumlarda, çoğu zaman tek başına yeterli olmuyor. GPO ile sadece whitelist'e alınmış donanım kimliği'ne sahip USB belleklerin kullanımına izin vermek, teorik olarak ideal bir çözüm gibi görünse de fiziksel güvenlik unsurları bu yapıların en zayıf halkası olmaya devam ediyor. USB bellek izinleri her ne kadar dijital olarak kontrol altına alınmış olsa da, bu cihazların fiziksel dolaşımı serbest kaldığı sürece, verinin kurum dışına çıkması hala teknik olarak mümkün. Bu nedenle yalnızca mantıksal izinlerle değil, aynı zamanda fiziksel güvenlikle de desteklenmiş bir model kurulması şart.

Tam da bu noktada, kurumsal güvenlik mimarisine entegre edilebilecek donanımsal çözümler devreye giriyor. TRAKA gibi akıllı anahtar ve donanım yönetim sistemleri, sadece anahtar saklamak için değil, aynı zamanda USB bellek gibi veri taşıyıcı cihazların fiziksel olarak korunması için de oldukça uygun bir yapı sunuyor. Bu sistemlerde, her bir USB bellek kendisine ait bir slot'a atanabilir ve sadece yetkilendirilmiş kullanıcılar tarafından, tanımlı bir RFID kart ile ve PIN doğrulaması sonrası erişilebilir hale gelir. Sistem, her erişim hareketini log'lar, zaman damgasıyla kaydeder ve kimin hangi cihazı, ne zaman aldığını net olarak gösterir. Böylece cihazın sadece doğru kişide ve doğru zamanda kullanımda olup olmadığı hem merkezi olarak izlenebilir hem de geçmişe dönük denetlenebilir.

TRAKA sistemlerinin en büyük avantajlarından biri, yazılımsal GPO kontrolleriyle birleştiğinde uçtan uca bir kontrol mekanizması oluşturmasıdır. Yani sadece Windows Group Policy ile donanım kimliği doğrulaması yaparak cihaz kullanımını sınırlandırmakla kalmazsınız; aynı zamanda o donanımın fiziksel kontrolünü de bir güvenlik katmanı olarak sisteminize eklersiniz. Örneğin, TRAKA yazılımı ile cihazın kullanılabilirliği belirli vardiya saatlerine göre kısıtlanabilir, acil durumlar dışında sadece belli kullanıcılar için erişim açılabilir, cihaz belirli süre içinde teslim edilmediyse sistem uyarı verebilir.

Bu yapıya bir de üzerinde bir Key Pad olan USB bellekler entegre edildiğinde, senaryoyu daha da sağlamlaştırmak mümkün hale gelir. Üzerinde fiziksel PIN girişi olan ve AES donanımsal şifreleme özelliği bulunan bu tür USB bellekler, cihaz bilgisayara takılmadan önce kullanıcının doğru PIN'i girmesini zorunlu kılar. Yanlış PIN denemeleri belli bir sayıyı geçtiğinde cihaz kendini tamamen kilitleyebilir veya üzerindeki veriyi geri döndürülemeyecek şekilde silebilir. Böylece sadece fiziksel erişim değil, cihazın içerdiği veriye erişim de PIN doğrulaması ile ayrı bir katmanda korunmuş olur.

Bu makalede, USB belleklerin Active Directory ortamında sadece belirli donanım kimliğine sahip cihazlarla sınırlı şekilde kullanılmasına izin vermek için Group Policy üzerinden nasıl hassas bir kontrol mekanizması kurulabileceği adım adım anlatıldı. Her ne kadar USB portlarını tamamen devre dışı bırakmak güvenliğin temel bir parçası gibi görünse de, gerçek dünyada bazı kullanıcılar ya da süreçler için istisnalar tanımak çoğu zaman kaçınılmaz oluyor. Bu noktada Device Installation Restrictions ve Device ID bazlı izin kurguları, merkezi bir yönetimle esnek ama güvenli bir çözüm sunabiliyor.

Yapılandırma sürecinde Local Group Policy yerine Domain tabanlı bir GPO tercih edilmesi, ölçeklenebilirlik ve sürdürülebilirlik açısından daha verimli bir yaklaşım sağlıyor. Ayrıca donanım kimliklerinin doğru biçimde çıkarılması ve GPO'ya dahil edilmesi, bu modelin en hassas noktası diyebiliriz. Yanlış ya da eksik tanımlanan bir ID, izin verilmek istenen bir USB belleğin reddedilmesine ya da tersine, istenmeyen bir belleğin çalışmasına neden olabilir.

Anlatılan yöntemler sadece teknik bir ayar bütünlüğü değil; aynı zamanda veri güvenliği perspektifinden de kurumsal ortamlarda dikkatle uygulanması gereken bir filtreleme süreci sunuyor. Fiziksel erişimin dijital erişimle kesiştiği bu gibi senaryolarda, alınan her önlem potansiyel bir veri sızıntısını önleme anlamına geliyor.

Faydalı olması dileğiyle...

Makale ile ilgili düşüncelerinizi ve sorularınızı aşağıdaki yorum kısmında paylaşmaktan çekinmeyin. Her katkı, içeriğin daha fazla kişiye ulaşmasını ve daha faydalı bir tartışma ortamı oluşmasını sağlar.