Windows Server 2012 R2 üzerinde Certification Authority (CA) kurulumu, bir Network ortamında güvenli veri iletişimi sağlamak için dijital sertifikaların oluşturulup yönetildiği kritik bir bileşen olarak öne çıkar. Certification Authority, dijital kimlik doğrulama ve veri bütünlüğü gibi güvenlik gereksinimlerini karşılarken, güvenli iletişim ve işlem süreçlerini kolaylaştıran bir Public Key Infrastructure (PKI) altyapısının temelini oluşturur. Bu kurulum sırasında CA, güvenilir bir otorite olarak hareket ederek istemciler ve sunucular arasındaki iletişimleri doğrular ve şifreleme işlemleri için gerekli olan sertifikaları sağlar.

CA kurulumu esnasında dikkate alınması gereken birkaç önemli aşama bulunmaktadır. İlk adımda, Standalone CA veya Enterprise CA gibi iki temel yapılandırma türünden birinin seçilmesi gerekmektedir. Enterprise CA, Active Directory ile entegre çalışarak otomatik sertifika yönetimini ve kullanıcı hesapları ile sıkı entegrasyonu desteklerken, Standalone CA daha bağımsız bir yapıda çalışarak özellikle küçük Network yapılandırmaları için tercih edilir.

Kurulum süreci sırasında, Certificate Database ve Log dosyalarının nerede depolanacağı oldukça önemlidir. Bu dosyalar varsayılan olarak sistem dizininde saklanır; ancak büyük ölçekli ve yüksek güvenlik gereksinimi olan ortamlarda performansı artırmak ve veri güvenliğini sağlamak adına bu verilerin ayrı bir Disk veya Network üzerinde konumlandırılması önerilir. Sertifika yetkilisi kurulum aşamasında belirtilen bu yapılandırma, CA'nın daha verimli çalışmasını ve veri erişim sürelerinin optimize edilmesini sağlar.

Bir diğer kritik adım, Certificate Revocation List (CRL) dağıtım noktalarının belirlenmesidir. CRL, geçerliliğini yitirmiş veya iptal edilmiş sertifikaların listelendiği bir veri tabanıdır ve bu bilgilerin güncel tutulması güvenli iletişim için büyük önem taşır. CRL yapılandırması sırasında HTTP, LDAP gibi dağıtım yöntemleri belirlenerek bu listelerin doğru ve hızlı bir şekilde erişilebilir olması sağlanmalıdır. İptal edilmiş sertifikaların anında erişilebilir olması, kullanıcıların ve Client'ların güvenliğini tehdit edebilecek unsurların önlenmesine katkıda bulunur.

CA kurulumu sırasında ayrıca sertifika yayınlama ve yenileme politikalarının doğru şekilde yapılandırılması büyük önem arz eder. Özellikle büyük kuruluşlarda, sertifikaların otomatik olarak yenilenmesi ve kullanıcıların bilgilendirilmesi gibi işlemlerin doğru bir şekilde yönetilmesi gerekir. Bu süreç, Network üzerindeki tüm Client'ların kesintisiz ve güvenli bir şekilde çalışmalarını sürdürmesini sağlar.

Kurulumu geçmeden önce Active Directory Certificate Services servisi kurulumunu, Active Directory Domain Services rolü kurulu olan Domain Controller üzerinde yapılandırıyor olacağım. Ancak Certificate Authority (CA) kurulumunun Domain Controller üzerinde değil, ayrı bir sunucuda yapılmasını tavsiye ederim.

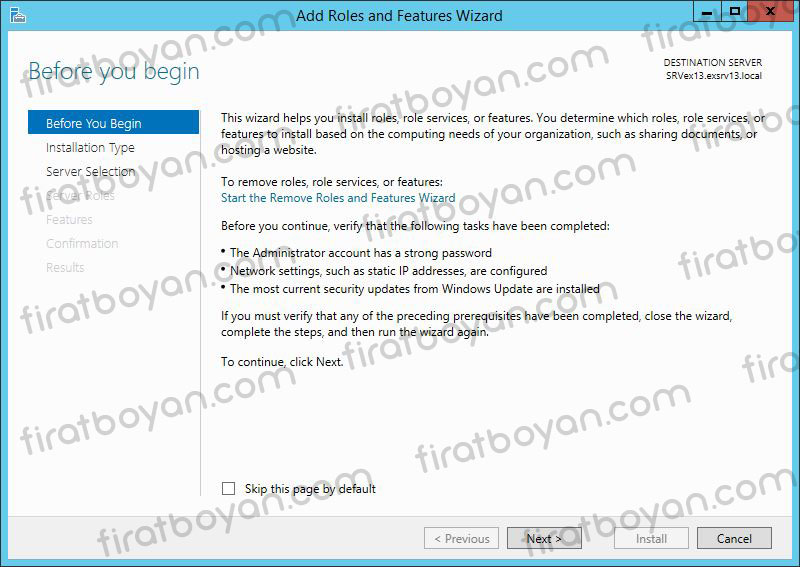

Server Manager konsolunundan açıyoruz. Sağ üst köşedeki Manage menüsünden Add Roles and Features tıklıyoruz. İsterseniz Dashboard alanından Add roles and Features'ı da kullanabilirsiniz.

Add Roles and Features Wizard bilgi ekranı karşımıza geliyor. Kuruluma devam etmek için NEXT butonuna basıp işlemimize devam ediyoruz.

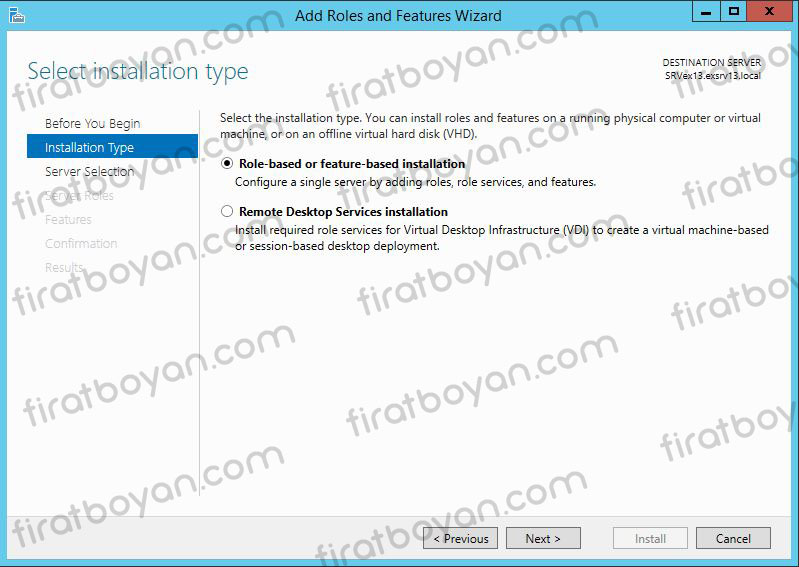

Select Installation Type adımında Role-based or Features-based Installation seçili halde iken NEXT butonuna basıp işlemimize devam ediyoruz.

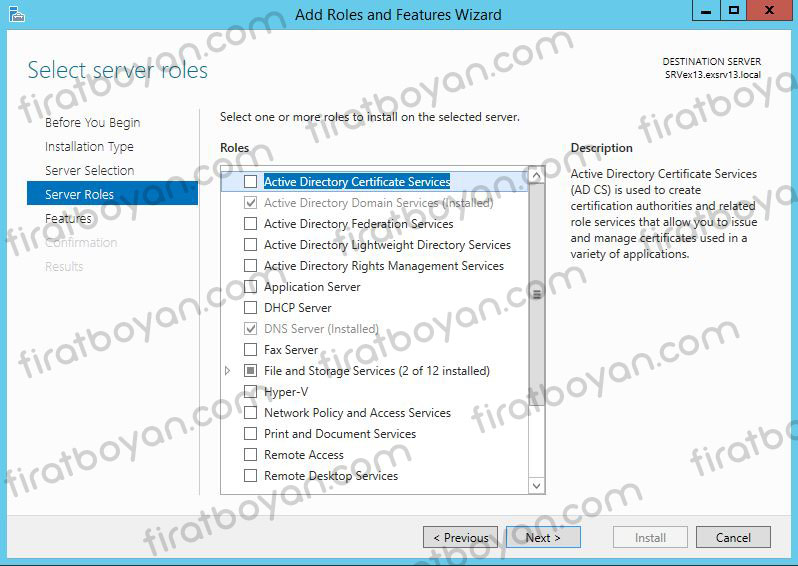

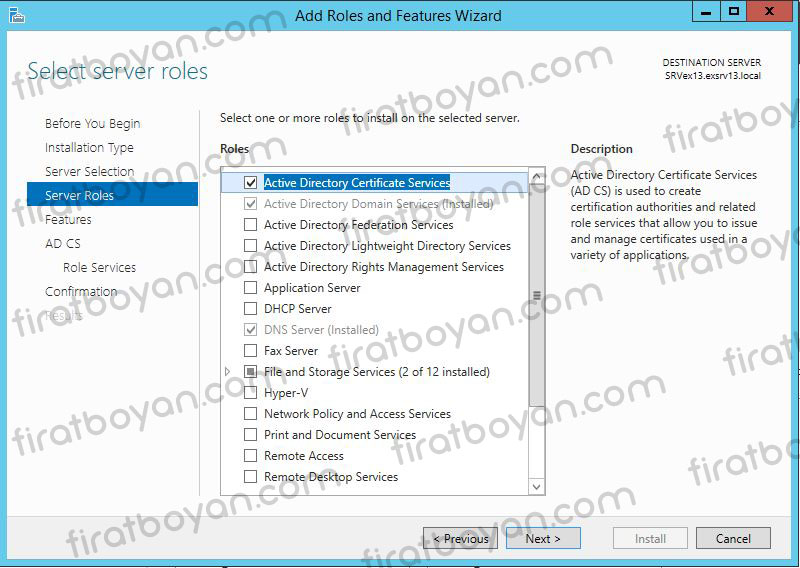

Select Roles adımında Active Directory Certificate Services rolünü işaretledikten sonra NEXT butonuna basıp işlemimize devam ediyoruz.

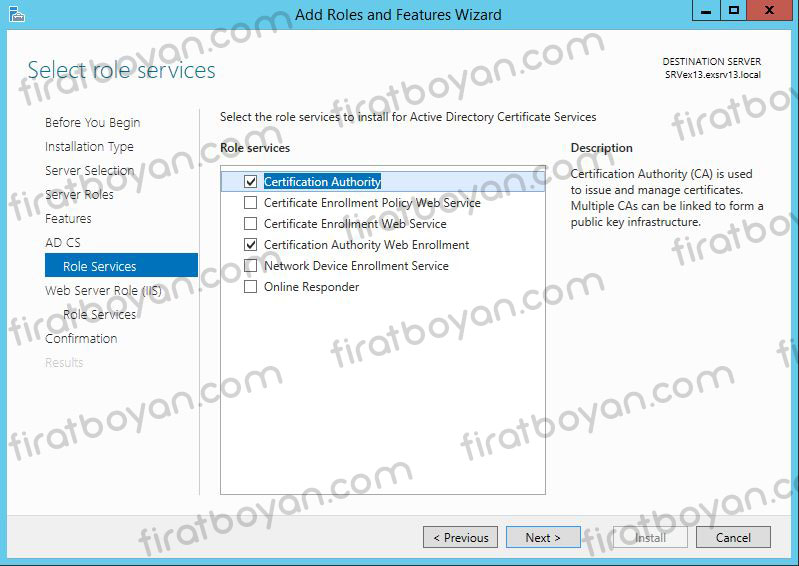

AD CS altındaki Role Services adımında Certification Authority seçeneği varsayılan olarak işaretli geliyor. Buna ilave olarak, Certification Authority Web Enrollment servisini seçiyoruz.

Bu ekran üzerinde yer alan Select role services aşamasındaki seçenekler, Active Directory Certificate Services (AD CS) kurulumu sırasında seçebileceğiniz farklı bileşenlerdir. Her bir seçeneğin detaylı açıklamaları aşağıdaki gibidir:

1- Certification Authority (CA)

Certification Authority (CA), dijital sertifikaların oluşturulmasını, yönetilmesini ve iptal edilmesini sağlayan temel bileşendir. CA, Public Key Infrastructure (PKI) altyapısının kalbidir ve güvenilir bir otorite olarak hareket ederek Client'ların kimlik doğrulama süreçlerini yönetir. Bu bileşen, sertifikaların geçerliliğini doğrularken veri güvenliğini ve şifreleme işlemlerini etkin bir şekilde yönetmek için kullanılır. Active Directory ile entegre çalışan bir CA, Network üzerindeki cihazlar ve kullanıcılar arasında güvenli iletişim sağlamak için gerekli olan sertifikaları dağıtır ve yönetir.

2- Certificate Enrollment Policy Web Service

Bu bileşen, Client'ların ve kullanıcıların belirli sertifika türlerine başvurmaları için gerekli olan ilke bilgilerini sağlar. Sertifika kayıt politikası, Client'ların hangi sertifikalara başvurabileceğini ve bu sertifikaları nasıl kullanacaklarını belirleyen bir dizi kural ve koşulu içerir. Web tabanlı bu servis, özellikle VPN veya uzak bağlantılar aracılığıyla erişim sağlayan Network dışındaki cihazların kurumsal CA ile iletişim kurarak sertifika kayıt politikalarını öğrenmelerine olanak tanır.

3- Certificate Enrollment Web Service

Bu bileşen, Client'ların ve kullanıcıların güvenli bir şekilde sertifika alabilmesi için kullanılan bir bileşendir. Bu servis, özellikle uzaktaki cihazların veya Domain dışı makinelerin, güvenli bir kanal üzerinden CA'ya erişim sağlayarak sertifika taleplerinde bulunmalarını mümkün kılar. Bu hizmet sayesinde, kullanıcılar ve cihazlar herhangi bir fiziksel bağlantı gerekmeksizin uzaktan sertifika alabilir ve sertifika yenileme işlemlerini gerçekleştirebilirler.

4- Certification Authority Web Enrollment

Bu bileşen, kullanıcıların ve yöneticilerin Web tabanlı bir arayüz kullanarak CA'dan sertifika taleplerinde bulunmalarını sağlar. Certification Authority Web Enrollment, özellikle kullanıcı dostu bir ortam sunarak, sertifika başvurularının ve taleplerinin daha hızlı ve kolay bir şekilde yapılmasını mümkün kılar. Web üzerinden gerçekleştirilen bu işlemler sayesinde, kullanıcılar herhangi bir yazılım kurulumuna gerek kalmadan doğrudan Web tarayıcıları üzerinden sertifika işlemlerini yönetebilirler.

5- Network Device Enrollment Service (NDES)

Bu bileşen, Network cihazları için dijital sertifikaların dağıtımını destekleyen bir bileşendir. NDES, özellikle Cisco gibi cihazlarda kullanılan Simple Certificate Enrollment Protocol (SCEP) desteği ile Network cihazlarının otomatik olarak sertifika almasını sağlar. Bu hizmet, cihazların kimlik doğrulama ve şifreleme işlemleri için güvenli sertifikalar kullanarak Network iletişimini güvence altına almalarına yardımcı olur. Network cihazlarının güvenli bir şekilde sertifikalandırılması, Network güvenliğinin kritik bir parçasıdır.

6- Online Responder

Bu bileşen, sertifikaların geçerliliğini hızlı bir şekilde kontrol etmek için kullanılan bir bileşendir. Online Certificate Status Protocol (OCSP) temelinde çalışan bu hizmet, sertifikaların geçerli olup olmadığını kontrol etmek isteyen istemciler için anlık yanıtlar sağlar. Bu bileşen, özellikle büyük Network'lerde ve yüksek trafik hacmi olan ortamlarda, Certificate Revocation List (CRL) indirme gereksinimini ortadan kaldırarak sertifika doğrulama süreçlerini hızlandırır. OCSP kullanarak yapılan kontroller, sertifikaların geçerliliği konusunda daha hızlı sonuçlar elde edilmesini sağlar.

Bu seçeneklerin her biri, Network ortamınızın ve güvenlik gereksinimlerinizin ihtiyacına göre tercih edilerek kurulmalıdır. Active Directory Certificate Services (AD CS) rolü içerisindeki bu bileşenlerin doğru yapılandırılması, kurumunuzun veri güvenliğini ve kimlik doğrulama süreçlerini etkin bir şekilde yönetmenizi sağlayacaktır.

Certification Authority Web Enrollment servisini seçtiğimizde karşımıza Add Roles and Features Wizard penceresi göreceğiz. Burada karşımıza Certification Authority Web Enrollment servisinin çalışması için Web Server (IIS) kurulumunun yapılması gerektiğinin uyarısı gelmektedir. Add Required Role Services ile Web Server (IIS) rolünün de kurulmasını sağlıyoruz.

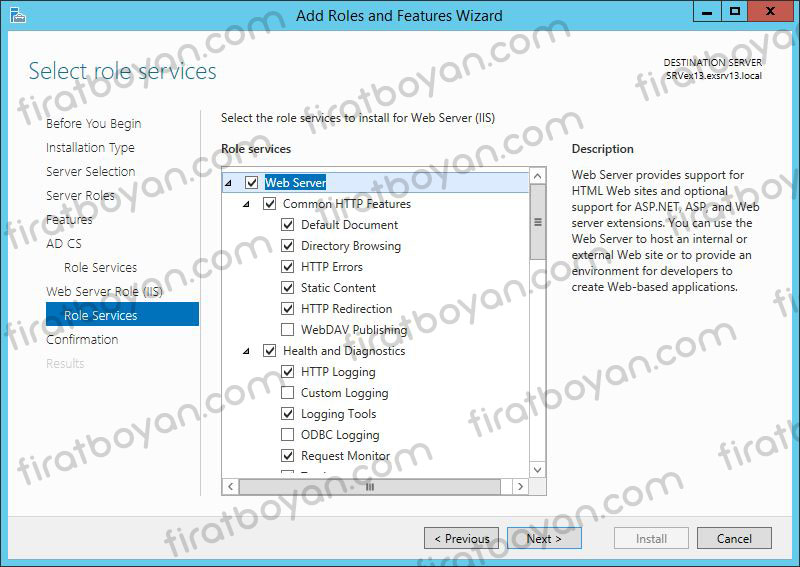

Web Server Role (IIS) altında Role Services adımında Web Server (IIS) kurulumu için gerekli olan servislerin seçilmesini istiyor. Varsayılan olarak seçili olanları olduğu gibi bırakarak NEXT butonuna basıp işlemimize devam ediyoruz.

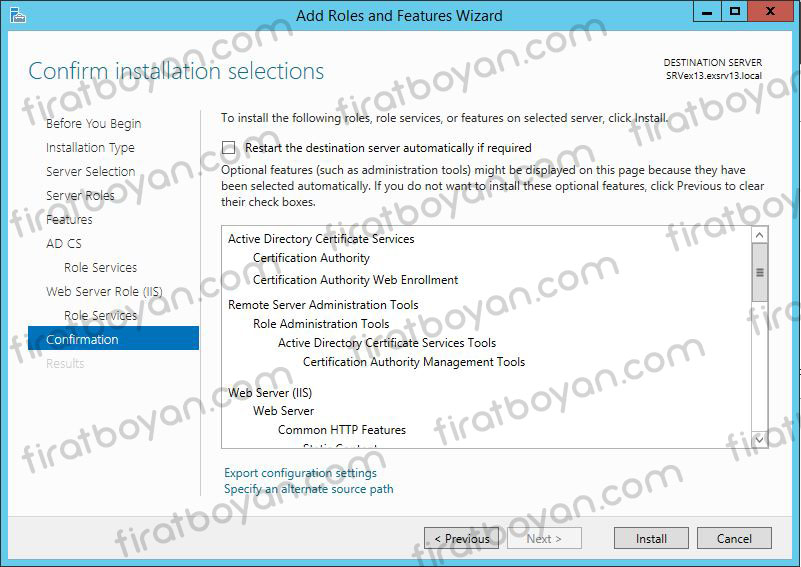

Confirmation adımında Active Directory Certificate Services ve Web Server (IIS) rolünün kuruluma başlıyoruz.

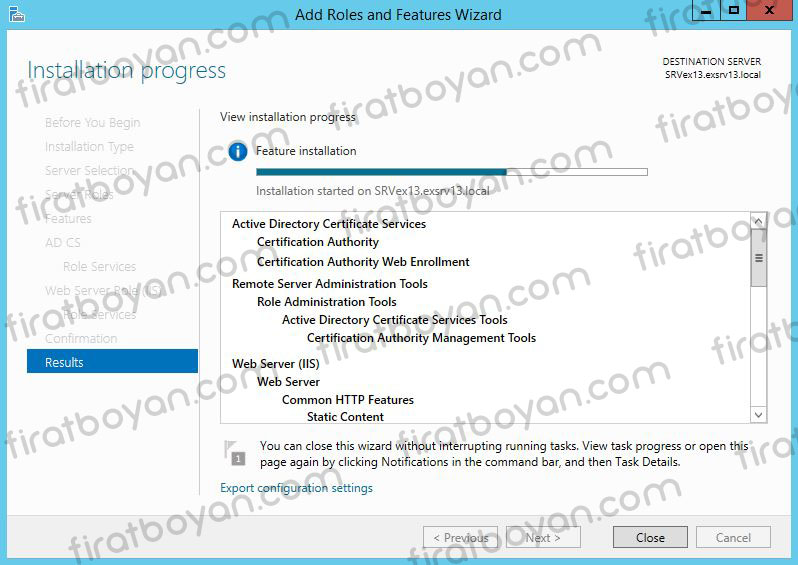

Results adımında işlemimizin ilerleme durumunu görüyoruz. Kurulum devam ediyor...

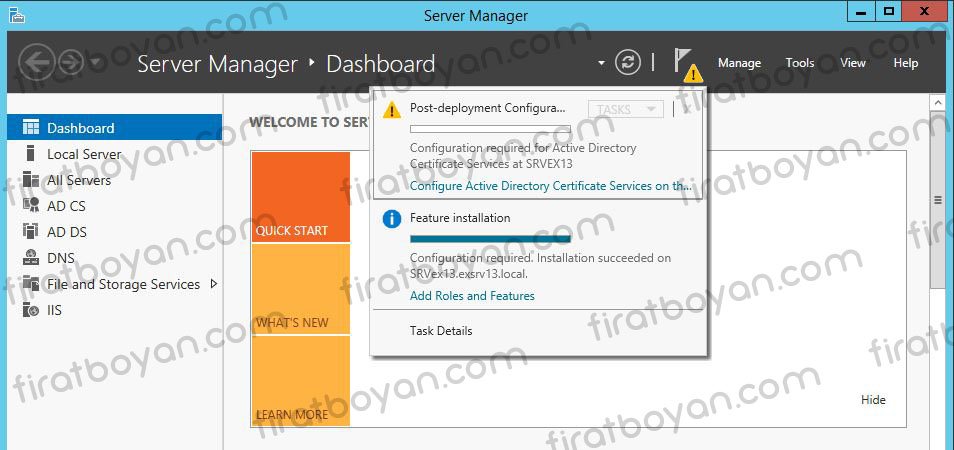

Kurulum tamamlandıtan sonra bizden Certification Authority için yapılandırma yapmamızı beklior. Server Manager altındaki sarı ünleme tıklayarak açılan pencereden Configure Active Directory Certificate Services... seçerek yapılandırma işlemine başlıyoruz.

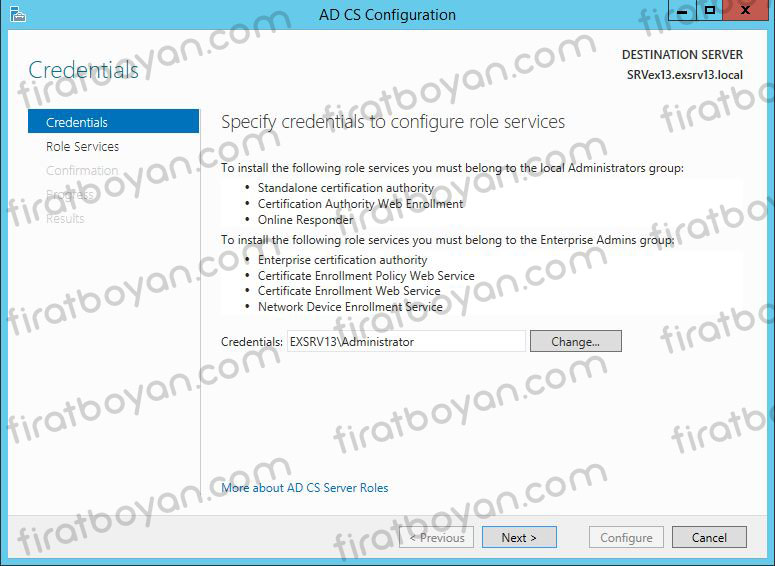

Credentials adımında kurulumu tamamlanan bu servisin hangi yetkili hesaplar tarafından yönetileceği domainName/UserName şeklinde belirtiyoruz.

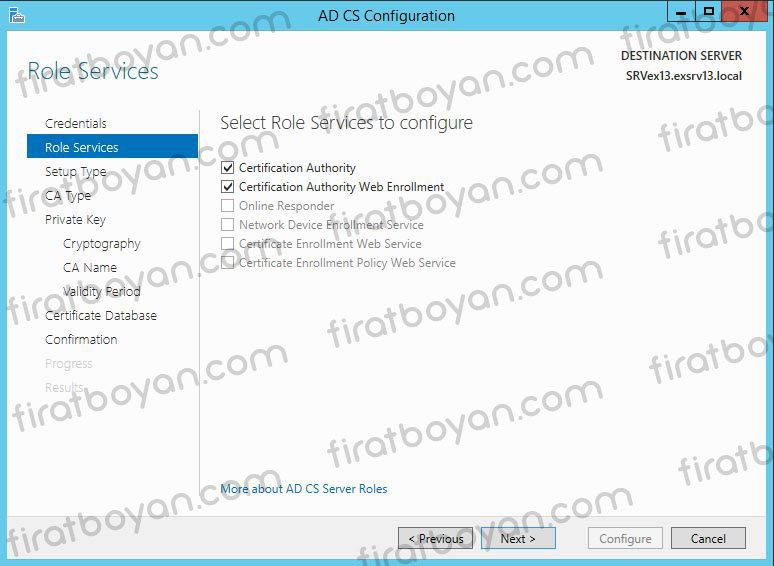

Role Services adımında detaylarına makalemin üst kısımında değiniğim Certificate Authority ve Certificate Authority Web Enrollment için temel iki seçenek seçilip, bunlar için gerekli olan alt bileşenlerin kurulması sağlanır.

Bu bileşenlerin her biri, Active Directory Certificate Services (AD CS) yapılandırmasının kritik parçalarıdır ve Network güvenliği, kimlik doğrulama, veri şifreleme ve sertifika yönetimini optimize etmek amacıyla kullanılmalıdır. Bu seçeneklerin doğru yapılandırılması, organizasyonların dijital güvenliğini artırarak güvenli iletişim ve veri transferi sağlar.

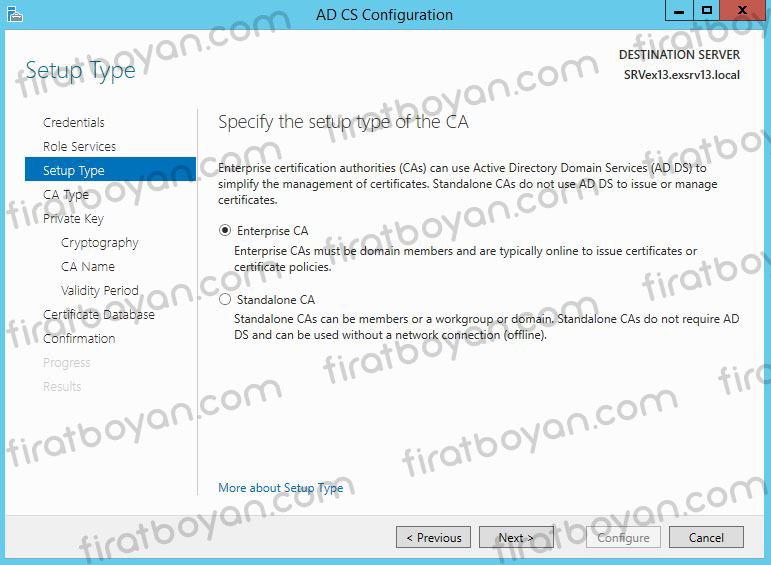

Burada Enterprise CA ve Standalone CA olmak üzere iki seçenek sunuluyor. Seçilen tür, CA'nın çalışma biçimini ve Active Directory Domain Services (AD DS) ile olan entegrasyonunu doğrudan etkiliyor.

Enterprise CA, Active Directory (AD) ortamında çalışan, Group Policy ve Certificate Templates ile yönetilebilen bir yapı sunar. Bu tür bir CA, Domain Controller (DC) ile sürekli bağlantı gerektirir ve yalnızca Domain Member sunucular üzerine kurulabilir. Büyük ölçekli ortamlar için önerilen yapı budur çünkü sertifikaların otomatik olarak dağıtılmasını, yönetilmesini ve doğrulanmasını sağlar. Auto Enrollment gibi özellikleri destekler, bu da manuel müdahale gereksinimini en aza indirir.

Standalone CA, Active Directory (AD) bağımsız olarak çalışabilen, Workgroup veya Domain üyesi olabilen bir CA türüdür. AD bağlantısı gerektirmediği için çevrimdışı modda da çalışabilir ve güvenliği artırmak amacıyla Root CA olarak kullanılması önerilir. Sertifika başvuruları manuel olarak değerlendirilir ve otomatik onay süreci bulunmaz. Özellikle DMZ (Demilitarized Zone) gibi AD erişimi olmayan güvenli ortamlarda tercih edilir.

Ekranda Enterprise CA seçeneği aktif durumda. Bu, CA'nın Active Directory (AD) ile entegre çalışacağını ve otomatik sertifika yönetimi sağlayacağını gösteriyor. Eğer Offline Root CA - Subordinate CA modeli kullanılacaksa, burada Standalone CA seçilmesi gerekirdi. Kurulum stratejisine göre doğru seçim yapmak önemli çünkü bu yapı sonradan değiştirilemez.

Setup Type adımında Enterprise CA seçili iken Next butonuna basıp ilerliyorum.

CA Type adımında Root CA seçeneğini seçerek Next butonuna basıp ilerliyorum.

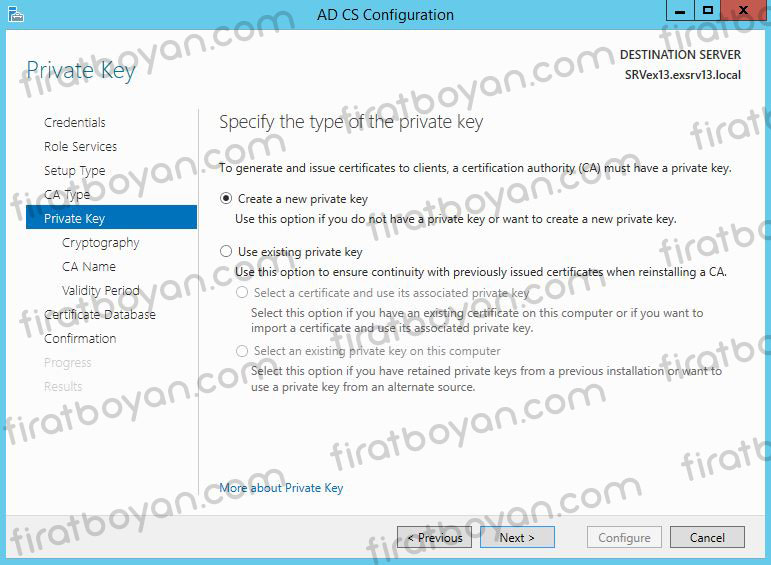

Private Key adımında Create a new private key seçeneğini seçerek Next butonuna basıp ilerliyorum.

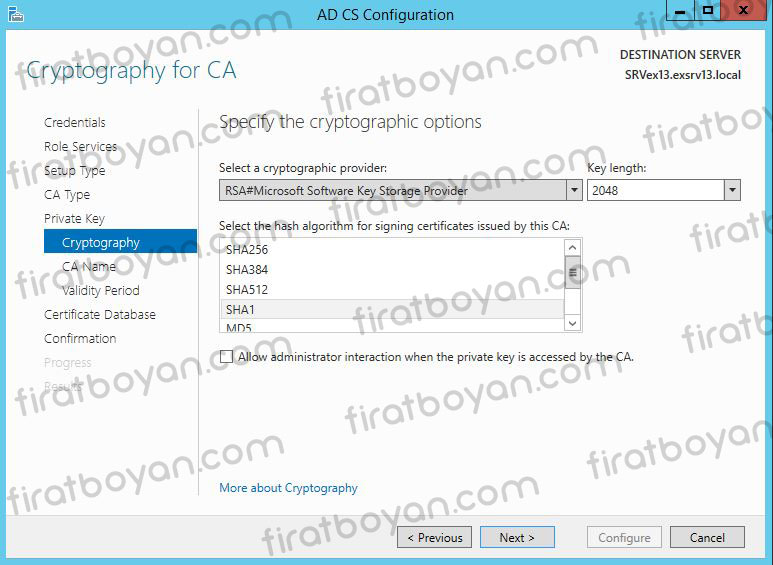

Cryptography for CA adımında şifreleme için seçim yapmamiz gerekiyor. Burada, Certification Authority (CA) için kritik şifreleme seçenekleri belirleniyor. Seçilen ayarlar, CA'nın güvenliği ve performansı açısından doğrudan etkili olacak.

Varsayılan olarak Cryptographic Provider kısmında RSA#Microsoft Software Key Storage Provider seçili. Bu seçenek, sertifika anahtarlarını yazılımsal olarak saklayan ve işleyen bir sağlayıcıdır. Donanımsal bir Hardware Security Module (HSM) kullanılmıyorsa, en yaygın tercih edilen seçenek budur. Ancak, çok büyük ölçekli organizasyonlarda HSM kullanımı önerilir.

Hardware Security Module (HSM), dijital anahtarların güvenli şekilde oluşturulmasını, saklanmasını ve yönetilmesini sağlayan donanımsal bir güvenlik cihazıdır. Asimetrik şifreleme kullanılan sistemlerde özel anahtarların korunması kritik bir konudur ve HSM, bu anahtarları saldırılara karşı koruyan özel bir güvenlik katmanı sunar.

HSM'in Temel Özellikleri

1. Güvenli Anahtar Saklama

Özel anahtarlar, volatile olmayan hafızada (non-volatile memory) veya sadece çalışma sırasında erişilebilen tamamen izole edilmiş RAM alanlarında saklanır. Böylece, yazılım tabanlı saldırılara veya yetkisiz erişimlere karşı korunur.

2. Kriptografik İşlemleri Donanımsal Olarak Gerçekleştirme

RSA, ECC, AES, 3DES, SHA-2 gibi algoritmalar için donanım tabanlı hızlandırma sağlar. Bu sayede CPU üzerinde yüksek işlem yükü oluşturmadan şifreleme işlemleri gerçekleştirilir.

3. Fiziksel Güvenlik

HSM cihazları, FIPS 140-2 Level 3 veya Level 4 gibi güvenlik sertifikalarına sahiptir. Eğer cihaz sökülmeye veya açılmaya çalışılırsa, içindeki anahtarlar otomatik olarak silinir ve erişilemez hale gelir.

4. Yetkilendirilmiş Erişim

Cihaz üzerindeki anahtarları kullanabilmek için çok seviyeli erişim kontrol mekanizmaları bulunur. Multi-Factor Authentication (MFA) destekleyen HSM'ler, özel yetkilendirme kartları veya biometric authentication kullanarak sadece yetkili kişilerin erişimine izin verir.

5. Donanım ve Bulut Tabanlı Çözümler

HSM'ler fiziksel donanım olarak veri merkezlerinde kurulabileceği gibi Amazon AWS, CloudHSM, Microsoft Azure Dedicated HSM veya Google Cloud HSM gibi bulut tabanlı servisler üzerinden de sağlanabilir.

HSM Kullanım Senaryoları

1. Certification Authority (CA) Güvenliği

Public Key Infrastructure (PKI) içinde, kök ve ara sertifika otoritelerinin özel anahtarlarını korumak için HSM kullanılır. Özel anahtarın sadece HSM içinde kullanılmasına izin verilir, böylece dışarıya çıkarılması imkansız hale gelir.

2. SSL/TLS Anahtar Yönetimi

Büyük ölçekli organizasyonlarda SSL/TLS sertifikalarının özel anahtarlarını güvenle saklamak ve performansı artırmak için tercih edilir.

3. Veritabanı Şifreleme

Oracle Transparent Data Encryption (TDE) veya Microsoft SQL Server Always Encrypted gibi teknolojiler, şifreleme anahtarlarını HSM içinde tutarak veri güvenliğini artırır.

4. Dijital İmza ve Kimlik Doğrulama

Code Signing, Document Signing ve Secure Boot gibi dijital imza işlemlerinde, anahtarların güvenli şekilde yönetilmesini sağlar.

5. Blockchain ve Kripto Para Cüzdanları

Kripto para birimlerinde Private Key güvenliği kritik olduğu için Cold Storage HSM çözümleri kullanılarak özel anahtarların korunması sağlanır.

HSM Kullanmanın Avantajları

✅ Gelişmiş güvenlik: Anahtarlar fiziksel olarak korunduğundan yetkisiz erişim imkansızdır.

✅ Performans artışı: Donanım tabanlı kriptografi işlemleri, CPU üzerindeki yükü azaltarak sistem performansını artırır.

✅ Uyumluluk ve Regülasyon Desteği: GDPR, PCI DSS, HIPAA, eIDAS gibi güvenlik ve gizlilik standartları için gereklidir.

✅ Anahtar yönetimi: Merkezî anahtar yönetim mekanizmaları ile ölçeklenebilir güvenlik sunar.

HSM kullanımı, özellikle Enterprise seviyesinde güvenlik gerektiren uygulamalarda kritik bir ihtiyaçtır. Günümüzde Microsoft, Google, Amazon, Thales, Yubico, SafeNet gibi üreticilerin sunduğu farklı HSM çözümleri bulunmaktadır.

Key Length alanında 2048 Bit değeri seçilidir. RSA tabanlı kriptografide, anahtar uzunluğu ne kadar büyükse, şifreleme o kadar güçlü olur. 2048 Bit, günümüz standartlarında güvenli kabul edilen bir uzunluktur. Ancak, uzun vadeli güvenlik için 4096 Bit veya Elliptic Curve Cryptography (ECC) gibi alternatif algoritmalar düşünülmelidir.

Hash Algorithm seçeneklerinde SHA256, SHA384, SHA512, SHA1 ve MD5 bulunuyor. SHA1 ve MD5, artık güvenli kabul edilmeyen algoritmalardır ve kullanılmamalıdır. SHA256, günümüzde en yaygın kullanılan ve National Institute of Standards and Technology (NIST) tarafından önerilen Secure Hash Algorithm (SHA-2) ailesinin bir üyesidir. SHA384 ve SHA512, daha güçlü varyasyonlar olup, özellikle yüksek güvenlik gerektiren sertifikalar için tercih edilir.

Alt kısımda bulunan Allow administrator interaction when the private key is accessed by the CA seçeneği, özel anahtar erişimi sırasında manuel müdahaleye izin verir. Genellikle HSM veya daha sıkı güvenlik politikaları gerektiren ortamlarda aktifleştirilir. Ancak, otomatik süreçleri engelleyebileceği için dikkatli kullanılması gerekir.

Ben, burda herhangi bir değişiklik yapmıyorum. Next butonuna basıp yapılandırmaya devam ediyoruz.

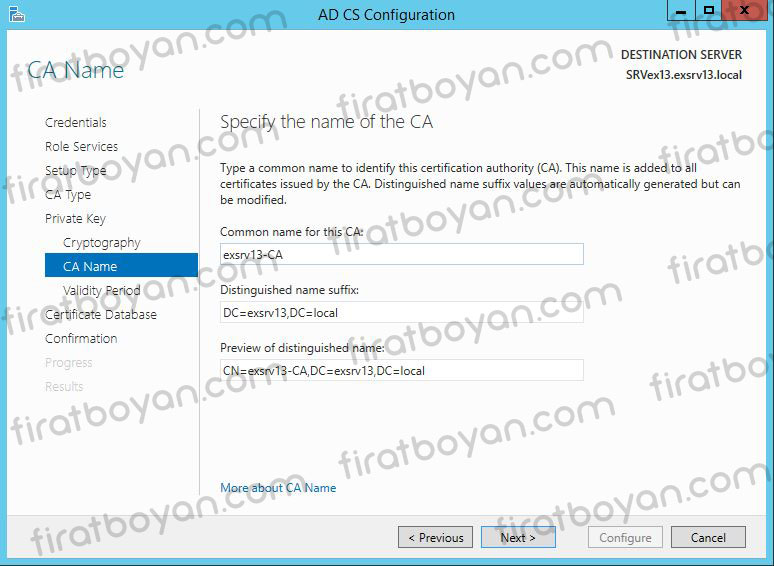

CA Name adımında ben kurulumu Active Directory Domain Services rolü kurulu olan Domain Controller üzerinde gerçekleştirdiğim için Domain Controller Name otomatik olarak geldi. Bu nedenle, bu ekranda herhangi bir değişiklik yapmadan Next butonuna basıp ilerliyorum.

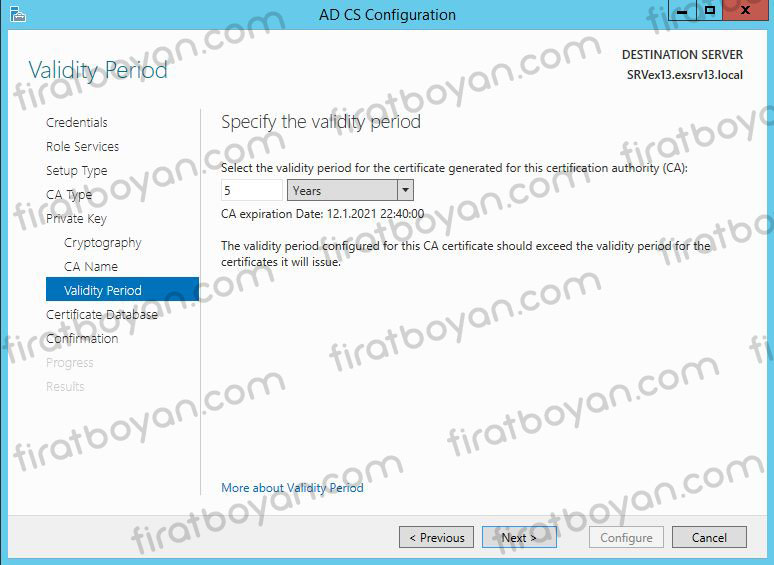

Aşağıdaki ekran üzerindeki Validity Period ayarı, bir Certificate Authority (CA) tarafından verilen sertifikaların geçerlilik süresini belirler. Varsayılan olarak bu süre genellikle 5 yıl olarak gelir ve bu ayar, sertifikaların güvenilirliğini ve kullanılabilirliğini doğrudan etkiler. Ayrıca burada ayarlanan süre, Root Certificate süresidir. Root Certificate geçerlilik süresi, onun tarafından verilen tüm sertifikaların güvenliğini ve süresini belirleyen temel faktördür. Bu nedenle, Subordinate Certificate Authority (Alt CA) ve son kullanıcı sertifikaları da bu Root Certificate süresine bağlı olarak oluşturulur ve geçerliliğini bu süre boyunca korur.

Kullanıcı sertifikalarından kasıt, organizasyon içinde çalışan kullanıcıl ya da sistem üzerinde kimlik doğrulama gerektiren her türlü kullanıcının doğrulama ve veri şifreleme işlemlerinde kullanmak üzere aldıkları dijital sertifikalardır. Bu sertifikalar, kullanıcının kimliğini doğrulamak ve güvenli iletişim sağlamak için dijital imza veya şifreleme gibi işlemlerde kullanılır. Örneğin, bir kullanıcının bir sunucuya veya uygulamaya güvenli bir şekilde bağlanması veya e-posta gönderirken mesajların şifrelenmesi için bu sertifikalar kullanılır.

Bu sertifikalar, bir Public Key Infrastructure (PKI) tarafından oluşturulup yönetilen ve kullanıcının kimliğini doğrulayan dijital belgeler olarak işlev görür. Sertifikalar, kullanıcının Public Key ve ilgili bilgilerini içeren dijital imzalanmış dosyalardır ve genellikle bir Root Certificate Authority (CA) tarafından verilen Subordinate Certificate Authority (Alt CA) tarafından üretilir.

✅ Alt CA (Subordinate Certificate Authority), Root CA tarafından verilen bir sertifika ile yetkilendirilmiş ve sertifika hizmetleri sunan bir ara sertifika otoritesidir. Alt CA, Root CA'nın altında yer alır ve kendi imza yetkisini kullanarak kullanıcı, cihaz veya diğer sertifikaları çıkarabilir.

✅ Root CA ise, sertifika hiyerarşisinin en üstünde yer alan ve kendi kendini imzalayan bir otoritedir. Güven zincirinin başlangıç noktasıdır ve diğer tüm CA'ların yetkilendirilmesini sağlar.

Root CA ve Alt CA (Subordinate CA) fsrklılıkları aşadağıki gibidir:

👉 Root CA: Sertifika hiyerarşisinin en üstünde yer alır ve tüm güven zincirinin temelini oluşturur. Kendi kendini imzalar ve doğrudan kullanıcı veya cihaz sertifikaları üretmek yerine genellikle Alt CA'lara yetki verir.

👉 Alt CA (Subordinate CA): Root CA tarafından yetkilendirilmiş bir CA'dır. Alt CA, kullanıcı ve cihaz sertifikaları gibi daha düşük seviyedeki sertifikaları çıkarır ve yönetir.

Root CA'nın güvenliği kritik öneme sahiptir ve çoğunlukla çevrimdışı tutulur. Alt CA'lar ise daha esnek ve günlük sertifika yönetim işlemleri için kullanılır.

Şimdi bu ayarın teknik analizini ve en iyi uygulama (Best-Practice) yaklaşımlarını derinlemesine ele alalım.

Validity Period Ayarının Teknik Analizi

CA sertifikasının geçerlilik süresi, bu sertifikanın güvenilir olarak kabul edildiği süreyi belirler. Bu süre boyunca CA tarafından verilen tüm sertifikalar geçerli kabul edilir ve belirlenen sürenin sonunda yenilenmeleri veya değiştirilmesi gerekir. Geçerlilik süresini belirlerken, güvenlik politikaları, altyapı tasarımı ve uyumluluk gereksinimleri dikkate alınmalıdır.

Daha Uzun Geçerlilik Sürelerinin Etkileri

✅ Güvenlik Riskleri: Daha uzun geçerlilik süreleri, şifreleme anahtarının ifşa edilme riskini artırır. CA'nın özel anahtarı herhangi bir noktada ele geçirilirse, bu anahtarla verilen tüm sertifikalar risk altına girer. Bu nedenle uzun geçerlilik süreleri, güvenlik açıklarının artmasına neden olabilir.

✅ Yönetim Kolaylığı: Geçerlilik süresinin uzatılması, sık sık yenileme yapma gereksinimini azaltır ve sertifika yönetim yükünü hafifletir.

✅ Uyumluluk Sorunları: Eski sistemler, maksimum sertifika geçerlilik süresi konusunda bazı sınırlamalara sahip olabilir, bu nedenle uzun geçerlilik süresi ayarlamadan önce bu sistemler kontrol edilmelidir.

Daha Kısa Geçerlilik Sürelerinin Etkileri

✅ Artan Güvenlik: Kısa geçerlilik süreleri, sertifikaların daha sık yenilenmesini gerektirir ve bu durum ele geçirilmiş bir anahtarın kullanım süresini kısaltarak güvenliği artırır.

✅ Artan Yönetim Karmaşıklığı: Sık sertifika yenilemeleri, özellikle büyük ortamlarda yönetim yükünü artırabilir ve daha fazla iş gücü gerektirebilir.

En İyi Uygulama (Best-Practice) Yaklaşımları

Endüstri Standartlarına Uyum

✅ CA'nın geçerlilik süresi endüstri standartları ve kurumun güvenlik politikalarına uygun olarak ayarlanmalıdır.

✅ Genellikle Root CA sertifikaları, 10 ila 20 yıl arasında, Alt CA sertifikaları ise 5 ila 10 yıl arasında geçerlilik süresine sahip olacak şekilde yapılandırılır.

✅ Server veya Client kimlik doğrulama sertifikaları ise genellikle 1 ila 3 yıl arasında bir geçerlilik süresine sahiptir.

Güvenlik Odaklı Yapılandırmalar

✅ Donanım Güvenlik Modülleri (HSM) Kullanımı: CA'nın özel anahtarını korumak için HSM kullanımı önerilir. Bu cihazlar, yetkisiz erişimi ve müdahaleyi önlemek için güçlü güvenlik önlemleri sunar.

✅ Düzenli Sertifika Rotasyonu: CA sertifikasının geçerlilik süresi uzun olsa bile kritik sistemler için sertifikaların düzenli olarak döndürülmesi (rotation) önemlidir.

CA Hiyerarşisi Dikkate Alınmalıdır

✅ İyi tasarlanmış bir PKI altyapısında Root CA'nın geçerlilik süresi Alt CA'lardan daha uzun olmalıdır. Bu, Root CA güncellemelerinin daha seyrek yapılmasını ve daha az operasyonel yük getirmesini sağlar.

✅ Alt CA'nın geçerlilik süresi, verdiği sertifikalardan biraz daha uzun olmalı ki, bu Alt CA geçerliliğini koruduğu sürece sertifika vermeye devam edebilsin.

Varsayılan olarak 5 yıl olarak ayarlanmış geçerlilik süresi birçok organizasyon için uygun olabilir, ancak bu süreyi belirlerken güvenlik gereksinimlerini ve yönetim kolaylığını dengede tutmak önemlidir. Root CA için bu sürenin 10 ila 20 yıl arasında olması, Alt CA için ise 5 ila 10 yıl arasında bir süre önerilir. Bu yapılandırma, Root CA'nın daha uzun ömürlü olmasını sağlarken, Alt CA ve verilen sertifikalar için daha esnek bir güvenlik ve yönetim stratejisi sunar.

Aşağıdaki ekranda yer alan Validity Period ayarı, hem Root CA hem de Alt CA için geçerlilik süresini belirlemek amacıyla kullanılır. Validity Period, hangi CA türünü kurduğunuza bağlı olarak, o CA'in geçerlilik süresini yapılandırmanıza olanak sağlar. Yani, Root CA kurulumu sırasında bu süreyi belirliyorsanız bu ayar, Root CA'nın geçerlilik süresini tanımlar. Eğer Alt CA kurulumu yapıyorsanız, aynı ekrandan Alt CA'nın geçerlilik süresini belirlemiş olursunuz. Ekran görüntüsünde gördüğümüz ayar, yalnızca Alt CA'ya özel bir geçerlilik süresi ayarı değil, her iki tür CA için de geçerli olan bir yapılandırmadır.

Ancak ilk kurulum sırasında bir Root CA oluşturduğumuz için bu ekranda tanımladığınız geçerlilik süresi, Root CA için geçerli olur. Alt CA oluştururken ayrı bir kurulum gerçekleştirilir ve Alt CA için farklı bir geçerlilik süresi tanımlanır.

Yani özetle, eğer bir Root CA kuruyorsanız, varsayılan olarak ayarlanmış 5 yıl geçerlilik süresini artırmak mantıklı olacaktır. Güvenlik ve yönetim açısından, Root CA için geçerlilik süresinin 10 ila 20 yıl arasında olması önerilir. Bu, Root CA'nın daha uzun ömürlü olmasını sağlar ve sık sık yeniden oluşturma ihtiyacını azaltır. Dolayısıyla, Root CA kurulumunda bu süreyi 10 veya 20 yıl gibi daha uzun bir değer olarak ayarlamanız daha uygun olacaktır.

Set Validity Period adımında oluşturacağım sertifikanin 5 Years (5 Yıl) geçerli olmasını istiyorum. Bu nedenle, 5 Years (5 Yıl) olarak yapılandırıyorum ve Next butonuna basıp ilerliyorum.

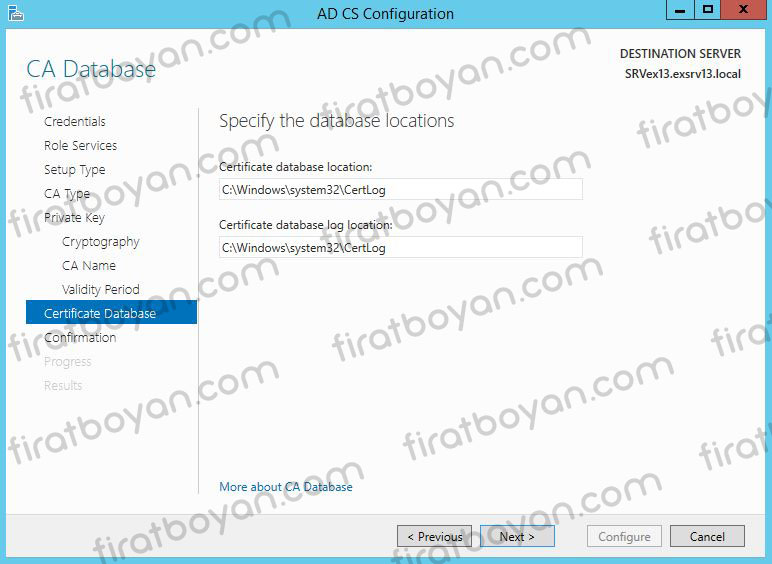

CA Database adımında oluşturulacak olan sertifikanın oluşturulacağı Database ve Log lokasyonunu belirlememizi gerekiyor. Ben Default gelen ayarlarda herhangi bir değişiklik yapmadan NEXT diyerek devam ediyoruz.

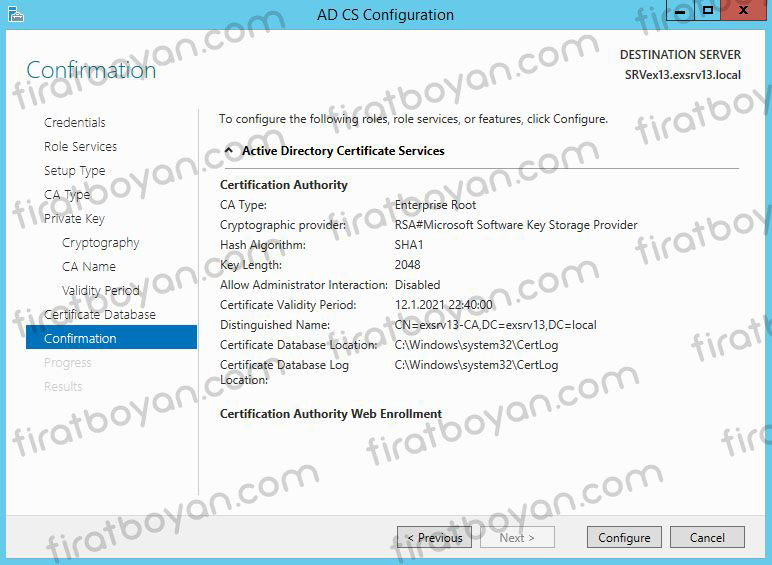

Confirmation adımında yapılandırlmış olduğumuz Active Directory Certificate Services rolü ile ilgili yapmış olduğumuz yapılandırmaların bir özeti bulunuyor. Configure butonuna basıp yapılandırmayı tamamlıyoruz.

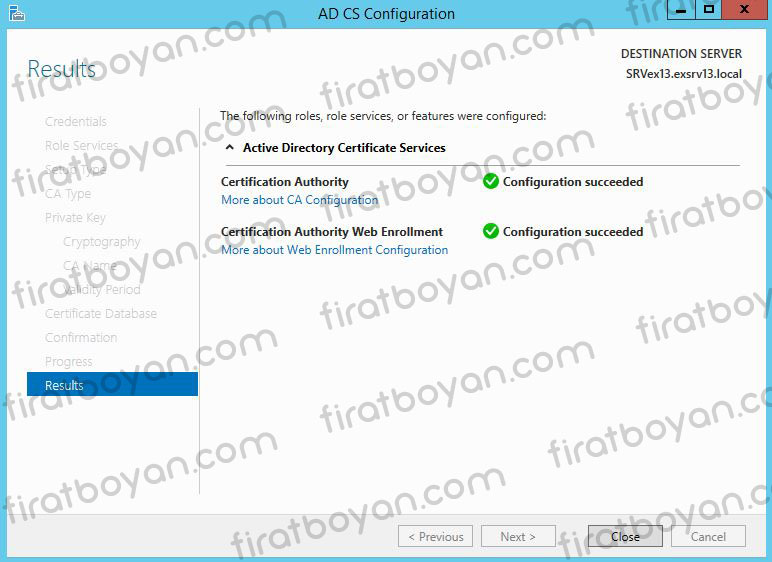

Results adımında Active Directory Certificate Services rolünün yapılandırmasının başarılı bir şekilde tamamlandığını görüyouruz.

Windows Server 2012 R2 üzerinde Certification Authority (CA) kurulumu, merkezi bir kimlik doğrulama mekanizması sağlamak ve dijital sertifikalar üzerinden güvenli iletişim altyapısını oluşturmak için önemli bir adımdır. CA, Public Key Infrastructure (PKI) sisteminin omurgasını oluşturur ve sertifika tabanlı kimlik doğrulama, veri şifreleme ve dijital imzalama gibi güvenlik gereksinimlerini karşılar.

Bu yapılandırma sürecinde, CA'nın Standalone mu yoksa Enterprise modda mı kurulacağına karar vermek gerekir. Enterprise CA, Active Directory ile entegre çalışarak otomatik sertifika dağıtımı gibi ek avantajlar sunarken, Standalone CA ise izole sistemler veya belirli güvenlik gereksinimlerine sahip ortamlarda tercih edilir. Root CA ve Issuing CA ayrımı da kritik bir konudur. Root CA, hiyerarşik sertifika zincirinin en üstünde yer alırken, Issuing CA ise istemcilere ve hizmetlere sertifika dağıtımı yapan yapı olarak çalışır.

Kurulum tamamlandıktan sonra, CA'nın güvenilirliğini ve sürekliliğini sağlamak için bir dizi yapılandırma ve yönetim işlemi gerekir. Sertifika şablonları, Revocation List'lerin yönetimi, Authority Information Access (AIA) ve CRL dağıtım noktalarının doğru şekilde yapılandırılması, sistemin sağlıklı çalışması için dikkat edilmesi gereken noktalar arasındadır. Ayrıca, CA'nın Private Key güvenliğini sağlamak için Hardware Security Module (HSM) entegrasyonu gibi ek güvenlik önlemleri de göz önünde bulundurulmalıdır.

Bu noktada, CA'nın yalnızca bir kez kurulduktan sonra unutulup gidecek bir sistem olmadığı gerçeği unutulmamalıdır. Sertifika süresi dolan sistemlerde kesintiler yaşanmaması için yenileme süreçlerinin planlanması, yedekleme mekanizmalarının oluşturulması ve olay günlüklerinin düzenli olarak incelenmesi gerekir. Doğru şekilde yapılandırılmış ve yönetilen bir CA, sertifika tabanlı kimlik doğrulama ve güvenli iletişimin sürdürülebilir olması için kritik bir rol oynar.

Faydalı olması dileğiyle...

Makale ile ilgili düşüncelerinizi ve sorularınızı aşağıdaki yorum kısmında paylaşmaktan çekinmeyin. Her katkı, içeriğin daha fazla kişiye ulaşmasını ve daha faydalı bir tartışma ortamı oluşmasını sağlar.