Fine Grained Password Policy (FGPP) özelliği, Windows Server 2008 ile tanıtılmıştır ve bu nedenle bu özelliği kullanabilmek için Active Directory ortamınızın en az Windows Server 2008 Forest Functional Level (FFL) seviyesinde olması gerekmektedir. Windows Server 2016'da FGPP kullanabilmek için de aynı gereksinim geçerlidir; yani Forest Functional Level'in Windows Server 2008 veya daha üst bir seviyede olması zorunludur.

Fine Grained Password Policy (FGPP), Windows Server 2008 ile birlikte tanıtılan ve Windows Server 2016'da da mevcut olan bir özelliktir. Bu özellik, Active Directory (AD) ortamlarında farklı kullanıcı grupları için farklı parola ve hesap kilitleme politikaları oluşturmanızı sağlar. FGPP, özellikle büyük ve karmaşık AD yapılarında, farklı güvenlik ihtiyaçlarına sahip kullanıcı gruplarının yönetimini kolaylaştırır. FGPP özelliği, Windows Server 2008 ile birlikte gelen bir özellik olup, bu nedenle Forest Functional Level'in (FFL) en az Windows Server 2008 seviyesinde olması gerekmektedir. Windows Server 2016'da FGPP kullanabilmek için Active Directory Forest Functional Level'in Windows Server 2008 veya daha üst bir seviyede olması zorunludur.

Fine-Grained Password Policies (FGPP), Active Directory'deki standart Domain Password Policy kısıtlamalarını aşarak, belirli kullanıcı grupları için farklı parola kuralları tanımlamaya imkan tanır. Tek bir Password Policy ile yetinmek yerine, departman bazlı, erişim seviyesine göre veya özel ihtiyaçlara uygun şekilde parola politikaları oluşturulabilir. Örneğin, kritik sistemlere erişimi olan hesaplar için daha karmaşık ve sık değişen parolalar zorunlu kılınırken, düşük riskli hesaplar için daha esnek kurallar tanımlanabilir.

Esneklik, Fine-Grained Password Policy'nin en güçlü yanlarından biridir. Standart Domain Password Policy sadece tek bir parola politikası sunarken, FGPP sayesinde aynı Active Directory ortamında birden fazla parola politikası uygulanabilir. Bu, özellikle Service Account, yüksek yetkili hesaplar ve sıradan kullanıcı hesapları için farklı güvenlik seviyeleri oluşturmayı mümkün kılar. Böylece her kullanıcı için gereksinimlere uygun parola gereksinimleri belirlenebilir.

Merkezi yönetim avantajı da göz ardı edilemez. Active Directory Administrative Center veya PowerShell üzerinden Password Settings Object (PSO) kullanılarak yönetilen FGPP, farklı kullanıcı gruplarına veya Security Group'lara doğrudan atanabilir. Böylece, belirli bir Organizational Unit (OU) içinde yer alan tüm kullanıcılar yerine sadece belirlenen hesaplara uygulanması sağlanır. Ayrıca, aynı kullanıcı birden fazla FGPP ile ilişkilendirildiğinde, msDS-PasswordSettingsPrecedence değeri devreye girer ve en düşük önceliğe sahip olan politika uygulanır.

Denetim ve güvenlik açısından da büyük avantajlar sunar. Standart Domain Password Policy'nin tek boyutlu yapısı yerine, FGPP ile özel hesaplar için daha sıkı güvenlik önlemleri alınabilir. Özellikle saldırı yüzeyini küçültmek, parola sıklığını artırmak ve güvenlik açıklarını azaltmak isteyenler için büyük bir fark yaratır. Uygulama sırasında ADSIEDIT.msc veya Get-ADFineGrainedPasswordPolicy gibi araçlarla detaylı inceleme yapılması, doğru yapılandırıldığını doğrulamak açısından önemlidir.

Fine-Grained Password Policies, Active Directory parola yönetiminde statik yapıdan dinamik ve özelleştirilebilir bir yapıya geçiş sağlar. Doğru şekilde kullanıldığında, organizasyonun ihtiyaçlarına göre optimize edilmiş parola politikaları ile güvenlik seviyesi yükseltilebilir ve yönetim süreci çok daha kontrollü hale getirilebilir.

Örneğin, msDS-PasswordReversibleEncryptionEnabled özelliği, parolaların geri çevrilebilir şekilde şifrelenip şifrelenmeyeceğini belirlerken, msDS-PasswordHistoryLength kullanıcıların eski parolalarını kaç kez kullanamayacağını belirler. msDS-PasswordComplexityEnabled, parola karmaşıklık gereksinimlerini etkinleştirir ve msDS-MinimumPasswordLength, parolanın en az kaç karakter uzunluğunda olması gerektiğini belirler.

msDS-MinimumPasswordAge, bir parolanın değiştirilmeden önce ne kadar süreyle kullanılabileceğini belirlerken msDS-MaximumPasswordAge, bir parolanın ne kadar süreyle geçerli olacağını belirler. msDS-LockoutThreshold, hesabın kaç başarısız giriş denemesinden sonra kilitleneceğini belirlerken, msDS-LockoutObservationWindow, hesabın kilitlenme sayısının sıfırlanacağı zaman penceresini belirler. Son olarak, msDS-LockoutDuration hesabın kilitli kalacağı süreyi belirler.

Fine Grained Password Policy (FGPP), AD ortamlarında parola politikalarının daha esnek ve özelleştirilebilir olmasını sağlayan güçlü bir özelliktir. Windows Server 2016'da bu özelliği kullanabilmek için AD Forest Functional Level'in en az Windows Server 2008 seviyesinde olması gerekmektedir. FGPP, farklı kullanıcı grupları için farklı güvenlik gereksinimlerini karşılamada büyük bir avantaj sağlar ve AD yönetimini daha esnek hale getirir. FGPP'nin detaylı özellikleri ve kullanım alanları, AD yönetimini daha güvenli ve esnek hale getirmek isteyen sistem yöneticileri için vazgeçilmezdir.

Windows Server 2008'de FGPP yönetimi için genellikle ADSI Edit ve PowerShell gibi araçlar kullanılırken, Windows Server 2012 ile birlikte Active Directory Administrative Center (ADAC) tanıtılmıştır. ADAC, FGPP yönetimini daha kullanıcı dostu hale getiren grafiksel bir arayüz sunar. Bu sayede, FGPP politikalarını oluşturmak, düzenlemek ve uygulamak daha kolay hale gelmiştir. ADAC ile FGPP yönetimi, AD yöneticilerine sezgisel bir kullanıcı arayüzü üzerinden FGPP politikalarını yapılandırma ve yönetme imkanı tanır, böylece karmaşık komut satırı işlemleri yerine görsel araçlarla daha hızlı ve etkin yönetim sağlanır.

Fine Grained Password Policy (FGPP) Oluşturma

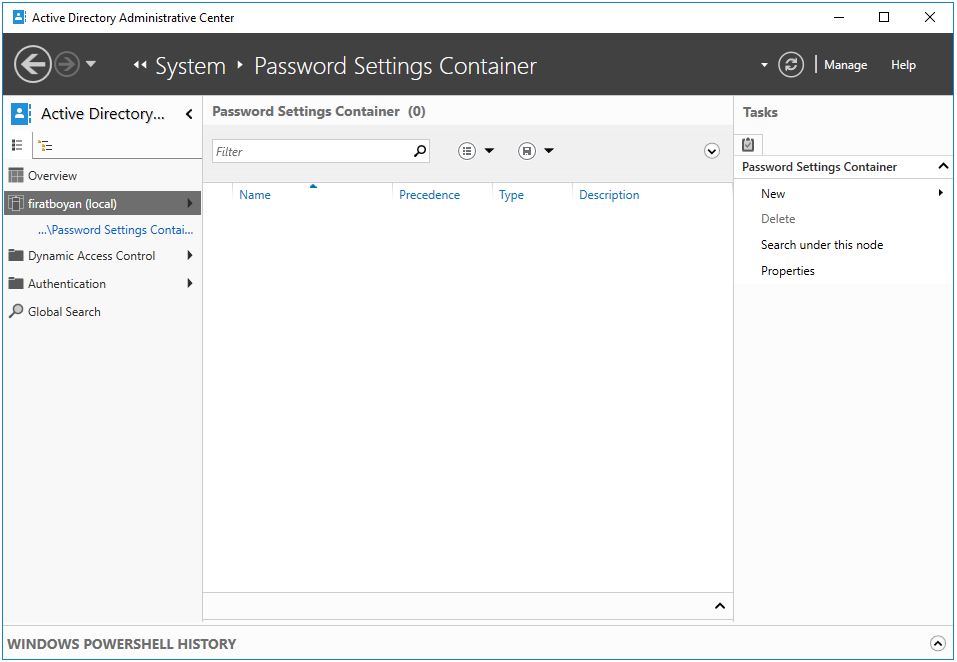

1- Sol Taraftaki firatboyan (local) > System > Password Settings Container içini görüntülediğimde, Container için boş ve herhangi bir Password Policy Oluşturulmağını görüyorum.

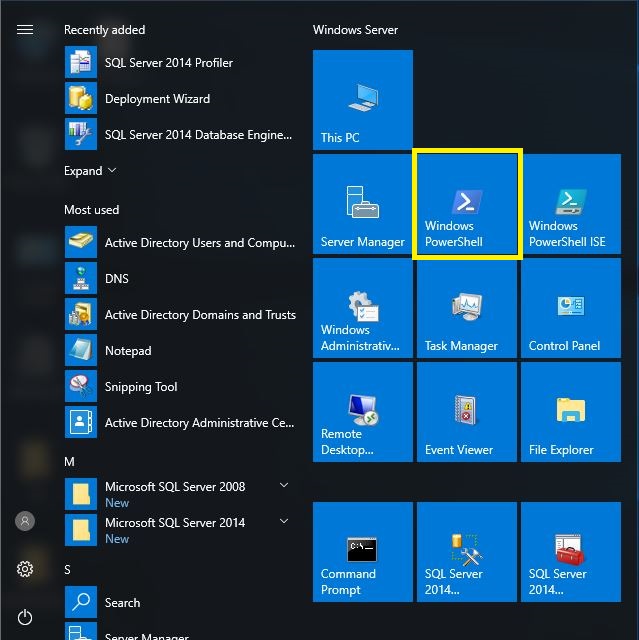

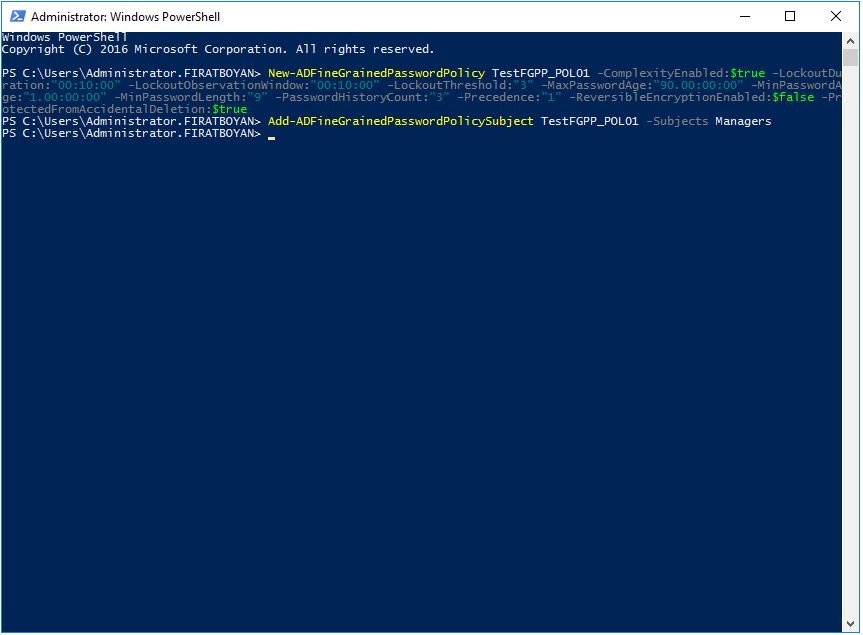

2- Windows PowerShell'i çalıştırıyorum.

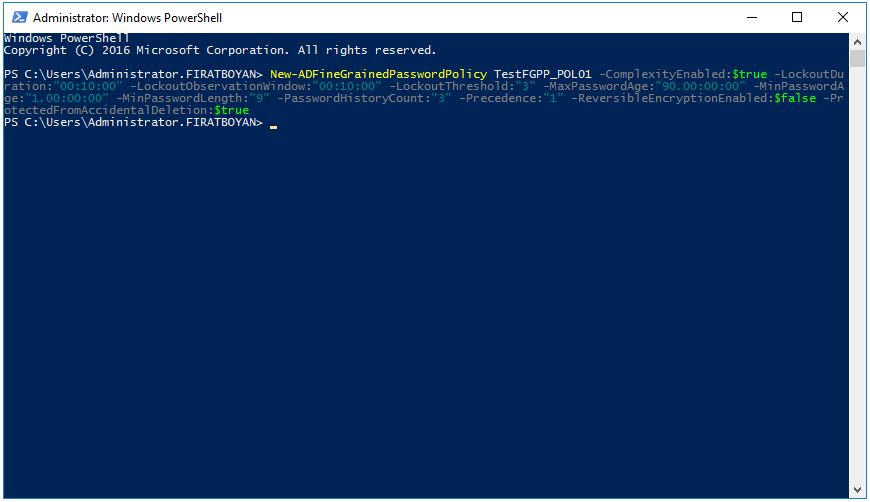

3- Açılan Windows PowerShell ekranında, aşağıdaki ilgili PowerShell komutunu yazıyorum;

|

New-ADFineGrainedPasswordPolicy TestFGPP_POL01 -ComplexityEnabled:$true -LockoutDuration:"00:10:00" -LockoutObservationWindow:"00:10:00" -LockoutThreshold:"3" -MaxPasswordAge:"90.00:00:00" -MinPasswordAge:"1.00:00:00" -MinPasswordLength:"9" -PasswordHistoryCount:"3" -Precedence:"1" -ReversibleEncryptionEnabled:$false -ProtectedFromAccidentalDeletion:$true |

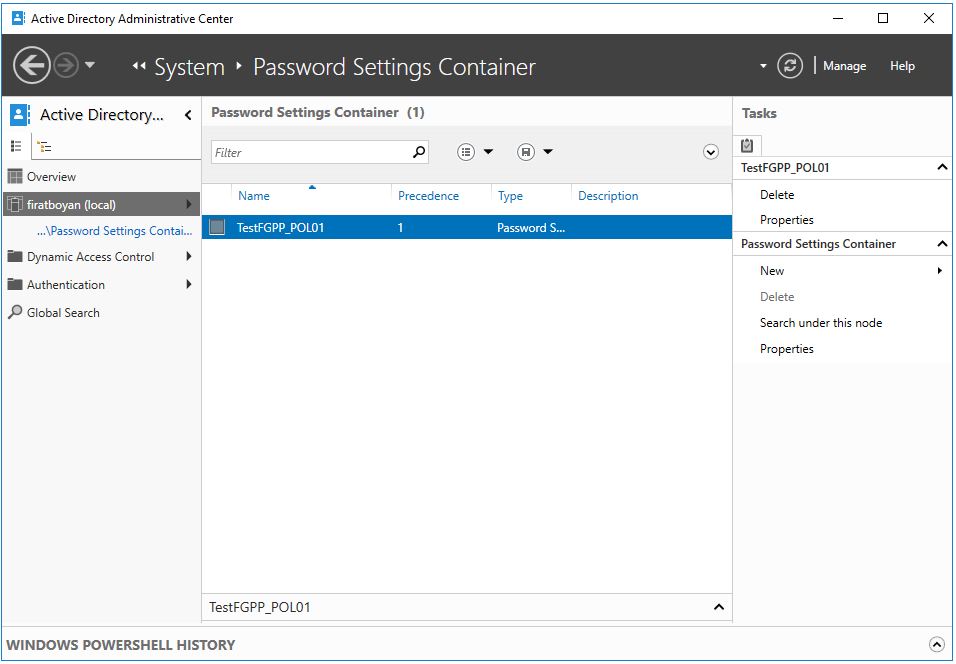

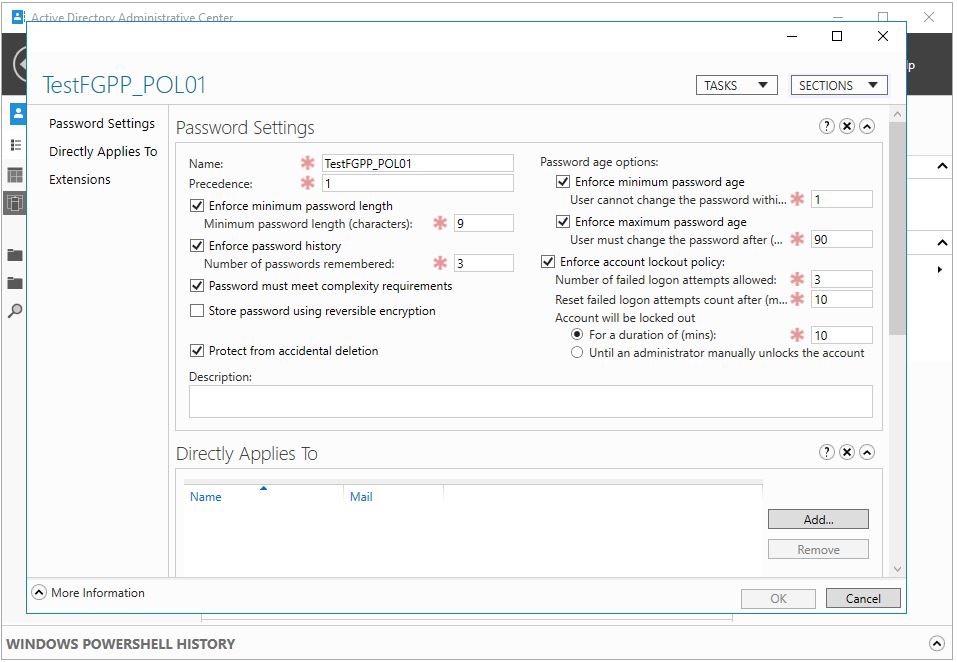

4- PowerShell komutu başarılı bir şekilde çalıştı. Active Directory Administrative Center (ADAC) üzerinden oluşturduğum Fine Grained Password Policy (FGPP)'ye göz attığımda, yine başarılı bir şekilde oluştuğunu görebiliyorum.

5- Oluşturduğum Fine Grained Password Policy (FGPP) detaylarını da görüntülediğimde, PowerShell parametrelerinde tanımladığım değerlerin de oluştuğunu görüyorum.

Password Settings Object (PSO) Ayarları

Password Settings Object (PSO) Ayarları, Active Directory ortamında kullanıcıların parola yönetimi üzerinde daha hassas ve esnek bir kontrol sağlamak amacıyla kullanılan bir yapılandırmadır. PSO, özellikle Fine-Grained Password Policy (FGPP) olarak bilinen mekanizma ile birlikte çalışarak, belirli kullanıcı grupları veya bireysel kullanıcılar için özelleştirilmiş parola politikaları oluşturulmasına olanak tanır. Bu, geleneksel Group Policy Object (GPO) yapısına kıyasla daha ayrıntılı ve kişiselleştirilmiş parola gereksinimleri uygulamak isteyen organizasyonlar için kritik bir avantaj sağlar.

PSO ayarları, bir kullanıcının veya grubun parolasının minimum ve maksimum uzunluğu, karmaşıklık gereksinimleri, geçmişte kullanılan parolaların tekrar kullanımını önleme gibi birçok parametreyi özelleştirme imkanı sunar. Bu sayede, organizasyonlar, farklı güvenlik seviyeleri gerektiren kullanıcılar veya gruplar için ayrı ayrı politikalar tanımlayabilir, böylece daha dinamik ve güvenli bir parola yönetimi sağlanmış olur. Ayrıca, PSO’lar, kullanıcı veya grup seviyesinde uygulandığı için, genel organizasyon politikalarından bağımsız olarak çalışabilir ve güvenliği artırmak adına stratejik olarak kullanılabilir.

1. Name

PSO oluştururken verdiğin Name değeri, o objeyi tanımlamak ve yönetmek için doğrudan kullanılır. Active Directory, bu ismi PSO'nun kimliği olarak kabul eder. PowerShell komutlarıyla işlem yaparken de bu isim üzerinden erişim sağlanır. Örneğin:

|

New-ADFineGrainedPasswordPolicy -Name "HR-FGPP01" |

Bu komutla oluşturulan PSOyu daha sonra güncellemek, silmek ya da sorgulamak istediğinde yine aynı Name kullanılır. Sistem bu ismi eşsiz olarak algılar; dolayısıyla aynı isimle ikinci bir PSO oluşturamazsın.

Yapıda birden fazla PSO varsa, isimlendirme standartları belirlemek yönetilebilirliği kolaylaştırır. Özellikle hangi kullanıcı grubuna uygulandığını yansıtan kısaltmalar kullanmak, ileride yapılacak kontrollerde kafa karışıklığını önler.

2. Precedence

Precedence, bir kullanıcıya veya gruba birden fazla PSO atanmışsa, bunlardan hangisinin geçerli olacağını belirlemek için kullanılır. Değer sayısaldır ve mantık şu şekildedir: sayı ne kadar düşükse, öncelik o kadar yüksektir. Yani 5 ve 15 gibi iki farklı PSO aynı kullanıcıya uygulanıyorsa, sistem 5 değerine sahip olanı seçer.

Bu alan her PSO için zorunludur ve boş bırakılamaz. Aynı kullanıcıya birden fazla PSO atanmış ve bunların Precedence değerleri eşitse, sistemin hangi PSO’yu seçeceği belirsizdir. Böyle durumlar beklenmedik sonuçlara yol açabilir. Bu nedenle her yeni PSO oluşturulurken Precedence değeri dikkatle planlanmalı, yapı içindeki diğer PSO'larla çakışmayacak şekilde belirlenmelidir.

Bir kullanıcıya doğrudan atanan PSO ile, üyesi olduğu bir gruba atanan PSO çakıştığında, yine Precedence değeri devreye girer ve en düşük değere sahip olan uygulanır. Bu yapı, özellikle birden fazla parola politikası kullanılan ortamlarda hangi kuralların geçerli olacağını belirleyen temel mekanizmadır.

PowerShell ile PSO oluşturulurken -Precedence parametresi kullanılır:

|

New-ADFineGrainedPasswordPolicy -Name "Policy01" -Precedence 1 |

Bu örnekte 1 değeri, en yüksek önceliği temsil eder. Böylece bu PSO, aynı kullanıcıya atanmış diğer tüm PSO'ların önüne geçer ve tanımlı parola kurallarını doğrudan uygular. Precedence değeri, FGPP yönetiminin düzgün işlemesi için göz ardı edilmemesi gereken kilit bir parametredir.

3. Minimum Password Length

Minimum Password Length, kullanıcıdan istenecek parolanın en az kaç karakter olması gerektiğini belirler. Bu değer ne kadar yüksekse, rastgele parola denemeleriyle başarıya ulaşmak o kadar zor hale gelir. Özellikle Brute Force saldırılara karşı doğrudan etkili olan parametrelerden biridir. Ancak burada aşırıya kaçmak, kullanıcı deneyimini olumsuz etkileyebilir; bu nedenle güvenlik ile kullanılabilirlik arasında dengeli bir değer seçilmelidir.

PowerShell üzerinden tanımlama yaparken -MinPasswordLength parametresi kullanılır. Örneğin:

|

New-ADFineGrainedPasswordPolicy -Name "Policy01" -MinPasswordLength 10 |

Bu şekilde oluşturulan bir PSO, hedef kullanıcı ya da gruplar için minimum 10 karakterlik parola zorunluluğu getirir. Belirlenen değer domain seviyesindeki Default Domain Policy içindeki ayardan farklı olabilir. FGPP bu farkı oluşturmak için zaten vardır; bu yüzden burada tanımlanan değer, doğrudan ilgili kullanıcıya uygulanır ve domain genelindeki kuralları geçersiz kılar.

Minimum uzunluk değeri, parola kalitesinin ilk basamağıdır. Ancak tek başına yeterli değildir. Bu yüzden karmaşıklık kuralları ve parola geçmişi gibi diğer ayarlarla birlikte düşünülmelidir.

4. Number of Passwords Remembered

Number of Passwords Remembered, bir kullanıcının daha önce kullandığı kaç farklı parolanın hafızada tutulacağını ve tekrar kullanımının engelleneceğini belirler. Bu değer sayesinde kullanıcı, belirlenen sayıda eski parolayı yeniden kullanamaz. Böylece parola döngüsüne girilmesi engellenmiş olur ve aynı parolaların tekrar tekrar kullanılmasının önüne geçilir.

PowerShell komutlarında bu ayar -PasswordHistoryCount parametresiyle tanımlanır. Örneğin:

|

New-ADFineGrainedPasswordPolicy -Name "Policy01" -PasswordHistoryCount 5 |

Bu tanımlama, kullanıcıların en son kullandığı beş parolayı yeniden kullanmalarını engeller. Değer ne kadar yüksek tutulursa, parola tekrarına karşı alınan önlem de o kadar güçlü olur. Ancak çok yüksek bir sayı belirlemek, kullanıcıları sık sık tamamen yeni parola üretmeye zorlayacağından günlük kullanımda rahatsız edici olabilir.

Parola geçmişinin tutulması, özellikle kullanıcıların kolay ezberledikleri ve sürekli aynı şemayı kullandıkları ortamlarda önemli bir savunma katmanıdır. Basit parola değişiklikleriyle eski parolaya benzer varyasyonlar üretilmesi bu yapı sayesinde sınırlandırılabilir. Güvenliği artırmak için parola geçmişi, minimum uzunluk ve karmaşıklık kurallarıyla birlikte değerlendirilmelidir.

5. Password Must Meet Complexity Requirements

Password Must Meet Complexity Requirements ayarı etkinleştirildiğinde, kullanıcıdan oluşturacağı parolanın belirli karakter türlerini içermesi beklenir. Bu gereksinime göre parola; büyük harf, küçük harf, rakam ve özel karakter kategorilerinden en az üçünü barındırmak zorundadır. Amaç, tahmin edilmesi kolay parola kalıplarını engellemek ve kullanıcıları daha güçlü şifreler kullanmaya yönlendirmektir.

Bu ayar PowerShell üzerinden -ComplexityEnabled parametresi ile kontrol edilir. Örnek bir kullanım:

|

New-ADFineGrainedPasswordPolicy -Name "Policy01" -ComplexityEnabled $true |

Bu yapılandırma ile kullanıcı, örneğin sadece harflerden veya sadece sayılardan oluşan parolalar belirleyemez. Kullanıcılar minimum gereksinimleri karşılamadıkça sistem tarafından parola kabul edilmez. Dolayısıyla en azından karma karakter yapısı oluşur ve rastgele denemelerle parola kırma ihtimali ciddi biçimde azalır.

Bu gereksinim, güvenlik açısından oldukça işlevseldir ancak dikkatli uygulanmalıdır. Özellikle parola uzunluğu ile birlikte değerlendirildiğinde, karmaşıklık kuralları kullanıcıyı zorlamadan etkili bir denetim sağlar. Sistemin kabul ettiği minimum karmaşıklık standardı, Password Filter DLL gibi özel çözümlerle daha da geliştirilebilir. Ancak varsayılan olarak bu parametre etkinse, en az üç karakter kategorisini içermeyen parolalar sistem tarafından reddedilir.

6. Store Password Using Reversible Encryption

Store Password Using Reversible Encryption ayarı etkinleştirildiğinde, kullanıcı parolaları Active Directory veritabanında tersine çevrilebilir şekilde şifrelenerek saklanır. Bu, pratikte düz metne oldukça yakın bir format anlamına gelir. Şifreler sistem içinde geri çözülebilir hale geldiği için ciddi bir güvenlik zafiyeti oluşturur.

Bu özellik yalnızca bazı eski sistemlerin veya uygulamaların kullanıcı kimlik doğrulaması için düz metin parola bilgisine ihtiyaç duyduğu senaryolarda kullanılır. Modern uygulamalarda böyle bir gereksinim neredeyse kalmamıştır. Bu nedenle bu ayar, neredeyse tüm ortamlarda devre dışı bırakılmalıdır.

PowerShell ile yapılandırmak için -ReversibleEncryptionEnabled parametresi kullanılır:

|

New-ADFineGrainedPasswordPolicy -Name "Policy01" -ReversibleEncryptionEnabled $false |

Bu şekilde PSO tanımlandığında, kullanıcı parolaları yalnızca tek yönlü hash algoritmaları ile saklanır. Böylece parolaların sistem dışına sızması durumunda doğrudan okunabilir olmaları engellenmiş olur.

Eğer bu ayar yanlışlıkla etkinleştirilirse, Active Directory kullanıcı nesneleri üzerinden ilgili alanlarda parolanın düz metin karşılığına erişim sağlanabilir. Bu yüzden şüpheye yer bırakmadan, Reversible Encryption gerektirmeyen tüm senaryolarda bu ayarın mutlaka kapalı olması gerekir.

7. User Cannot Change the Password Within (Days)

User Cannot Change the Password Within (Days) ayarı, bir kullanıcı parolasını değiştirdikten sonra tekrar yeni bir parola belirleyebilmesi için geçmesi gereken minimum süreyi belirler. Bu süre boyunca kullanıcı tekrar parola değişikliği yapamaz. Amaç, parola geçmişi (Password History) özelliğini baypas etmeye çalışan kullanıcıları engellemektir.

Bazı kullanıcılar, parola geçmişinde saklanan eski şifrelerini tekrar kullanabilmek için art arda parola değiştirerek sistemin geçmiş listesini temizlemeye çalışabilir. Minimum parola yaşı devreye girdiğinde, bu tür denemelerin önü kesilir. Kullanıcı, belirlenen süre dolmadan tekrar parola değiştiremeyeceği için parola geçmişini sıfırlayamaz.

PowerShell ile bu ayar şu şekilde tanımlanır:

|

New-ADFineGrainedPasswordPolicy -Name "Policy01" -MinPasswordAge 1.00:00:00 |

Yukarıdaki örnekte süre 1 gün olarak belirlenmiştir. Format, gün.saat:dakika:saniye şeklindedir. Bu sayede süre oldukça hassas tanımlanabilir. Örneğin, tam 1 gün için 1.00:00:00 değeri kullanılır.

Bu ayarın dikkatli kullanılması gerekir. Eğer çok uzun bir süre belirlenirse, kullanıcılar gerçekten ihtiyaç duyduklarında da parola değiştiremez hale gelir. Ancak çok kısa tutulursa, parola geçmişi gibi diğer güvenlik önlemleri kolayca aşılabilir. Bu yüzden bu değer, parola politikalarının geneliyle birlikte dengeli bir şekilde planlanmalıdır.

8. User Must Change the Password After (Days)

User Must Change the Password After (Days) ayarı, bir kullanıcının mevcut parolasını en fazla ne kadar süreyle kullanabileceğini belirler. Belirlenen süre sona erdiğinde kullanıcıdan yeni bir parola oluşturması istenir. Sistem, oturum açma sırasında bu kontrolü yapar ve süre dolmuşsa parola değişikliği zorunlu hale gelir.

Bu parametre PowerShell'de -MaxPasswordAge olarak tanımlanır. Örnek bir kullanım:

|

New-ADFineGrainedPasswordPolicy -Name "Policy01" -MaxPasswordAge 30.00:00:00 |

Yukarıdaki örnekte, kullanıcıların parolaları en fazla 30 gün geçerli olur. 30 günün sonunda kullanıcıdan yeni bir parola belirlemesi istenir. Format yine gün.saat:dakika:saniye şeklindedir. Örneğin 45 gün için 45.00:00:00, 90 gün için 90.00:00:00 yazılabilir.

Bu ayarın amacı, aynı parolanın uzun süreli kullanımını engelleyerek zaman içinde olası parola sızıntılarına karşı ek bir güvenlik katmanı sağlamaktır. Ancak süre çok kısa tutulursa, kullanıcılar parolalarını sık sık değiştirmek zorunda kalır ve bu da çoğu zaman zayıf, tahmin edilebilir şifreler seçilmesine neden olur. Bu yüzden süreyi belirlerken ortamın güvenlik politikaları ve kullanıcı davranışları birlikte göz önünde bulundurulmalıdır.

9. Number of Failed Logon Attempts Allowed

Number of Failed Logon Attempts Allowed, bir kullanıcı hesabının yanlış parola girme hakkının kaç denemeyle sınırlı olacağını belirler. Belirlenen sayıya ulaşıldığında sistem, hesabı otomatik olarak kilitler ve oturum açma girişimlerini geçici olarak durdurur. Bu mekanizma, özellikle Brute Force saldırılara karşı etkin bir savunma sağlar.

PowerShell komutu üzerinden -LockoutThreshold parametresiyle tanımlanır. Örneğin:

|

New-ADFineGrainedPasswordPolicy -Name "Policy01" -LockoutThreshold 3 |

Bu örnekte kullanıcı, ardışık olarak en fazla 3 defa hatalı parola girebilir. Dördüncü denemede hesap kilitlenir. Kilitlenmenin süresi ve sıfırlama aralığı ise ayrı parametrelerle kontrol edilir (LockoutDuration ve LockoutObservationWindow).

Bu ayarın düşük bir değerle yapılandırılması, yetkisiz erişim denemelerini hızla bloke eder. Ancak çok düşük tutulması, kullanıcıların yazım hataları ya da klavye düzeni farkları nedeniyle hesaplarının gereksiz yere kilitlenmesine neden olabilir. Bu yüzden saldırılara karşı koruma ile kullanıcı deneyimi arasında denge kurulması önemlidir. Yapılandırma yapılırken, kilitlenen hesapların nasıl yönetileceği ve destek ekiplerinin nasıl müdahale edeceği de netleştirilmelidir.

10. Reset Failed Logon Attempts Count After (Minutes)

Reset Failed Logon Attempts Count After (Minutes) ayarı, bir kullanıcı hesabı yanlış parola girdiğinde oluşan başarısız giriş sayaçlarının ne kadar süre sonra sıfırlanacağını belirler. Eğer kullanıcı, belirlenen süre içinde limitin altındaki sayıda başarısız denemede bulunur ve sonrasında giriş yapmazsa, sayaç bu sürenin sonunda sıfırlanır. Böylece her başarısız deneme sonsuza kadar geçerli kalmaz; ancak ardışık ve kısa süreli denemeler birikerek hesabın kilitlenmesine yol açabilir.

Bu parametre PowerShell'de -LockoutObservationWindow olarak tanımlanır. Örnek bir kullanım:

|

New-ADFineGrainedPasswordPolicy -Name "Policy01" -LockoutObservationWindow 00:10:00 |

Bu örnekte, sistem başarısız oturum açma denemelerini 10 dakikalık bir pencere içinde sayar. Kullanıcı bu süre zarfında örneğin 3 başarısız deneme yapar ve bu eşik LockoutThreshold ile belirlenmişse, hesap kilitlenir. Eğer 10 dakika içinde eşik aşılmazsa, sayaç sıfırlanır ve kullanıcı yeniden denemelere sıfırdan başlar.

Bu ayar, Brute Force saldırıların zamanla dağılmasını zorlaştırır. Saldırgan her defasında yeniden sayım süresiyle karşılaşacağından sürekli deneme yapma stratejisi işe yaramaz hale gelir. Ancak süre çok kısa tutulursa, denemeler arasında yeterli ayrım oluşmaz; çok uzun tutulursa da gerçek kullanıcılar basit hatalarla hesap kilitlenmesi yaşamaya devam eder. Bu yüzden sistemin genel güvenlik politikası ve kullanıcı alışkanlıkları göz önüne alınarak yapılandırılması gerekir.

11. Account Will Be Locked Out

Account Will Be Locked Out ayarı, kullanıcı hesabı belirlenen sayıda hatalı parola girişinden sonra kilitlendiğinde bu kilit durumunun ne şekilde kaldırılacağını tanımlar. İki farklı seçenek vardır:

✅ For a Duration of (Minutes):

Bu yapılandırma, kilitlenen hesabın belirli bir süre sonra otomatik olarak açılmasını sağlar. Süre, -LockoutDuration parametresiyle dakika cinsinden belirlenir. Örneğin:

|

New-ADFineGrainedPasswordPolicy -Name "Policy01" -LockoutDuration 00:10:00 |

Bu örnekte kullanıcı hesabı 10 dakika boyunca kilitli kalır. Bu sürenin sonunda sistem otomatik olarak hesabı açar ve kullanıcı tekrar oturum açma girişiminde bulunabilir. Bu yöntem, kullanıcı hatalarının tolere edilebildiği ve kesintisiz erişimin önemli olduğu ortamlarda kullanılır. Ancak sık tekrar eden kilitlenme vakalarında potansiyel saldırı riskini artırabileceği için süre dikkatli belirlenmelidir.

✅ Until an Administrator Manually Unlocks the Account:

Bu seçenek, hesabın yalnızca bir yönetici tarafından manuel olarak açılmasına olanak tanır. Bunun için -LockoutDuration parametresi sıfır olarak tanımlanır:

|

New-ADFineGrainedPasswordPolicy -Name "Policy01" -LockoutDuration 00:00:00 |

Bu durumda hesap, süre dolmasıyla değil; yalnızca bir yönetici müdahalesiyle Unlock edilir. Bu yapı, güvenlik seviyesi yüksek sistemlerde tercih edilir. Özellikle saldırı şüphesi olan durumlarda, sistemin otomatik olarak hesabı açmaması, güvenlik ekiplerinin durumu analiz edebilmesine olanak tanır. Ancak bu ayarın devrede olduğu yapılarda kullanıcıların yardım masasına bağımlılığı artar.

Hangi seçeneğin uygulanacağı; ortamın güvenlik hassasiyetine, kullanıcı yoğunluğuna ve destek sürecinin hızına göre belirlenmelidir.

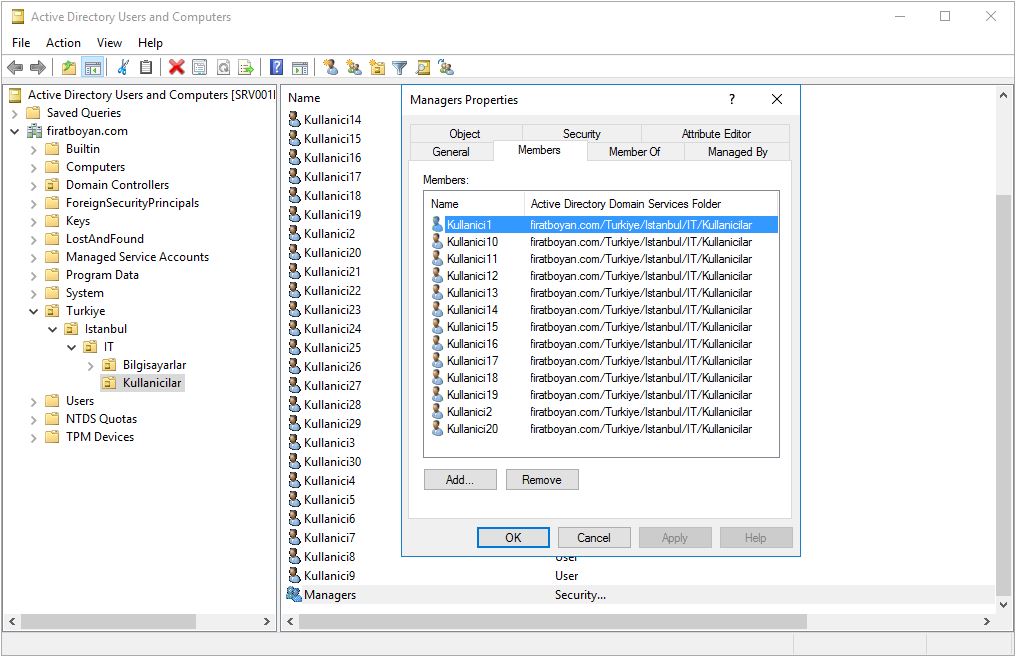

PSO'yu Kullanıcı veya Grup Atama

Oluşturulan PSO'yu bir kullanıcıya veya Global Security Group'a atamak için PowerShell kullanılır. Bu işlem, FGPP'nin sadece belirli kullanıcılara veya gruplara uygulanmasını sağlar. Örneğin, belirli bir kullanıcıya PSO atamak için ilgili PowerShell komutunu çalıştırarak gerekli yapılandırma tamamlanır.

Bu detaylar doğrultusunda, FGPP yapılandırması, her bir parametrenin dikkatlice ayarlanmasını ve yönetilmesini gerektirir. Güvenliği sağlamak için bu yapılandırmaların düzenli olarak gözden geçirilmesi ve gerekirse güncellenmesi önemlidir.

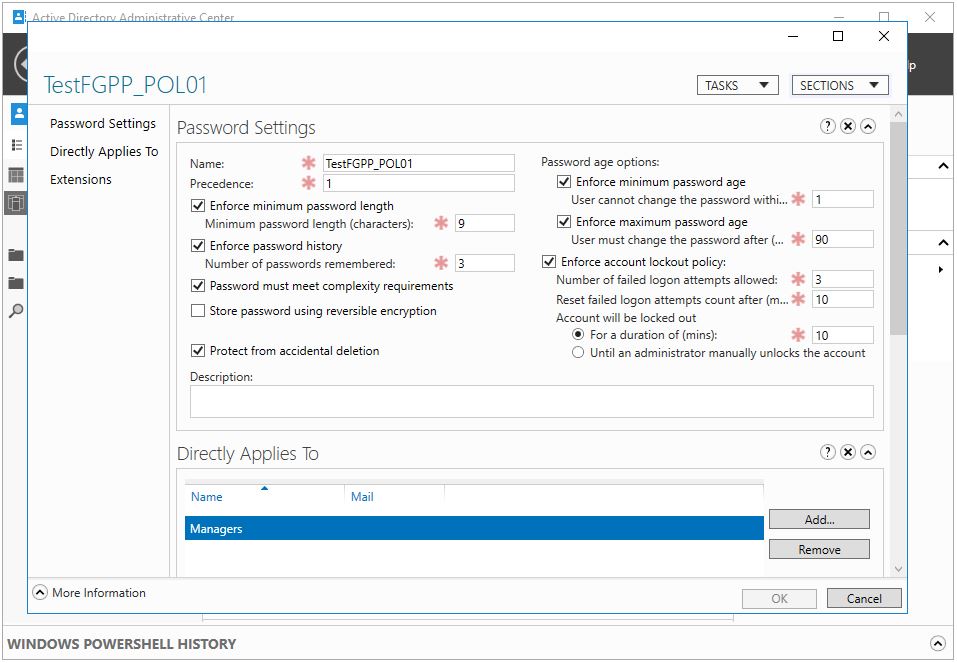

6- Oluşturduğum Fine Grained Password Policy (FGPP)'ye bir Active Directory Kullanıcı grubu atayarak, Policy'nin grup içindeki kullanıcılara atanmasını sağlamak için, aşağıdaki PowerShell komutunu yazıyorum.

|

Add-AdFineGrainedPasswordPolicySubject TestFGPP_POL01 -Subjects Managers |

Fine-Grained Password Policy (FGPP) yapılandırmasının, Active Directory ortamında güvenliğin sağlanması ve kullanıcıların kimlik doğrulama süreçlerinin daha hassas hale getirilmesi için kritik bir adım olduğu açıktır. Bu makalede, FGPP’nin doğru ve detaylı bir şekilde nasıl yapılandırılabileceğini ele aldık. FGPP, esnek ve kullanıcı gruplarına özel parola politikalarının oluşturulmasına olanak tanıyarak, hem organizasyonel güvenlik standartlarını yükseltir hem de sistem yöneticilerine yönetim kolaylığı sağlar.

Kullanıcı bazında veya belirli gruplara yönelik parola politikalarının tanımlanması, geniş kapsamlı bir güvenlik yaklaşımı benimseyen organizasyonlar için olmazsa olmaz bir unsurdur. Bu tür yapılandırmaların doğru uygulanması, parola karmaşıklık gereksinimlerinin karşılanmasını, hesap kilitleme politikalarının etkin şekilde devreye alınmasını ve güvenlik tehditlerine karşı dayanıklı bir altyapı oluşturulmasını sağlar. Bu süreçte, her bir parametrenin doğru yapılandırılması, FGPP’nin sistem genelinde etkili olmasını ve organizasyonun güvenlik hedeflerini karşılamasını mümkün kılar.

FGPP’yi yönetirken, her bir PSO'nun öncelik sıralaması ve kullanıcı veya grup atamalarının dikkatlice planlanması, özellikle büyük ölçekli ortamlarda karmaşıklıkların önüne geçmek açısından önem taşır. Bu yapılandırma, organizasyonların parola güvenliği konusundaki standartlarını artırmakla kalmaz, aynı zamanda yönetim süreçlerinde esneklik sağlar.

Sonuç olarak, bu makalede detaylandırılan adımları uygulayarak, Active Directory ortamınızda FGPP’nin etkili bir şekilde hayata geçirilebileceğini, yönetim kolaylığının ve güvenliğin aynı anda sağlanabileceğini net bir şekilde görebiliriz. Organizasyonlar için parola güvenliği ve kimlik doğrulama süreçlerinin güçlendirilmesi yolunda atılan bu adım, uzun vadede güvenlik standartlarını yükseltecek ve operasyonel süreçleri daha verimli hale getirecektir.

Faydalı olması dileğiyle...

Makale ile ilgili düşüncelerinizi ve sorularınızı aşağıdaki yorum kısmında paylaşmaktan çekinmeyin. Her katkı, içeriğin daha fazla kişiye ulaşmasını ve daha faydalı bir tartışma ortamı oluşmasını sağlar.