Active Directory Domain Services kurulumu yapıldıktan sonra, yapının yüksek erişilebilirlik, replikasyon dayanıklılığı ve iş yükü dağılımı gibi temel gereksinimlerini karşılayabilmesi için ortamda birden fazla Domain Controller bulunması kaçınılmaz hale gelir. İlk kurulumda yapılandırılan Domain Controller her ne kadar Active Directory veri tabanını işlevsel biçimde barındırsa da, tek bir sunucu üzerinde çalışması, hem operasyonel süreklilik hem de donanımsal riskler açısından ciddi bir zayıflık oluşturur. Bu noktada Additional Domain Controller kurulumu yalnızca bir yedekleme refleksi değil, aynı zamanda Domain içindeki servislerin sürekliliği açısından doğrudan destekleyici bir bileşen haline gelir.

Bir Additional Domain Controller, var olan Domain'e katılarak, hem Active Directory veri tabanının bir kopyasını replikasyon ile alır hem de kullanıcılara Authentication ve Authorization servislerini sunabilecek yetkinliğe sahip olur. Bu, özellikle coğrafi olarak dağıtık yapılar ya da segmentlere ayrılmış Network topolojileri için hayati bir kazanımdır. DNS servisleriyle birlikte çalışması sayesinde istemcilerin ad çözümleme isteklerini daha hızlı ve bölgesel karşılaması mümkün hale gelir. Ayrıca Global Catalog servisi aktif edildiğinde, kullanıcı oturum açma süreçlerinden tut da Exchange adres defteri sorgularına kadar birçok işlemin daha hızlı sonuçlanmasına katkı sağlar.

Kurulum süreci her ne kadar teknik olarak belirli adımlardan oluşsa da, ortamın mevcut durumu, FSMO rollerinin dağılımı, DNS konfigürasyonu ve replikasyon yapısının topolojisi gibi unsurlar göz önünde bulundurulmadan yapılan bir Additional DC kurulumu beklenmedik replikasyon gecikmelerine, servis çakışmalarına ya da veri tutarsızlıklarına yol açabilir. Özellikle SYSVOL paylaşımları ve NTDS replikasyon bağlantılarının doğru şekilde oluşup oluşmadığı dikkatle incelenmeli; kurulumu yapılan Additional DC, Domain'e sadece katılmış olmakla kalmamalı, aktif rol üstlenecek şekilde sağlıklı biçimde entegre edilmelidir.

Kurulum sırasında gözden kaçması muhtemel gibi görünen bazı detaylar, aslında Active Directory yapısının sağlıklı işlemesi açısından doğrudan etkili olur. DSRM parolasının doğru şekilde kaydedilmemesi, NetBIOS adının Domain yapısıyla tutarsız tanımlanması, DNS Forwarder yapılandırmasının eksik bırakılması ya da Additional DC'nin uygun site ile ilişkilendirilmemesi gibi hatalar, sistem kararlılığı üzerinde zincirleme etki yaratabilir. Bu tür eksikler, Domain Controller'lar arası replikasyon gecikmelerine, zaman senkronizasyon hatalarına ve grup ilkelerinin yanlış uygulanmasına neden olabilir. Özellikle segmentlere ayrılmış Network yapılarında veya birden fazla fiziksel lokasyona sahip Domain'lerde, Additional DC’lerin uygun site altında konumlandırılması, Global Catalog servisinin erişim yoğunluğu ve sorgu taleplerine göre doğru Domain Controller'lar üzerinde etkinleştirilmesi ve Replication Schedule yapılandırmasının organizasyon topolojisine uygun şekilde optimize edilmesi gerekir. Bu adımlar yalnızca teknik bir tercih olarak değil, Active Directory servislerinin kararlı, senkronize ve gecikmesiz çalışabilmesi için altyapısal bir zorunluluk olarak değerlendirilmelidir.

Additional Domain Controller kurulumuna dair teknik detaylara geçmeden önce bilinmesi gereken en önemli şey, bu sürecin yalnızca bir yük paylaşımı sağlamak için değil, aynı zamanda Active Directory yapısının olası bir sorun anında ayakta kalmasını garantileyecek mimarinin tamamlayıcı bir parçası olduğudur. Makalenin devamında Windows Server 2016 üzerinde bu sürecin tüm adımlarıyla nasıl gerçekleştirileceğini ve kurulum sonrası dikkat edilmesi gereken noktaları örneklerle birlikte ele alacağım.

Windows Server 2016'da Additional Domain Controller kurulum işlemine başlamadan önce mutlaka Network Interface Card'ınızın statik IP ile yapılandırıldığından, zorunlu olmamakla birlikte, Host Name'inzin değiştirildiğinden emin olun. Windows Server 2016'da Active Directory Domain Kurulumu işlemine geçmeden önce yapılması gereken Host Name, ve IP adresi yapılandırması gibi işlemlerin PowerShell üzerinden nasıl yapılacağını göstermek istiyorum.

PowerShell ile Domain bilgisi çekme

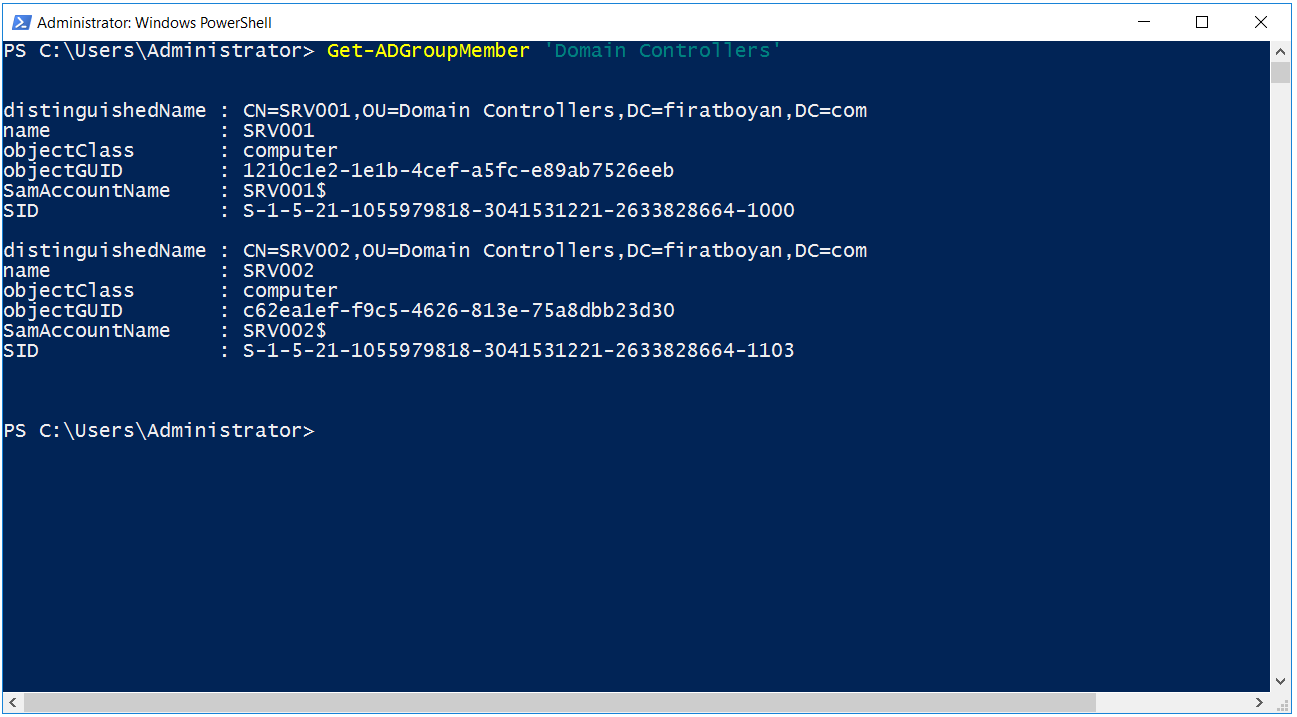

1- Domain ortamımdaki tüm Domain Controller'ların listesini görüntülemek için aşağıdaki komutu çalıştırıyorum.

|

Get-ADGroupMember 'Domain Controllers' |

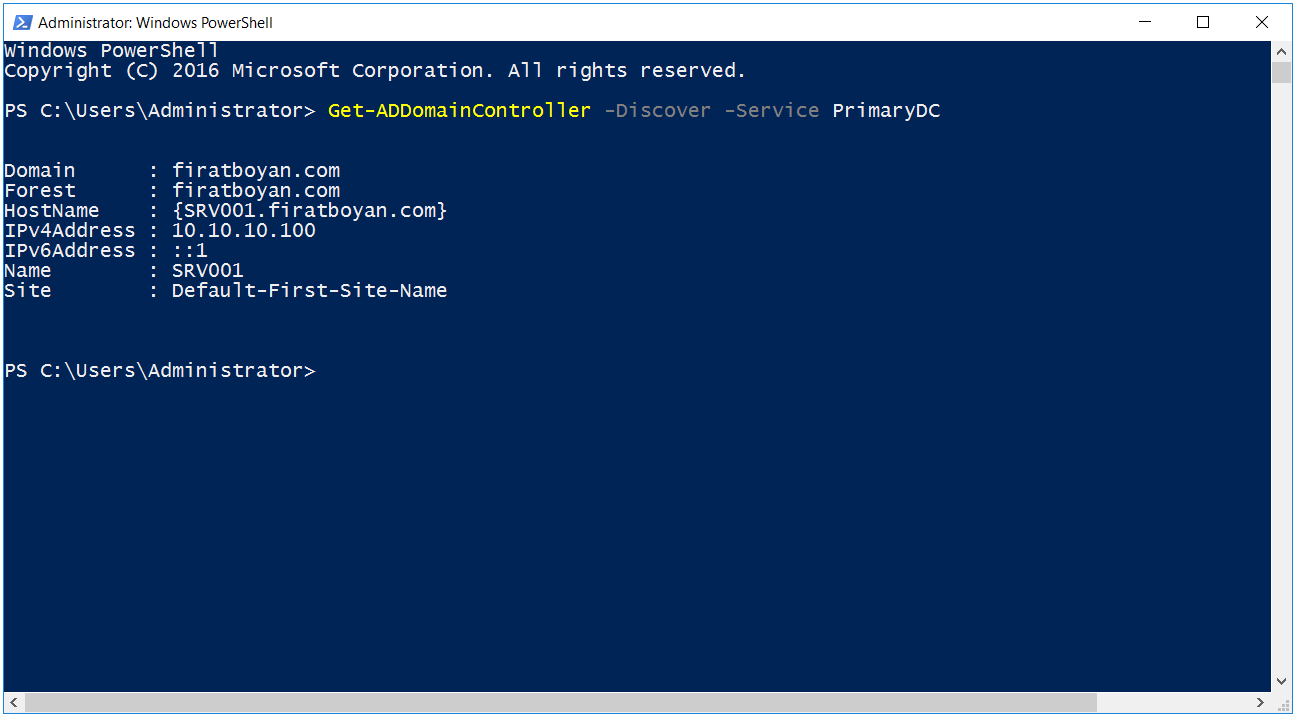

2- Domain ortamımdaki Primary Domain Controller'ı görüntülemek aşağıdak komutu çalıştırıyorum. Bu komut ile Domain adı ve Domain ortamındaki Primary Domain Controller'ın hangi Server olduğunu öğreniyorum. Bu komutu hangi Server'da çalıştırırsanız çalıştırın, her zaman Primary Domain Controller'ı gösterecektir.

|

Get-ADDomainController -Discover -Service PrimaryDC |

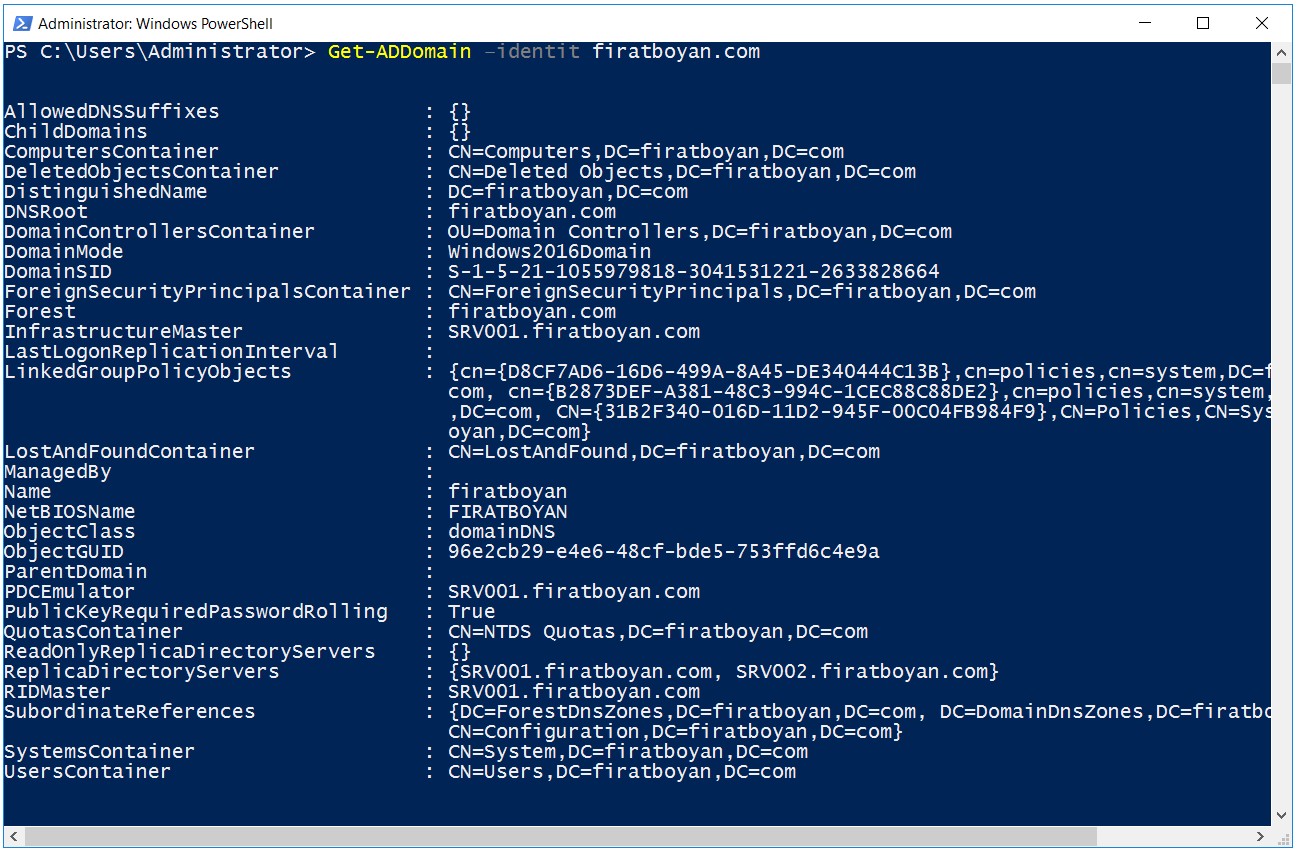

3- Domain yapısı hakkında detaylı bilgi görüntülemek için aşağıdaki komutu çalıştırıyorum.

|

Get-ADDomain –identit firatboyan.com |

Kurulum Ön Hazırlıkları

Additional Domain Controller kurulumu yapılacak bir sunucunun, Domain yapısına sorunsuz entegre olabilmesi için öncelikle bazı temel hazırlıkların eksiksiz şekilde tamamlanması gerekir. Bu aşamada yapılan işlemler, kurulumun teknik bütünlüğünü doğrudan etkiler ve olası replikasyon sorunlarının, DNS çözümleme hatalarının ya da kayıt çatışmalarının önüne geçer.

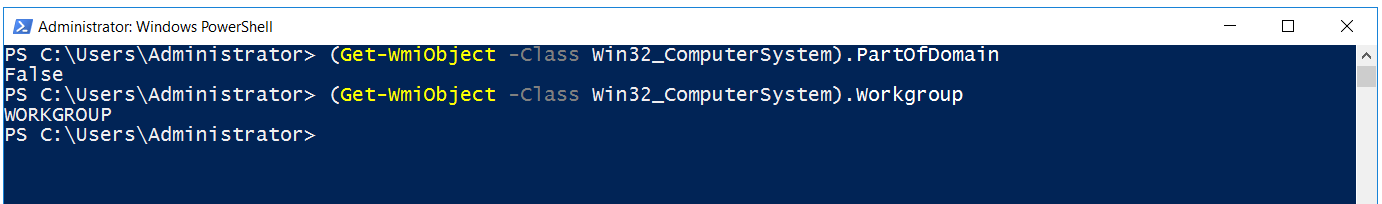

İlk olarak sunucunun herhangi bir Domain'e üye olmadığından emin olunur. Eğer sistem hali hazırda başka bir Domain altında görünüyorsa, bu durum katılım işlemi öncesi sorun oluşturabilir. Bu nedenle makinenin Workgroup üyesi olması beklenir. Ardından, varsayılan olarak gelen rastgele Hostname mantıklı bir isimle değiştirilir. Bu adım, DNS kayıtları ve replikasyon tanımlamaları açısından önemli bir gerekliliktir.

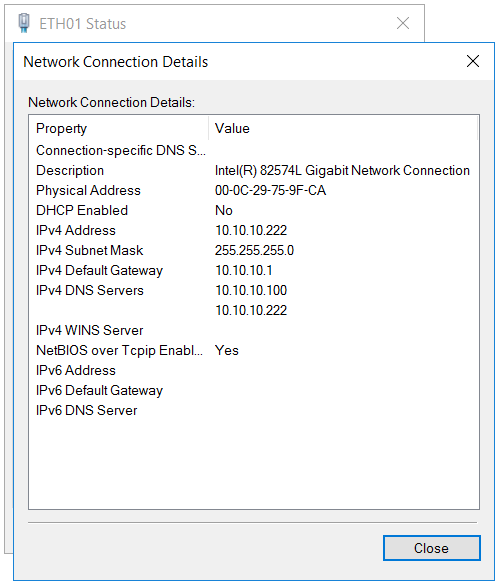

Sunucu üzerindeki Network adaptörü için statik bir IP adresi yapılandırılır. DHCP ile alınan geçici adresler, Domain Join işlemi sonrası sürdürülebilir bir yapı oluşturmaz. IP adresinin yanı sıra, Default Gateway ve Subnet bilgileri de net olarak belirlenir. Devamında, DNS çözümleme altyapısının sorunsuz çalışabilmesi için bu adaptör üzerinde statik DNS IP'leri tanımlanır. Burada yalnızca iç DNS adresleri girilmeli, public DNS adreslerinden kesinlikle kaçınılmalıdır. Aksi halde Domain SRV kayıtlarının çözülmesi başarısız olabilir.

Tüm bu yapılandırmalar tamamlandıktan sonra sunucu Domain'e katılır. Bu işlem, etki alanı adı ve yetkili kullanıcı bilgileriyle gerçekleştirilir. Katılım başarıyla sonuçlandığında sistem yeniden başlatılır ve artık Additional Domain Controller kurulumu için uygun konfigürasyona ulaşılmış olur.

Son adımda, sistemde halihazırda kurulu olan Windows özellikleri görüntülenerek herhangi bir eksik olup olmadığı kontrol edilir. Böylece kuruluma başlanmadan önce eksiksiz, kontrollü ve Active Directory yapısıyla uyumlu bir temel hazırlanmış olur.

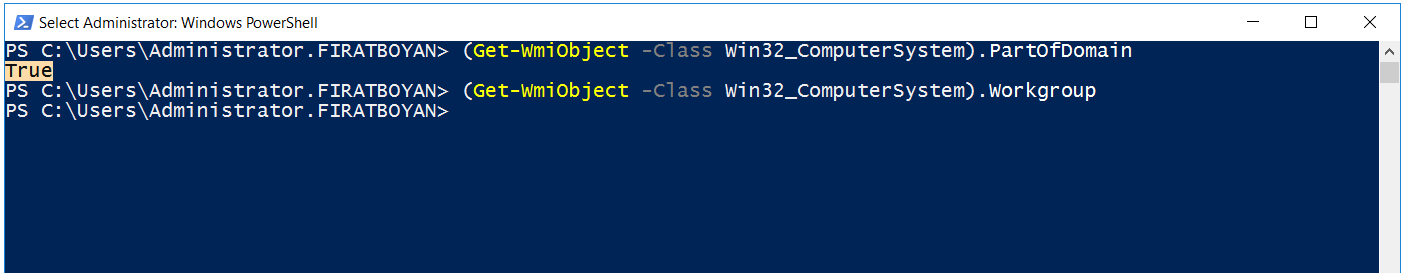

4- Additional Domain Controller olarak ekleyeceğim Server'ın Domain üyesi olup olmadığının kontrol etmek için aşağıdaki komutu çalıştırıyorum. Görüldüğü gibi Server, Workgroup üyesi.

(Get-WmiObject -Class Win32_ComputerSystem).PartOfDomain

(Get-WmiObject -Class Win32_ComputerSystem).Workgroup |

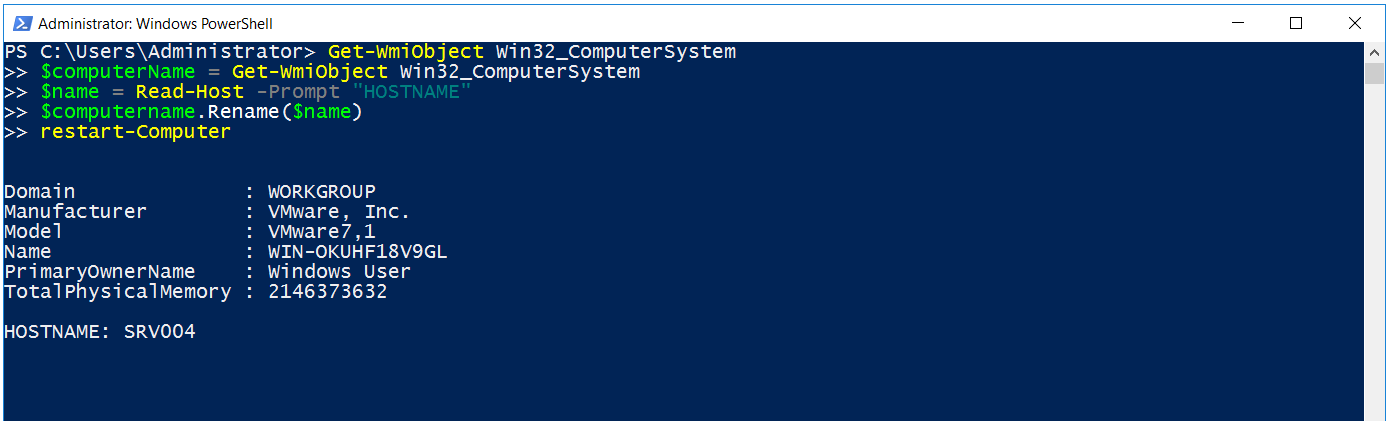

5- Aşağıdaki komut yardımıyla Windows Server kurulumu tamamlandıktan sonra varsayılan olarak atanan Host Name'i SRV004 olarak değiştiriyorum.

Get-WmiObject Win32_ComputerSystem

$computerName = Get-WmiObject Win32_ComputerSystem

$name = Read-Host -Prompt "Host Name"

$computername.Rename($name)

restart-Computer |

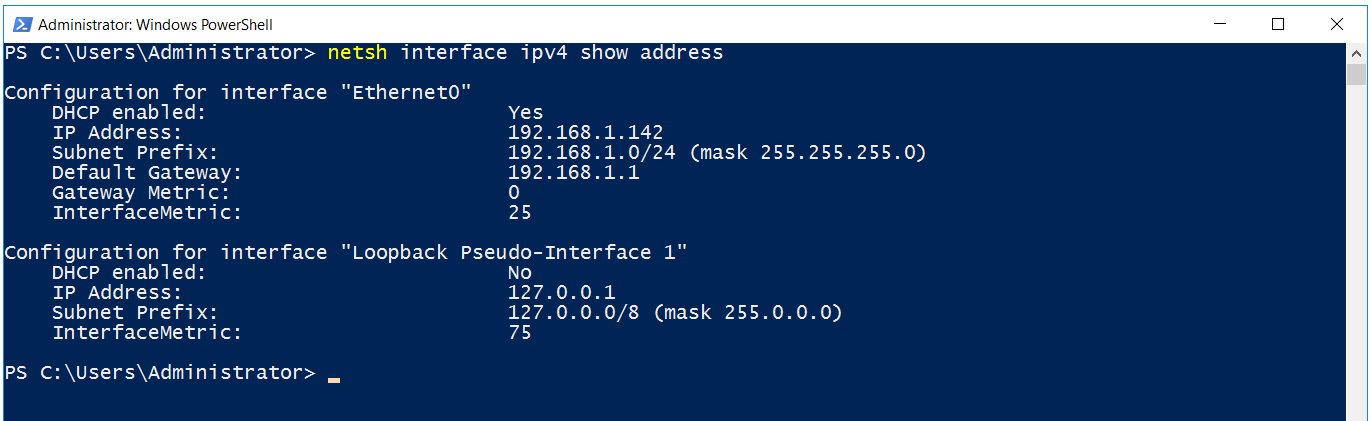

6- Aşağıdaki komut yardımıyla Server'da fiziksel olarak yüklü olan NIC'lerin (Network Interface Card) listesini görüntülüyorum.

|

netsh interface ipv4 show address |

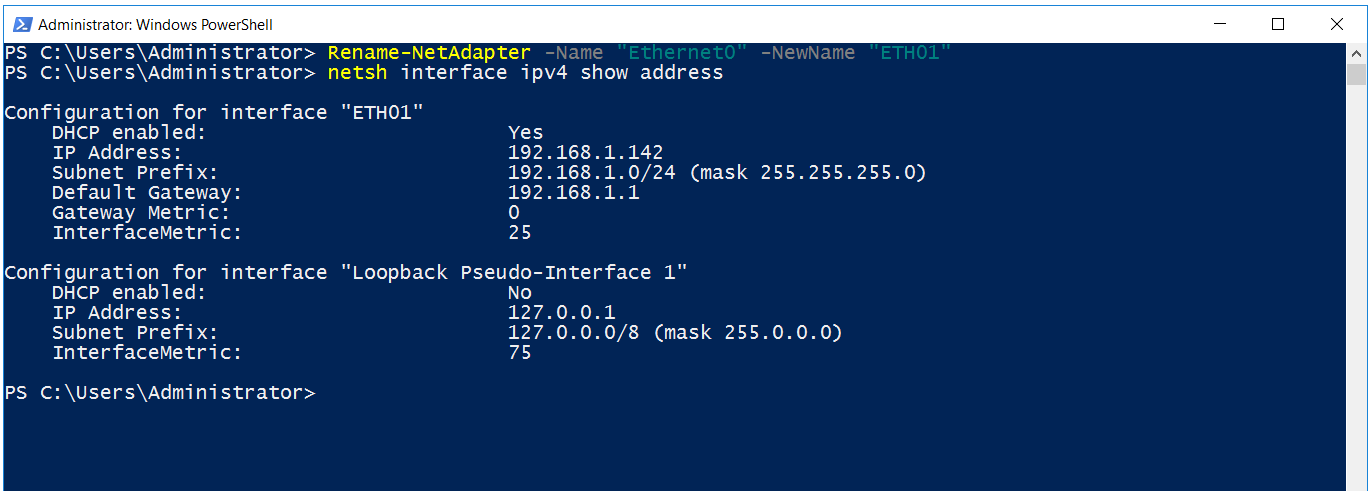

7- Aşağıdaki komut yardımıyla Server'da fiziksel olarak yüklü olan Network Interface Card (NIC) adının değiştirimesi işlemini gerçekleştiriyorum.

|

Rename-NetAdapter -Name "Ethernet0" -NewName "ETH01" |

8- Aşağıdaki komut yardımıyla NIC (Network Interface Card) üzerinde Statik IP yapılandırması işlemini gerçekleştiriyorum.

|

New-NetIPAddress –InterfaceAlias “ETH01” –IPAddress “10.10.10.222” –PrefixLength 24 -DefaultGateway 10.10.10.1 |

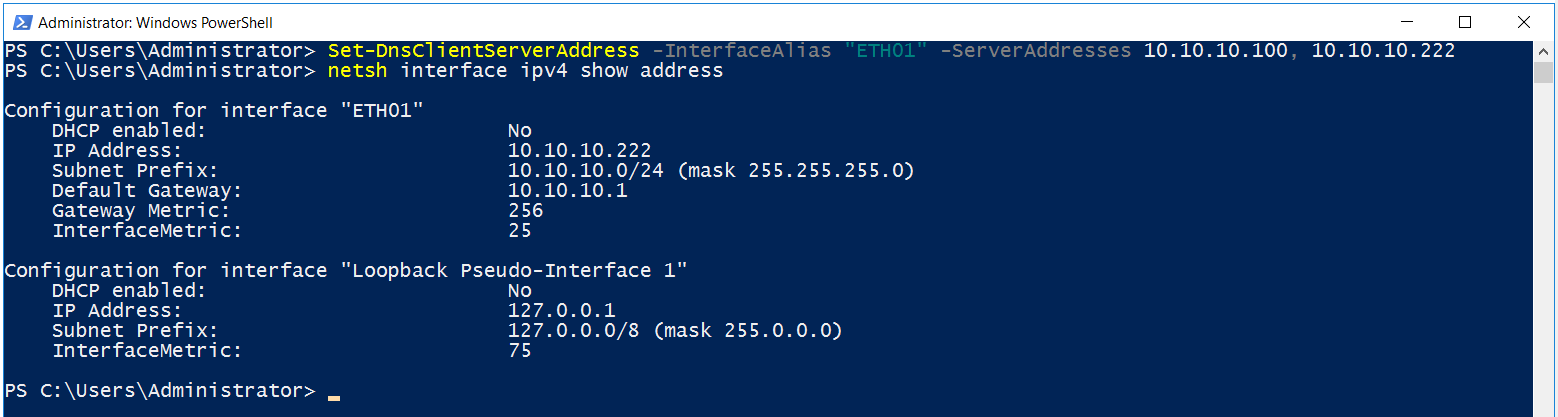

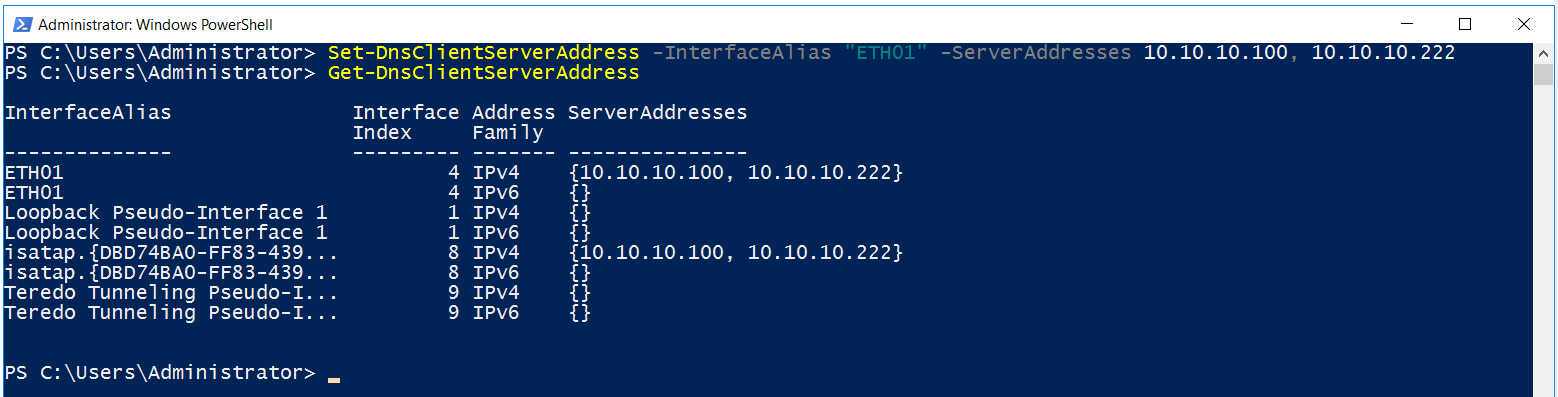

9- Aşağıdaki komut yardımıyla NIC (Network Interface Card) üzerinde Statik DNS IP yapılandırması işlemini gerçekleştiriyorum.

|

Set-DnsClientServerAddress -InterfaceAlias "ETH01" -ServerAddresses 10.10.10.100, 10.10.10.222 |

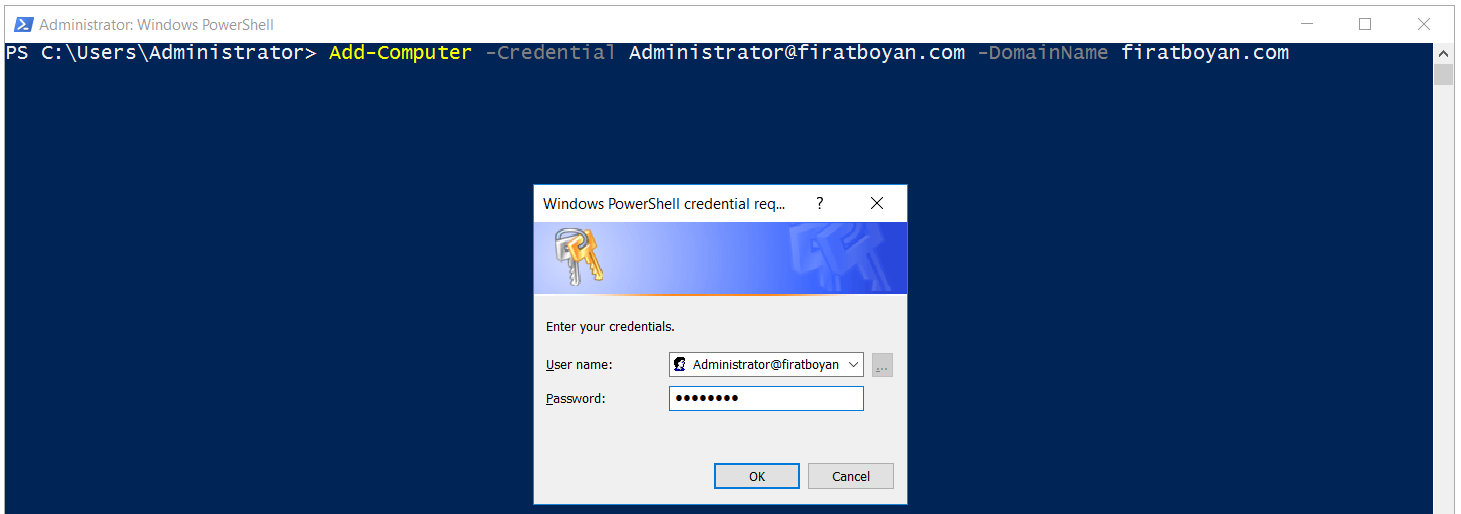

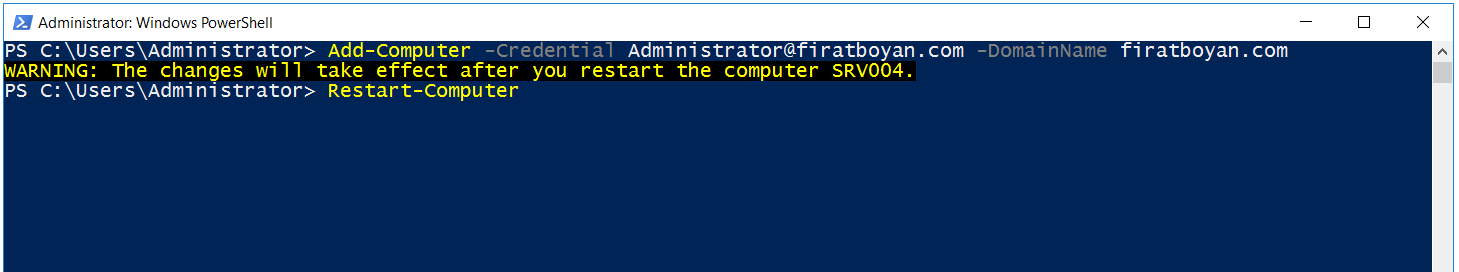

10- Aşağıdaki komut yardımıyla firatboyan.com Domain'ine Join etme işlemini gerçekleştiriyorum.

|

Add-Computer -Credential Administrator@firatboyan.com -DomainName firatboyan.com |

11- Aşağıdaki komutlar yardımıyla Additional Domain Controller olarak ekleyeceğim Server'ın Domain üyesi olup olmadığını tekrar kontrol ediyorum. Görüldüğü gibi Server, Domain üyesi, yani Member Server durumunada.

(Get-WmiObject -Class Win32_ComputerSystem).PartOfDomain

(Get-WmiObject -Class Win32_ComputerSystem).Workgroup |

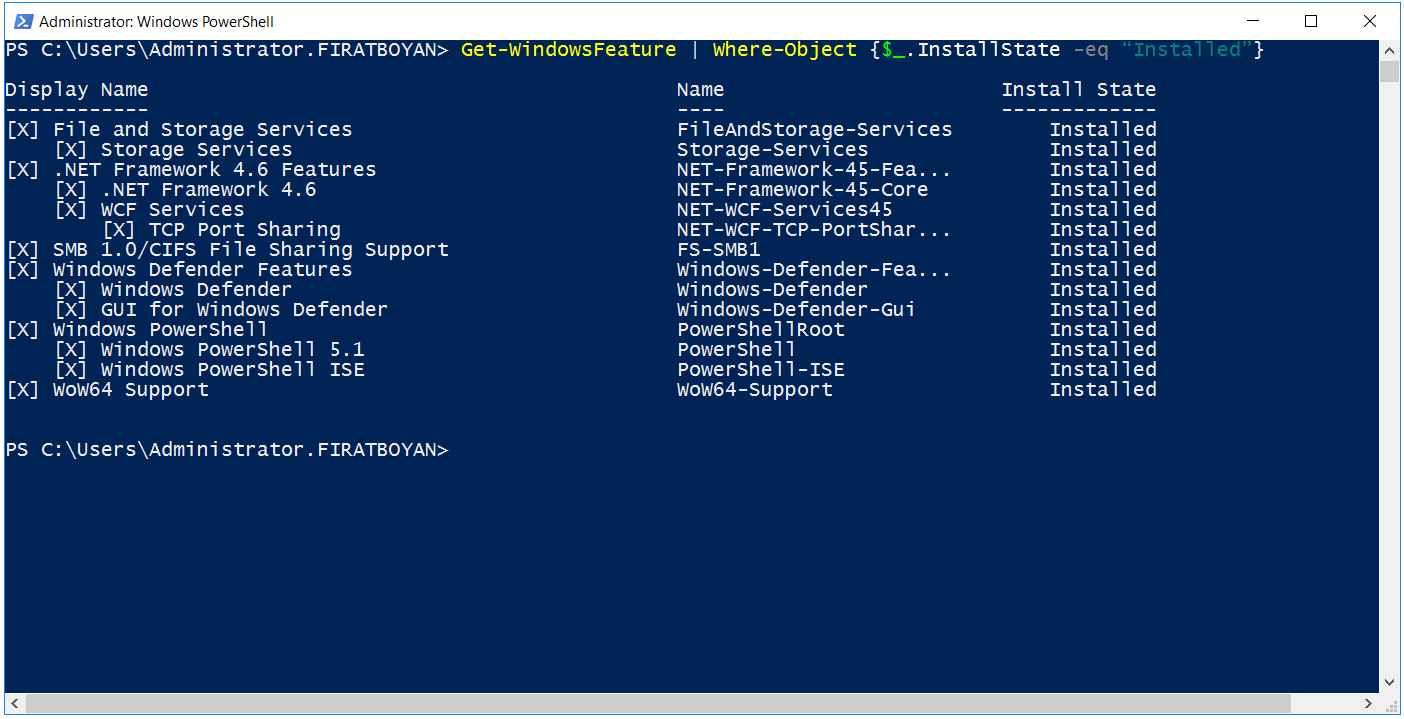

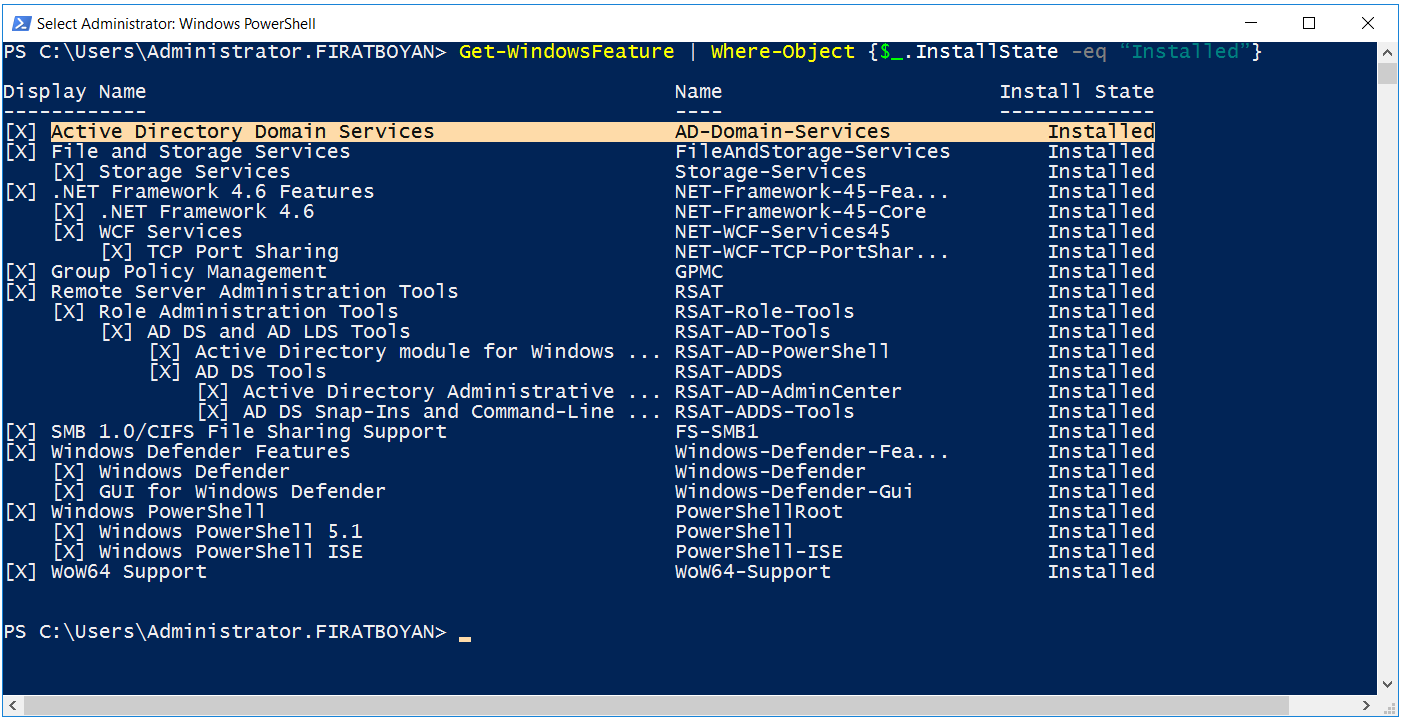

12- Aşağıdaki komut yardımıyla Server üzerindeki yüklü Role ve Feature'ların listesini çekiyorum.

|

Get-WindowsFeature | Where-Object {$_.InstallState -eq “Installed”} |

Active Directory Domain Services Rolünün Yüklenmesi

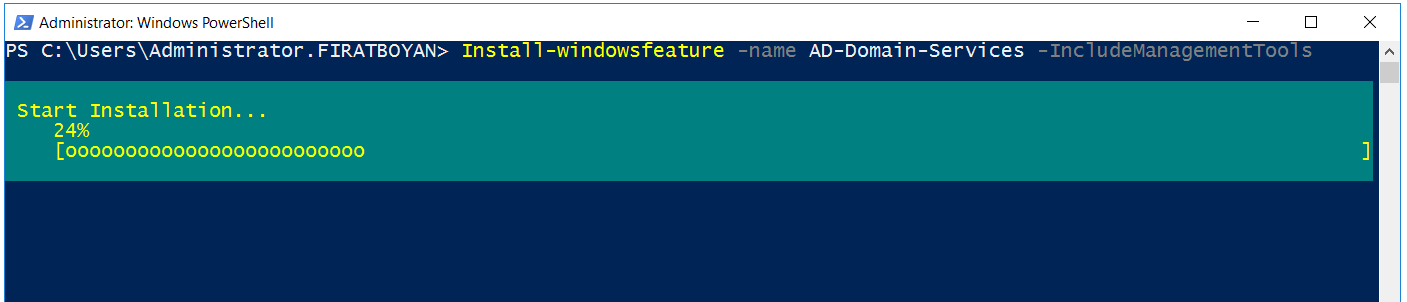

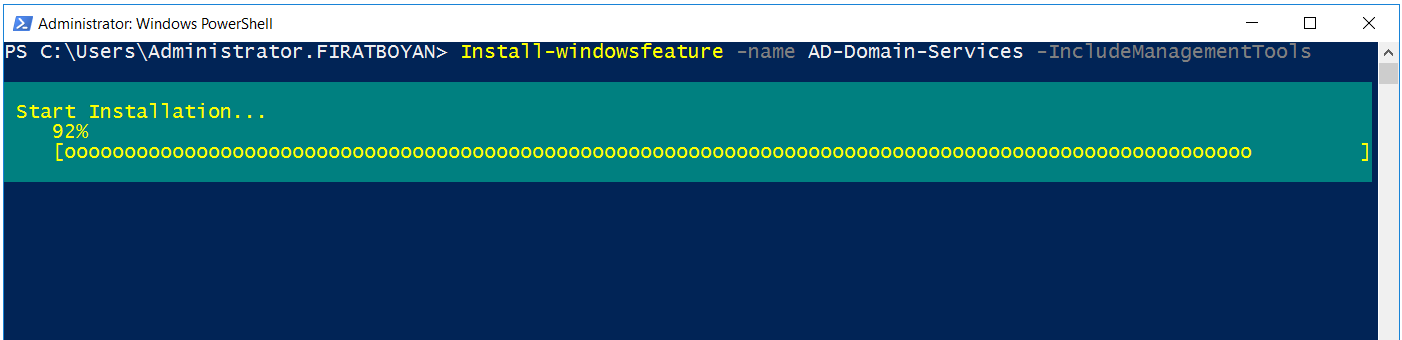

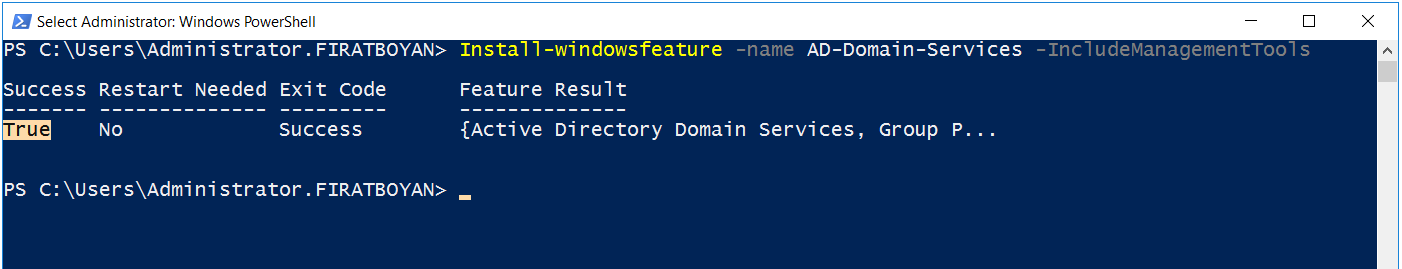

13- Additional Domain Controller kurulumu yapılacak bir sunucuda, Active Directory Domain Services bileşenleri yüklenmeden Promote adımına geçilemez. Bu aşamada sistem üzerine gerekli servis altyapısı eklenir ve yapılandırmaya hazır hale getirilir.

Yükleme işleminden sonra sunucu, Active Directory objelerini barındıracak veri tabanı bileşenlerini ve bu yapının yönetilmesini sağlayan araçları içerir. Sunucu üzerinde bu noktada herhangi bir domain replikasyonu, Authentication işlevi ya da Metadata yapısı aktif değildir. Sadece servis temelini oluşturan kurulum gerçekleşmiş olur.

Sunucu hala Member Server durumundadır ve Active Directory yapısına işlevsel olarak katılmış sayılmaz. Promote işlemi tamamlanmadan önce yapılan bu yükleme, sadece gerekli bileşenlerin sistemde hazır hale getirilmesini sağlar.

Aşağıdaki komut yardımıyla Active Directory Domain Services rolünü yükleme işlemini gerçekleştiriyorum.

|

Install-windowsfeature -name AD-Domain-Services -IncludeManagementTools |

Domain Controller'a Prmote Etme

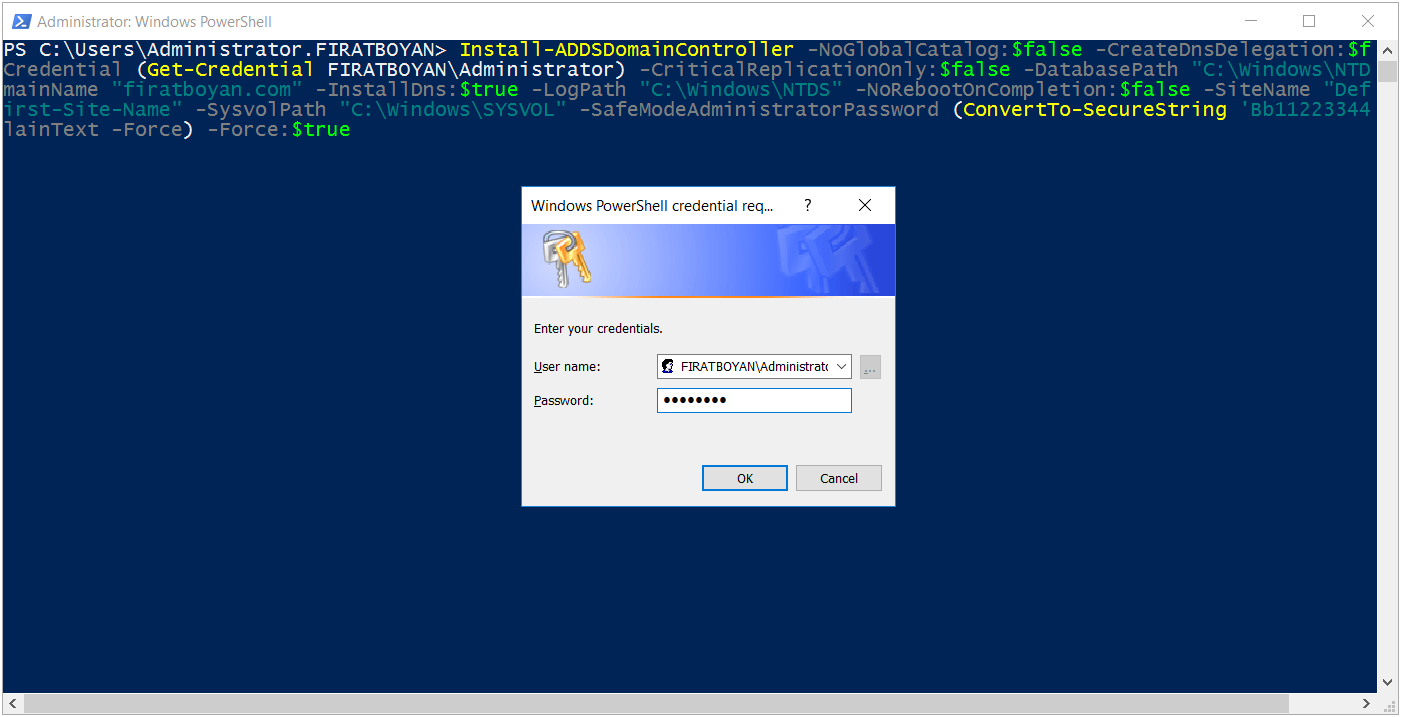

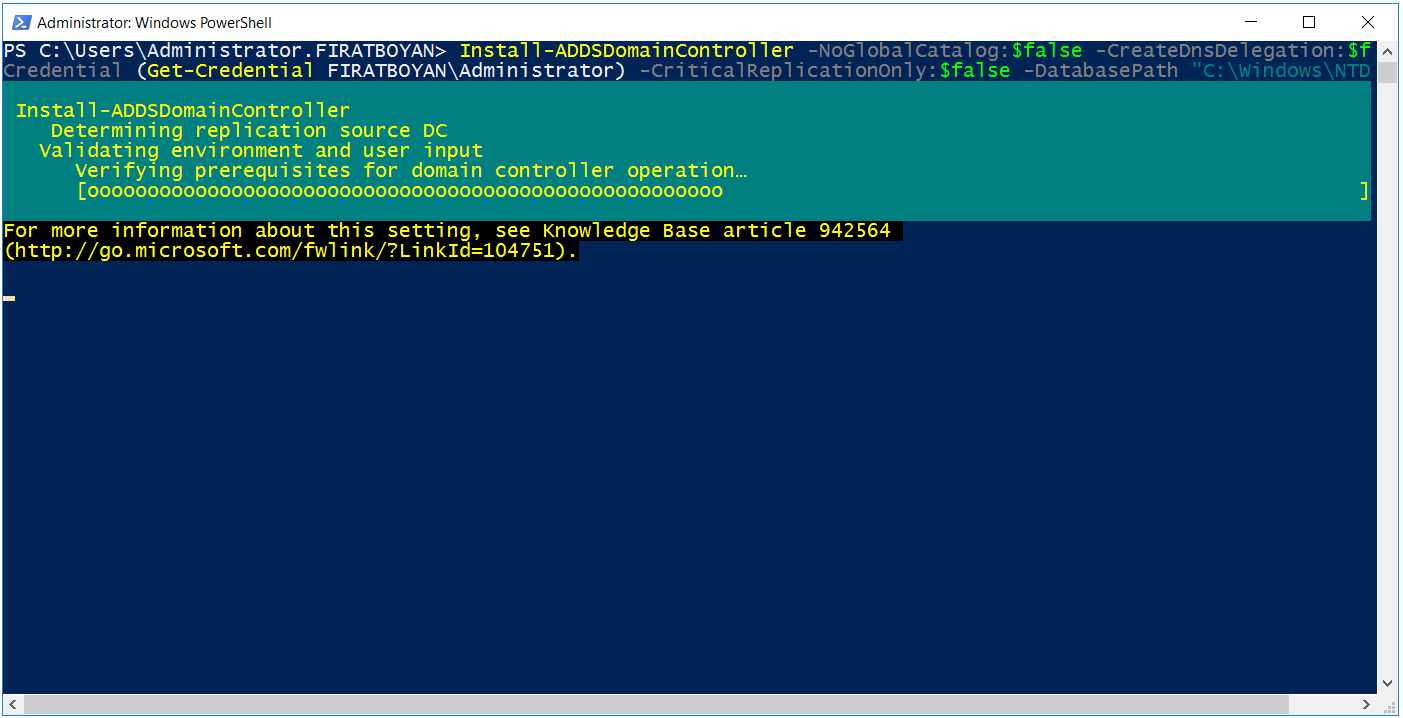

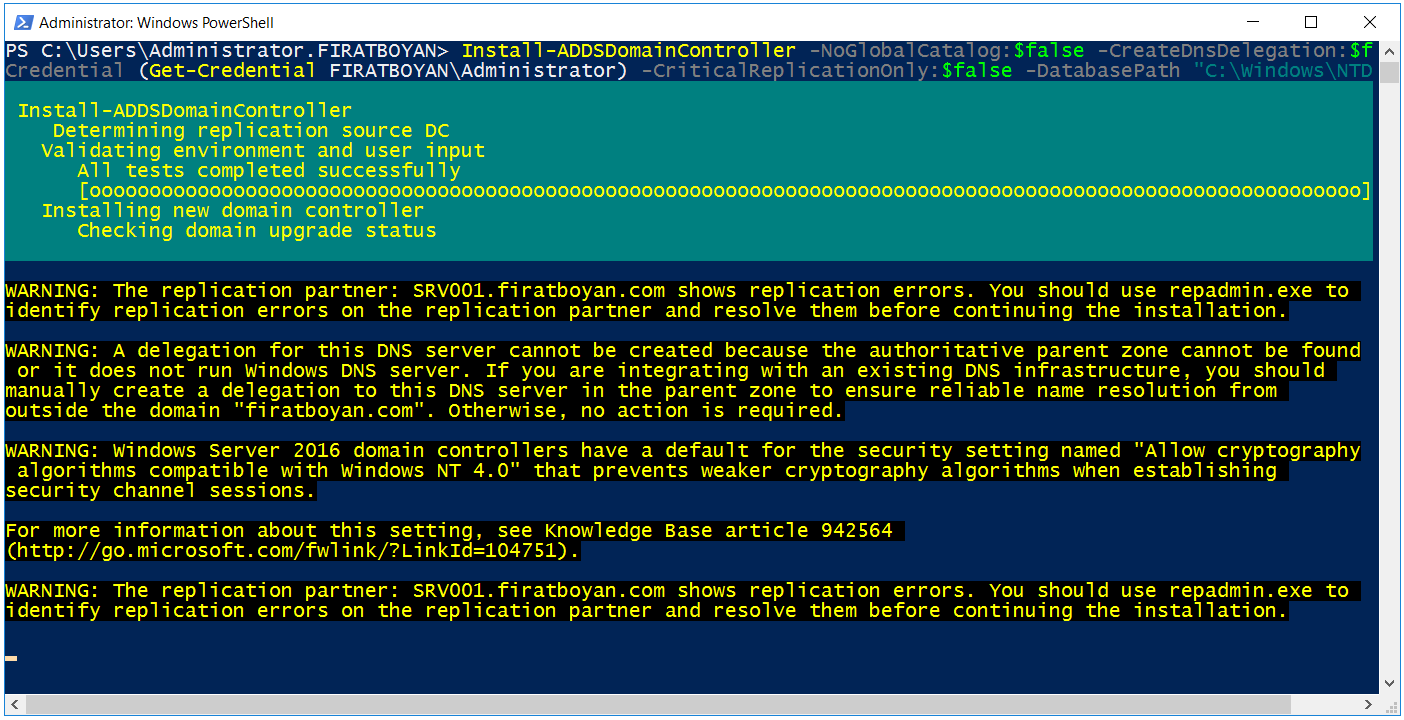

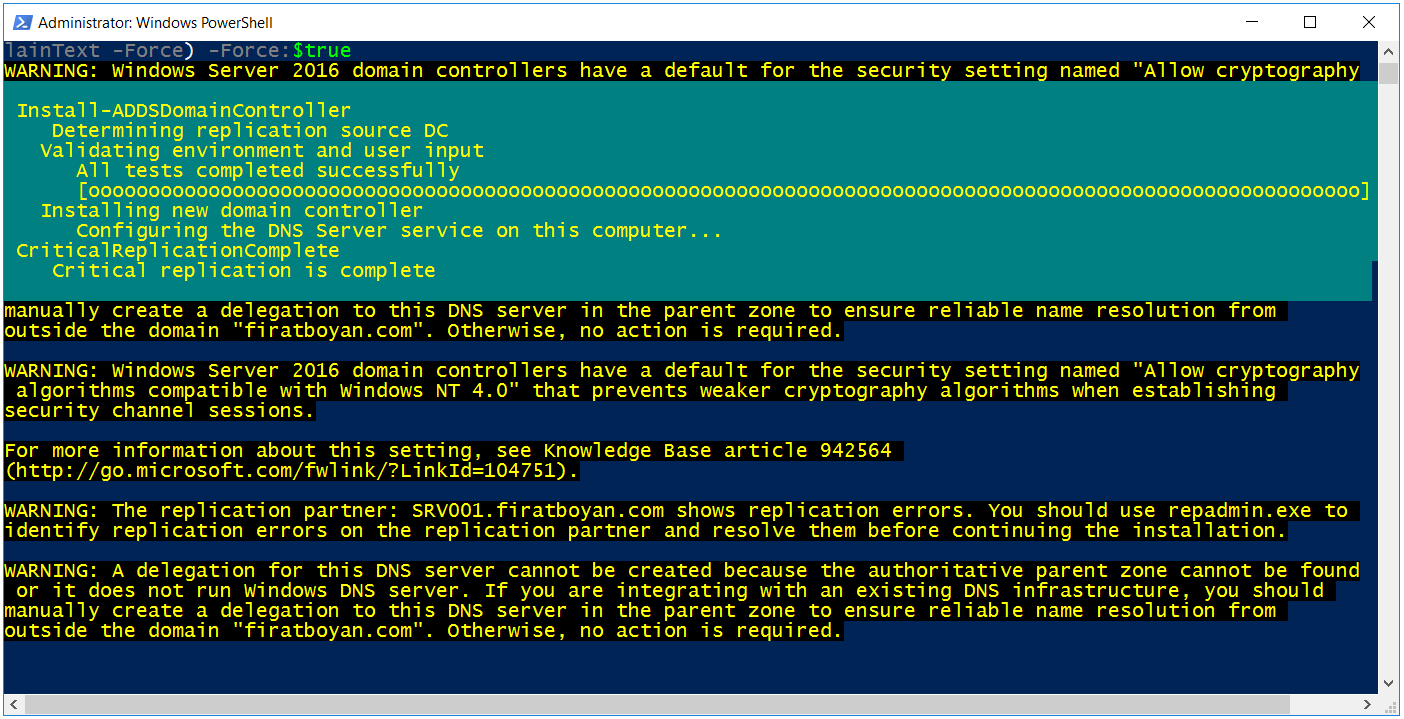

14- Aşağıdaki komut yardımıyla Active Directory Domain Services rolünün yüklenmesinden sonra Domain Controller'a Promote etme işlemini gerçekleştiriyorum.

Active Directory Domain Services rolü yüklendikten sonra Additional Domain Controller olarak yapılandırılacak sunucunun Promote edilme süreci başlatılır. Bu aşamada yapılan işlem, sunucuyu yalnızca Domain'e katmakla kalmaz; aynı zamanda ona bir Directory Services Agent kimliği kazandırır, NTDS veri tabanını oluşturur, SYSVOL klasör yapısını kurar ve tüm bu bileşenleri replikasyon yapısına dahil edecek şekilde Domain altyapısına entegre eder.

Promote işlemi sırasında belirtilen parametrelerle birlikte, veri tabanının ve SYSVOL dizininin nereye yazılacağı, bu sunucunun Global Catalog olarak çalışıp çalışmayacağı, hangi Site altında konumlandırılacağı gibi yapısal tanımlar belirlenir. Ayrıca işlemin bir parçası olarak Directory Services Restore Mode (DSRM) için kullanılacak olan Safe Mode parolası tanımlanır. Bu parola, olası bir veri kurtarma senaryosunda Directory Services bileşenlerinin Offline olarak başlatılabilmesi için gereklidir.

Kurulum sırasında Domain bilgileri ve yetkili kullanıcı kimlik doğrulaması alınarak güvenli bir Promote işlemi gerçekleştirilir. Bu adım tamamlandığında, yapılandırılan sunucu artık Active Directory veri tabanını barındıran, Domain içi Authentication ve Authorization işlemlerini gerçekleştirebilen, Global Catalog özelliği varsa LDAP sorgularını uçtan uca yanıtlayabilen tam yetkili bir Domain Controller konumuna gelir. Replikasyon bağlantıları oluşturulur ve ortamda bulunan diğer Domain Controller'larla karşılıklı veri senkronizasyonu başlayacak şekilde altyapıya entegre edilir.

|

Install-ADDSDomainController -NoGlobalCatalog:$false -CreateDnsDelegation:$false -Credential (Get-Credential FIRATBOYAN\Administrator) -CriticalReplicationOnly:$false -DatabasePath "C:\Windows\NTDS" -DomainName "firatboyan.com" -InstallDns:$true -LogPath "C:\Windows\NTDS" -NoRebootOnCompletion:$false -SiteName "Default-First-Site-Name" -SysvolPath "C:\Windows\SYSVOL" -SafeModeAdministratorPassword (ConvertTo-SecureString 'Bb11223344' -AsPlainText -Force) -Force:$true |

Domain Controller'ların Kontrolü

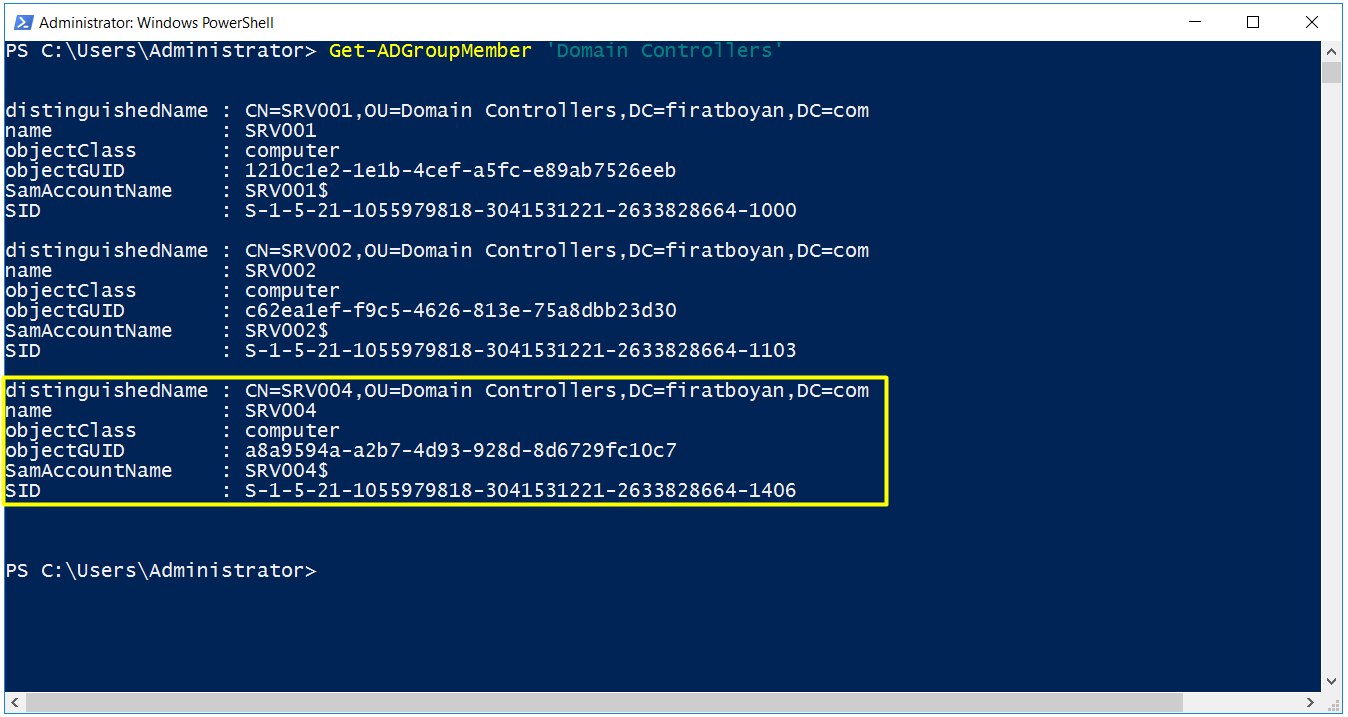

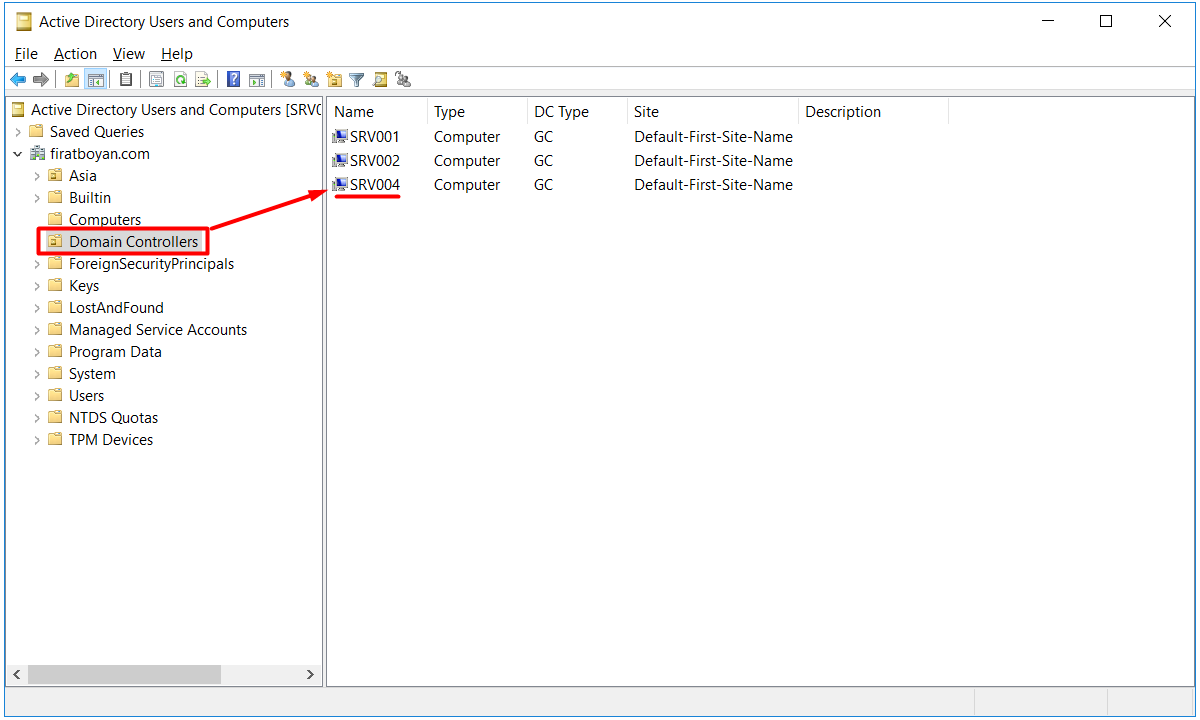

15- Server'ımı Domain Controller Promote etme işleminden sonra aşağıdaki komut yardımıyla Domain ortamımdaki tüm Domain Controller'ların listesini tekrar görüntülüyorum.

Domain Controller olarak yapılandırılan sunucunun gerçekten Active Directory ortamına başarılı şekilde entegre olup olmadığını doğrulamanın en doğrudan yollarından biri, söz konusu sunucunun Domain Controllers grubunda yer alıp almadığını kontrol etmektir. Bu grup, yalnızca Promote edilmiş ve Active Directory Domain Services yüklenmiş sunucuları içerir. Dolayısıyla bu üyelik, yapılan işlemin doğru biçimde sonuçlandığının ve sunucunun artık Authentication ve Authorization başta olmak üzere tüm DC görevlerini yerine getirebilecek duruma geldiğinin göstergesidir.

Bu kontrol sayesinde, Domain yapısındaki tüm aktif Domain Controller'ların listesi açık biçimde görülür. Özellikle yeni eklenen sunucunun bu gruba dahil olması, Domain'e başarılı şekilde katıldığını ve ilgili Metadata kayıtlarının doğru biçimde oluşturulduğunu gösterir. Aksi durumda, sunucu Member Server olarak kalır; replikasyon topolojisine dahil edilmez, NTDS Settings objesi oluşmaz, Active Directory veri tabanı sunucuya yazılmaz ve Authentication ya da Directory Query'lere yanıt verecek altyapıyı barındıramaz.

Yeni eklenen sunucunun bu listeye dahil olarak görüntülenmesi, aynı zamanda DNS kayıtlarının doğru yazıldığını, Kerberos ve LDAP Endpoint'lerinin tanımlandığını ve Domain yapısıyla senkronize çalışabilecek duruma geldiğini teknik olarak kanıtlar. Özellikle ortamda birden fazla fiziksel lokasyon, subnet segmentasyonu veya site yapısı varsa bu tür kontroller, mimarinin sağlıklı biçimde genişletilip genişletilmediğini görmek açısından kritik bir doğrulama adımıdır.

|

Get-ADGroupMember 'Domain Controllers' |

Bu makalede, mevcut bir domain yapısına Windows Server 2016 kullanılarak Additional Domain Controller eklenmesi süreci baştan sona tüm ayrıntılarıyla ele alındı. Kurulum öncesinde dikkat edilmesi gereken Active Directory mimarisine özgü planlamalar, replikasyon topolojisinin değerlendirilmesi, site yapılarının analizi ve DNS ile zaman senkronizasyonuna ilişkin yapılandırmalar örneklerle açıklandı.

DSRM parolası, NetBIOS adı, Global Catalog etkinleştirmesi ve uygun site-atama gibi çoğu zaman göz ardı edilen ama doğrudan etki oluşturan detaylara teknik derinlikte yer verildi. Kurulum sihirbazı adımlarının yalnızca görsellerle değil, arka planda oluşan servis davranışlarıyla birlikte açıklanması sayesinde, Additional DC yapısının ortamda nasıl konumlandırılması gerektiğine dair net bir bakış açısı sunuldu.

Domain Controller'lar arası replikasyonun nasıl izleneceği, doğrulama kontrollerinin hangi araçlarla yapılacağı ve sonrasında uygulanması gereken denetleyici adımlar da unutulmadan detaylandırıldı. Baştan savma bir kurulum yerine, gerçekten entegre çalışan ve domain yapısına sorunsuz oturan bir Additional DC elde etmek isteyenler için bu makaledeki içerikler doğrudan uygulanabilir nitelikte hazırlandı.

Faydalı olması dileğiyle..