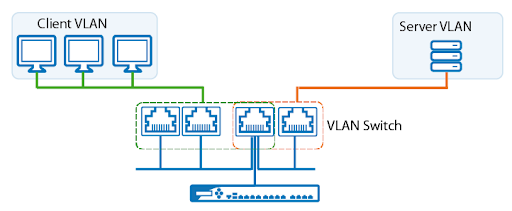

VLAN yani Sanal Yerel Alan Ağı, bir LAN (Local Area Network) Network'ü üzerindeki kaynakların Switch Port'lar üzerinde mantıksal olarak gruplandırılması ile yapılır. VLAN kullanımı ile Network üzerindeki gereksiz Broadcast trafiği azaltılarak Bandwith (bant genişliği) artırılmış olur. Başka bir ifade ile VLAN, Network trafiğinde dolaşan Data paketlerini tüm Switch Port'larına dağıtacağı için Switch Port'larına bağlı tüm kaynaklarda yani tüm Network'te dolaşmış olacak. Bu da gereksiz bir Broadcast trafiği oluşmasına sebep olacak ve bant genişliğinin gereksiz yere kullanılmasına sebep olacaktır. Aslında bunu sadece Broadcast ve Bandwidth (bant genişliği) kapsamında değil, güvenlik kapsamında da ele alıp düşünmek gerekmektedir.

Şirketimize misafir olarak gelen ve sistemimizde tanımlı olmayan birisini sistem Network'ümüze dahil etmek, çok da akıllıca ve istenen bir şey olmayacaktır. Bu nedenle, sistemden izole edilmiş bir Network üzerinden misafirimizi Internet ortamına çıkartmak, güvenlik açısından atılabilecek en önemli adımlardan birisi olacaktır ki bunu da Network'ümüzü segmentlere bölümleyerek, yani VLAN'lar oluşturarak yapabiliriz.

Network'lerde VLAN’ler kullanarak segmentasyon yapmak, günümüzde hem güvenlik hem de yönetilebilirlik açısından kritik bir strateji olarak karşımıza çıkıyor. VLAN’ler, fiziksel bağlantıları değiştirmeden sanal segmentler oluşturulmasını sağlayarak, bir Network’ü mantıksal olarak bölümlere ayırır. Bu yöntem, sistemlerin performansını optimize etmekle kalmaz, aynı zamanda Network’te yaşanabilecek sorunların daha hızlı tanımlanmasını ve çözümlenmesini mümkün kılar.

Switch temelli bir Network’te fiziksel altyapı sabit kalsa da mantıksal bölünmeler yapılabiliyor olması, tasarım açısından inanılmaz bir esneklik kazandırır. Bu esnekliğin temelini VLAN mimarisi oluşturur. VLAN, yani Virtual LAN yapıları, fiziksel bağlantılardan bağımsız olarak cihazların mantıksal olarak gruplandırılmasını sağlar. Ancak bu gruplamanın asıl önemi sadece izolasyon değil; aynı zamanda her bir VLAN’in kendi Broadcast Domain ortamını oluşturmasıdır. İşte tam da bu yüzden VLAN yapılandırması yapılmadan önce Broadcast Domain kavramının çok net bir şekilde anlaşılması gerekir.

Broadcast Domain, Layer 2 düzeyinde bir Broadcast paketinin ulaşabileceği tüm cihazları kapsayan sınırdır. Yani ARP Request, DHCP Discover veya NetBIOS Name Query gibi Broadcast temelli iletişim kuran protokoller, bu Domain içinde bulunan tüm cihazlara gönderilir. Eğer bu alan çok geniş olursa, Broadcast trafiği Switch’in her Port’una yayılır ve cihazlar gereksiz yere bu trafiği analiz etmek zorunda kalır. Bu da performans düşüklüğüne, gecikmelere ve hatta kimi zaman paket kayıplarına neden olabilir. İşte VLAN burada devreye girer: Her bir VLAN, yeni bir Broadcast Domain tanımlar ve böylece trafik sınırlandırılmış olur.

Network büyüdükçe bu izolasyonun önemi daha da artar. Tek bir büyük Broadcast Domain yerine, her departmanı veya servis grubunu farklı VLAN’ler içinde tanımlamak; trafiği izole eder, Broadcast yükünü azaltır ve arıza durumlarında yalnızca o VLAN’in etkilenmesini sağlar. Mesela bir firmada HR, IT ve Finance gibi departmanların aynı fiziksel Switch üzerinde çalıştığını düşünelim. Bu departmanların aynı VLAN altında olması, bir ARP fırtınasının ya da Loop kaynaklı Broadcast patlamasının tüm departmanlara yayılmasına neden olur. Oysa her biri farklı VLAN içinde yer alsaydı, etki sadece o VLAN ile sınırlı kalırdı.

Aşağıdaki görsel, VLAN tanımlaması yapılmadığında tüm cihazların aynı Broadcast Domain içinde yer aldığını gösteriyor. PC1, PC2, PC3, PC4 ve PC5, fiziksel olarak iki farklı Switch'e bağlı olsa da, aralarındaki bağlantılar Layer 2 düzeyinde olduğu için hepsi tek bir Broadcast Domain içinde bulunur. Bu yapı, PC2 gibi bir cihazdan çıkan ARP Request gibi bir Broadcast paketinin tüm diğer cihazlara ulaşabileceği anlamına gelir. Yani, Network'te yapılan bir yayın, gereksiz yere tüm cihazlara ulaşır ve bu da ölçeklenebilirliği sınırlayan bir durumdur.

Tam da bu noktada VLAN’lerin önemi ortaya çıkar. VLAN’ler sayesinde, aynı Switch'e ya da birden fazla Switch'e bağlı cihazlar mantıksal olarak farklı Broadcast Domain’lere ayrılabilir. Böylece sadece belirli cihazlar aynı yayın alanında kalır, diğerleri yalıtılır. Bu yalıtım; Network trafiğini azaltmak, güvenliği artırmak ve büyük ağları yönetilebilir hale getirmek açısından kritik bir rol oynar.

Görselde gösterilen yapı, VLAN uygulanmadığında tüm cihazların tek bir Broadcast Domain içinde nasıl konumlandığını ve yayın trafiğinin nerelere kadar ulaşabileceğini açıkça ortaya koymaktadır. VLAN tanımlaması ile Network segmentasyonu sağlandığında aynı fiziksel topoloji korunarak mantıksal izolasyon sağlanabilir.

VLAN yapılandırması, Network trafiğini sadece segmentlere ayırmakla sınırlı kalmaz; aynı zamanda erişim kontrolleri ve trafik yönetimi açısından ciddi faydalar sağlar. Farklı VLAN’lerde yer alan cihazlar, varsayılan olarak birbirlerine doğrudan ulaşamaz. Bu tür bir iletişimin mümkün hale gelmesi için Layer 3 seviyesinde yapılandırılmış Inter-VLAN Routing gerekir. Böylece her VLAN, kendi Broadcast Domain ortamını korurken, aralarındaki iletişim tamamen kontrollü bir şekilde yönetilmiş olur.

Bu yapı, özellikle cihaz erişimlerinin belirli kurallara bağlanması gereken senaryolarda oldukça işlevseldir. Mesela yazıcılar için ayrı bir VLAN tanımlandığında, kullanıcı VLAN’i ile yazıcı VLAN’i arasında herhangi bir routing yapılandırılmadıysa, bu cihazlara erişim sağlanamaz. Eğer ihtiyaç varsa, sadece belirli IP aralıklarına veya protokollere izin verilecek şekilde erişim kuralları tanımlanabilir. Bu sayede hem Broadcast trafiği sadeleşir hem de erişim ilişkileri daha kontrollü hale gelir.

Böylesi bir segmentasyon, büyük ölçekli Network yapılarında yalnızca güvenliği artırmakla kalmaz; cihazların gruplandırılması, erişim sınırlarının belirlenmesi ve Log’lama gibi süreçlerin de daha öngörülebilir ve yönetilebilir olmasına katkı sağlar. VLAN mimarisinin bu yönü, günlük operasyonlarda fark yaratan en sade ama etkili çözümlerden biridir.

Broadcast trafiği sadece bant genişliğini değil, aynı zamanda işlemci kaynaklarını da tüketir. Her gelen Broadcast paketi cihazlar tarafından analiz edilir, filtrelenir ya da cevaplanır. Switch üzerinde bu Broadcast yükü arttıkça, özellikle ucuz veya Layer 2 Switch modelleri bu trafiği yönetmekte zorlanır. Bunun sonucu olarak yavaşlayan bağlantılar, zaman zaman kopmalar veya servis kesintileri yaşanabilir. VLAN segmentasyonu yapılmadığında bu tür problemler daha sık ve daha geniş çapta görülür.

Switch bazlı Network’lerde VLAN kullanmak, sadece Port bazında segmentasyon değil, aynı zamanda tüm Network trafiğinin mantıklı bir şekilde bölünmesi anlamına gelir. Özellikle çok katmanlı uygulamaların, çeşitli servis gruplarının ve hassas verilerin olduğu yapılarda VLAN'ler, Broadcast Domain yapısının kontrollü biçimde yönetilmesine olanak tanır. Her Broadcast Domain, daha küçük bir alana odaklandığı için hem analiz etmek hem yönetmek çok daha kolay hale gelir.

Eğer tüm cihazlar tek bir VLAN altında çalışıyor olsaydı, hem performans hem de güvenlik açısından ciddi zafiyetler ortaya çıkardı. VLAN ile oluşturulan bu mantıksal sınırlar sayesinde Network yönetimi hem ölçeklenebilir hem de daha sürdürülebilir hale gelir. Yani konu sadece paketlerin nereye gittiği değil, aslında hangi cihazların kimlerle konuşabileceği ve bu konuşmaların ne kadar verimli olduğu meselesidir. Bu yönüyle VLAN’ler ve dolayısıyla Broadcast Domain kavramı, Network tasarımının omurgasını şekillendiren unsurlardan biri haline gelir. Her VLAN'in kendi Broadcast Domain'ine sahip olması, Network performansını artırır ve yönetimi kolaylaştırır.

Bu yapı, geniş Network yapılandırmalarını daha sade ve stabil parçalara ayırmanın en etkili yoludur. Bir VLAN yapısı oluştururken, ilk adım ihtiyaçların net bir şekilde belirlenmesidir. Örneğin, bir şirketin Finans, İnsan Kaynakları ve IT departmanlarını düşünelim. Her bir departman için ayrı bir VLAN tanımlamak, bu birimlerin kendi veri trafiğini diğerlerinden izole ederek güvenlik risklerini en aza indirir. Bunun yanı sıra, farklı VLAN’ler arasındaki iletişim ihtiyacı doğduğunda bir Router veya Layer 3 Switch ile Inter-VLAN Routing yapılandırılması gerekir. Bu, trafiğin kontrollü bir şekilde akmasını sağlar ve güvenlik politikalarının uygulanabilirliğini artırır.

Network yönetiminde VLAN’lerin bir diğer büyük avantajı, fiziksel cihazlar üzerinde esneklik sağlamasıdır. Örneğin, bir kullanıcı yer değiştirip farklı bir ofise taşındığında, fiziksel kablolamada herhangi bir değişiklik yapmadan, kullanıcının bağlı olduğu Portu doğru VLAN’e atamak yeterli olur. Bu durum, hem zaman hem de maliyet açısından büyük bir tasarruf sağlar.

VLAN segmentasyonunun bir diğer önemli faydası ise, güvenlik sorunlarının daha kolay izole edilebilmesidir. Örneğin, bir cihazda şüpheli bir trafik algılandığında, bu cihazın VLAN’i izole edilerek sorunun Network genelinde yayılmasının önüne geçilebilir. Ayrıca, belirli VLAN’lere sadece belirli cihazların erişimini sağlayarak, yetkisiz erişimlerin önüne geçilebilir. Bu tür bir yapılandırma, özellikle finansal veriler veya hassas bilgilerin bulunduğu bir Network ortamında kritik öneme sahiptir.

VLAN yapılarının konfigürasyonunda dikkat edilmesi gereken bir diğer unsur ise Trunk Port’lar’ın doğru yapılandırılmasıdır. Trunk Port’lar, birden fazla VLAN’in trafiğini taşımak için kullanılan Portlardır ve genellikle Switch’ler arasında iletişimi sağlar. Bu Portlar üzerinde kullanılan protokollerden biri olan IEEE 802.1Q, VLAN bilgilerini Ethernet frame’leri üzerine ekleyerek farklı VLAN trafiğinin ayrıştırılmasını mümkün kılar. Yanlış yapılandırılmış bir Trunk Port, tüm Network’ü etkileyebilecek ciddi sorunlara yol açabilir. Bu yüzden, Port ayarlarının dikkatlice gözden geçirilmesi önemlidir.

Son olarak, VLAN segmentasyonu yalnızca donanım tarafında değil, yazılım tabanlı çözümlerle de desteklenmelidir. Örneğin, bir Network izleme ve analiz aracı kullanarak, her VLAN üzerindeki trafiği ayrı ayrı analiz edebilirsiniz. Bu, potansiyel sorunların önceden tespit edilmesini sağlar ve müdahale süresini ciddi ölçüde kısaltır. Ayrıca, VLAN yapılandırmalarının düzenli olarak gözden geçirilmesi, hem mevcut ihtiyaçlara uygunluğunu değerlendirmek hem de olası güvenlik açıklarını kapatmak açısından büyük önem taşır.

Tüm bu avantajları bir araya getirdiğinizde, VLAN’lerin yalnızca performans ve güvenlik için değil, aynı zamanda sorun giderme süreçlerini kolaylaştırmak için de etkili bir araç olduğu çok açık bir şekilde görülmektedir. Doğru planlama ve dikkatli bir uygulama ile Network’ünüzü çok daha etkin bir şekilde yönetebilir, karşılaşılabilecek problemlerin çözümünde hız kazanabilirsiniz.

1- VLAN Türleri Nelerdir?

VLAN türleri, bir Network’ü sanal olarak ayırırken farklı işlevleri ve gereksinimleri karşılamak için tasarlanmış çeşitli yapıları ifade eder. Her VLAN türü, belirli bir amaç doğrultusunda kullanılır ve Network içerisindeki trafiği yönetmek, izole etmek ya da önceliklendirmek gibi farklı ihtiyaçlara hizmet eder. Bu türler sayesinde, Network içerisindeki trafiği daha verimli bir şekilde organize etmek, güvenliği artırmak ve yönetimi kolaylaştırmak mümkün hale gelir. VLAN türlerinin doğru bir şekilde yapılandırılması, büyük ölçekli Network’lerde karmaşıklığı azaltarak, performansı optimize eder. Farklı VLAN türleri, kullanıcı verilerini, yönetim trafiğini, ses trafiğini ve daha birçok farklı trafik türünü kendi mantıksal segmentlerinde tutarak, hem performans hem de güvenlik açısından önemli avantajlar sağlar. Bu ayrımlar sayesinde, Network üzerindeki trafiği sınıflandırmak ve kritik verilerin doğru VLAN üzerinden akışını sağlamak, Network yönetimi süreçlerini kolaylaştırır ve daha güvenli bir yapı sunar.

1.1- Data VLAN (Veri VLAN)

Veri VLAN'ı (Data VLAN), bir Network üzerindeki kullanıcı veri trafiğinin taşındığı VLAN türüdür. Genellikle şirketlerin günlük operasyonlarında kullanılan bilgisayarlar, yazıcılar ve diğer istemci cihazlar için yapılandırılır. Bu VLAN, standart veri akışını izole eder ve Voice (ses) veya Management (yönetim) gibi diğer trafik türlerinden ayrı tutulmasını sağlar. Veri VLAN'ı, Network üzerindeki kullanıcılar arasında mantıksal bir ayrım oluşturarak her bir segmentin sadece kendi veri trafiğini işleyebilmesini mümkün kılar. Bu, hem Network trafiğini daha yönetilebilir kılar hem de güvenlik açısından fayda sağlar, çünkü farklı kullanıcı gruplarının verileri birbirinden izole edilmiştir. Data VLAN, büyük Network'lerde trafiği organize etmek ve yönetimi basitleştirmek için kritik bir yapı taşını oluşturur.

1.2- Default VLAN (Varsayılan VLAN)

Varsayılan VLAN (Default VLAN), Switch üzerindeki tüm Port'ların ilk kurulumda otomatik olarak atandığı VLAN’dır ve genellikle VLAN 1 olarak tanımlanır. Cisco cihazlar için de varsayılan olarak VLAN 1 kullanılır ve bu yapı, Switch'in ilk başlatıldığında tüm Port'ların aynı VLAN üzerinden haberleşmesini sağlar. Bu sayede, Switch’e bağlı cihazlar aynı Broadcast Domain içerisinde yer alır ve birbirleriyle doğrudan iletişim kurabilirler. Varsayılan VLAN, cihazlar arasındaki temel iletişimi başlatmak ve Network bağlantısını sağlamak için kullanılsa da, güvenlik açısından dikkat edilmesi gereken bazı unsurlar vardır. VLAN 1, yeniden adlandırılamaz veya silinemez, bu da kritik trafiğin bu VLAN üzerinden taşınmasını potansiyel bir güvenlik riski haline getirir. Genellikle yönetim ve hassas veri trafiği gibi önemli bilgiler, farklı VLAN'lere atanarak izole edilir ve daha güvenli bir yapı sağlanır. Varsayılan VLAN, Switch'in yapılandırılmasında başlangıç olarak kullanılsa da, Network güvenliğini artırmak amacıyla bu ayarların değiştirilmesi ve trafiğin güvenli VLAN'lere yönlendirilmesi önerilir.

1.3- Native VLAN (Yerel VLAN)

Yerel VLAN (Native VLAN), Trunk bağlantı noktalarına atanan ve Untagged (etiketlenmemiş) trafiğin taşındığı VLAN’dır. Trunk bağlantıları, birden fazla VLAN’ın aynı fiziksel bağlantı üzerinden taşınmasına olanak tanır ve bu trafiğin çoğu, 802.1Q (Dot1q) etiketiyle işaretlenmiş olur. Ancak, Yerel VLAN’a atanmış trafik, bu etiketleme işlemine tabi tutulmaz ve Untagged (etiketlenmemiş) olarak iletilir. Trunk bağlantısına gelen herhangi bir VLAN etiketi olmayan trafik, varsayılan olarak Yerel VLAN üzerinden yönlendirilir. Cisco cihazlarda Yerel VLAN varsayılan olarak VLAN 1'dir, ancak güvenlik ve Network yönetimi açısından bu VLAN’ın değiştirilmesi sıklıkla tavsiye edilir.

Yerel VLAN’ın temel işlevi, Trunk Port’lar arasında uyumluluğu sağlamak ve etiketlenmemiş trafiği taşımaktır. Bu yapılandırma, VLAN’ler arası trafiğin ayrıştırılmasını ve yönetilmesini daha esnek hale getirir. Ancak bu trafiğin yerel VLAN’a atanması, diğer VLAN'lerdeki Tagged (etiketli) trafikten farklı bir işleme tabi tutulmasına neden olur. Bu, özellikle VLAN yapılarını karmaşıklaştırmadan, yönetilebilirliği artırmak için kullanılabilir.

Bununla birlikte, yerel VLAN’ın güvenli olmayan bir şekilde yapılandırılması, yetkisiz trafiğin bu VLAN üzerinden taşınmasına ve potansiyel güvenlik açıklarının oluşmasına yol açabilir. Özellikle varsayılan olarak VLAN 1’in Yerel VLAN olarak bırakılması, Trunk bağlantılarında gereksiz riskler oluşturabilir. Bu yüzden, Network altyapısında daha güvenli bir yapı sağlamak amacıyla Yerel VLAN’ın dikkatlice atanması ve yönetilmesi önem taşır. Yerel VLAN’ın doğru bir şekilde yapılandırılması, güvenli ve verimli bir Trunk yapısı oluşturmanın temel unsurlarından biridir.

1.4- Management VLAN (Yönetim VLAN)

Yönetim VLAN'ı (Management VLAN), Network üzerindeki cihazların yönetim trafiğini izole etmek ve güvenli bir şekilde yönetim erişimi sağlamak amacıyla yapılandırılmış bir VLAN türüdür. Switch, Router gibi Network cihazlarının yönetimi için ayrılan bu VLAN, yönetim trafiğini veri trafiğinden ayırarak güvenlik ve performans açısından önemli avantajlar sağlar. Eğer özel bir Yönetim VLAN'ı yapılandırılmamışsa VLAN 1, bu amaçla kullanılır. Ancak güvenlik nedenleriyle genellikle özel bir VLAN atanması tavsiye edilir.

Yönetim VLAN'ına bir IP adresi ve Subnet Mask atandığında, bu VLAN üzerinden SNMP, SSH, Telnet gibi protokoller kullanılarak cihaza erişim sağlanabilir. Yönetim trafiği, veri trafiğinden izole edilerek daha güvenli hale getirilir ve sadece yetkilendirilmiş kullanıcılar bu VLAN üzerinden Network cihazlarına erişim sağlayabilir. Bu da cihazlara yapılan erişimlerin izole edilmesine ve yetkisiz kişilerin yönetim trafiğine müdahale etmesinin önüne geçer.

Özellikle büyük ve karmaşık Network yapılarında Yönetim VLAN'ı, yönetim trafiğinin daha etkin bir şekilde izlenmesini ve kontrol edilmesini sağlar. Bu VLAN, kritik yönetim işlemlerinin veri trafiğindeki yoğunluklardan etkilenmeden kesintisiz bir şekilde yapılmasına olanak tanır. Yönetim VLAN'ı kullanımı, hem güvenliği artırır hem de Network üzerindeki yönetimsel işlemleri daha düzenli ve verimli bir hale getirir. Bu yapı, olası güvenlik açıklarını minimize ederek, Network yönetiminin güvenli ve izole bir ortamda gerçekleşmesini sağlar.

1.5- Voice VLAN (Ses VLAN)

Ses VLAN'ı (Voice VLAN), ses trafiğini veri trafiğinden ayırmak ve optimize etmek amacıyla kullanılan bir VLAN türüdür. Özellikle Voice over IP (VoIP) cihazları için önemli bir rol oynar. Normal veri trafiği ile aynı Network üzerinden taşınan ses trafiği, yoğunluk ve karışıklık durumunda ses kalitesinde bozulmalara yol açabilir. Bu sorunu çözmek amacıyla Ses VLAN’ı kullanılır ve ses trafiği bu VLAN üzerinden izole edilerek iletilir. Ses VLAN'ı, ses kalitesini garanti altına alır ve gecikmeleri en aza indirir, böylece yüksek kaliteli ve kesintisiz iletişim sağlanır.

Bir Ses VLAN’ı, genellikle Quality of Service (QoS) protokolleriyle birlikte yapılandırılır. QoS, Voice (ses) trafiğine yüksek öncelik vererek bu trafiğin veri trafiği ile karışmasını ve performansın düşmesini engeller. VoIP paketlerinin doğru sırayla ve hızla iletilmesi kritik olduğundan Ses VLAN’ı, bu trafiği Network üzerinde diğer veri trafiğinden ayırır ve en uygun yoldan iletilmesini sağlar. Bu da, ses paketlerinin öncelikli olarak taşınmasını mümkün kılar ve konuşmaların gecikmesiz, kesintisiz şekilde gerçekleşmesine olanak tanır.

Ses VLAN’ı, güvenlik ve performans açısından da büyük avantajlar sunar. Ses trafiği, veri trafiğiyle aynı Network segmentinde yer aldığında Network üzerindeki yoğunluk, VoIP bağlantılarını olumsuz etkileyebilir ve ses kalitesinde ciddi düşüşler yaşanabilir. Ses VLAN’ı kullanılarak bu riskler, minimize edilerek ses trafiği izole edilir ve güvenli bir şekilde taşınır. Bu izolasyon, VoIP cihazlarının Network üzerindeki performansını artırır ve verimli bir trafik yönetimi sağlar.

Sonuç olarak, Ses VLAN'ı, VoIP cihazlarının daha verimli çalışması, ses kalitesinin korunması ve trafiğin optimize edilmesi için vazgeçilmezdir. Bu VLAN’ın doğru yapılandırılması, Network üzerindeki ses trafiğinin yönetilmesini kolaylaştırır ve kullanıcı deneyimini iyileştirir.

2- VLAN Olmayan Bir Network Ortamında Network Trafiği

Mantığın daha net anlaşılabilmesi için, VLAN oluşturulmamış bir Network üzerindeki Data paketlerinin, tüm sisteme nasıl dağıldığına bir göz atalım:

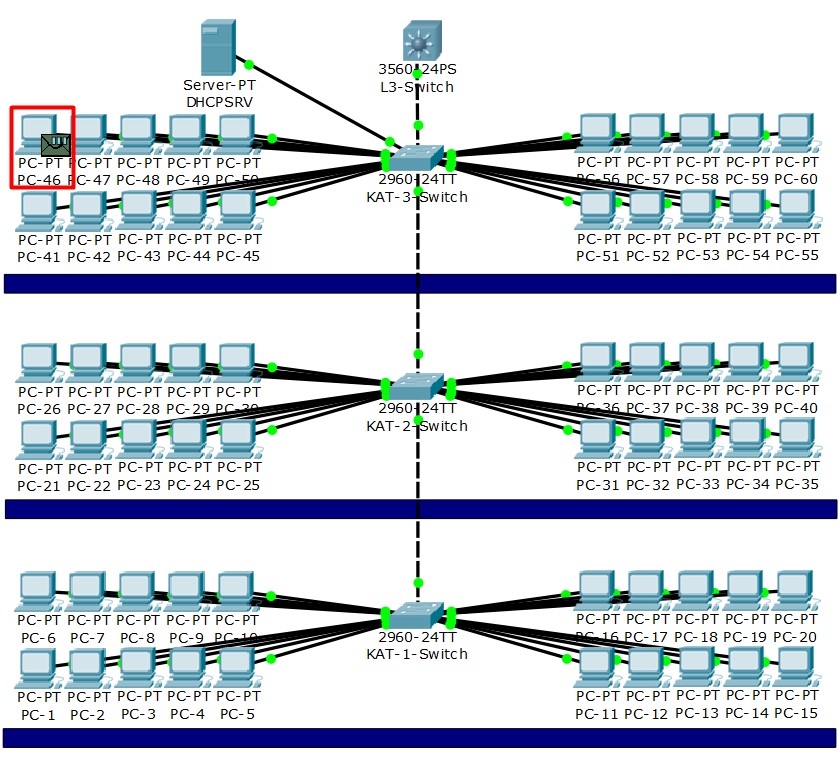

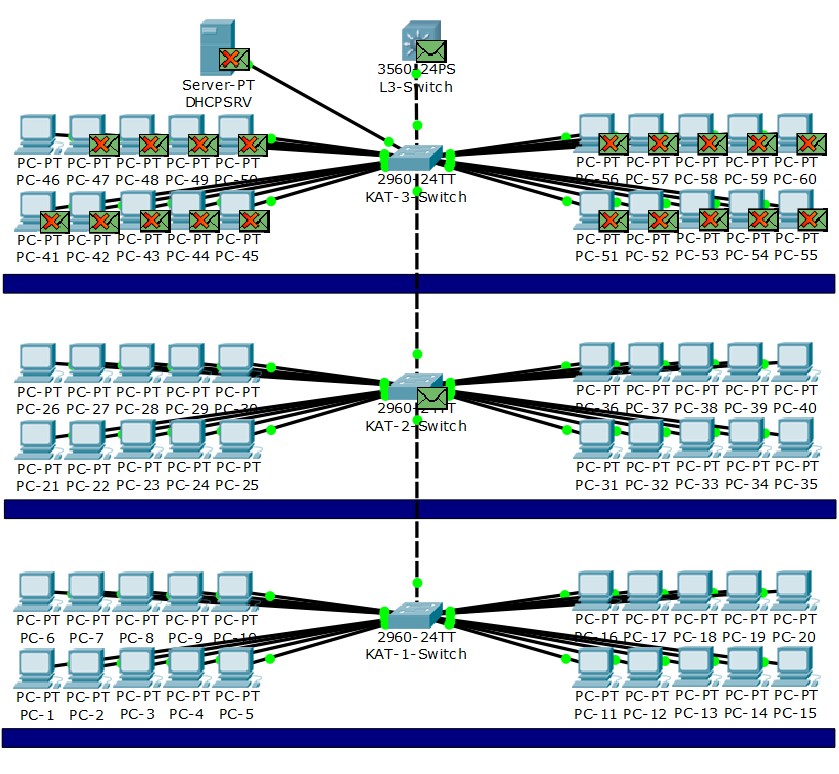

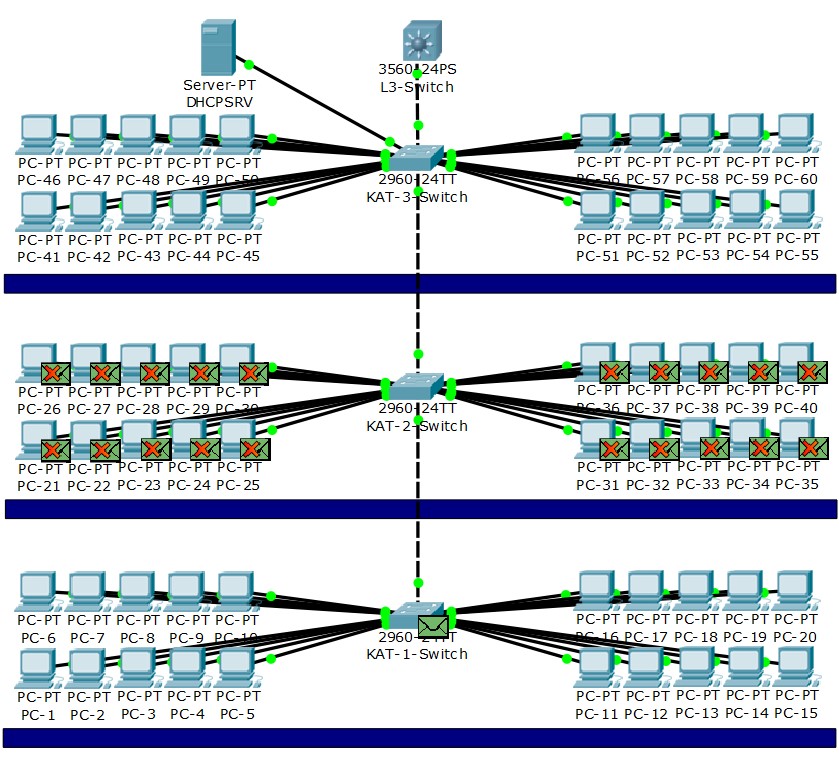

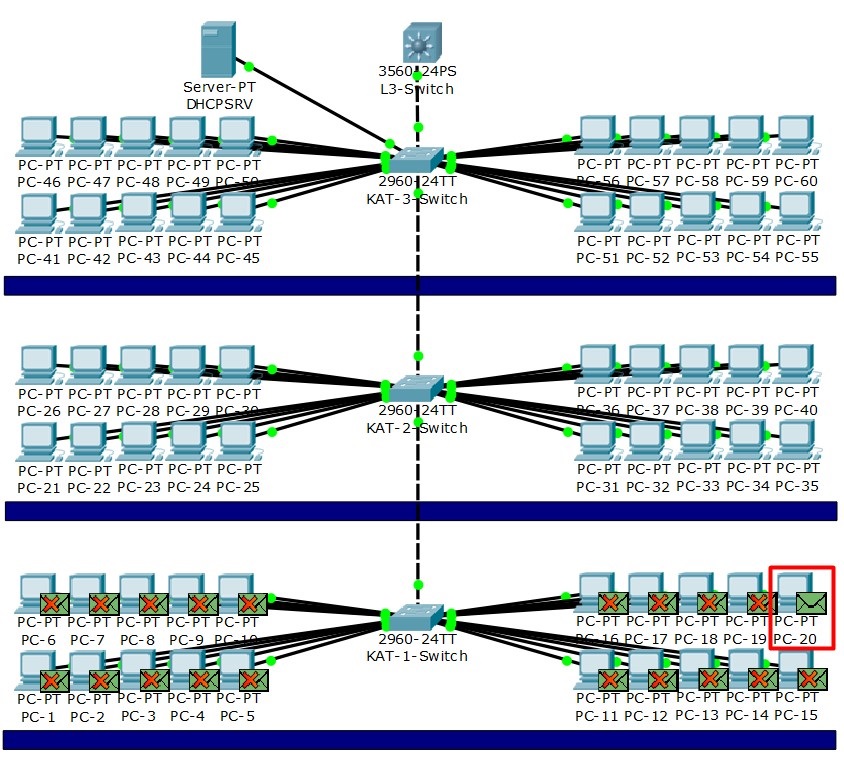

3. Katta bulunan PC-46'dan, 1. kattaki PC-20'ye bilgisayara bir Data paketi yolluyorum. Paketlerin rahatlıkla izlenebilmesi için, ARP protokolünü de devreye aldım. Bu iki bilgisayar, ilk kez haberleşecekleri için, PC-46'dan çıkan Data paketi, tüm Network'ü dolacaşacak, yani bir Broadcast oluşturacaktır.

Aşağıda görüldüğü gibi PC46'dan çıkan Data paketi, ARP Request içindeki Destination Mac Address bilgisi FF-FF-FF-FF-FF-FF (Broadcast MAC adresi) olduğu için, ilk önce 3. kataki tüm bilgisayarlara ulaştırıldı. İlgili Data paketi, ARP Request ile gelen Data paketindeki Destination IP Address kendilerine ait olmadığı için, tüm bilgisayarlar Data paketini reddetti!

Aynı Data paketi, ARP Request içindeki Destination Mac Address bilgisi FF-FF-FF-FF-FF-FF (Broadcast mac adresi) olduğu için, 2. kataki tüm bilgisayarlara da ulaştırıldı.

İlgili Data paketi, ARP Request ile gelen Data paketindeki Destination IP Address kendilerine ait olmadığı için, tüm bilgisayarlar Data paketini reddetti!

Aynı Data paketi, ARP Request içindeki Destination Mac Address bilgisi FF-FF-FF-FF-FF-FF (Broadcast mac adresi) olduğu için, 1. kattaki tüm bilgisayarlara ulaştırıldı.

İlgili Data paketi, ARP Request ile gelen Data paketindeki Destination IP Address kendilerine ait olmadığı için PC-20 hariç tüm bilgisayarlar Data paketini reddetti! PC-20, ARP Request ile gelen Data paketindeki Destination IP Address kendine ait olduğu için Data paketini aldı!

İşte bu örnekte görüldüğü gibi, VLAN ile segmentlere bölünmemiş bir Network ortamında Data paketleri, bu şekilde ilk Data paketi gönderiminde (daha önce hiç haberleşmemiş bilgisayarlar için) Broadcast ile tüm Network'e yayılmakta ve gereksiz yere bir trafik oluşmaktadır. Bu gereksiz Broadcast'i önlemenin yolu, Network'leri VLAN'ler ile segmentlere ayırmaktan geçmektedir.

3- VLAN Yapılandırma

VLAN Yapılandırılmamış bir Network Ortamında Network Trafiğini izledikten sonra, VLAN yapılandırma işlemimize geçebiliriz. Bu kısımda, adım adım Cisco Switch ile VLAN Yapılandırma işlemlerimize başlıyor olacağız.

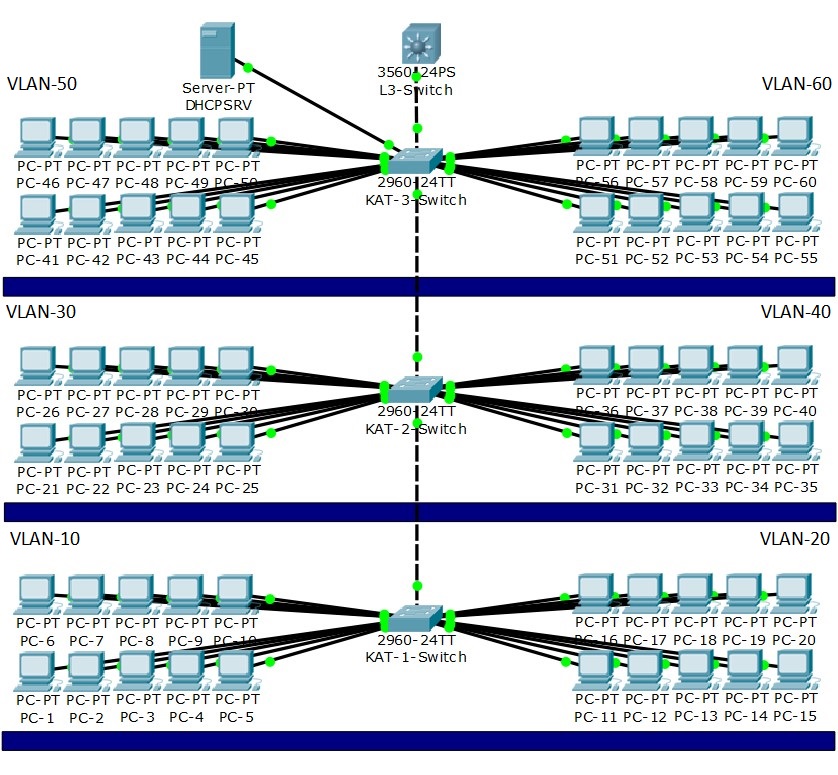

Yapım şu şekilde olacak:

✅ 6 adet VLAN. (Vlan 10, Vlan 20, Vlan 30, Vlan 40, Vlan 50, Vlan 60)

✅ 60 adet PC.

✅ 3 adet 24 Port Layer-2 Cisco Switch.

✅ 1 adet Layer-3 Cisco (backbone, omurga) Switch.

✅ 1 adet DHCP Server.

Bilgi!: Cisco Switch'lerde VLAN 1, varsayılan VLAN olduğundan, Yönetim VLAN'ı ile Varsayılan VLAN'ı ayırmak güvenlik açısından tercih edilir.

VLAN yapılandırma işlemimizi Layer-3 Switch üzerinden yapılandırarak, burada yapılandırdığımız VLAN yapılandırmalarımızı tüm Layer-2 Switch'lere dağıtacağız. Ortamınızda birden fazla Switch bulunuyorsa, tüm Switch'leri tek tek dolaşıp, hepsinde VLAN yapılandırmak için zaman harcamak gereksizdir. Layer-3 Switch'in bize sunduğu avantajlardan birisi de, ayrı VLAN grupları arasında bir Router'a ihtiyaç duymadan IP Routing oluşturup, VLAN'lar arası iletişimi sağlayabilmesidir.

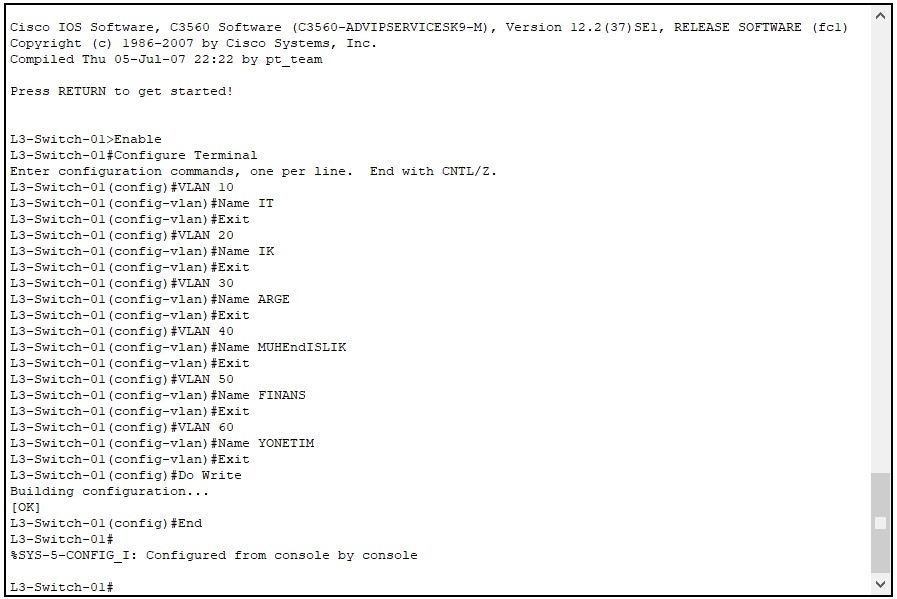

3.1- L3 Switch üzerinde VLAN oluşturma

L3-Switch-01>Enable

L3-Switch-01#Configure Terminal

L3-Switch-01(config)#VLAN 10

L3-Switch-01(config-VLAN)#name IT

L3-Switch-01(config-VLAN)#exit

L3-Switch-01(config)#VLAN 20

L3-Switch-01(config-VLAN)#name IK

L3-Switch-01(config-VLAN)#exit

L3-Switch-01(config)#VLAN 30

L3-Switch-01(config-VLAN)#name ARGE

L3-Switch-01(config-VLAN)#exit

L3-Switch-01(config)#VLAN 40

L3-Switch-01(config-VLAN)#name MUHENDISLIK

L3-Switch-01(config-VLAN)#exit

L3-Switch-01(config)#VLAN 50

L3-Switch-01(config-VLAN)#name FINANS

L3-Switch-01(config-VLAN)#exit

L3-Switch-01(config)#VLAN 60

L3-Switch-01(config-VLAN)#name YONETIM

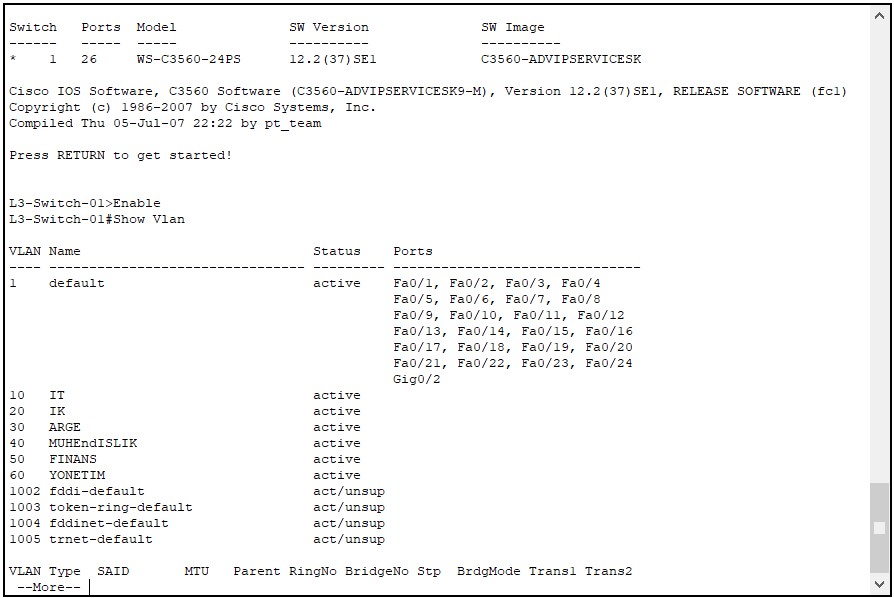

3.2- Show Vlan komutu ile oluşturmuş olduğum VLAN'leri görüntülüyorum.

4- VLAN Trunk Yapılandırma

VLAN Trunk yapılandırması, özellikle büyük ölçekli ve çok sayıda VLAN içeren Network'lerde, verimli veri taşımak ve yönetimi kolaylaştırmak için kullanılan önemli bir teknolojidir. Trunk bağlantıları, birden fazla VLAN'ın trafiğini tek bir fiziksel bağlantı üzerinden taşımaya imkan tanır. Bu sayede, bir Switch ile başka bir Switch veya Router arasındaki bağlantıda her VLAN için ayrı bir fiziksel bağlantıya ihtiyaç duyulmadan, çok sayıda VLAN bilgisi aynı hat üzerinden iletilebilir. Bu durum, hem fiziksel kablolama ihtiyacını azaltır hem de Network yönetiminde esneklik sağlar.

Trunk yapılandırması, birden fazla VLAN'ın tek bir bağlantı üzerinden taşınması gerektiği durumlarda devreye girer. Örneğin, bir veri merkezi veya büyük bir şirket Network'ünde, farklı departmanlara veya iş birimlerine ait VLAN'lerin trafiği, genellikle tek bir omurga üzerinden taşınır. Trunk bağlantısı, bu tür büyük yapılar için idealdir çünkü VLAN'lerin trafiğini izole eder ve aynı zamanda bu trafiği verimli bir şekilde tek bir hat üzerinden aktarır. Bu işlem sırasında her VLAN'a ait trafik, Network'teki diğer VLAN'lardan bağımsız olarak etiketlenir ve izole edilir. Böylece, VLAN'lerin birbiriyle karışmadan kendi trafiğini yönetmesi sağlanır.

Trunk yapılandırmasının en önemli avantajlarından biri, farklı VLAN'lerin trafiğini tek bir bağlantı üzerinde taşırken, bu trafiği organize ve güvenli bir şekilde yönlendirebilmesidir. Her bir veri paketi, VLAN bilgisiyle etiketlenerek taşınır ve bu sayede trafiğin hangi VLAN'a ait olduğu açıkça belirtilir. Bu etiketleme mekanizması, 802.1Q (Dot1q) standardı ile gerçekleştirilir ve VLAN kimliklerini taşıyan paketler, hedef Switch ya da Router tarafından doğru VLAN'a yönlendirilir. Böylece, karmaşık Network yapılarında her VLAN'ın trafiği güvenli ve izole bir şekilde taşınır.

Bunun yanı sıra, Trunk bağlantıları üzerinde taşınan trafiğin yönetimi ve kontrolü de oldukça önemli bir konudur. Trunk üzerinden sadece gerekli olan VLAN trafiğinin taşınması, hem güvenlik hem de performans açısından kritik bir yapılandırma adımıdır. Trunk bağlantısında gereksiz VLAN trafiği taşınırsa bu durum, Network'te gereksiz veri akışına neden olabilir ve Network performansını olumsuz yönde etkileyebilir. Bu yüzden, Trunk bağlantıları her zaman doğru VLAN trafiğini taşıyacak şekilde dikkatle yapılandırılmalıdır.

Trunk yapılandırmasında bir diğer önemli nokta ise Native VLAN (yerel VLAN) kavramıdır. Trunk üzerinden taşınan Untagged (etiketlenmemiş) trafik, varsayılan olarak Native VLAN (yerel VLAN) üzerinden iletilir. Varsayılan ayarlarda bu VLAN, genellikle VLAN 1'dir. Ancak, güvenlik endişeleri nedeniyle VLAN 1'in yerel VLAN olarak kullanılmaması tavsiye edilir. Yerel VLAN'ın değiştirilmesi, Trunk bağlantılarında daha güvenli bir yapı oluşturulmasına katkı sağlar ve gereksiz güvenlik açıklarının önüne geçer.

Yapımızda her bir Switch üzerinde 2 aynı VLAN yapılandırması var (Ör. KAT-1-Switch-01 üzerinde VLAN 50 ve VLAN 60). Bu iki ayrı VLAN'e ait bilgilerin ortamdaki diğer Switch'lere de iletilebilmesi için, Switch'ler arası VLAN Trunk Yapılandırması yapılmalıdır. Ayrıca Trunk yapılandırması, Switch'lerin birbirlerine bağlanan Port'larında yapılandırılır.

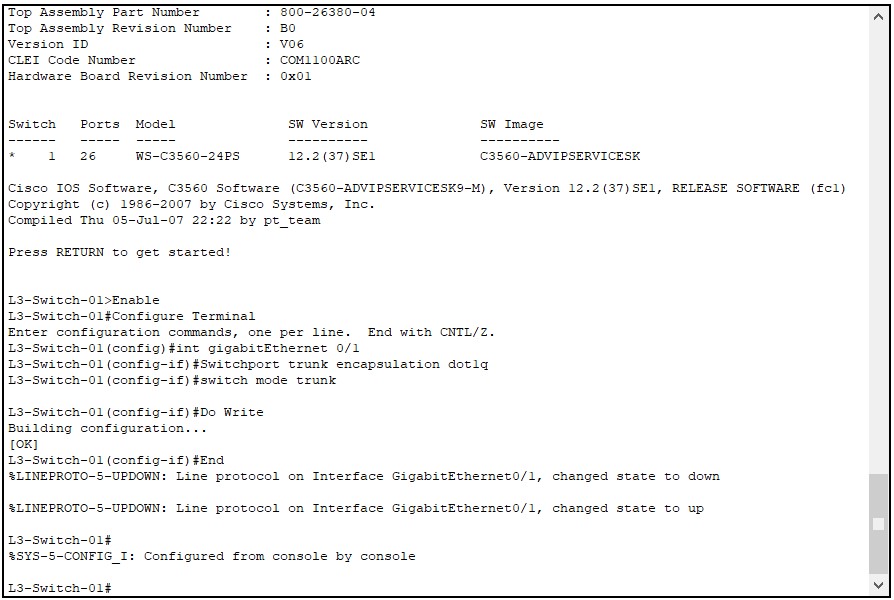

4.1- Backbone Switch Üzerinde VLAN Trunk Yapılandırma

L3-Switch-01>Enable

L3-Switch-01#Configure Terminal

L3-Switch-01(config)#int gigabitEthernet 0/1

L3-Switch-01(config-if)#SwitchPort trunk encapsulation dot1q

L3-Switch-01(config-if)#switch mode trunk

Switch Mode Trunk yapılandırması ile gigabitEthernet 0/1 Port'undan yani L3 Switch'in L2 Switch'lere bağlı olduğu Port üzerinden farklı VLAN'lerin geçeceği bilgisini veriyorum.

802.1Q (Dot1q) Standardı

802.1Q (Dot1q) standardı, modern Ethernet Network'lerinde VLAN kimliklerinin paketlere eklenmesi için kullanılan temel bir teknolojidir. Institute of Electrical and Electronics Engineers (IEEE) tarafından geliştirilen bu standart, Network'leri daha küçük ve yönetilebilir parçalara bölerek trafiği optimize etmek ve izole etmek amacıyla tasarlanmıştır. 802.1Q'nun en önemli işlevi, Ethernet Frame'ine eklediği özel bir VLAN Tag ile hangi VLAN üzerinden iletişimin yapıldığını belirlemesidir. Böylece, tek bir fiziksel bağlantı üzerinden birden fazla VLAN ile haberleşme sağlanabilir ve Network altyapısı daha verimli bir şekilde yönetilebilir.

Bir Ethernet Frame'ine 802.1Q Tag eklendiğinde, paket içeriğine 4 byte'lık bir ek bilgi yerleştirilir. Bu ek bilgi içerisinde VLAN ID (kimlik) ve öncelik bilgisi bulunur. VLAN ID, bu Frame'in hangi VLAN'a ait olduğunu belirtirken, öncelik bilgisi de trafiğin aciliyetine göre önceliklendirme yapılmasına olanak tanır. Bu sayede farklı türdeki trafiği (örneğin ses, video ve veri trafiği) aynı Network üzerinden taşırken, kritik öneme sahip trafiğe öncelik verilebilir.

802.1Q standardı, büyük ölçekli Network'lerde VLAN'lerin segmentasyonunu sağlarken, aynı zamanda Network güvenliğini de artırır. Birden fazla VLAN oluşturularak, her VLAN kendi içinde izole edilir ve istemcilerin birbirleriyle doğrudan haberleşmesi engellenir. Bu izolasyon, güvenlik politikalarının uygulanmasını kolaylaştırır ve yetkisiz erişimlerin önüne geçer. Örneğin, misafirlerin ve şirket çalışanlarının aynı fiziksel Network altyapısını kullanması gerektiğinde, farklı VLAN'ler üzerinden segmentasyon yapılarak iki grup arasında veri akışı izole edilebilir.

Ayrıca, 802.1Q, Trunking adı verilen bir kavramla da doğrudan ilişkilidir. Trunk Port'lar, bir Switch'in birden fazla VLAN'i destekleyen Port'larıdır ve bu Port'lar üzerinden VLAN bilgisi etiketlenerek farklı VLAN'ler arasında veri trafiği taşınabilir. Trunk bağlantılarında her Frame, 802.1Q Tag ile etiketlenerek hangi VLAN'a ait olduğu bilgisi taşınır. Böylece birden fazla VLAN, tek bir fiziksel bağlantı üzerinden taşınarak Port sayısından ve kablolamadan tasarruf sağlanır.

802.1Q standardının getirdiği bir diğer önemli avantaj ise geniş ölçekli Network'lerin daha kolay yönetilebilmesidir. Her bir VLAN’in izole edilmesi sayesinde Network yöneticileri, trafiği daha kolay kontrol edebilir ve gerektiğinde belirli VLAN'lere özel politikalar uygulayabilir. Bu segmentasyon sayesinde, büyük ve karmaşık Network yapıları daha yönetilebilir hale gelir ve performans iyileştirmeleri yapılabilir.

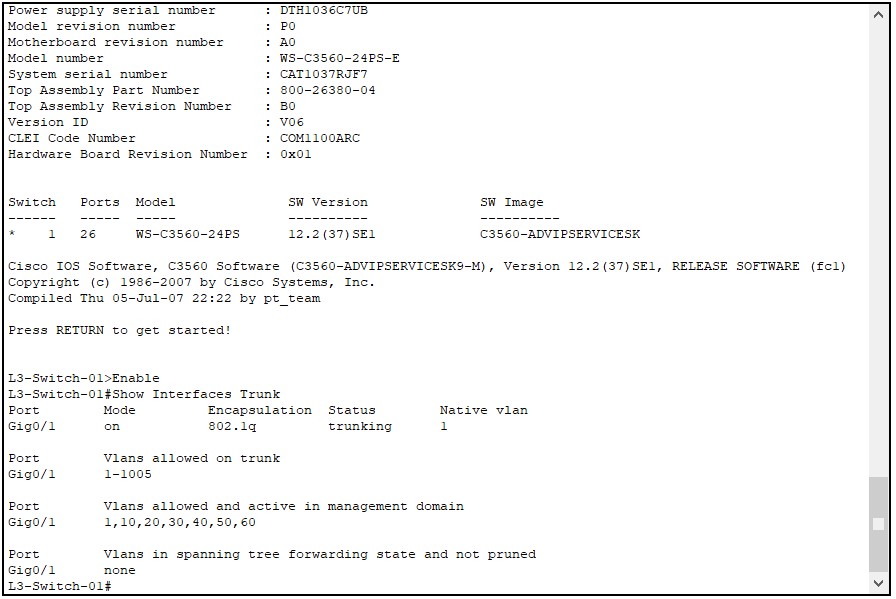

4.2- Show Interfaces Trunk komutu ile Port'lar üzerindeki VLAN Trunk yapılandırmasını görüntülüyorum.

L3-Switch-01>Show Interfaces Trunk

VLAN'ler üzerinde Trunk yapılandırmasının nasıl yapıldığını artık netleştirdik. Switch'ler arası VLAN taşıyabilmek için Trunk yapılandırmasının neden gerekli olduğunu da gördük. Peki iş, DHCP Server tarafına geldiğinde işler nasıl değişiyor? Yani DHCP Server, birden fazla VLAN'a IP dağıtacaksa, bu durumda Server'ın bağlı olduğu Port da Trunk olmak zorunda mı? İşte tam burada bazı kafa karışıklıkları yaşanabiliyor.

Çoğu senaryoda DHCP Server, yalnızca bir VLAN'a bağlı kalıyor ama farklı VLAN'lardaki Client'lar da bu Server'dan IP adresi alabiliyor. Bu nasıl mümkün oluyor? Trunk yapılandırması olmadan, farklı VLAN'lara ait DHCP istekleri nasıl doğru şekilde işleniyor?

Şimdi bu yapının nasıl çalıştığına, DHCP Server'ın konumlandırılmasına ve Layer 3 Switch üzerinde bu trafiğin nasıl yönlendirildiğine birlikte bakalım. Bu bölümde hem DHCP Relay mantığını hem de Trunk Port'un bu bağlamda gerekip gerekmediğini netleştireceğiz.

DHCP Server Sadece Bir VLAN’da Olmasına Rağmen Diğer VLAN’lara Nasıl IP Dağıtır?

DHCP Server'ın bağlı olduğu Port'un Trunk olmasına gerek yoktur. Çünkü DHCP Server, yalnızca bir VLAN içinde yer alır ve IP adresi de o VLAN'ın IP bloğu ile uyumlu olacak şekilde yapılandırılır. Böyle bir yapıda, Server'ın bağlı olduğu Switch Port, Access Mode'da çalıştığı sürece iletişim sorunsuz şekilde sağlanır. Trunk Port'lar ise VLAN etiketli trafiği taşıyabildiği için çoğunlukla Switch'ler arası bağlantılarda ya da Router-on-a-Stick gibi senaryolarda kullanılır. DHCP Sunucu gibi uçta yer alan bir cihaz için böyle bir yapılandırmaya ihtiyaç duyulmaz.

Farklı VLAN'lardaki istemcilerin de bu DHCP Sunucu'dan IP adresi alabilmesi için Network'te bir Layer 3 Switch yer almalıdır. Bu Switch üzerinde her VLAN için bir Switch Virtual Interface (SVI) oluşturularak o VLAN, Layer 3 seviyesinde temsil edilir ve ilgili VLAN arayüzlerine ip helper-address komutu girilir. Böylece farklı VLAN'lardan gelen DHCP Discover paketleri, Layer 3 Switch tarafından alınır ve Broadcast paket olmaktan çıkarılıp DHCP Server'a Unicast olarak yönlendirilir. Ardından DHCP Offer, Request ve ACK paketleri de yine aynı yol üzerinden Client'a ulaşır. Bu mekanizma, DHCP Relay Agent mantığıyla çalışır ve çoklu VLAN ortamında merkezi IP dağıtımı sağlar.

Anlatımın bu noktasına kadar DHCP Server'ın farklı VLAN'lardaki cihazlara nasıl IP dağıtabildiğini mantıksal olarak ele aldık. Şimdi bu süreci daha net kavrayabilmek için adım adım işleyişe birlikte bakalım. Böylece DHCP Discover paketinden başlayan, ACK ile sonuçlanan bu iletişim yapısının Layer 3 Switch üzerinden nasıl aktığını somut örnekle pekiştirmiş olacağız.

1. Örneğin, VLAN 30 içindeki bir Client, IP adresi almak için bir DHCP Discover paketi gönderir. Bu paket, Layer 2 düzeyde bir Broadcast pakettir.

2. Bu Broadcast, yalnızca VLAN 30 içinde dolaşır, çünkü VLAN'lar arası Broadcast geçişine izin verilmez. DHCP Server, VLAN 50'de olduğundan bu paket, doğrudan Server'a ulaşamaz.

3. Ancak Layer 3 Switch üzerinde VLAN 30 için yapılandırılmış olan Switch Virtual Interface (SVI) üzerinde ip helper-address 192.168.50.100 komutu tanımlıdır. Bu IP adresi, VLAN 50'deki DHCP Server'a aittir.

Bu adımdaki yapılandırma süreci, makalemizin ilerleyen kısımlarında detaylıca ele alınmıştır.

4. Layer 3 Switch, bu DHCP Discover paketini alır ve onu bir Unicast UDP 67 paketine çevirerek DHCP Server'a yollar. Yani bu işlemle birlikte DHCP Discover paketi, Unicast olarak DHCP Server'a iletilir.

5. DHCP Server, gelen DHCP Discover paketine karşılık olarak DHCP Offer paketini gönderir.

6. Bu teklifi alan Client, DHCP Request paketi ile IP adresini talep eder.

7. Son adımda DHCP Server, bu isteğe DHCP ACK paketi ile yanıt vererek IP atamasını tamamlar. Tüm bu paketler, yine Layer 3 Switch üzerinden yönlendirilerek Client'a ulaşır.

8. Sonuç olarak Client, kendi VLAN'ı dışındaki bir DHCP Server'dan IP almış olur; tüm bu süreç DHCP Relay Agent mantığı sayesinde gerçekleşir.

Son olarak, DHCP Server'ın Port'unu Trunk yapmak teknik olarak mümkün olsa bile, buna ihtiyaç yoktur. En doğru yaklaşım, DHCP Server'ı tek bir VLAN içinde konumlandırmak ve geri kalan VLAN'lardaki DHCP taleplerini Layer 3 Switch üzerinden yönlendirmektir. Bu da yapının hem sade hem de yönetilebilir kalmasını sağlar.

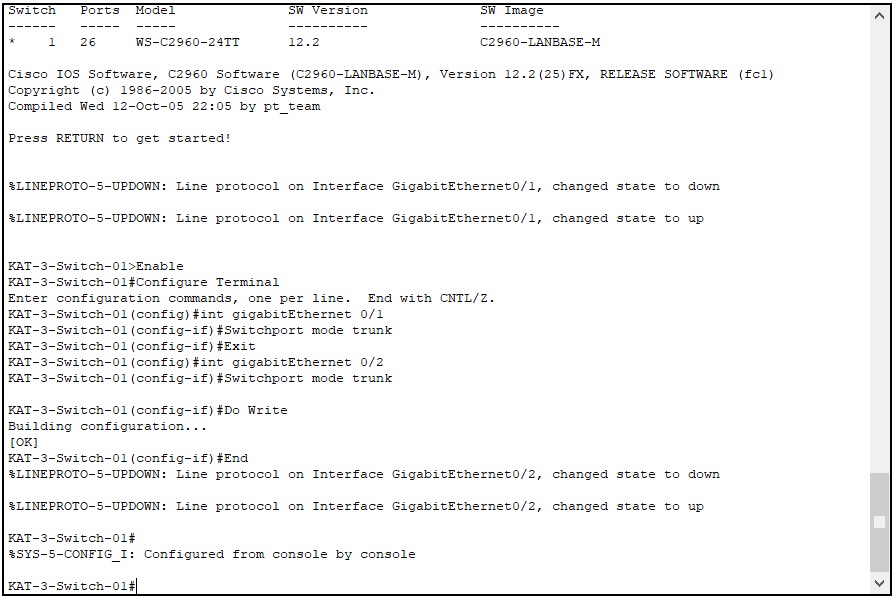

4.3- KAT-3-Switch-01 Üzerinde VLAN Trunk Yapılandırma

KAT-3-Switch-01 Üzerindeki sırası ile gigabitEthernet 0/1 ve gigabitEthernet 0/2 Port'larına gireceğim.

KAT-3-Switch-01>Enable

KAT-3-Switch-01#Configure Terminal

KAT-3-Switch-01(config)#interface gigabitEthernet 0/1

KAT-3-Switch-01(config-if)#SwitchPort mode trunk

KAT-3-Switch-01(config-if)#exit

KAT-3-Switch-01(config)#interface gigabitEthernet 0/2

KAT-3-Switch-01(config-if)#SwitchPort mode trunk

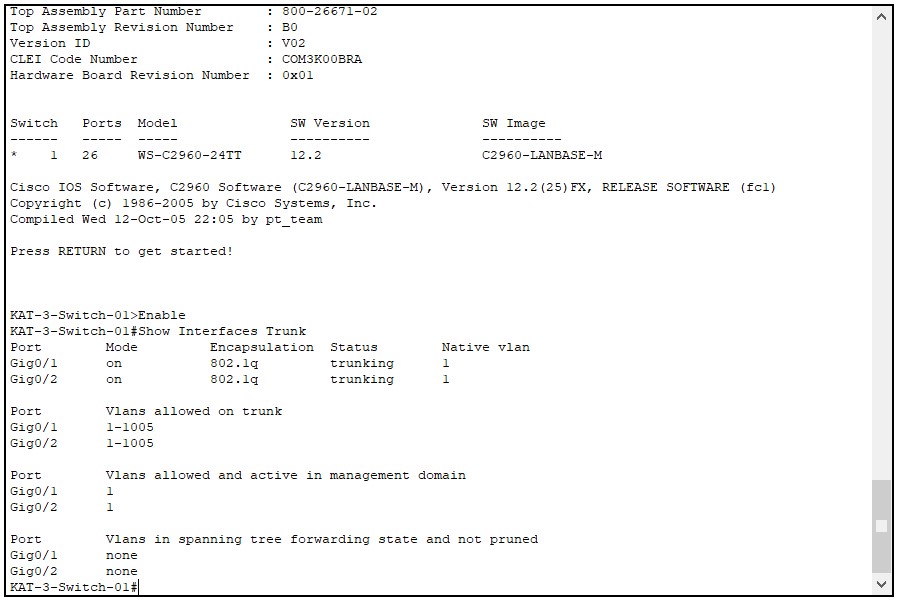

4.4- Show Interfaces Trunk komutu ile Port'lar üzerindeki VLAN Trunk yapılandırmasını görüntülüyorum.

KAT-3-Switch-01>Show Interfaces Trunk

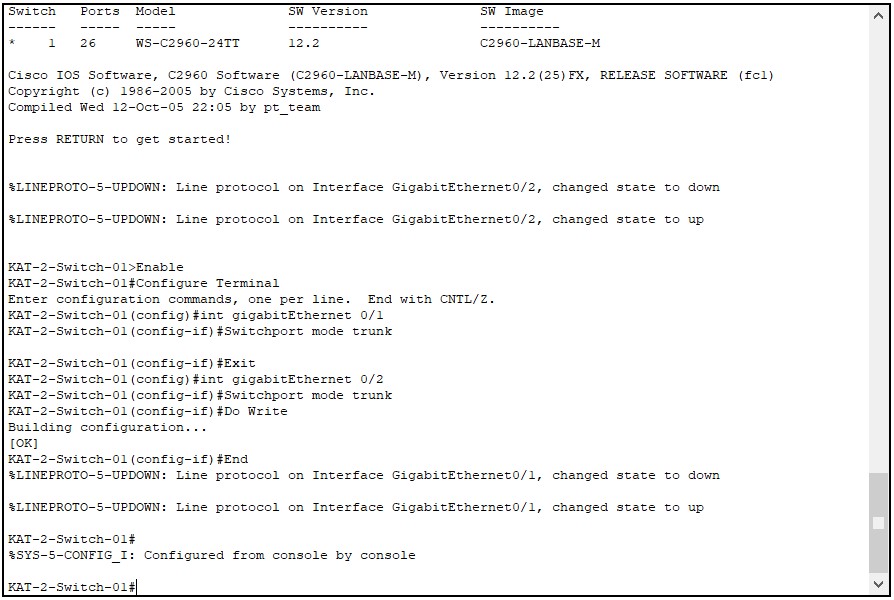

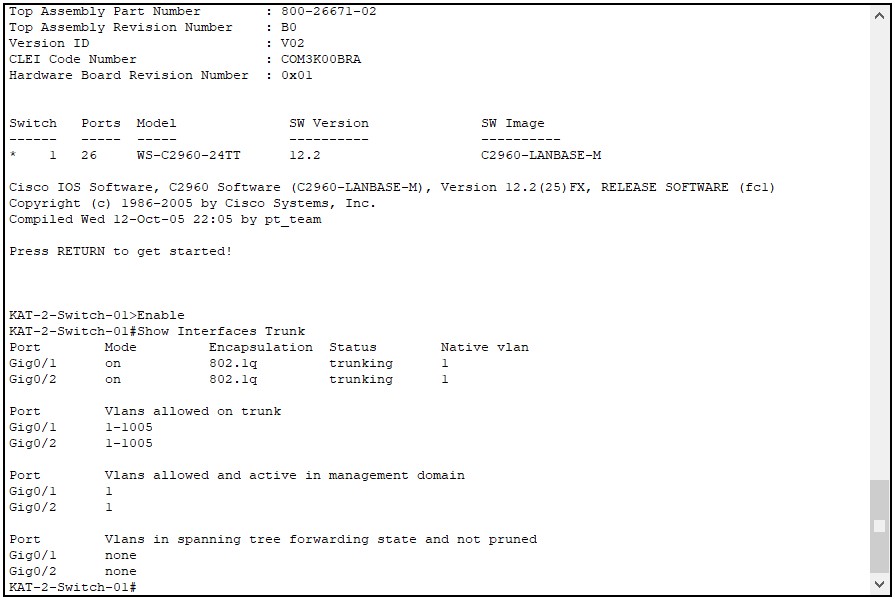

4.5- KAT-2-Switch-01 Üzerinde VLAN Trunk Yapılandırma

KAT-2-Switch-01 Üzerindeki sırası ile gigabitEthernet 0/1 ve gigabitEthernet 0/2 Port'larına gireceğim.

KAT-2-Switch-01>Enable

KAT-2-Switch-01#Configure Terminal

KAT-2-Switch-01(config)#interface gigabitEthernet 0/1

KAT-2-Switch-01(config-if)#SwitchPort mode trunk

KAT2-Swtich(config-if)#exit

KAT-2-Switch-01(config)#interface gigabitEthernet 0/2

KAT-2-Switch-01(config-if)#SwitchPort mode trunk

4.6- Show Interfaces Trunk komutu ile Port'lar üzerindeki VLAN Trunk yapılandırmasını görüntülüyorum.

KAT-2-Switch-01>Show Interfaces Trunk

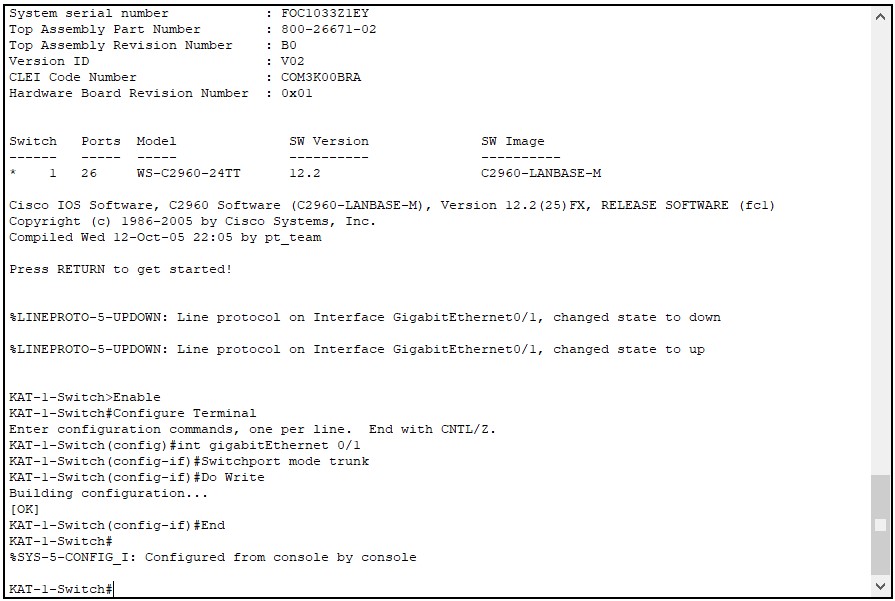

4.4- KAT-1-Switch-01 Üzerinde VLAN Trunk Yapılandırma

KAT-1-Switch-01 Üzerindeki gigabitEthernet 0/1 ve gigbitEthernet 0/2 Port'larına gireceğim.

KAT-1-Switch-01>Enable

KAT-1-Switch-01#Configure Terminal

KAT-1-Switch-01(config)#interface gigabitEthernet 0/1

KAT-1-Switch-01(config-if)#SwitchPort mode trunk

KAT-1-Switch-01(config-if)#exit

KAT-1-Switch-01(config)#interface gigabitEthernet 0/2

KAT-1-Switch-01(config-if)#SwitchPort mode trunk

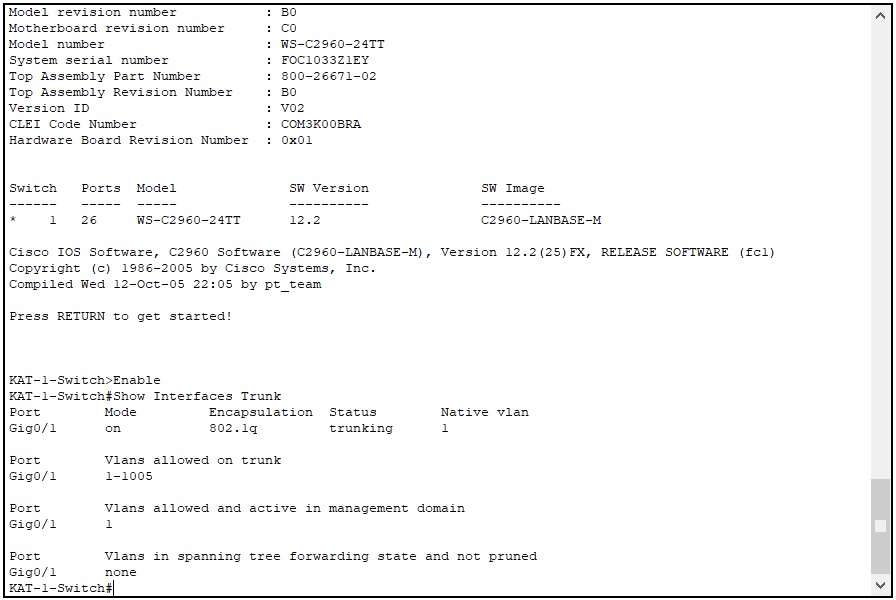

4.3.1- Show Interfaces Trunk komutu ile Port'lar üzerindeki VLAN Trunk yapılandırmasını görüntülüyorum.

KAT-1-Switch-01>Show Interfaces Trunk

6- VTP (Virtual LAN Trunking Protocol) Yapılandırma

VTP (Virtual LAN Trunking Protocol), büyük Network'lerde VLAN yapılandırmalarını merkezi bir yerden yönetmek için kullanılan bir protokoldür. VTP, bir Switch üzerinde yapılan VLAN değişikliklerinin, aynı VTP Domain içerisindeki diğer Switch'ler ile senkronize edilmesini sağlar. Bu sayede, her Switch'e ayrı ayrı VLAN bilgisi girmek zorunda kalmazsınız, bir VTP Server Mode'da çalışan Switch'te yapılan değişiklikler, Client Mode'daki tüm Switch'lere otomatik olarak yayılır. Bu da VLAN yapılandırma sürecini oldukça basitleştirir ve yönetimi kolaylaştırır.

VTP yapılandırması sırasında, ilk olarak bir VTP Domain oluşturulmalıdır. Tüm Switch'ler aynı VTP Domain içerisinde olmalıdır ki VLAN bilgileri sorunsuz bir şekilde senkronize edilebilsin. Domain adı her Switch'te aynı olmak zorundadır, aksi takdirde VLAN bilgileri doğru şekilde iletilmez. Domain oluşturulduktan sonra, VTP Mode seçimi yapılır. Switch'in Server, Client ya da Transparent modda çalışmasını belirlemek, Network üzerindeki VLAN yönetimi açısından kritik bir karardır. Server Mode, VLAN'lerin oluşturulabileceği ve değiştirilebileceği ana cihazdır. Client Mode'daki Switch'ler ise bu bilgileri alır ve uygular, fakat kendileri VLAN değişikliği yapamazlar. Transparent Mode'daki Switch'ler ise VLAN bilgilerini almaz, ancak kendi üzerinde lokal VLAN'ler oluşturabilir ve bu bilgileri diğer Switch'lere iletmez.

VTP Domain güvenliği için, VTP Password kullanılması önemlidir. Bu şifre sayesinde, yetkisiz Switch'lerin VTP Domain'e dahil olması ve mevcut VLAN yapılandırmalarını bozması engellenir. VTP Password, aynı zamanda VLAN senkronizasyonunun kontrol altında tutulmasını sağlar. Yeni eklenen bir Switch, doğru VTP Password'e sahip değilse, VLAN bilgilerini alamaz ve bu da Network'ün güvenliğini korur.

Bir diğer önemli yapılandırma ise VTP Version seçimidir. VTP Version 2, özellikle büyük Network'lerde veri tutarlılığı kontrolü açısından tercih edilir. Version 2, SNMP veya CLI üzerinden girilen VLAN bilgilerini doğrular ve hatalı bir yapılandırmanın diğer Switch'lere yayılmasını engeller. Ayrıca, VTP Version 2, hataların daha iyi yönetilmesini sağlar ve Token Ring VLAN desteği gibi özelliklerle daha geniş bir kapsam sunar.

VTP yapılandırmasında dikkat edilmesi gereken bir diğer önemli konu, Trunk bağlantılarının doğru yapılandırılmasıdır. VTP, VLAN bilgilerini Trunk bağlantıları üzerinden diğer Switch'lere ilettiği için, bu bağlantıların sorunsuz çalışması hayati önem taşır. Trunk Port'ların doğru VLAN'leri taşıdığından ve yerel VLAN yapılandırmalarının düzgün olduğundan emin olunmalıdır.

VTP kullanımı, özellikle çok sayıda Switch'in bulunduğu büyük Network'lerde VLAN yönetimini büyük ölçüde kolaylaştırır. Ancak doğru yapılandırılmadığında, yanlış VLAN bilgileri tüm Network'e yayılabilir ve ciddi sorunlara yol açabilir. Bu yüzden, VTP yapılandırması sırasında dikkatli olunmalı ve doğru güvenlik önlemleri alınmalıdır. VTP Password'lerin doğru ayarlanması, VTP Domain'in tutarlılığının korunması ve Version seçimlerinin doğru yapılması, başarılı bir VTP senaryosu için gereklidir.

✅ VTP Domain

VTP Domain, birden fazla Switch'in aynı VLAN bilgilerini paylaşmasını sağlayan bir etki alanıdır. Bir VTP Domain içindeki Switch'ler, VLAN bilgilerini senkronize eder ve tek bir merkezi noktadan yönetilebilir hale getirir. Aynı Domain’e dahil olan Switch'ler, VTP Server modda çalışan Switch'ten gelen VLAN bilgilerini alarak kendi yapılandırmalarını buna göre günceller. VTP Domain sayesinde büyük Network'lerde VLAN'lerin yönetimi daha verimli olur. Ancak, bir Switch'in doğru bir şekilde VTP Domain'e katılabilmesi için, tüm cihazlarda Domain adının tutarlı olması gerekir.

✅ VTP Password

VTP Password, VTP Domain içerisindeki VLAN bilgilerinin yetkisiz Switch'lere yayılmasını önleyen güvenlik mekanizmasıdır. Bu şifre sayesinde, VTP Domain'e yeni eklenen Switch'ler, VLAN bilgilerini ancak doğru VTP Password'e sahip olduklarında alabilirler. Eğer VTP Password bilgisi doğru girilmezse, Switch, VLAN bilgilerini almaz ve senkronize olmaz. Bu özellik, Network'e yeni eklenen Switch'lerin istenmeyen VLAN bilgilerini almamasını veya mevcut yapılandırmaları bozmamasını sağlar. Ayrıca, VTP Password'ün yanlış yapılandırılması, Network'te büyük çaplı VLAN senkronizasyon sorunlarına yol açabilir.

✅ VTP Version 2

VTP Version 2, VLAN bilgileri için veri tutarlılığı ve doğrulama mekanizmalarını geliştiren bir versiyondur. Bu versiyon, VLAN bilgileri girildiğinde veya güncellendiğinde tutarlılık kontrolü yaparak, çelişkili yapılandırmaların VTP Domain'e yayılmasını önler. Özellikle SNMP veya CLI aracılığıyla VTP Domain'e yeni VLAN bilgileri eklendiğinde, Version 2 bu bilgilerin doğruluğunu kontrol eder. Ayrıca, VTP Version 2, Token Ring VLAN desteğini de içerir. Version 2, hataların yönetimi ve VLAN numaralandırma konusunda daha hassas kontroller sağlar, bu da özellikle büyük ve karmaşık Network'lerde veri bütünlüğünü güvence altına alır.

Bir de VTP Version 1 bulunmaktadır. VTP Version 1, VLAN bilgilerini bir VTP Domain içinde paylaşmak için temel bir yapı sunar. Ancak, bu versiyon, veri tutarlılığı ve doğrulama mekanizmaları açısından sınırlı özelliklere sahiptir.

VTP Version 2 ise bu eksiklikleri gidererek daha güvenilir bir yapı sağlar. Özellikle, VLAN bilgileri güncellenirken tutarlılık kontrollerinin devreye girmesi, yanlış yapılandırmaların yayılmasını önler. Bu geliştirme, büyük ve karmaşık Network'lerde veri bütünlüğünü koruma açısından kritik bir avantaj sunar.

Version 2, Token Ring VLAN desteği ve daha hassas hata yönetimi özellikleriyle öne çıkar. Özellikle VLAN numaralandırma ve SNMP gibi araçlarla yapılan değişikliklerin doğruluğunu kontrol etmesi, bu versiyonu daha güvenilir hale getirir. Version 1 ile kıyaslandığında, Version 2’nin sunduğu bu ek kontroller ve gelişmiş doğrulama mekanizmaları, Network altyapılarında daha sağlam bir yapı oluşturmayı mümkün kılar.

VTP'nin bu iki versiyonu, temel prensiplerde benzer olsa da, Version 2'nin sunduğu detaylı kontroller, büyük ölçekli yapılandırmalar için vazgeçilmezdir. Bu makalede aktarılan bilgiler, doğru versiyonu seçerken ihtiyaçlarınızı daha net belirlemenize yardımcı olmayı amaçladı. Network'ünüzün ihtiyaçlarına uygun bir VTP versiyonu seçmek, uzun vadede daha güvenilir ve sorunsuz bir yapı oluşturmanın anahtarıdır.

⚡ VTP Mode

VTP Mode, bir Switch'in VLAN Trunking Protocol (VTP) altında nasıl çalışacağını belirleyen modları ifade eder. VTP, Switch'ler arasında VLAN bilgilerini paylaşmak için kullanılan bir protokoldür ve VTP Mode'lar, bir Switch'in bu bilgileri nasıl oluşturacağını, ileteceğini veya alacağını belirler. Üç temel VTP Mode bulunmaktadır.

1- VTP Server Mode

Bu modda çalışan Switch, VLAN oluşturabilir, değiştirebilir ve silebilir. Server Mode'daki bir Switch, tüm VLAN bilgilerini VTP Domain içerisindeki diğer Switch'lere dağıtır. Ayrıca, VLAN interface konfigürasyonu genellikle Server Mode'da çalışan bir Switch üzerinde yapılır. Cisco Switch'lerde Server Mode, varsayılan olarak Backbone Switch'lerde tanımlıdır.

2- VTP Mode Transparent

Bu modda çalışan Switch'ler, VTP Domain içerisindeki VLAN bilgilerini alır ancak kendi yapılandırmalarını değiştirmeden bu bilgileri diğer Switch'lere iletir. Yani, bir köprü görevi görürler. Transparent Mode'daki Switch'ler, diğer Switch'lerden gelen VLAN bilgilerini kendi VLAN yapılandırmasına eklemezler.

3- VTP Mode Client

Bu modda olan Switch'ler, Server Mode'daki Switch'lerden gelen VLAN bilgilerini alır ve kendi yapılandırmalarına ekler. Bu Switch'ler VLAN bilgilerini Trunk Port'ları üzerinden alır ve kendi üzerlerinde saklarlar, ancak VLAN oluşturma veya silme işlemleri yapamazlar.

|

Özellik |

VTP Server |

VTP Client |

VTP Transparent |

|

VLAN oluşturma, düzenleme, silme |

Evet |

Hayır |

Sadece Local |

|

Bağımsız Senkronizasyon |

Evet |

Evet |

Hayır |

|

VTP Tanımlarını iletme |

Evet |

Evet |

Evet |

Burada en önemli nokta, VTP Domain'dir. VTP Domain sadece bir kez oluşturulur. VTP Server'da önemli olan, versiyon numarasıdır. Ortamda versiyon numarası en yüksek olan VTP Server, yetkili konuma geçmektedir. Bu nedenle de VTP Domain'e eklenecek bir parola bilgisi ile de Network ortamına eklenecek başka bir VTP Server'ın yetkisiz işlem yapması engellenmiş olur. Bunu da Layer3 Switch (Backbone Switch) üzerinde oluşturuyorum.

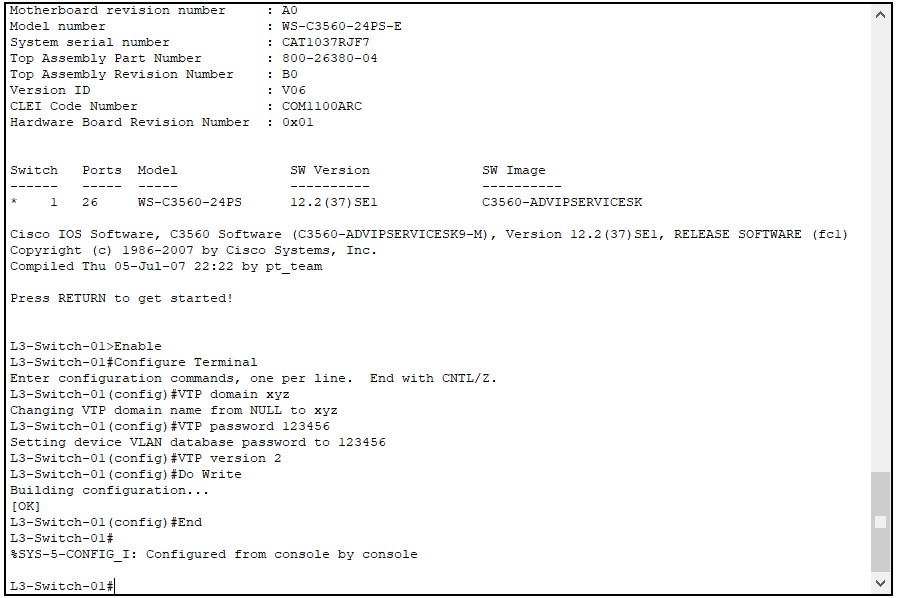

6.1- L3 Switch Üzerinde VTP Yapılandırma

L3-Switch-01>Enable

L3-Switch-01#Configure Terminal

L3-Switch-01(config)#vtp Domain xyz

L3-Switch-01(config)#vtp password 123456

L3-Switch-01(config)#vtp version 2

Bilgi!: Layer3 Switch'te VTP Mode, zaten Server olduğu için Vtp Mode Server komutu yazmaya da gerek yoktur.

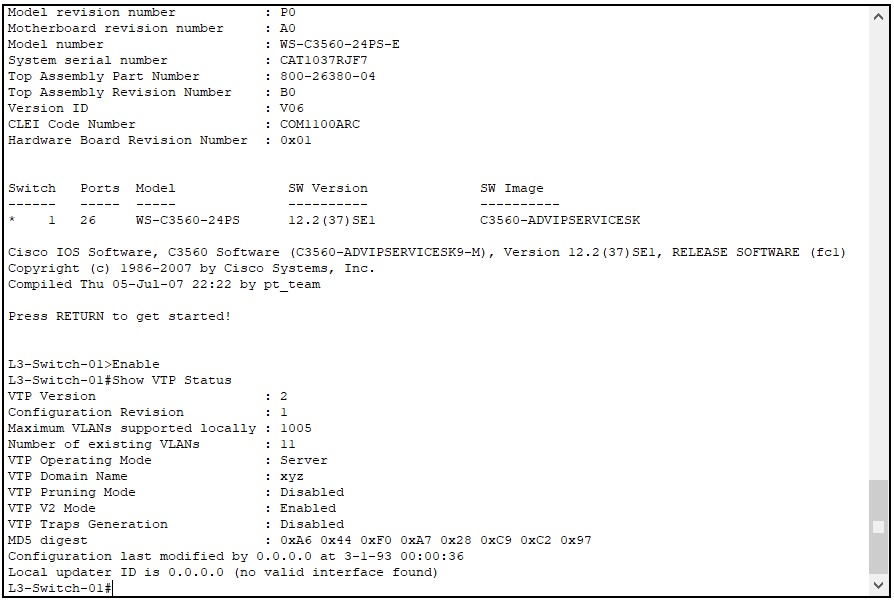

6.2- Show VTP Status komutu ile oluşturduğum VTP yapısının durum bilgisini görüntülüyorum.

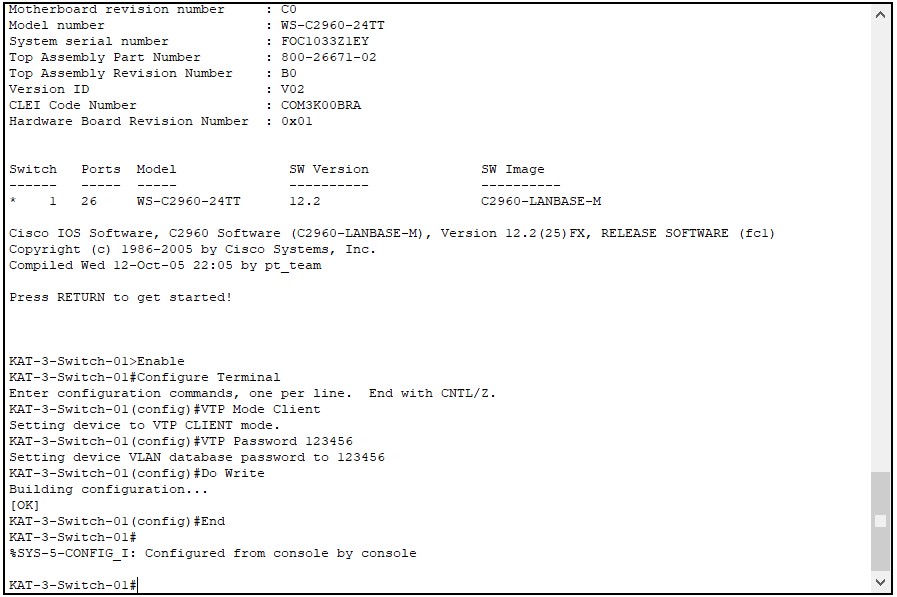

6.3- KAT-3-Switch-01 Üzerinde VTP Yapılandırma

Layer2 Switch'ler üzerinde, Layer3 Switch üzerinde yaptığımız gibi VTP Domain bilgisini girmiyoruz. Çünkü Domain, sadece bir kez oluşturulabilir! Bunu da Layer3 Switch üzerinde oluşturmuştum. Ayrıca Layer2 Switch'ler üzerinde Vtp Mode'u Server olarak girmiyoruz. Vtp Mode Server, ortamda sadece bir tane bulunabilir. Bu da Layer3 Switch üzerinde yapılandırmıştım.

KAT-3-Switch-01>Enable

KAT-3-Switch-01#Configure Terminal

KAT-3-Switch-01(config)#vtp password 123456

KAT-3-Switch-01(config)#vtp version 2

KAT-3-Switch-01(config)#vtp mode client

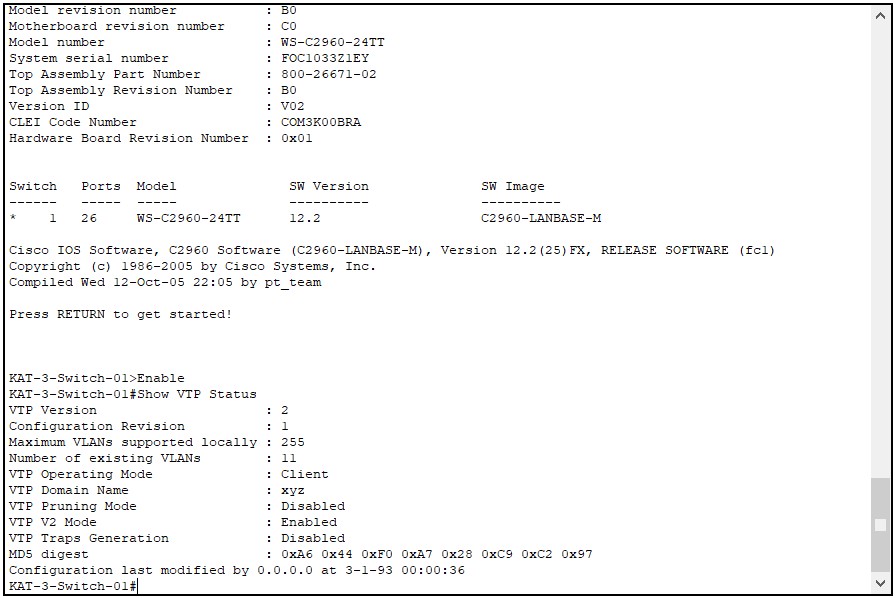

6.4- Show VTP Status komutu ile oluşturduğum VTP yapısının durum bilgisini görüntülüyorum.

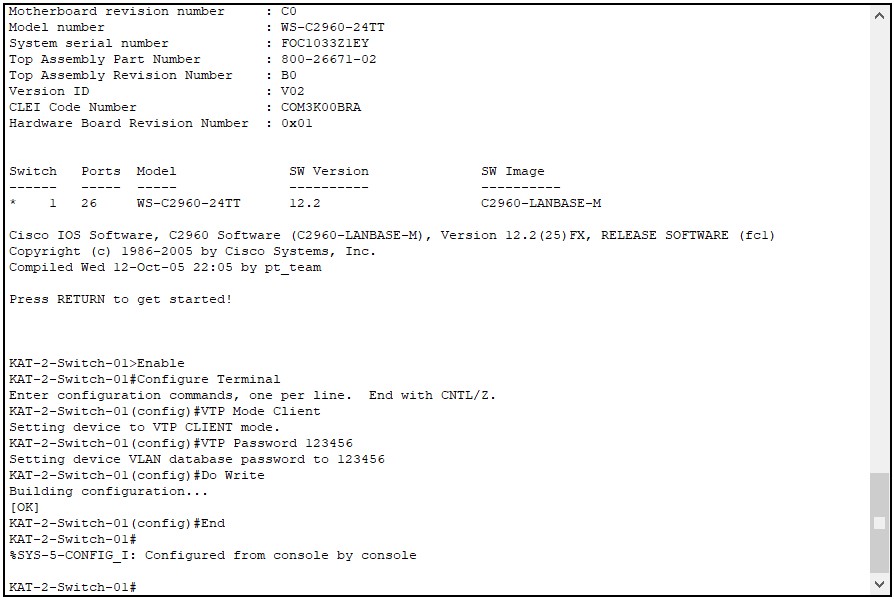

6.5- KAT-2-Switch-01 Üzerinde VTP Yapılandırma

KAT-2-Switch-01>Enable

KAT-2-Switch-01#Configure Terminal

KAT-2-Switch-01(config)#vtp Password 123456

KAT-2-Switch-01(config)#vtp version 2

KAT-2-Switch-01(config)#vtp Mode client

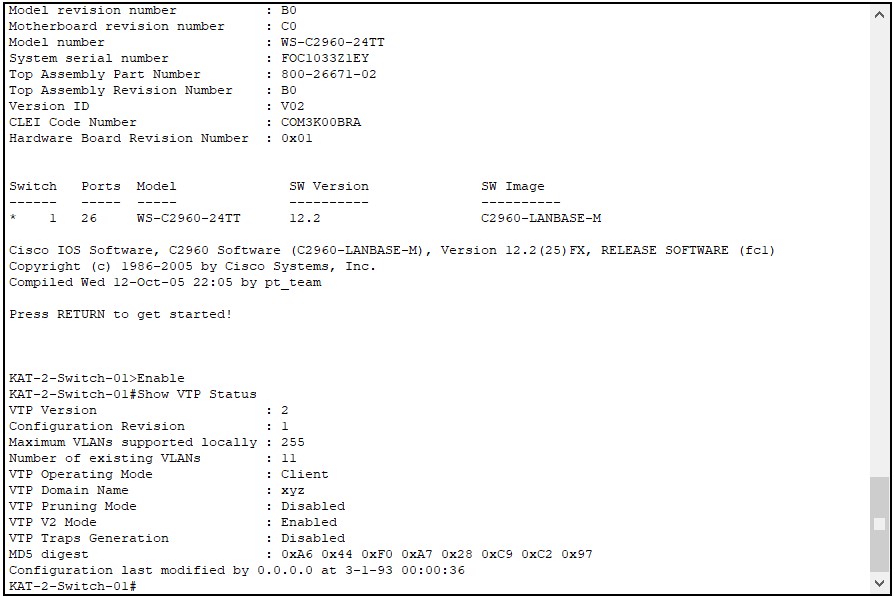

6.6- Show VTP Status komutu ile oluşturduğum VTP yapısının durum bilgisini görüntülüyorum.

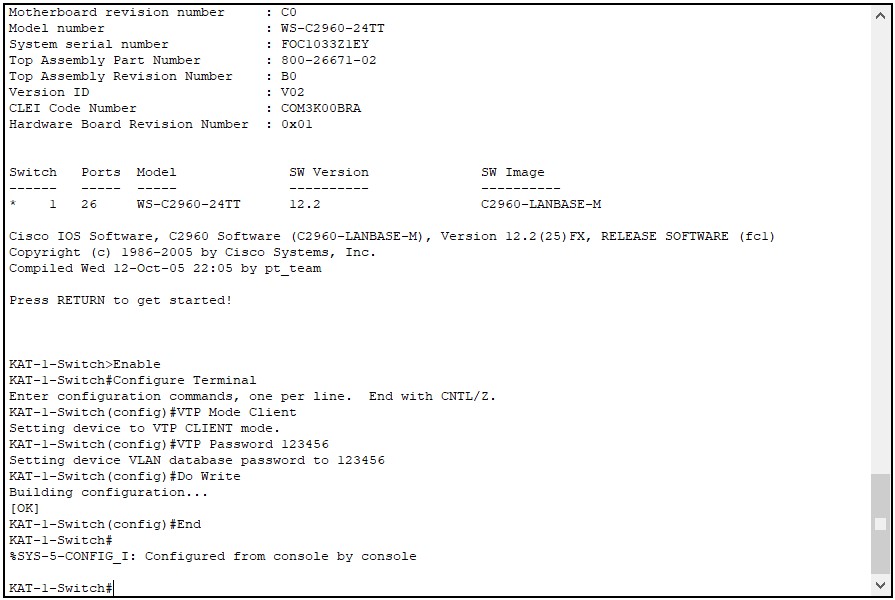

6.7- KAT-1-Switch-01 Üzerinde VTP Yapılandırma

KAT-1-Switch-01>Enable

KAT-1-Switch-01#Configure Terminal

KAT-1-Switch-01(config)#vtp Password 112233

KAT-1-Switch-01(config)#vtp version 2

KAT-1-Switch-01(config)#vtp Mode client

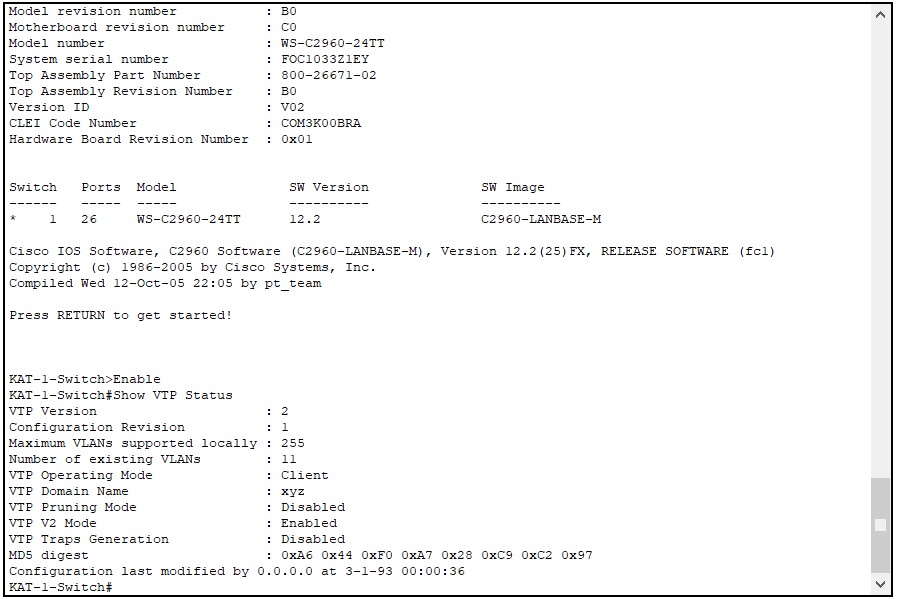

6.8- Show VTP Status komutu ile oluşturduğum VTP yapısının durum bilgisini görüntülüyorum.

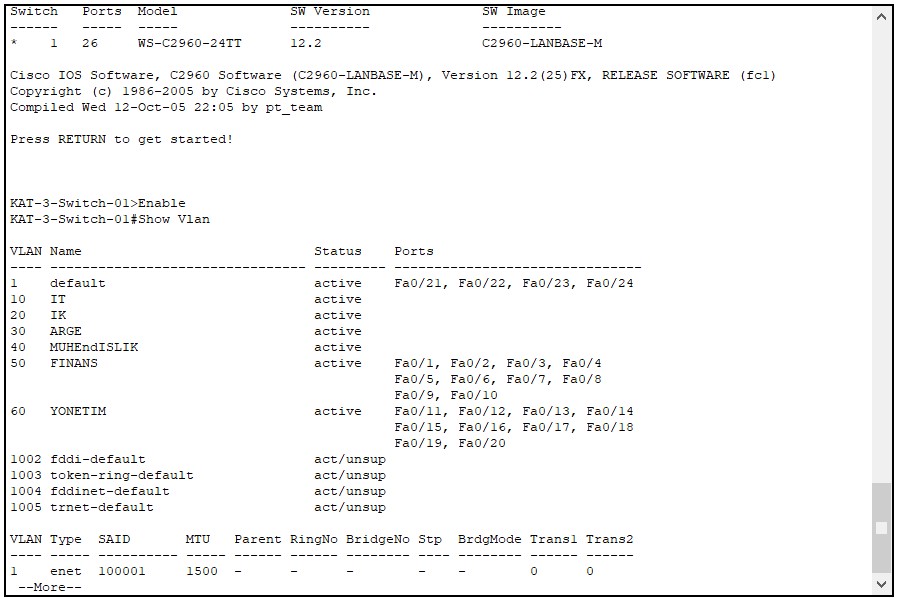

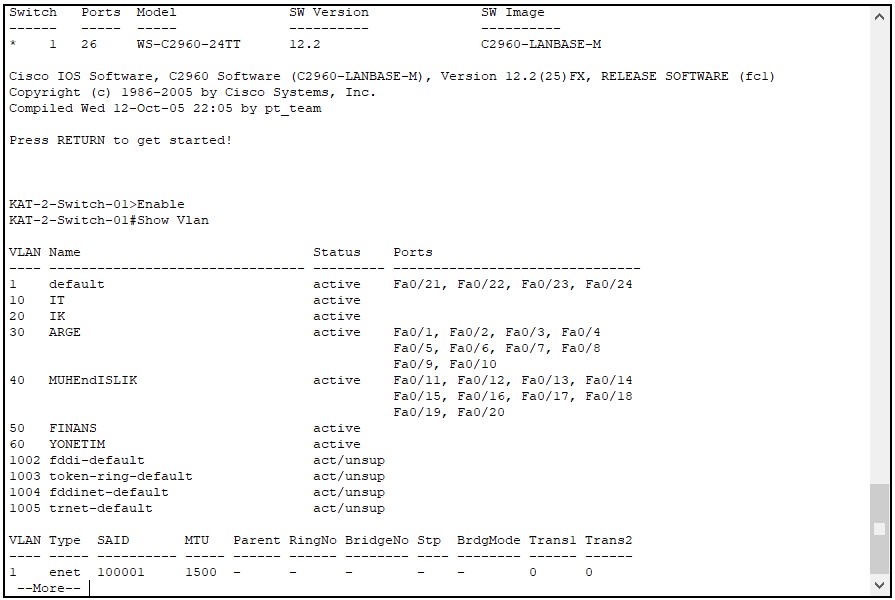

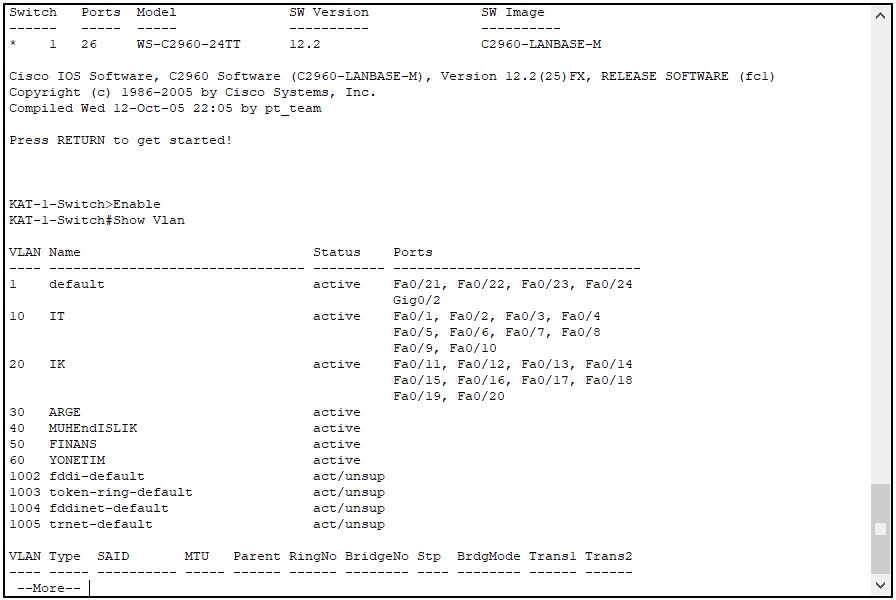

VTP yapılandırmasından sonra, Show Vlan komutu ile VLAN'leri görüntülemek istediğimizde, L3 Switch üzerinde oluşturduğumuz VLAN bilgilerinin katlardaki Layer2 Switch'lere aktarıldığını görebiliyorum.

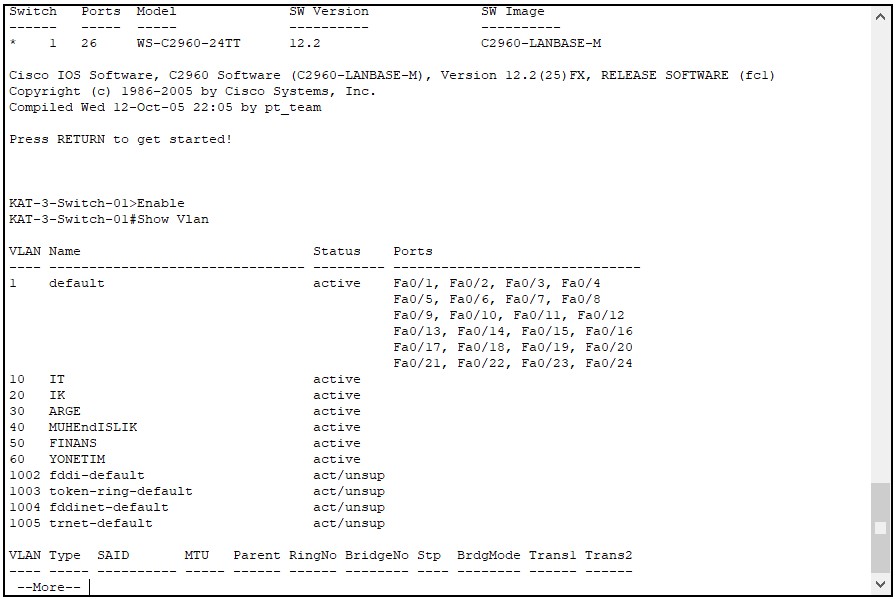

6.9- Show Vlan komutu ile KAT-3-Switch-01 Üzerinde VLAN durumu.

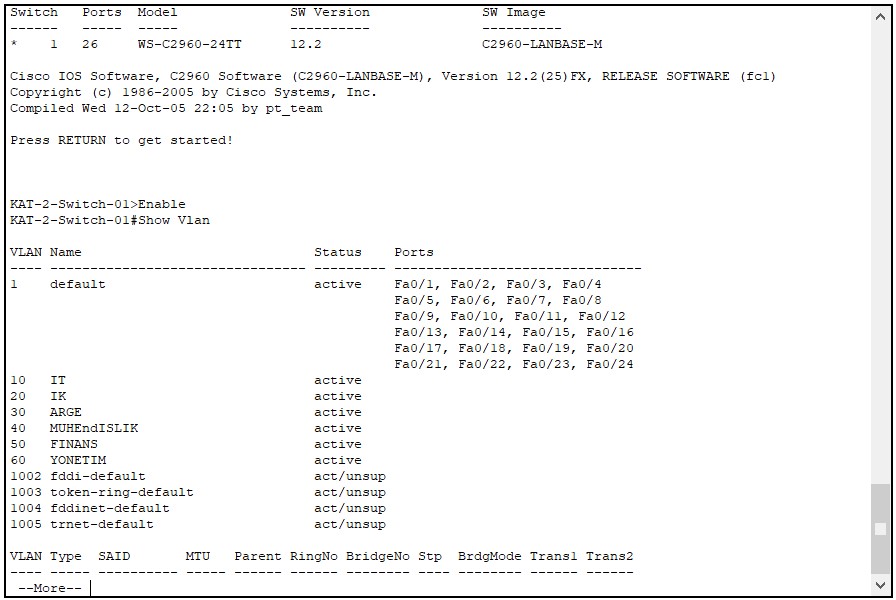

6.10- Show Vlan komutu ile KAT-2-Switch-01 Üzerinde VLAN durumu.

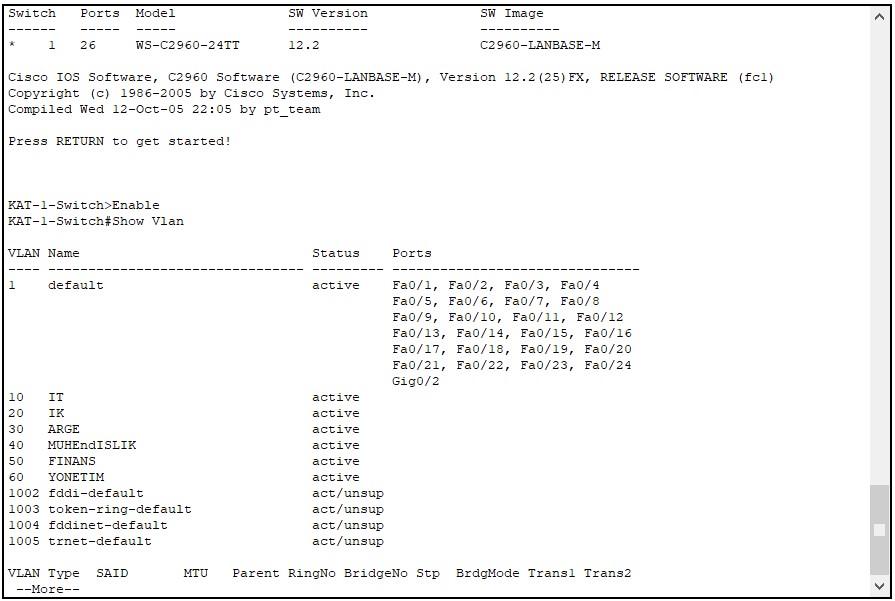

6.11- Show Vlan komutu ile KAT-1-Switch-01 Üzerinde VLAN durumu.

7- Switch Port'lara VLAN Tanımlama

Oluşturmuş olduğumuz VLAN'leri, Trunk yapısı ile KAT1, KAT2, ve KAT3'teki Layer2 Switch'lere tanımladıktan sonra, bu VLAN bilgilerini Switch Port'lara tanımlayacağız.

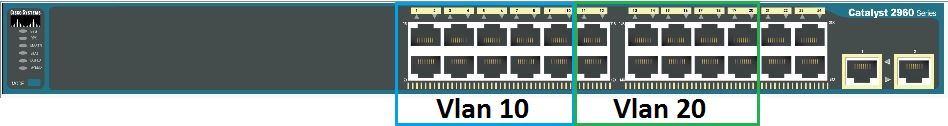

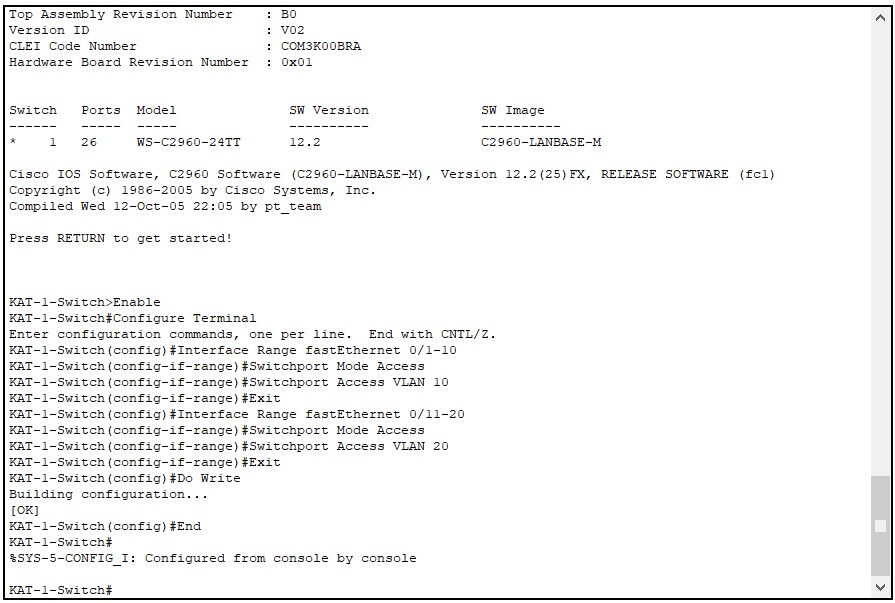

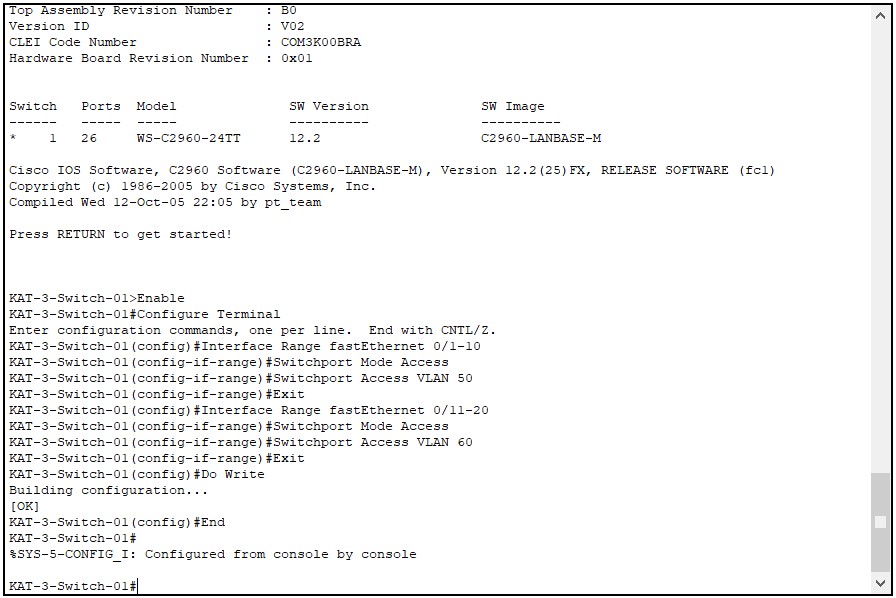

7.1- KAT-3-Switch-01 Üzerinde Switch Port VLAN Tanımalama

3. Katta IT ve IK olmak üzere iki farklı departman bulunuyor. Bu departmana ait VLAN bilgileri IT için VLAN 10, IK için ise VLAN 20 şeklindedir. IT için VLAN 10, fastEthernet 0/1'den başlayarak gigabitEthernet 0/10'a kadar olan tüm Port'ları VLAN 10 için atayacağız. Daha sonra IK için VLAN 20, fastEthernet 0/11'den başlayarak gigabitEthernet 0/20'ye kadar olan tüm Port'ları VLAN 20 için atayacağız.

KAT-3-Switch-01>Enable

KAT-3-Switch-01#Configure Terminal

KAT-3-Switch-01(config)#Interface Range fastEthernet 0/1-10

KAT-3-Switch-01(config-if-range)#SwitchPort mode access

KAT-3-Switch-01(config-if-range)#SwitchPort access VLAN 10

KAT-3-Switch-01(config-if-range)#exit

KAT-3-Switch-01(config)#Interface Range fastEthernet 0/11-20

KAT-3-Switch-01(config-if-range)#SwitchPort mode access

KAT-3-Switch-01(config-if-range)#SwitchPort access VLAN 20

• Interface Range fastEthernet 0/1-10 komutu, fastEthernet 0/1'den başlayarak fastEthernet 0/10'a kadar olan Port'ları topluca seçer.

• SwitchPort mode access komutu, bir Switch Port'unu Access Port olarak yapılandırmak için kullanılır. Access Port'lar, yalnızca tek bir VLAN ile ilişkilendirilir ve bu Port'a bağlı olan cihazlar, o VLAN üzerinden Network'e erişim sağlar. Access Port'lar genellikle bilgisayarlar, yazıcılar veya IP telefonlar gibi son kullanıcı cihazları için kullanılır ve VLAN trafiği üzerinde hiçbir Tagging (etiketleme) işlemi yapılmaz. Bu, cihazların VLAN yapılandırmalarından habersiz olmasını sağlar ve sadece o VLAN'daki trafiği alıp, gönderirler.

switchPort mode access komutunu uyguladığınızda o Port, artık bir Trunk Port gibi davranmaz; yani, birden fazla VLAN'ı destekleyemez. Sadece atanmış olan tek bir VLAN üzerinden veri aktarımı sağlar. Ayrıca bu komut, Port'un Dynamic Trunking Protocol (DTP) girişimlerinden korunmasına yardımcı olur. DTP, Switch'ler arasında otomatik olarak Trunk Port kurmaya çalışan bir protokoldür, ancak Access Port olarak yapılandırılan bir Port, bu tür otomatik Trunk anlaşmalarına katılmaz, dolayısıyla Port'un istenmeden Trunk Port'a dönüşmesi engellenir.

switchPort mode access komutu, genellikle switchPort access vlan [VLAN ID] komutu ile birlikte kullanılır. Bu ikinci komut ile, Access Port'a atanacak olan VLAN belirlenir. Eğer bu komut verilmezse, varsayılan olarak VLAN 1'de çalışır. Bu yapılandırma özellikle, istemci cihazlarının belirli bir VLAN üzerinden izole edilmesi gerektiğinde kullanılır. Access Port'lar, son kullanıcı trafiğinin belirli bir VLAN'a yönlendirilmesini ve diğer VLAN'lardan ayrılmasını sağlar.

Bu yapılandırma, büyük ölçekli Network'lerde VLAN trafiğinin izole edilmesi ve güvenliğin artırılması için kritik önem taşır. Ayrıca, switchPort mode access komutunun kullanılması, cihazların birden fazla VLAN üzerinden yanlışlıkla trafiğe katılmasını da önler, bu da özellikle güvenlik hassasiyeti olan ortamlar için faydalıdır.

• SwitchPort access VLAN 10 komutu, Port'un hangi VLAN’a erişim Port'u olduğu belirler. Aynı işlem, VLAN 20, VLAN 30, VLAN 40, VLAN 50 ve VLAN 60 için de tekrarlanacaktır.

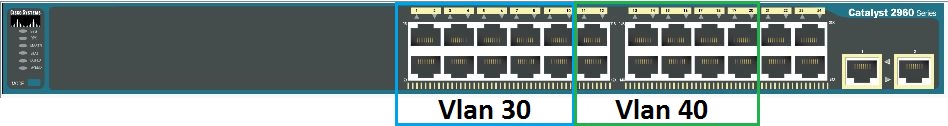

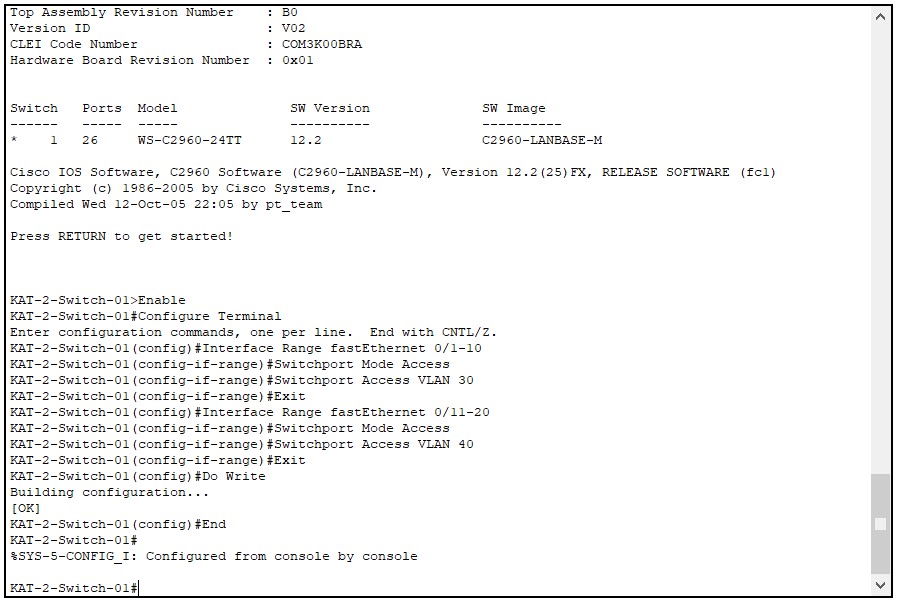

7.2- KAT-2-Switch-01 Üzerinde Switch Port VLAN Tanımalama

2. Katta ARGE ve MUHENDISLIK olmak üzere iki farklı departman bulunuyor. Bu departmana ait VLAN bilgileri ARGE için VLAN 30, MUHENDISLIK için ise VLAN 40 şeklindedir. ARGE için VLAN 30, fastEthernet 0/1'den başlayarak fastEthernet 0/10'a kadar olan tüm Port'ları VLAN 30 için atayacağız. Daha sonra MUHENDISLIK içinvVLAN 40, fastEthernet 0/11'den başlayarak fastEthernet 0/20'ye kadar olan tüm Port'ları VLAN 40 için atayacağız.

KAT-2-Switch-01>Enable

KAT-2-Switch-01#Configure Terminal

KAT-2-Switch-01(config)#Interface Range fastEthernet 0/1-10

KAT-2-Switch-01(config-if-range)#SwitchPort mode access

KAT-2-Switch-01(config-if-range)#SwitchPort access VLAN 30

KAT-2-Switch-01(config-if-range)#exit

KAT-2-Switch-01(config)#Interface Range fastEthernet 0/11-20

KAT-2-Switch-01(config-if-range)#SwitchPort mode access

KAT-2-Switch-01(config-if-range)#SwitchPort access VLAN 40

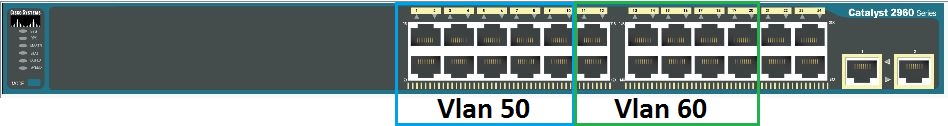

7.3- KAT-1-Switch-01 Üzerinde Switch Port VLAN Tanımalama

3. Katta FINANS ve YONETIM olmak üzere iki farklı departman bulunuyor. Bu departmana ait VLAN bilgileri FINANS için VLAN 50, YONETIM için ise VLAN 60 şeklindedir. FINANS için VLAN 50 fastEthernet 0/1'den başlayarak fastEthernet 0/10'a kadar olan tüm Port'ları VLAN 50 için atayacağız. Daha sonra YONETIM için VLAN 60 fastEthernet 0/11'den başlayarak fastEthernet 0/20'ye kadar olan tüm Port'ları VLAN 60 için atayacağız.

KAT-1-Switch-01>Enable

KAT-1-Switch-01#Configure Terminal

KAT-1-Switch-01(config)#Interface Range fastEthernet 0/1-10

KAT-1-Switch-01(config-if-range)#SwitchPort mode access

KAT-1-Switch-01(config-if-range)#SwitchPort access VLAN 50

KAT-1-Switch-01(config-if-range)#exit

KAT-1-Switch-01(config)#Interface Range fastEthernet 0/11-20

KAT-1-Switch-01(config-if-range)#SwitchPort mode access

KAT-1-Switch-01(config-if-range)#SwitchPort access VLAN 60

Katlardaki Layer2 Switch'ler üzerinde Switch Port VLAN Tanımalama işlemlerini tamamladıktan sonra, Show Vlan komutu ile VLAN'leri görüntülemek istediğimizde, VLAN'lerin ilgili Switch Port'lara atandığını görebiliyorum.

7.4- Show Vlan komutu ile KAT-3-Switch-01 Üzerinde Switch Port'lara atanan VLAN'ler

7.5- Show Vlan komutu ile KAT-2-Switch-01 Üzerinde Switch Port'lara atanan VLAN'ler

7.6- Show Vlan komutu ile KAT-1-Switch-01 Üzerinde Switch Port'lara atanan VLAN'ler

8- VLAN IP Ataması ve VLAN'ler Arası Routing

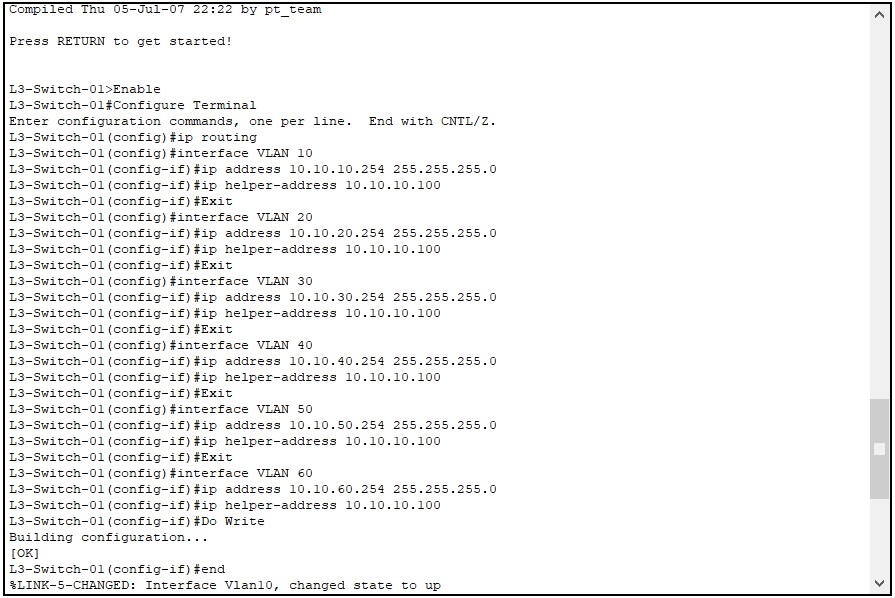

Server üzerinde ilgili DHCP Scope'larımı oluşturduktan sonra, Backbone Switch Üzerinde VLAN'lere IP ataması ve VLAN'ler arasında IP Routing işlemi gerçekleştirme işlemine geçiyorum.

8.1- İlk olarak, ip routing komutu ile VLAN'ler arası iletişimi sağlayacağız Her VLAN IP adresi atama işlemi için tekrar tekrar IP Routing komutu yazılmayacaktır. Bu sebeple Bu komut, sadece bir kez yazılmalıdır. Bu komut yazılmazsa, farklı Network'lerdeki VLAN'ler birbirleri ile haberleşemezler.

8.2- Daha sonrasında ise, ip address komutu ile VLAN'lere tek tek IP adres ataması yaparak, ilgili VLAN'lere VLAN IP adresi tanımlama işlemini yapacağız. Bu VLAN IP adresi tanımlama işlemi, L3 Switch'in ilgili VLAN'ine bakan IP adesi yani Default Gateway IP adresi olacaktır.

8.3- Son olarak, tüm Client PC'lerin hangi DHCP sunucusundan IP adresi bilgisini alacaklarını öğretmemiz gerekiyor. Bunun için ip helper-address komutunu kullanarak Client PC'lere kendi VLAN Network ID bilgilerine göre DHCP Server Scope'larında hazırlanmış olan IP adreslerini almalarını sağlayacağız.

● VLAN IP adresleri yani VLAN Default Gateway IP adresleri aşağıdaki gibidir.

1- ip adress 10.10.10.254 255.255.255.0

2- ip adress 10.10.20.254 255.255.255.0

3- ip adress 10.10.30.254 255.255.255.0

4- ip adress 10.10.40.254 255.255.255.0

5- ip adress 10.10.50.254 255.255.255.0

6- ip adress 10.10.60.254 255.255.255.0

● DHCP Server IP adresi aşağıdaki gibidir.

ip helper-address 10.10.10.100

8.4- VLAN'ler için IP adresi ataması

L3-Switch-01>Enable

L3-Switch-01#Configure Terminal

L3-Switch-01(config)#ip routing

L3-Switch-01(config)#interface VLAN 10

L3-Switch-01(config-if)#ip address 10.10.10.254 255.255.255.0

L3-Switch-01(config-if)#ip helper-address 10.10.10.100

L3-Switch-01(config-if)#Exit

L3-Switch-01(config)#interface VLAN 20

L3-Switch-01(config-if)#ip address 10.10.20.254 255.255.255.0

L3-Switch-01(config-if)#ip helper-address 10.10.10.100

L3-Switch-01(config-if)#Exit

L3-Switch-01(config)#interface VLAN 30

L3-Switch-01(config-if)#ip address 10.10.30.254 255.255.255.0

L3-Switch-01(config-if)#ip helper-address 10.10.10.100

L3-Switch-01(config-if)#Exit

L3-Switch-01(config)#interface VLAN 40

L3-Switch-01(config-if)#ip address 10.10.40.254 255.255.255.0

L3-Switch-01(config-if)#ip helper-address 10.10.10.100

L3-Switch-01(config-if)#Exit

L3-Switch-01(config)#interface VLAN 50

L3-Switch-01(config-if)#ip address 10.10.50.254 255.255.255.0

L3-Switch-01(config-if)#ip helper-address 10.10.10.100

L3-Switch-01(config-if)#Exit

L3-Switch-01(config)#interface VLAN 60

L3-Switch-01(config-if)#ip address 10.10.60.254 255.255.255.0

L3-Switch-01(config-if)#ip helper-address 10.10.10.100

Makalem boyunca yazmış olduğum tüm bu VLAN yapılandırma ayarları tek tek yapıldıktan sonra DHCP Server üzerinde her VLAN için Scope'lar oluşturarak, Client PC'lerin kendi VLAN ID'lerine ait Scope'lardan IP adresi almalarını sağlamanız gerekiyor.

VLAN, bir Network üzerinde fiziksel bağlantılardan bağımsız olarak sanal iletişim segmentleri oluşturmayı sağlayan kritik bir teknolojidir. Bu sistem, trafiği ayrıştırarak performansı artırır ve güvenliği üst seviyeye taşır. Farklı departmanlar veya cihaz grupları arasında izolasyon sağlayarak daha düzenli ve yönetilebilir bir yapı oluşturur.

Doğru yapılandırılmış bir VLAN, yalnızca trafiği bölmekle kalmaz, aynı zamanda Broadcast trafiğini sınırlayarak kaynakların daha verimli kullanılmasını sağlar. Ancak, yapılandırma sırasında VLAN ID'lerin doğru atanması ve Port ayarlarının eksiksiz yapılması çok önemlidir. Yanlış yapılandırmalar iletişim sorunlarına ve potansiyel güvenlik açıklarına yol açabilir.

Bu makale boyunca VLAN teknolojisinin temel prensiplerini ve doğru yapılandırma yöntemlerini ele aldık. Umarım, bu bilgiler Network altyapınızı daha esnek, güvenli ve performanslı bir hale getirmenize yardımcı olur. VLAN, modern iletişim sistemlerinin vazgeçilmez bir bileşeni olarak dikkatle planlanmalıdır.

Faydalı olması dileğiyle...

Makale ile ilgili düşüncelerinizi ve sorularınızı aşağıdaki yorum kısmında paylaşmaktan çekinmeyin. Her katkı, içeriğin daha fazla kişiye ulaşmasını ve daha faydalı bir tartışma ortamı oluşmasını sağlar.