Hyper-V Virtual Switch, sanal makinalar ve fiziksel Network cihazları arasında veri trafiğini yönlendiren bir yazılım tabanlı Switch’tir. Bu teknoloji, sanallaştırma ortamlarında yüksek performanslı iletişim ve Network yalıtımı sağlamak için kritik bir bileşen olarak öne çıkar. Gelişmiş özelliklere sahip olan Hyper-V Virtual Switch, yalnızca bir Network bağlantısı sunmanın ötesinde, veri akışını optimize eden ve güvenliği artıran çeşitli yetenekler barındırır.

Hyper-V Virtual Switch’in temel işlevi, sanal makinalar arasında iletişim kurarken aynı zamanda fiziksel Network ile bağlantıyı mümkün kılmaktır. Bu süreçte, Switch’in sağladığı Quality of Service (QoS) özellikleri, belirli veri trafiği türlerine öncelik tanıyarak performansı artırır. Bandwidth Management ise ağdaki veri trafiğini şekillendirerek Network kaynaklarının daha verimli kullanılmasını sağlar. Bu mekanizmalar, özellikle yoğun veri trafiği gerektiren senaryolarda kritik bir rol oynar.

Hyper-V Virtual Switch, güvenlik açısından da güçlü bir altyapıya sahiptir. MAC Address Spoofing koruması, sanal makinaların birbirinin Network kimliğini taklit etmesini engellerken, DHCP Guard ve Router Advertisement Guard gibi özellikler, kötü niyetli trafiği tespit ederek durdurur. Bu güvenlik mekanizmaları, büyük ölçekli sanal altyapılarda operasyonel güvenliği önemli ölçüde artırır ve olası tehditlere karşı güçlü bir savunma sağlar.

Performans tarafında, Virtual Machine Queue (VMQ) ve IPsec Task Offloading gibi donanım hızlandırma özellikleri öne çıkar. VMQ, veri paketlerini fiziksel Network adaptöründen sanal makinaya daha verimli bir şekilde ileterek CPU üzerindeki yükü azaltır. IPsec Task Offloading ise şifreleme ve doğrulama işlemlerini donanıma aktararak işlemci kaynaklarını optimize eder. Bu tür teknolojiler, sanallaştırma ortamlarında yüksek hız ve düşük gecikme süreleri sağlayarak modern veri merkezlerinde Hyper-V Virtual Switch’i vazgeçilmez bir bileşen haline getirir.

Geliştirilebilirliği ve esnekliğiyle Hyper-V Virtual Switch, sanallaştırma ortamlarını optimize etmek isteyenler için ideal bir araçtır. Güvenlik ve performans alanındaki yenilikçi çözümleri, sanal Network altyapılarında hem operasyonel verimliliği artırır hem de güvenilir bir iletişim platformu sunar. Sanallaştırma teknolojilerinin temel yapı taşlarından biri olan bu Switch, modern BT altyapılarında etkili bir çözüm olarak öne çıkmaktadır.

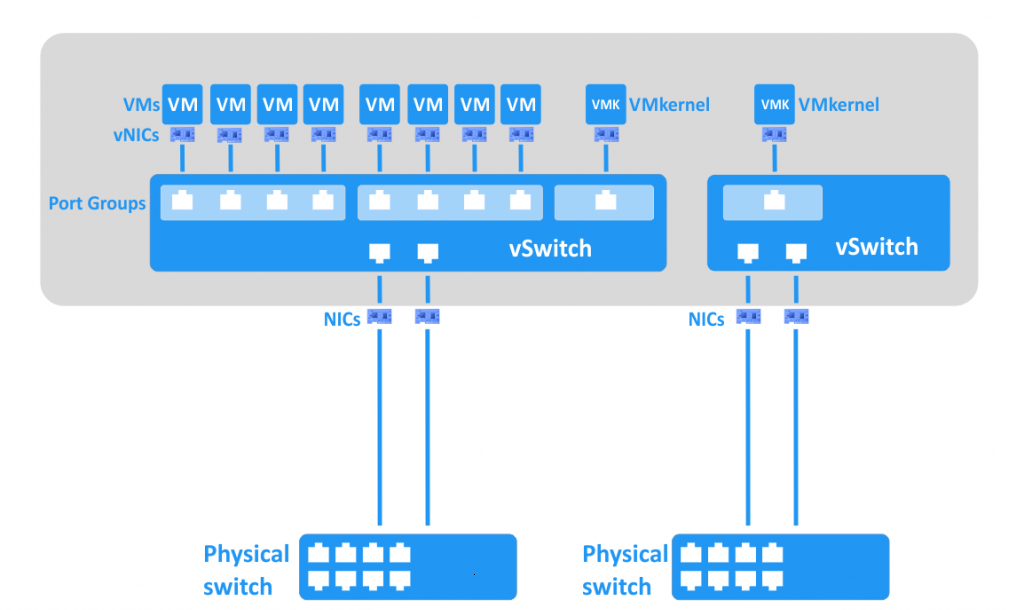

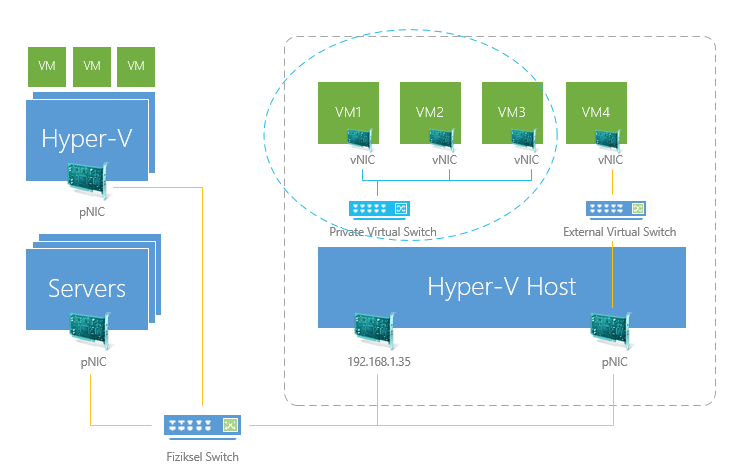

Hyper-V Server, Microsoft'un sanallaştırma alanındaki güçlü platformlarından biri olarak Windows Server 2008 64 Bit sürümüyle birlikte kullanıma sunuldu. Bu platform, sanal makinelerin iletişim ihtiyaçlarını karşılamak üzere tasarlanmış üç temel Virtual Switch türü sunar. Virtual Network Switch olarak da bilinen bu yapılar, sanallaştırma ortamında trafiğin nasıl yönlendirileceğini belirleyen kritik bileşenlerdir. Her bir Virtual Switch türü, kendine özgü bağlantı yöntemleriyle farklı ihtiyaçlara çözüm sağlar.

External Virtual Switch, fiziksel Network adaptörleri üzerinden dış dünyaya erişim imkânı sunar. Bu Switch türü, sanal makinelerin doğrudan fiziksel Network ortamına bağlanmasını sağlar ve genellikle geniş kapsamlı iletişim gereksinimleri için tercih edilir. Fiziksel adaptör ile sağlanan bu doğrudan bağlantı, özellikle yüksek performans ve geniş bant gereksinimlerinin olduğu senaryolarda öne çıkar.

Internal Virtual Switch, sanal makineler ile Hyper-V Host arasında güvenli bir iletişim kanalı oluşturur. Bu yapı, fiziksel Network'e erişim olmaksızın, sadece Host ve sanal makineler arasında veri paylaşımı yapılmasını sağlar. Özellikle test ve geliştirme ortamlarında, dış trafiği izole ederek güvenli bir çalışma alanı sunar.

Private Virtual Switch ise sanal makineler arasında tamamen izole bir iletişim sağlar. Bu tür, fiziksel adaptörlere veya Hyper-V Host'a erişim gereksinimi olmayan senaryolarda kullanılır. Hassas veri paylaşımı veya kontrollü bir test ortamı gerektiğinde Private Virtual Switch mükemmel bir seçimdir. Sanal makineler arasında trafik yalnızca bu izole edilmiş kanal üzerinden aktarılır, böylece dış tehditlerden ve gereksiz trafiğin neden olduğu performans kayıplarından korunur.

Hyper-V Server'ın bu üç Virtual Switch türü, farklı ihtiyaçlara göre esneklik sağlayarak sanallaştırma altyapısını optimize etmek için tasarlanmıştır. Sanallaştırma ortamınızın ihtiyaçlarına uygun bir seçim yaparak hem güvenliği artırabilir hem de sistem performansınızı iyileştirebilirsiniz. Bu yapılandırmalar, sanallaştırma teknolojisinin sunduğu avantajları en üst seviyeye çıkarır ve modern Network gereksinimlerine uygun çözümler sunar.

Hyper-V Virtual Switch Teknik Özellikleri

Hyper-V Virtual Switch, modern sanallaştırma ortamlarının temel yapı taşlarından biridir. Bu teknoloji, sanal makinalar ve fiziksel Network altyapısı arasında bir köprü kurarak, veri trafiğini güvenli, hızlı ve verimli bir şekilde yönetmeyi sağlar. Hyper-V Virtual Switch'in sunduğu yenilikçi özellikler, hem performans odaklı çözümler hem de gelişmiş güvenlik mekanizmaları ile sanal Network ortamlarının ihtiyaçlarına doğrudan cevap verir. Sanallaştırma platformlarının giderek karmaşık hale geldiği günümüzde, bu Switch'in sunduğu detaylı kontrol ve optimize edilmiş iletişim altyapısı, güvenilir bir sanallaştırma deneyimi sunar. Şimdi bu teknolojiye ait öne çıkan özellikleri daha yakından inceleyelim.

1- ARP Poisoning (ARP Zehirlenmesi) Koruması

ARP Poisoning (ARP Zehirlenmesi), bir Local Network üzerindeki cihazların iletişim bütünlüğünü hedef alan karmaşık bir saldırı türüdür. Bu saldırıda, bir saldırgan sahte bir MAC Adresi oluşturup bunu belirli bir IP Adresi ile ilişkilendirir. Sonuç olarak, bu IP Adresine gönderilen tüm trafik saldırganın kontrolü altına geçer. Bu durum, veri sızıntısından trafik engellemeye kadar birçok ciddi soruna yol açabilir. Virtual Switch'ler, ARP Poisoning saldırılarına karşı etkili bir koruma katmanı sunarak, güvenli bir iletişim altyapısı oluşturur.

Bir ARP Poisoning saldırısında saldırgan, Network üzerindeki cihazlara sahte ARP Request paketleri gönderir ve cihazların ARP tablolarını manipüle eder. Bu sahte bilgiler sayesinde, cihazlar hedeflenen IP Adresi için yanlış bir MAC Adresine yönlendirilir. Trafiğin manipüle edilmesi, saldırganın hem trafiği dinlemesine hem de değiştirmesine olanak tanır. Bu süreç, Network üzerindeki trafiğin yavaşlamasına ve ciddi güvenlik açıklarının oluşmasına neden olur.

Virtual Switch'ler, Dynamic ARP Inspection (DAI) özelliği ile ARP Poisoning saldırılarına karşı proaktif bir çözüm sunar. Bu özellik, ARP paketlerinin güvenilirliğini kontrol etmek için DHCP SnooPing veritabanını kullanır. DAI, gelen ARP paketlerini analiz eder ve yalnızca izin verilen IP-MAC eşleşmelerine sahip paketlerin iletilmesine izin verir. Böylece sahte ARP paketleri engellenir ve saldırganın Network üzerindeki kontrolü kırılır.

Bu koruma mekanizması, sadece sahte ARP paketlerini engellemekle kalmaz, aynı zamanda trafik bütünlüğünü ve Network performansını garanti altına alır. Virtual Switch üzerinde Dynamic ARP Inspection (DAI) etkinleştirildiğinde, tüm ARP paketleri doğrulama sürecinden geçirilir ve yalnızca doğrulanan paketler Network içinde dolaşır. Bu süreç, saldırganların ARP Poisoning yöntemlerini etkisiz hale getirerek, hem veri güvenliğini hem de sistem kararlılığını sağlar.

Bu tür bir koruma mekanizması, özellikle hassas verilerin geçtiği Network ortamlarında kritik öneme sahiptir. ARP Poisoning saldırılarına karşı alınan bu önlemler, yalnızca mevcut güvenlik açıklarını kapatmakla kalmaz, aynı zamanda gelecekte oluşabilecek tehditlere karşı da güçlü bir savunma hattı oluşturur.

2- DHCP SnooPing Koruması

Virtual Switch, DHCP SnooPing saldırılarına karşı koruma sağlar. DHCP Snooping, modern Network ortamlarında sahte DHCP Server’lara karşı etkili bir güvenlik katmanı olarak öne çıkar. Özellikle sanallaştırma platformlarında, sahte DHCP Server’lar nedeniyle oluşabilecek güvenlik açıklarını önlemek için kritik bir öneme sahiptir. Virtual Switch'ler, bu koruma mekanizmasını etkin bir şekilde destekler ve DHCP SnooPing saldırılarını kontrol altına alır.

Örneğin, bir Network ortamında, sahte bir DHCP Server servisi çalıştıran bir Virtual Machine (VM) olduğunu varsayalım. Bu VM, DHCP isteklerine yanıt vererek Client'lara Default Gateway olarak kendi IP adresini atayabilir. Bu durum, Client'ların tüm trafiğini sahte DHCP Server üzerinden yönlendirerek hem veri sızıntısına yol açar hem de ciddi bir güvenlik ihlali oluşturur. Bu gibi senaryolarda, DHCP Snooping'in etkinleştirilmesi, Virtual Switch üzerinde çalışan tüm trafiğin detaylı bir şekilde izlenmesini sağlar.

DHCP SnooPing aktif hale getirildiğinde, Virtual Switch'ler her bir Port üzerinden iletişim kuran Client'lara hangi IP adreslerinin atandığını izleyen bir veritabanı oluşturmaya başlar. Bu veritabanı, IP ve MAC adresi eşleştirmeleriyle birlikte bağlantı noktası bilgilerini içerir. Bu sayede, güvenlik politikalarının uygulanması için gereken temel bilgiler sistematik bir şekilde toplanır. Veritabanındaki bu bilgiler, sahte DHCP Server'ların oluşturduğu tehditlerin önüne geçmek için kritik bir rol oynar.

Bununla birlikte, IP Source Guard, DHCP SnooPing ile entegre çalışarak daha güçlü bir koruma mekanizması sunar. Bu mekanizma, alınan paketlerin Source IP adreslerini DHCP SnooPing veritabanındaki Allowed olarak işaretlenen adreslerle eşleştirir. Eğer bir paketin Source IP adresi bu listede yoksa, paket anında Discard edilir. Bu süreç, sahte adreslerin kullanılmasını engeller ve Network üzerindeki tüm trafiği kontrol altında tutar.

Bu güçlü kombinasyon, sahte DHCP Server saldırılarına karşı yalnızca önleyici bir tedbir değil, aynı zamanda proaktif bir güvenlik çözümü sunar. DHCP SnooPing ve IP Source Guard'ın birlikte çalışması, sanallaştırma platformlarında güvenliği artırırken, aynı zamanda Network trafiğinin bütünlüğünü de garanti altına alır. Bu nedenle, Virtual Switch yapılandırmalarında bu tür güvenlik özelliklerini etkinleştirmek, uzun vadede hem güvenlik risklerini minimize eder hem de sistemin kararlılığını artırır.

3- Port ACL (Access Control List) İle Erişim Kısıtlaması

Port Access Control List (ACL), Network ortamlarında belirli IP ya da MAC adreslerine yönelik erişim kısıtlamaları ve kontrolleri sağlayan etkili bir güvenlik protokolüdür. Bu mekanizma, Client'lar arasındaki iletişimi kontrol ederek hem trafiğin yönetilebilirliğini artırır hem de olası güvenlik tehditlerine karşı proaktif bir savunma hattı oluşturur.

Port ACL, hem MAC (Media Access Control) adreslerine hem de IP adreslerine veya belirli IP adres aralıklarına dayalı erişim politikalarının tanımlanmasına olanak tanır. Örneğin, hassas bir sistem yalnızca belirli bir IP adresinden gelen bağlantılara izin verebilirken, diğer tüm istekleri engelleyebilir. Aynı şekilde, belirli bir MAC adresine sahip cihazın belirli bir Port üzerinden iletişim kurması engellenebilir. Bu özellik, hem fiziksel hem de sanal Network'ler için önemli bir güvenlik katmanı sunar.

Port ACL mekanizması, özellikle izinsiz erişimleri ve veri sızıntılarını engellemek için hayati bir rol oynar. Network üzerindeki her bir Port için ayrı ayrı politikalar tanımlanabilir ve bu politikalar trafiğin belirli kurallar çerçevesinde filtrelenmesini sağlar. Böylelikle, yalnızca belirlenen kurallara uyan trafiğin geçişine izin verilir, bu da hem performans hem de güvenlik açısından önemli avantajlar sağlar.

Virtual Switch'ler üzerinde yapılandırılan ACL, gelen ve giden trafiği detaylı bir şekilde analiz ederek, yetkisiz erişim girişimlerini engeller. ACL, trafiği belirli bir kaynak ya da hedef IP adresine, protokole veya Port numarasına göre filtreleyebilir. Bu esneklik, ACL'lerin çok katmanlı güvenlik politikaları oluşturulmasına olanak tanır.

Bu tür bir yapılandırma, yalnızca trafiği kontrol etmekle kalmaz, aynı zamanda ağdaki potansiyel tehditleri de önceden tespit etmenize yardımcı olur. ACL kullanarak, güvenlik politikalarınızı detaylandırabilir ve kritik sistemlerinizi dışarıdan gelen tehditlere karşı koruyabilirsiniz. Böylece Network yapınız hem daha güvenli hem de daha kararlı bir hale gelir.

4- Trusted ve Untrusted Kavramları

Trusted ve Untrusted kavramları, DHCP SnooPing mekanizmasının temel yapı taşlarından biridir ve Network güvenliği açısından kritik bir rol oynar. Bu kavramlar, DHCP paketlerinin hangi Port'lardan geçmesine izin verileceğini veya hangi Port'lardan gelen paketlerin engelleneceğini belirler. Bu mekanizma sayesinde, sahte DHCP Server'lar tarafından oluşturulan tehditlere karşı etkili bir koruma sağlanır.

Trusted Port'lar, güvenilir olarak işaretlenen ve genellikle DHCP Server'ların ya da Switch ortamındaki Uplink bağlantıların bağlı olduğu Port'lardır. Bu Port'lardan gelen DHCP Offer ve DHCP Acknowledge mesajları güvenli kabul edilir ve Client'lara iletilir. Bu yapılandırma, yalnızca yetkili DHCP Server'ların Network üzerinde IP adresi atamalarına izin vererek, sistemdeki bütünlüğü ve güvenliği sağlar. Örneğin, bir Trusted Port'a bağlı DHCP Server'dan gelen istekler, Network üzerinde serbestçe dolaşabilir.

Untrusted Port'lar ise güvenilir olmayan, genellikle Client cihazların bağlandığı Port'lardır. Bu Port'lardan gelen sahte DHCP Offer veya DHCP Acknowledge mesajları, sahte DHCP Server'lardan kaynaklanma riski taşıdığı için otomatik olarak engellenir. DHCP Snooping, Untrusted Port'lar üzerinden yetkisiz DHCP Server'lar tarafından gönderilen bu tür mesajların iletilmesini durdurarak, Client'ların yanlış IP adresleri almasını ve trafiğin manipüle edilmesini önler.

Trusted ve Untrusted kavramlarının etkin kullanımı, Network üzerindeki güvenliği büyük ölçüde artırır. Trusted Port'lar, yalnızca yetkili DHCP Server'ların bağlı olduğu Port'larla sınırlandırılırken, Untrusted Port'lar Client cihazlarla sınırlandırılarak, sahte DHCP mesajlarının yayılması önlenir. Bu yapılandırma, IP adreslerinin doğru bir şekilde atanmasını ve Network trafiğinin güvenli bir şekilde yönetilmesini garanti altına alır.

Bu koruma mekanizması, özellikle büyük Network ortamlarında, sahte DHCP Server saldırılarını önlemek ve trafik bütünlüğünü sağlamak için vazgeçilmez bir bileşendir. Trusted ve Untrusted kavramlarını doğru bir şekilde anlamak ve yapılandırmak, Network güvenliği açısından uzun vadeli bir başarı sağlar.

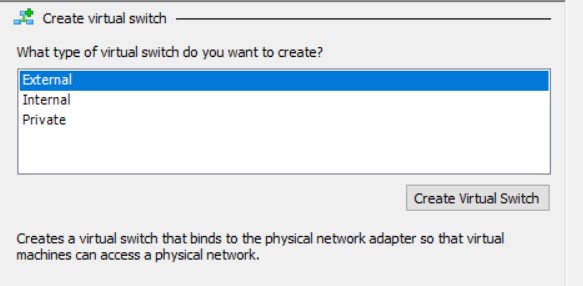

Hyper-V Virtual Switch Türleri

Hyper-V Virtual Switch türleri, sanallaştırma ortamlarında esnek ve güvenilir Network segmentasyonunun temel taşını oluşturur. External, Internal ve Private türleriyle sunulan seçenekler, farklı ihtiyaçlara göre uyarlanabilir bir yapı sağlar. Ancak bu teknolojinin etkili bir şekilde kullanılabilmesi için hem mevcut Network mimarisinin hem de gelecekteki ölçeklenme ihtiyaçlarının göz önünde bulundurulması gerekir.

Her bir Virtual Switch türü, yapılandırmaya kattığı değerlerle sanallaştırma projelerinin başarısını doğrudan etkiler. Özenle tasarlanmış bir yapılandırma, yalnızca performansınızı artırmakla kalmaz, aynı zamanda sistem genelinde güvenliği de güçlendirir. Bu nedenle, Hyper-V altyapınızı planlarken detaylara dikkat ederek ve doğru seçimler yaparak uzun vadeli fayda sağlayabilirsiniz.

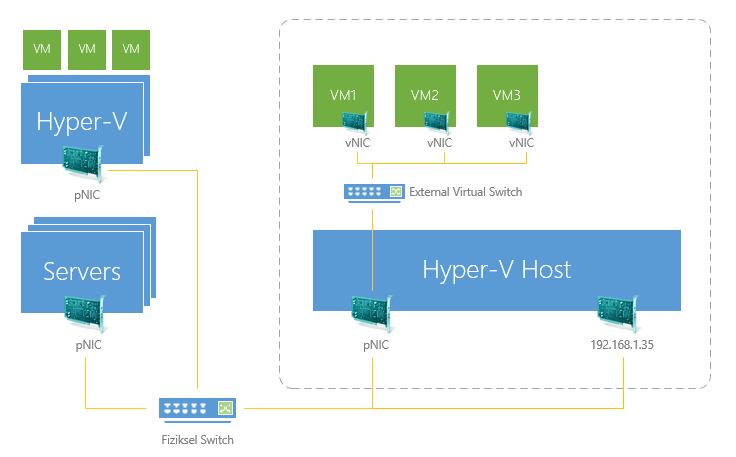

1- External Virtual Switch

External Virtual Switch, Hypervisor tabanlı sanallaştırma altyapılarında sanal makinelerin fiziksel Network ile konuşabilmesini sağlayan bir sanal Network adaptör türüdür. Arka planda yapılan şey, Hypervisor katmanında çalışan sanal makinelerin, fiziksel NIC üzerinden dış dünyayla iletişim kurmasına olanak tanımaktır. Bu yapı sayesinde sanal makineler, sadece kendi içlerinde değil; aynı zamanda fiziksel ortamda bulunan diğer Server'lar ya da dış Network üzerindeki cihazlarla da IP düzeyinde haberleşebilir.

Herhangi bir External Virtual Switch tanımlandığında, Hyper-V üzerinde çalışan bu sanal Network, fiziksel NIC ile birebir eşleştirilir. Yani sanal Network trafiği, doğrudan fiziksel bir adaptöre yönlendirilmiş olur. Bu eşleşme yapılmadan önce sistemdeki fiziksel NIC'ler taranır ve kullanılabilir durumdaki bir adaptör bu sanal Switch'e bind edilir. Bu bağlama işlemi, sanal Switch'in dış Network ile Layer 2 seviyesinde iletişim kurmasını mümkün kılar. Layer 2 seviyesinde iletişim demek, MAC adresi üzerinden yapılan veri alışverişidir. Yani sanal makineler, fiziksel Network'teki diğer cihazlarla sanki doğrudan bir fiziksel Switch'e bağlıymış gibi haberleşir. Bu sayede Broadcast, Multicast ve Unicast gibi tüm Layer 2 trafiği, normal bir fiziksel cihaz gibi dış Network'e çıkabilir ya da dışarıdan alınabilir. VLAN ID gibi tanımlamalar da yine bu Switch üzerinden geçerli hale gelir. Dolayısıyla External Virtual Switch kullanıldığında, fiziksel Network topolojisinin bir parçası gibi davranan sanal bir köprü oluşturulmuş olur.

Bu yapı, özellikle sanal makinelerin doğrudan dış Network üzerindeki DHCP Server'lardan IP adresi alması, DNS sorguları yapabilmesi ya da Active Directory replikasyonu gibi işlemleri kesintisiz yürütebilmesi açısından oldukça önemlidir. Ancak bu tür bir sanal Switch oluşturulurken fiziksel NIC'in halihazırda başka bir amaç için kullanılıp kullanılmadığına dikkat edilmelidir. Çünkü External Virtual Switch tanımlandığında, o fiziksel NIC artık sadece Hyper-V ortamı tarafından kontrol edilir; Host işletim sistemi bu adaptörü doğrudan kullanamaz hale gelir. Host’un kendi Network erişimi için, ya sanal bir interface tanımlanmalı ya da ikinci bir fiziksel NIC kullanılmalıdır.

Ayrıca Layer 3 ya da üstü yönlendirme yapılan bir Network ortamında External Virtual Switch, Gateway ya da Router cihazlarla da doğrudan iletişime geçebilir. Bu sayede sanal makineler yalnızca yerel Network içinde değil; farklı subnet'ler ya da farklı site'lar arasında da trafiğe dahil olabilir. Multicast paketleri, Broadcast yayınlar ya da ICMP gibi düşük seviyeli protokoller de bu yapı üzerinden taşınabildiği için sanal makinenin fiziksel bir cihazdan farkı kalmaz. Böylece sanal ortam, fiziksel ortamla birebir hizalanır.

Bu mimariyi anlamadan yapılan bir Virtual Switch yapılandırması, ya sanal makinelerin dış dünya ile izole kalmasına ya da Host makinenin Network erişimini kaybetmesine neden olabilir. Özellikle birden fazla sanal Switch ile çalışan ortamda External Switch'in fiziksel bağlayıcılarla olan ilişkisi doğru yönetilmelidir. Aksi halde, sanal makineler birbirleriyle haberleşebilecekken dış Network'e çıkamayabilir ya da trafiğin tamamı tek bir fiziksel NIC üzerinden geçmeye çalışarak Network darboğazlarına neden olabilir.

İyi tanımlanmış bir External Virtual Switch yapısı, hem sanal makinelerin davranışlarını öngörülebilir hale getirir hem de fiziksel Network ile olan etkileşimi tutarlı kılar. Sanal altyapının dış dünya ile olan köprüsünü kurarken yapılan her seçim, sadece performansı değil, Network güvenliğini, Broadcast trafiğini ve Layer 2/3 ilişkilerini de doğrudan etkiler. Bu yüzden yapılan yapılandırmalar sadece çalışıyor olmasıyla değil, nasıl çalıştığıyla da değerlendirilmelidir.

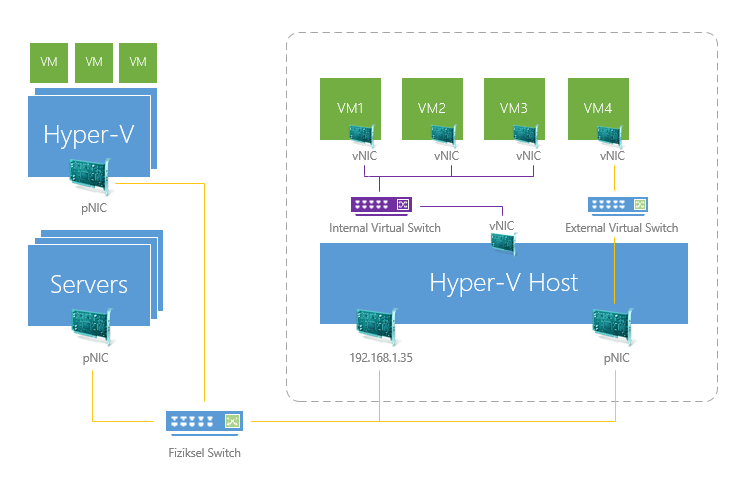

2- Internal Virtual Switch

Internal Virtual Switch, sanal Network bileşenleri içinde dış dünyaya kapalı olan ve yalnızca Hypervisor seviyesinde kalan trafiği yöneten bir sanal Switch türüdür. Bu yapı tanımlandığında, herhangi bir fiziksel NIC ile eşleştirme yapılmaz. Bunun yerine, Hyper-V Host üzerinde bir sanal NIC oluşturulur ve bu vNIC, oluşturulan Internal Virtual Switch'e doğrudan bağlanır. Böylece aynı Host üzerinde çalışan sanal makineler, birbiriyle ve Host işletim sistemiyle haberleşebilir; ancak fiziksel Network üzerinde bulunan diğer cihazlarla hiçbir şekilde iletişim kuramaz.

Fiziksel bir bağlantı olmaması, Internal Virtual Switch yapısını izole hale getirir. Yani bu yapı kullanıldığında tüm Layer 2 trafiği sadece o sanal Network içinde kalır. MAC Address tabanlı Broadcast, Unicast ya da Multicast trafiği, dışarıya çıkamaz; çünkü fiziksel Network'e yönlendirilmesini sağlayacak bir köprü bulunmaz. Sanal makineler bir DHCP Server üzerinden IP adresi almak istese bile, bu Server sadece Internal Virtual Switch içine konumlandırılmışsa çalışabilir. Dış Network'teki DHCP yayınlarına yanıt almak mümkün değildir.

Bu yapı, test ortamları, kapalı devre güvenlik simülasyonları ya da izole senaryolar için oldukça kullanışlıdır. Örneğin, birden fazla sanal makinenin sadece kendi aralarında iletişim kurması gereken senaryolarda Internal Virtual Switch, dış etkilerden arındırılmış bir sanal LAN görevi görür. Host işletim sisteminin, bu sanal makinelerle aynı segmentte bulunabilmesi de ayrı bir avantajdır. Çünkü bu sayede, sanal makinelere doğrudan dosya aktarımı, uzak erişim ya da uygulama testi yapılabilir.

Ancak bu izolasyon durumu, yanlış kullanıldığında bazı karışıklıklara yol açabilir. Özellikle fiziksel Network erişimi gerektiren yapılandırmalar, bu tür bir Switch ile yapılamaz. Internet erişimi, domain katılımı ya da dış DNS çözümlemeleri gibi işlemler başarısız olur. Bu da Internal Virtual Switch'in tasarımının nerede başlayıp nerede bittiğini net şekilde anlamayı gerektirir.

Her yapılandırmada olduğu gibi burada da amaç ne ise, seçilecek sanal Switch türü ona göre belirlenmelidir. Internal Virtual Switch, dış dünya ile bağlantının istenmediği ya da gerekli olmadığı durumlarda devreye alınmalı; fiziksel Network erişimi gerekiyorsa External ya da yönlendirilmiş NAT yapılarına yönelinmelidir. Doğru kullanıldığında oldukça sade ama kontrollü bir sanal Network segmenti oluşturur. Önemli olan, bu sadeliği yanlış anlamamak ve sınırlarının ne olduğunu unutmamaktır.

NOT 1: Hyper-V Host'u üzerindeki başka bir sanal makina (VM) üzerinde External Virtual Switch tanımlı ise, bu istisnadır. Bu durum, sadece üzerinde Internal Virtual Switch tanımlı olan sanal makimalar (VM'ler) için geçerlidir.

3- Private Virtual Switch

Private Virtual Switch yapısı, Hyper-V sanallaştırma katmanında oluşturulabilecek en kapalı ve izole Network topolojisidir. Bu yapı kullanıldığında, aynı Hypervisor üzerinde çalışan sanal makineler yalnızca birbirleriyle haberleşebilir. Ne fiziksel bir Network Interface Card (NIC) ile eşleştirme yapılır, ne de Hyper-V Host ile iletişim kurulabilir. Tanımlanan sanal Switch, fiziksel ortamdan tamamen bağımsız çalışır ve dış dünya ile hiçbir temas noktası barındırmaz. Bu, Private Virtual Switch'in kendi sınırları içerisinde tamamen soyutlanmış bir Layer 2 segmenti yarattığı anlamına gelir.

Bağlantı noktaları sadece VM'ler arasında tanımlandığı için, dış Network'ten gelen Broadcast ya da Multicast trafiği burada görülmez. Aynı şekilde bu sanal makineler de dış Network'e herhangi bir Broadcast ya da ARP Broadcast gönderemez. DNS, DHCP gibi servisler sadece bu izole yapının içine konumlandırılmışsa çalışabilir. Dış Network'teki herhangi bir kaynağa ulaşmak mümkün değildir. Bu da Private Virtual Switch'in test, sandbox ya da güvenlik denemeleri gibi mutlak izolasyon gerektiren senaryolar için kullanıldığını açıkça ortaya koyar.

Farklı Hypervisor'lar, fiziksel Switch'ler ya da sanal altyapının başka uçlarıyla iletişim kurması beklenmeyen VM'leri bir arada tutmak için oldukça idealdir. Özellikle belirli bir saldırı simülasyonu çalıştırılacaksa ya da trafiğin dışarı sızmaması isteniyorsa, Private Virtual Switch bu izolasyonu garanti eder. Çünkü burada sanal makinelerin paketleri sadece tanımlı Virtual Port'lar arasında dolaşır. Herhangi bir dış NIC'e bind işlemi uygulanmadığı için fiziksel Network seviyesiyle temas kurulamaz.

Hyper-V Host işletim sisteminin bu Switch'e erişimi dahi yoktur. Internal Virtual Switch'te olduğu gibi Host’a otomatik vNIC atanmaz. Bu nedenle Host’tan VM’lere Ping atmak, dosya kopyalamak ya da herhangi bir servis paylaşmak da mümkün değildir. Sadece VM-to-VM iletişimi mümkündür. Her şeyin tamamen VM’ler arasında kalacağı senaryolarda, örneğin içeride yalıtılmış bir Cluster testi yapılacaksa ya da istemcilerin birbirine olan trafiği izlenmek isteniyorsa, Private Virtual Switch en doğru yapılandırma olur.

Bu Switch türü yapılandırılırken fark edilmeden seçildiğinde, bağlantı kopuklukları ya da dış dünya erişim sorunları yaşanabilir. Çünkü görünürde her şey doğru yapılandırılmış gibi durur; ancak fiziksel Network ile bir bağ bulunmadığı için paketler dışarı çıkamaz. Bu da, davranışı anlamadan yapılan her Switch seçiminin sistem davranışını doğrudan etkileyebileceğini gösterir.

Private Virtual Switch, dış dünya ile tek bir bayt bile veri alışverişi yapmayan, tamamen kendi içine kapalı, salt sanal makineler arasında kurgulanmış bir iletişim kanalı sunar. Ne fazla, ne eksik. Amacı neyse tam olarak onu yapar; dış Network ile tek kelime konuşmaz.

NOT 2: Hyper-V Host'u üzerindeki başka bir sanal makina (VM) üzerinde External Virtual Switch ya da Internal Virtual Switch tanımlı ise, bu istisnadır. Bu durum, sadece üzerinde External Virtual Switch ya da Internal Virtual Switch tanımlı olan sanal makimalar (VM'ler) için geçerlidir.

Aşağıda Internal Virtual Switch ile Private Virtual Switch arasındaki farkları doğrudan karşılaştırmalı olarak gösteren sade ama teknik bir tablo yer alıyor:

|

Özellik |

Internal Virtual Switch |

Private Virtual Switch |

|

Fiziksel NIC ile Bağlantı |

Yok |

Yok |

|

Hyper-V Host ile İletişim |

Var (vNIC üzerinden Host işletim sistemi ile iletişim kurar) |

Yok (Host ile hiçbir iletişim kurulamaz) |

|

VM'ler Arası İletişim |

Var |

Var |

|

Fiziksel Network Erişimi |

Yok |

Yok |

|

External Network ile Trafik |

Mümkün değil |

Mümkün değil |

|

Host'tan VM'e Ping / RDP |

Mümkün |

Mümkün değil |

|

Kullanım Senaryosu |

Host + VM arasında etkileşimli, ama dış Network'e kapalı yapılar |

Tam izole test ortamları, kapalı devre simülasyonlar |

|

Host Tarafında vNIC Oluşur mu? |

Evet |

Hayır |

|

Layer 2 Broadcast Desteği |

Sadece Internal segment içinde |

Sadece Private segment içinde |

|

DHCP / DNS Gerekirse |

VM içi servisler veya Host üzerinden |

Sadece VM içi servislerle mümkün |

Hyper-V Virtual Switch türleri, sanallaştırma altyapınızın güvenliğini, performansını ve esnekliğini şekillendiren kritik bir yapı taşıdır. Sanal makinelerin ihtiyaçlarına uygun bir Switch seçimi yaparak, sadece mevcut gereksinimlerinize değil, gelecekteki büyüme ve ölçeklenme planlarınıza da hizmet eden bir altyapı oluşturabilirsiniz.

Bu makalede, Hyper-V ortamında kullanılan Virtual Switch türlerinin ne işe yaradığını, hangi durumlarda nasıl bir davranış sergilediğini ve yapılandırma sırasında nelere dikkat edilmesi gerektiğini tüm yönleriyle inceledik. External, Internal ve Private Virtual Switch türleri, sanal makinelerin birbirleriyle ve fiziksel Network ile nasıl haberleşeceğini belirleyen temel bileşenler arasında yer alıyor. Ancak bu bileşenlerin rastgele değil, ihtiyaca göre planlanarak oluşturulması gerekiyor.

Her bir Virtual Switch, farklı düzeyde erişim senaryoları oluşturur. External Virtual Switch ile sanal makineler fiziksel NIC üzerinden dış Network ile konuşabilirken; Internal Virtual Switch, sadece Host ile sanal makineler arasında trafik oluşturur. Private Virtual Switch ise tamamen izole bir ortam sunarak yalnızca sanal makineler arası iletişime izin verir. Bu farkların bilinmemesi, sanal makineler arası bağlantı problemleri ya da dış dünya ile iletişim sorunları gibi kafa karıştırıcı durumlara yol açabilir.

Sanal Network topolojisini kurgularken, sadece bir Virtual Switch oluşturarak tüm ihtiyaçlara cevap vermek çoğu zaman mümkün değildir. Genellikle birden fazla Virtual Switch tipi bir arada kullanılarak daha esnek, izole ve yönetilebilir yapılar oluşturulması gerekir. Bu kurgu yapılırken Hyper-V Manager ya da PowerShell tarafında gerçekleştirilen her konfigürasyonun, planlanan Network mimarisine uygun şekilde tasarlanmış olması kritik önem taşır.

Tüm yapılandırma boyunca dikkat edilmesi gereken asıl nokta, Virtual Switch seçimlerini ezbere değil, ihtiyaç duyulan Network trafiğinin yönü ve sınırları üzerinden değerlendirmektir. Aksi durumda, oldukça basit bir paket neden sanal makineye ulaşmıyor sorusunun cevabı saatler süren analizler sonunda bulunabilir. Bu yüzden ilk adımda yapılan seçimler, ileride yaşanacak karmaşanın ya sebebi ya da önleyicisi olur.

Faydalı olması dileğiyle...

Makale ile ilgili düşüncelerinizi ve sorularınızı aşağıdaki yorum kısmında paylaşmaktan çekinmeyin. Her katkı, içeriğin daha fazla kişiye ulaşmasını ve daha faydalı bir tartışma ortamı oluşmasını sağlar.