NTFS (New Technology File System) izinleri yapısı, Windows ortamında dosya ve klasör düzeyinde erişim denetimini sağlayan yerleşik güvenlik modelidir. Bir klasöre ya da dosyaya erişmeye çalışan her kullanıcı, sistem tarafından bu yapı üzerinden kontrol edilir. Hangi kullanıcının hangi işlemi yapabileceği, yalnızca bu izinler üzerinden belirlenir. Tanımlanan her NTFS izini, sistemin erişim kararlarını verirken doğrudan dikkate aldığı bir referanstır. Görünen bir izin, kullanıcıya doğrudan atanmış gibi dursa da Windows Access Check (Windows erişim denetim) mekanizması, bu iznin kullanıcıya mı yoksa üye olduğu bir grup üzerinden mi geldiğini; ayrıca Inheritance (miras) yoluyla bir üst klasörden devralınıp devralınmadığını ayrı ayrı değerlendirir.

Kullanıcı oturum açtığında, sistem tarafından Access Token adı verilen ve kimlik bilgilerini içeren bir güvenlik tanımı oluşturulur. Windows Access Check süreci, kullanıcının kimlik bilgilerini içeren Access Token ile dosya ya da klasöre atanmış izinleri karşılaştırarak, erişim izninin verilip verilmeyeceğine karar veren Kernel seviye bir güvenlik denetim sürecidir; yani bu değerlendirme, Windows işletim sisteminin NT çekirdeği içinde çalışan Security Reference Monitor (SRM) bileşeni tarafından gerçekleştirilir. SRM, kullanıcıya ait SID’leri hedef objeye atanmış Access Control List (ACL) ile karşılaştırarak erişim kararını oluşturan çekirdek modülüdür. Erişim kararı, kullanıcıya ait Access Token ile hedef klasör ya da dosyaya atanmış izinlerin doğrudan karşılaştırılması yoluyla verilir. Erişim kararı, bu kaynakların tamamı işlenerek oluşturulur.

Bu yapı, sadece bireysel kullanıcıya atanan bir hak olarak değerlendirilmemelidir. Windows güvenlik modeli, Security Identifier (SID) tabanlı çalışır. Her kullanıcı ve grup için sistem tarafından benzersiz bir SID tanımlanır. Access Token, yalnızca oturum sahibi kullanıcının SID’ini değil; aynı zamanda kullanıcının üye olduğu tüm grupların SID’lerini de içerir. NTFS izin kontrolü yapılırken sistem, bu Access Token içindeki tüm SID’leri, erişim talebinde bulunulan klasör ya da dosya üzerindeki izin listesiyle Access Control List (ACL) karşılaştırır. ACL içindeki SID eşleşmelerine göre hangi izinlerin geçerli olduğu belirlenir ve sistem erişim kararını bu doğrultuda verir.

Yüzeyde doğru yapılandırıldığı sanılan bir izin tanımı, sistem genelinde beklenmedik sonuçlara yol açabilir. Örneğin bir kullanıcıya erişim verildiği halde işlem yapamaması, çoğu zaman üst klasörlerden miras alınan bir Deny tanımıyla ilgilidir. Benzer şekilde, erişim verilmediği düşünülen bir kullanıcının içeriklere ulaşabilmesi de dolaylı grup üyelikleri üzerinden istem dışı şekilde yetki kazanmasıyla ortaya çıkabilir. Özellikle Inheritance (miras) ilişkilerinin ve Nested Group yapılandırmalarının kontrolsüz kaldığı senaryolarda, sistem beklenmeyen erişim davranışları sergileyebilir. Bu tür durumlarda yaşanan karmaşa, çoğu zaman basit bir erişim hatası gibi algılansa da, arka planda doğrudan NTFS izin yapısının işleyişinden kaynaklanır.

İzinlerin kontrolsüz kalması, erişim kararsızlıklarına, veri güvenliği sorunlarına ve sistem düzeyinde izlenemeyen değişikliklere neden olur. Özellikle grup tabanlı erişimlerin yaygın şekilde kullanıldığı yapılarda, belirli bir kullanıcının hangi klasöre neden erişebildiğini takip etmek giderek zorlaşır. Bu da hem sistem şeffaflığını bozar hem de erişim yönetimini sürdürülemez hale getirir.

Bu makalede NTFS izin yapısının sistem üzerindeki teknik karşılığı, işleyiş mantığı ve yapılandırma stratejileri detaylı biçimde incelenecektir. Konu, yalnızca GUI üzerinden erişim tanımlamaktan ibaret değildir. NTFS izinleri, sistem güvenliğinin doğrudan parçası olan ciddi bir kontrol katmanıdır ve bu nedenle sadece uygulanarak değil, anlaşılmış olarak kullanılmalıdır.

NTFS izinleri yapısının bu kadar katmanlı bir yapı sunması, izin türlerinin de kendi içinde sınıflandırılmasını gerekli kılar. Bu noktada, erişim denetiminin temel yapı taşlarını oluşturan Basic Permissions (temel izinler) ile daha detaylı kontrol olanağı sağlayan Advanced Permissions (gelişmiş izinler) kavramları devreye girer. Şimdi bu iki başlığa, teknik etkileri ve kapsamlarıyla birlikte yakından bakalım.

1- Temel İzinler (Basic Permissions)

Temel İzinler (Basic Permissions), NTFS tabanlı erişim denetiminin en temel yapı taşlarından biridir. Dosya ve klasörler üzerinde belirli bir erişim modeli oluşturmayı sağlar ve gelişmiş izinlerle (Advanced Permissions) entegre çalışarak yetkilendirme sürecini daha yönetilebilir hale getirir. Her temel izin, belirli bir grup gelişmiş izni kapsayacak şekilde yapılandırılmış olup, daha geniş kapsamlı bir izin seçildiğinde alt seviyedeki izinler de otomatik olarak etkin hale gelir.

Bu yapı, erişim haklarının hızlı ve tutarlı bir şekilde belirlenmesine olanak tanırken, gereksiz karmaşıklığın önüne geçer. Temel izinlerin doğru bir şekilde uygulanması, beklenmeyen erişim sorunlarını ve yetkisiz müdahaleleri önleyerek veri bütünlüğünü ve güvenliğini artırır. Least Privilege (en az ayrıcalık) prensibine uygun bir yetkilendirme modeli oluşturulması, uzun vadede güvenlik risklerini minimize eden en etkili yöntemlerden biridir.

✅ Read

Read, NTFS’te bir klasörün içeriğini listeleme, dosya içeriğini görüntüleme ve dosya ya da klasörle ilgili temel bilgileri okuma yetkisidir. Bu temel izin tanımlandığında, kullanıcı klasör içinde hangi dosyaların ve alt klasörlerin bulunduğunu görebilir, dosyaların içeriğini okuyabilir, sistem attribute’larını ve güvenlik ayarlarını görüntüleyebilir.

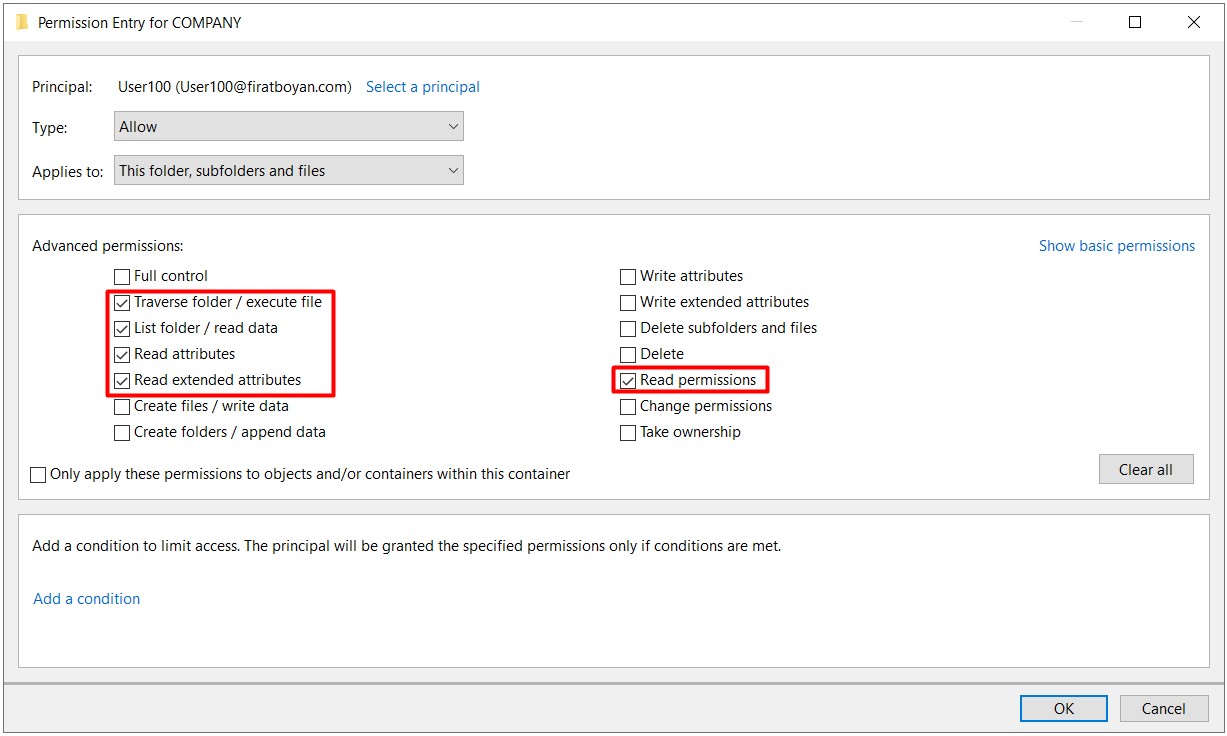

Bu izin, List Folder / Read Data, Read Attributes, Read Extended Attributes ve Read Permissions olmak üzere birden fazla gelişmiş izni kapsar. Bu sayede içerik ve metadata görüntülenebilir, ancak hiçbir değişiklik yapılamaz.

✅ List Folder Contents

List Folder Contents, NTFS’te bir klasörün içinde hangi dosya ve alt klasörlerin bulunduğunu görmeye izin verir. Yalnızca klasörler üzerinde uygulanır; dosyalara atanamaz. Bu izin, klasörün içeriğini listelemeye olanak tanır ancak dosyaların içeriğine erişim sağlamaz.

Bu izin, List Folder / Read Data, Read Attributes ve Read Permissions olmak üzere birden fazla gelişmiş izni kapsar. Kullanıcı, klasör yapısında gezinebilir ve içerikleri görebilir, fakat içerik okumak için ek izinler gerekir.

✅ Read and Execute

Read and Execute, NTFS’te bir dosyanın içeriğini okumaya ve .exe, .bat, .ps1 gibi çalıştırılabilir dosyaların çalıştırılmasına izin verir. Klasörler üzerinde tanımlandığında, kullanıcı klasör içeriğini listeleyebilir ve içindeki çalıştırılabilir dosyaları başlatabilir.

Bu izin, List Folder / Read Data, Read Attributes, Read Extended Attributes, Read Permissions ve Traverse Folder / Execute File olmak üzere birden fazla gelişmiş izni kapsar. Kullanıcı hem içeriği görüntüleyebilir hem de çalıştırma hakkına sahip olur; ancak yazma veya değiştirme işlemleri için ek izinler gerekir.

Bir kullanıcı ya da grup, yetkilendirme için ACL'e (Access Control List) eklendiğinde; Read, List Folder Contents ve Read and Execute izinleri varsayılan olarak seçilidir.

✅ Write

Write, NTFS’te bir klasöre içerik eklenmesine izin verir. Kullanıcı, bu izin tanımlandığında klasöre yeni dosya veya klasör oluşturabilir ya da başka bir dizinden içerik kopyalayabilir veya taşıyabilir. Ancak içerik oluşturulsa bile dosya adı veya klasör ismi değiştirilemez, mevcut içerik üzerinde değişiklik yapılamaz ve silme hakkı tanımlanmaz. Klasör içeriği ise yalnızca ek olarak Read izni verilmişse listelenebilir.

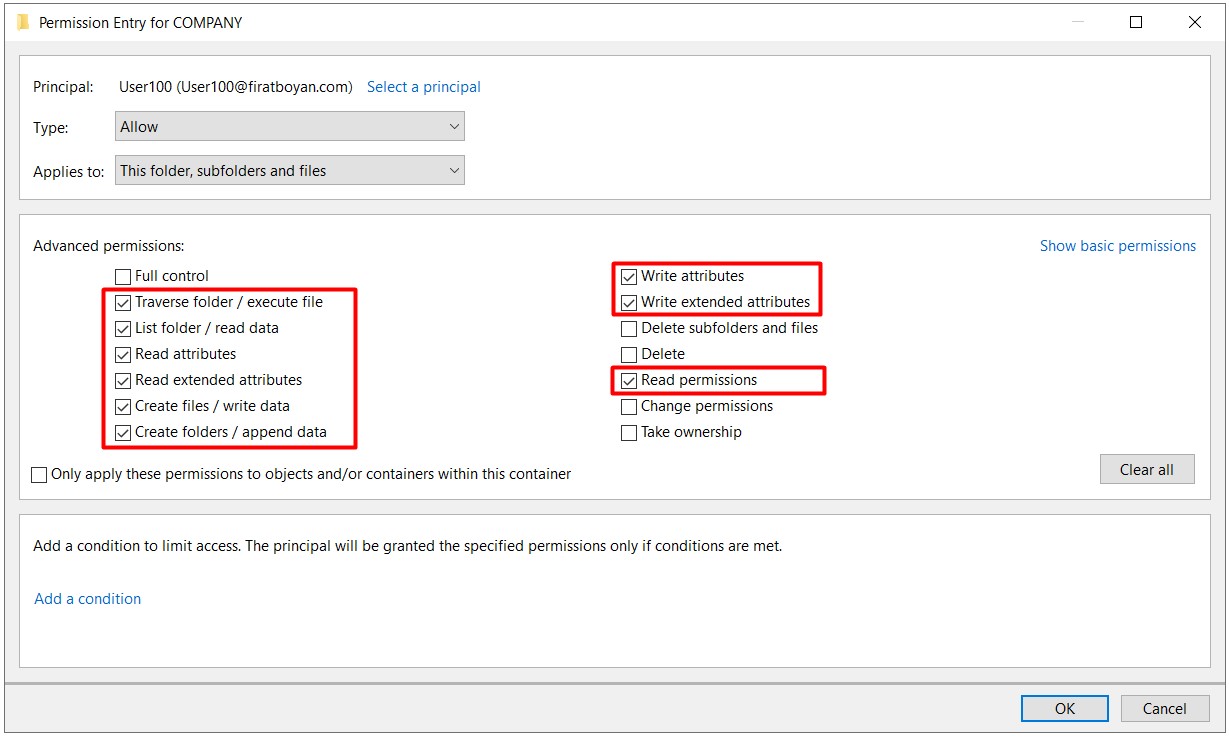

Bu izin, Create Files / Write Data, Create Folders / Append Data, Write Attributes, Write Extended Attributes ve Read Permissions gelişmiş izinlerini kapsar. Kullanıcının yalnızca içerik göndermesi istenirken, sonradan müdahale etmesi veya içerikleri görmesi istenmiyorsa bilinçli olarak tek başına tanımlanabilir.

Tek başına Write izni hangi senaryolarda kullanılır?

➜ Drop folder yapıları (örneğin uygulama log’ları veya dış sistem yüklemeleri)

➥Kullanıcı klasöre dosya bırakır, içerik listesini göremez, kendi dosyasını bile silemez.

➜ Yalnızca veri girişi gereken alanlar (örneğin dış kaynaklı yükleme dizinleri)

➥Sistem görünmezdir, uygulama arka planda içerik yazabilir.

➜ Yedekleme veya arşiv sistemlerine kaynak dizin

➥Yazılım veri gönderir ama hiçbir dosyayı silemez, değiştiremez.

➜ Tek yönlü teslim süreçleri (örneğin başvuru evrakı yükleme, sınav dosyası gönderme)

➥Kullanıcı gönderir, ancak sonra üzerinde hiçbir işlem yapamaz.

Tek başına Bu izinle Ne Yapılmaz?

➜ Dosya silinemez.

➜ Dosya yeniden adlandırılamaz.

➜ Dosya içeriği değiştirilemez.

➜ Klasör içeriği görüntülenemez (Read izni yoksa).

✅ Modify

Modify, NTFS’te bir dosya veya klasör üzerinde içerik oluşturma, düzenleme, yeniden adlandırma ve silme işlemlerine izin verir. Bu izin tanımlandığında kullanıcı, dosya ya da klasör üzerinde tam erişim sağlayabilir; yeni içerik ekleyebilir, var olanları değiştirebilir veya silebilir.

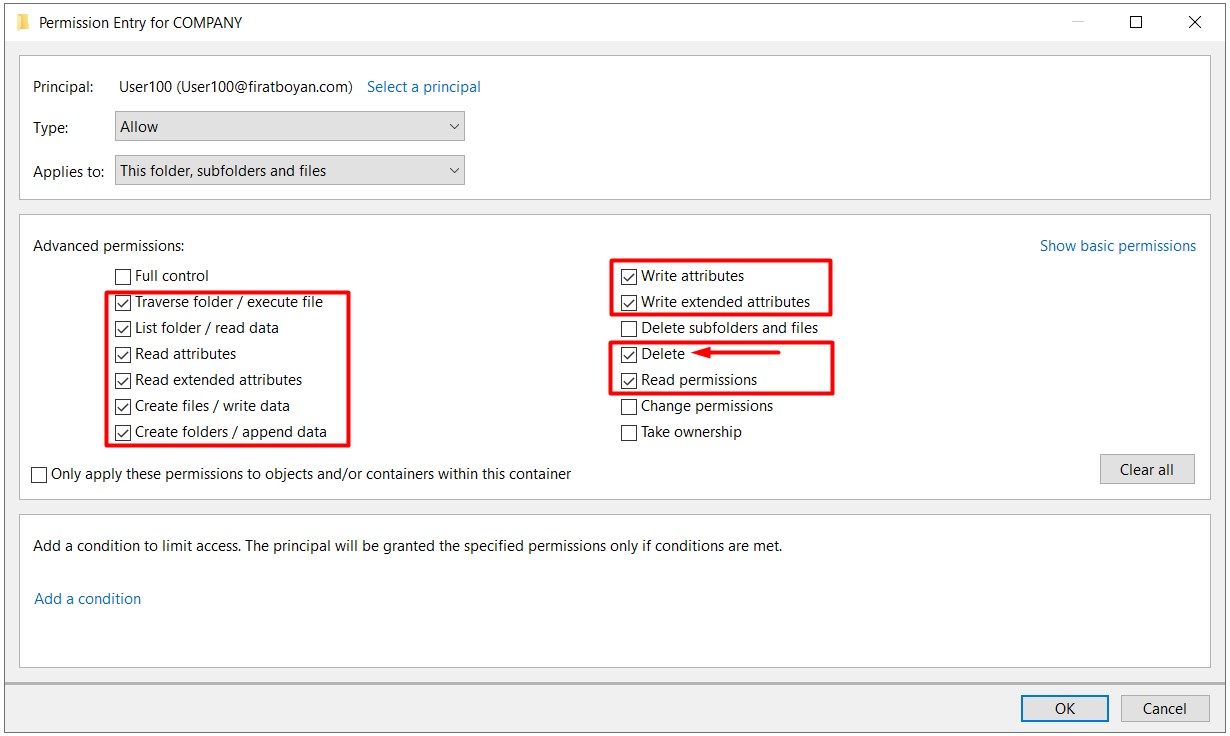

Bu izin, Traverse Folder / Execute File, List Folder / Read Data, Read Attributes, Read Extended Attributes, Create Files / Write Data, Create Folders / Append Data, Write Attributes, Write Extended Attributes, Delete ve Read Permissions olmak üzere birden fazla gelişmiş izni kapsar. Sahiplik değiştirme veya izin yapılandırma işlemleri için ayrıca Take Ownership ya da Change Permissions izni gerekir.

✅ Full Control

Full Control, NTFS’te bir dosya veya klasör üzerinde tüm işlemleri gerçekleştirme yetkisi verir. Bu izin tanımlandığında kullanıcı içerik oluşturabilir, okuyabilir, değiştirebilir, yeniden adlandırabilir, silebilir, sahipliği devralabilir ve güvenlik izinlerini düzenleyebilir.

Bu izin, Traverse Folder / Execute File, List Folder / Read Data, Read Attributes, Read Extended Attributes, Create Files / Write Data, Create Folders / Append Data, Write Attributes, Write Extended Attributes, Delete, Read Permissions, Change Permissions ve Take Ownership olmak üzere tüm gelişmiş izinleri kapsar.

2- Gelişmiş İzinler (Advanced Permissions)

Gelişmiş İzinler (Advanced Permissions), NTFS’in nesne tabanlı erişim kontrol mekanizmasını daha ayrıntılı ve esnek hale getiren yetkilendirme modelidir. Temel izinlerin (Basic Permissions) kapsadığı genel erişim seviyelerinin ötesine geçerek, dosya ve klasörler üzerinde daha spesifik kontrol sağlanmasına imkan tanır. Kullanıcılar veya gruplar için belirlenen erişim haklarının detaylı şekilde özelleştirilmesine olanak tanıyan bu yapı, güvenlik politikalarının hassasiyetle uygulanmasını ve yönetilmesini mümkün kılar.

Bu model, Access Control List (ACL) yapısı içinde her nesneye atanabilen Access Control Entry (ACE) öğeleri üzerinden yönetilir. Bir gelişmiş izin atandığında, belirli temel izinleri kapsayan daha granular seviyede yetkilendirme sağlanır. Böylece, yalnızca belirli işlemlere izin vermek veya belirli erişim haklarını kısıtlamak için daha ince ayarlar yapılabilir.

Gelişmiş izinlerin doğru konfigüre edilmesi, Least Privilege prensibine uygun erişim politikalarının oluşturulmasını kolaylaştırır. Yanlış yapılandırılmış yetkilendirmeler, güvenlik açıklarına veya yetkisiz erişimlere yol açabileceğinden, erişim haklarının belirlenmesi sürecinde dikkatli bir yaklaşım gerektirir. NTFS’in sunduğu detaylı erişim yönetimi, yalnızca veri güvenliğini artırmakla kalmaz, aynı zamanda sistemin yönetilebilirliğini ve sürdürülebilirliğini de optimize eder.

✅ Traverse Folder/Execute File

Traverse Folder / Execute File izni, bir kullanıcının List Folder yetkisi olmadan bir klasör hiyerarşisi boyunca ilerleyebilmesini ve hedef dizindeki çalıştırılabilir bir dosyayı başlatabilmesini sağlar. Kullanıcı bu sayede aradaki klasörleri göremez, açamaz ama ilgili Path boyunca geçiş yaparak doğrudan uygulamayı çalıştırabilir. Execute File kısmı, .exe, .bat ya da .ps1 gibi dosyaların çalıştırılmasına olanak tanır. İzin devredilebilir yapıdaysa üst dizinden devralınır, değilse her klasöre manuel uygulanmalıdır.

Bu izin, çoğunlukla GPO ile masaüstüne atanan bir Shortcut'ın sunucudaki belirli bir uygulamayı hedeflemesi senaryosunda kullanılır. Kullanıcının uygulamayı sorunsuzca çalıştırabilmesi istenirken, klasör yapısının geri kalanına erişmesi engellenmek istenir. Tam da bu amaçla Traverse Folder / Execute File izni uygulanır; kullanıcı Shortcut'a tıkladığında aradaki klasörleri göremez ama uygulama çalışır. Böylece kontrollü ve izole bir erişim sağlanmış olur.

Aşağıdaki örnekte, bir kullanıcının Network üzerindeki LogoGo3.exe uygulamasını çalıştırabilmesi için gereken minimum NTFS izinlerinin, klasör hiyerarşisi boyunca nasıl yapılandırıldığı adım adım gösterilmiştir.

|

\\srvdhcp-1\IT\Applications\FinanceTools\Logo\GO3\Client\LogoGo3.exe |

|

Klasör Adı |

Inheritance Durumu |

Tanımlı İzinler |

|

IT |

Disabled |

Traverse Folder / Execute File |

|

Applications |

Enabled |

Traverse Folder / Execute File |

|

FinanceTools |

Enabled |

Traverse Folder / Execute File |

|

Logo |

Enabled |

Traverse Folder / Execute File |

|

GO3 |

Enabled |

Traverse Folder / Execute File |

|

Client |

Disabled |

Traverse Folder / Execute File

List Folder / Read Data |

Client klasörüne List Folder / Read Data izninin eklenme sebebi, kullanıcının bu klasörün içeriğini listeleyebilmesini sağlamaktır. Yani kullanıcı Shortcut üzerinden bu klasöre eriştiğinde, içindeki .exe dosyasını görebilmesi için bu izin gerekir.

Sadece Traverse Folder / Execute File varsa, kullanıcı Path’i geçebilir ve dosyayı çalıştırabilir ama klasör penceresini açtığında içeriği göremez. Görünürlük için List Folder / Read Data şarttır.

✅ List Folder/Read Data

List Folder / Read Data, NTFS’te tek bir izin satırıdır ve uygulandığı nesnenin türüne göre farklı davranır. Klasöre tanımlandığında altındaki tüm içerik, bu izni miras yoluyla alır. Bu izin, klasörde List Folder olarak çalışır; kullanıcı içerikte hangi dosya ve alt klasörlerin bulunduğunu görebilir. Aynı izin, miras yoluyla uygulandığı dosyalarda Read Data olarak devreye girer ve dosya içeriğini okunabilir hale getirir. Ayrı ayrı atanmaz; tek bir tanım yapılır; nesnenin tipi, davranışı belirler.

Bu izin yoksa klasör açılamaz, içerik listelenemez. Sistem herhangi bir erişimden önce bu izni kontrol eder. Kullanıcının içerikte ne olduğunu görebilmesi için gereken ilk şey budur. Geri kalan tüm işlem izinleri bundan sonra anlam kazanır.

✅ Read Attributes

Read Attributes, NTFS’te bir dosya ya da klasörün sistem tarafından atanmış temel özelliklerini görmeye izin verir. Read-only, Hidden, Archive gibi Attribute bilgileri bu izne bağlıdır. İçeriğe erişim sağlamaz; sadece o nesnenin hangi sistem bayraklarına sahip olduğunu gösterir.

İzin yoksa kullanıcı, dosyayı görebilir ve hatta açabilir bile, ancak bu sistemsel özelliklerini görüntüleyemez. Özellikle komut satırı araçlarında ya da bazı Script'lerde bu bilgiye erişilemediğinde işlem başarısız olabilir. Attribute’lara müdahale edemez, sadece görme iznidir.

✅ Read Extended Atributtes

Read Extended Attributes, NTFS’te bir dosya ya da klasörün gelişmiş özelliklerinin kullanıcı tarafından görüntülenmesine izin verir. Bu izin verildiyse, dosya veya klasörün Properties → Advanced… penceresinde yer alan Archive and Index attributes ile Compress or Encrypt attributes seçenekleri kullanıcı tarafından görülebilir.

Örneğin

Archive and Index attributes:

👉 Folder is ready for archiving

👉 Allow files in this folder to have contents indexed

Compress or Encrypt attributes:

👉 Compress contents to save disk space

👉 Encrypt contents to secure data

gibi seçenekler bu izinle görüntülenir.

İçerik okunabilir ama değiştirilemez. Bu alanlara müdahale edebilmek için ayrıca Write Extended Attributes izni gerekir. Eğer Read Extended Attributes tanımlı değilse, bu gelişmiş seçenekler arayüzde boş veya pasif görünür.

✅ Create Files/Write Data

Create Files / Write Data, NTFS’te klasör içine yeni dosya oluşturma ve mevcut dosya içeriğini değiştirme hakkı tanır. Bu izin varsa kullanıcı, hedef klasörde sıfırdan bir dosya yaratabilir ya da hali hazırdaki bir dosyayı açıp veri yazabilir. Ancak klasör oluşturma yetkisi vermez; bu davranış Create Folders / Append Data iznine bağlıdır.

İzin sadece sıfırdan dosya oluşturma için değil, başka bir klasörden dosya taşıma veya kopyalama işlemleri için de gereklidir. Klasör taşıma yapılamaz; çünkü bu işlem klasör oluşturma yetkisi gerektirir. Kullanıcı klasör içinde bir dosya oluşturduğunda, o dosyanın adını veya uzantısını değiştirebilmesi için ayrıca Write Attributes izni gerekir. Aksi halde içerik yazabilir ama isim üzerinde işlem yapamaz.

✅ Create Folders/Append Data

Create Folders / Append Data, NTFS’te klasör oluşturma ve var olan dosyaların sonuna veri ekleme işlemleri için kullanılır. Bu izin tanımlandığında kullanıcı, bir klasör içinde yeni klasörler oluşturabilir. Dosyalar içinse yalnızca mevcut içeriği silmeden en sonuna veri yazılmasına izin verir. Yani Dosyanın içeriği değiştirilmeden, sadece en sonuna veri yazılmasına izin verilir. Bu, örneğin bir Log dosyasına satır eklemek gibi davranışa benzetilebilir. İçeriği tamamen değiştirmek veya yeni dosya oluşturmak için bu izin yeterli değildir; Create Files / Write Data izni gerekir.

Klasöre yalnızca bu izin tanımlıysa, başka bir dizinden klasör taşıma veya kopyalama işlemi başarısız olur. Çünkü klasörün içindeki dosyaların oluşturulmasına izin verilmediğinden, işlem tamamlanamaz ve klasör hedefe yazılamaz. Ayrıca oluşturulan klasörlerin adını değiştirmek için Write Attributes izni gerekir; aksi halde klasör oluşturulsa bile adı düzenlenemez.

✅ Write Attributes

Write Attributes, NTFS’te bir dosya ya da klasörün Read-only, Hidden veya benzeri sistem Attribute'larının değiştirilmesine izin verir. Bu izin tanımlandığında içerikte herhangi bir değişiklik yapılmaz; yalnızca dosya ya da klasörün taşıdığı sistem bayrakları düzenlenebilir. İzin tanımlı değilse, kullanıcı dosyanın içeriğini değiştirebiliyor olsa bile örneğin Read-only durumunu kaldıramaz. Bu da dosyanın kaydedilememesine veya işlem hatası alınmasına yol açabilir.

✅ Write Extended Attributes

Write Extended Attributes, NTFS’te bir dosya ya da klasörün taşıdığı uygulama tabanlı gelişmiş Attribute'ların değiştirilmesine izin verir. Bu alanlar genellikle üçüncü parti programlar veya dosya sistemine özel yazılımlar tarafından kullanılır; içerik verisiyle doğrudan ilişkili değildir.

Örneğin Microsoft Office dosyalarındaki Author, Title, Company, Comments gibi bilgiler dosyanın Extended Attribute’tür. Word veya Excel bu bilgileri dosya sistemine yazarken Write Extended Attributes iznine ihtiyaç duyar.

Bu izin tanımlı değilse, dosya içeriği düzenlenebiliyor olsa bile bu ek alanlara veri yazılamaz. Özellikle özel uygulamaların dosya üzerinde metadata tuttuğu senaryolarda eksikliği işlem hatasına yol açabilir.

✅ Delete

Delete, NTFS’te bir dosya veya klasörün silinmesine doğrudan izin verir. Bu izin, silinecek dosya ya da klasörün üzerinde tanımlıysa geçerlidir ve kullanıcı, içeriğe erişim hakkı olmasa bile silme işlemini gerçekleştirebilir.

Silme yetkisi sadece bu izinle sınırlı değildir. Eğer silinecek dosya ya da klasörde Delete izni tanımlı değilse, bulunduğu üst klasördeki Delete Subfolders and Files izni de aynı işlemi mümkün kılar. Sistem silme sırasında her iki izni ayrı ayrı değerlendirir; bunlardan biri tanımlıysa işlem tamamlanır.

✅ Delete Sub Folder and Files

Delete Subfolders and Files, NTFS’te bir klasörün altındaki dosya veya alt klasörleri silebilmek için tanımlanır. Bu izin yalnızca klasör üzerinde geçerlidir; dosyalara uygulanmaz.

Alt klasörün içindeki dosyalarda Delete izni kaldırılmışsa, bu alt klasör üst klasördeki Delete izniyle silinemez. Çünkü klasörün içindeki silinemeyen dosyalar, tüm klasörün silinmesini engeller. Bu durumda işlem yalnızca üst klasörde Delete Subfolders and Files izni varsa gerçekleşir. Sistem, içerikteki dosyaları silme yetkisini bu izinden alır ve klasörü tüm içeriğiyle birlikte kaldırır.

Eğer dosyalarda Delete izni kaldırılmamışsa, içerik zaten klasörün içinden silinebilir. Ama klasörün kendisinin silinebilmesi için yine ya doğrudan Delete, ya da üst klasörde bu izin tanımlı olmalıdır.

✅ Read Permission

Read Permissions, NTFS’te bir dosya veya klasörün üzerinde tanımlı olan güvenlik izinlerini görüntüleme yetkisini sağlar. Bu izin varsa kullanıcı, Security sekmesinden klasörün Access Control List'ine erişebilir; hangi kullanıcıya hangi izinlerin verildiğini görebilir.

İzin tanımlı değilse kullanıcı, içeriğe erişim hakkı olsa bile güvenlik ayarlarını göremez. Özellikle GUI üzerinden Security sekmesi açılmak istendiğinde, You must have Read permissions uyarısıyla işlem engellenir.

✅ Change Permission

Change Permissions, NTFS’te bir dosya veya klasörün üzerinde tanımlı güvenlik izinlerini düzenlemeye izin verir. Bu yetki tanımlandığında kullanıcı, Security sekmesinden mevcut izinleri değiştirebilir, yeni kullanıcı veya grup ekleyebilir, var olan izinleri kaldırabilir.

Ancak bu izin sahiplik üzerinde bir değişiklik yapmaz. Yani kullanıcı izinleri yönetebilir ama nesnenin Owner bilgisini değiştiremez; bunun için ayrıca Take Ownership izni gerekir.

✅ Take OwnerShip

Take Ownership, NTFS’te bir dosya veya klasörün sahipliğini değiştirmeye izin verir. Bu izin tanımlandığında kullanıcı, Security sekmesinden nesnenin Owner bilgisini kendi hesabıyla değiştirebilir.

Kullanıcı içeriğe erişemese bile, bu izin varsa sahipliği üstlenebilir. Ancak sahipliği aldıktan sonra izinleri yönetebilmek için ayrıca Change Permission iznine ihtiyaç duyulur; bu iki yetki birbirinden bağımsızdır.

Bir klasör sahibi, yani klasör oluşturan kullanıcı, ilgili klasörün sahibi olur ve ilgili klasörde sadece Read yetkisine sahip olsa bile, kendisinin oluşturmuş olduğu klasördeki izinleri değişirebilme hakkına sahiptir.

Temel ve Gelişmiş İzinler Arasındaki Bağlantı

Aşağıdaki tabloda, her bir temel izin seçildiğinde hangi geşlişmiş izinlerin sistem tarafından otomatik olarak etkinleştirildiği gösterilmektedir. Temel izinler, birden fazla gelişmiş izni kapsayan gruplar şeklinde çalışır. Herhangi bir temel izin seçildiğinde, buna karşılık gelen tüm gelişmiş izinler arka planda otomatik olarak devreye girer.

Ayrıca temel izinler hiyerarşik yapıdadır. Daha üst seviye bir temel izin etkinleştirildiğinde, kendisinden önceki tüm alt seviye temel izinler ve bu izinlere ait gelişmiş izinler de otomatik olarak seçilir.

Örneğin Modify seçildiğinde Write, Read & Execute, List Folder Contents ve Read izinleri ile bunlara bağlı tüm gelişmiş izinler aynı anda etkin hale gelir.

|

Permissions |

Read |

List Folder Contents |

Read & Execute |

Write |

Modify |

Full Control |

|

Traverse Folder/Execute File |

|

✓ |

✓ |

✓ |

✓ |

✓ |

|

List Folder/Read Data |

✓ |

✓ |

✓ |

✓ |

✓ |

✓ |

|

Read Attributes |

✓ |

✓ |

✓ |

✓ |

✓ |

✓ |

|

Read Extended Attributes |

✓ |

✓ |

✓ |

✓ |

✓ |

✓ |

|

Create Files/Write Data |

|

|

|

✓ |

✓ |

✓ |

|

Create Folders/Append Data |

|

|

|

✓ |

✓ |

✓ |

|

Write Attributes |

|

|

|

✓ |

✓ |

✓ |

|

Write Extended Attributes |

|

|

|

✓ |

✓ |

✓ |

|

Delete |

|

|

|

|

✓ |

✓ |

|

Delete Subfolders and Files |

|

|

|

|

|

✓ |

|

Read Permissions |

✓ |

✓ |

✓ |

✓ |

✓ |

✓ |

|

Change Permissions |

|

|

|

|

|

✓ |

|

Take Ownership |

|

|

|

|

|

✓ |

Uygulama-1

Makalemin başında da belirttiğim gibi; bir kaynağa ister Network üzerinden, ister de paylaşımın açıldığı bilgisayardan erişilsin, mutlaka NTFS izin ataması yapılması şarttır. Bu noktada Paylaşıma açılan klasör, Network üzerinden erişiliyorsa, hem Sharing Permission (paylaşım izni) hem de Security Permission (güvenlik izni) gerçeli olarak, her iki taraftadaki izinler karşılaştırılır ve aralarında en kısıtlayıcı olan hangisi ise, o uygulanır. Ancak Paylaşıma açılan klasör, paylaşımın açıldığı bilgisayardan erişiliyorsa, Sharing sekmesindeki izinler geçerli olmaz.

Sadece Security sekmesindek izinler geçerli olur ve aralarında karşılaştırma da yapılmaz. Klasör yetkilendirme işlemleri büyük çoğunlukla File Server'lar üzerinden, sunucu merkezli uzaktan erişecek şekilde yapılandırıldığı için kaynağa erişim, UNC (Universal Naming Convention) Path üzerinden yapılır. İşte bu noktada kaynak klasör üzerinde hem Sharing hem de Security sekmelerindeki klasör izin yapılandırma stratejisini iyi kurgulamak gerekiyor.

Benim bu noktada saha tecrübelerime de dayanarak şahsi tavsiyem, Sharing sekmesinde Everyone ya da Authenticated Users kullanıcı grubu için Full Control yetkisi verip, tüm kısıtlamaları Security sekmesinde yapılandırmanız yönünde olacaktır. Çünkü Paylaşıma açılan klasör, Network üzerinden erişiliyorsa, hem Sharing hem de Security sekmesindeki izinler gerçeli olarak, her iki taraftadaki izinler karşılaştırılır ve aralarında en kısıtlayıcı olan hangisi ise, o uygulanır.

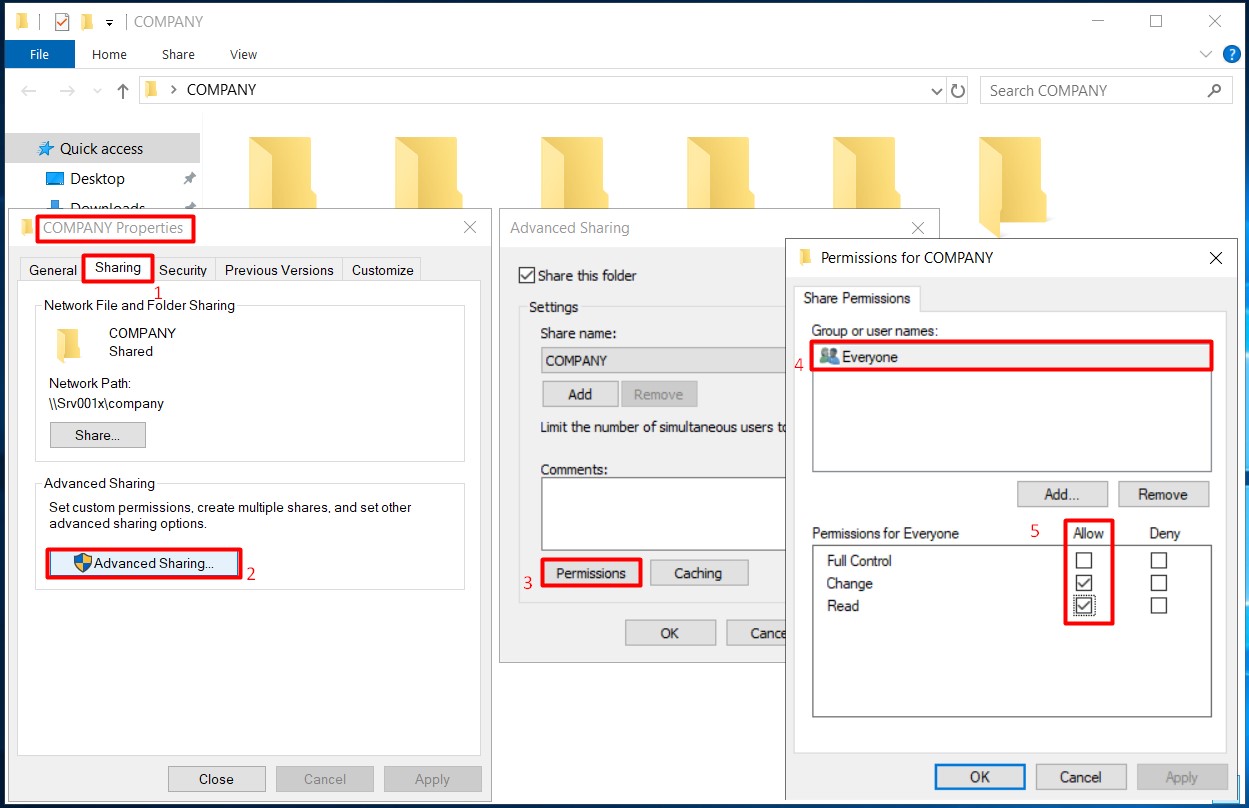

1- File Server'da COMPANY adında bir klasör oluşturup, bu klasörü de paylaşıma açıyorum. Paylaşıma açarken de Permissions butonuna tıklayarak Everyone kullanıcı grubuna Allow bölümünde Change yetkisi veriyorum.

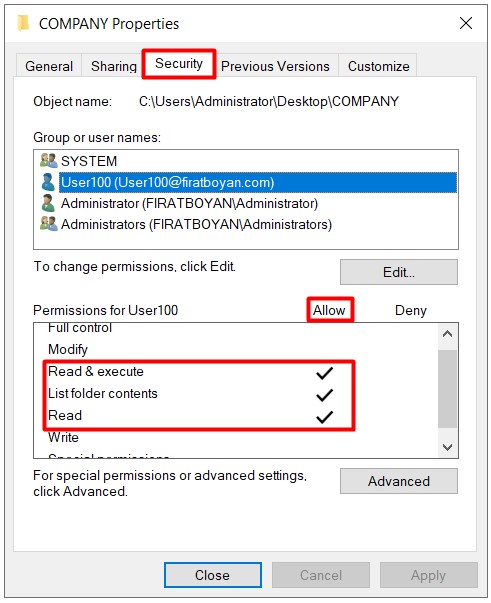

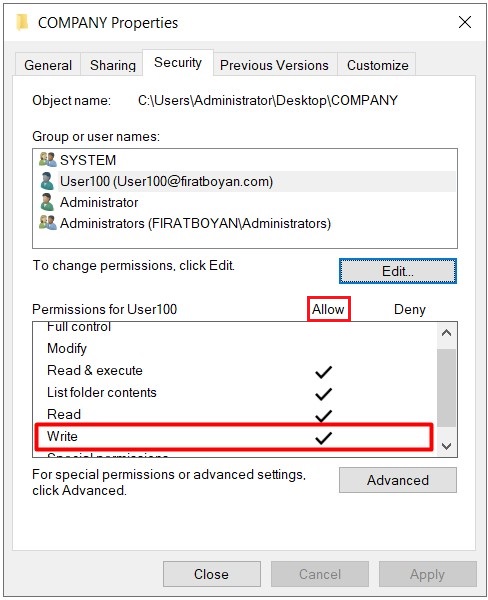

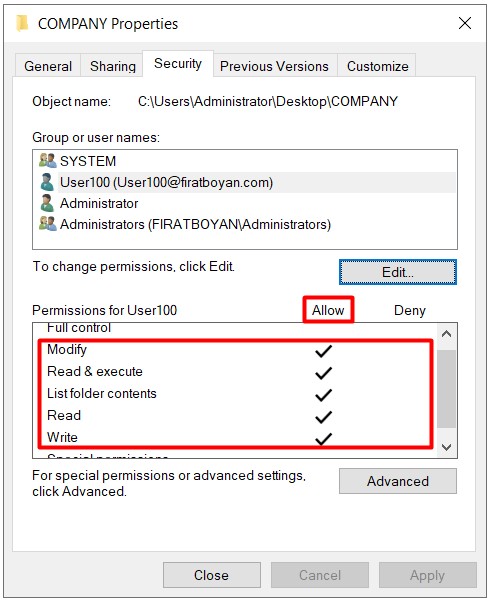

2- Sıra, COMPANY klasöründe NTFS izin ataması yapma işlemine geldi. Security sekmesinda Ör. User100 kullanıcısı için Allow bölümünde Read yetkisi veriyorum.

3- User100 kullanıcısının Windows 10 işletim sistemli bilgisayarından UNC (Universal Naming Convention) Path üzerinden paylaşım klasörüne erişerek Yeni Klasör (New Folder) oluşturmaya çalıştığımda karşıma, bu işlemi yapmak için yetkim olmadığı uyarısını alıyorum.

Hatırlarsanız COMPANY klasörünü paylaşıma açarken Sharing sekmesinde Everyone kullanıcı grubu için Change yetkisi tanımlamıştım. Yani normalde klasör oluşturabiliyor olmam gerekirken, Security sekmesinde User100 kullanıcısı için ki Everyone kullanıcı grubu içindedir, sadece Read yetkisi verdiğim ve bu iki taraftaki izinlerde en kısıtlayıcı olan Read yetkisi olduğu için, sadece okuma işlemi gerçekleştrebiliyoruz. İşte "en kısıtlayıcı olan hangisi ise, o uygulanır." ifadesinin açıklaması da budur.

Uygulama-2

1- Aynı COMPANY isimli klasörde aynı User100 kullanıcısı için Security Permission tarafındaki yetki seviyesini Write olarak güncelliyorum.

2- User100 kullanıcısının Windows 10 işletim sistemli bilgisayarından UNC (Universal Naming Convention) Path üzerinden paylaşım klasörüne erişerek Yeni Klasör (New Folder) oluşturyor, Enter tuşuna ya da boş alanda Mouse tıklaması yapmadan, klasör adını değiştirmeye çalıştığımda, bu işlemi yapmak için yetkim olmadığı uyarısını alıyorum.

Klasör adı değişikliği gibi bir işlem, aslında Delete (silme) eylemi olarak uygulandığı ve Write temel izninin karşılığında da Delete bulunmadığı için bu işlemi gerçekleştirememekteyiz.

3- Tek başına Write izninin kullanımı ile, izin verilmiş olan klasör içerisindeyken mevcut ya da yeni oluşturulmakta olan dosya ya da klasörlerin isimlerini değiştiremeyeceğinizden bahsetmiştim. Bu işlemi, başka bir dizinden (ör. Desktop), izin yetki tanımının yapıldığı paylaştırılmış klasöre Cut (kes), Paste (yapıştır) ya da Drag & Drop (sürükle & bırak) yöntemi ile klasör ya da dosya kopyalama/taşıma işlemleri için kullanılabilir.

Uygulama-3

1- Aynı COMPANY isimli klasörde aynı User100 kullanıcısı için Security tarafındaki yetki seviyesini Modify olarak güncelliyorum.

2- Security tarafındaki Modify yetkilendirmesi ile kullanıcı, artık Delete yetkisi de aldığı için tüm bunları kapsayan isim olan değiştirme yetkisine sahip oluyor. Bazen bana dosya ya da isim değiştmeye karışık gelen gelişmiş izinin hangisi oladuğunu soranlar oluyor. Bir klasör ya da dposya adı değişikliğinde de isim silme işlemi yapmış oluyorsunuz. Mantık bu şekildedir.

Uygulama-4

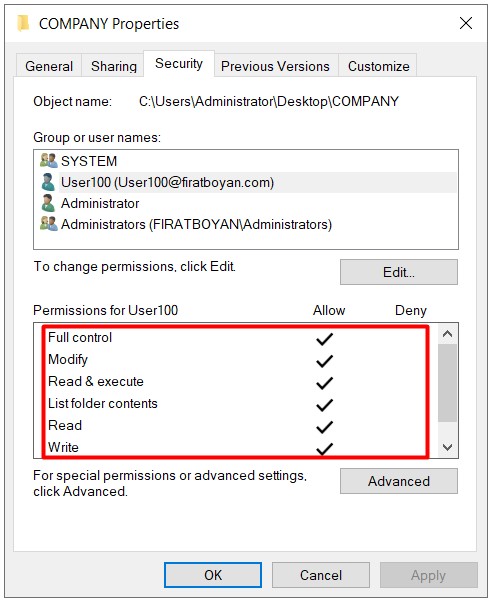

1- Aynı COMPANY isimli klasörde aynı User100 kullanıcısı için Security tarafındaki yetki seviyesini Full Control olarak güncelliyorum.

2- Kullanıcıya Full Control yetkisi verilmiş olmasına rağmen, Full Control yetkisinin getirdiği gelişmiş izinlerden Security tarafındaki Change kısıtlaması nedeni ile faydalanamamaktadır. Yani hem Sharing tarafında Everyone kullanıcı grubu için verdiğimiz Change yetkisi ile Security tarafındaki User100 kullanıcısına tanımladığımız Modify yetkisi, yetki seviyesi anlamında eşit durumdadır.

Malakemin yukarıdaki kısımlarında hem Sharing hem de Security izinlerin karşılaştırılıp, aralarında en kısıtlayıcı olanın uygulandığını söylemiştim. İşte burada da Active Directory'deki hangi kullanıcıya Full Control yetkisi verirseniz verin, bu sefer de Sharing tarafındaki en kısıtlayıcı yetki olan Change olduğu için, bu izin geçerli olacaktır ve Full Control etkisiz kalacaktır.

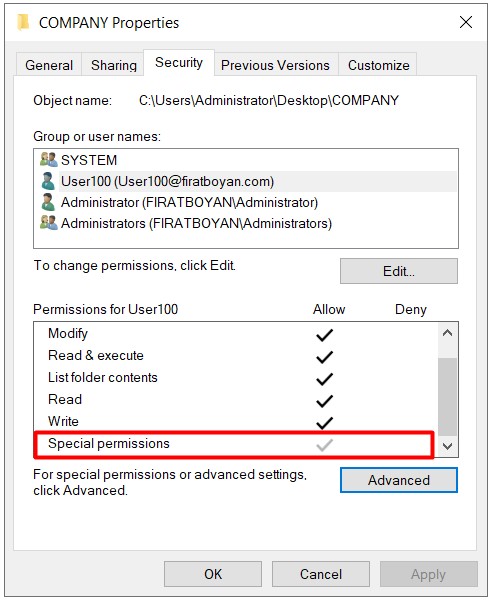

Special Permissions (Özel İzinler) Kavramı

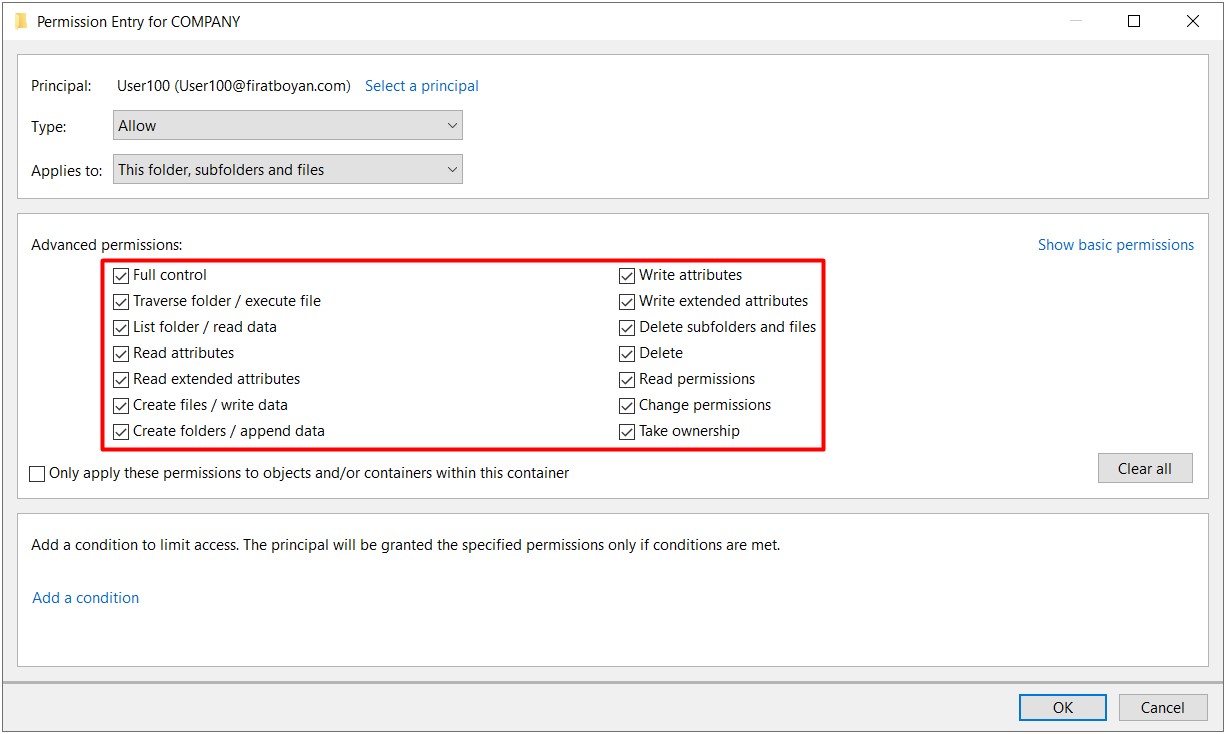

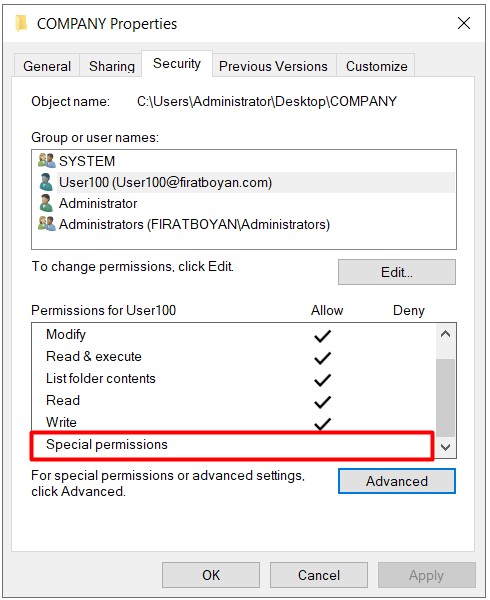

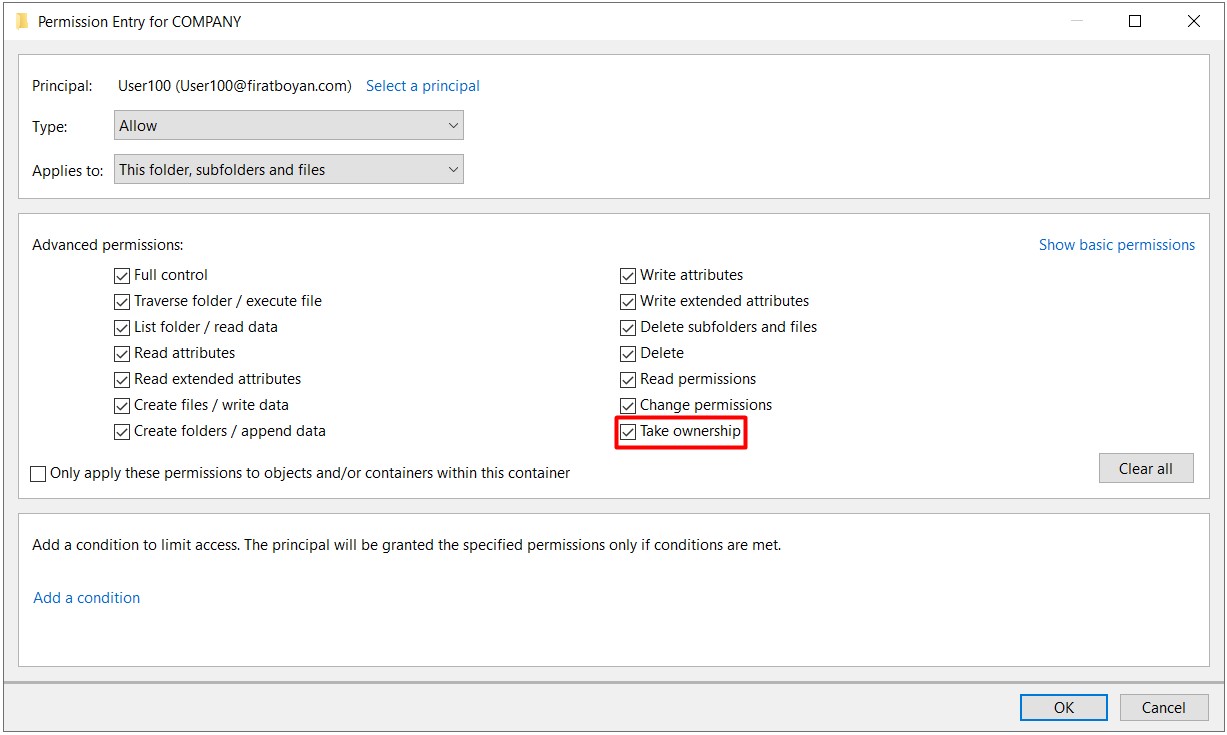

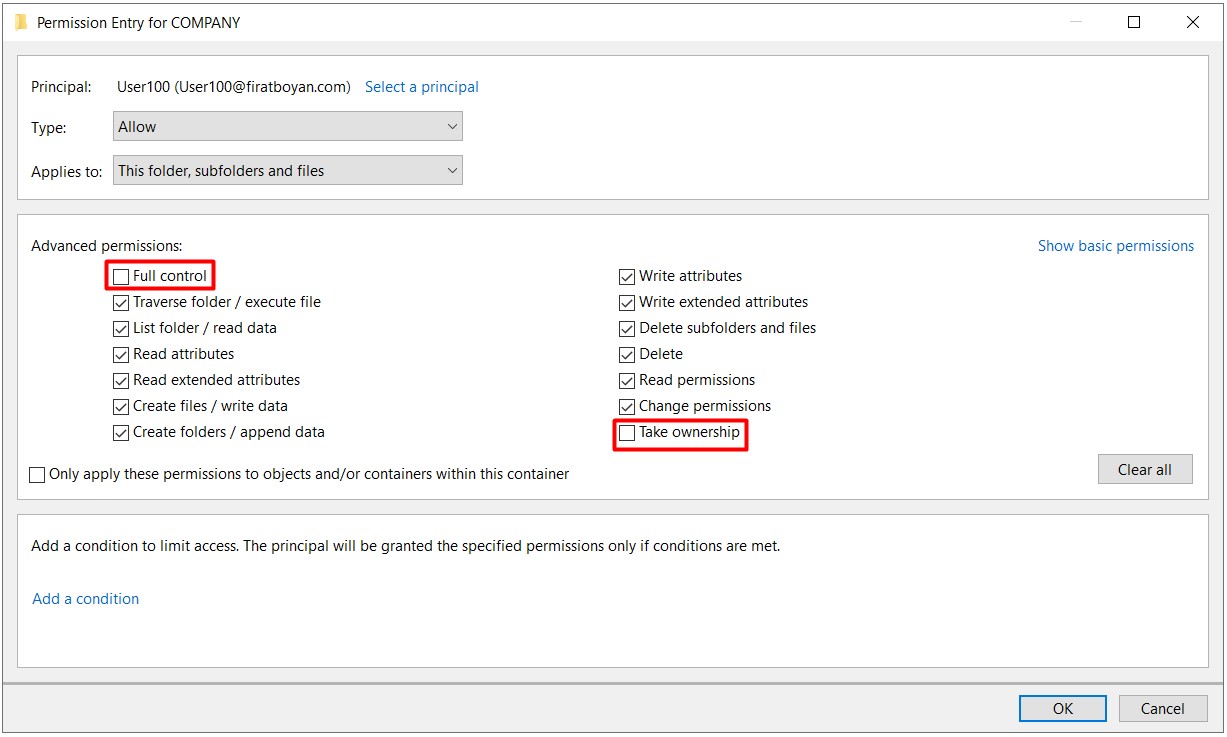

Makalemin başlangıcında belirttiğim gibi, her bir temel iznine karşılık gelen bir kaç gelişmiş iznin bulunmaktadır. Yani, her bir temel izinin, bir grup halinde bir kaç tane gelişmiş iznin karşılığı bulunmaktadır. Herhangi bir temel izine karşılık gelen gelişmiş iznlerden bir ya da birkaç tanesini devre dışı bıraktığınızda bu, Special Permission (Özel İzin) olarak etkiletlenir. Ör. Full Control temel iznine karşılık gelen gelişmiş iznlerden Take Ownership seçeneğini kaldırdığımızda bu, kullanıcı için Special Permission olarak etkiletlenir.

Özetle, ACL'de herhanbi bir kullanıcı ya da grup için Special Permission alanının işaretli olduğunu görüyorsanız bunun anlamı, herhangi bir temel izinin gelişmiş izninlerinden bir ya da birkaç tanesinin devre dışı bırakıldığıdır.

Inheritance (Miras) Kavramı

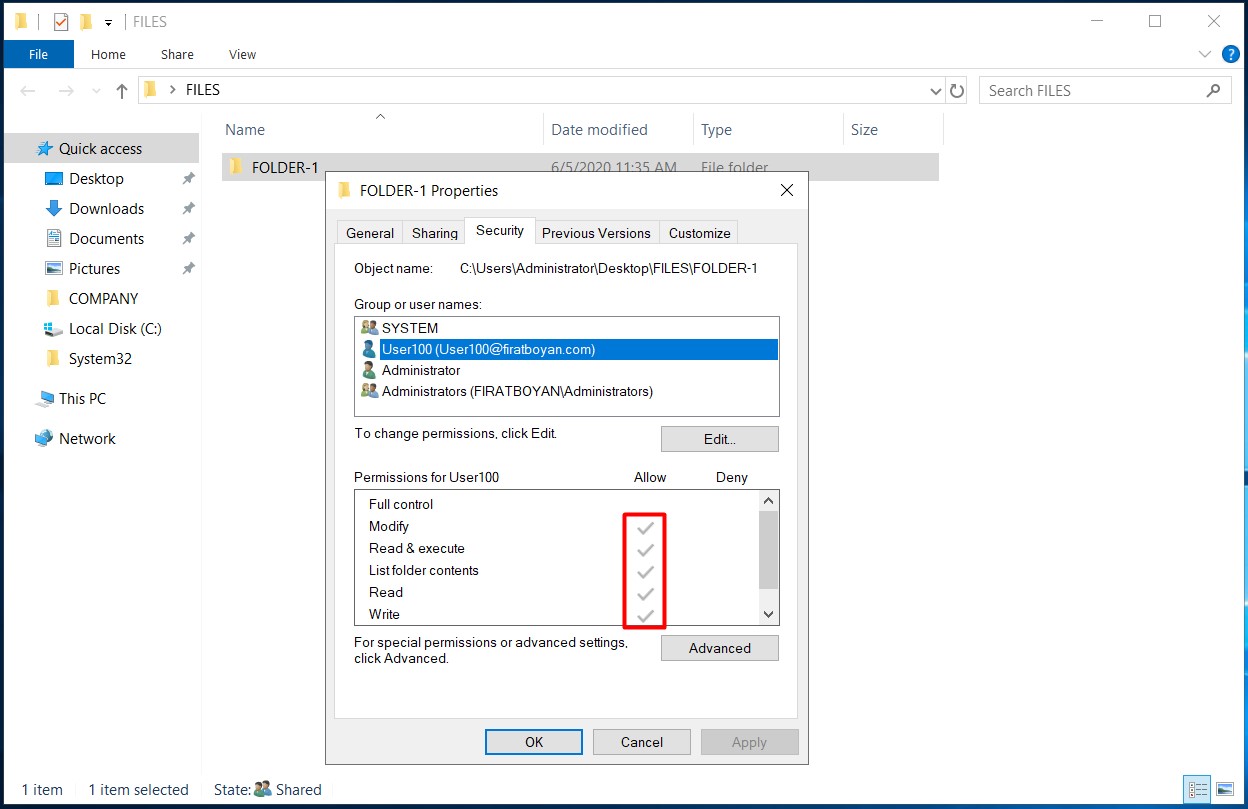

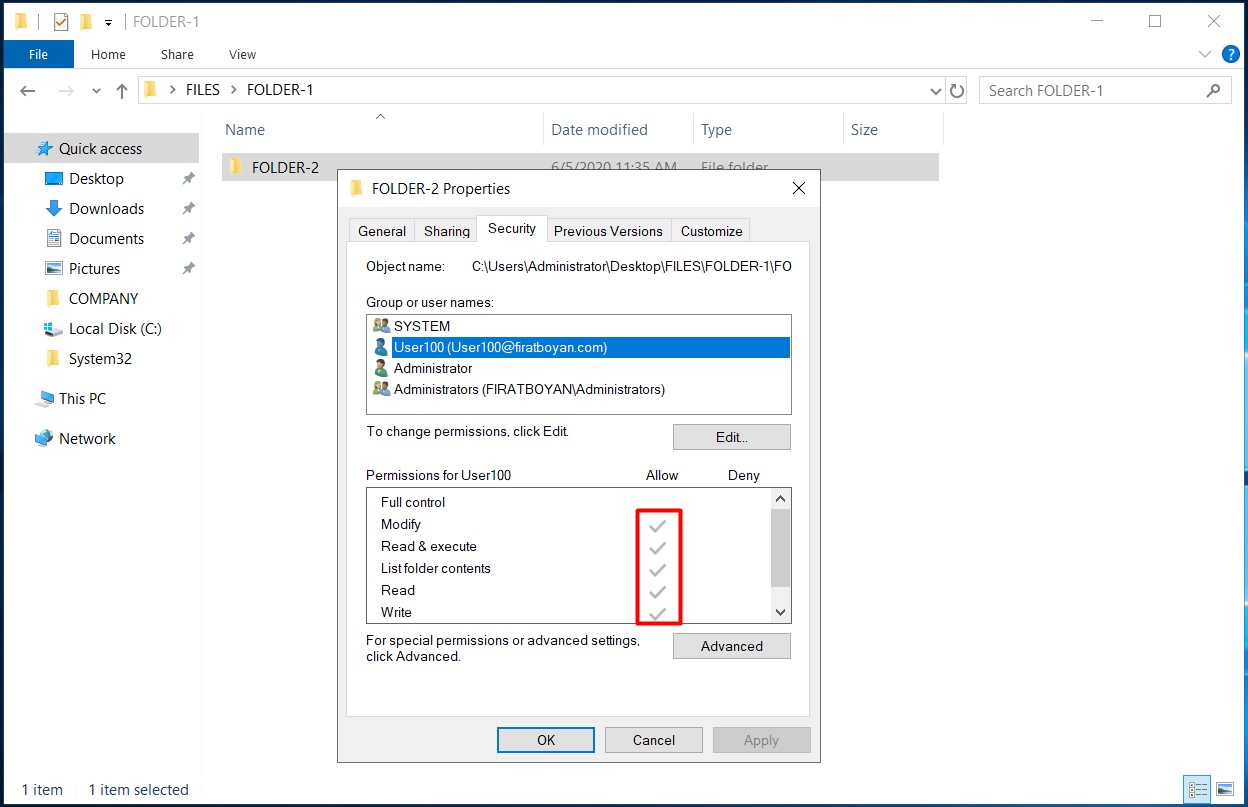

1- Bir klasörde bir kullanıcı ya da gruba NTFS izin ataması yaptığınızda, varsayılan olarak tüm alt klasör ve dosyalara da bu izinler otomatik olarak atanır. ACL'de (Access Control List) bir kullanıcı ya gruba ait yetkilendirme seçeneklerinin siyah renkte olması, yetkilendirmelerin o klasörden yapıldığını ya da mirasın (Inheritance) devre dışı bırakıldığı anlamına gelmektedir. Tam tersi olarak; ACL'de bir kullanıcı ya gruba ait yetkilendirme seçeneklerinin gri renkte olması, yetkilendirmelerin, üst klasör(ler)den geldiğini gösterir.

2- Ancak alt klasörlerde farklı kullanıcılar ya da gruplar için farklı yetkilendirme ihtiyaçları doğabilir. Böyle bir durumda da mirasın (Inheritance) devre dışı bırakılması gerekmektedir.

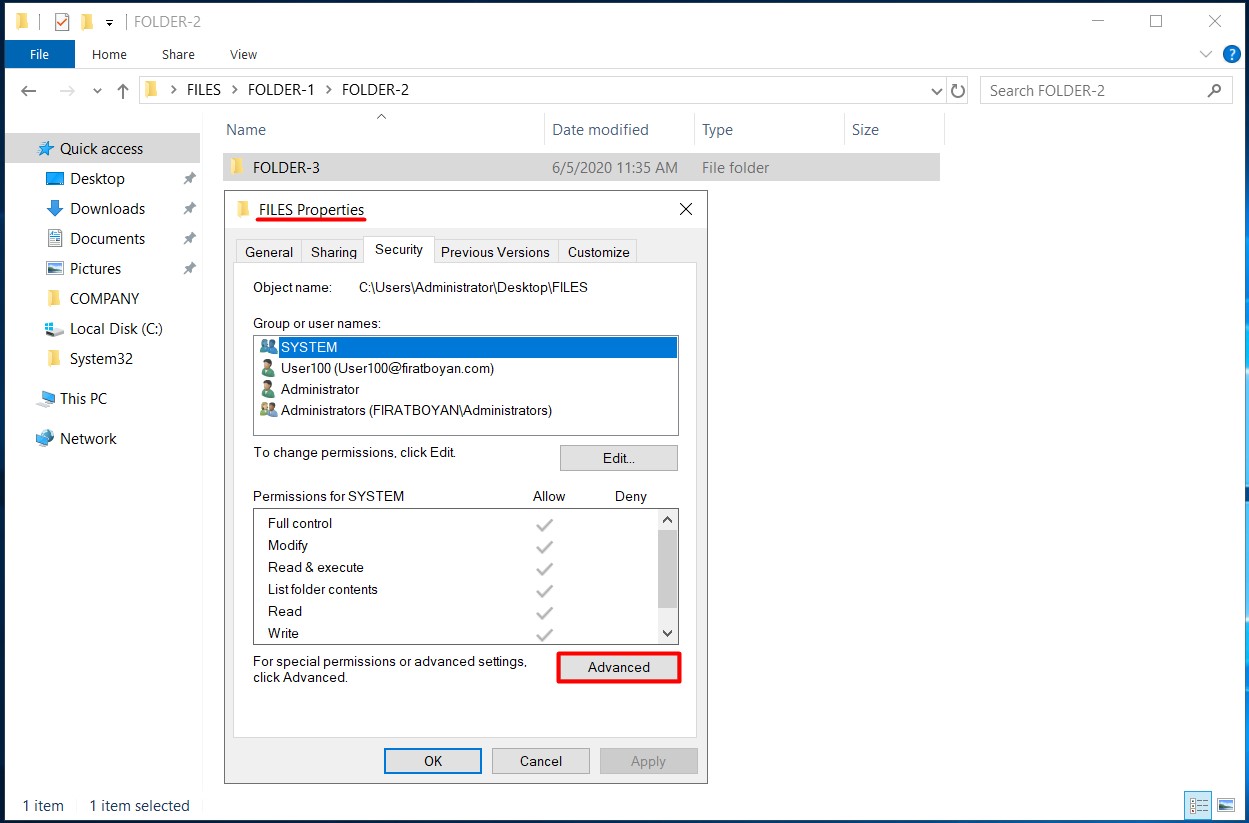

2.1- Mirasın devre dışı bırakılabilmesi için Klasör özelliklerinden Advanced butonuna tıklıyorum.

2.2- Karşıma çıkan Advanced Security Settings penceresinde alt kısımda Disable inheritance butonuna tıklıyorum.

2.3- Disable inheritance butonuna tıkladığımda karşıma iki seçenek çıkıyor.

✅ Convert inherited permissions into explicit on this object: Bu seçenek ile miras iptal edilirken, mevcut kullanıcı(lar) ve grup(lar) ACL'de olduğu gibi tutulur ve değişiklik yapılmasına (silme, yetkilerin düzeltilmesi) izin verilir duruma gelir.

✅ Remove all inherited permissions from this object: Bu seçenek ile miras iptal edilirken, mevcut kullanıcı(lar) ve grup(lar) ACL'den tamamen silinir ve sıfırdan değişiklik yapılmasına (ekleme, silme, yetkilerin düzeltilmesi) izin verilir duruma gelir. Bu seçeneğin en tek farkı, kullanıcıların ve grupların ACL'den tamamen silinmedisir. Bu seçeneği seçerken dikkatli olmanızı öneririm.

İzinlerin Yeniden Yapılandırılması

Bir klasör ya da klasörlerdeki izinlerin tamamen karışması ve artık yönetilemez duruma gelmesi, danışmanlık verdiğim kurumlarda da sıklıkla karşılaştığım bir durum. Plansız ve bilinçsizce yönetilmeye çalışılan yetkilendirmelerde işler ciddi anlamda içinden çıkılamaz hale gelebiliyor. Peki böyle bir durumda ne yapacağız? Böyle durumda imdadımıza Replace all child permission entries with inheritable permission entries from this object seçeneği, seçeneğin seçildiği klasördeki yetkilerin aynısını alt klasörlere de uygulamaktadır (alt klasörlerde miras devre dışı bırakılmış olsa bile!).

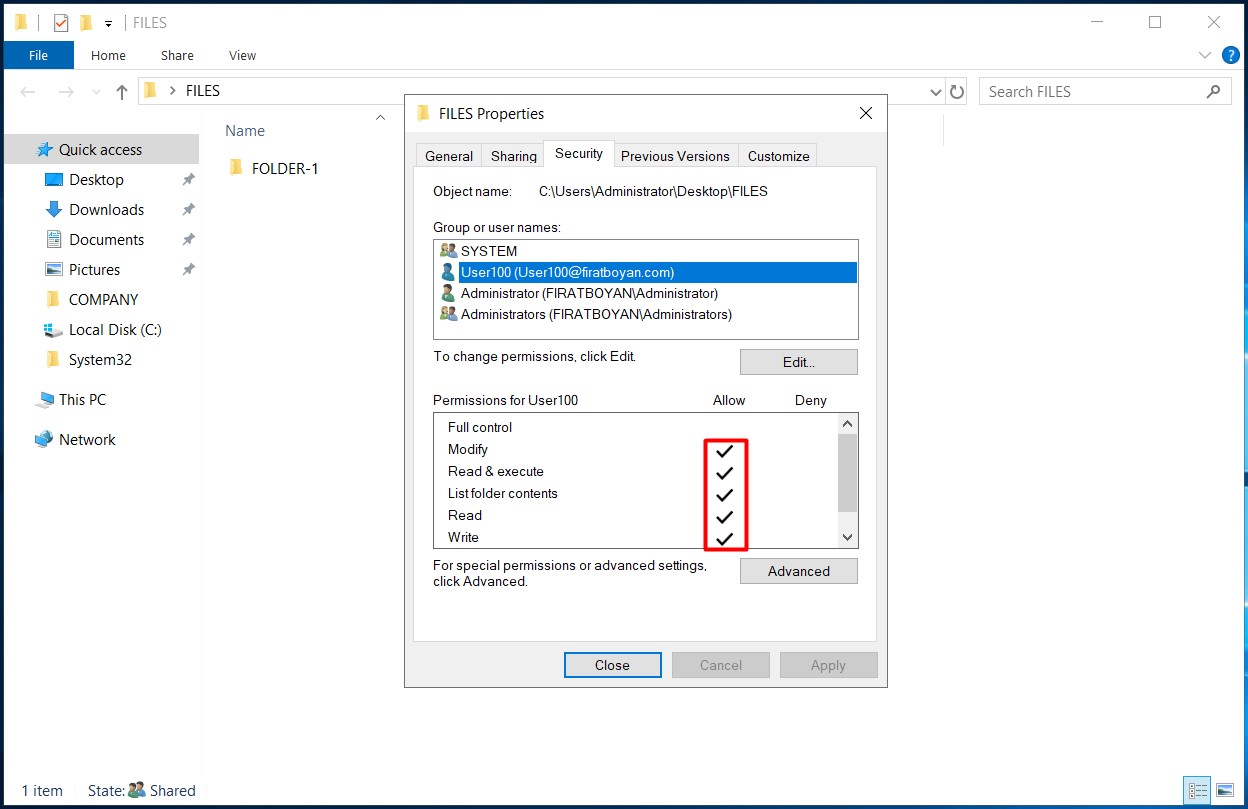

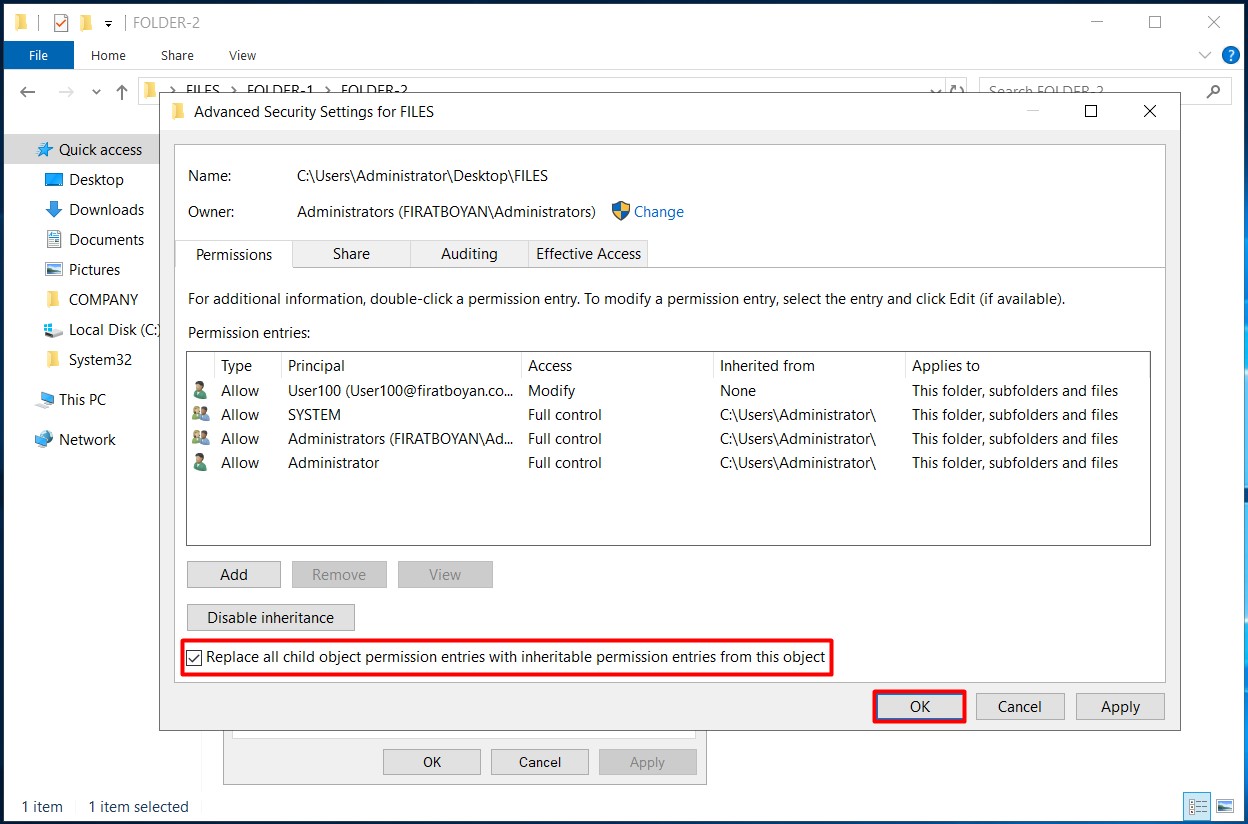

1- İzinlerin yeniden yapılandırılması için, düzenlemeyi yapacağım bir üst klasör seçiyorum.

2- Klasör özellikleri penceresinde Advanced butonuna tıklıyorum.

3- Karşıma çıkan klasör Advanced Security Settings pencesinin alt kısmında bulunan Replace all child permission entries with inheritable permission entries from this object seçeneğini seçiyor, OK butonuna basarak işlemi tamamlıyorum.

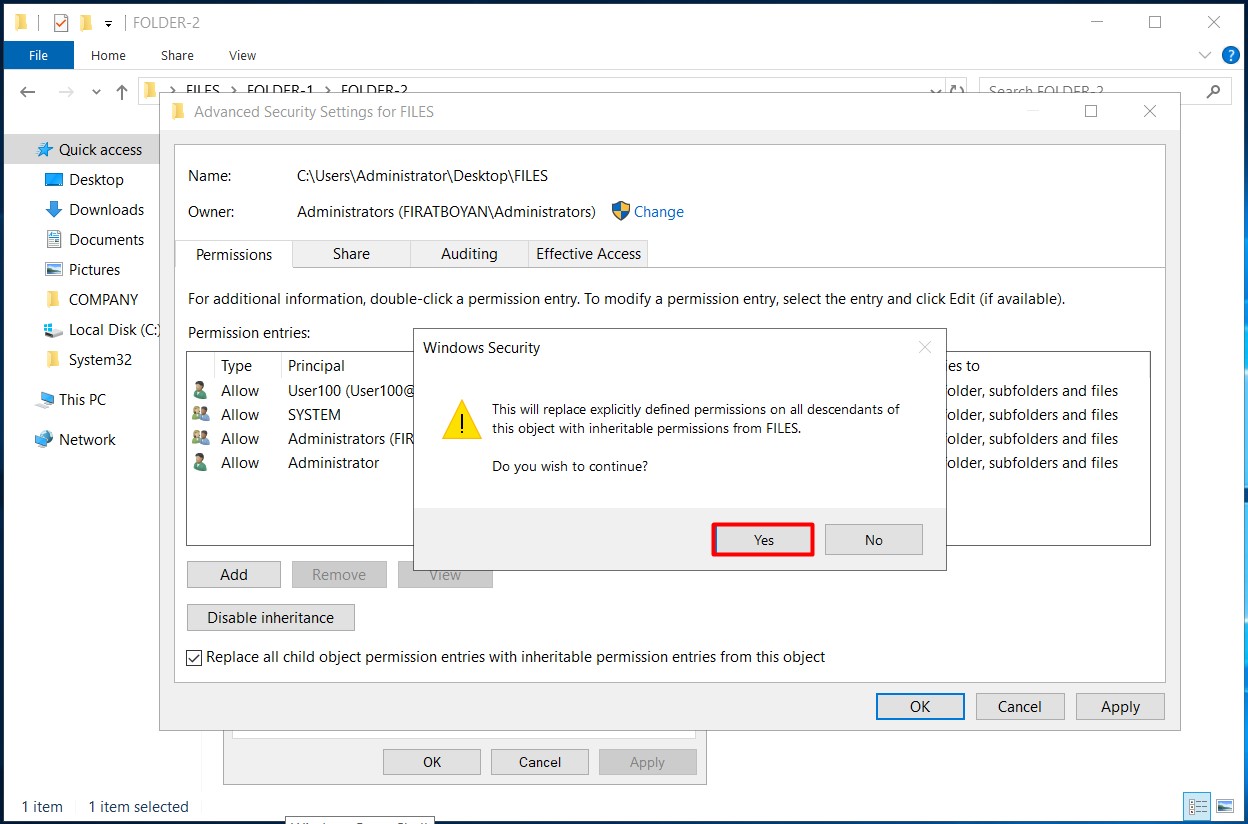

4- Karşıma, bu klasördeki tüm izinlerin alt klasörlere uygulanacağı uyarısı geliyor. Yes butonuna tıklıyorum.

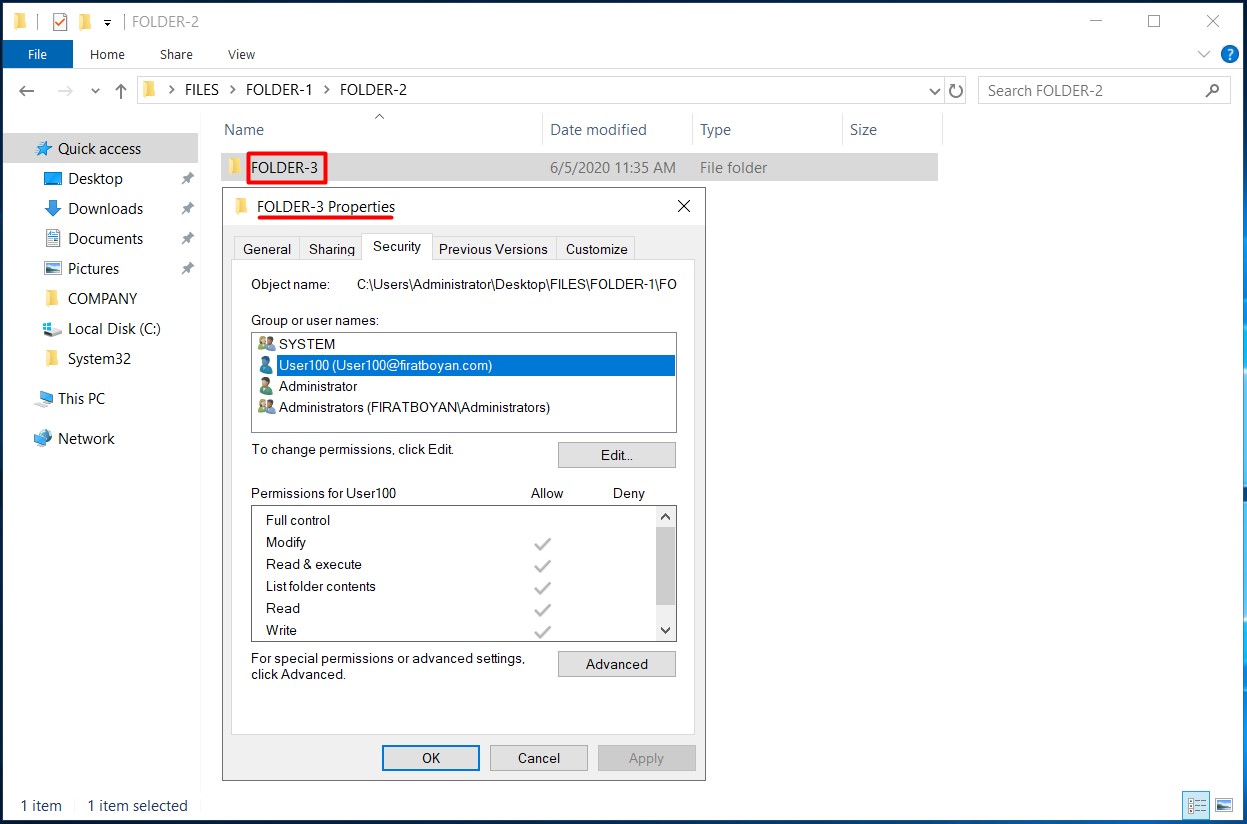

5- FILES ana klasörü altındaki FOLDER-3 klasöründe mirası devre dışı bırakmıştık. Bu klasördeki yetkilendirmeler de, Replace all child permission entries with inheritable permission entries from this object seçeneğini seçtiğim klasördekine göre düzenlenmiş, miras yeniden aktif edilmiştir.

Klasör Sahipliği (Folder Ownership) Kavramı

Varsayılan olarak bir klasörün sahibi, o klasörü oluşturandır. Klasör Sahipliği (Folder Ownership), pratikte önemsiz gibi görünse de, bir çok açıdan önem kazanmaktadır. Buna göre;

✅ Roaming Profile (gezici profil) üzerinde Mandatory Profile (zorunlu profil) oluşturmak amacıyla Roaming Profile (gezici profil) klasörlerine erişim sağlamak için klasör sahipliğinin alınması gerekmektedir.

✅ Active Directory'den hesabı silinen bir User'ın klasör sahipliğinde SID numara bilgisi kalmaktadır. Bu tür durumlarda klasörün, aktif bir Active Directory kullanıcı nesnesi üzerine geçirilmesi gerekmektedir.

✅ Bir klasörün sahibi, iligli klasör üzerinde sadece Read iznine sahip olsa bile klasör sahipliği, ACL'deki izinleri yönetme hakkı vermektedir.

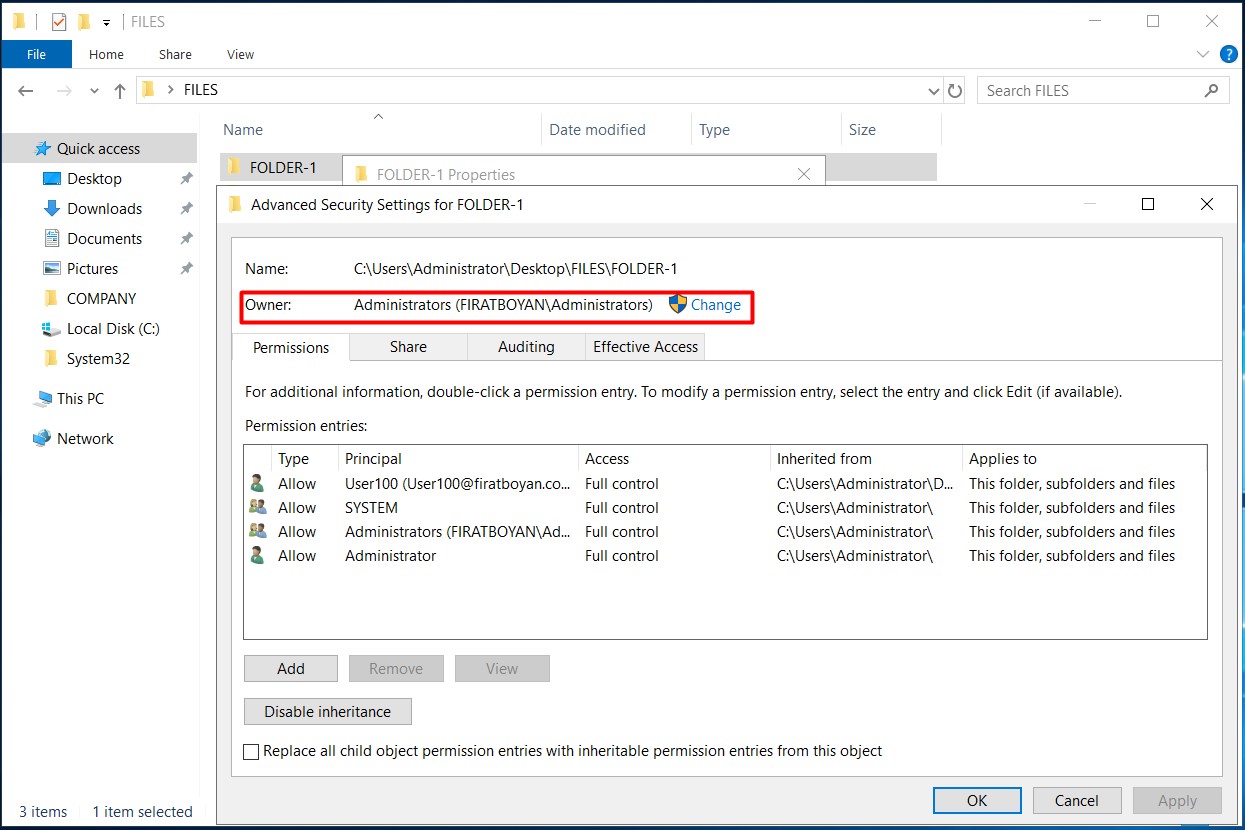

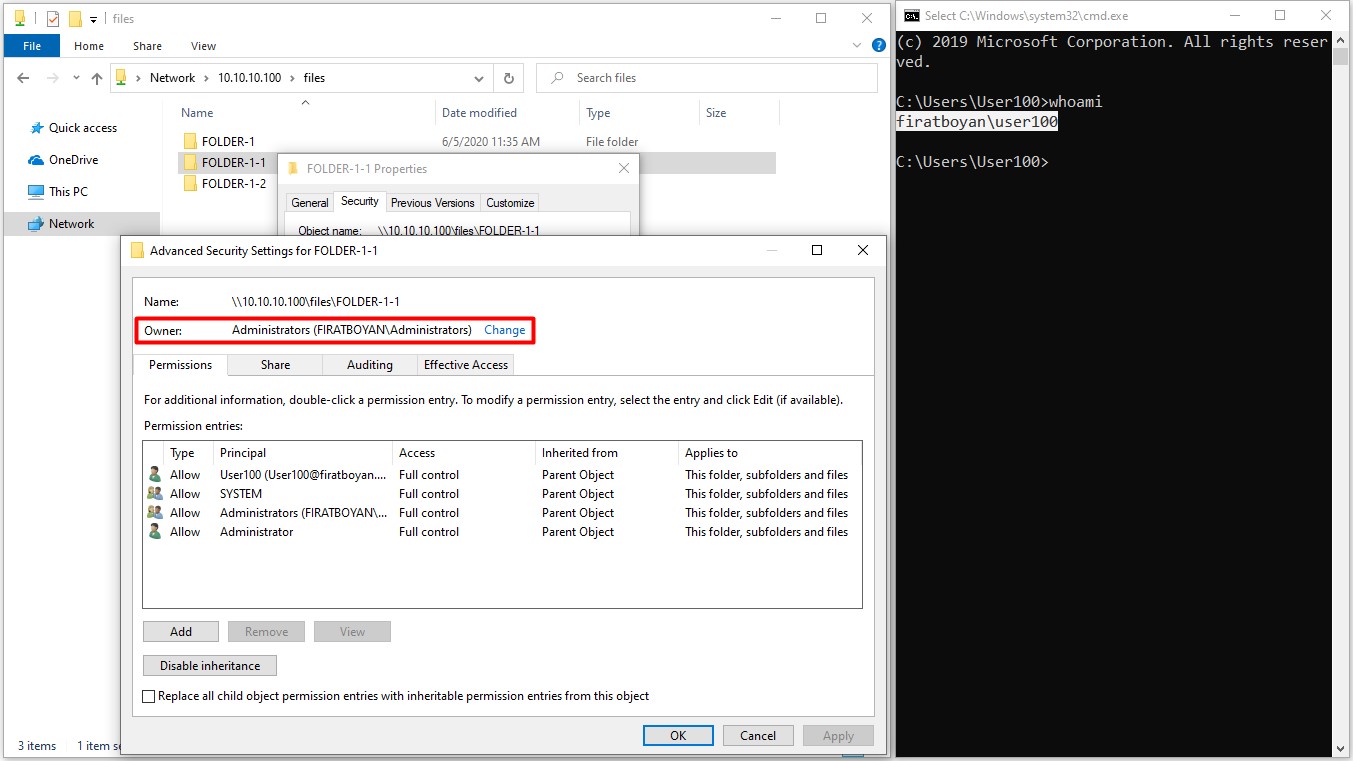

6- FILES isimli ana klasör altında bulunan FOLDER-1 isimli klasörün klasör sahibinin Administrators grubunun olduğunu görebiliyoruz.

6.1- Administrators kullanıcısı, FILES ana klasör altında FOLDER-1-1 isimli bir klasör daha açtığında, klasör sahibi otomatik olarak Administrators kullanıcısı olmuştur.

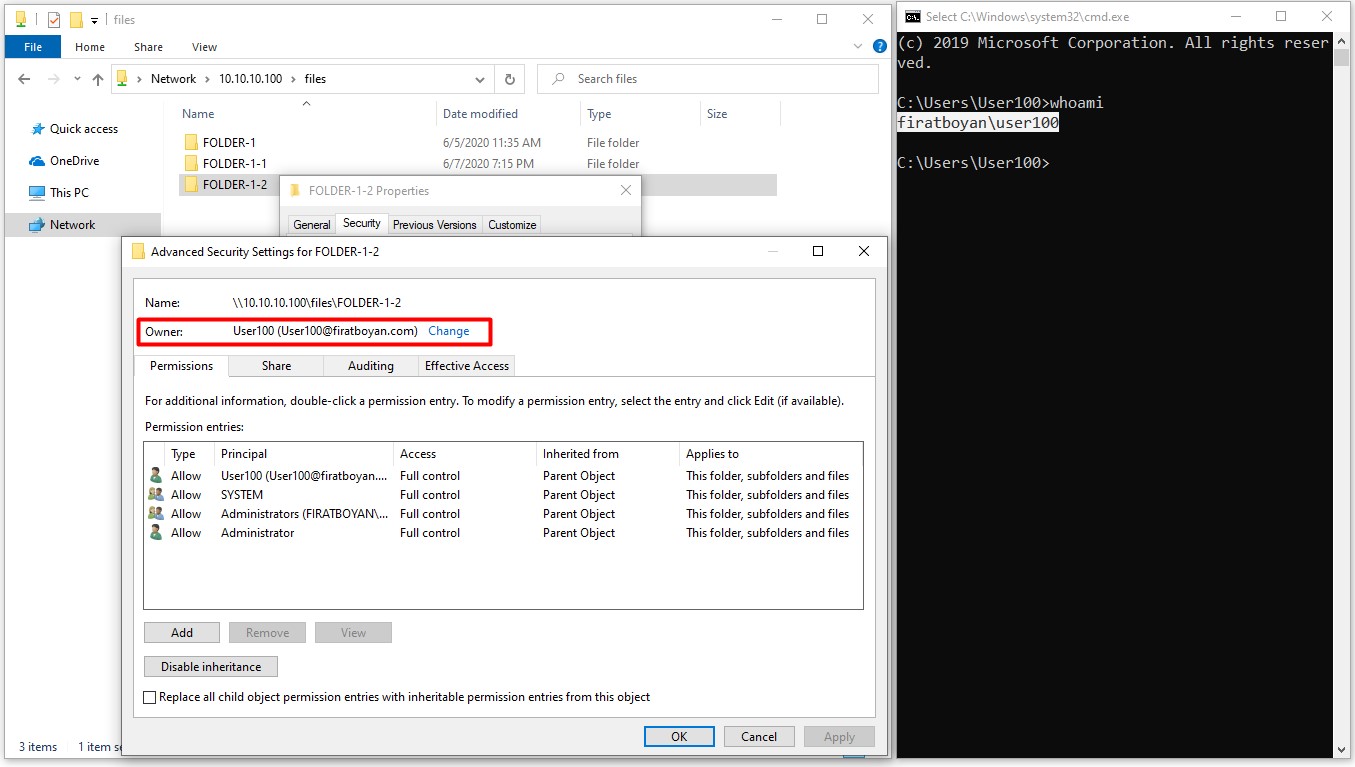

6.2- User100 kullanıcısı, FILES ana klasör altında FOLDER-1-2 isimli bir klasör açtığında bu sefer klasör sahibi otomatik olarak User100 olmaktadır.

📌 Varsayılan olarak bir klasörün sahibi, o klasörü oluşturandır.

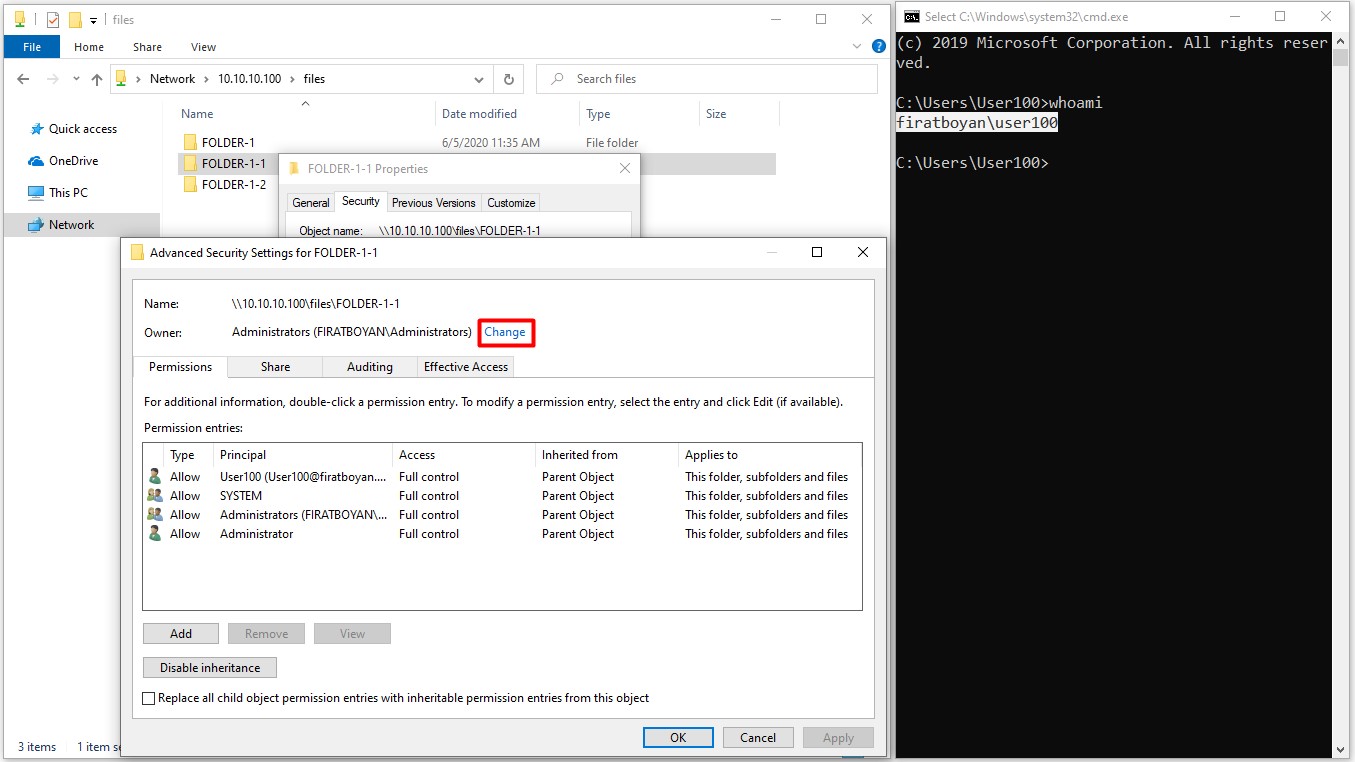

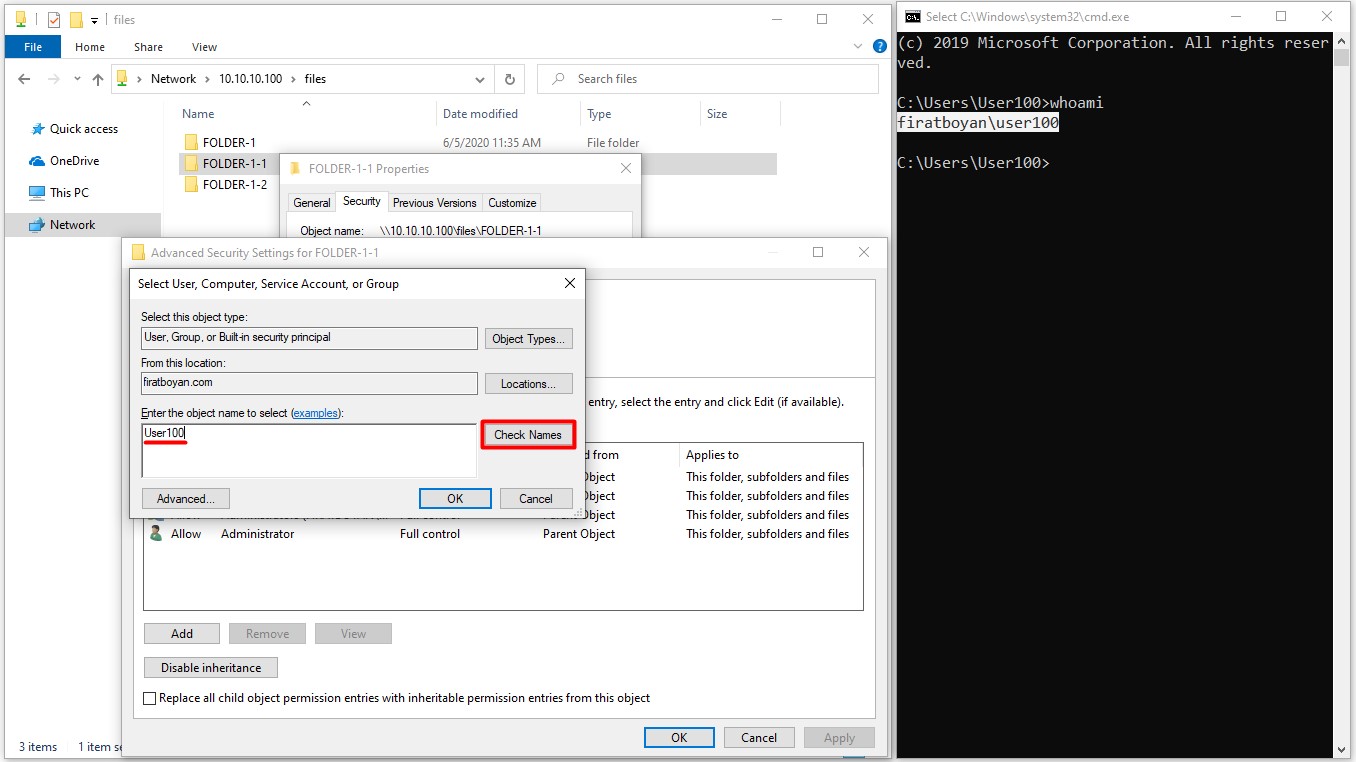

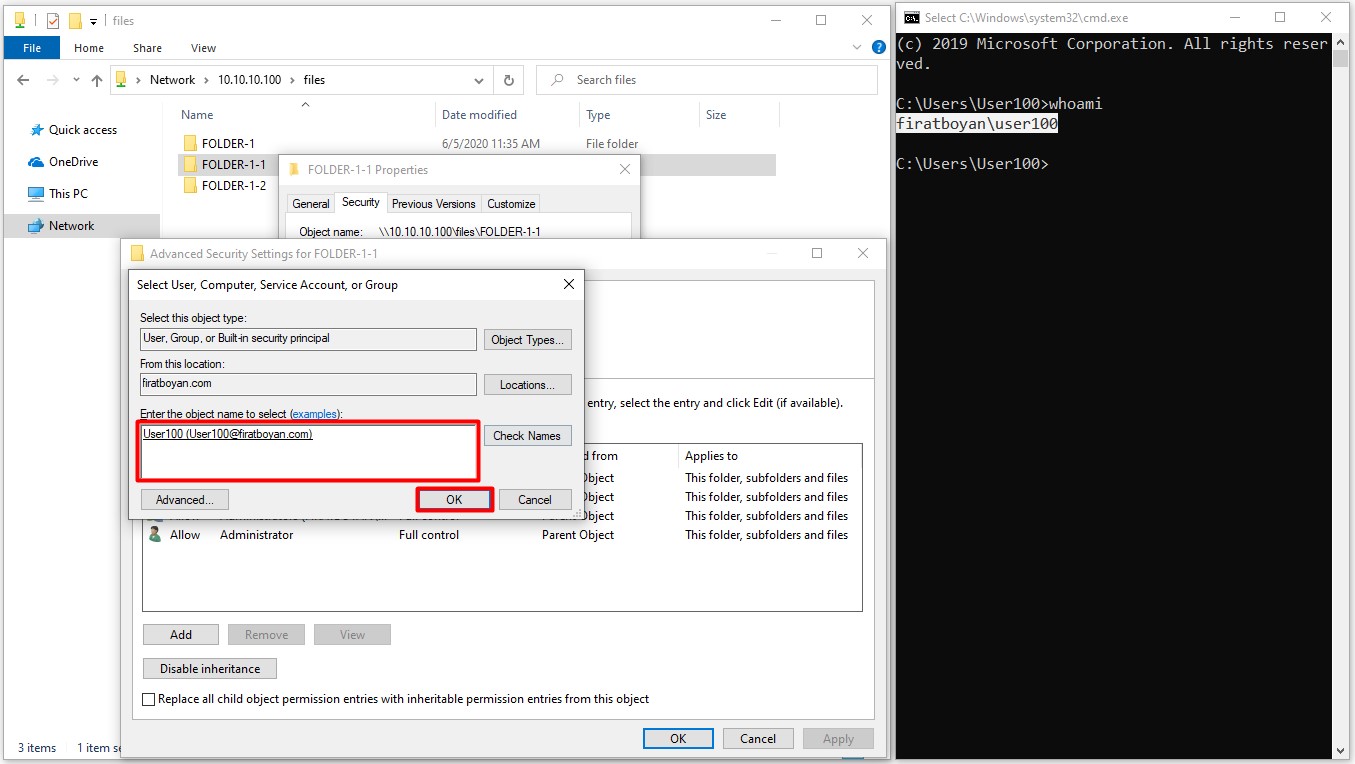

6.3- User100 kullanıcısı, klasör sahibi Administrator olan FILES ana klasör altında FOLDER-1-1 isimli klasörün sahipliğini almak istediğinde, Change bağlantısında tıklayıp, klasör sahipliğini atayacağı kullanıcıyı belirlemesi yeterlidir.

NOT: Bunu yapabilmesi için ise, klasör üzerinde Full Control temel izinine bağlı Take Ownership gelişmiş izinine sahip olması gerekmektedir.

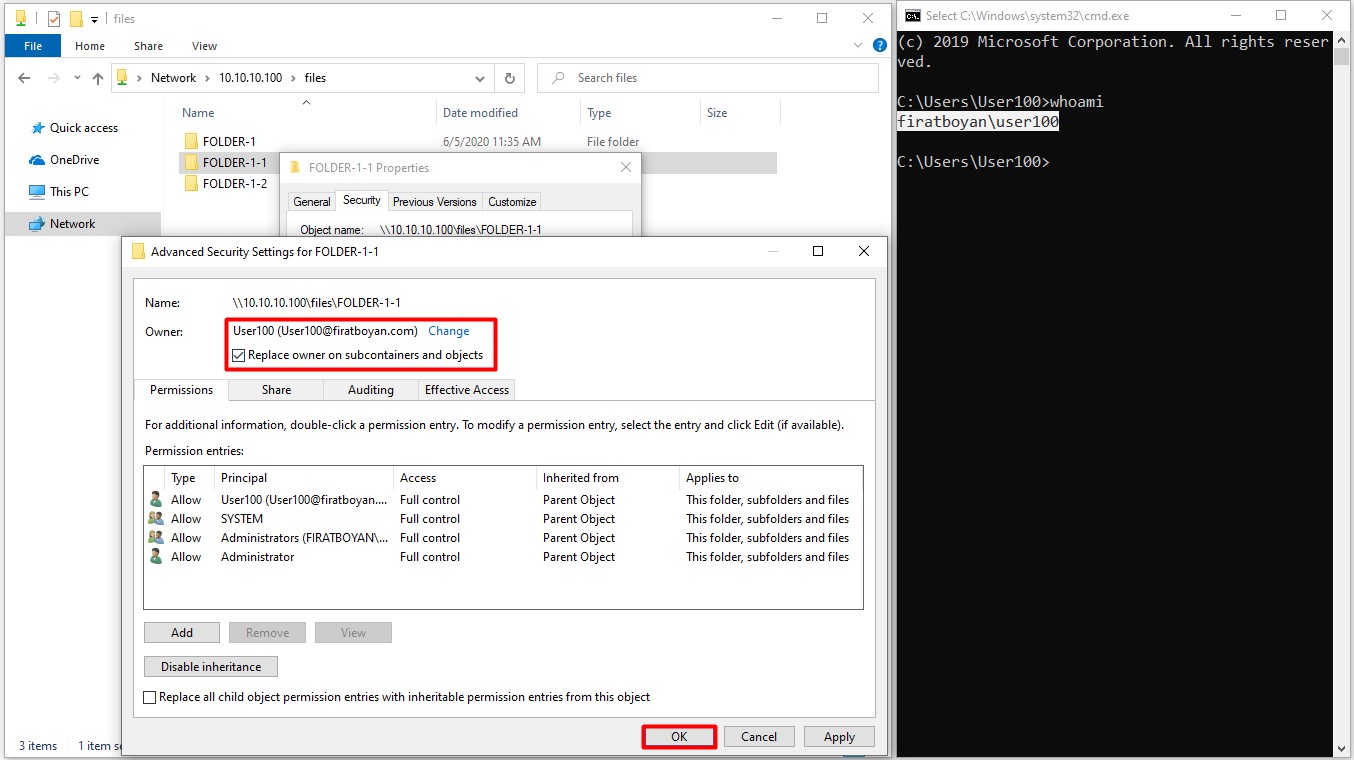

6.4- Klasörün sahipliğini aldıktan ya da devrettikten sonra alt kısımdaki Replace owner on subcontainers and objects seçeneğine tıkladığınızda alt klasörlerdeki klasör sahipliğinin de alındığı ya da devredilği ana klasördeki kullanıcıya geçecektir.

NOT: İlgili klasör üzerinde gelişmiş izninlerinden Take Ownership izni olan herhangi bir kullanıcı veya grup, klasör sahipliğini devralabilir.

Windows Server 2019'da NTFS'in sağladığı güvenlik izinleri, sistemdeki dosya ve klasörlerin erişim haklarını detaylı şekilde kontrol etmeye olanak tanır. Yapılandırma doğru şekilde gerçekleştirildiğinde, belirlenen yetkilendirme seviyeleri sayesinde veri güvenliği en üst düzeye çıkarılabilir. Kullanıcı hesaplarına, gruplara ve servis hesaplarına özel erişim tanımları yaparak, hangi işlemlerin gerçekleştirilebileceğini kesin sınırlarla belirlemek mümkün olur. Bu esneklik, kurumsal ortamlarda hassas verilerin korunması için kritik bir avantaj sağlar.

Yetkilendirme sürecinde, NTFS'in Access Control List (ACL) yapısını anlamak ve doğru şekilde konfigüre etmek büyük önem taşır. Her nesne için tanımlanan Discretionary Access Control List, belirlenen hakların nasıl uygulanacağını yönetirken System Access Control List, olay kayıtları oluşturulmasını ve güvenlik politikalarının devreye alınmasını mümkün kılar. İzinlerin kalıtım yoluyla aktarımı ve Explicit ile Inherited Access Control Entry kavramlarının iyi anlaşılması, olası güvenlik açıklarını en aza indirir. Yanlış yapılandırılmış izinler, beklenmeyen erişim sorunlarına veya tersine, yetkisiz kişilerin verilere ulaşmasına neden olabilir.

Güvenlik izinlerini yönetirken Least Privilege prensibini temel almak, yetkisiz erişimi engellemenin en etkili yollarından biridir. Kullanıcı ve grup bazlı erişim politikaları oluşturulurken, yalnızca gerekli olan yetkilerin verilmesi gerekir. Full Control yetkisi gibi geniş kapsamlı izinlerin gereksiz şekilde atanması, sistemin saldırılara daha açık hale gelmesine yol açar. Audit Policy ile izinlerin nasıl kullanıldığını izlemek ve gerektiğinde olay kayıtlarını analiz etmek, proaktif güvenlik yönetimi açısından büyük avantaj sağlar.

Bu yapıyı verimli bir şekilde kullanabilmek için Group Policy üzerinden merkezi yetkilendirme politikaları belirlemek, manuel izin yönetiminden kaynaklanabilecek tutarsızlıkları önler. Aynı zamanda PowerShell kullanarak erişim haklarının otomatik olarak denetlenmesi ve gerektiğinde düzeltilmesi, yönetim süreçlerini büyük ölçüde kolaylaştırır. Kuralların düzenli aralıklarla gözden geçirilmesi ve gereksiz izinlerin kaldırılması, uzun vadede sistemin güvenlik seviyesini korumak için olmazsa olmazdır.

Faydalı olması dileğiyle...

Makale ile ilgili düşüncelerinizi ve sorularınızı aşağıdaki yorum kısmında paylaşmaktan çekinmeyin. Her katkı, içeriğin daha fazla kişiye ulaşmasını ve daha faydalı bir tartışma ortamı oluşmasını sağlar.